Moduł 5

Projekt logiczny sieci – adresowanie IP, routing

1. Schemat adresowania IP sieci

2. Strategie routingu

3. Adresowanie IPv4 oraz IPv6

4. Sprawdzenie projektu sieci

5. Bibliografia

2

1. Schemat adresowania IP sieci

W projekcie sieci bardzo ważną pozycję zajmuje schemat adresowania IP. Przyję-

te rozwiązania powinny wspierać wydajność sieci oraz planowany rozwój sieci w przy-

szłości (skalowalność).

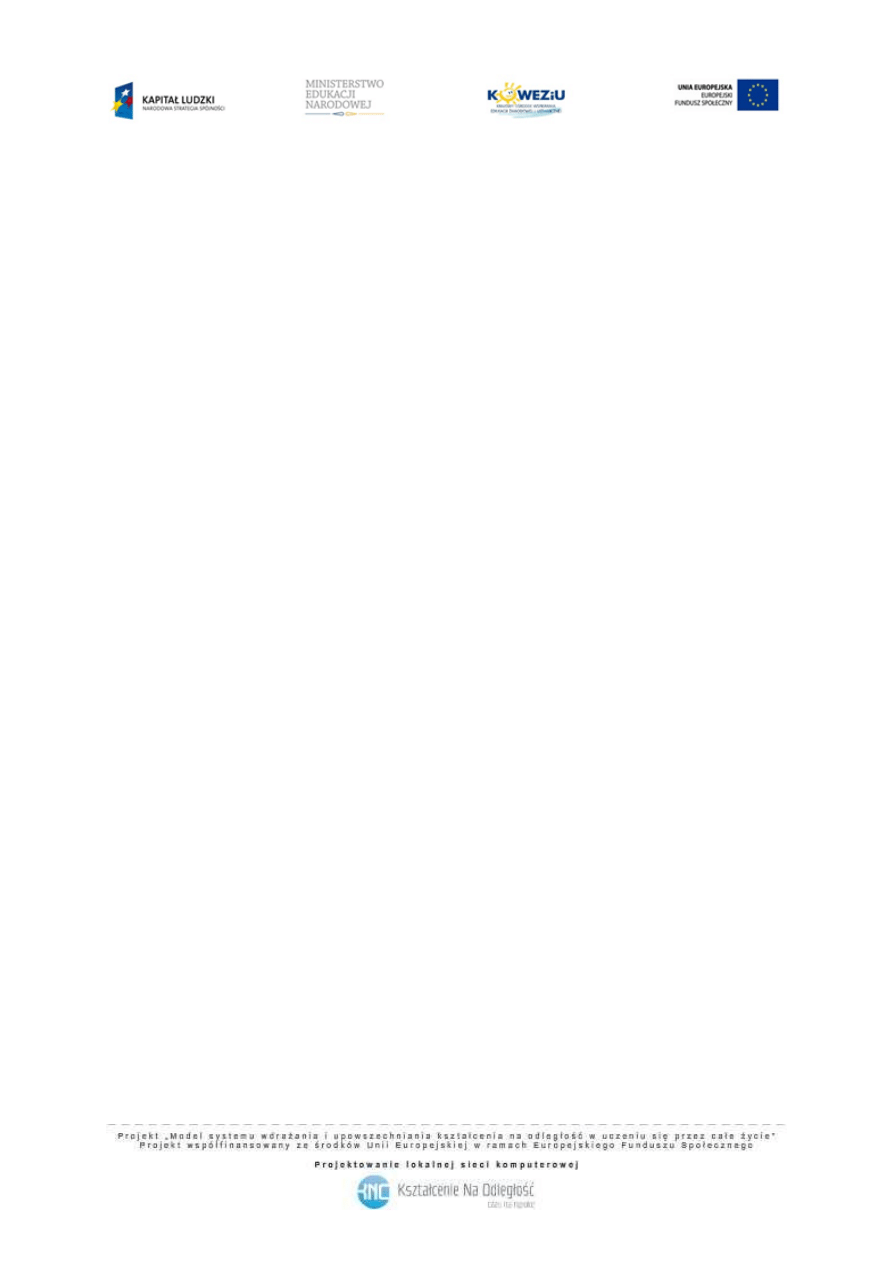

Zakres adresów IPv4 podzielono na 5 klas – tabela na rys. 5.1.

Rys. 5.1. Zakres adresów IPv4

Źródło: materiały własne

Nie można używać do adresowania adresów 0.0.0.0 do 0.255.255.255 (0.0.0.0 –

to trasa domyślna).

Adresy rozpoczynające się liczbą 127 są również zarezerwowane. Wszystkie ad-

resy zakresu 127.0.0.0 do 127.255.255.255 to adresy pętli zwrotnej przeznaczone do

testowania ruchu do własnej karty sieciowej.

Adresy klasy D są zarezerwowane do rozsyłania grupowego (np. w protokołach

routingu). Adresy klasy E są zarezerwowane przez IETF na potrzeby badawcze.

Adresy typu TEST-NET

Blok adresów z zakresu od 192.0.2.0 do 192.0.2.255 (192.0.2.0/24) jest zesta-

wem zarezerwowanym do celów edukacyjnych. Adresy te mogą być używane w doku-

mentacji oraz przykładach sieciowych. W przeciwieństwie do adresów eksperymental-

nych, urządzenia sieciowe akceptują te adresy w swojej konfiguracji. Adresy te można

często znaleźć jako powiązane z nazwami domen example.com lub example.net w do-

kumentach RFC, opisach producenta oraz dokumentacji protokołu. Adresy z tego bloku

nie powinny pojawiać się w Internecie.

Adresy prywatne

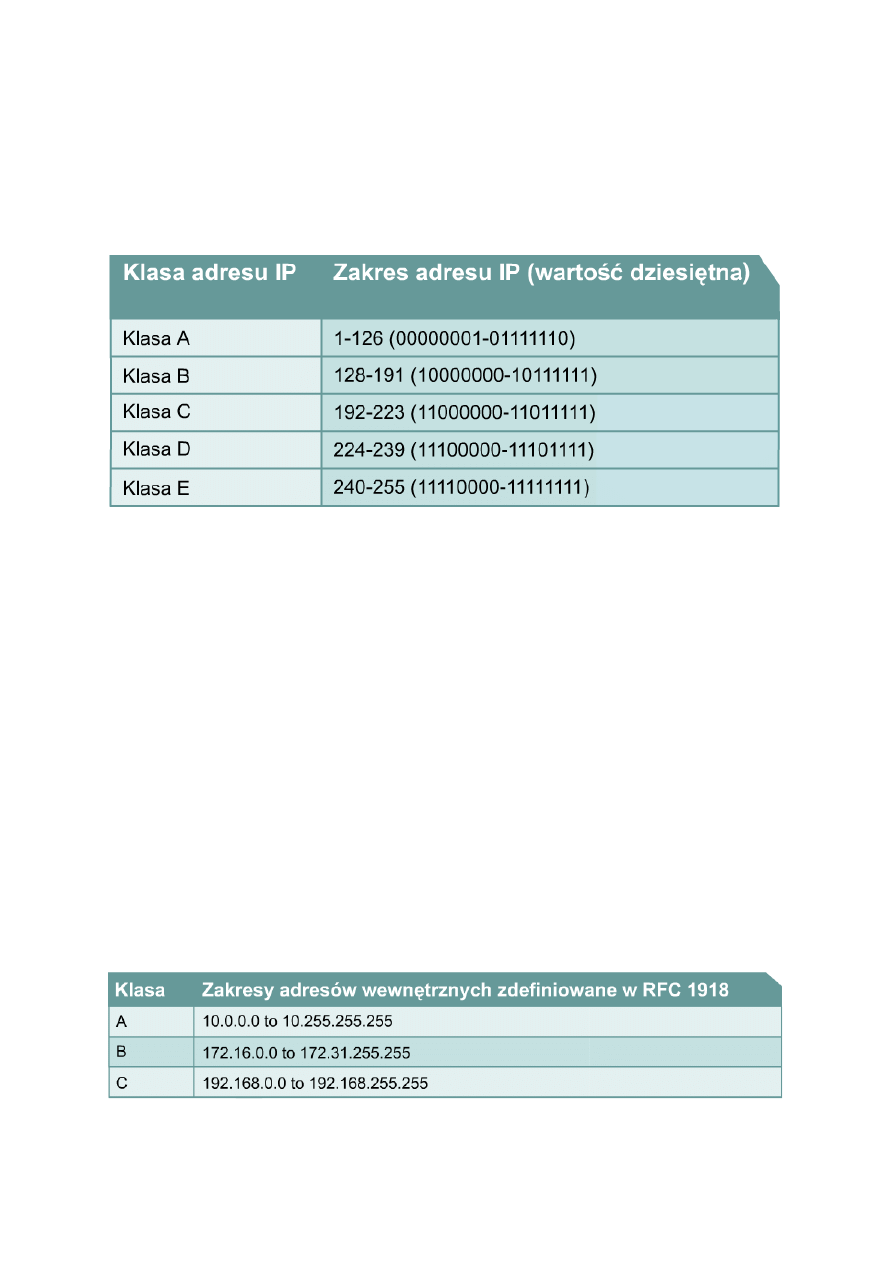

Rys. 5.2. Wykaz adresów prywatnych

Źródło: materiały własne

3

W sieciach wewnętrznych stosujemy prywatne adresy IP, które są opisane do-

kumencie RFC 1918. Wykaz adresów prywatnych, które są dostępne do nieograniczone-

go użytku w sieciach prywatnych, znajduje się w tabeli na rys. 5.2.

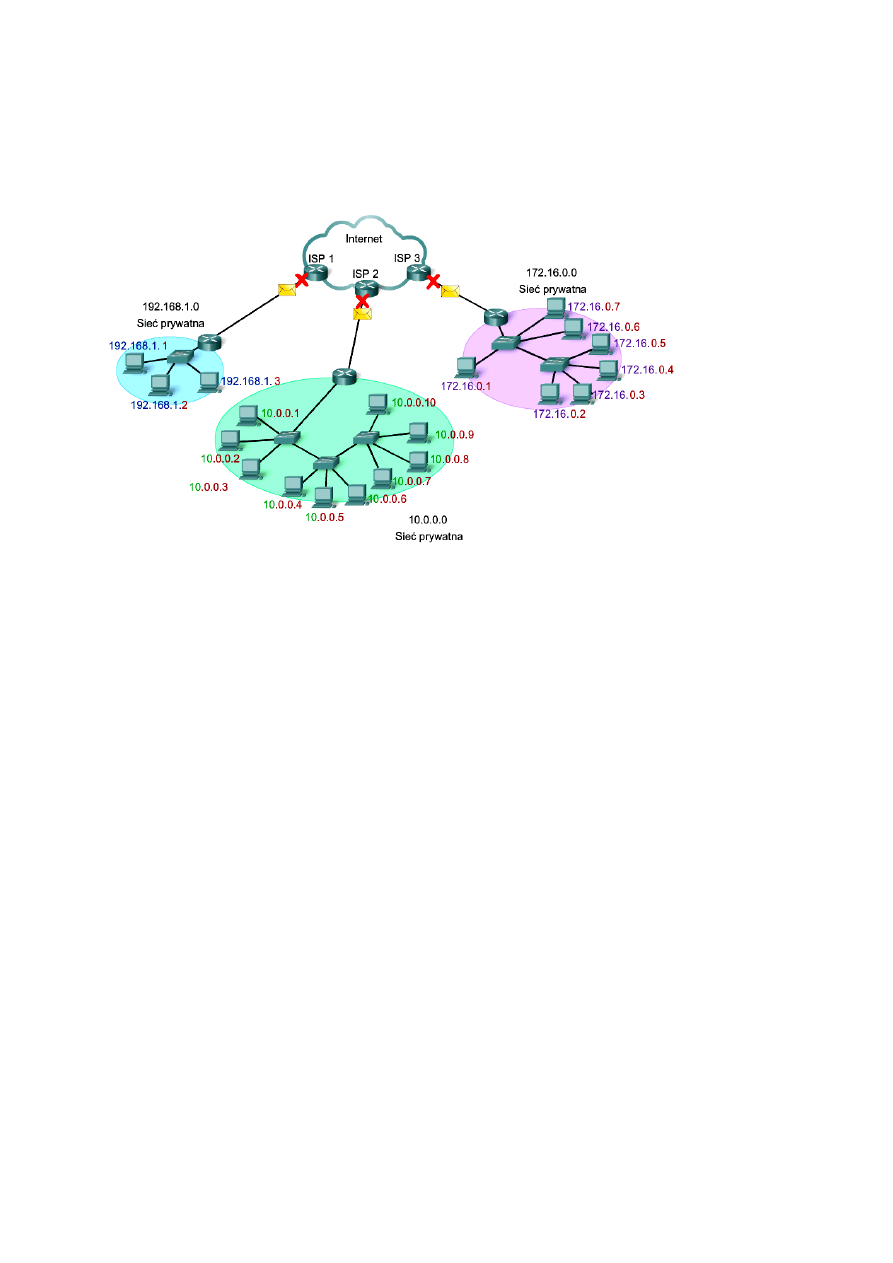

Rys. 5.3. Zakres stosowania adresów prywatnych

Źródło: materiały własne

Pakiety z adresami prywatnymi w sieci publicznej nie są rutowalne (przenoszo-

ne). Obszary stosowania adresów prywatnych pokazano na rysunku 5.3. Pakiet ozna-

czony takim adresem jest na pierwszym routerze publicznym odrzucany.

1.1. Planowanie adresów w sieci

Przydział poprawnego zakresu adresacji w sieciach firmowych wymaga umiejęt-

ności prawidłowego projektowania adresacji. Nie można w sposób przypadkowy wybie-

rać adresów, które będą używane w sieci oraz między częściami sieci.

Przydział adresów powinien być zaplanowany i udokumentowany w celu:

zabezpieczenia przed powielaniem adresów,

udostępniania oczekiwanych usług,

sprawowania kontroli dostępu do usług i sieci,

monitorowania bezpieczeństwa sieci,

wspierania wydajności sieci,

wspierania skalowalności przez konstrukcję modułową.

Zabezpieczenie przed powielaniem adresów

W celu zapewnienia poprawnej komunikacji w sieci, każdy host musi posiadać

niepowtarzalny adres. Bez prawidłowego planowania oraz dokumentowania przydziału

adresów w ramach sieci, bardzo łatwo popełnić błąd i przydzielić ten sam adres do wię-

cej niż jednego hosta.

Udostępnianie usług oraz sprawowanie kontroli dostępu

Niektóre hosty zapewniają usługi zarówno dla sieci wewnętrznej, jak i zewnętrz-

nej. Jednym z przykładów takich urządzeń mogą być serwery. Dostęp do tych zasobów

może być kontrolowany za pomocą adresacji IP. Jeżeli jednak adresy tych zasobów nie

4

są prawidłowo zaplanowane i udokumentowane, to zapewnienie bezpieczeństwa i do-

stępności tych usług może stanowić problem. Na przykład, gdy serwer ma losowo przy-

dzielany adres, to zapewnienie mu bezpieczeństwa poprzez blokowanie prób nieautory-

zowanego dostępu jest trudne, również klienci mogą nie być w stanie zlokalizować ofe-

rowanej przez niego usługi.

Monitorowanie bezpieczeństwa oraz wspieranie wydajności

Częścią procesu monitorowania bezpieczeństwa jest analiza ruchu sieciowego ze

szczególnym uwzględnieniem adresów, które są źródłami lub odbiorcami nadmiernej

ilości pakietów. Dobrze zaplanowana i udokumentowana adresacja umożliwia proste

identyfikowanie urządzeń, które problematyczny adres IP. Adresowanie IP wspiera

również wydajność sieci przez ograniczenie niepożądanego ruch w sieci, który wynika z:

ogłoszeń routingu, wynikających z braku podsumowania tras,

ruchu, który nie został filtrowany listami kontroli dostępu ACL.

Przydzielanie adresów wewnątrz sieci LAN

Hosty są związane z siecią poprzez część sieciową w swoim adresie. W sieci znaj-

dują się różne typy hostów, na przykład:

urządzenie końcowe użytkownika,

serwery,

urządzenia peryferyjne,

hosty, które mają dostęp do sieci LAN przez Internet,

urządzenia pośredniczące.

Każde z tych różnych typów urządzeń musi być przydzielone do logicznego bloku

adresów, znajdującego się w zakresie adresowym sieci.

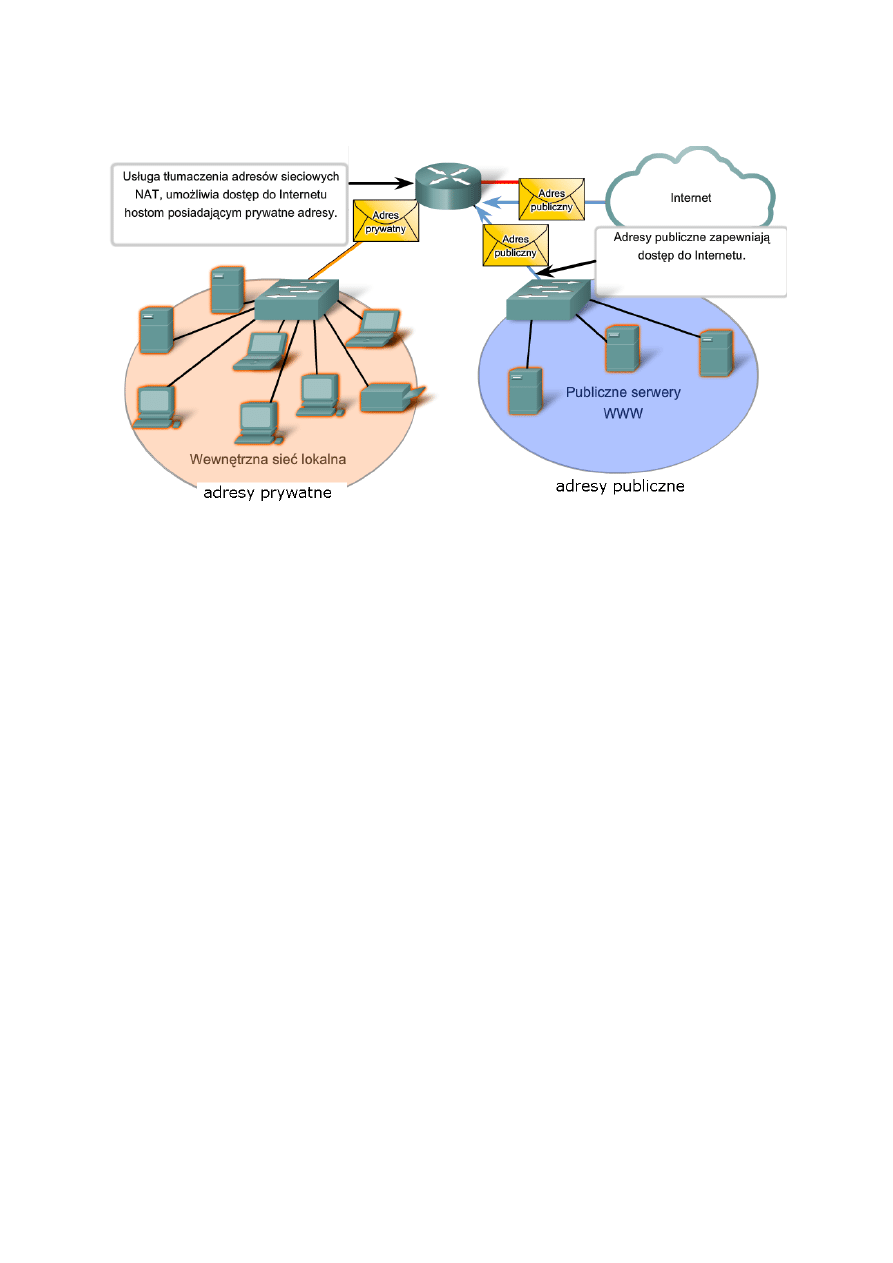

Należy zaplanować również obszary stosowania adresów prywatnych i publicz-

nych (rys.5.4), biorąc pod uwagę:

Czy będzie więcej urządzeń podłączonych do sieci niż liczba adresów publicznych

przydzielona przez dostawcę usług?

Do których urządzeń musi być zapewniony dostęp spoza lokalnej sieci?

Czy urządzenia, które mogą mieć przydzielone adresy prywatne wymagają do-

stępu do Internetu?

Czy sieć powinna zapewnić usługę tłumaczenia adresów sieciowych NAT (Ne-

twork Address Translation).

5

Rys. 5.4. Obszary adresowania publicznego i prywatnego

Źródło: materiały własne

Jeżeli w sieci znajduje się więcej urządzeń niż dostępnych publicznych adresów,

to tylko urządzenia wymagające bezpośredniego dostępu do Internetu, tak jak serwery

WWW, muszą być skonfigurowane przy użyciu adresu publicznego. Pozostałe urządze-

nia mogą korzystać z adresów prywatnych, a dostęp do Internetu może zapewnić im

usługa NAT, wdrożona na skrajnym routerze.

Adresowanie urządzeń użytkownika

W większości sieci komputerowych największą ilość hostów stanowią urządzenia

końcowe, takie jak komputery PC, drukarki, komputery przenośne typu PDA, które wy-

korzystują największą liczbę z dostępnych adresów IP.

Adres IP może być przypisany w sposób statyczny lub dynamiczny:

Statyczny przydział adresów – administrator sieci dla każdego hosta ręcznie

skonfiguruje kartę sieciową. Minimalne informacje zawierają przypisany adres IP

hosta, maskę podsieci oraz domyślną bramę.

Adresowanie statyczne stosujemy głównie dla drukarek, serwerów oraz innych

urządzeń sieciowych, które muszą być dostępne dla klientów w sieci. Dodatkowo

statyczne przyporządkowanie adresów może zwiększyć kontrolę nad oferowa-

nymi zasobami w sieci. Ręczne konfigurowanie każdego hosta jest jednak bardzo

czasochłonne.

W przypadku statycznej adresacji IP, niezbędnym jest prowadzenie listy aktual-

nie używanych adresów przez poszczególne urządzenia. Adresy te są określone

na stałe i najczęściej nie są ponownie używane.

Dynamiczny przydział adresów – urządzenia końcowe korzystają z protokołu

DHCP (Dynamic Host Configuration Protocol) umożliwiającego ich dynamiczną

konfigurację. Protokół DHCP umożliwia automatyczne przyporządkowanie ho-

stowi informacji, takich jak adres IP, maska podsieci, domyślna brama oraz in-

nych danych związanych z jego konfiguracją.

6

Poprawna konfiguracja serwera DHCP wymaga określenia zakresu adresów (puli

adresów), który będzie przydzielany klientom DHCP. W dużych sieciach usługa

DHCP jest preferowanym sposobem przydziału konfiguracji poszczególnym ho-

stom. Zmniejsza ona obciążenie administratorów sieci oraz zabezpiecza przed

pomyłkami w adresowaniu.

Przydzielony przez DHCP adres hostowi nie jest skonfigurowany na stałe, ale

wydzierżawiony na określony okres czasu. W przypadku, gdy host zostaje odłą-

czony od sieci, adres jest zwolniony i powraca do puli adresów. Cecha ta przydat-

na jest zwłaszcza w przypadku urządzeń mobilnych, które czasowo korzystają

z sieci z sieci.

Podczas projektowania sieci należy przewidzieć pewną ilość statycznych adre-

sów przynajmniej dla serwerów i drukarek. Serwery i urządzenia peryferyjne są miej-

scami koncentrującymi duży ruch sieciowy. W przypadku monitorowania ruchu siecio-

wego przy użyciu programu narzędziowego (np. Wireshark), administrator powinien

być w stanie szybko zidentyfikować te urządzenia.

Adresowanie urządzeń pośredniczących

Prawie cały ruch wewnątrz lub między sieciami przechodzi przez różnego rodza-

ju urządzenia sieciowe. Te urządzenia pośredniczące są punktami koncentrującymi ruch

sieciowy. Są one odpowiednim miejscem, w którym można siecią zarządzać, monitoro-

wać ją oraz dbać o jej bezpieczeństwo. Większość urządzeń pośredniczących ze względu

na sposób działania, zdalne zarządzanie lub monitorowanie pracy powinna mieć przypi-

sane adresy IP. Ponieważ musimy wiedzieć, w jaki sposób należy komunikować się

z tymi urządzeniami, powinny one posiadać zaplanowane wcześniej adresy, które należy

przypisać statycznie.

Należy wydzielić osobny blok adresowy, który nie jest bezpośrednio związany

z urządzeniami użytkowników.

Adresowanie routerów i zapór

Routery oraz ściany ogniowe do każdego swojego interfejsu mają przydzielony

adres IP. Każdy interfejs znajduje się w innej sieci i pełni funkcję bramy dla hostów tej

sieci. Najczęściej adres routera jest najniższym lub najwyższym użytecznym adresem

w sieci. Przyporządkowanie to powinno być jednoznaczne w całej sieci tak, aby admini-

strator zawsze wiedział, jaki jest adres bramy niezależnie od sieci.

Interfejsy routera oraz ściany ogniowej są punktami koncentrującymi ruch

wchodzący oraz wychodzący z sieci. Oznacza to, iż urządzenia te odgrywają znaczącą

rolę w zapewnieniu bezpieczeństwa sieci poprzez filtrowanie pakietów listami ACL. Łą-

czenie różnych typów urządzeń w jedną logiczną grupę adresową zwiększa efektywność

takiego filtrowania.

1.2. Hierarchiczny schemat adresowania IP

Adresowanie IP w całej sieci nie może być przypadkowe i chaotyczne. Na schemat

adresowania wpływa liczba potrzebnych i dostępnych adresów publicznych, liczba po-

trzebnych adresów prywatnych, planowane usługi bezpieczeństwa i monitoringu sieci.

W większych sieciach należy stosować:

Adresowanie bezklasowe – schemat adresacji, w którym maski podsieci nie

spełniają reguł określonych przez klasy sieci – technika masek o zmiennej długo-

ści VLSM.

7

Adresowanie hierarchiczne – schemat adresacji, w którym sieć jest dzielona na

sekcje, z identyfikatorem sekcji tworzącym jedną część adresu docelowego i iden-

tyfikatorem przeznaczenia, który obejmuje pozostałą część adresu.

Maska podsieci o zmiennej długości (VLSM)

Korzystanie z VLSM eliminuje wymóg, że wszystkie podsieci tej samej sieci ma-

cierzystej mają taką samą liczbę dostępnych adresów hostów i mają tej samej długości

część sieciową adresu. Adresowanie bezklasowe zapewnia elastyczność podczas podzia-

łu puli dostępnych adresów na podsieci, zapobiega marnowaniu dostępnych adresów IP.

Umożliwia wprowadzenie routingu bezklasowego między domenami CIDR. Dla route-

rów wykorzystujących CIDR klasa adresu nie ma znaczenia. Część adresu przeznaczona

na sieć jest ustalana na podstawie maski podsieci, zwanej również prefiksem sieci (ne-

twork prefix).

Projektant sieci musi biele stosować adresowanie VLSM.

1.3. Zasady adresowania logicznego sieci

Decyzje o adresach IP w sieci wymagają starannego planowania przez projektanta.

Wskazania do tworzenia schematu adresowania IP:

1) Zaplanować cały schemat adresowania przed przypisaniem adresów do urzą-

dzeń.

2) Przewidzieć znaczny wzrost sieci.

3) Rozpocząć adresowanie od sieci szkieletowej, określić podsumowania tras i kon-

tynuować prace w kierunku krawędzi sieci.

4) Określić urządzenia, które wymagają przypisania adresów statycznych.

5) Określić ilość wymaganych adresów publicznych.

6) Określić, gdzie i w jaki sposób jest realizowane adresowanie dynamiczne

(umieszczenie serwerów DHCP).

Na adresowanie logiczne sieci wpływa kilka kryteriów:

liczba hostów i urządzeń sieciowych, które są obecnie obsługiwane w sieci,

przewidywany wzrost liczby urządzeń,

liczba hostów, które muszą być dostępne z sieci zewnętrznych,

fizyczny układ sieci,

routing i strategii bezpieczeństwa.

Opis przykładowych kryteriów adresowania IP:

Liczba hostów i wzrost

W istniejącej sieci znajduje się 500 hostów. Są one podłączone do sieci przewo-

dowej, a 25 komputerów łączy się bezprzewodowo. Na podstawie przewidywanego

wzrostu szacuje się, co najmniej 2000 użytkowników urządzeń końcowych w ciągu

dwóch lat. Liczba ta obejmuje drukarki, skanery, punkty dostępu AP, urządzenia bez-

przewodowe, telefony IP i kamery w sieci, które wymagają indywidualnych adresów IP.

Aby zapewnić miejsce dla tego wzrostu, projektant decyduje się korzystać pry-

watnych adresów klasy B.

Osiągalności zasobów

Niektóre hosty w sieci muszą być osiągalne z Internetu. Aby zapewnić dostęp do

serwerów, muszą one mieć przypisane publiczne adresy IP. Potrzebny jest blok 6 uży-

tecznych adresów publicznych (maska podsieci 255.255.255.248/29). Adresy zostaną

8

przypisane do serwerów oraz obsłużą translację adresów sieciowych NAT dla połączeń

z sieci prywatnej.

Fizyczny układ sieci

W firmie jest 16 osobnych centrów dystrybucji okablowania, rozłożonych zgod-

nie z położeniem pomieszczeń i rozkładem geograficznym użytkowników końcowych.

Należy utworzyć podsieci dla poszczególnych lokalizacji fizycznych (centrów dystrybucji

okablowania).

Oddzielne adresy sieciowe są potrzebne dla każdego rezerwowego połączenia

pomiędzy routerami, przełącznikami warstwy 3 i do sieci WAN.

Zasady bezpieczeństwa i routing

Dodatkowe podsieci IP są potrzebne, aby rozdzielić ruch dla celów bezpieczeń-

stwa lub do celów filtrowania. Oddzielnych podsieci wymagają telefony IP, sieć bez-

przewodowa dla gości i dla pracowników.

Projekt adresowania sieci, w którym zastosowano maski o zmiennej długości

VLSM, wymaga zastosowania bezklasowego protokołu routingu CIDR.

Ustalenie bloków adresów

Należy określić wymaganą liczbę podsieci i przewidywaną liczbę użytkowników

lub urządzeń w każdej podsieci.

Wskazane jest podsieci łączyć z centrami okablowania. W szafach umieścić prze-

łączniki, które umożliwiają tworzenie sieci wirtualnych VLAN.

Przykładowe wydzielenie podsieci w oparciu o rodzaj ruchu:

dane FTP,

telefonia IP,

monitoring i gry wideo,

usługi zarządzania siecią.

Dla każdej lokalizacji w obrębie sieci należy przygotować dokumentację zawierającą:

Opis lokalizacji – numer pomieszczenia, numer szafy.

Utworzone sieci VLAN – opis przeznaczenia sieci pozwala oszacować użytkowni-

ków i potrzebną ilość adresów IP.

Liczba sieci i hostów – liczba ta reprezentuje aktualne wymagania adresowe. Na-

leży oszacować również wzrost sieci.

Wymagania dla sieci bezprzewodowych należy określić oddzielnie. Dodawanie

nowych użytkowników do sieci bezprzewodowej nie zwiększa potrzeby instalo-

wania nowych przełączników i portów.

2. Strategie routingu

2.1. Routing bezklasowy CIDR

CIDR używa masek podsieci o zmiennej długości (VLSM), aby przypisać adresy IP

do podsieci zgodnie z indywidualnymi potrzebami, a nie klasą. Granica między hostem

a siecią może występować w dowolnym bicie adresu. Sieci można dzielić na coraz mniej-

sze podsieci.

Ze wzrostem liczby podsieci rosną rozmiary tablic routingu oraz ruch generowa-

ny przez rozgłaszanie tych tablic w sieci. Ruch ten zajmuje pasmo i zmniejsza wydajność

sieci. Routing bezklasowy CIDR umożliwia agregację prefiksów (podsumowanie tras),

która polega na utworzeniu dla wielu sieci jednego adresu i jego rozgłoszenie w sieci.

9

Sumowanie tras redukuje rozmiary tablic routingu. Bezklasowe protokoły rou-

tingu wysyłają w aktualizacjach routingu adres sieciowy wraz z maską podsieci.

Wykorzystanie możliwości routingu CIDR jest możliwe przy zastosowaniu dobrze

przemyślanego, hierarchicznego systemu adresowania w sieci. Właściwie zaprojekto-

wany hierarchiczny schemat adresowania IP ułatwia także wykonywanie podsumowa-

nia tras.

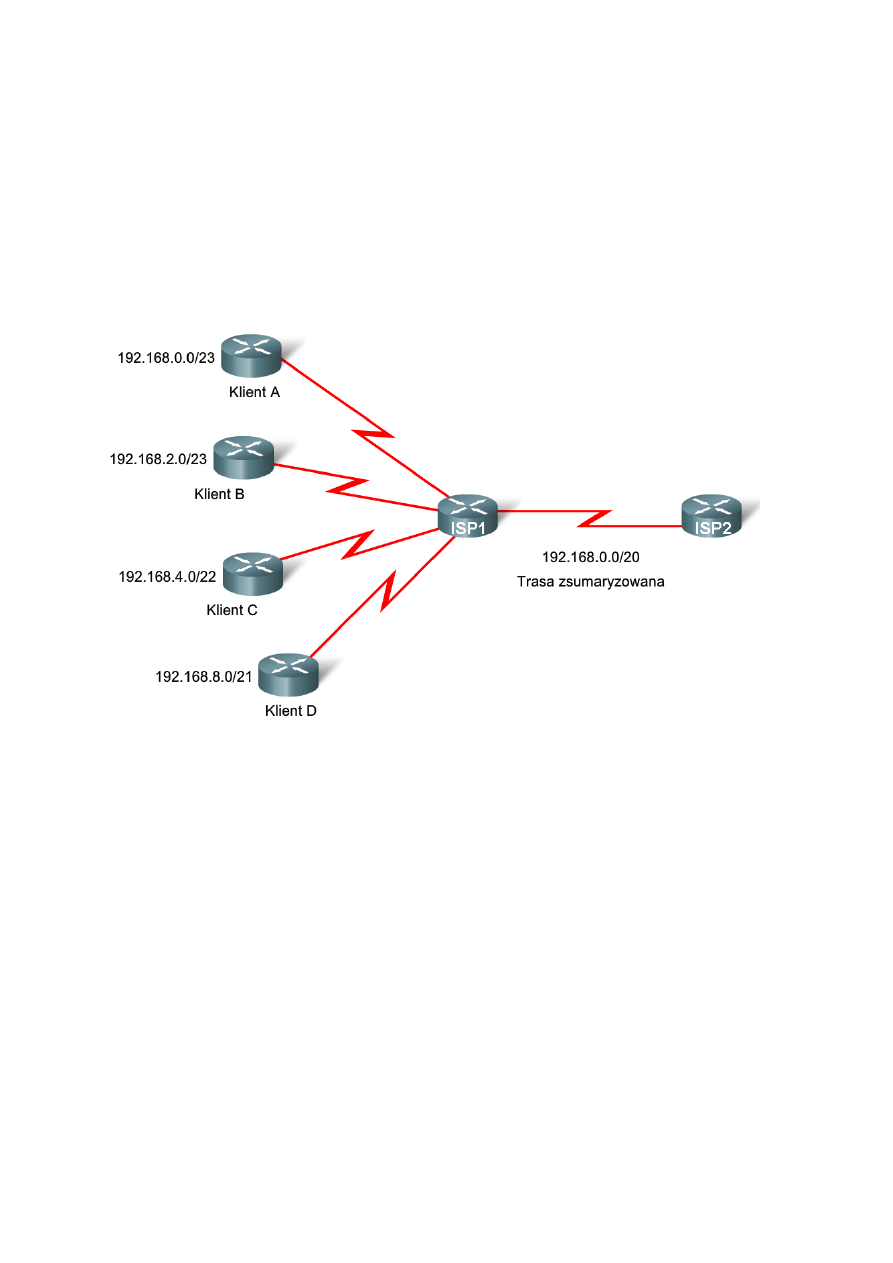

Przykład adresowania hierarchicznego i sumowania tras przedstawiono na ry-

sunku 5.5.

Rys.5.5. Sumowanie tras

Źródło: materiały własne

ISP 1 ma czterech klientów, każdy z nich posiada inny rozmiar przestrzeni adre-

sowej IP. Całą przestrzeń adresową klientów można podsumować jednym ogłoszeniem

wysyłanym do ISP 2. Sumaryczna, czyli zagregowana, trasa 192.168.0.0/20 zawiera

wszystkie sieci należące do klientów A, B, C i D. Trasa tego typu jest nazywana supersie-

cią (supernet). Supersieć podsumowuje wiele adresów sieciowych z maską krótszą niż

maski sieci składowych.

Automatyczne podsumowania tras

Protokoły bezklasowe w swoich aktualizacjach tras oprócz adresów sieciowych

umieszczają również maskę podsieci. Stosowanie ich jest koniecznością, kiedy maski nie

można ustalić na podstawie klasy adresu.

Podsumowania muszą być zaprojektowane tak, aby sąsiednie podsieci miały są-

siadujące adresy IP, w innym przypadku tworzy się nieciągłość. Źle zaplanowane adre-

sowanie IP powoduje nieciągłości sieci, które mogą powodować problemy routingu, ko-

nieczność statycznego konfigurowania tras.

Zazwyczaj automatyczne podsumowania tras przez router jest korzystne i są one

włączone domyślnie. Wyjątkiem są nieciągłości sieci. Jeżeli występują nieciągłości nale-

ży wyłączyć automatyczne podsumowania.

10

2.2. Wybór sprzętu i protokołu routingu

Protokół routingu umożliwia dynamiczny wybór najlepszych tras. Należy wybrać

protokół routingu, który spełnia wymagania stawiane sieci, wspiera skalowalność, wy-

dajność, bezpieczeństwo i łatwość zarządzania.

Dla większości sieci wymagania dla protokołu routingu obejmują:

bezklasowe działanie routingu i obsługę masek VLSM,

małe i rzadkie aktualizacje routingu, które nie powodują wzrostu ruchu,

szybka zbieżność (konwergencja) w przypadku awarii,

łatwość konfiguracji i rekonfiguracji w przypadku awarii.

Do bezklasowych protokołów routingu należą RIPv2, EIGRP, OSPF, IS-IS oraz BGP.

Protokoły OSPF i EIGRP mają szybką zbieżność, sieć szybko odzyskuje swoje

możliwości po awarii. Protokoły te nie potrzebują dużo pasma na aktualizacje, ponieważ

uaktualnienia następują tylko po zmianach w sieci.

Protokół EIGRP jest zastrzeżony i można go stosować tylko w urządzeniach Cisco,

protokół OSPF jest otwarty i może być stosowany we wszystkich urządzeniach.

Wymagania dla routerów

Równoważenie obciążenia

W sieciach, w celu zagwarantowania dostępności, stosujemy łącza nadmiarowe.

Łącza te mogą zwiększać efektywną szerokość pasma, jeżeli będą wykorzystywane w

czasie normalnej pracy sieci. Równoważenie obciążenia (load balancing) to funkcja rou-

tera polegająca na rozłożeniu ruchu pomiędzy dostępne porty sieciowe. Protokół EIGRP

domyślnie instaluje do czterech równych ścieżek, na tym samym miejscu w tabeli rou-

tingu.

Można również skonfigurować nierównomierne obciążenie poszczególnych łączy.

Uwierzytelnianie

W procesie uwierzytelniania urządzenie musi dowieść swej tożsamości, aby uzy-

skać dostęp do zasobów. Routery powinny się nawzajem uwierzytelniać, aby aktualiza-

cje routingu pochodziły z zaufanego źródła. Protokoły routingu mogą być skonfiguro-

wane tak, aby akceptować tylko aktualizacje z zaufanych urządzeń za pomocą uwierzy-

telniania sąsiada.

Stosuje się dwa rodzaje uwierzytelniania sąsiada: zwykły tekst i uwierzytelnienia

algorytmem MD5 (Algorytm Message Digest Version 5). Korzystanie z uwierzytelniania

MD5 jest zalecaną praktyką bezpieczeństwa, ponieważ klucz lub hasło nie mogą być

przechwytywane i odczytywane podczas przesyłania.

Projektowanie schematu nazw

Nazwy urządzeń sieciowych są często przypisane niewłaściwie. Niewiele uwagi

poświęca się do ich konstrukcji lub informacjom, które mają zawierać. Opracowanie do-

brego schematu nazewnictwa sieci sprawia, że łatwiej jest nią zarządzać i administrować.

Stosowane typy nazewnictwa w sieci:

Nazwy wewnętrzne urządzeń – te nazwy są dostępne tylko przez administrato-

rów. Nazwy routerów i przełączników są przykładami nazw urządzeń we-

wnętrznych.

Nazwy zewnętrzne – nazwy te mogą być przeglądane przez użytkowników w sie-

ci. Nazwy DNS są przykładem nazwy zewnętrznej.

11

Zalecenia dotyczące nazewnictwa:

Nazwy jak najkrótsze – zalecane mniej niż dwanaście znaków.

Nazwa zawiera rodzaj urządzenia, cel stosowania, lokalizację – używamy kodów,

a nie słów lub skrótów.

System nazw jest spójny i jednolity – ułatwia to odnajdywanie urządzeń oraz

tworzenie systemu zarządzania.

Dokumentowanie nazw na schematach i w dokumentacji.

Unikanie nazw, które ułatwiają odnalezienie chronionych zasobów – hakerzy

mogą wyszukiwać chronione zasoby na zasadzie zalewu sieci nazwami.

Zewnętrzne nazwy DNS muszą być łatwe do zapamiętania i zastosowania.

3. Adresowanie IPv4 oraz IPv6

Przestrzeń adresowa protokołu IPv4 zapewnia około 4,3 mld adresów. Z tej prze-

strzeni adresowej, około 3,7 mld adresów zostało faktycznie przypisanych. Pozostałe

adresy są zarezerwowane do specjalnych celów, takich jak multicast, przestrzeni adre-

sów prywatnych, testowania pętli zwrotnej i badań. Przestrzeń adresowa IPv4 się wy-

czerpuje i dlatego trwają prace nad wdrożeniem adresowania IPv6. Adres IPv6 zapisany

jest na 128-bitach, które mogą być wyświetlane jako 32 cyfry szesnastkowe. Dostarcza

3,4 x 10

38

adresów IP.

Całkowita globalna migracja z IPv4 na IPv6 nie będzie realizowana w najbliższym

czasie, ale migracja będzie postępować w różnych częściach świata, gdzie ulegają wy-

czerpaniu adresy IPv4.

3.1. Porównanie adresowania IPv4 i IPv6

IPv6 ma znacznie większe możliwości w stosunku do IPv4, w zakresie:

mobilności i bezpieczeństwa,

zawartości informacji w nagłówku pakietu,

formatowaniu adresu.

Mobilność i bezpieczeństwo

Mobilność umożliwia korzystanie z urządzeń mobilnych w sieci. Mobilny IP

(Mobile Internet Protocol) jest standardem IETF, który funkcjonuje w IPv6. Standard ten

umożliwia poruszanie się, bez przerw w ustalonych połączeniach sieciowych. IPv4 nie

obsługuje tego rodzaju mobilności.

IPSec (IP Security) jest standardem bezpieczeństwa sieci. Jest on dostępny za-

równo dla IPv4 jak i IPv6. W IPv6 można znacznie zwiększyć funkcjonalność i wydajność

tego protokołu.

Nagłówki pakietu

Nagłówka pakietu używa się do realizacji routingu. IPv6 zwiększa wydajność rou-

tingu poprzez zmniejszenie liczby wpisów w tabelach routingu. IPv4 zmniejsza wydaj-

ność sieci, ponieważ generuje duży ruch rozgłoszeniowy (broadcast). IPv6 zastępuje

rozgłoszenia transmisjami pojedynczymi lub transmisjami multicast lub anycast.

Formatowanie adresu

Podstawowe typy transmisji w IPv6:

Unicast – transmisja do pojedynczego celu. Unicast wysyła pakiety do jednego

konkretnego urządzenia, z jednego konkretnego adresu.

Multicast – wysyła pakiet do członków grupy.

12

Anycast – wysyła pakiet do jednego z członków grupy urządzeń, który ma przypi-

sany adres anycast. Najczęściej jest to najbliższy interfejs. Anycast może być

uważany za transmisję do najbliższego adresu.

Podstawowe typy adresów IPv6 emisji unicast to:

adres globalny,

adres

Reserved

(prywatny,

sprzężenia

zwrotnego,

nieokreślony).

3.2. Migracja z IPv4 do IPv6

Istnieje kilka sposobów, aby wpisać strukturę IPv6 w istniejącą sieć IPv4.

Można zastosować metody:

podwójnego stosu,

tunelowania,

tłumaczenia Proxy.

W metodzie podwójnego stosu integrację IPv6 i IPv4 dokonuje się na urządzeniu

sieciowym. Uruchamia się obydwa protokoły (stosy) na tym samym urządzeniu, co po-

zwala współistnieć IPv6 oraz IPv4.

Tunelowanie jest techniką, która pozwala otaczać adresami jednego protokołu

(proces enkapsulacji) pakiet zapisany w innym protokole. Oznacza to, że pakiet IPv6

może być zawarty w ramach protokołu IPv4. Niektóre metody tunelowania wymagają

ręcznej konfiguracji, a inne są bardziej automatyczne.

Tłumaczenia Proxy polega na stosowaniu oprogramowania NAT-PT (Network Ad-

dress Translation – Protocol Translation), który umożliwia tłumaczenie protokołów

i bezpośrednią komunikację między hostami, które używają różnych wersji protokołu IP.

4. Sprawdzenie projektu sieci

Zalecaną praktyką jest, aby przetestować nowy projekt przed zatwierdzeniem

i wdrożeniem do realizacji. Badania prototypu pozwalają wyciągać wnioski i wprowa-

dzać korekty do projektu. Faza testów daje możliwość identyfikacji elementów sieci,

które nie działają prawidłowo i modyfikowania ich.

4.1. Metody testowania

Najczęściej są stosowane trzy metody testowania projektu sieci:

Budowa prototypu – sieć prototypowa składa się z części rzeczywistych urzą-

dzeń, które są niezbędne do testowania danej funkcji lub możliwości sieci. Sieci

prototypowa jest niezależna od istniejącej sieci.

Instalacja pilotażowa – pozwala na testowanie nowej funkcjonalności lub możli-

wości sieci z użyciem część istniejącej sieci.

Symulacja sieci – testowanie sieci w symulowanym programowo środowisku.

Decyzja o metodzie testowania wynika z następujących czynników:

rodzaju wymaganych testów,

potencjalnych zakłóceń na istniejącej sieci.

Prototypy są zwykle łatwe w konfiguracji i realizacji, ponieważ nie wpływają na

aktywność użytkowników i nie wprowadzają zakłóceń do sieci. Można łatwo przetesto-

wać urządzenia, dokonać zmian w konfiguracji sprzętu, wykonywać próby w różnych

warunkach.

13

W instalacji pilotażowej niektóre testy mogą spowodować poważne zakłócenia w sieci.

Testowanie pilotażowe jest dobrym rozwiązaniem w następujących okolicznościach:

Kiedy prototyp nie jest wystarczająco duży, aby przetestować funkcjonalność. Na

przykład, testowanie działania protokołu routingu w sieci z 50 routerów może

nie być możliwe w prototypie.

Gdy wydajność sieci zależy od funkcjonowania konkretnego urządzenia lub tech-

nologii. Na przykład, zbadanie łącza do odległej lokalizacji w zakresie przesyłu

wideo jest możliwe tylko w instalacji rzeczywistej lub testowanie połączenia

Frame Relay, które umożliwia zbadanie rzeczywistej jakości połączeń oraz konfi-

guracji urządzeń.

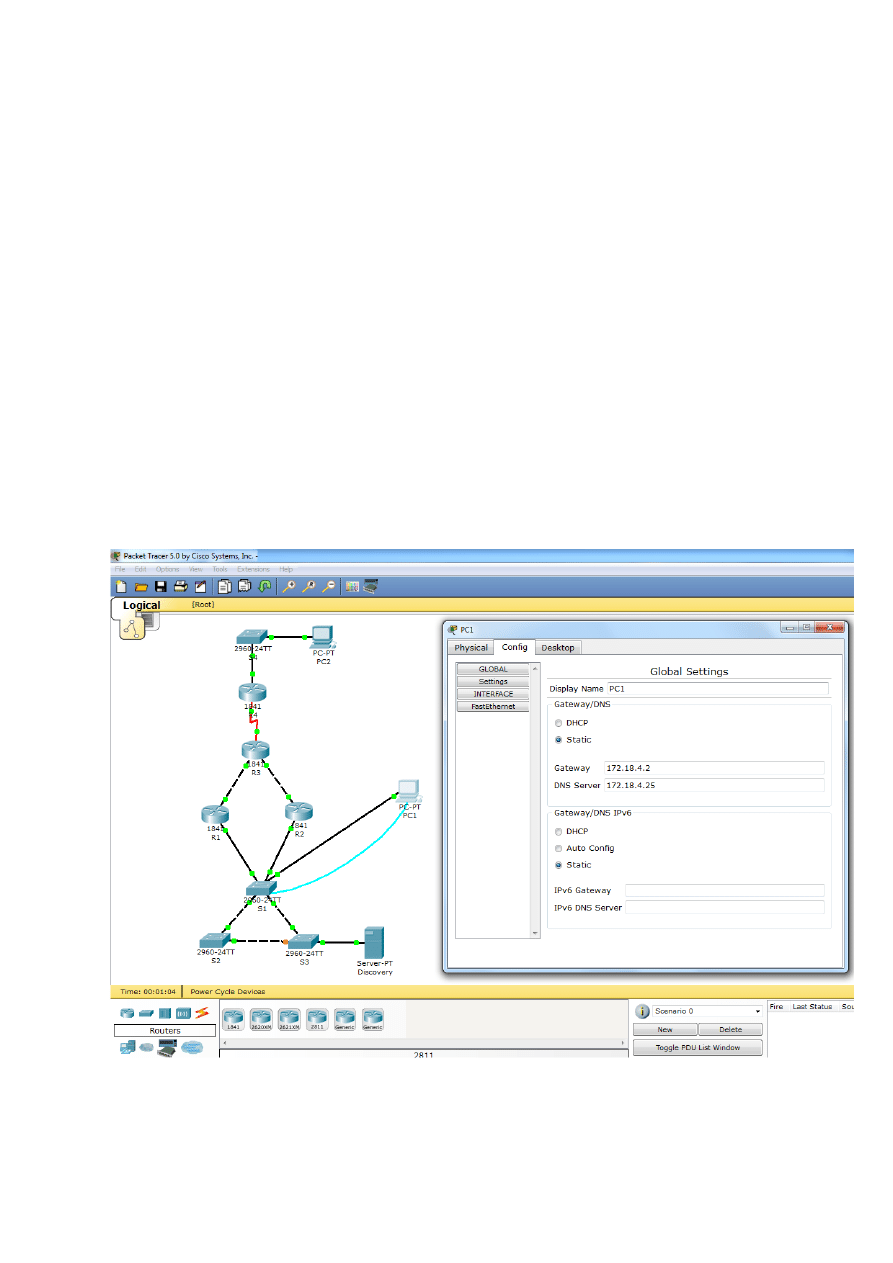

Symulacja sieci – to oprogramowanie umożliwiające testowanie rozwiązań w sy-

mulowanym środowisku. Topologie sieci i konfiguracje mogą być tworzone lub modyfi-

kowane bardzo szybko. Symulacje mogą testować również sieci, które są zbyt duże, aby

zbudować je jako prototypy. Packet Tracer to program do symulacji sieci komputero-

wych firmy Cisco (rys. 5.6). Udostępnia zestaw urządzeń sieciowych, wyposażonych od-

powiadające rzeczywistym rozwiązaniom systemy operacyjne, narzędzia i rozwiązania

sieciowe.

Rys. 5.6. Widok okna symulatora sieci komputerowych Packet Tracer

Źródło: materiały własne

14

4.2. Realizacja testów

Przed rozpoczęciem realizacji testów należy przygotować plan testów, który za-

wiera jasne i możliwe do zmierzenia spodziewane rezultaty. Wyniki testów powinny

potwierdzić, że zaprojektowana sieć spełnia założone cele biznesowe i wymagania tech-

niczne. Można porównać różne opcje projektowe, różne warunki działania i wybrać naj-

lepiej działające. W procesie testowania używa się odpowiednich narzędzi: łączność sie-

ciową można sprawdzać poleceniami ping oraz traceroute. Systemem Windows oferuje

polecenia netstat, nslookup, arp i telnet, które umożliwiają testowanie łączność i zebra-

nie informacji sieciowych.

Łączność podstawowa

Po podłączeniu wszystkich urządzeń w sieci prototypu sprawdzana jest podsta-

wowa łączność. Podstawową łączność uzyskuje się, gdy sieć działa, urządzenia wysyłają

i odbierają dane. Weryfikacja podstawowej łączności nie jest zwykle częścią formalnego

planu testów. Jednak wykonanie tej weryfikacji zapewnia, że sieć funkcjonuje i jest go-

towa do wykonania dalszych badań.

Metody kontroli łączności podstawowej:

Wizualne sprawdzenie diod LED w kartach sieciowych i urządzeniach sieciowych.

Podłączenie konsoli do urządzeń w celu sprawdzenia statusu interfejsów.

Sprawdzenie za pomocą poleceń dostępności urządzeń i związków między urzą-

dzeniami sąsiednimi.

Testowanie funkcjonalności sieci

Cele biznesowe określają rodzaje testów, które są uruchamiane w sieci. Projek-

tant sieci porównuje każdy cel biznesowy z wymogami technicznymi i sprawdza możli-

wości realizacji.

Projektant tworzy listę kontrolną działań, w której planuje działania w zakresie

prawidłowego instalowania i konfigurowania sieci. Każdy z elementów musi funkcjo-

nować w pełnym zakresie wydajności.

Przykładowa lista kontrolna działań, przygotowana dla testowania sieci monito-

ringu:

Utworzyć sieć VLAN, która izoluje obraz wideo monitoringu od reszty ruchu sie-

ciowego.

Wdrożyć strukturę adresowania IP adres, która obsługuje sieć VLAN wideo.

Utworzyć połączenie Trunk dla sieci VLAN do urządzeń warstwy dystrybucji.

Przesłać dane wideo do serwera monitoringu.

Skonfigurować list dostępu ACL, aby obraz monitoringu nie mógł być dostępny

dla gości.

Wdrożyć mechanizm uwierzytelniania na serwerze monitoringu w celu zapew-

nienia, że tylko autoryzowani użytkownicy mają dostęp do zapisów.

Testowanie wydajności

Wiele aspektów funkcjonowania sieci i wydajności może być badanych przy uży-

ciu oprogramowania systemowego urządzeń. Polecenia DEBUG lub SHOW umożliwiają

wyświetlenie bieżącego stanu interfejsów, protokołów, tabel routingu, CPU i pamięci

i wielu innych parametrów. Polecenie DEBUG umożliwia analizę przetwarzania informa-

cji w czasie rzeczywistym. Funkcje oprogramowania umożliwiają zapisanie i wyświetle-

nie informacji dla późniejszej analizy.

15

Bibliografia:

1. Halska B., Hensel P. Projektowanie lokalnych sieci komputerowych i administrowa-

nie sieciami. Podręcznik do nauki zawodu technik informatyk. Część 1 i 2. Helion,

Gliwice 2012, 2013.

2. Krysiak K. Sieci komputerowe. Kompendium. Helion, Gliwice 2005.

3. Derfler F. Freed L. Tłum.: Zięba P. Okablowanie sieciowe w praktyce. Księga eksper-

ta. Helion, Gliwice 2000.

4. Designing and Supporting Computer Networks. Materiały szkoleniowe CCNA Di-

scovery Cisco.

5. Sportach M. Tłum.: Gała Z. Sieci komputerowe. Księga eksperta. Helion, Gliwice

1999.

Wyszukiwarka

Podobne podstrony:

3 1 PLSK tresc id 33398 Nieznany

6 0 PLSK tresc id 43490 Nieznany

BHP Modul 4 tresc id 84462 Nieznany (2)

BHP Modul 2 tresc id 84460 Nieznany (2)

BD 1st 2 4 lab3 tresc 1 1 id 81 Nieznany

BHP Modul 1 tresc id 84459 Nieznany (2)

BD 2st 1 2 w13 tresc 1 1 id 819 Nieznany (2)

BD 1st 2 4 lab1 tresc 1 1 id 81 Nieznany (2)

BD 1st 2 4 lab4 tresc 1 1 id 81 Nieznany (2)

BHP Modul 3 tresc id 84461 Nieznany (2)

BD 2st 1 2 w09 tresc 1 1 id 819 Nieznany (2)

BHP Modul 4 tresc id 84462 Nieznany (2)

BHP Modul 2 tresc id 84460 Nieznany (2)

BD 1st 2 4 lab3 tresc 1 1 id 81 Nieznany

Kieliszek tresc w pdf id 234535 Nieznany

ZSBD 2st 1 2 w01 tresc 1 1 id 5 Nieznany

Abolicja podatkowa id 50334 Nieznany (2)

4 LIDER MENEDZER id 37733 Nieznany (2)

katechezy MB id 233498 Nieznany

więcej podobnych podstron