44

PRAKTYKA

HAKIN9 6/2010

Z ARTYKUŁU

DOWIESZ SIĘ

na czym polega polityka

testowania oprogramowania

antywirusowego,

w jaki sposób wyniki

testów wykorzystywane są

przez twórców złośliwego

oprogramowania,

na ile wyniki rankingów

antywirusów są wiarygodne,

dlaczego antywirus nie

jest w stanie zabezpieczyć

komputera przed wszystkimi

zagrożeniami występującymi

w Sieci.

CO POWINIENEŚ

WIEDZIEĆ

jak samemu ocenić

skuteczność pakietu

antywirusowego,

w jaki sposób można obejść

mechanizmy ochrony

i wykrywania antywirusa,

jakie formy ataków dominują

obecnie na rynku online.

P

olityka testowania już od dłuższego czasu

uważana jest za najbardziej gorący

temat wśród użytkowników Internetu.

Z założenia stanowi ona skomplikowany proces

technologiczny, polegający na infekowaniu

systemu za pomocą próbek złośliwego

oprogramowania, rzeczywiście występującego

w Sieci. Baza malware na bieżąco

aktualizowana jest przez niezależne instytuty

badawcze, które za pomocą różnych narzędzi

dokonują symulacji potencjalnych ataków.

Próbki złośliwego oprogramowania jakie udaje

się pobrać na specjalnie stworzone w tym

celu skrzynki e-mail, czy wykryć za pomocą

multiskanerów, posiadają zdolność rekompilacji

kodu, nawet co kilkanaście minut. Oznacza to,

że w przypadku pojedynczego zagrożenia może

istnieć nawet kilka wektorów potencjalnej infekcji.

Metodyka sporządzania testów stosowana

przez różne organizacje i instytuty badawcze

różni się od siebie w niektórych aspektach.

W przypadku AV –Test, jakość oprogramowania

ocenia się za pomocą co najmniej

6 integralnych modułów, których celem

jest między innymi rozpoznanie zdolności

antywirusa do blokowania zainfekowanych

witryn WWW, wykrywania i neutralizowania

exploitów oraz dynamicznej ochrony za

pomocą firewall. Wraz z rozwojem technologii

Cloud Computing, coraz większego znaczenia

nabiera także ochrona statyczna, a więc

zdolność rozpoznawania i blokowania nowych,

URSZULA HOLIK

nieznanych zagrożeń oraz szybkość aktualizacji

sygnatur blokujących między innymi rootkity.

Wszystkie wymienione wyżej parametry są

kluczowe w ocenie antywirusa pod względem

zapewnienia użytkownikowi proaktywnej

ochrony. Jeżeli w sytuacji pojawienia się w Sieci

nowego malware, dla którego nie zostały

jeszcze udostępnione bazy sygnatur, jeden

z modułów nie zadziała, to cały system okaże

się nieskuteczny.

W ocenie internautów wielokrotnie

padają zarzuty dotyczące samej jakości

polityki testowania. Wydawało się, że wszelkie

kontrowersje powstałe wokół tego tematu uda

się rozwiązać dzięki utworzeniu Anti-Malware

Testing Standards Organization (AMTSO),

mającej za zadanie ustalenie wspólnych

standardów i metodologii testów w zakresie

zwalczania szkodliwego oprogramowania.

Efekty prac tej instytucji stanowią główny punkt

zainteresowania nie tylko wśród producentów

antywirusów, ale także twórców szkodliwego

oprogramowania, którzy teraz skoncentrowani

są w szczególny sposób na znalezieniu

sposobów obejścia mechanizmów ochrony.

Chociaż narzędzia oraz próbki malware,

wykorzystywanego podczas sporządzania

rankingu, różnią się w poszczególnych

organizacjach, to jednak ogólna metodologia

przeprowadzania testów jest podobna.

Zarówno wśród producentów dostarczających

oprogramowanie antywirusowe, jak również

Stopień trudności

Fail test, czyli

na ile antywirus

jest skuteczny

Proaktywna ochrona, zaawansowana heurystyka, doskonałe

wyniki w testach dynamicznych. To tylko kilka wskaźników,

które internauci traktują jako wyznacznik skuteczności

oprogramowania antywirusowego. Okazuje się jednak, że

w dobie rosnącej popularności polimorficznych zagrożeń,

nawet antywirus klasy Advanced + może okazać się

nieskuteczny.

45

FAIL TEST, CZYLI NA ILE ANTYWIRUS JEST SKUTECZNY

HAKIN9

6/2010

członków instytutów badawczych, panuje

zgoda co do tego, że w przypadku

testów dynamicznych błędne jest

koncentrowanie się tylko i wyłącznie

na współczynnikach wykrywalności,

nie uwzględniając jednocześnie

mechanizmów bezpieczeństwa

antywirusa

Kryterium oceny poszczególnych

etapów skupia się na odsetku skutecznie

zablokowanych adresów URL oraz

powiązanych z nim plików, a także na

ustaleniu wartości procentowej wykrytych

i zneutralizowanych ataków w stosunku

do wszystkich poddanych badaniu

próbek wirusów. Testy dynamiczne,

opierając się między innymi na systemie

behawioralnym, wykorzystują w badaniu

najbardziej popularne formy ataku, jak na

przykład drive – by – download, phishing

czy rozsyłanie wiadomości SPAM. Pod

uwagę bierze się również tak zwane testy

retrospektywne, weryfikujące zdolność

ochrony przed nieznanymi atakami

(zero-day attack) na niezaktualizowanym

produkcie. Test pozwala sprawdzić

skuteczność pakietów działających

w modelu cloud computing na podstawie

analizy rozpoznawalności wektorów

infekcji. Biorąc pod uwagę różnorodność

i wielość wykorzystywanych w badaniu

próbek, całkowicie naturalnym

zjawiskiem są niewielkie wahania

wyników poszczególnych programów

antywirusowych, które łatwo zauważyć

w czołówce rankingu.

Faktyczna skuteczność

antywirusa

Okazuje się, że wynikami testów

dynamicznych żywo zainteresowani są

nie tylko producenci oprogramowania

chroniącego system, ale także twórcy

szkodliwych programów. Ujawnienie

szczegółowych informacji na temat

zbioru wykorzystywanych w badaniu

próbek, w zestawieniu z końcową ocena

oprogramowania antywirusowego,

stanowi doskonałą informację zwrotną

na temat skuteczności nowego malware.

W przypadku największych organizacji

badawczych, jak na przykład AV-

Comparatives, AV-TEST, czy Virus Bulletin

nazwy szkodliwego oprogramowywania,

które brało udział w teście nie są

ujawniane, co chociaż ogranicza

zasięg informacji na temat malware

przekazywanej cyberprzestępcom, to

również w prosty sposób przekłada się

na niewiedzę Internautów.

Rankingi oprogramowania

antywirusowego tworzone są na

podstawie długoterminowych testów,

biorących pod uwagę skuteczność

wszystkich zastosowanych w danym

produkcie mechanizmów ochrony.

Wiodące instytuty badawcze zajmujące

się testowaniem programów chroniących

system, jako jeden z podstawowych

wyznaczników w rankingach, biorą

pod uwagę funkcję blokowania

stron zainfekowanych złośliwym

oprogramowaniem. Wykorzystując znane

formy ataków, jak na przykład drive-

by dowload, badana jest skuteczność

antywirusa, mierzona za pomocą

odsetka zablokowanych ataków. Niewielu

internautów zdaje sobie jednak sprawę

z tego, że w tym przypadku liczy się

nie tylko prawidłowa identyfikacja

zagrożenia, ale również czas, w jakim

to nastąpi. Chociaż antywirus w testach

dynamicznych osiąga wysoki wynik, to

jednak stosunkowo łatwo obejść jego

mechanizm bezpieczeństwa. Dzieje

się tak dlatego, że oprogramowanie

rozpoznaje i blokuje malware dopiero

wtedy, gdy skompresowany plik został

już pobrany do sieci lokalnej. Co

więcej oprogramowanie nie usuwa

archiwum zawierającego już ściągnięte

wirusy. W przypadku polimorficznego

zagrożenia, którego kod ulega

rekompilacji co kilkanaście minut, a sam

proces instalacji rozłożony jest na kilka

z pozoru bezpiecznych etapów, nawet

ochrona za pomocą oprogramowania

klasy Advanced + może okazać się

nieskuteczna. Problem ten w szczególnym

stopniu dotyczy jednego ze znanych

w Polsce producentów antywirusów.

Wiele zarzutów podnoszonych jest

również wobec testów statycznych

– obiektywne zbadanie skuteczności

antywirusa, wymagałoby zainfekowania

systemu każdą pojedynczą próbką

szkodliwego kodu występującego w Sieci.

Nadal rzadko stosuje się również podział

próbek testowych na odpowiednie

podzestawy. Zaledwie niewielka część

instytutów badawczych tworzy osobne

rankingi potwierdzające skuteczność

antywirusa, zarówno w walce z robakami,

wirusami, jak również trojanami. Wynik

badania zawiera zbyt ogólne informacje,

by mogły one przyczynić się do

ulepszenia poszczególnych modułów

w oprogramowaniu antywirusowym.

Wyjątek od tej reguły stanowią testy

sprawdzające skuteczność wykrywania

przez oprogramowanie antywirusowe

polimorficznych zagrożeń.

Niewiarygodne testy

Wiele zarzutów można podnieść wobec

samej polityki testowania. Nie zawsze

oprogramowanie wysoko ocenione

w testach porównawczych, będzie

posiadało takie funkcje, jak spodziewaliby

się tego użytkownicy Internetu. Główny

problem polega na tym, że instytuty

badawcze stosują przestarzałe

narzędzia, które dziś nie przystają już do

rzeczywistości. Natomiast w przypadku

standardowych użytkowników Sieci,

rzadko kiedy mamy do czynienia

z sytuacją, gdy baza wirusów jest

aktualizowana co kilka minut. Jeżeli

oprogramowanie antywirusowe nie

opiera się na rozwiązaniach typu cloud,

to nawet świetny wynik w testach nie

potwierdzi jego faktycznych możliwości.

100-procentowa wykrywalność nie

jest adekwatna do 100-procentowej

skuteczności. Idealny model ochrony

użytkowników zapewnia jedynie

połączenie mechanizmów ochrony

lokalnej z rozwiązaniami technologii

cloud, lecz tego typu system nie jest jak

na razie popularnym rozwiązaniem na

rynku antywirusów.

Równie niepokojące są wszelkie

informacje dotyczące manipulacji

w przeprowadzanych testach. Głośnym

echem odbiły się wydarzenia sprzed

2 miesięcy, kiedy to prezes firmy Alwil

Software, producenta oprogramowania

Avast, oskarżył Symantec, o kupowanie

testów. Zarzuty dotyczące nieuczciwych

praktyk rynkowych stosowanych przez

Symantec, podnosił również miesiąc

wcześniej producent oprogramowania

McAfee. Chociaż wysnute oskarżenia nie

zostały formalnie udowodnione, to jednak

takie informacje znacząco zwiększyły

46

PRAKTYKA

HAKIN9 6/2010

FAIL TEST, CZYLI NA ILE ANTYWIRUS JEST SKUTECZNY

47

HAKIN9

6/2010

sceptycyzm internautów w odniesieniu do

rzetelności i niezależności testów.

Kontrowersje wokół

proaktywnej ochrony

W dziedzinie bezpieczeństwa IT duże

nadzieje pokładano również w nowej

technologii opartej o rozwiązania Cloud

Computing, która jako jedyna miała mieć

zdolność blokowania nowych zagrożeń

w sytuacji, gdy dla nieznanego dotąd

malware nie zostały jeszcze udostępnione

bazy sygnatur. Oznacza to, że proaktywny

model ochrony powinien w idealnym

przypadku zadziałać jeszcze przed

pobraniem złośliwego oprogramowania,

na podstawie samej analizy

prawdopodobnych wektorów infekcji.

Jak się później okazało, sama struktura

systemu stanowiła główną barierę testów

antywirusów opartych na modelu ochrony

w chmurze. W przypadku Cloud Security

bazy sygnatur są stale aktualizowane,

w związku z czym niemożliwe staje się

przeprowadzenie weryfikowalnego testu

oceniającego skuteczność na nowe,

nieznane zagrożenia. Innymi słowy bazy

wirusów umieszczone na zewnętrznych

serwerach, co sekundę wzbogacają

się o kilka próbek skażonego kodu.

Problem w przypadku technologii Cloud

pojawia się w momencie, gdy komputer

będzie miał odcięty dostęp do Internetu,

a nowe zagrożenie zostanie przeniesione

za pomocą dysków zewnętrznych.

Inna możliwość skażenia systemu to

ściągnięcie wirusa, który zainfekuje

systemową bibliotekę DNS lub po prostu

podmieni wpisy do pliku hosts. Zważywszy

na to, że sam model Cloud Security

nie posiada mechanizmów lokalnej

ochrony, obejście systemu wykrywania

jest trywialnie proste – wyjaśnia Tomasz

Zamarlik z G Data Software.

Jak przechytrzyć

antywirusa?

Do zbadania skuteczności własnego

wirusa, twórcy szkodliwego

oprogramowania mają cały repertuar

narzędzi. Największym powodzeniem już

od dłuższego czasu cieszą się tak zwane

multiskanery, działające w trybie online,

jak np. populany Virus Total. Podobne

możliwości daje av-check.com, który

sprawdza bezpieczeństwo pliku w oparciu

o rozwiązania stosowane przez 22

programy antywirusowe, takie jak Avast,

AVG, F-secure, Kasperski, NOD 23 oraz

Panda. Wykorzystując tego typu aplikacje,

cyberprzestępcy w łatwy i szybki sposób

uzyskują kompletną informację na temat

wykrywalności własnego malware.

Tak przeprowadzony test daje niemal

natychmiast jednoznaczną odpowiedź

na pytanie, czy nowy szkodnik potrafi

uniknąć wykrycia, a co za tym idzie

obejść mechanizm bezpieczeństwa

antywirusa. Wynik jest o tyle wiarygodny,

iż multiskanery wykorzystują maksymalne

możliwości mechanizmów identyfikacji

złośliwego oprogramowania, które

są stosowane w wielu popularnych

programach antywirusowych.

W przypadku AV – Check wynik testu to

jednoznaczna odpowiedź na pytanie,

czy malware zostanie rozpoznane przez

najpopularniejsze mechanizmy ochrony

stosowane przez użytkowników Sieci.

Największe zagrożenie stanowią tu

skompresowane pliki zawierające próbki

trojanów, których proces instalacji składa

się z kilkunastu etapów. W przypadku

tak skonstruowanego zagrożenia ciężko

jest przewidzieć potencjalny mechanizm

infekcji systemu.

Reklamowa manipulacja

Należy pamiętać, że skuteczność

antywirusa może być oceniana tylko

w odniesieniu do wyników kilkunastu

współpracujących ze sobą modułów.

Szumnie promowana w ostatnich

miesiącach zaawansowana heurystyka,

to coś więcej niż wysoki odsetek

zablokowanych ataków. O rzeczywistej

skuteczności oprogramowania

decydowała będzie kompatybilna

współpraca wszystkich warstw antywirusa.

To właśnie drobne niuanse różniące

poszczególne pakiety mają krytyczne

znaczenie dla realnego bezpieczeństwa

użytkowników Internetu. Nic więc

dziwnego, że niewiedza internautów jest

od lat narzędziem manipulacji, skutecznie

wykorzystywanym przez twórców

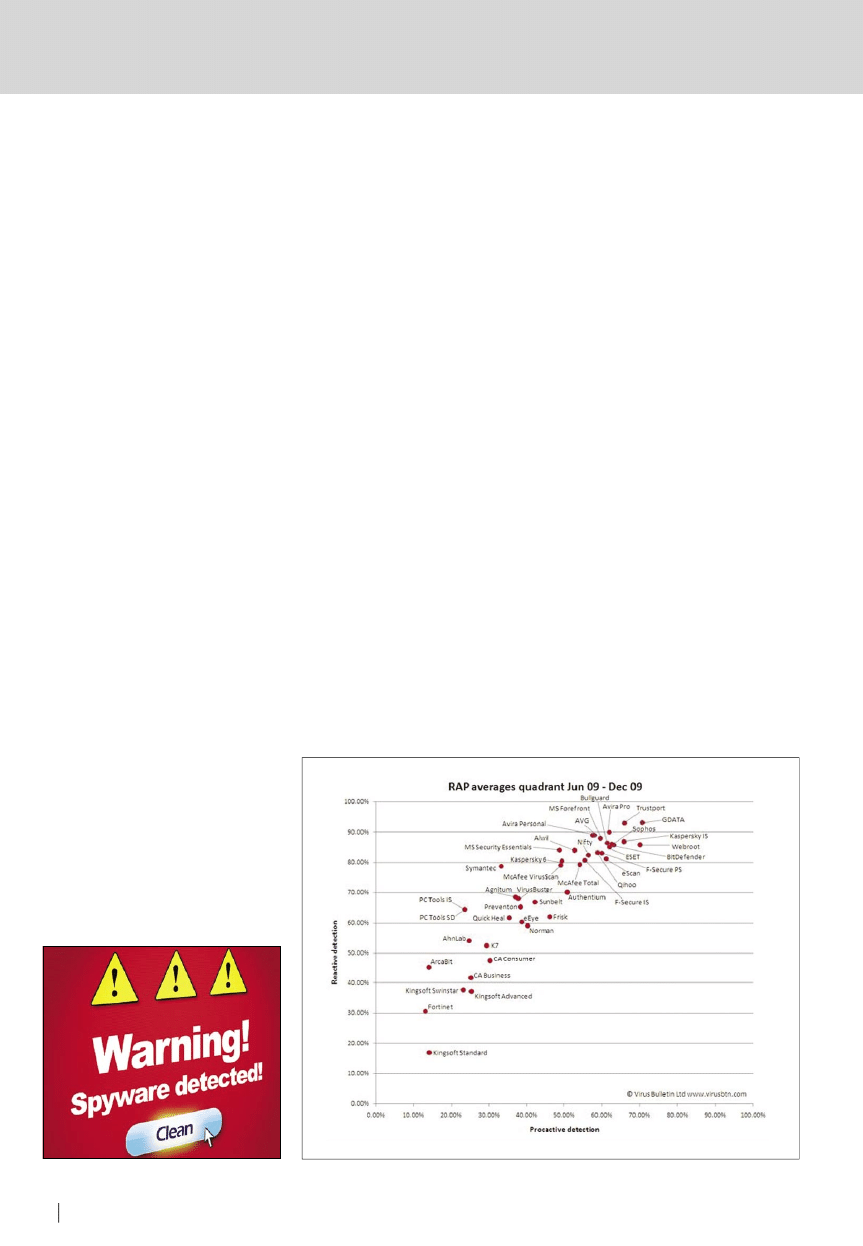

Rysunek 2.

Długoterminowy test VB

Rysunek 1.

Warning

46

PRAKTYKA

HAKIN9 6/2010

FAIL TEST, CZYLI NA ILE ANTYWIRUS JEST SKUTECZNY

47

HAKIN9

6/2010

oprogramowania antywirusowego.

Przykłady tego typu działań można

mnożyć. Najczęstszą formą jest tu

zastępowanie końcowych wyników

testów, wynikami z poszczególnych

modułów. W oficjalnych komunikatach

niejednokrotnie informuje się o 100-

procentowej skuteczności pakietu,

podczas gdy długoterminowe testy

wskazują na zupełnie inne wyniki.

Należy jednak pamiętać, że chociaż

skuteczność wykrywania zagrożeń np.

in – the – wild w odniesieniu do danego

programu jest wysoka, pakiet możne

uzyskać znacznie gorsze wyniki w testach

proaktywnych. Natomiast oficjalne

informacje, zamieszczone na stronie

producenta, rzadko kiedy wskazują, że

certyfikat Advanced + uzyskany w testach

porównawczych odnosił się zaledwie

do jednego modułu. Manipulacja

informacyjna w tym przypadku jest o tyle

łatwiejsza, że internauci najczęściej nie

znają metodologii przeprowadzania

testów, obranej przez niezależne instytuty

badawcze.

Ryzyko w sieci

Jak wskazują obserwacje, dokonywane

między innymi przez CERT, nie zawsze

zabezpieczenie się odpowiednim

antywirusem jest skuteczną metodą

na uniknięcie zagrożenia. Wiele błędów

i luk, niemal codziennie wykrywanych

w popularnych aplikacjach internetowych,

rodzi poważne zagrożenie dla

użytkowników Sieci. Chociaż wszyscy

producenci między innymi przeglądarek,

za podstawowy czynnik budowania

swojej rynkowej pozycji uważają

jeden kluczowy parametr, jakim jest

bezpieczeństwo, to jednak coraz częściej

można usłyszeć o nowych, krytycznych

błędach. Korzystny efekt wywiera w tym

względzie wojna przeglądarek – walka

o zwiększenie udziałów w rynku, idzie

w parze z badaniami nad stabilnością

i udoskonalaniem poszczególnych

narzędzi. Wraz z tym, zwiększa się

również wybór możliwości dostosowania

oprogramowania do indywidualnych

wymagań i potrzeb internautów.

Poszczególne rozwiązania stosowane

w starych wersjach, które nie zdały

egzaminu ulegają ciągłym zmianom

i ulepszeniom. Nie da się jednak

zaprzeczyć, że wciąż wielu internautów

pracuje na niezaktualizowanym systemie,

dodatkowo wyłączając opcje skanowania

stron, które dostępne są w pakietach

antywirusowych. W tym przypadku,

kierowanie się wydajnością systemu jako

sprawą priorytetową oznacza rezygnację

z ochrony za pomocą jednego

z najważniejszych mechanizmów

bezpieczeństwa danego produktu.

Na znaczne niebezpieczeństwo

narażają użytkowników Internetu

także aplikacje wykorzystywane na

co dzień przez wielomilionowe grono

internautów. Systemy przechowujące

oraz przetwarzające prywatne danych

użytkowników, już od dłuższego

czasu są narzędziem chętnie

wykorzystywanym przez phiserów.

Rosnące zainteresowanie rodzą

zarówno portale społecznościowe,

jak na przykład Facebook, ale także

komunikatory. W przypadku Google ma

to kolosalne znaczenie, bowiem marka,

nazywana przez niektórych Wielkim

Bratem Internetu, przetwarza miliardy

terabajtów danych, wyszukiwanych

co dnia przez użytkowników Sieci. Jak

zauważa Eric Schmidt, CEO Google,

w jednym z swoich wywiadów, informacje

przechowywane w Internecie są

ogólnodostępne. Często to właśnie

one umożliwiają zidentyfikowanie

użytkownika, przez określenie jego

behawioralnego portretu, co niestety

coraz częściej wykorzystywane jest przez

cyberprzestępców.

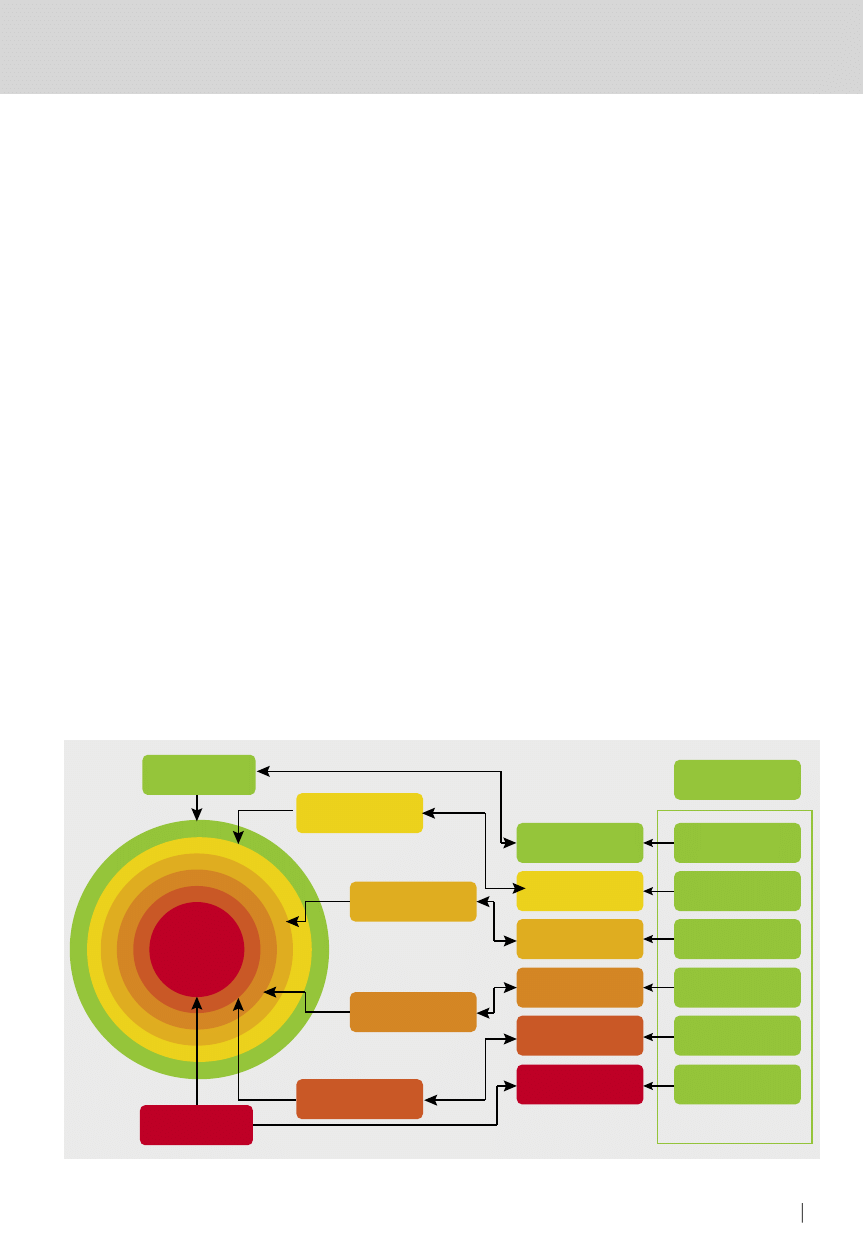

Rysunek 3.

AV test – moduły

������������

���������������������

����������������

������������������������

���������������

�������������������

������������������������

��������

�������������

����������������

�������������������

����������������

���������������������

�����������������

������������

�����������������

�������������������������

�������������

����������������������������

�������������������������

��������������������

�����������������

����������������

�������������������

������������������

��������������������

������������������

�������������������������

������������

������������������������

��������������������������

�������������������

����������������������������

����������������������������

48

PRAKTYKA

HAKIN9 6/2010

FAIL TEST, CZYLI NA ILE ANTYWIRUS JEST SKUTECZNY

49

HAKIN9

6/2010

(Nie) szkodliwe zagrożenia

Chociaż nie można zaprzeczyć, że

świadomość internautów jest coraz

większa, to jednak niepokojące jest

zjawisko, że nadal znaczny odsetek

użytkowników Sieci pada ofiarą

popularnych form ataku. Obecnie

do kradzieży cennych informacji

wykorzystywane są najczęściej konie

trojańskie, które przekazywane są

w formie pozornie nieszkodliwych plików

– dokumentów, animacji, wygaszaczy

ekranu, czy odpowiednio spreparowanych

programów antywirusowych. Podstawowy

błąd polega na mylnym przekonaniu, że

największe zagrożenie stanowią wirusy

komputerowe. Tymczasem coraz częściej

do infekowania systemu wykorzystywane

są aplikacje nowego typu, jak na przykład

skażone oprogramowanie, w tym miedzy

innymi fałszywe programy antywirusowe,

antyszpiegowskie lub antyadware.

Tego typu aplikacje wykorzystywane

są najczęściej do kradzieży informacji,

jak również przestępstw finansowych.

Precyzja twórców szkodliwego

oprogramowania jest w tym przypadku

zdumiewająca. Aplikacje typu rogueware

stanowią niemałe zagrożenie ze

względu na dwa podstawowe czynniki.

Po pierwsze oprogramowanie blokuje

niemal całkowicie dostęp do aplikacji

i dokumentów, by w ten sposób wymusić

na użytkowniku zakup fałszywej licencji, po

drugie internauta jest mylnie przekonany,

że jego system chroniony jest za pomocą

skutecznego programu antywirusowego.

Zarówno layout strony internetowej, jak

również elementy graficzne zamieszczone

na witrynie, z której pobrać można

zainfekowany plik, są do złudzenia

podobne, do tych znanych na przykład

z centrum zabezpieczeń systemu

Windows. Błędem jest również pokładanie

nadmiernego zaufania w bezpiecznych

technologiach. Chociaż znakomita

część zagrożeń dotyczy w szczególności

użytkowników systemu Windows, to jednak

na stale rosnące ryzyko narażeni są

również posiadacze systemu Linux czy

Mac.

Podstawowe błędy, których

można było uniknąć

Większość błędów związanych

z bezpieczeństwem zarówno domowego

komputera, jak również firmy, to często

wynik prostych zaniedbań, których

stosunkowo łatwo można uniknąć.

Znany już dziś trojan conflicker,

pozwalający na przejęcie kontroli nad

komputerem, nie rozprzestrzeniłby

się tak szybko, gdyby administratorzy

sieci zadbali o aktualizację systemu

Windows. Wielu użytkowników skłonnych

jest również twierdzić, że sam fakt

posiadania antywirusa rozwiązuje

wszelkie problemy dotyczące ochrony

systemu. O ile w przypadku modeli

proaktywnych udało się wyeliminować

problem nieaktualnej bazy sygnatur,

to w przypadku klasycznych pakietów

internauta powinien co jakiś czas

aktualizować bazy wirusów. Pominiecie

tego obowiązku może skutkować

obniżeniem skuteczności rozpoznawania

i wykrywania zagrożeń, co w praktyce

czyni program bezużytecznym. Nie od

dziś wiadomo bowiem, że ulubionym

narzędziem cyberprzestępców

są niezałatane luki w popularnych

programach, a problem ten dotyczy

w takim samym stopniu systemów

operacyjnych oraz starszych wersji

przeglądarek internetowych. Wśród

twórców złośliwego oprogramowania

rosnącym zainteresowaniem

na przełomie 2009 i 2010 roku

cieszyły się produkty firmy Adobe.

Ku zaskoczeniu wielu okazało się, że

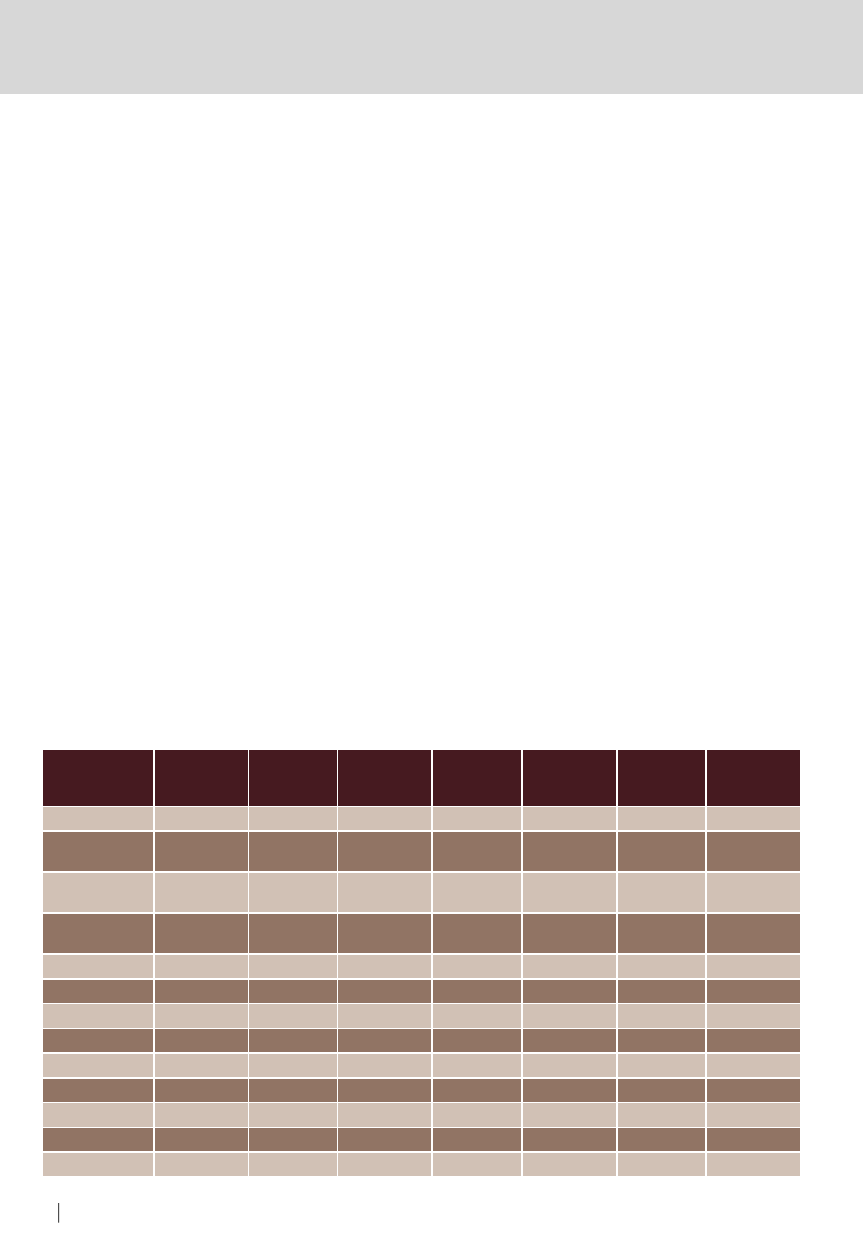

Tabela 1.

Złośliwe oprogramowanie 2009

Kategoria

1 poł 2009

roku

udział

2 poł 2008

roku

udział

1poł 2008

roku

udział

różnica 1 poł

2008 – 1 poł

2009

Konie trojańskie

221.610

33,60%

155.167

26.90%

52.087

16,40%

425,00%

Oprogramowanie

typu backdoor

104.224

15,70%

125.086

21,70%

75.027

23,60%

139,00%

Programy

pobierające

147.942

22,10%

115.358

20,00%

64.482

20,30%

229,00%

Programy

szpiegowskie

97.011

14,60%

96.081

16.70%

58.872

18,50%

165,00%

Adware

34.813

5,30%

40.680

7,10%

32.068

10,10%

109,00%

Robaki

26.542

4,00%

17.504

3,00%

01.10.27

3,20%

260,00%

Virusy Tools

01.11.13

1,60%

01.07.27

1,30%

01.12.03

3,80%

94,00%

Rootkit

01.12.29

1,90%

01.06.59

1,20%

01.01.25

0,40%

858,00%

Exploity

01.02.79

0,30%

01.01.41

0,30%

01.01.13

0,50%

141,00%

Dialery

01.01.53

0,20%

01.01.13

0,20%

01.04.60

1,50%

24,00%

Virusy

143

0,00%

167

0,00%

327

0,10%

44,00%

Inne

01.04.93

0,70%

01.08.19

1,50%

01.05.70

1,60%

89,00%

Razem

663.952

100,00%

576.002

100,00%

318.248

100,00%

209,00%

48

PRAKTYKA

HAKIN9 6/2010

FAIL TEST, CZYLI NA ILE ANTYWIRUS JEST SKUTECZNY

49

HAKIN9

6/2010

dotąd bezpieczne pliki PDF mogą

również zawierać skażone kody. Jeżeli

luka nie została zaktualizowana, to

otwarcie zainfekowanego pliku groziło

zainstalowaniem konia trojańskiego

na komputerze. Tego typu ataki coraz

częściej opierają się na metodzie

drive-by download, czyli takiej, która nie

wymaga żadnej aktywności po stronie

ofiary.

Chociaż znakomita większość

internautów ma świadomość tego,

że korzystanie z oprogramowania

antywirusowego jest niezbędne, to równie

często można spotkać się z opinią,

że klasyczny pakiet antywirusowy jest

narzędziem, które skutecznie zabezpieczy

komputer przed wszystkimi zagrożeniami

występującymi w Sieci. Internauci, nadal

chętnie korzystający z darmowych

rozwiązań antywirusowych, zazwyczaj

nie przykładają uwagi do tego, by

skuteczność programu chroniącego

system wzmocnić dodatkowo zaporą

firewall. W sytuacji, gdy wielu phisherów,

dla uwiarygodnienia swoich działań,

wykupuje certyfikaty bezpieczeństwa

SSL oraz korzysta z mechanizmu

URL redirection, ważne jest, by główny

filar ochrony systemu opierał się na

specjalnie przeznaczonym do tego

oprogramowaniu, wzmocnionym

modułami antyphising oraz webfilter.

Niezależne badania pokazują, że

większość produktów dostępnych na

rynku posiada luki w zabezpieczeniach.

W przypadku źle chronionego\

systemu, atak przeprowadzony

przy użyciu fałszywej domeny jest

wyjątkowo niebezpieczny i precyzyjny.

Przekierowanie na skażoną złośliwym

kodem stronę, niejednokrotnie odbywa

się również za pomocą wcześniej

zainstalowanego konia trojańskiego,

dzięki któremu cyberprzestępcy mogą

na przykład manipulować wszystkimi

wpisami adresów w przeglądarce.

Jeżeli zainstalowany przez użytkownika

antywirus nie posiada wbudowanych

filarów antyphishingowych, analizujących

kontent otrzymywanych przez internautów

wiadomości, to w przypadku ataku

dokonanego za pomocą certyfikowanej

domeny ofiara pozostaje niemal

bezbronna.

Podsumowanie

W przypadku najczęściej stosowanych

zabezpieczeń wśród użytkowników

Sieci, nadal popularne są darmowe

programy antywirusowe. Tego typu

oprogramowanie, ze względu na

swoją formę składa się zazwyczaj

z podstawowych modułów

dostosowanych do komputerów

o standardowych parametrach

technicznych. Tego typu aplikacje

niemal nigdy nie posiadają wzmocnień

w postaci dodatkowych modułów

w postaci ochrony proaktywnej czy

ściany ogniowej. W związku z tym, sam

zainstalowany program nie jest w stanie

zabezpieczyć przed nieautoryzowanym

dostępem do informacji. Ze względu na

brak modułów działających w systemie

chmury, oprogramowanie tego typu

nie sprawdza się również w przypadku

polimorficznych zagrożeń, których nagły

wzrost w Sieci odnotowano w ubiegłym

roku. Inne często wykorzystywane metody

to stosowanie skanerów online, które

sprawdzają bezpieczeństwo systemu

oraz umożliwiają identyfikację skażonych

plików. Rozwiązanie takie, chociaż

pozwala na skuteczną identyfikację

niebezpiecznych składników, jest

jednak połowiczne. Pomimo, że silniki

tego typu aplikacji są dostarczane

przez producentów oprogramowania

zabezpieczającego system, to jednak

sam skaner nie jest w stanie usunąć

z archiwum pliku zawierającego złośliwe

oprogramowanie. W tym przypadku,

o infekcji internauta dowiaduje się ex

post, czyli w momencie, gdy skażony kod

zagnieździł już się w systemie. Nie jest to

więc metoda pozwalająca na ochronę

systemu, lecz co najwyżej sprawdzenie

skuteczności już wykorzystywanych

mechanizmów ochrony.

Paradoksalnie, przeprowadzanie

ataków umożliwiają również nowe

rozwiązania technologiczne. Nadal

popularna jest metoda podszywania

się pod serwisy bankowe, korzystając

z domen IDN czy usługi skracania

adresów URL. W obu przypadkach

cyberprzestępcy ukrywają się za

pomocą łącza, które standardowemu

użytkowników Sieci kojarzy się

z zaufaną i bezpieczną domeną.

Tymczasem internauta zamiast na

stronę banku, zostaje przekierowany

na witrynę, której świadomie nigdy by

nie otworzył. Na rynkach zachodnich

już upowszechnił się proceder

wykorzystywania specjalistycznego

oprogramowania, w celu identyfikowania

luk w zabezpieczeniach banków.

W przypadku przedsiębiorstw, błędy

pojawiają się również na poziomie

rozwiązań technologicznych – bardzo

niewielki odsetek firm inwestuje

w zintegrowane systemy ochrony,

skupiając się głównie na instalowaniu

klasycznych antywirusów, które nie

są rozwiązaniem przeznaczonym dla

przedsiębiorstw, korzystających zazwyczaj

z rozbudowanej sieci heterogenicznej.

Wszechstronne zabezpieczenie

systemu są w stanie zapewnić jedynie

pakiety zabezpieczające, które oprócz

klasycznego antywirusa zawierają

jeszcze dodatkowe moduły, takie jak

filtr antyspamowy, Webfilter, firewall,

wykrywacz ataków typu phising oraz

panel ochrony przeciw atakom dnia

zerowego. W ocenie internautów tego

typu zabezpieczenia, wielokrotnie

odbijają się na wydajności systemu

– skanowanie stron internetowych

powoduje, że witryny zawierające

rozbudowane galerie będą wczytywały

się dłużej, niż miało to miejsce do tej

pory. Chociaż nie da się odmówić

słuszności tej opinii, to jednak należy

pamiętać, że tego typu system

daje większą możliwość ochrony.

W przypadku pakietu zabezpieczającego

wszystkie warstwy oprogramowania

są ze sobą kompatybilne, dzięki

czemu skuteczność mechanizmów

bezpieczeństwa wzrasta. Zastosowanie

aplikacji wykrywających spam, czy

aktywnego firewalla, który odetnie

dostęp do Internetu w momencie

stwierdzenia ataku złośliwego

oprogramowania, przyniesie lepszy

efekt niż wykorzystywanie klasycznego

antywirusa wzbogaconego tylko

i wyłącznie o osobną ścianę ogniową.

Urszula Holik

Specjalista ds. PR w Someday Interactive, autorka

artykułów o tematyce dotyczącej Internetu

i bezpieczeństwa w sieci.

Kontakt z autorem: ula.holik@someday.pl.

Wyszukiwarka

Podobne podstrony:

1288 odpowiedź na pytanie na ile renesans jest samodzielną epoką a na ile odrodzeniem antyku

Na ile ukrainski jest rosyjski, Język Ukraiński

2009-2010 - WSCiL - Etyka zawodowa - Zagadnienia na test (W. Wrotkowski), Szkoła

2009-2010 - WSCiL - Etyka zawodowa - Zagadnienia na test (W. Wrotkowski), Szkoła

Test z egzaminu na aplikacje notarialna 2010 r

2010 06 10 Dec nr 203 MON kształcenie kandydatów na oficerów

EPII Majatek trwaly v 2010 06 2 Nieznany

na ile to policzysz

2010 06 22 wojtczak2

3-4 Test Polska na arenie międzynarodowej 1815-1943 gimn, gimnazjum i liceum

Na ile naukowe są konwencjonalne terapie antyrakowe

2010 2011 wojewódzki test

CERTO 2010 06 23 014500023

test, sposób na alcybiadesa

Test wiedzy na egzamin końcowy 2005, materiały dla policjantów

test podoficer na rok 02

więcej podobnych podstron