4

www.hakin9.org

hakin9 Nr 2/2007

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

W skrócie

06

Piotr Konieczny

Przedstawiamy garść najciekawszych wiadomości ze

świata bezpieczeństwa systemów informatycznych.

Zawartość CD

08

Beata Żebrowska

Prezentujemy zawartość i sposób działania najnowszej

wersji naszej sztandarowej dystrybucji hakin9.live

Narzędzia

14

Wojciech Trynkowski

Wojciech przetestował narzędzie dostarczone przez

firmę D-Link. Opisuje wady i zalety przetestowane-

go sprzętu

Atak

DDoS – Nowoczesne metody

ataku i obrony

16

Michał Garcarz, Janusz Sosnowski

Autorzy przedstawiają nowoczesne ataki odmowy

usługi DoS, jak również DDoS, których celem jest

uniemożliwienie dostępu do usług informatycznych

uprawnionym użytkownikom.

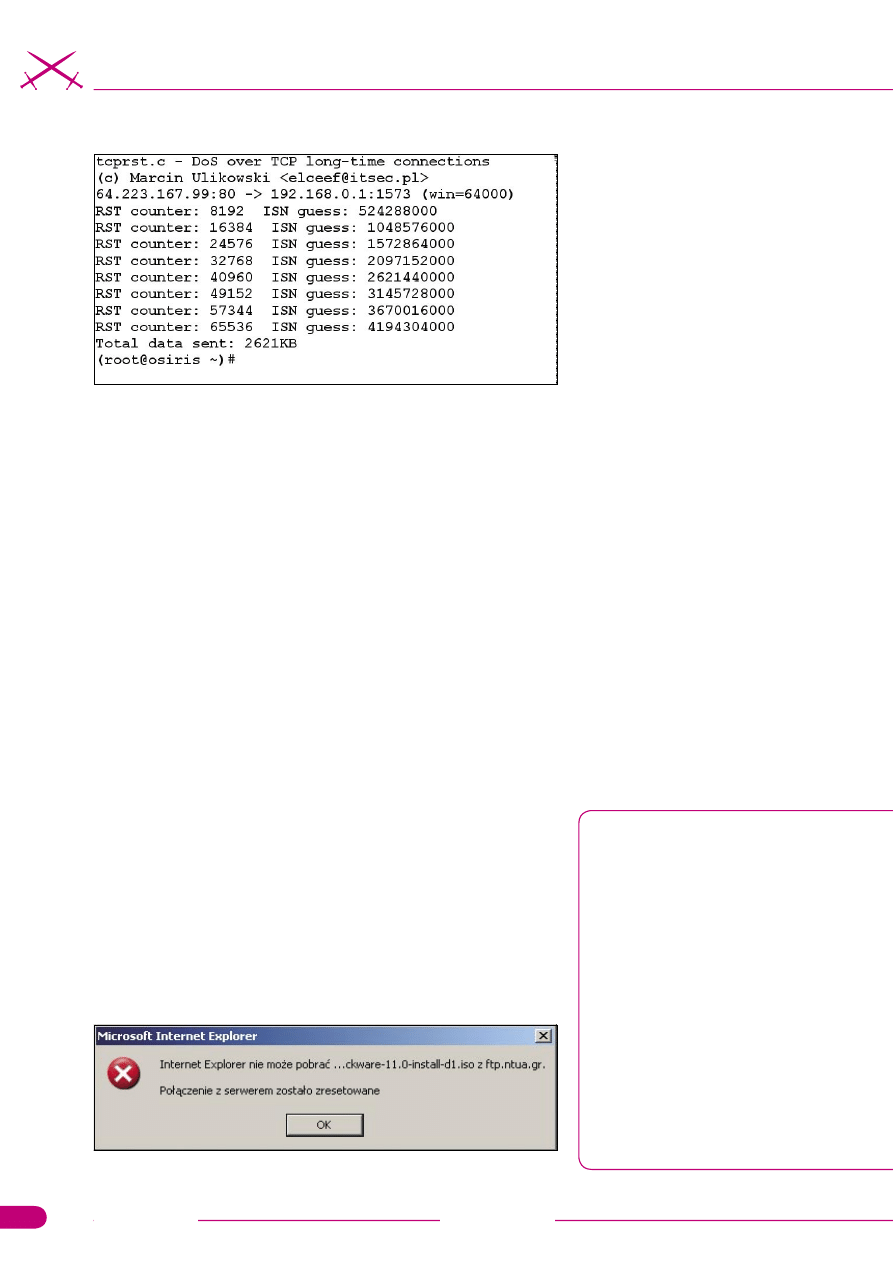

Przecinanie kabla

– atak TCP Reset

30

Marcin Ulikowski

Protokuł TCP należy do warstwy transportowej

modelu OSI odpowiedzialnego za kontrolę przepły-

wu poprawności danych. Marcin opisuje atak TCP

Reset i sposób zabezpieczenia systemu przed tego

rodzaju atakiem. Twórcy protokołu TCP nie przewi-

dzieli, że taki sam rozmiar pewnego pola w nagłówku

może stać się po wielu latach problemem.

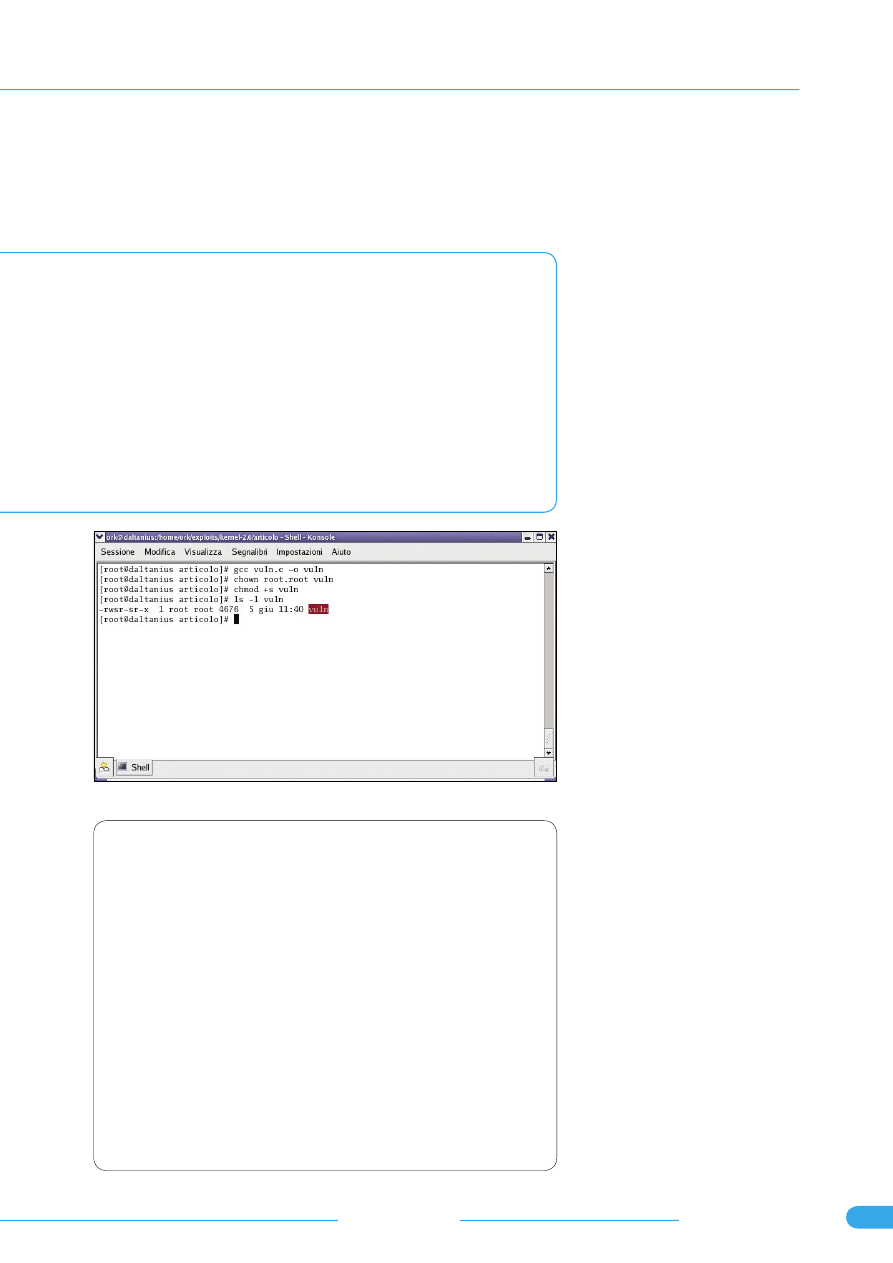

Jak ominąć zabezpieczenie

mieszania stosu w kernelu 2.6

36

Enrico Feresin

Autor opisuje jak ominąć zapezpieczenie mieszania

stosu w linuxowym kernelu 2.6 posiadającego zabez-

pieczenie, które chroni system exploitami opartymi

na przepełnienie buforu: początek stosu każdego

procesu jest mieszany.

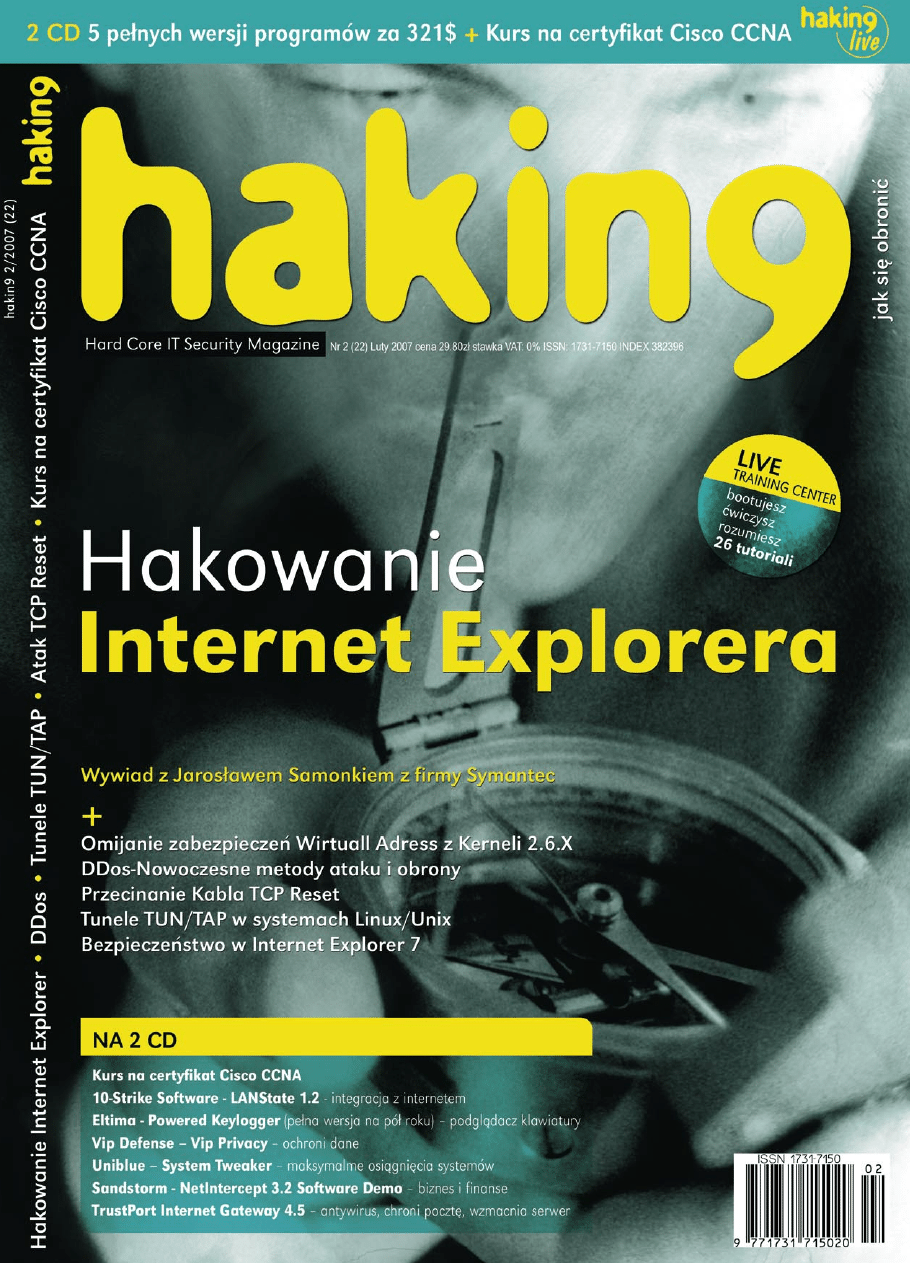

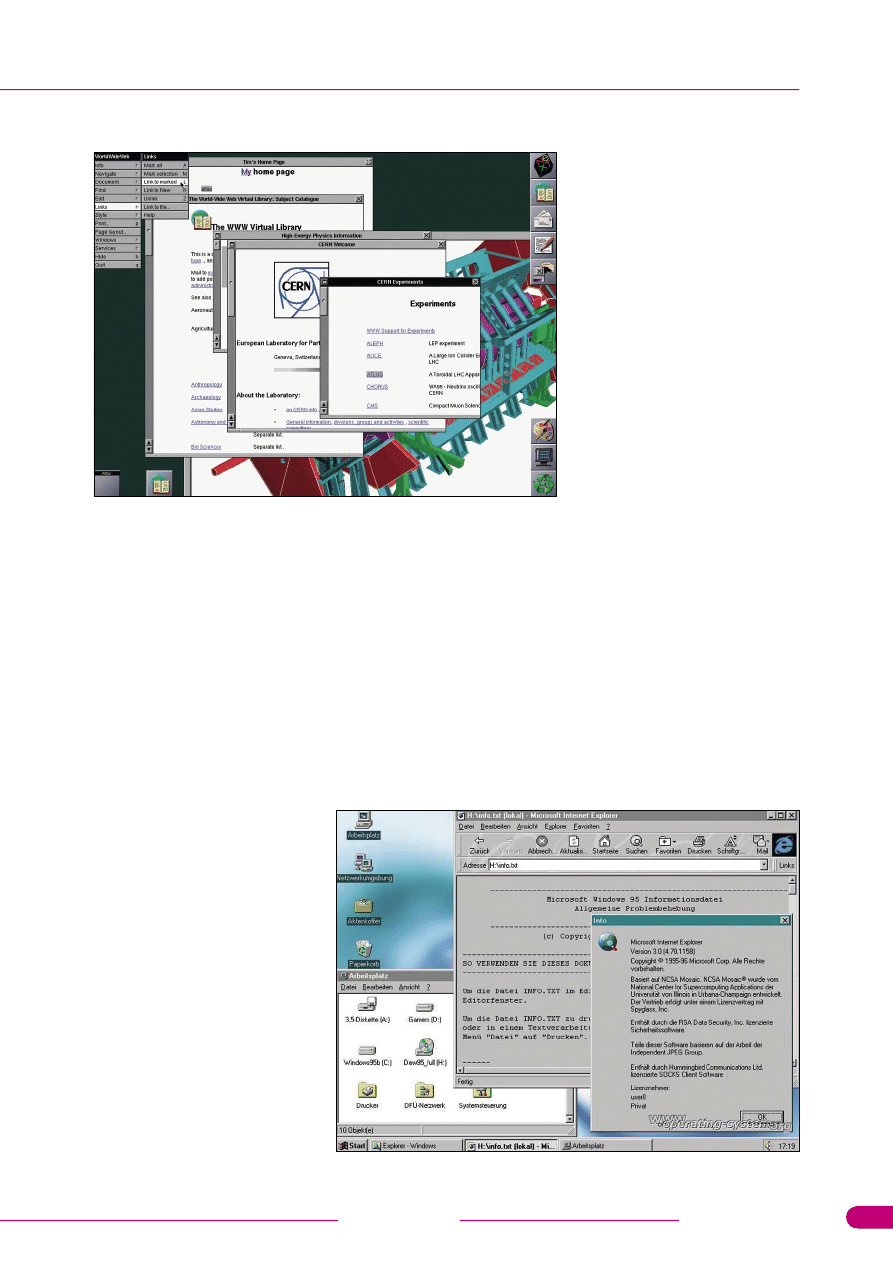

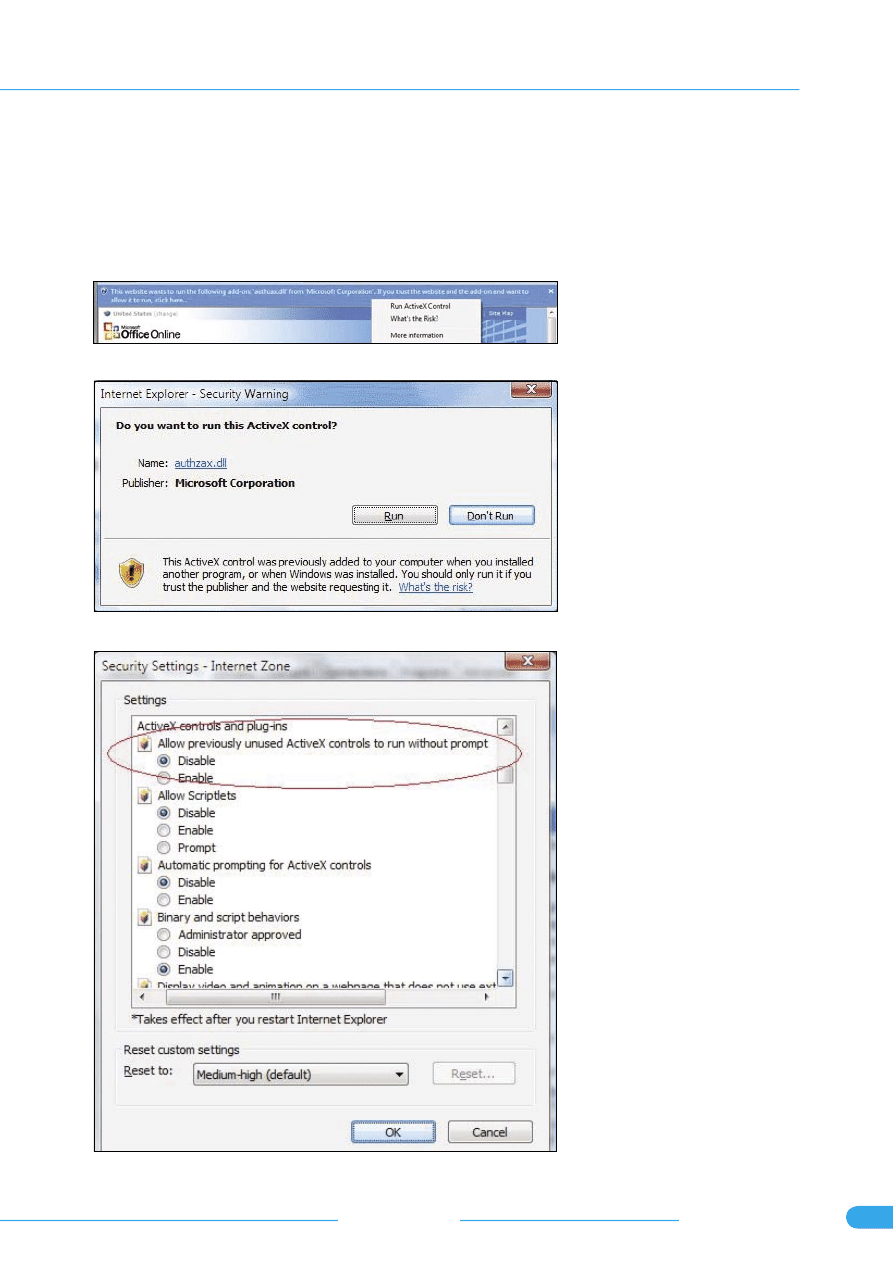

Hakowanie Internet Explorer

44

Krzysztof Kozłowski

Autor przedstawia niedoskonałości Internet Explore-

ra i wskazuje metody jak zabezpieczyć się przed ata-

kami z sieci. Z uwagi na fakt, że IE jest mocno zinte-

growany z Windowsem, często udany atak na prze-

glądarkę prowadzi do uzyskania dostępu do systemu

operacyjnego.

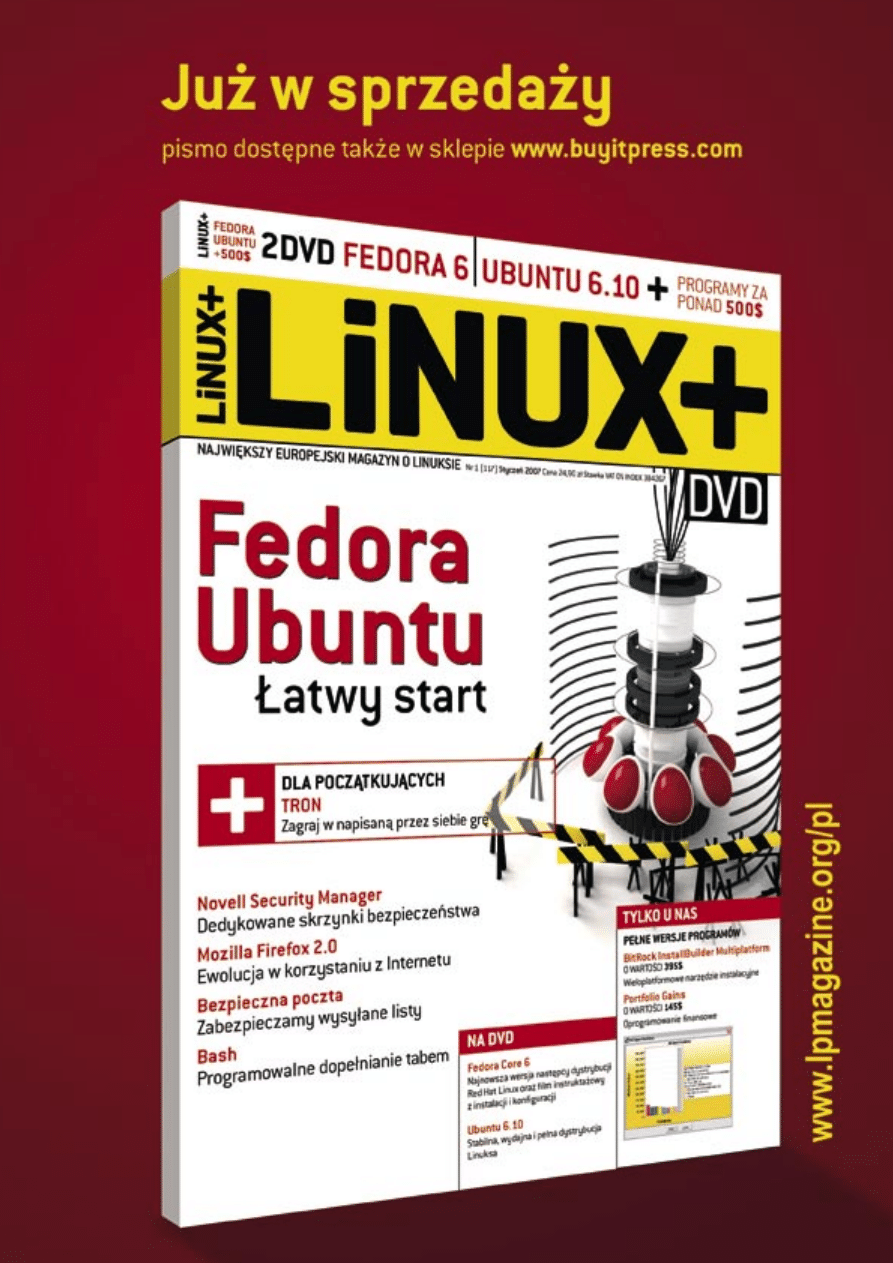

http://www.buyitpress.com

4

www.hakin9.org

hakin9 Nr 2/2007

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

Obrona

ClamAV, czyli jak to robią małże...

54

Tomasz Kojm

Tomasz przedstawia budowę ClamAntiVirus, wyko-

rzystanie biblioteki libclamav jak również sposób

stworzenia własnej sygnatury wirusa dla ClamAV.

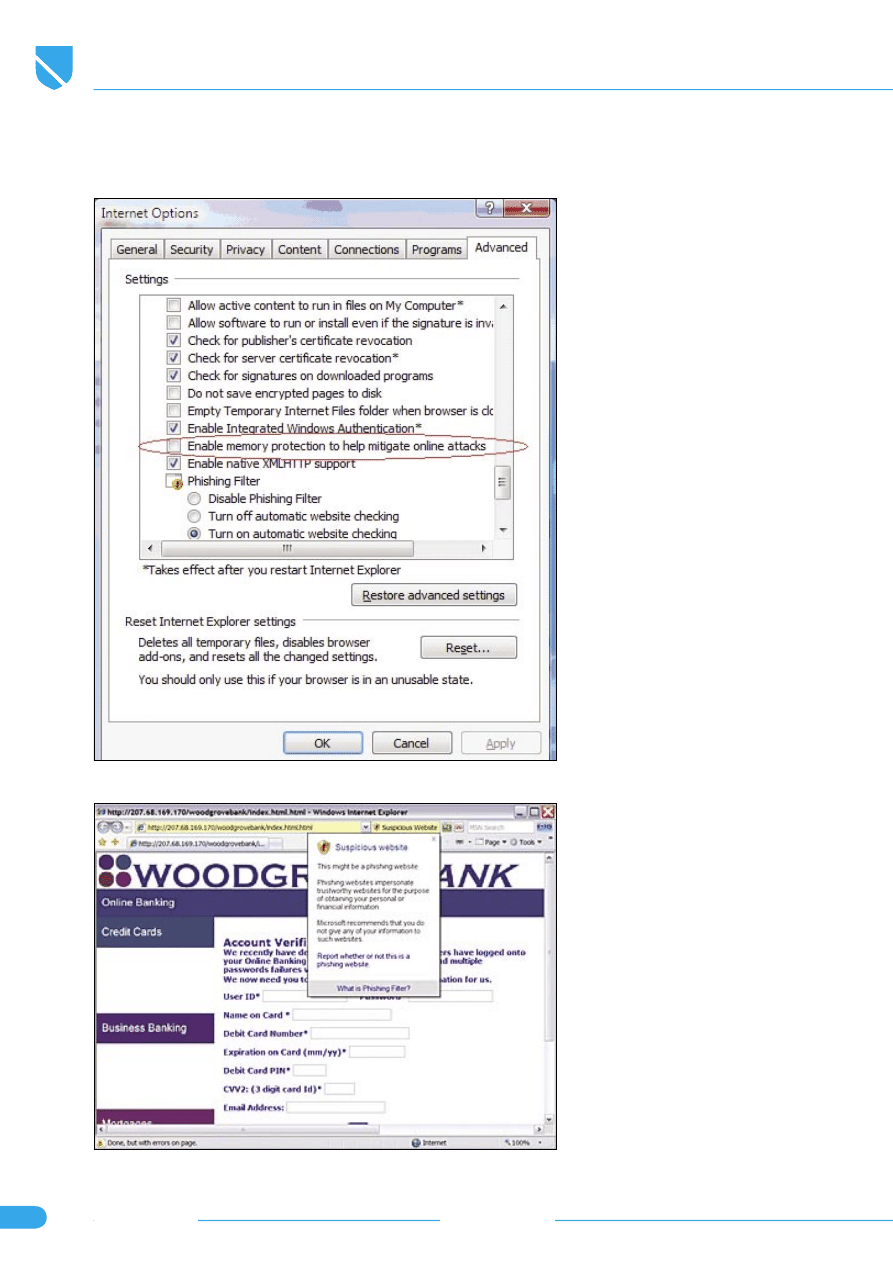

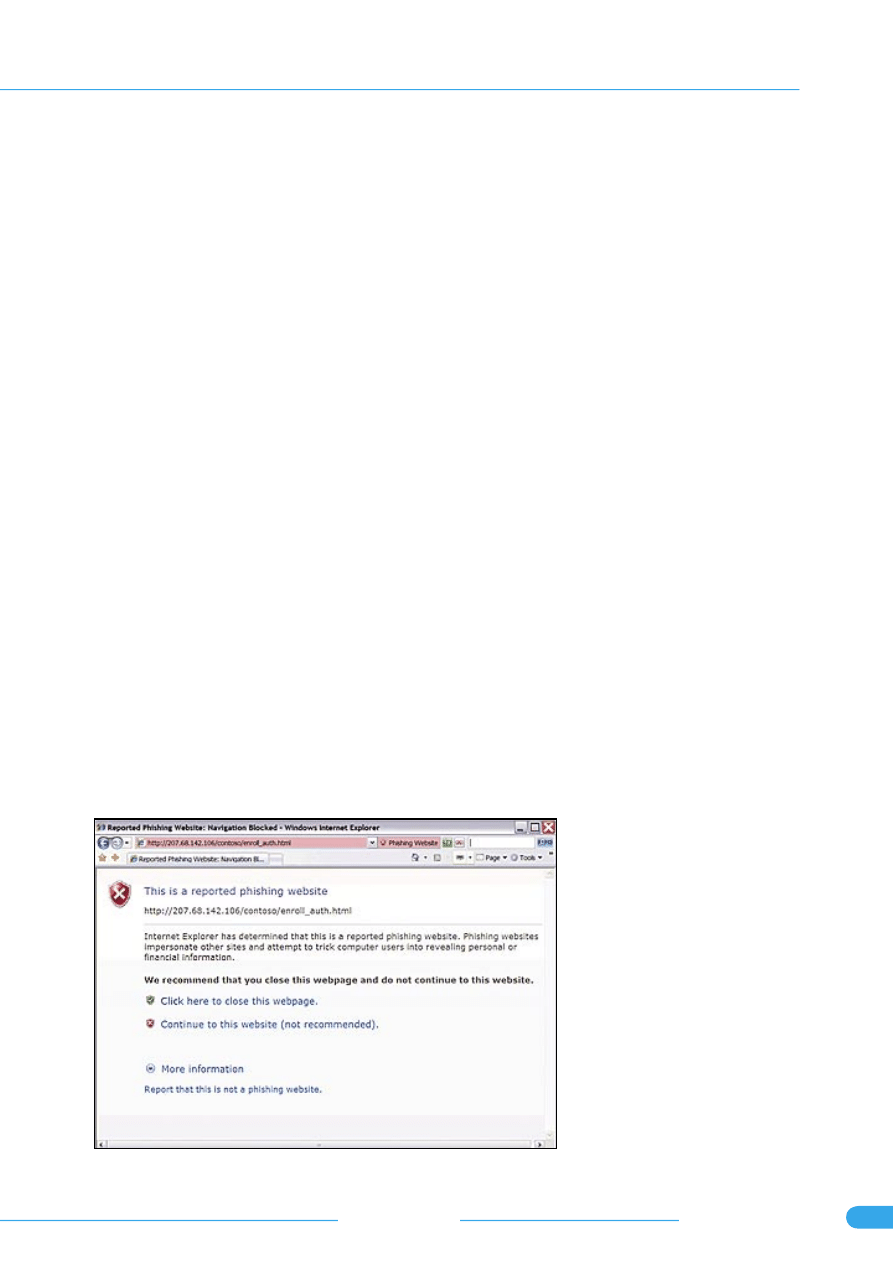

Bezpieczeństwo

w Internet Explorer 7

62

Artur Żarski

W dniu pojawienia się pierwszej publicznej wersji IE7

rozpoczeła się dyskusja na temat bezpieczeństwa tego

produktu. Przeglądarka zawiera dużo nowych funkcji,

które mają zwiększyć bezpieczeństwo użytkownika.

Artur przedstawia sposób zabezpieczenia przeglądarki.

Tunele TUN/TAP

w systemech Linux/Unix

66

Paweł Maziarz

Paweł opisuje sposób działania tuneli TUN/TAP a także

przedstawia sposoby wykorzystania tuneli podczas

tworzenia własnych aplikacji używając tych tuneli.

Testy konsumenckie

Skanery bezpieczeństwa

74

Użytkownicy dzielą się z nami swoimi opiniami

na temat popularnych skanerów bezpieczeństwa.

Przedstawiają największe wady i zalety. Znajdziesz

tu opinie skanerów: Kaspersky Anti-Virus, mks_vir,

Avast, Ad-Aware Profesional, HiJack This.

Wywiad

Wywiad z Jarosławem Samonkiem

z firmy Symantec

76

Beata Żebrowska

Jarosław Samonek Country Manager firmy Syman-

tec.

Księgozbiór

78

Krystyna Wal, Łukasz Długosz

Recenzujemy książki: 19 grzechów śmiertelnych, Bez-

pieczeństwo protokołu TCP/IP, C/C++. Bezpieczne pro-

gramowanie. Receptury; Spamowi STOP! Bayesowskie

filtrowanie zawartości i sztuka statystycznej klasyfikacji

języka.

Zapowiedzi

00

Beata Żebrowska

Zapowiedzi artykułów, które znajdą się w następnym

wydaniu naszego pisma.

jest wydawany przez Software–Wydawnictwo Sp. z o.o.

Redaktor naczelny: Sylwia Pogroszewska sylwiap@software.com.pl

Redaktor: Beata Żebrowska

Tłumaczenie: Krzysztof Trynkiewicz

Wyróżnieni betatesterzy: Amadeusz Jasak, Piotr Kabaciński,

Kamil Pociask

Korekta: Mariusz Kalata musil@wp.pl

Opracowanie CD: Rafał Kwaśny

Kierownik produkcji: Marta Kurpiewska marta@software.com.pl

Skład i łamanie: Artur Wieczorek arturw@software.com.pl

Okładka: Agnieszka Marchocka

Dział reklamy: adv@software.com.pl

Prenumerata: Marzena Dmowska pren@software.com.pl

Adres korespondencyjny: Software–Wydawnictwo Sp. z o.o.,

ul. Bokserska 1, 02-682 Warszawa, Polska

Tel. +48 22 887 13 45, Fax +48 22 887 10 11

www.hakin9.org

Osoby zainteresowane współpracą prosimy o kontakt:

cooperation@software.com.pl

Jeżeli jesteś zainteresowany zakupem licencji na wydawanie naszych

pism prosimy o kontakt:

Monika Godlewska

e-mail: monikag@software.com.pl

tel.: +48 (22) 887 12 66

fax: +48 (22) 887 10 11

Druk: 101 Studio, Firma Tęgi

Redakcja dokłada wszelkich starań, by publikowane w piśmie i na

towarzyszących mu nośnikach informacje i programy były poprawne,

jednakże nie bierze odpowiedzialności za efekty wykorzystania ich;

nie gwarantuje także poprawnego działania programów shareware,

freeware i public domain.

Uszkodzone podczas wysyłki płyty wymienia redakcja.

Wszystkie znaki firmowe zawarte w piśmie są własnością odpowiednich

firm i zostały użyte wyłącznie w celach informacyjnych.

Do tworzenia wykresów i diagramów wykorzystano

program

firmy

Płytę CD dołączoną do magazynu przetestowano programem AntiVirenKit

firmy G DATA Software Sp. z o.o.

Redakcja używa systemu automatycznego składu

UWAGA!

Sprzedaż aktualnych lub archiwalnych numerów pisma w cenie innej

niż wydrukowana na okładce – bez zgody wydawcy – jest działaniem

na jego szkodę i skutkuje odpowiedzialnością sądowa.

hakin9 ukazuje się w następujących krajach: Hiszpanii, Argentynie,

Portugalii, Francji, Belgii, Luksemburgu, Kanadzie, Maroko, Niem-

czech, Austrii, Szwajcarii, Polsce, Czechach, Słowacji.

Prowadzimy również sprzedaż kioskową w innych krajach europej-

skich.

Magazyn hakin9 wydawany jest w 7 wersjach językowych:

PL

ES

CZ EN

IT FR DE

Nakład wersji polskiej 6 000 egz.

UWAGA!

Techniki prezentowane w artykułach mogą być używane jedynie

we własnych sieciach lokalnych.

Redakcja nie ponosi odpowiedzialności za niewłaściwe użycie

prezentowanych technik ani spowodowaną tym utratę danych.

W skrócie

hakin9 Nr 2/2007

www.hakin9.org

6

W skrócie

www.hakin9.org

7

hakin9 Nr 2/2007

Namierzony przez Skype'a

Były szef izraelskiej firmy Comver-

se działającej na rynku VoIP, Jacob

Alexander, występujący w sieci

pod nickiem Kobi, został schwyta-

ny na Sri Lance w chwilę po tym,

jak namierzono jego jednominuto-

wą rozmowę przeprowadzoną przy

pomocy komunikatora Skype.

Jacob Alexander ukrywał się przed

amerykańskim wymiarem sprawiedli-

wości, ponieważ został oskarżony o

defraudacje i oszustwa giełdowe. Do

końca nie było jasne, jaki kierunek

obrał zbieg. Niektóre źródła poda-

wały, ze Jacob najprawdopodobniej

uciekł do Izreala, na co wskazywać

miałby wykonany na chwilę przed

zniknięciem przelew na 57 milionów

dolarów, właśnie na izraelskie konto

Jacoba. Inni twierdzili, że miejscem

ucieczki były Niemcy - jako państwo,

z którego nie można wykonać eks-

tradycji do USA.

Technika namierzania, którą wyko-

rzystała policja nie jest dokładnie

znana. Spekuluje się, że osoba, do

której dzwonił Jacob była na pod-

słuchu.

Należy pamiętać, że IP użytkowni-

ka Skype'a jest zapisywane podczas

logowania na serwerach komunikato-

ra. Policja może więc zdobyć nakaz i

uzyskać dostęp do logów. Do tej

pory komunikator Skype, ze wzglę-

du na wykorzystywanie kryptogra-

fii i architektury peer-to-peer posia-

dał renomę bezpiecznego narzędzia

komunikacji. W związku z tym pozo-

stawał ulubionym narzędziem inter-

netowych rzezimieszków - znane są

przykłady wykorzystywania Skype-

'a do „bezpiecznego” kontrolowania

sieci botnetów.

Ostatnie wydarzenia, jak i głębsza

analiza na podstawie reverse-engi-

neeringu protokołu Skype'a poka-

zała, że IP użytkownika jest moż-

liwe do odczytania praktycznie na

każdym etapie połączenia.

Bezpieczne Gadu-Gadu

Taką nazwę przybrała wspólna

akcja informacyjna CERT-u i Gadu-

Gadu, skierowana do niezaawan-

sowanych komputerowo użytkow-

ników popularnego w Polsce komu-

nikatora.

Specjalna strona http://bezpieczne.

gadu-gadu.pl zawiera informacje

dot. zasad bezpiecznego korzy-

stania z internetu oraz program o

nazwie Bezpiecznik, którego zada-

niem jest usuwanie złośliwego opro-

gramowania.

Kserokopia zastąpi brakujący kciuk

T

wórcy programu telewizyjnego

Mythbusters zademonstrowali

prostą metodę na obejście zabez-

pieczeń biometrycznych sprze-

dawanych przez popularnych na

rynku producentów. Do otwarcia

zamka sprawdzającego odciska

palca użyli zwykłej kserokopii linii

papilarnych...

Autorzy programu postanowi-

li zmierzyć się z nowoczesnymi

zabezpieczeniami biometryczny-

mi, które powszechnie uznaje się

za nie do pokonania. Biometry-

ka obrosła w mit i większość osób

widzi ją jako za zabezpieczenie nie

do obejścia. Biometryka chętnie

wykorzystywana jest we wszelkie-

go rodzaju filmach, od futurystycz-

nego skanowania siatkówki jako

obowiązkowego elementu w Scien-

ce Fiction, aż po prymitywne odci-

nanie kciuka właściciela, znane już

bardziej z horrorów...

Tym bardziej zadziwiające jest,

że drzwi zabezpieczone zamkiem

weryfikującym odcisk palca otwar-

to za pomocą zwykłej kserokopii,

która przecież w żaden sposób nie

emuluje kciuka - jest dwuwymiaro-

wa, nie poci się, nie da się na niej

wyczuć pulsu i zmian temperatury.

Co ciekawe, próba ze znanym

i rozpropagowanym w filmach sen-

sacyjnych „odciskiem lateksowym”

nie była już pełna sukcesów. Jednak

pomimo niepowodzeń, prowadzą-

cy i tak zdołał otworzyć zamek przy

użyciu lateksowej repliki linii papilar-

nych - okazało się, że zwykle poliza-

nie sztucznego odcisku skutecznie

zmyliło czujnik w zamku i pozwoliło

na otwarcie drzwi.

Specjaliści do spraw bezpie-

czeństwa zazwyczaj długo głowią

się przed wprowadzeniem biome-

trycznych zabezpieczeń w swoich

firmach. Prawie zawsze, większość

pracowników mająca dostęp do

poufnych danych stanowczo opo-

wiada się za skorzystaniem ze

standardowych zamków. Wynika

to przede wszystkim ze strachu -

w razie napadu, zwykły klucz czy

kartę magnetyczną zawsze można

oddać napastnikowi - nawet, jeśli

miałoby to być okupione szamotani-

ną i kilkoma guzami - taką stratę pra-

cownik jest gotów ponieść. Gorzej już

z siatkówką, czy kciukiem...

Wrzeszczący telefon

A

mnezja i krzyk, to nowy sposób

na kradzieże telefonów komórko-

wych i PDA. Firma Synchronica wpro-

wadziła na rynek usługę o nazwie

Mobile Manager, która nazwać

można przenośnym trojanem.

W razie kradzieży „zainfekowa-

nego” urządzenia, jego prawowity

właściciel będzie mógł nim zdalnie

sterować - co nie jest niczym nowym,

bo od dawna można znaleźć narzę-

dzia spełniające podobne funkcje.

Przełomowy natomiast jest krzyk

urządzenia, działający na zasadzie

alarmu oraz centralna archiwizacja

danych (ściągnięcie ich z telefonu na

serwer firmy) a następnie wymaza-

nie pamięci aparatu.

Krzyk, z którego firma jest niesa-

mowicie dumna, można przetesto-

wać na sobie. Jego próbkę producent

udostępnia w sieci pod adresem http:

//www.synchronica.com/syncml-

download /synchronica-mobile-

manager-screams.mp3

Urządzenie ma wydawać z siebie

wrzaski do momentu wyjęcia baterii i

nawet zmiana karty SIM nie pomoże.

Usługa niestety jest płatna, ale na

pewno przypadnie do gustu osobom,

które na coraz potężniejszych smart-

phone'ach przenoszą coraz większe

ilości coraz bardziej poufnych danych.

W skrócie

hakin9 Nr 2/2007

www.hakin9.org

6

W skrócie

www.hakin9.org

7

hakin9 Nr 2/2007

Sniffer na komórkę

Symbian to jeden z popularniej-

szych systemów operacyjnych na

telefony komórkowe. Jednak licz-

bie użytecznych aplikacji towa-

rzyszy także liczba złośliwego

oprogramowania. Program Allca-

no.A to sniffer, który potrafi prze-

chwycić zarówno otrzymywane,

jak i wysyłane przez użytkowni-

ka SMSy. Podejrzane wiadomo-

ści trafiają na uprzednio skonfigu-

rowany numer telefonu, dodatko-

wo obciążając rachunek zaatako-

wanego. Sam atak nie pozostawia

żadnego śladu w telefonie. Podwój-

nie wysłanych SMS-ów nie znaj-

dziemy w skrzynce nadawczej. Co

ciekawe, twórcy aplikacji, w przeci-

wieństwie do firm zajmujących się

bezpieczeństwem, nie postrzega-

ją jej jako wirusa. Program nie roz-

mnaża się bowiem samoistnie i nie

potrafi się przenosić na inne telefo-

ny, a jego instalacja zawsze musi

być świadoma, bo wymaga wpro-

wadzenia numeru IMEI aparatu. Z

racji popularności systemów moni-

toringu oraz znacznego rozwoju

platformy komórkowej, tego typu

aplikacji szpiegowskich pojawia się

coraz więcej. Od darmowych ama-

torskich programików, po obszerne

korporacyjne. Jedne mają służyć

informowaniu prawowitego właści-

ciela o tym, co dzieje się z apara-

tem - gdyby ten został skradziony,

inne maja za zadanie monitorować

wydajność oraz lojalność pracowni-

ków i są instalowane na zlecenie

szefostwa. Jeśli chcemy być pewni,

że na naszym telefonie nie znajdu-

ją się podejrzane aplikacje, zawsze

możemy skorzystać z antywirusa

firmy F-Secure.

Internet Explorer za tarczą

B

rowserShield, to nowa usługa

stworzona

dla

przeglądar-

ki Internet Explorer, mająca pomóc

w wykrywaniu i zwalczaniu nie-

bezpiecznego kodu na podejrza-

nych stronach WWW, przypadkowo

odwiedzonych przez internautę.

Nowy system zabezpieczeń dla

IE ma być inteligentny i przewidu-

jący, by móc ochronić przeglądar-

kę nawet, jeśli ta nie ma zainstalo-

wanej odpowiedniej poprawki. Przy-

pomina to trochę analizę heurystycz-

ną wykonywaną przez obecne na

rynku programy antywirusowe, gdy

niemożliwe jest dopasowanie żadnej

sygnatury wirusa do sprawdzanego

pod kątem infekcji pliku.

Microsoft zapewnia, że oglą-

dane przez użytkownika strony

będą analizowane i oczyszcza-

ne z kodu przez specjalny parser,

zanim jeszcze zostaną wyświetlo-

ne na ekranie. Operacja jest więc

dla użytkownika przezroczysta i w

żaden sposób nie wpływa na kom-

fort przeglądania sieci. Problemem

może być jedynie narzut czaso-

wy, jaki jest potrzebny by zanalizo-

wać kod każdej z otwieranych stron

WWW.

Producent zaleca używanie

BrowserShield razem z programa-

mi antywirusowymi i firewallami,

ponieważ usługa w żaden sposób

nie chroni przed złośliwym kodem

całego komputera, skupia się wyłącz-

nie na zapewnieniu bezpieczeństwa

przeglądarce. Testy wykazały, że

BrowserShield poradził sobie z więk-

szością stron WWW zawierającą w

kodzie przykładowe exploity. Istnie-

je wiele serwerów proxy, które sku-

piają się na filtrowaniu dokumentów

HTML. Z reguły jednak, są to skom-

plikowane aplikacje i ich konfiguracja

przerasta niezaawansowanych użyt-

kowników. Dlatego proste w obsłu-

dze narzędzie Microsoftu znajdzie

wielu zwolenników.

PDF zhackowany!

B

rytyjski specjalista ds. bezpie-

czeństwa, David Kierznowski,

odkrył dziurę w formacie Adobe PDF,

pozwalającą na przeprowadzenie

zdalnego ataku na komputer ofiary.

Hacker wyznał, że odkryte przez

niego nieprawidłowości nie są wyni-

kiem umyślnego błędu, a raczej sub-

telnych możliwości, jakie udostępnia

format PDF - możliwości, o których

nikt nie pomyślał, że mogłyby kiedy-

kolwiek stanowić zagrożenie.

Jeden z pierwszych exploitów

demonstrujących atak dodawał do

treści dokumentu PDF podstawiony

link, który zaraz po wczytaniu pliku

był automatycznie otwierany przez

przeglądarkę. Według Kierznowskie-

go, lekka modyfikacja kodu exploita

spowodowałaby wykonanie dowol-

nego kodu w systemie.

Okazało się również, że na atak

podatna jest nie tylko najświeższa

wersja Adobe Acrobat Readera, ale

także inny produkt - Adobe Profes-

sional. Kierznowski i na to narzę-

dzie zaprezentował exploita. Za

jego pomocą najpierw połączył się z

lokalną, windowsową ODBC (Open

DataBase Connectivity), a następnie

enumerował dostępne bazy danych i

wysyłał raporty z powrotem na kom-

puter o fiary, za pomocą zewnętrznej

usługi w sieci WWW. Ten niegroźny

scenariusz w kilka minut mógł zostać

przystosowany do niebezpieczne-

go ataku, w którym cyberprzestępca

uzyskuje dostępu do lokalnej bazy

danych użytkownika z zewnątrz,

za pomocą wyłącznie przeglądar-

ki WWW.

Kierznowski zakomunikował, że

istnieje jeszcze co najmniej siedem

nieprawidłowości w PDF, które odpo-

wiednio wykorzystane mogą stano-

wić realne zagrożenie.

Ciekawym zastosowaniem jednej

z dziur było wstrzyknięcie kodu Java-

Script do dokumentu PDF. Dokładny

opis luk, Kierznowski przedstawia na

swoim blogu: http://michaeldaw.org/

md-hacks/backdooring-pdf-files/

zawartość CD

hakin9 Nr 2/2007

www.hakin9.org

10

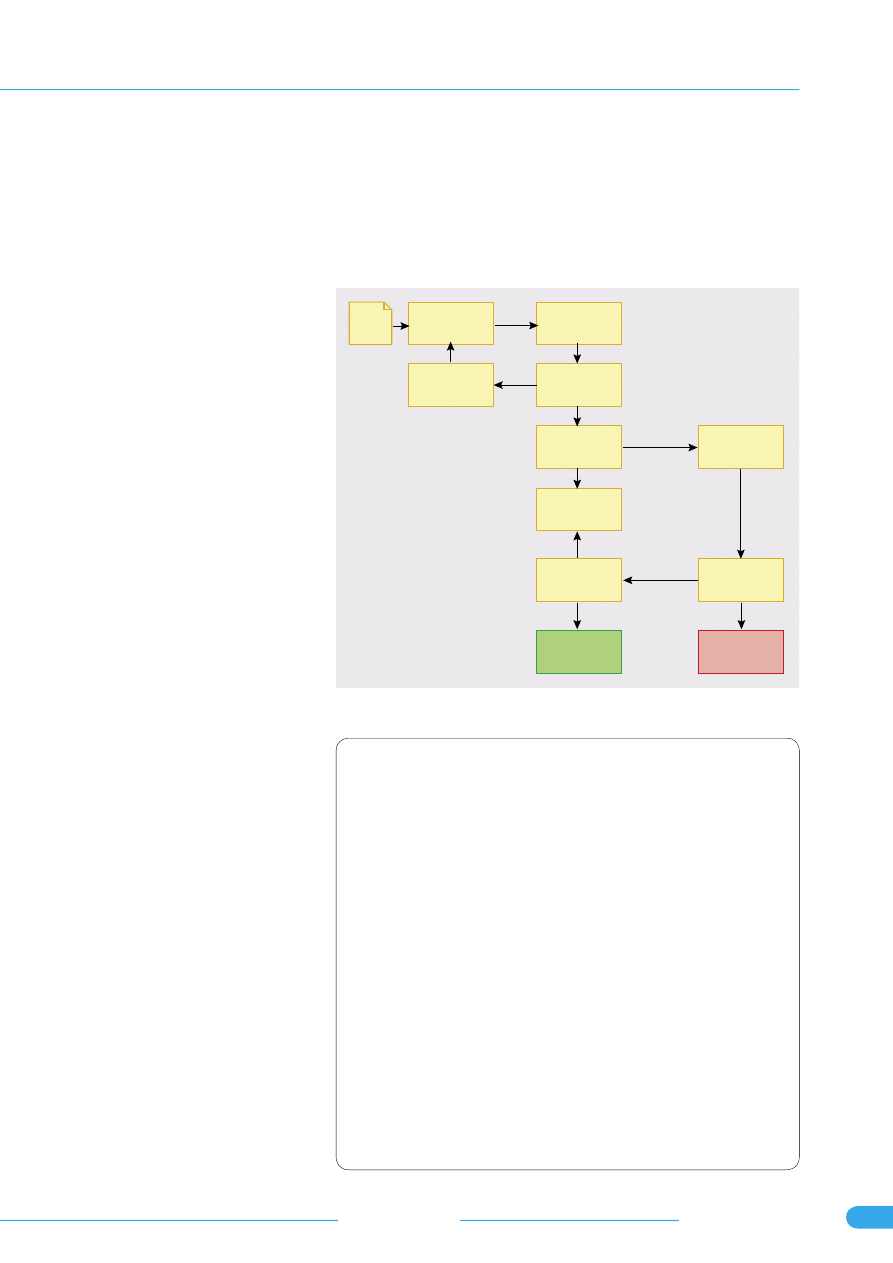

Sekwencja uruchomieniowa routera

oraz tryb konfiguracyjny

Router uruchamia się poprzez załadowanie programu

rozruchowego, systemu operacyjnego oraz pliku konfigu-

racyjnego. Jeżeli router nie może znaleźć pliku konfigu-

racyjnego, przechodzi do trybu konfiguracji. Router prze-

chowuje kopię zapasową nowo utworzonego pliku kon-

figuracyjnego, utworzonego w trybie konfiguracji w pa-

mięci nieulotnej o dostępie swobodnym. Po uruchomie-

niu routera przeprowadzi on samodzielny test (POST, po-

wer-on self-test). Podczas samotestowania router prze-

prowadza diagnostykę wszystkich modułów sprzęto-

wych. Diagnostyka pozwala sprawdzić podstawowe dzia-

łanie komponentów sprzętowych routera.

Po przeprowadzeniu autotestu routera, podczas jego

inicjalizacji następuje:

• Uruchomienie programu na karcie CPU znajdującego

się w pamięci ROM.

• Załadowanie obrazu Cisco IOS. Po rozpoczęciu dzia-

łania systemu operacyjnego, lokalizuje on komponen-

ty sprzętowe i programowe. Ich łączne zestawienie

zostanie wyświetlone na terminalu konsoli.

• Zapisanie pliku konfiguracyjnego w pamięci NVRAM

lub na serwerze TFTP

• Załadowanie do pamięci głównej wykonanie kolej-

nych wierszy poleceń.

• Przeprowadzenie .procedury początkowej konfigura-

cji opartej na pytaniach jeśli w pamięci NVRAM nie

istnieje prawidłowy plik konfiguracyjny lub pamięć

NVRAM została wymazana.

Do komunikacji z routerem używamy programu HyperTer-

minal, który należy odpowiednio skonfigurować. Wszyst-

kie routery Cisco używają asynchroniczny, szeregowy

port konsoli ze złączem RJ-45. Aby połączyć konsolę ter-

minalu z portem konsoli, potrzebne są kable i przejściów-

Kurs na certyfikat CISCO CCNA

ki. Aby podłączyć komputer z uruchomionym emulatorem

terminalu do portu konsoli, należy użyć kabla typu rollo-

ver zakończonego złączem RJ-45 oraz przejściówki żeń-

skiej RJ-45 na DB-9, lub RJ-45 na DB-25. Domyślne pa-

rametry portu konsoli to szybkość 9600 b/s, 8 bitów da-

nych, bez parzystości, 1 bit stopu oraz brak kontroli prze-

pływu. Port konsoli nie obsługuje sprzętowej kontroli

przepływu. Aby skonfigurować router Cisco, należy uzy-

skać dostęp do interfejsu użytkownika poprzez terminal

lub zdalny dostęp. Podczas uzyskiwania dostępu do ro-

utera użytkownik musi się zalogować, zanim będzie mógł

wydawać polecenia. Dla bezpieczeństwa router posiada

dwa poziomy dostępu do poleceń:

• Tryb użytkownika (User EXEC mode) - Typowe zadania

związane ze sprawdzaniem statusu routera. W tym try-

bie niedozwolone są zmiany konfiguracji routera.

• Tryb uprzywilejowany (Priviledged EXEC mode) - Ty-

powe zadania związane ze zmianami konfiguracji ro-

utera.

Tryby konfiguracji routera

Polecenia globalnego trybu konfiguracji są wykorzysty-

wane do wprowadzenia poleceń konfiguracyjnych, doty-

czących routera jako całości. Aby wejść do trybu konfigu-

racji globalnej, należy w trybie uprzywilejowanym wpisać

polecenie configure. Po wpisaniu tego polecenia poja-

wia się zapytanie o źródło wprowadzonych poleceń kon-

figuracyjnych, w którym można określić terminal, pamięć

nvram lub serwer sieciowy.

Wpisanie polecenia exit w konkretnym trybie konfi-

guracyjnym powoduje przejście routera do trybu global-

nej konfiguracji. Wciśnięcie kombinacji CTRL-Z powodu-

je wyjście z trybu konfiguracji i powrót do trybu uprzywi-

lejowanego EXEC.

Konfigurowanie nazwy routera

Nazwanie routera pomaga lepiej zarządzać siecią po-

przez unikalną identyfikację każdej maszyny w sieci. Na-

zwę routera konfiguruje się w globalnym trybie konfigura-

cji. Nazwa routera jest określana nazwą hosta i wyświe-

tlana jest w znaku gotowości linii poleceń. Określenie na-

zwy routera następuje poprzez wydanie polecenia host-

name i nazwa routera.

Konfigurowanie

i ochrona haseł routera

Router może być zabezpieczony za pomocą haseł. Hasła

mogą zostać ustalone zarówno dla połączeń wirtualnego

terminalu, jak również dla połączeń konsolowych. Tak sa-

mo tryb EXEC też może być zabezpieczony.

Tryby konfiguracji

Interface

Router(config-if)#

Subinterface

Router(config-subif)#

Controller

Router(config-controller)#

Map-list

Router(config-map-list)#

Map-class

Router(config-map-class)#

Line

Router(config-line)#

Router

Router(config-router)#

Ip-router

Router(config-ipx-router)#

Router

Router(config-router-map)#

zawartość CD

hakin9 Nr 2/2007

www.hakin9.org

11

W trybie globalnej konfiguracji należy wydać pole-

cenie enable password, aby ograniczyć dostęp do try-

bu uprzywilejowanego. Hasło to będzie widoczne w pli-

ku konfiguracyjnym. Aby wprowadzić hasło zaszyfro-

wane należy wykonać polecenie enable secret. Hasło

skonfigurowane za pomocą enable secret, jest używane

zamiast hasła enable password. Hasła mogą być także

zabezpieczone przed podejrzeniem poprzez użycie po-

lecenia service password-encryption. Polecenie to jest

wpisywane w trybie globalnej konfiguracji. Linia poleceń

trybu użytkownika jest dostępna po zalogowaniu się do

routera. Dostępne na tym poziomie polecenia, są pod-

zbiorem poleceń dostępnych w trybie uprzywilejowanym

EXEC. Aby uzyskać dostęp do wszystkich poleceń, na-

leży wejść w tryb uprzywilejowany. Po znaku gotowości,

należy wpisać instrukcję enable. Jeżeli zostaniemy po-

proszeni o hasło, należy wprowadzić hasło które zostało

określone poprzez instrukcję enable secret. Gdy pomyśl-

nie zalogujemy się do trybu uprzywilejowanego znak go-

towości zmieni się na #. Istnieje kilka powodów dla któ-

rych router może nie uruchomić się prawidłowo:

• plik konfiguracyjny z brakującymi lub nieprawidłowymi

wpisami boot system

• nieprawidłowa wartość rejestru konfiguracji

• uszkodzony obraz oprogramowania w pamięci Flash

• uszkodzony sprzęt

Do sprawdzania stanu routera używamy poniższych in-

strukcji:

• show version - wyświetla konfigurację sprzętową sys-

temu, wersję oprogramowania, nazwy i źródła pli-

ków konfiguracyjnych i obrazów systemu, oraz powód

ostatniego restartu systemu operacyjnego

• show process - wyświetla informacje o aktywnych

procesach

• show protocol - wyświetla skonfigurowane protokoły.

Podaje status każdego skonfigurowanego protokołu

warstwy 3

• show memory - wyświetla informacje o dostępnej pa-

mięci, wraz ze statystykami wolnych obszarów pa-

mięci

• show stacks - monitoruje użycie stosu przez procesy i

procedury przerwań

• show buffers - dostarcza statystyk o buforze w routerze

• show flash - wyświetla informacje o urządzeniu pa-

mięci Flash

• show running-config - wyświetla plik aktywnej konfi-

guracji

• show startup-config - wyświetla plik konfiguracji zapa-

sowej

• show interface - wyświetla informacje o skonfigurowa-

nych interfejsach

W samym systemie operacyjnym występuje jeszcze wie-

le innych poleceń show, które pozwalają sprawdzić np.

zawartość plików w routerze. W każdym trybie można

wykonać polecenie show z dostępnymi opcjami:

• show controller serial - wyświetla informacje specy-

ficzne dla sprzętu interfejsu

• show clock - wyświetla ustawiony czas na routerze

• show hosts - wyświetla listę wszystkich nazw hostów

i adresów przechowywanych w pamięci podręcznej

• show users - wyświetla wszystkich użytkowników

podłączonych do routera

• show history - wyświetla historię wprowadzonych po-

leceń

• show flash - wyświetla informacje o pamięci Flash i

przechowywanych plikach Cisco IOS

• show version - wyświetla informacje o uruchomionym

obrazie IOS Cisco

• show arp - wyświetla tablicę arp

Konfigurowanie interfejsu

szeregowego w routerze

Interfejs szeregowy może zostać skonfigurowany zarówno

z konsoli, jak i przez sesję wirtualnego terminalu. Interfejs

szeregowy wymaga sygnału zegarowego w celu synchro-

nizacji transmisji. W większości środowisk DCE, takie jak

CSU/DSU, zapewnia sygnał zegarowy. Domyślnie routery

są urządzeniami DTE, ale mogą zostać skonfigurowane ja-

ko urządzenia DCE. W bezpośrednich połączeniach inter-

fejsów szeregowych jedna strona musi być skonfigurowa-

na jako urządzenie DCE i zapewnić sygnał taktujący. Ze-

gar jest włączany poprzez polecenie clockrate które okre-

śla jego prędkość. Dostępne wartości w bitach na sekundę

wynoszą: 1200, 2400, 9600, 19200, 38400, 56000, 64000,

72000, 125000, 148000, 500000, 800000, 1000000,

13000000, 2000000 i 4000000. Aby skonfigurować inter-

fejs szeregowy należy wykonać następujące czynności:

• uruchomić tryb globalnej konfiguracji

• uruchomić tryb konfiguracji interfejsu

• określić pasmo

• ustawić prędkość zegara DCE

• włączyć interfejs

Domyślnie wszystkie interfejsy są wyłączone. Aby włą-

czyć je należy podać polecenie no shutdown. Interfejs

może wymagać wyłączenia administracyjnego w celu

wykonania czynności konserwacyjnych. Polecenie shut-

down wyłącza interfejs.

Konfiguracja interfejsu Ethernet

Interfejs Ethernet skonfigurować można zarówno z kon-

soli, jak i z linii terminalu wirtualnego. Każdy taki interfejs,

musi posiadać adres IP i maskę podsieci. Aby skonfiguro-

wać interfejs Ethernet, należy wykonać czynności:

• uruchomić tryb globalnej konfiguracji

• uruchomić tryb konfiguracji interfejsu

• określić adres IP i maskę podsieci

• włączyć interfejs

Domyślnie interfejsy Ethernet są wyłączone. Aby włą-

czyć, należy wydać polecenie no shutdown. Natomiast

polecenie shutdown wyłącza interfejs.

zawartość CD

hakin9 Nr 2/2007

www.hakin9.org

12

zawartość CD

hakin9 Nr 2/2007

www.hakin9.org

13

Wykonywanie zmian na routerze

Do weryfikacji zmian na routerze, wydaje się polecenie

show running-config. Polecenie to wyświetla bieżącą kon-

figurację. Jeżeli wyświetlane zmienne nie są tym, co zamie-

rzono, można to poprawić poprzez wykonanie czynności:

• dodanie no do polecenia konfiguracyjnego

• ponowne uruchomienie systemu i załadowanie orygi-

nalnego pliku konfiguracji z pamięci NVRAM

• usunięcie pliku konfiguracji uruchomieniowej pole-

ceniem erase startup-config, uruchomienie routera

i wejście w tryb konfiguracji uruchomieniowej. Aby za-

pisać konfigurację do pliku konfiguracji uruchomie-

niowej w pamięci NVRAM, należy wydać polece-

nie w trybie uprzywilejowanym:

copy running-config

startup-config

Do zarządzania zawartością NVRAM w systemie Cisco

IOS służą polecenia:

• configure memory - ładuje informacje konfiguracyjne

z pamięci NVRAM

• erase startup-config - kasuje zawartość pamięci

NVRAM

• copy running-config startup-config - kopiuje bieżącą

konfigurację z pamięci RAM do pamięci NVRAM

• show startup-config - wyświetla zapisaną konfigura-

cję w pamięci NVRAM

Informacje logowania

Wiadomość logowania jest wiadomością wyświetlaną

przy logowaniu. Jest ona użyteczna do dostarczania wia-

domości dotyczących wszystkich użytkowników sieci, np.

informacje o zbliżającym się wyłączeniu systemu. Wia-

domość logowania powinna zawierać ostrzeżenie przed

próbą nieautoryzowanego logowania.

Wiadomość dnia (MOTD, Message of the day) lub

wiadomość logowania, może być wyświetlana na wszyst-

kich połączonych terminalach. Aby skonfigurować taką

wiadomość, należy wejść do trybu globalnej konfiguracji

i wydać polecenie banner motd. Następnie należy wpro-

wadzić po spacji znak separujący (np. @) i treść wiado-

mości. Po spacji należy ponownie wprowadzić wybrany

przez nas znak separujący. Do konfiguracji takiej wiado-

mości należy wykonać następujące czynności:

• uruchomić tryb globalnej konfiguracji poprzez wyko-

nanie polecenia configure terminal

• wprowadzić polecenie banner motd @ Wiadomość @

(znak @ można zastąpić dowolnym innym)

• zapisać zmieny, wydając polecenie copy running-

config startup=config, lub krócej copy run start

Rozwiązywanie nazw hostów

Rozwiązywanie nazw hostów jest procesem, w którym

system łączy nazwę komputera jego adresem sieciowym.

Protokoły takie jak telnet używają nazw hostów do roz-

poznawania urządzeń sieciowych. Aby korzystać z nazw

hostów w komunikacji z innymi urządzeniami IP, urządze-

nia sieciowe, takie jak routery, muszą być w stanie powią-

zać nazwę hosta z jego adresem IP. Tablica hostów może

zawierać wszystkie urządzenia w organizacji. Każdy uni-

katowy adres IP może mieć powiązaną ze sobą nazwę.

Protokół CDP

Protokół CDP jest protokołem warstwy 2, który łączy pro-

tokoły niższych warstw mediów fizycznych z protokołami

wyższych warstw sieci. CDP jest wykorzystywany do otrzy-

mywania informacji o urządzeniach sąsiadujących. Uzyska-

ne informacje zawierają m.in. rodzaje dołączonych urzą-

dzeń, interfejs routera, na którym się znajdują, interfejsy

wykorzystane do utworzenia połączenia oraz numery mo-

delu. CDP jest niezależy od mediów i protokołów i działa

na wszystkich urządzeniach firmy CISCO, poprzez protokół

SNAP. Więc podstawowym zastosowaniem CDP jest roz-

poznawanie wszystkich urządzeń Cisco, które są bezpo-

średnio dołączone do lokalnego urządzenia. Aby wyświe-

tlić przechowywane w pamięci informacje CDP, należy wy-

konać polecenie show cdp entry. Aby wyświetlić informacje

o sieciach przyłączonych bezpośrednio do routera, należy

wykonać polecenie show cdp neighbors. Polecenie show

cdp neighbors udostępnia nastęujące informacje:

• ID urządzenia

• interfejs lokalny

• czas przechowywania informacji

• możliwości

• platformę

• ID portu

• nazwę domeny VTP

• rodzimy VLAN

• pół/pełen dupleks

Aby wyświetlić wszystkie informacje generowane przez

instrukcję show cdp neighbors, jak i przez instrukcję

show cdp entry, należey wykonać opcjonalną komendę

show cdp neighbors detail. Polecenia protokołu CDP:

• cdp run – w trybie globalnej konfiguracji włącza proto-

kół CDP w routerze

• cdp enable – w trybie konfiguracji interfejsu włacza

protokół CDP na interfejsie

• clear cdp counteres – w trybie EXEC resetuje liczniki

ruchu do 0

• show cdp – w trybie EXEC wyświetla przerwę pomię-

dzy transmisjami ogłoszeń CDP, ilość czasu, w jakim

ogłoszenia

• CDP jest ważne na danym porcie, oraz wersję ogło-

szenia

• show cdp entry – w trybie exec wyświetla informację

o konkretnym sąsiedzie

• show cdp interface – w trybie exec wyświetla informa-

cje o interfejsach, na których CDP jest włączony

• show cdp neighbors – w trybie exec wyświetla rodzaj

urządzenia, które zostało ogłoszone, numer i rodzaj

lokalnego interfejsu, ilość sekund, przez które ogłosze-

nie jest ważne dla danego portu, rodzaj urządzenia, oraz

ID portu.

zawartość CD

hakin9 Nr 2/2007

www.hakin9.org

12

zawartość CD

hakin9 Nr 2/2007

www.hakin9.org

13

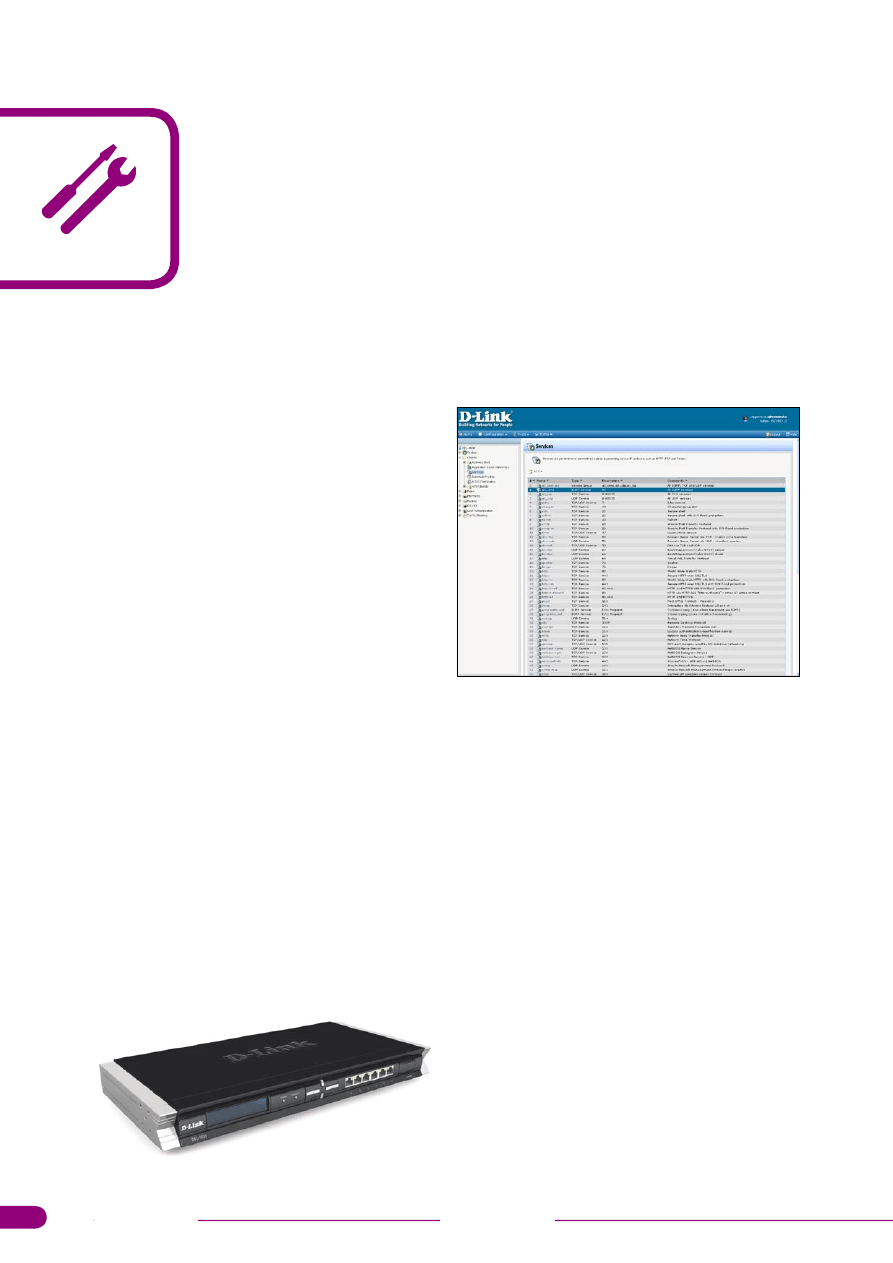

W

dzisiejszym świecie coraz więcej zależy od obie-

gu informacji w sieci. Jakiekolwiek niepożąda-

ne oprogramowanie typu spyware, wirusy, roba-

ki internetowe itd. może spowodować dotkliwe straty finan-

sowe i straty w postaci utraty danych ważnych dla korpora-

cji. Oczywiście można założyć Mnie ten problem nie doty-

czy, nie będę wydawał pieniędzy niepotrzebnie. Nic bardziej

błędnego – rozprzestrzenianie się niepożądanego oprogra-

mowania w internecie jest na porządku dziennym. I prędzej

czy później dotknie każdego. Przykładem tu może być od-

bieranie codziennie spamu ze skrzynki pocztowej. I tutaj na-

przeciw wychodzi Czeska firma AEC która oferuje swój naj-

nowszy produkt TrustPort Internet Gateway i TrustPort Se-

rvers – który miałem przyjemność testować. Jest to kom-

pletny pakiet do ochrony komputera przed wszelkim niepo-

żądanym oprogramowaniem internetowym, spamem i wiru-

sami.

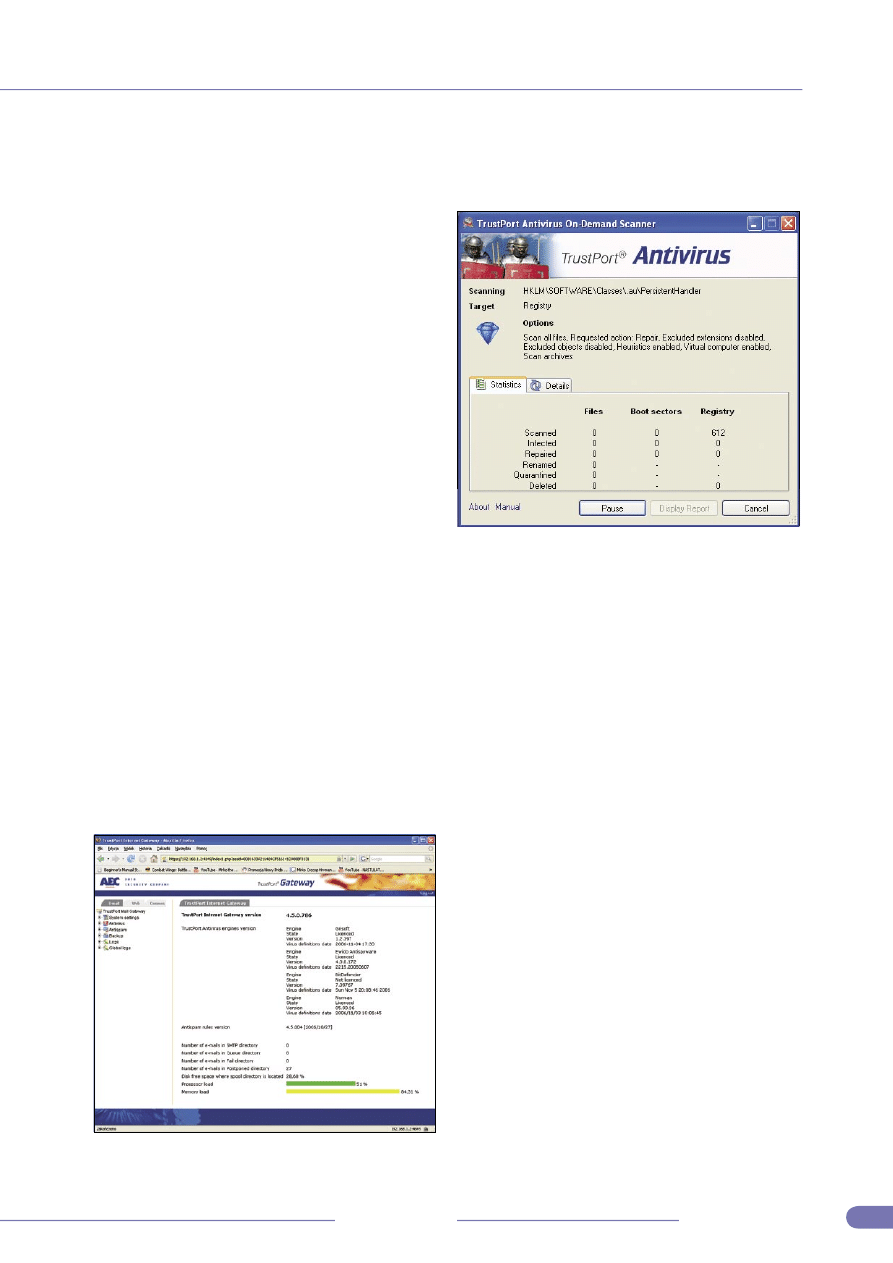

Całość pakietu składa się z dwóch części: TrustPort

Internet Gateway – odpowiedzialnej za ochronę poczty i

internetu oraz TrustPort Server – dodatkowe narzędzia,

w skład których wchodzi antywirus i firewall. Po instalacji

pakietu musimy poświęcić chwilę na odpowiednie skon-

figurowanie oprogramowania. Pierwszą rzeczą, na któ-

rą zwróciłem uwagę, był skaner TrustPort Antivirus, który

poza podstawowymi możliwościami skanowania dysków

twardych i napędów, posiada również możliwość skano-

wania rejestru.

Wielkim plusem jest możliwość obszernej konfigura-

cji skanera i jego wszelkich opcji. Przeskanowałem swój

dysk i byłem bardzo pozytywnie zaskoczony kiedy zo-

baczyłem rezultaty – zostały usunięte wszelkie szkodli-

we pliki, których inne skanery nawet nie pokazywały ja-

ko zagrożenie. Następnie przyszedł czas na TrustPort In-

ternet Gateway. I tutaj również zostałem miło zaskoczo-

TP Internet Gateway 4.5

ny obszernymi możliwościami tego narzędzia. Pierwsza

rzecz jaka rzuca się w oczy to bardzo czytelny interface

w którym widać trzy zakładki: E-mail, Web, Common. Za-

kładka e-mail odpowiada za ochronę poczty. Pierwszą

rzeczą jaką trzeba zrobić jest skonfigurowanie ustawień

poczty. Następnie można przejść do dostępnych opcji:

konfigurację antywirusa dla poczty, konfigurację usta-

wień anty-spamowych takich jak czarna, szara i biała li-

sta adresów e-mail, filtr Bayesa, który analizuje zawar-

tość wiadomości i stwierdza czy dana wiadomość jest

spamem czy nie. Inne to: Regular phrases filter – wyszu-

kuje teksty typowe dla spamu, Public RBL and DSBL lists

– jest to publiczna czarna lista z informacjami o spame-

rach. Oczywiście są też inne opcje, ale nie sposób je tu

wszystkie opisać. Zakładka web odpowiada za ochronę

sieci i internetu. Tutaj również najpierw trzeba skonfigu-

rować ustawienia i następnie przejść do dostępnych opcji

takich jak: dodawanie zaufanych adresów URL oraz blo-

kowanie niepożądanych adresów. Mamy również możli-

wość ustawienia antywirusa dla internetu oraz inne na-

rzędzia do kontroli. Ostatnia zakładka to Common, w któ-

rej mamy możliwość ustawienia antywiusa i wszystkich

innych usług. Następnym dostępnym narzędziem jest

TrustPort Servers, który może pomóc w rozwiązaniu pro-

blemu wirusów znajdujących się w różnych dokumentach

i plikach i rozsyłanych za pomocą sieci. W skład Trust-

Port Server wchodzą: TrustPort Server Antivirus i Trust-

Port Firewall. Pakiet firmy AEC udostępnia nam bardzo

szeroką możliwość konfigurowania skutecznego sposo-

bu ochrony naszego komputera i sieci przed wszelkim

szkodliwym oprogramowaniem. W mojej ocenie pakiet

sprawdził się bardzo dobrze.

Jacek Łapiński

Rysunek 1.

Okno konfiguracyjne narzędzia TrustPort

Internet Gateway

Rysunek 2.

Skaner antywirusowy podczas pracy

zawartość CD

hakin9 Nr 2/2007

www.hakin9.org

8

N

a dołączonej do pisma płycie znajduje się haki-

n9.live (h9l) w wersji 3.1-aur – bootowalna dystry-

bucja Auroxa, zawierająca przydatne narzędzia,

dokumentację, tutoriale i materiały dodatkowe do artyku-

łów. Aby zacząć pracę z hakin9.live, wystarczy urucho-

mić komputer z CD1. Po uruchomieniu systemu może-

my zalogować się jako użytkownik hakin9 bez podawa-

nia hasła.

Materiały dodatkowe zostały umieszczone w nastę-

pujących katalogach:

• tut – 26 tutoriali

• Aurox-Live;

• HIT – 10-Strike Software - LANState 1.2: to prosta

w użyciu aplikacja katalogująca umożliwiająca nie-

zwykle efektowne zarządzanie listami plików umiesz-

czonych na nośnikach wymiennych. Program umożli-

wia tworzenie całkowicie spersonalizowanych list pli-

ków umożliwiając tym samym efektywne przeszuki-

wanie zborów wg dowolnie zadanych przez użytkow-

nika kryteriów.

• Eltima - Powered Keylogger ( wersja pełna na pół ro-

ku) pozwala na monitorowanie wszystkiego co jest

wpisywane z klawiatury twojego komputera. Program

uruchamia się w niewidzialnym trybie razem z uru-

chomieniem Windows.

• Uniblue – System Tweaker System ekstremalne-

go przetaktowywania. System Tweaker jest funkcją,

która pozwala na perfekcyjnie dokładne dostrojenie

wszystkich parametrów pracy Twojego systemu dla

uzyskania maksymalnych osiągów. Nie ważnie, czy

chcesz zmienić częstotliwość, napięcie czy opóźnie-

nia pamięci – wszystkie te opcje są dostępne w jed-

nym miejscu.

• Vip Defense – Vip Privacy

• Sandstorm - NetIntercept 3.2 Software Demo

• doc – indeks;

• pdf – materiały archiwalne oraz e-books.

Materiały archiwalne zostały umieszczone w podkata-

logach _arch. W przypadku przeglądania płyty z po-

ziomu uruchomionego hakin9.live powyższa struk-

tura jest dostępna z podkatalogu /mnt/cdrom. Wer-

sję hakin9.live 3.1-aur zbudowaliśmy, opierając się o

dystrybucję Aurox i skrypty automatycznej generacji

(www.aurox.org/pl/live). Narzędzia dystrybucji, które

nie znajdują się na dołączonej do pisma płycie, insta-

lowane są z repozytorium Auroxa za pomocą progra-

Zawartość CD 1

mu yum. W porównaniu z hakin9.live 2.9.1-ng zasad-

niczą zmianą jest oparcie systemu na dystrybucji Au-

rox Live 11.1. oraz przejście z Fluxboksa na środowi-

sko graficzne KDE.

Tutoriale i dokumentacja

W skład dokumentacji, oprócz standardowych dla Linuk-

sa stron pomocy (stron manualna), z których skorzystać

możemy poprzez konsolę wydając polecenie man [na-

zwa programu], wchodzą między innymi tutoriale, przy-

gotowane przez redakcję.

Na CD1 opracowane zostały praktyczne ćwicze-

nia do jendego artykułu – Sieci nie lokalne, który moż-

na przeczytać w piśmie. Zakładamy, że podczas wy-

konywania ćwiczeń związanych z artykułami i tuto-

rialami, użytkownik korzysta z hakin9.live. Dzięki te-

mu uniknie problemów związanych z różnymi wersjami

kompilatorów, inną lokalizacją plików konfiguracyjnych

czy opcjami niezbędnymi do uruchomienia programu

w danym środowisku. hakin9.live został przygotowany

pod kątem tych ćwiczeń i zawiera wszystkie wymaga-

ne aplikacje.

CD2

TrustPort Internet Gateway 4,5

Eliminuje problem wirusów, spamu jak i spyware w ko-

munikacji e-mailowej.TP Internet Gateway może zo-

stać nainstalowana na serwerach Windows lub ser-

werach pocztowych w zależności od typologii danej

sieci. Co wiecej, elementy TrustPort Internet Gate-

way mogą zostać rozdzielone pomiędzy poszczegól-

ne serwery. Istnieje również możliwość zakupienia tyl-

ko niektórych jej funkcji np. modul antispam i antispy-

ware lub modul antiwirus. Istnieje możliwość znaczne-

go obniżenia ceny w przypadku zakupu licencji wielo-

stanowiskowej.

Kurs na certyfikat Cisco CCNA cz. I

Certyfikat CCNA przeznaczony jest dla specjalistów od

niewielkich sieci (do 100 stanowisk) i potwierdza umiejęt-

ności w zakresie instalacji i konfiguracji routerów i prze-

łączników Cisco w sieciach LAN i WAN (poprawa wydaj-

ności i bezpieczeństwa sieci oraz usuwanie problemów).

Kandydat może wybrać dowolny sposób przygotowania

się do egzaminu, w szczególności edukację zdalną. Cer-

tyfikatem CCNA kończy się również czterosemestralny

kurs realizowany w ramach programu Cisco Networking

Academy, z którego korzysta obecnie 800 studentów z 19

szkół i uczelni. l

Jeśli nie możesz odczytać zawartości płyty CD, a nie jest ona uszkodzona mechanicznie, sprawdź ją na co najmniej dwóch napędach CD.

W razie problemów z płytą, proszę napisać pod adres: cd@software.com.pl

14

Narzędzia

hakin9 Nr 2/2007

www.hakin9.org

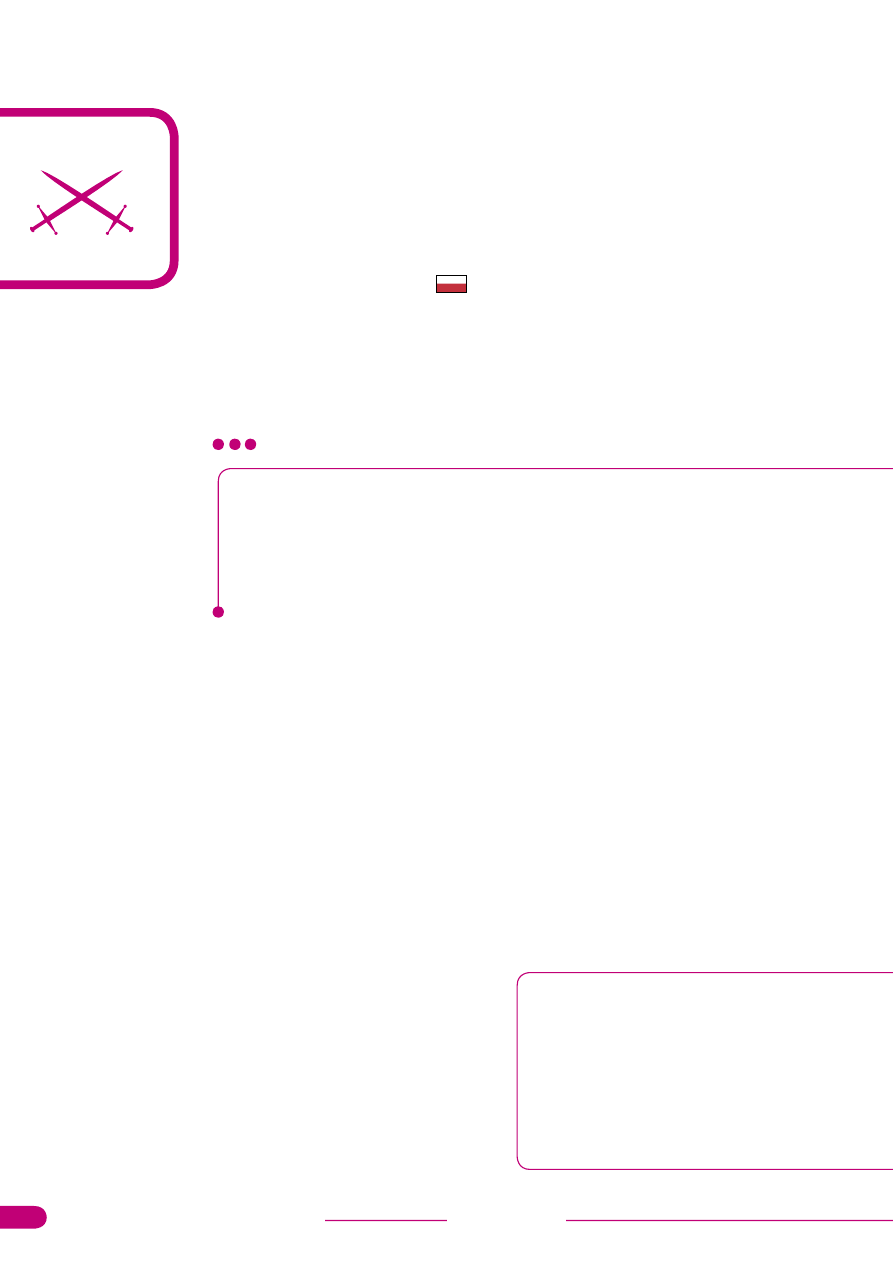

Elegancki, mały i zgrabny – takie pierwsze wrażenie spra-

wia nowy model firewalla DFL-1600 Firmy D-LINK z serii

NetDefend. Jest to produkt, który nadaje sie do zasto-

sowań w małej i średniej firmie, jednakże swoje zadania

spełni również w placówkach edukacyjnych i kawiaren-

kach internetowych. Urządzenie sprawdza sie świetnie w

warunkach natężonego ruchu. Model ten umożliwia filtro-

wanie treści, blokowanie określonych aplikacji i uwierzy-

telnienie użytkownika. Zabezpiecza także przed ataka-

mi typu DoS. Jednym z ciekawych rozwiązań zastosowa-

nym w tym sprzęcie jest funkcja Zone Defense. W wypad-

ku wykrycia nieprawidłowych zachowań jakiegoś hosta

potrafi całkowicie odciąć mu dostęp do sieci. Oprócz fire-

walla urządzenie to ma wbudowaną obsługę sieci VPN.

Dostępna jest większość algorytmów szyfrujących dla tej

usługi (DES, 3DES, AES, Twofish, Blowfish, CAST-128).

Dzięki DFL-1600 można kontrolować ruch sieciowy ogra-

niczając pasmo poszczególnym hostom, bądź sieci. Ist-

nieje możliwość ustalenia pasma gwarantowanego, mak-

symalnego oraz ustalenie priorytetów dla danych usług

sieciowych. Urządzenie to nadaje sie także do uwierzy-

telniania użytkowników, dzięki czemu dostęp do sieci

posiadają tylko uprawnione osoby. Konfiguracji urządze-

nia możemy dokonać na kilka sposobów np. poprzez gra-

ficzny interfejs użytkownika dostępny z poziomu przeglą-

darki www. Wbudowany kreator sprawia że konfiguracja

jest łatwa i przyjemna. Rozbudowane menu interfejsu,

oraz liczne możliwości konfiguracji zapory sprawiają że

można czasem się pogubić, co może sprawić problemy

początkującym administratorom sieci. Dogłębne prze-

studiowanie podręcznika na pewno ułatwi jednak wła-

ściwe użytkowanie sprzętu. Monitorowanie i administra-

cja nie kończą sie jednak na GUI, do dyspozycji mamy

także standardową konsolę, dostęp za pomocą proto-

kołu SMNP oraz SSH. Dzięki temu możemy w wygodny

sposób zarządzać i monitorować pracą urządzenia. Na

przednim panelu zapory, znajduje się wyświetlacz LCD,

na którym widzimy podstawowe parametry

oraz statystyki połączeń i systemu. Dzięki temu

możemy obserwować pewne parametry bez potrze-

by nawiązywania połączenia z firewallem. Na przednim

panelu mamy dostępnych aż 6 dowolnie konfigurowa-

nych portów sieciowych (RJ45). Możemy sami wybrać

i przydzielić który z portów będzie pełnił funkcje WAN,

LAN lub DMZ. Wielopoziomowy system uwierzytelnia-

nia, pozwala na tworzenie wielu kont, które mogą posia-

dać specjalnie zdefiniowane uprawnienia do zarządzania

konfiguracją urządzenia. Dzięki temu posiadamy pełną

kontrolę nad dostępem użytkowników do urządzenia.

Administracja tym sprzętem nie sprawia większych trud-

ności, natomiast dla użytkownika praca firewalla jest nie-

zauważalna. W zestawie dostarczonym przez producen-

ta znajdziemy dwa kable sieciowe (prosty i skrosowany),

kabel do podłączenia konsoli, kabel zasilający oraz doku-

mentację na płycie CD. Instrukcja, jak i interfejs konfigu-

racyjny nie jest dostępny w naszym ojczystym języku.

Produkt zaraz po podłączeniu i skonfigurowaniu jest

gotowy do użycia.

Wojciech Trynkowski

Producent: D-Link

Model: DFL-1600

Typ: Firewall

Przeznaczenie: małe i średnie firmy

Strona producenta: www.dlink.pl

Cena: 9500 PLN

D-Link DFL-1600

www.hakin9.org

hakin9 Nr 2/2007

16

Atak

W

tym artykule zostanie omówiony

szereg popularnych ataków: star-

sze, związane z wykorzystaniem

błędów w implementacjach stosu TCP/IP - ta-

kie jak Land, Ping of death, Winnuke czy Tear-

drop. Następnie - klasyczny atak wyczerpujący

zasoby serwera - Syn flood. W dalszej kolejno-

ści ataki smurf, fraggle czy UDP echo-chargen

wykorzystujące luki w konfiguracjach routerów.

W ostatniej części rozdziału zostaną omówione

nowsze wersje ataków DDoS - w tym ataki Sta-

cheldraht, Trinoo czy ataki na serwery DNS.

Klasyfikacja ataków DoS

Ataki DoS mają na celu uniemożliwienie do-

stępu do usług informatycznych uprawnionym

użytkownikom. Ze względu na sposób dzia-

łania można wyróżnić techniki mające na ce-

lu wyczerpanie zasobów serwera (tak, aby

nie mógł oferować żadnych usług) oraz tech-

niki zaburzające komunikację pomiędzy po-

tencjalnym klientem a serwerem (np: poprzez

zapchanie łącza internetowego od strony ser-

wera). Jednocześnie pojawiły się rozproszone

ataki DoS (DDoS) wykorzystujące armię kom-

puterów zombie do przeprowadzania właści-

wego ataku DoS.

Land attack

Należy do grupy ataków mających na celu wy-

korzystanie niepoprawnej implementacji sto-

su TCP/IP. Należy już raczej do ataków histo-

rycznych. Atakujący wysyła pakiet TCP SYN z

podmienionym adresem źródłowym wskazują-

cym na ofiarę oraz z takim samem portem źró-

dłowym i docelowym - wskazującym na usługę

atakowanego serwera. Jak się okazało, na taki

zabieg podatnych było wiele systemów. Przy-

kładowo cisco: IOS blokowało ruch na 30 se-

kund. Maszyny windows 95 wieszały się. Atak

można łatwo przeprowadzić przy użyciu pu-

blicznie dostępnego programu land.c. Każdy

nowoczesny OS powinien być uodporniony na

DDoS - Nowoczesne

metody ataku i obrony

Michał Garcarz, Janusz Sosnowski

stopień trudności

Dokument ma na celu zapoznanie czytelnika z nowoczesnymi

atakami odmowy usługi (DoS - Denial of service), jak również z

ich rozproszoną odmianą (DDoS - Distributed denial of service).

Celem powyższych ataków jest uniemożliwienie dostępu do usług

informatycznych uprawnionym użytkownikom.

Z artykułu dowiesz się...

• jak klasyfikować ataki D(DoS),

• jak przeprowadzić atak na serwer DNS,

• jak bronić się przed atakami typu D(DoS).

Powinieneś wiedzieć...

• podstawowe informacje na temat ataków

D(DoS).

DDoS - Nowoczesne metody ataku i obrony

hakin9 Nr 2/2007

www.hakin9.org

17

ten typ ataku. Poza tym takie pakie-

ty powinny być wycinane na pozio-

mie firewalla.

Ping of death

Znany też jako Long ICMP attack -

polega na wysyłaniu bardzo dużych,

podzielonych na wiele fragmentów

pakietów ICMP. Po ich sklejeniu po

stronie serwera okazuje się, że jego

wielkość przekracza dopuszczalny

rozmiar pakietu IP czyli 65535 baj-

tów. Wiele systemów nie potrafiło

sobie z tym poradzić - w tym wcze-

sne wersje windows i Linux. Atak ła-

two przeprowadzić przy użyciu do-

stępnych narzędzi (a nawet skryp-

tów z wykorzystaniem hping). W ce-

lu obrony należy zaktualizować sys-

tem albo blokować komunikaty ICMP

na firewallu.

Winnuke

Głośny swojego czasu atak wyko-

rzystujący w windows lukę polegają-

cą na niepoprawnym obsłużeniu da-

nych OOB (Out of Band) skierowa-

nych do portów 137-139 (NetBios).

Windows nie potrafił obsłużyć da-

nych OOB, co skutkowało dziwnym

zachowaniem - od utraty połącze-

nia internetowego po zawieszenie

się maszyny. Atak było bardzo łatwo

przeprowadzić za pomocą graficz-

nych narzędzi spod windows. W celu

jego uniknięcia można wyłączyć ob-

sługę NetBios albo zablokować na fi-

rewallu porty 137-139.

Teardrop

Podobnie jak Land attack wykorzy-

stuje luki w implementacji TCP/IP.

Problem występował w starszych

wersjach Linuxa i Windows. Syste-

my te niepoprawnie sklejały sfrag-

mentowane pakiety. W przypadku

kiedy atakujący podał ujemną war-

tość długości fragmentu, nie podle-

gało to sprawdzeniu, przez co re-

zerwował on olbrzymią ilość da-

nych na bufor docelowy. Oczywi-

ście tę lukę już dawno usunięto.

Jednak w ostatnim czasie pojawia

się ich bardzo wiele, zwłaszcza w

kernelu Linuxa, które umożliwiają

przeprowadzanie ataków DoS za-

równo lokalnych jak i zdalnych. Na

szczęście luki te wykrywa się - za-

zwyczaj w bardziej zaawansowa-

nych mechanizmach, które bywa-

ją niewykorzystane w typowych in-

stalacjach. Jednak w związku z tym

dobrą regułą są częste aktualizacje

systemu.

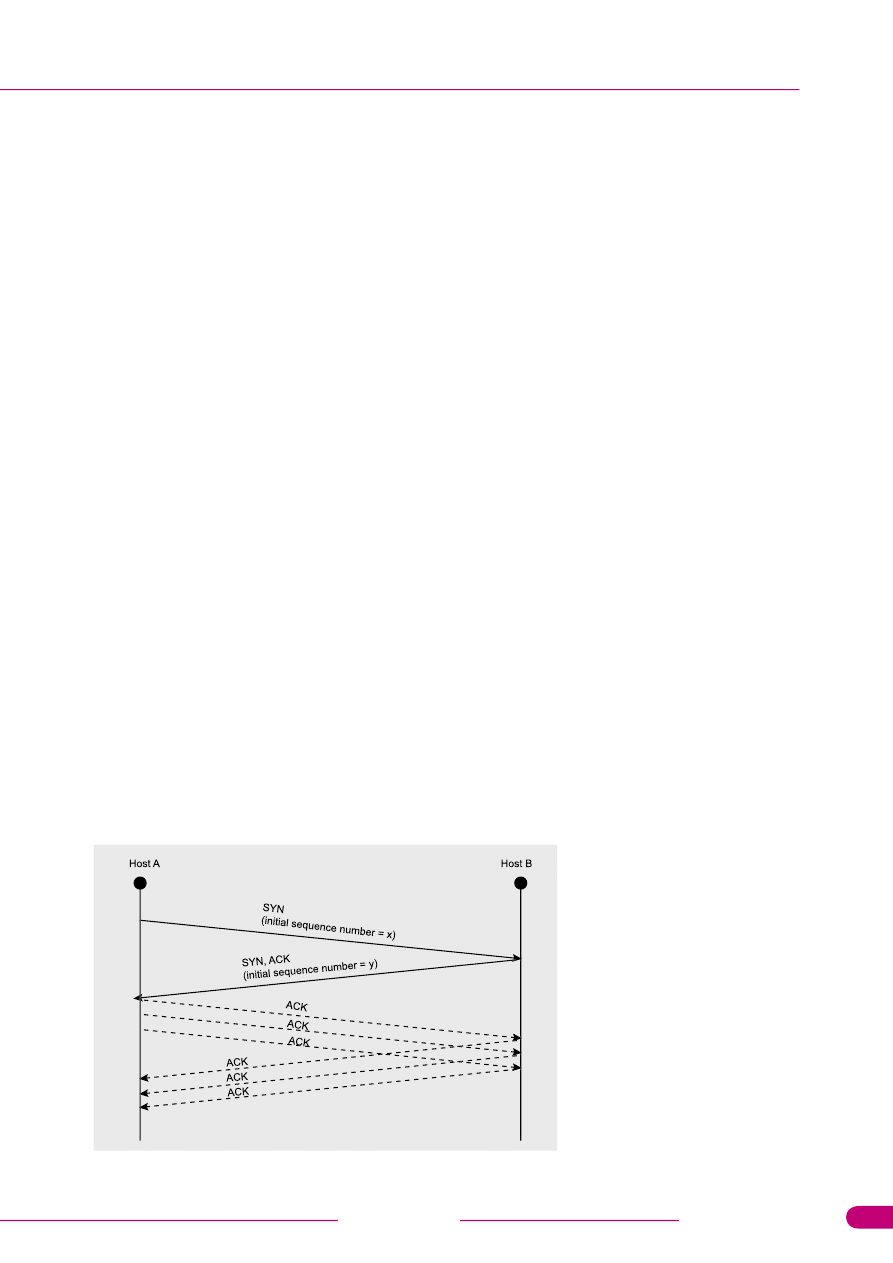

SYN flood

Celem ataku jest wyczerpanie za-

sobów serwera. Jest to jedna ze

starszych form ataku, jednak wciąż

dość popularna i skuteczna. O jakie

zasoby może chodzić? Większość

związanych ze stosem TCP/IP jest

alokowana dynamicznie. Należą do

nich między innymi PCB (Protocol

Control Blocks) - odpowiedzialna za

utrzymywanie informacji o punktach

końcowych UDP (adresy IP i porty

dla każdego połączenia) oraz TCP

(TCP Control Blocks) - odpowie-

dzialna za utrzymywanie informa-

cji na temat stanu każdego połącze-

nia TCP. Tu (ponad to co w PCB) za-

pisany jest szereg informacji takich

jak numery sekwencyjne i potwier-

dzenia (oba kierunki), rozmiar okna

segmentu, wartości zegarów i wie-

le innych opcji - specyficznych dla

TCP. Ze względu na spory rozmiar

TCB (w Linuksie 140 bajtów) zde-

cydowano się na stworzenie kolej-

ki dla połączeń ,,półotwartych''1 ,

czyli połączeń TCP, które nie zosta-

ły jeszcze w pełni nawiązane. Kolej-

ka ta jest zasobem alokowanym sta-

tycznie i globalnie dla całego syste-

mu2. Zawarto w niej tylko podsta-

wowe informacje związane ze sta-

nem TCP. Są one przekazywane w

nagłówku TCP z pierwszym pakie-

tem SYN (na przykład MSS). Dopie-

ro gdy połączenie zostanie uznane

za otwarte (stan ,,ESTABLISHED'')

tworzone są dla niego odpowiednie

rekordy TCB. Domyślny rozmiar ko-

lejki połączeń nasłuchujących dla

Linuxa to 1024 3.

Jak może wyglądać potencjalne

zagrożenie ? Do atakowanego ser-

wera wysyłane są tysiące pakietów

TCP z ustawioną flagą SYN. Serwer

po odebraniu takiego pakietu rezer-

wuje rekord w kolejce połączeń na-

słuchujących, po czym odsyła od-

powiedź potwierdzającą z ustawio-

ną flagą SYN i ACK. Atakujący jed-

nak nie kończy inicjalizacji połącze-

nia TCP (poprzez odpowiedź z flagą

ACK). Efektem tego na serwerze jest

dużo ,,półotwartych'' połączeń TCP

(połączeń w stanie SYN_RCVD). Je-

śli cała kolejka połączeń nasłuchują-

cych zostanie zapełniona nie będzie

akceptował on już żadnych nowych

połączeń TCP, przez co uprawnieni

użytkownicy nie będą mogli skorzy-

stać usług TCP na tym serwerze. Za-

skakujące może być to, że do takie-

go ,,zatkania'' serwera wcale nie po-

trzeba bardzo szybkiego łącza, ani

olbrzymiej ilości pakietów. Łatwo to

policzyć. Każde połączenie z kolej-

ki połączeń nasłuchujących jest lo-

sowo usuwane(gdy kolejka jest peł-

na a nadszedł nowy pakiet SYN)

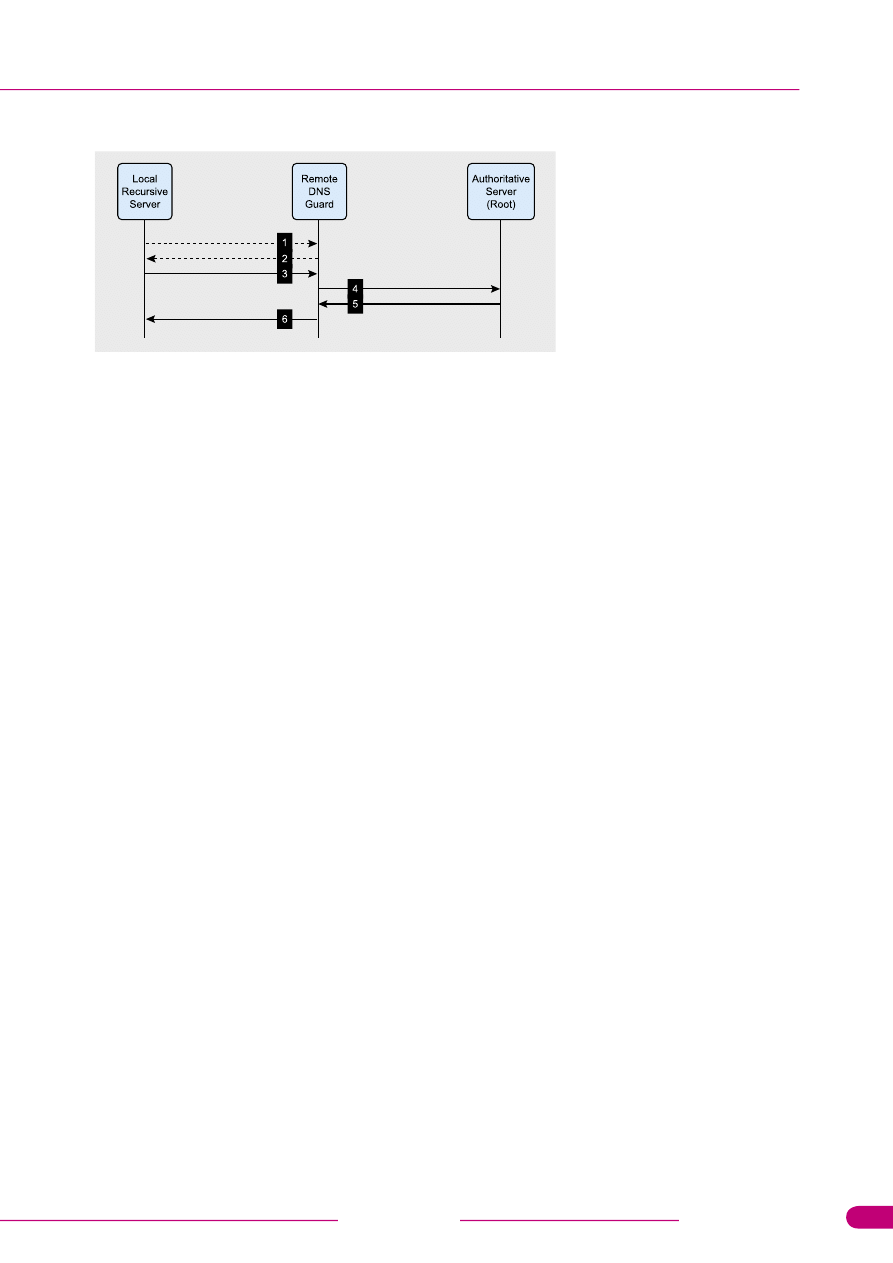

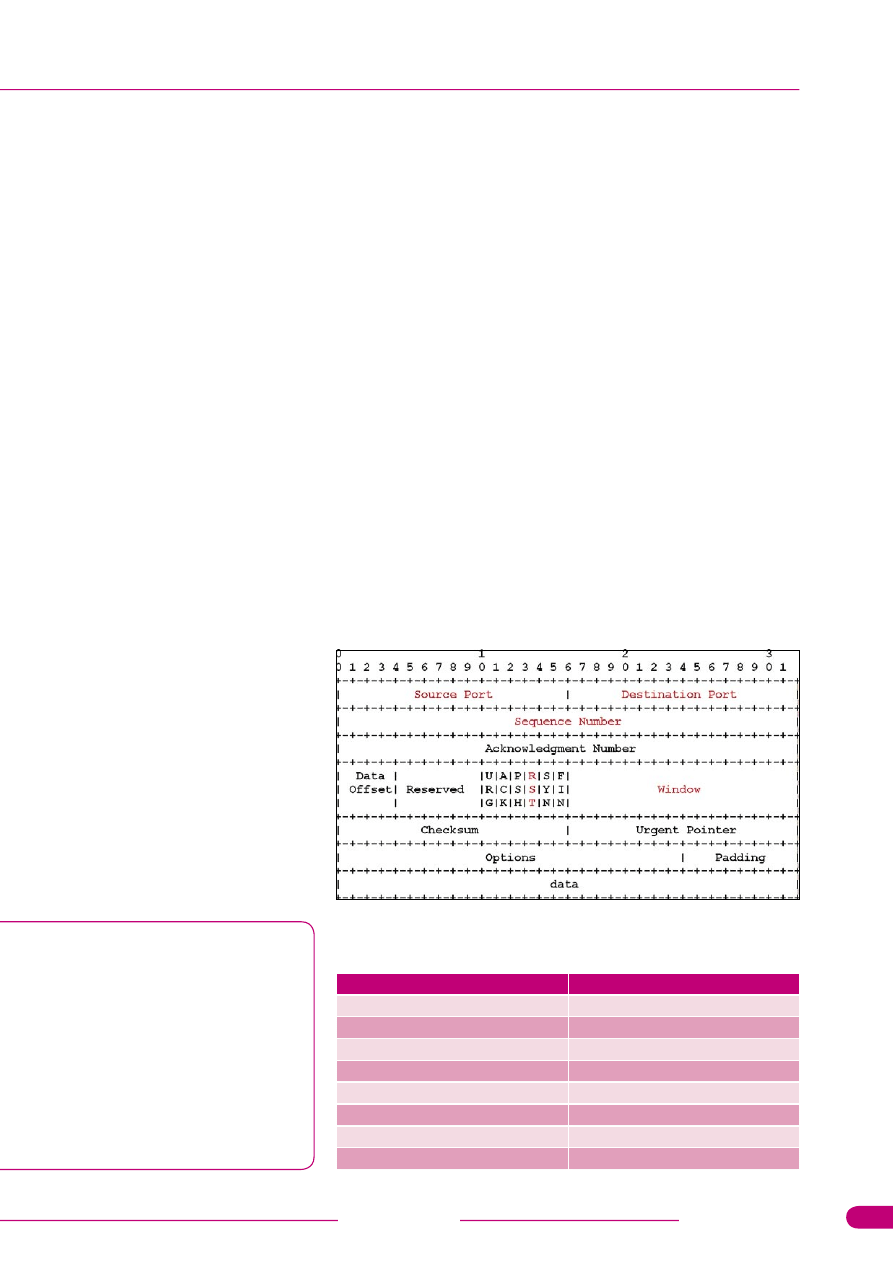

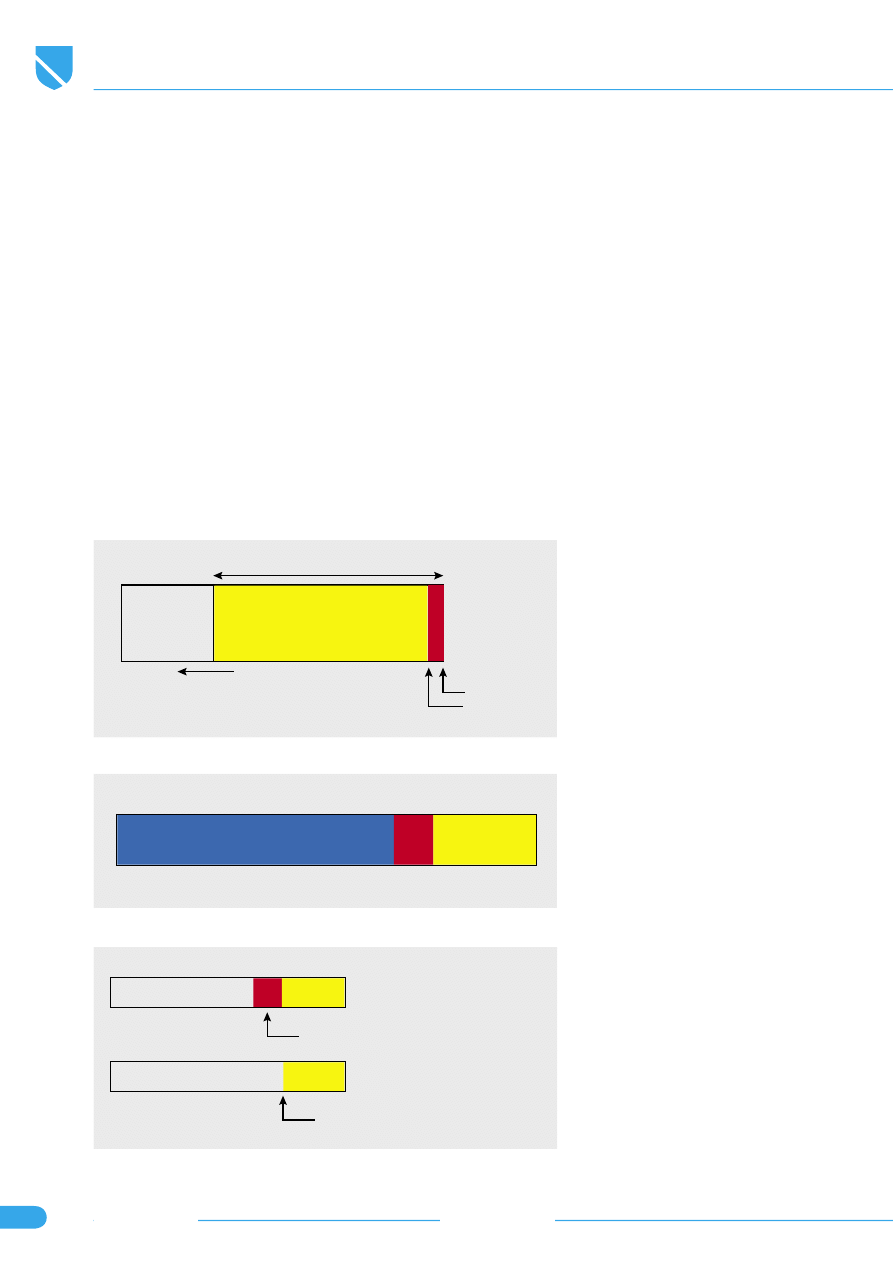

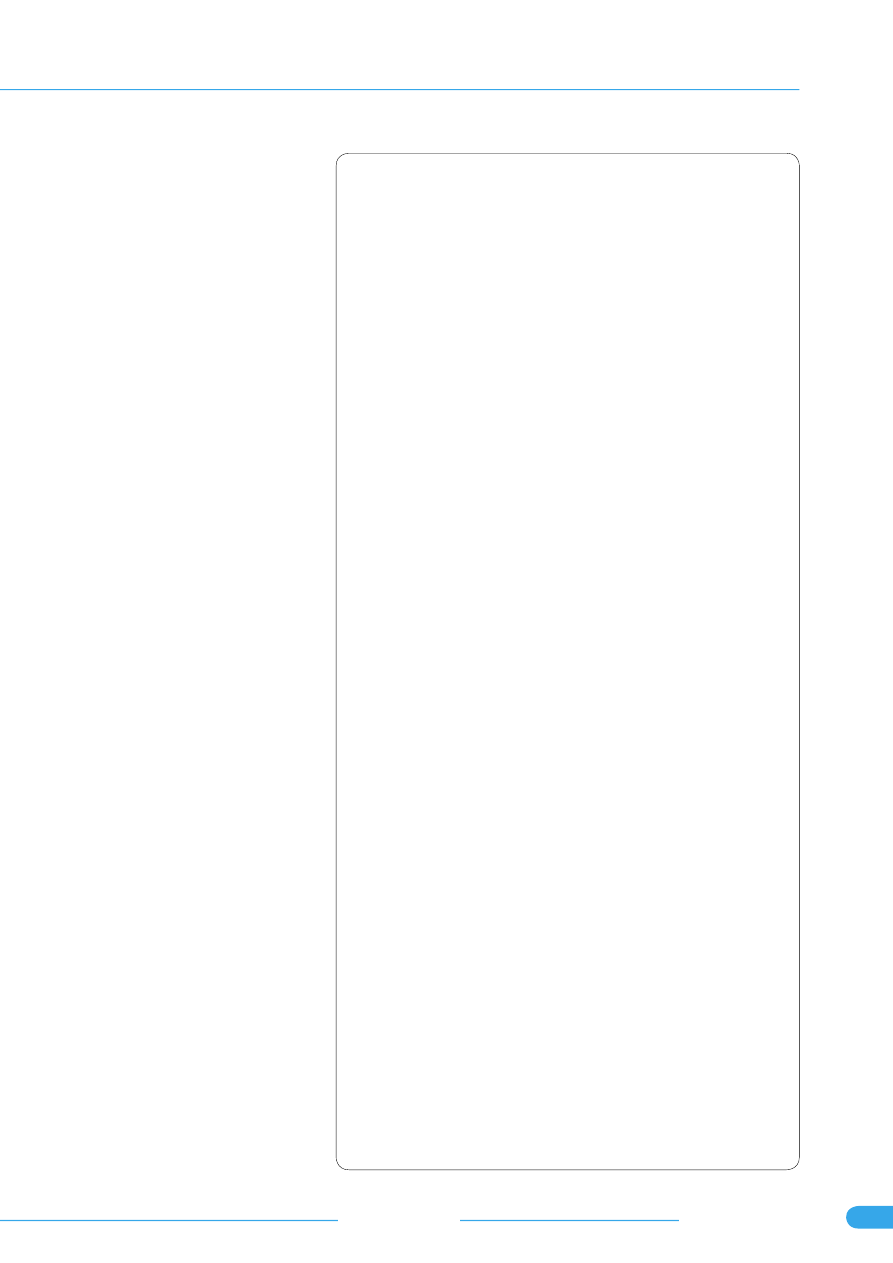

Rysunek 1.

Nawiązywanie połączenia TCP

hakin9 Nr 2/2007

www.hakin9.org

Atak

18

z prawdopodobieństwem 1/N , gdzie

N to rozmiar kolejki. Jednocześnie

każdy serwer ma szereg zegarów

TCP. Jednym z nich jest RTT (Ro-

und Trip Time), który jest wyliczany

(szacowany) przez serwer na pod-

stawie statystyk aktualnych transmi-

sji. Określa on czas jaki serwer bę-

dzie oczekiwał na odpowiedź z flagą

ACK na wysłany przez siebie pakiet

SYN,ACK. Po upłynięciu tego cza-

su odpowiedni rekord z kolejki po-

łączeń nasłuchujących będzie usu-

wany. Atakujący musi więc wysyłać

taką ilość pakietów SYN, która za-

gwarantuje nadpisanie każdego re-

kordu w tej kolejce zanim upłynie

RTT. Załóżmy, że RTT oszacowany

przez serwer wynosi 200ms a roz-

miar N kolejki to 1024. W takim wy-

padku należy wysyłać co najmniej

N/RTT=5120 pakietów na sekundę,

co przy najmniejszym rozmiarze pa-

kietu równym 64B daje 320KB/s co

da się osiągnąć przy łączu 3Mbit lub

szybszym. W efekcie można zablo-

kować serwer Linuxowy z łączem

155Mbit.

Dziś większość nowoczesnych

systemów wspiera mechanizmy

chroniące w dużym stopniu przed te-

go typu atakiem. FreeBSD domyśl-

nie wspiera Syncookie[8] z Synca-

che[9]. Kernel Linuxa posiada nie-

stety tylko wsparcie dla Syncookie

(niestety nie kompilowane domyśl-

nie). Mechanizmy te zostaną omó-

wione szerzej w dalszej części ar-

tykułu. Innym prostym zabezpiecze-

niem jest zwiększenie kolejki połą-

czeń nasłuchujących np:

sysctl -w net.ipv4.tcp_max_syn_

backlog=8192

co 8-krotnie (w stosunku do standar-

dowych wartości) zwiększy wyma-

gania na przepustowość łącza dla

potencjalnego atakującego.

Smurf attack

Należy do grupy ataków mają-

cych na celu zapchanie łącza lu-

b(i) wykorzystanie zasobów atako-

wanego serwera. Polega na efek-

cie ,,wzmocnienia'', które można

uzyskać wysyłając pakiety IP (w

tym przypadku ICMP echo) na ad-

res rozgłoszeniowy sieci. Pakie-

ty te wysyłane są z podmienionym

adresem źródłowym IP. Wszyst-

kie hosty w docelowej sieci po ode-

braniu takiego pakietu odpowiada-

ją ICMP reply przesyłając go pod-

mienionemu adresowi źródłowemu,

który staje się celem ataku. Na je-

den pakiet wysłany przez atakują-

cego, może odpowiedzieć nawet

kilkaset hostów, więc wzmocnie-

nie tego ataku jest znaczne. Przy-

kładowo - wysyłając pakiety z pręd-

kością 512kbit/s przy wzmocnieniu

100 serwer docelowy jest obciążo-

ny strumieniem danych o przepły-

wie 50Mbit/s.

Dziś większość routerów za-

pobiega rozprzestrzenianiu się te-

go rodzaju pakietów rozgłoszenio-

wych. Ponadto wiele routerów filtru-

je komunikaty ICMP. Aby zabezpie-

czyć się przed tymi atakami można

zablokować możliwość rozgłaszania

pakietów IP na całą sieć. Dla syste-

mów BSD:

sysctl -w net.inet.ip.directed-

broadcast=0

dla cisco IOS:

no ip directed-broadcast

Fraggle attack

Jest to starsza forma ataku, bardzo

podobna do smurf, jednak zamiast

ICMP echo i reply fraggle polega

na wysyłaniu rozgłoszeniowych pa-

kietów UDP, na które zwracane są

odpowiedzi ICMP o nieosiągalnym

porcie (ICMP typ 3, kod 3). Zapy-

tania UDP oraz ICMP Port Unre-

achable są filtrowane znacznie rza-

dziej niż pakiety ICMP Echo requ-

est i Echo Reply. Jednak wyłącze-

nie możliwości broadcastu na adre-

sy IP skutecznie zabezpiecza przed

tym atakiem.

UDP chargen-echo

Rzadko dziś spotykana forma ataku.

Ma na celu sprzężenie usług UDP,

z których jedna wypisuje dane (np:

chargen) a druga zwraca je z po-

wrotem. W tym celu atakujący wy-

syła pakiet UDP z adresem i portem

źródłowym wskazującym na usłu-

gę echo oraz docelowym wskazują-

cym na usługę chargen. W wyniku

tego usługa chargen wyśle dane do

usługi echo, która zwróci je do char-

gen i tak w kółko. Aby zabezpieczyć

się przed tą formą ataku należy po-

wyłączać niewykorzystywane usłu-

gi UDP i zawsze zwracać uwagę na

tak potencjalnie niebezpieczne usłu-

gi jak echo.

Ataki aplikacyjne

Jest to cała grupa ataków mającą na

celu wykorzystanie słabego punk-

tu konkretnej aplikacji działającej na

serwerze. Zaliczyć można do nich

ataki na serwery IRC, www, smtp

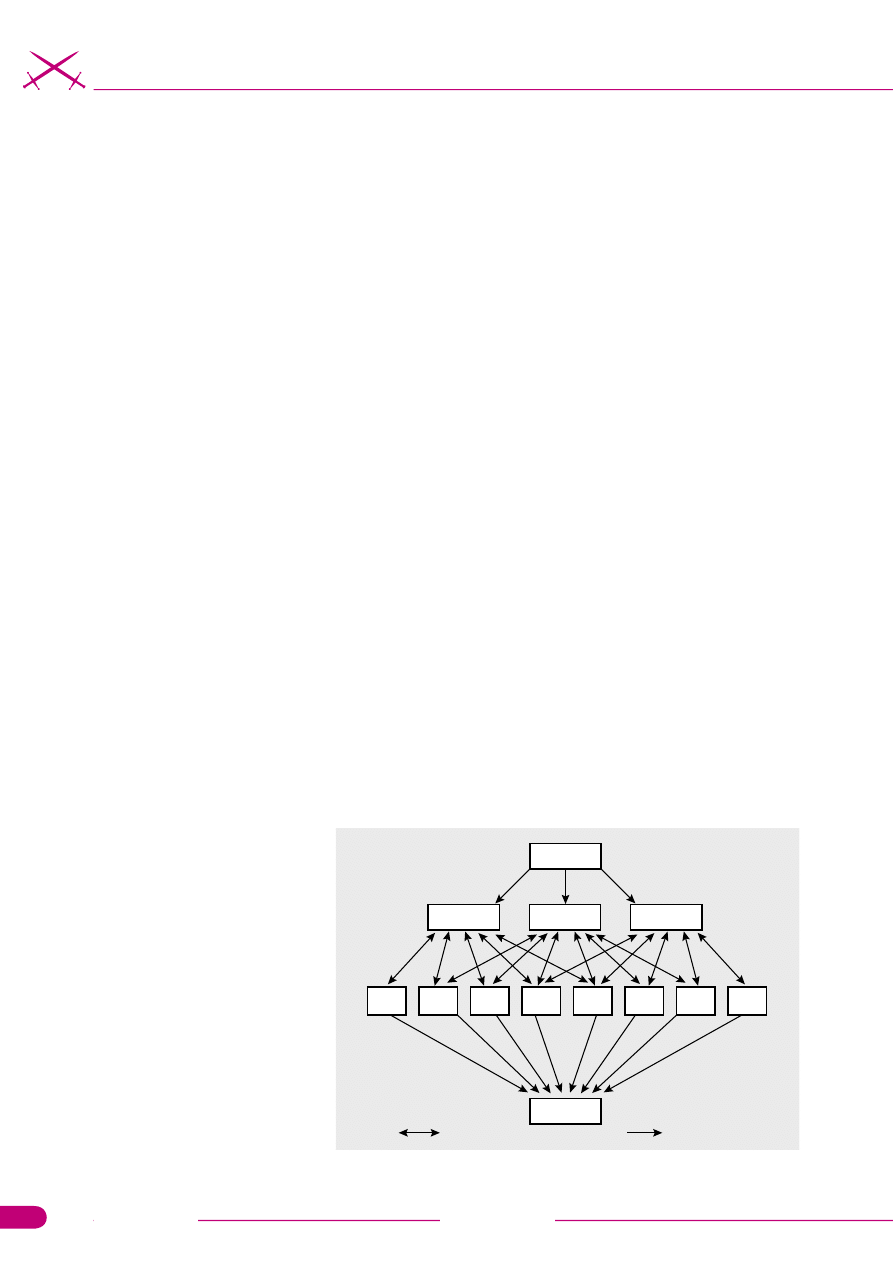

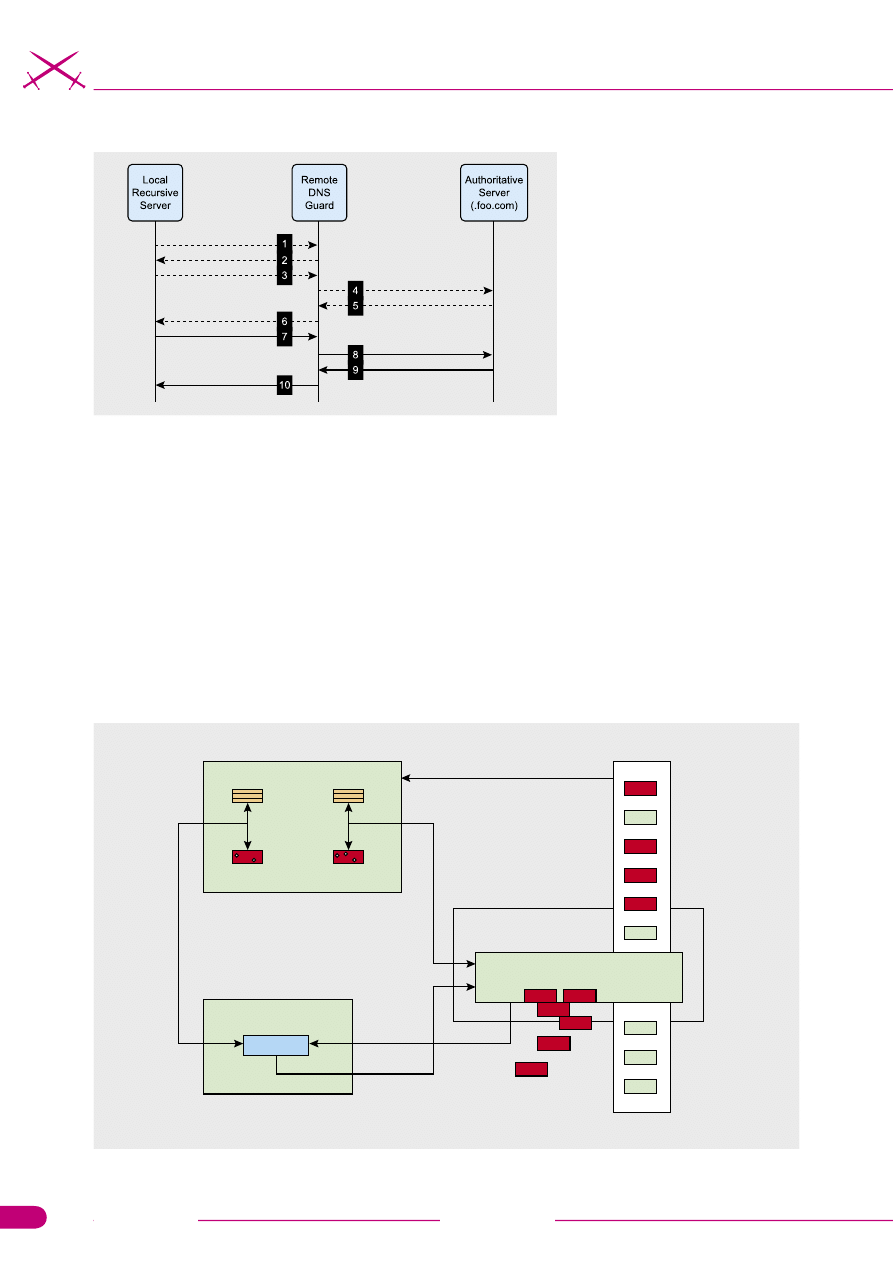

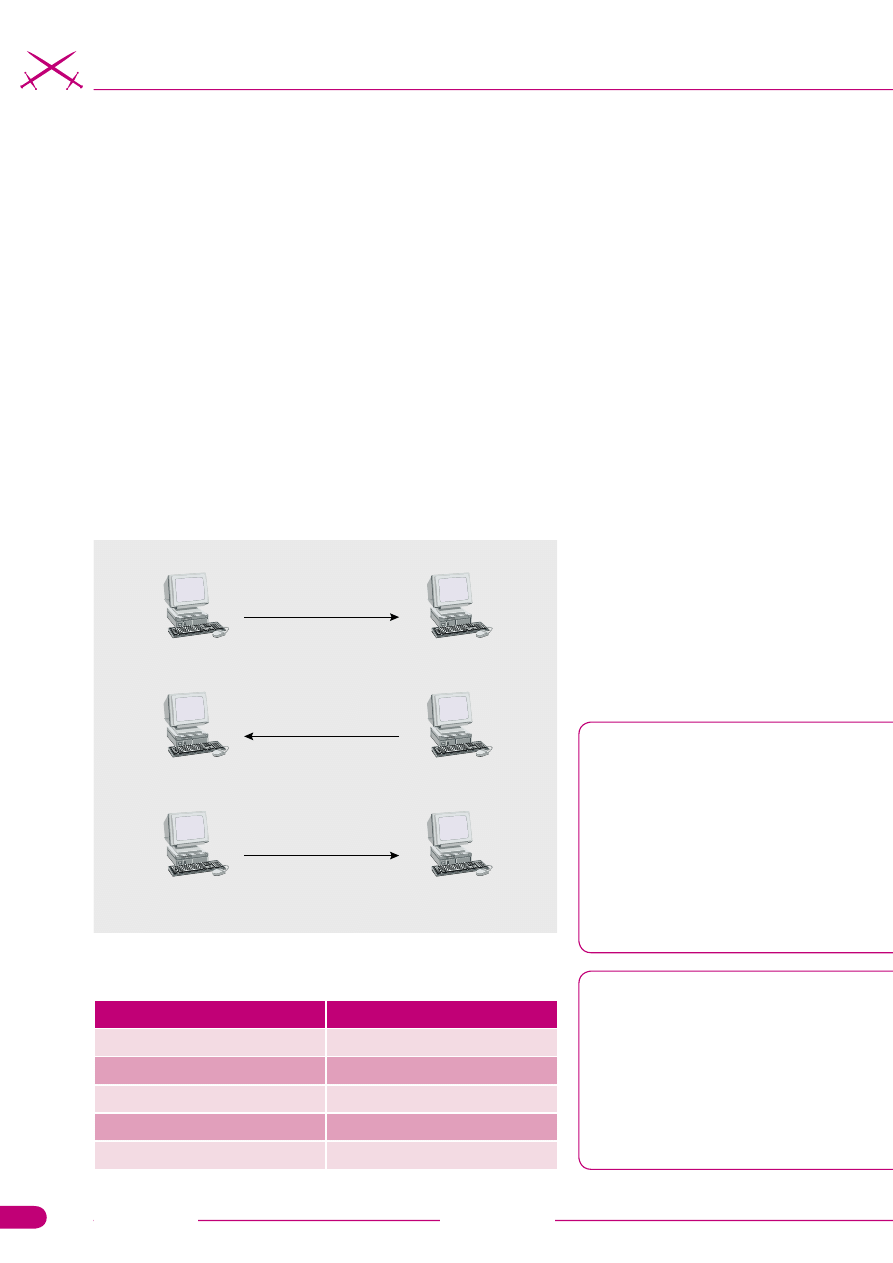

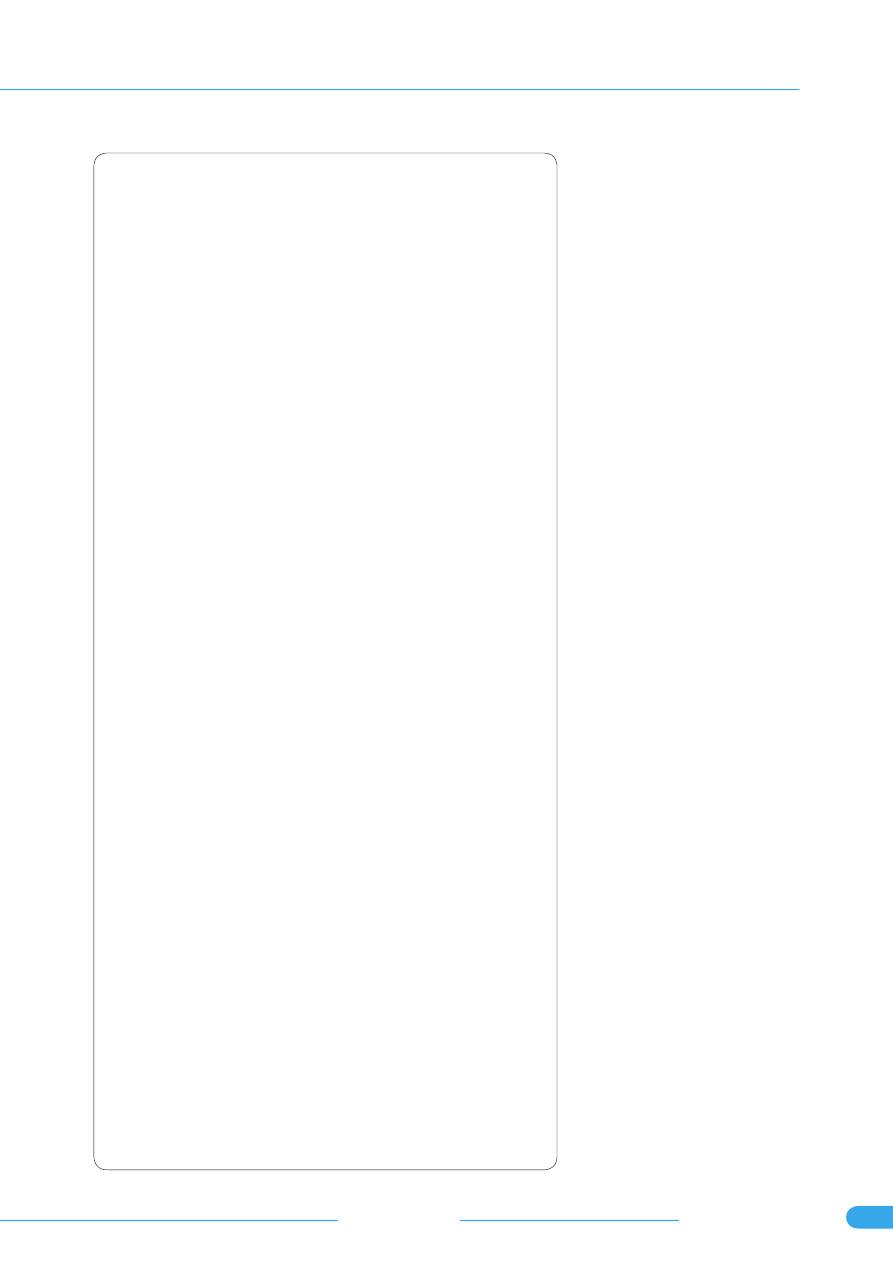

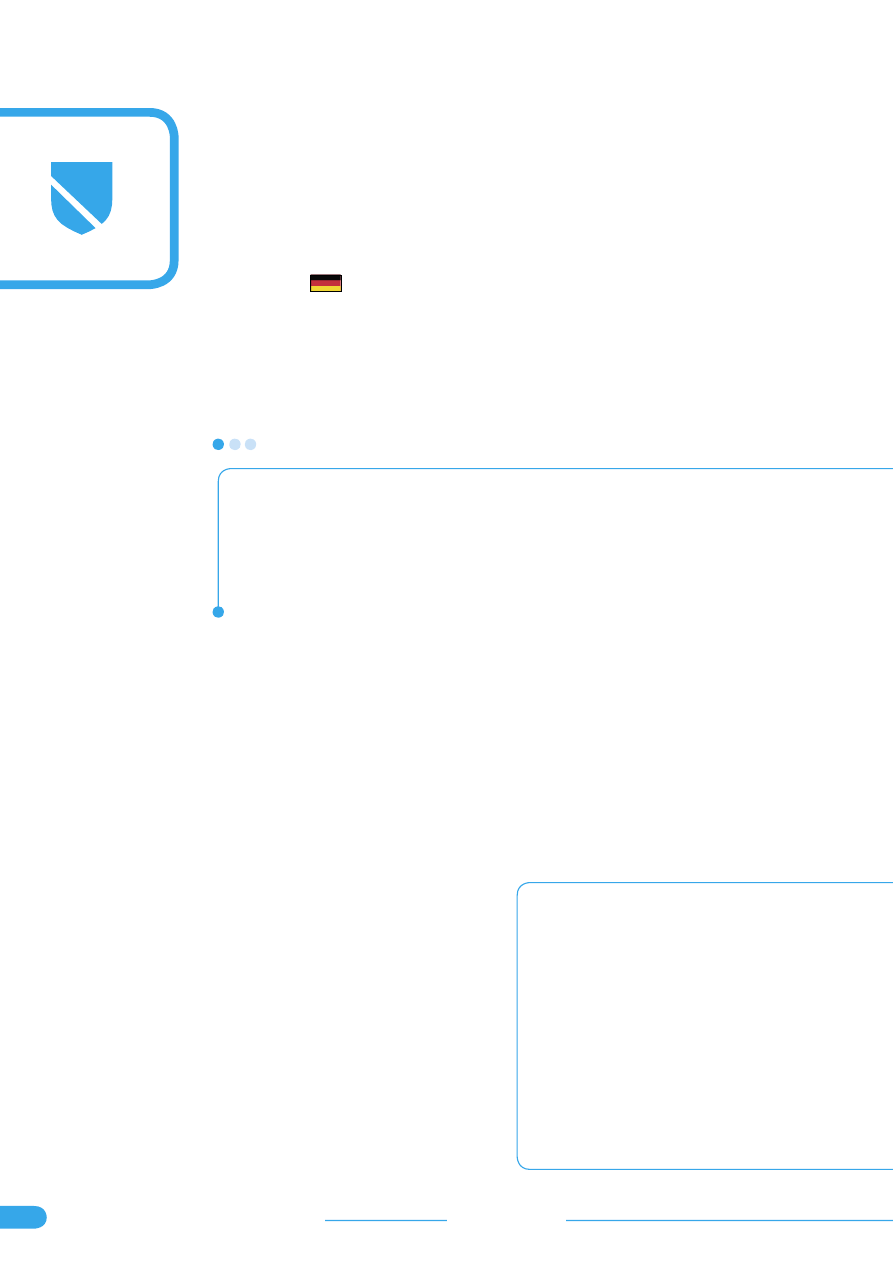

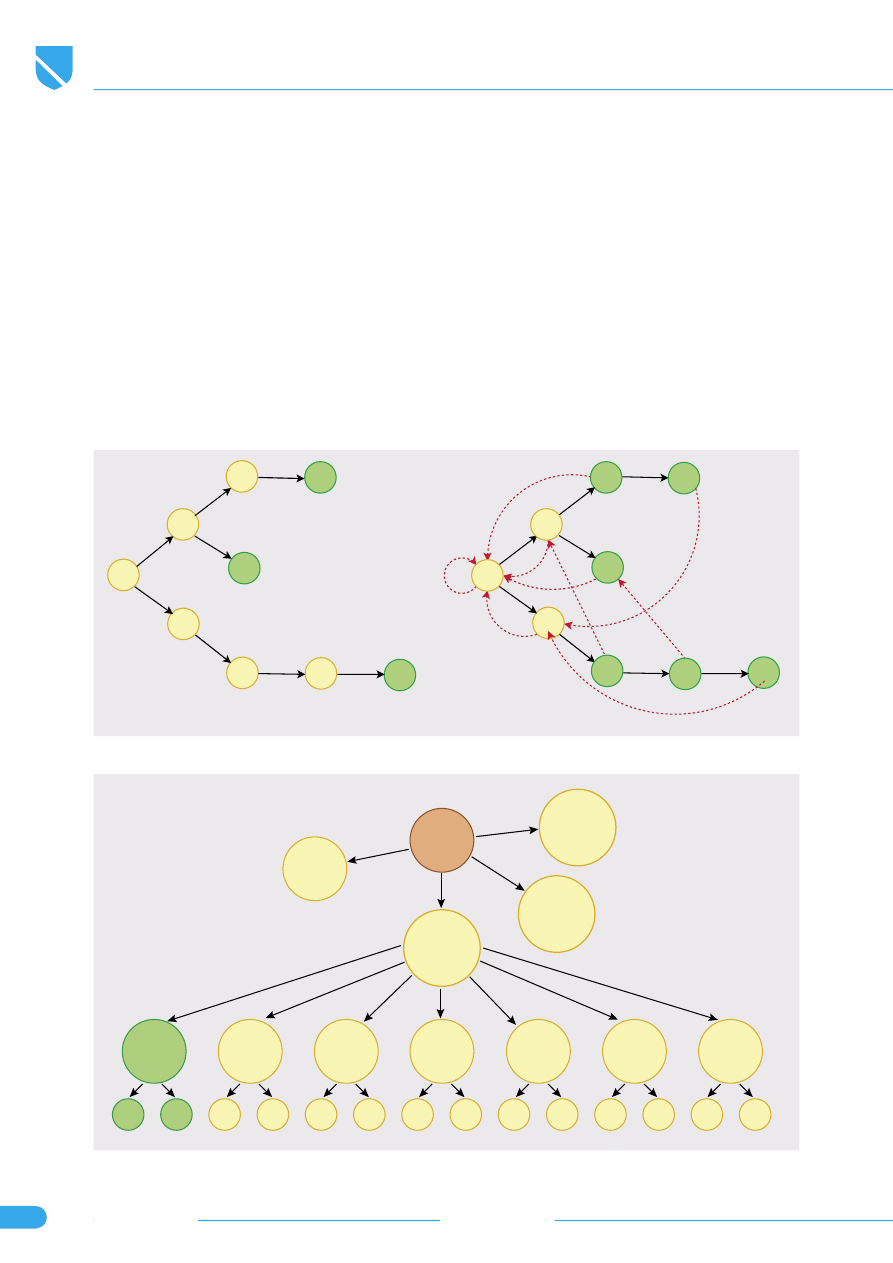

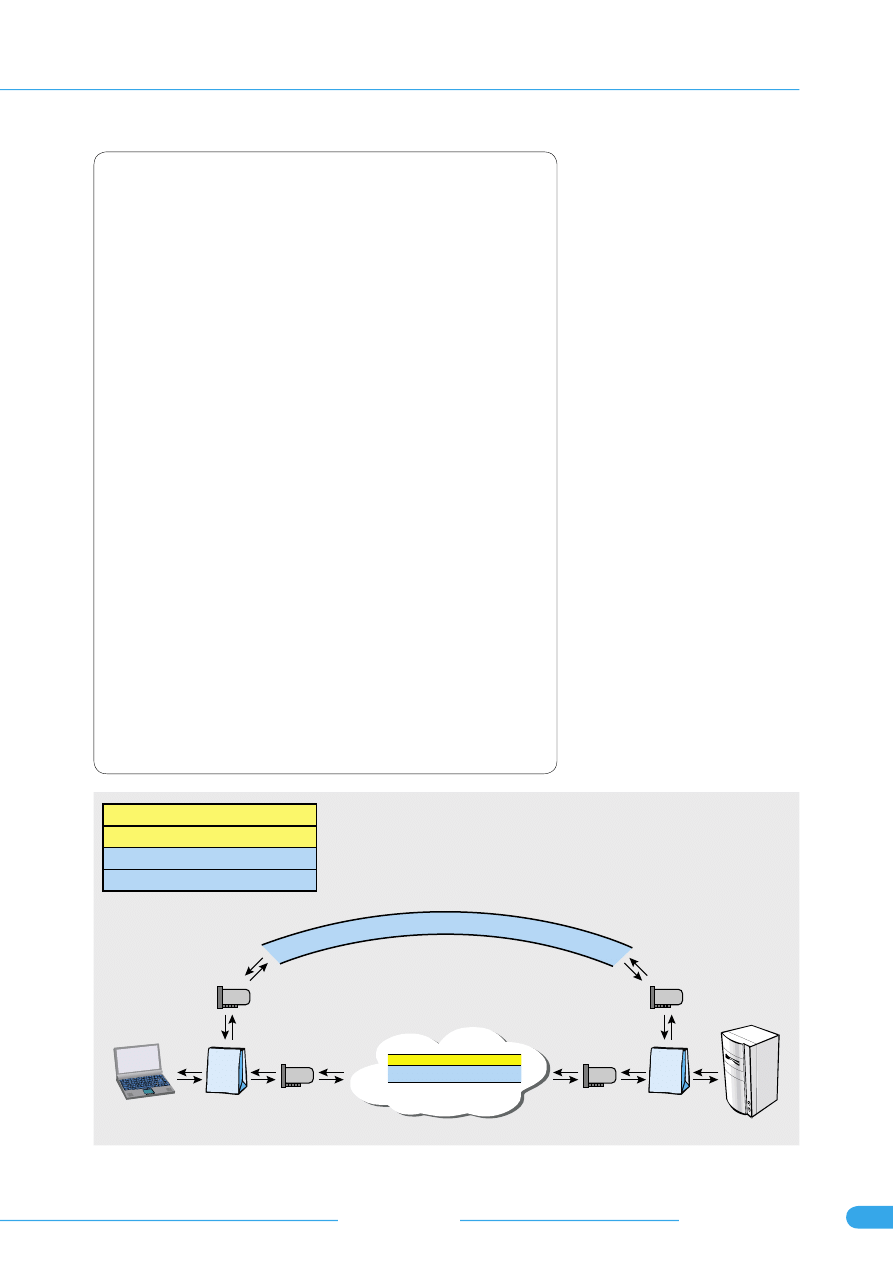

Rysunek 2.

Architektura Stacheldraht i innych systemów DDoS

D

D

D

D

D

D

D

D

Intruder

Victim

Master

Master

Master

Attack traffic

Control traffic

DDoS - Nowoczesne metody ataku i obrony

hakin9 Nr 2/2007

www.hakin9.org

19

i wiele innych. Podatne są zwłasz-

cza serwery aplikacyjne połączone z

bazami danych, gdzie wysłanie jed-

nego zapytania generuje spory ruch

czy też dużą ilość obliczeń na ser-

werze (duży współczynnik wzmoc-

nienia). Ataki te są specyficzne, za-

leżą od architektury aplikacji i nie bę-

dą one tutaj dokładniej omawiane.

Stacheldraht

Zaliczany jest do ataków DDoS - Di-

stributed Denial of Service. Ataki ta-

kie wykorzystują wiele innych kom-

puterów, które mogą pełnić rolę zom-

bie. Dla porównania smurf czy frag-

gle ich nie wykorzystują i mimo, że

wykorzystują wiele niewinnych ho-

stów jako wzmocnienie nie są kla-

syfikowane jako DDoS. Jeśli jednak

kontrolowana armia zombie zaata-

kuje docelowe serwery za pomocą

dowolnej techniki DoS to jest już to

uważane za DDoS. Stacheldraht jest

koniem trojańskim robiącym z za-

rażonych komputerów zombie, któ-

re są kontrolowane przez kompute-

ry zarządzające (master) a te z ko-

lei są kontrolowane przez atakują-

cego. W każdej chwili armia hostów

może dostać od atakującego rozkaz

przeprowadzenia zmasowanego ata-

ku na dowolny cel. Narzędzie umoż-

liwia przeprowadzenie z komputerów

zombie większości znanych form

ataku DoS. Rozprzestrzenia się wy-

korzystując różnorodne luki (jak ro-

bak) poprzez email, www, icq i inne

protokoły.

Program klienta (atakujące-

go) łączy się z komputerami zarzą-

dzającymi przez TCP/16660 - inter-

fejs przypomina telnet (uwierzytel-

nianie poprzez hasło). Komunika-

cja ta jest szyfrowana przy pomo-

cy algorytmu blowfish. Kompute-

ry zombie zgłaszają się do zarzą-

dzających przy pomocy TCP/65000

oraz ICMP. Stacheldraht umożliwia

komputerom zarządzającym auto-

matyczną aktualizacje oprogramo-

wania na zombie poprzez wydanie

polecania .distro, po którym wspo-

mniane komputery poprzez komen-

dę rcp ściągają najnowszą wersję

trojana z podanej wcześniej przez

.distro strony. Każdy zombie ma za-

kodowany adres IP komputerów za-

rządzających (przy uruchomieniu

łączy się z zarządcą). Ten zaś nie

zna adresu IP atakującego - tylko

nasłuchuje i czeka na rozkazy. Jest

to dla atakującego względnie bez-

pieczna forma działania, gdy coś

się dzieje, wówczas wystarczy za-

trzeć ślady na komputerach zarzą-

dzających. Jakie są wady tego sys-

temu ? System jest łatwy do wykry-

cia zarówno na zarządcy jak i zom-

bie. Widać pootwierane porty TCP.

Nie są stosowane żadne techniki

modyfikacji kernela mające na ce-

lu ukrywanie procesów czy plików.

Forma obrony: jak przed każdym

wirusem czy koniem trojańskim: ak-

tualizować system, firewall ze ściśle

dopasowanymi regułami, program

antywirusowy.

Trinoo

Poprzednik Stacheldrahta. Znacz-

nie prostszy, o trój warstwowej ar-

chitekturze, ale umożliwia jedynie

ataki UDP. Oprócz standardowej

- tekstowej wersji, powstała rów-

nież nakładka pod windows - win-

trinoo - co przyczyniło się do dużej

popularności tego narzędzia wśród

mało zaawansowanych użytkowni-

ków sieci. Trinoo nie wykorzystuje

ICMP do komunikacji. Posiada te

same wady co Stacheldraht. Forma

przeciwdziałania i obrony: podobnie

jak Stacheldraht.

TFN

Tribe flood network - poprzednik Sta-

cheldrahta. Znacznie prostszy, też

o trój warstwowej architekturze,

umożliwia więcej ataków niż Trinoo,

jednak nie wykorzystuje szyfrowania

i uwierzytelniania. Posiada te same

wady co Stacheldraht. Forma prze-

ciwdziałania i obrony: podobnie jak

Stacheldraht.

Ataki na serwery DNS

W ostatnim czasie bardzo modne

są ataki DDoS przeprowadzane na

serwery DNS. Zazwyczaj znacz-

nie łatwiej unieruchomić serwer

DNS odpowiedzialny za rozróżnia-

nie nazwy domenowej na dany IP

niż dobrze skonfigurowany i zabez-

pieczony serwer docelowy. Więk-

szość użytkowników nie zna na pa-

mięć adresu IP serwera udostępnia-

jącego usługi, z których korzysta

więc jest to dość skuteczny atak.

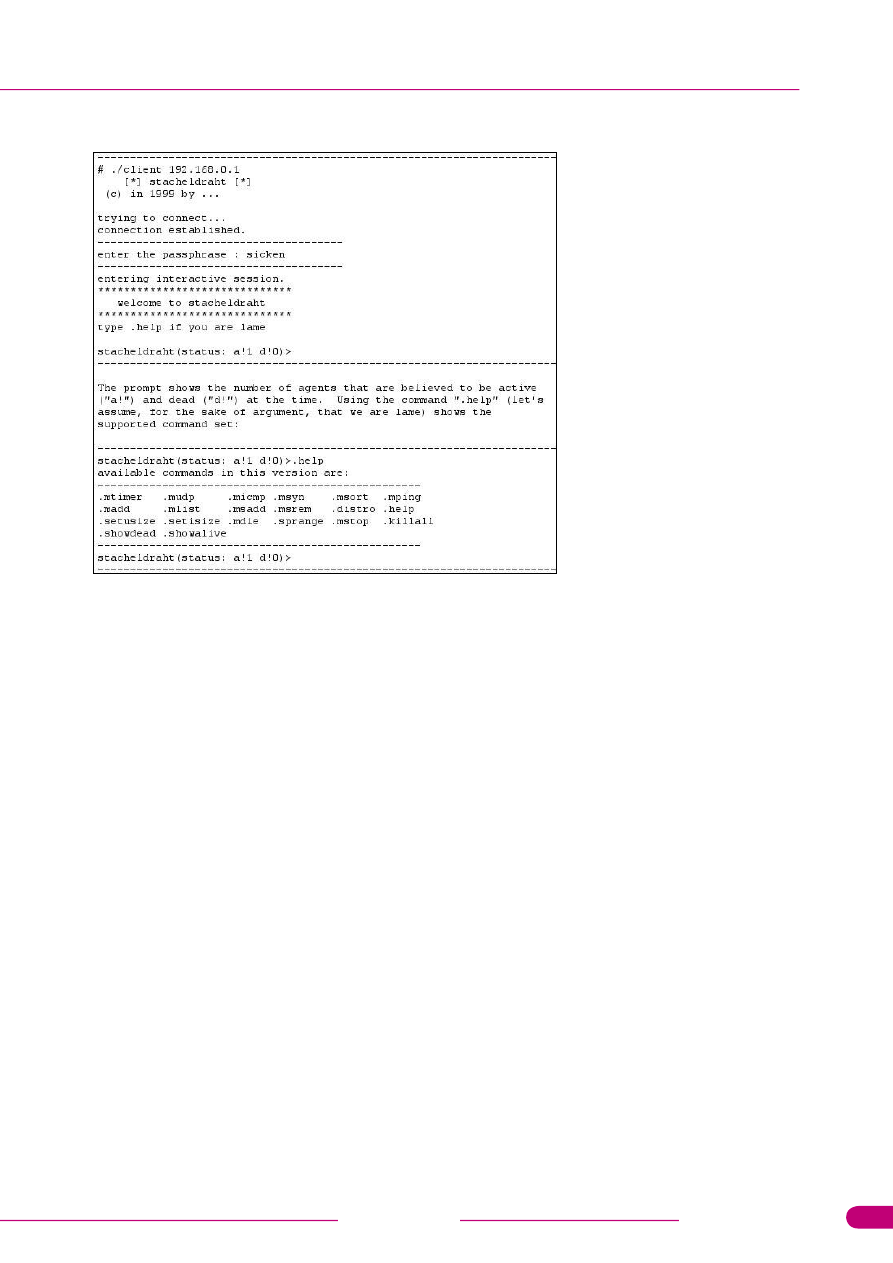

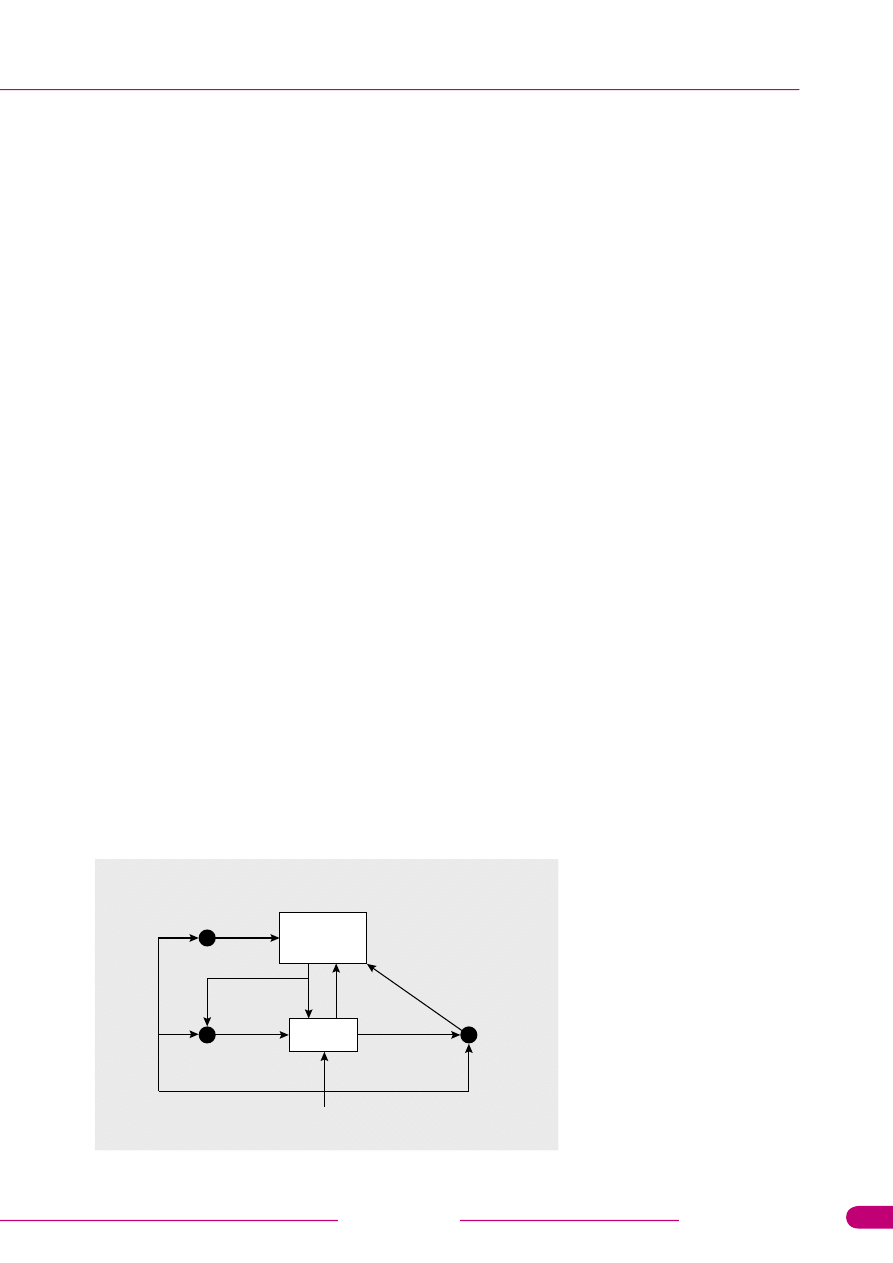

Rysunek 3.

Stacheldraht - przykładowa sesja

hakin9 Nr 2/2007

www.hakin9.org

Atak

20

Jednocześnie ma on znacznie więk-

szy zasięg, ponieważ potencjalnie

uniemożliwia dostęp do większej ilo-

ści serwerów. Jeśli celem jest bar-

dzo popularny serwer, jego adres IP

i nazwa domeny może być kaszo-

wana przez inne serwery DNS, co

może zmniejszyć skuteczność ata-

ku. Często serwery DNS sieci lokal-

nych pełnią funkcje kaszujące dzięki

czemu korzystający z nich użytkow-

nicy mogą być przez pewien czas

odporni na atak na docelowy serwer

DNS, ponieważ ich lokalny DNS ka-

szujący nie kontaktuje się z docelo-

wym serwerem DNS tak długo jak

długo dla danego rekordu dns wpis

jest aktualny – zazwyczaj jest to 1

dzień (default TTL).

Ataki z użyciem

serwerów DNS

Kolejną, bardzo chętnie wykorzysty-

waną formą ataków jest używanie

serwerów DNS jako wzmacniaczy

ataku. Na dodatek sprawę pogarsza

fakt, że w sieci jest bardzo wiele ser-

werów zwanych open resolver. Po-

zwalają one na rekursywne zapyta-

nia całemu światu (zamiast tylko za-

ufanym hostom). Jest tu analogia do

terminologii open relay stosowanej

w przypadku serwerów SMTP, któ-

re pozwalają na wysyłanie wiadomo-

ści z podanego serwera wszystkim

użytkownikom internetu - zamiast

tylko niektórym (uwierzytelnionym

w jakikolwiek sposób). Łatwo wy-

obrazić sobie atak, w którym do po-

średniczącego serwera DNS wysła-

ne jest rekursywne zapytanie o fik-

cyjną domenę hackin9.org ze sfał-

szowanym adresem źródłowym IP1.

Zapytanie to jest maksymalnie zmi-

nimalizowane i (w zależności od na-

zwy domeny) zawiera około 60 baj-

tów. Pytamy o wszystkie typy rekor-

dów4. Pośredniczący serwer DNS

zacznie wypytywać po kolei serwery

DNS - zaczynając od korzenia, aż w

końcu otrzyma odpowiednie dane. W

zależności od wybranej domeny mo-

że to być nawet kilkaset bajtów, któ-

re zostają zwrócone pod sfałszowa-

ny adres IP1, który jest celem ata-

ku. W RFC1035 maksymalny roz-

miar UDP jest określony na 512. Da-

tagramy UDP są preferowane tam

gdzie to możliwe. Segmenty TCP

są narzucane dla transferów strefy.

Użycie UDP jest konieczne do prze-

prowadzenia ataku ze względu na

sfałszowany adres źródłowy. 5. Je-

śli przyjąć, że uda się osiągnąć 500

bajtów odpowiedzi można uzyskać

wzmocnienie ponad 8, co oznacza

że przy strumieniu 1Mbit/s ze stro-

ny atakującego serwer docelowy

jest zalewany strumieniem 8Mbit/s.

Co daje możliwość zadawania py-

tań rekursywnych ? Można kontro-

lować, które serwery DNS będą od-

pytywane zanim odpowiedź zosta-

nie odesłana do ofiary. Można rów-

nież odpytywać samą ofiarę (serwer

DNS danej organizacji, który często

jest w tym samym segmencie sieci

co atakowany serwer). Zaletą tech-

niki wzmocnienia przez DNS jest to

że datagramy UDP/53 są przepusz-

czane przez większość routerów -

w przeciwieństwie do np: ICMP echo

i reply używanego przez smurf. Jed-

nak to dopiero początek. Okazu-

je się, że można uzyskać znacznie

większe wzmocnienie. Coraz bar-

dziej popularne stają się rozsze-

rzenia protokołu DNS zdefiniowa-

ne np: w RFC2671, które umożliwia

udzielanie odpowiedzi w datagra-

mach UDP przekraczających roz-

miar 4000 bajtów. Wystarczy tylko

znaleźć odpowiedni serwer DNS,

a wtedy wzmocnienia rzędu 70 są

możliwe. Przy użyciu narzędzi ta-

kich jak Stacheldraht, kontrolując

nawet niewielką liczbę zombie np:

1000, można uzyskać wzmocnie-

nie rzędu 70000, czyli atakując stru-

mieniem 64kbit/s można zapchać łą-

cze 4Gbit/s. Aby wyszukać serwery

EDNS wystarczy napisać skrypt wy-

syłający jakiekolwiek zapytanie, po

czym sprawdzić odpowiedź pod ką-

tem rozszerzonego pola RCODE (w

którym pole VERSION wynosi 0.).

Można też wysłać rozszerzone za-

pytanie i jeśli RCODE odpowiedzi

jest inny niż NOTIMPL, SERVFAIL

czy FORMERR wówczas jest duża

szansa na to, że to serwer EDNS.

Badania pokazują, że liczba serwe-

rów, zarówno dawniej jak i dziś, po-

zwalających wszystkim na wykony-

wanie zapytań rekursywnych wyno-

si około 75%[1],[3] a nawet 80%[2].

Aby zabezpieczyć się przed tego ty-

pu atakami należy wyłączyć na ser-

werze możliwość obsługi zapytań

rekursywnych dla niezaufanych ho-

stów. Dobrą praktyką jest też ogra-

niczenie możliwości transferu stre-

fy (choć tutaj nie ma bezpośrednie-

go zagrożenia jeśli chodzi o DDoS).

Należy pamiętać jednak, że powyż-

sze kroki nie gwarantują ochrony,

ponieważ i bez zapytań rekursyw-

nych można przeprowadzić atak

DDoS. Na dodatek ofiarą mogą

paść dobrze zabezpieczone sieci

i serwery, który zostały zaatakowane

poprzez słabo zabezpieczonych po-

średników. W celu ochrony przed te-

go typu atakami zaleca się zastoso-

wanie mechanizmów, o których bę-

dzie mowa w kolejnych rozdziałach.

Masowe ataki (D)DoS

Ostatnio pojawiło się kilka publika-

cji związanych z analizą wykrywal-

ności masowych ataków DDoS. W

[4],[5] autorzy argumentują że po-

siadając milion komputerów pod

swoją kontrola można przeprowa-

dzać ataki DDoS, które są na tyle

rozproszone, że wykrycie ich przy

użyciu dzisiejszych technik wydaje

się być niemożliwe. Każdy z kom-

puterów zombie wykonuje najzwy-

klejsze połączenie z usługą ser-

wera. Nie sposób rozróżnić po-

prawnych połączeń dokonywanych

przez uprawnionych użytkowników

od połączeń dokonywanych przez

zombie. Z punktu widzenia ataku-

jącego setki tysięcy komputerów w

jednej chwili próbują połączyć się

z ofiarą. Zaatakowany serwer nie

ma praktycznie żadnej możliwości

obrony przed takim atakiem. Jest

to bardzo poważny problem, któ-

ry wraz ze wzrostem ilości maszyn

podłączonych do Internetu będzie

się nasilał. W celu zapobiegania -

albo przynajmniej minimalizowania

takiego ataku potrzebne są kom-

pleksowe działania na większą ska-

lę. Należą do nich: instalacja wy-

dajnych mechanizmów wykrywania

DDoS w wielu punktach sieci takich

jak styk między ISP a użytkownika-

DDoS - Nowoczesne metody ataku i obrony

hakin9 Nr 2/2007

www.hakin9.org

21

mi, routery brzegowe czy firewalle

małych i dużych firm podpiętych do

Internetu.

Obrona przed atakami

(D)DoS

W tym rozdziale zostanie omówiony

szereg mechanizmów związanych z

obroną i przeciwdziałaniem atakom

DDoS. Na początku dokonana zo-

stanie próba klasyfikacji systemów

obrony po czym przeanalizowane

zostaną sposoby rozmieszczenia

detektorów oraz najprostsze techni-

ki i narzędzia, które można potocz-

nie wykorzystać w celu przeciw-

działania lub zmniejszania skutków

ataków DDoS. Następnie zaprezen-

towane zostaną mechanizmy zwią-

zane z namierzeniem sprawcy ata-

ku takie jak ICMP Traceback, IP Re-

cord Route Traceback oraz IP Tra-

ceback. W dalszej części mechani-

zmy Syncookie i Synache, mające

zabezpieczać przed atakami Syn

flood. Potem – DnsGuard pracujący

jak DNS proksy - mający na celu za-

bezpieczenie przed atakami z uży-

ciem serwerów DNS jako wzmac-

niaczy. Następnie system DWARD

umiejscowiony blisko źródła ataku.

Na koniec system SPUNNID bazu-

jący na nienadzorowanej sieci neu-

ronowej ART-1.

Klasyfikacja

Przede wszystkim trzeba się za-

stanowić, co znaczy obrona przed

atakami DDoS. Czy to znaczy, że

do takiego ataku nigdy nie dojdzie

z racji zastosowanych mechani-

zmów? Oczywiście takie systemy

istnieją. Jednak zazwyczaj ich im-

plementacja wiąże się z gruntow-

nymi zmianami w funkcjonowaniu

IP, bądź protokołów wyższej war-

stwy, które mają być chronione.

W takich sytuacjach trzeba stoso-

wać kosztowne, nierzadko - sprzę-

towe rozwiązania. Implementa-

cja takich rozwiązań na szerszą

skalę jest mało prawdopodobna.

Wiele innych systemów dokonu-

je znacznie mniejszych modyfika-

cji związanych z protokołem, jed-

nak z związku z tym posiada wie-

le wad i ograniczeń. Takim przykła-

dem może być Syncookie. Dlatego

często stosuje się rozwiązania hy-

brydowe jak np: połączenie Synco-

okie z Syncache. Inne systemy ta-

kie jak DnsGuard czy DWARD nie

wymagają dokonywania żadnych

zmian w protokole lecz pełnią je-

dynie funkcje pośredników pomię-

dzy klientem a serwerem. Osob-

ną grupę stanowią systemy namie-

rzające mające na celu śledzenie i

wykrywanie ataków. Można do nich

zaliczyć techniki związane z ICMP

czy IP Traceback. Bazują one na

takiej modyfikacji routerów biorą-

cych udział w przekazywaniu pa-

kietów, aby do każdego z tych pa-

kietów (albo tylko niektórych) do-

dawać pewne informacje, które po-

zwolą odbiorcy na określenie i na-

mierzenie oryginalnego nadawcy

tych pakietów. Bez użycia takich

systemów takie namierzanie mo-

że być skutecznie uniemożliwione

przez spoofing. Systemy te więc

nie chronią przed atakami, ale po-

zwalają na namierzenie sprawców.

Inną grupą stanowią systemy, któ-

re wykrywają już trwający atak i mi-

nimalizują jego skutki np: blokując

ruch pakietów które są przyczyną

ataku. Budowa i implementacja ta-

kiego systemu wydaje się prosta:

wystarczy przed routerem brzego-

wym firmy wstawić czarną pusz-

kę, która będzie blokowała wszel-

kie ataki a przepuszczała dozwolo-

ny ruch. Jednak okazuje się to nie-

zwykle trudne. Przede wszystkim:

jak rozróżnić pakiety IP, które po-

chodzą od uprawnionych użytkow-

ników a jak te, które są częścią ata-

ku DDoS ? Nawet jeśli uda się od-

powiedzieć na poprzednie pytanie,

to co zrobić dalej ? Czy zablokować

konkretne adresy IP ? Jeśli tak, to

które ? Trzeba pamiętać o tym, że

podczas ataków DDoS adresy źró-

dłowe pakietów są prawie zawsze

fałszowane. Na te i wiele innych py-

tań nie udało się na razie udzielić

jednoznacznej odpowiedzi, dlatego

badania w tej dziedzinie trwają. Po-

wstaje wiele specjalizowanych sys-

temów, które są skuteczne tylko

w pewnych okolicznościach. Jest

wiele innych klasyfikacji systemów

ochrony przed DDoS. Jedną z nich

może być umiejscowienie detekto-

ra, co zostanie omówione dokład-

niej w następnym rozdziale.

Umiejscowienie

detektora DDoS

Warto przeanalizować, ponieważ

wnioski te są wspólne dla więk-

szości systemów. Jakie są zale-

ty umiejscowienia blisko celu ata-

ku ? Przede wszystkim widać ca-

ły ruch więc można łatwo wykryć,

że nastąpił atak DDoS. Jednak bar-

dzo trudno rozpoznać, jaka część

ruchu odpowiada za ten atak oraz

kto jest atakującym. Ze względu na

duże natężenie ruchu potrzebne są

duże wymagania co do wydajności

sprzętu analizującego ruch. Takich

wad nie ma w przypadku ulokowa-

nia detektora blisko źródła ata-

ku. Wtedy ruch jest niewielki, ła-

twiej wykryć i zablokować pakiety

ze sfałszowanymi adresami źródło-

wymi. Jednak w przypadku zmaso-

wanych DDoS z bardzo dobrym roz-

proszeniem nie da się wykryć ata-

ku, ponieważ wygląda on jak zwy-

czajny ruch. Innym problemem - ra-

czej socjologicznym - jest to, że ad-

ministratorzy takich sieci niechętnie

implementują takie zabezpieczenia,

ponieważ służą one ochronie in-

nych sieci a nie ich (chronią internet

przed atakiem z ich sieci). Ostatnia

możliwość to ulokowanie detektora

w sieci szkieletowej. Przez routery

szkieletowe przepływa bardzo wiel-

ki ruch, dlatego stosuje się tam bar-

dzo wyspecjalizowane mechanizmy

detekcji. Takim przykładem może

być technika PCF(Prtial Completion

Filter)[6], która umożliwia analizę i

detekcję bez zapamiętywania stanu

każdego połączenia TCP. Jednak

trzeba pamiętać o mechanizmie ro-

utingu IP i tym, że pewne pakiety

mogą przechodzić przez pewien ro-

uter szkieletowy, ale mogą wracać

przez zupełnie inny router. Z związ-

ku z tym zaburzona może być rów-

nowaga symetryczności zapytań i

odpowiedzi - co niestety wyklucza,

albo znacznie utrudnia wykorzysta-

nie szeregu technik detekcji. Naj-

lepszym wyjściem wydaje się być

hakin9 Nr 2/2007

www.hakin9.org

Atak

22

stosowanie detektorów wyspecja-

lizowanych - każdy w innym miej-

scu sieci.

Proste mechanizmy

Zostaną tutaj omówione proste roz-

wiązania, których implementacja

jest szybka a jednocześnie nie ła-