Rozdział 15

Zarządzanie systemem

Windows NT Server

Najważniejszym zadaniem administratora sieci jest dodawanie

nowych komputerów i

użytkowników lub modyfikowanie

istniejących kont użytkowników, konfigurowanie zarówno serwera,

jak i stacji robo-czych-klientów oraz wykrywanie i rozwiązywanie

wszystkich proble-mów, jakie mogą zaistnieć w systemie.

W rozdziale tym zajmiemy się możliwościami zarządzania

lokalnym serwerem, jakie stwarza system NT Server. Najważniejszy

jest oczywiście sam program Server Manger. Zobaczymy też, w jaki

sposób należy używać tej aplikacji do wykonywania funkcji związa-

nych z

zarządzaniem systemem, takich jak tworzenie kont

komputero-wych (computer domain accounts) i synchronizowanie

kontrolerów domen. W

dalszej kolejności przedyskutujemy

zarządzanie usługami i zasobami współdzielonymi (shares) serwera.

Następnie przejdziemy do opisu sposobów i przyczyn stosowania

usługi Directory Replication Utility oraz do konfigurowania

serwera. Przyjrzymy się także, jak do wykrywania i rozwiązywania

problemów można wykorzystać program Event Viewer, oraz

zapoznamy z metodą bieżącego monitorowania pracy serwera.

Podrozdział poświęcony wersji usługi Microsoft Mail dla grup

roboczych wyjaśnia, w jaki sposób NT Server może pełnić rolę

podstawowego serwera poczty elektronicznej dla małych grup

użytkowników w grupach roboczych. Na końcu omówimy usługę

Remote Boot Service, umożliwiającą ładowanie z sieci systemów

stacji roboczych Windows 3.x oraz Windows 95.

Uwaga: W całym rozdziale wprowadzono zapis komend dla tych

administratorów, którzy w codziennym zarządzaniu siecią wolą

korzystać z interfejsu linii komend.

596

Rozdział 15

Server Manager

Server Manager to naprawdę doskonałe narzędzie do zarządzania

systemem. Obejmuje on w jednym programie wszystkie operacje,

niezbędne do zarządzania zasobami komputerów zdalnych. Dzięki

niemu można zarządzać dzielonymi zasobami komputera będącego

klientem sieci, a nawet dowiadywać się, jakie zasoby są właśnie

używane przez innych klientów. Może być ponadto

wykorzystywany do tworzenia kont użytkowników

i

synchronizowania bazy danych kontrolera zapasowego

z kontrolerem głównym. A

wszystkie te operacje możemy

wykonywać z własnego serwera lub własnej stacji roboczej.

Uwaga: W celu umożliwienia realizacji powyższych operacji

klientowi działającemu w systemie NT, Windows 95 lub 3.x, trzeba

najpierw zainstalować niezbędne oprogramowanie. Znajduje się

ono w katalogu \CLIENTS\SRVTOOLS\ na dysku CD z systemem

Windows NT Server. Można też je zainstalować z

zasobu

współdzielonego sieci. Zasób taki można utworzyć (a następnie

skopiować oprogramowanie instalacyjne) - za pomocą programu

Network Client Administrator, według opisu zawartego w rozdziale

21.

Uwaga: Zakładamy tutaj, że do zarządzania systemem używamy

domeny lokalnej. Jeśli chcemy administrować inną domeną, należy

wybrać pozycję Select Domain (Wybór domeny) z menu Computer,

a następnie - w oknie dialogowym Select Domain (Wybór domeny)

- domenę, którą chcemy administrować.

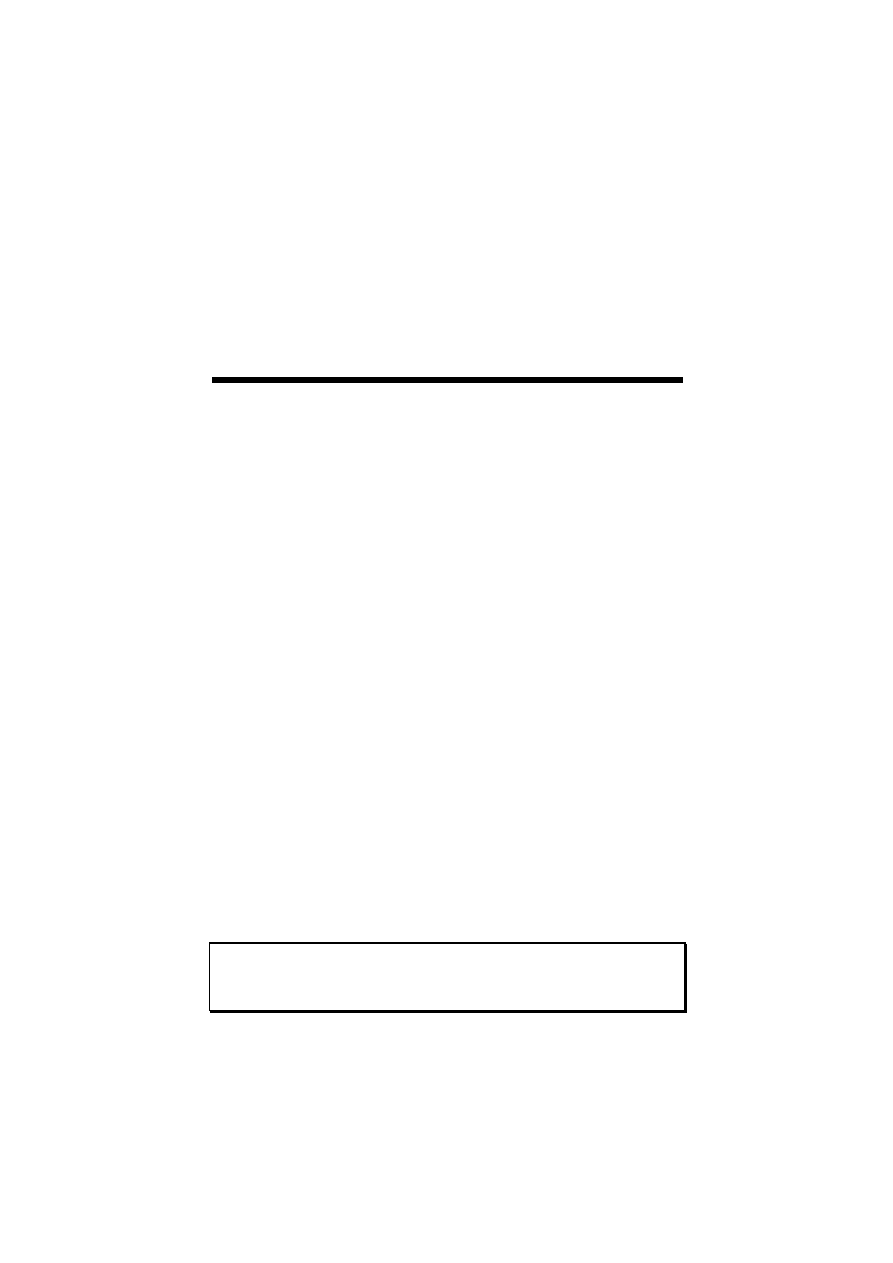

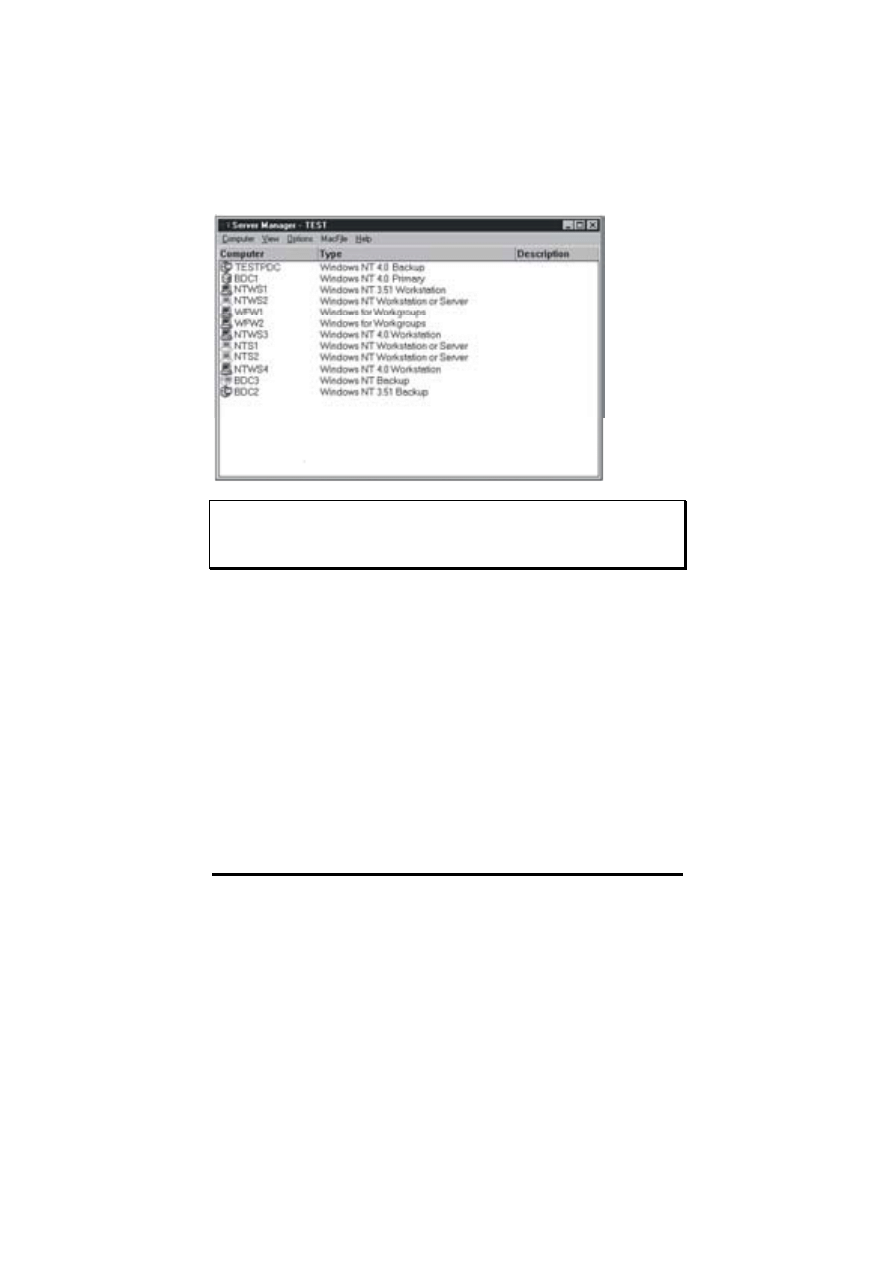

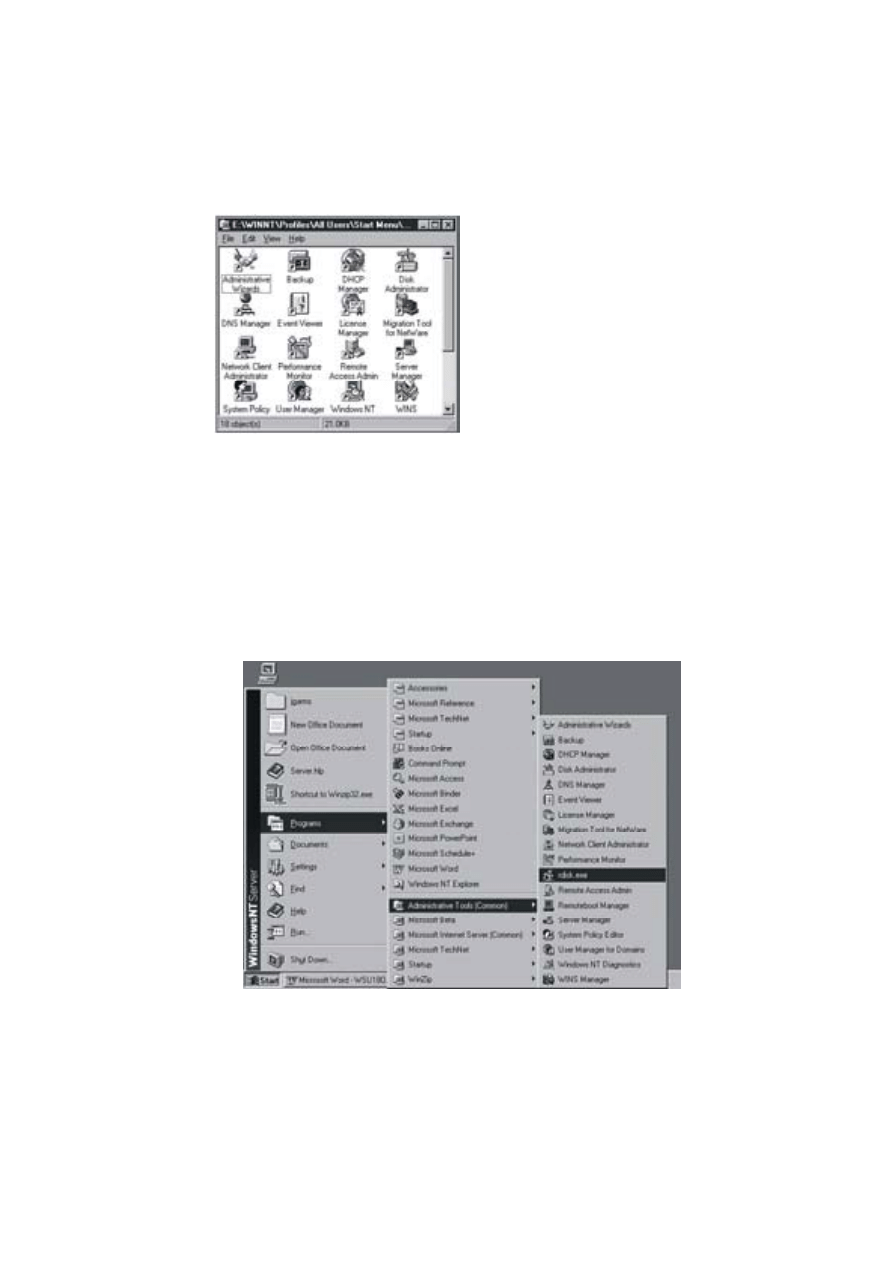

Server Manager instalowany jest domyślnie w grupie programów

Administrative T ools. Jego główne okno (rysunek 15.1) zawiera

wszystkie konta komputerów, utworzone w ramach domeny.

Zarządzanie systemem Windows NT Server

597

Z każdą pozycją, wyświetloną w oknie Server Manager, skojarzona

jest ikona, która umożliwia szybkie rozpoznanie roli, jaką odgrywa

dany komputer w strukturze domeny. T rzy ikony przedstawione na

rysunku odpowiadają głównemu kontrolerowi domeny - PDC

(Primary Domain Controller), rezerwowemu kontrolerowi domeny

- BDC (Backup Domain Controller) oraz stacji roboczej.

Tworzenie kont komputerów

W strukturze domen systemu NT jednym z najważniejszych zadań

zarządzania serwerami jest tworzenie kont komputerów. Konto

komputera musi być takie samo, jak nazwa komputera-klienta.

Klientem może być np. rezerwowy kontroler domeny (BDC)

pracujący w systemie Windows NT Server, komputer funkcjonujący

w NT Server jako serwer typu member lub stacja robocza pracująca

pod nadzorem Windows NT Workstation.

Uwaga: Wprowadzenie kont zarówno dla użytkowników, jak i dla

komputerów jest zupełnie nowym rozwiązaniem w

świecie

produktów sieciowych firmy Microsoft. Przed wprowadzeniem

Windows NT konto użytkownika było jedynym prawdziwym

środkiem weryfikacji. Obecnie również tożsamość stacji roboczej

lub serwera może być jej poddana. Dzięki takiej weryfikacji

możemy ustalić, z których komputerów może korzystać użytkownik

do zarejestrowania się w sieci. Większe znaczenie ma jednak fakt, iż

sieć NT (w szczególności kontrolery domen) może zaufać

tożsamości danego komputera.

Rys. 15.1

W szystkie konta

komputerów,

utworzone

w ramach

domeny, w oknie

Server Manager’a

598

Rozdział 15

Uwaga: Konieczność tworzenia kont komputerów dotyczy tylko

serwerów NT i stacji roboczych domeny. Nie należy tworzyć kont

komputerów dla innych systemów w sieci (takich jak Windows 95,

Windows 3.x oraz Macintosh). Klienci pracujący pod nadzorem

tych systemów nie będą mieli z takich kont żadnych korzyści. Poza

tym i ktoś mógłby, wykorzystując istniejące konto, skonfigurować -

jako kontroler domeny - jakąś inną stację roboczą NT lub serwer

NT.

Aby do istniejącej domeny dołączyć komputer pracujący jako stacja

robocza lub serwer w Windows NT , trzeba koniecznie utworzyć dla

niego konto komputera. (Pamiętajmy, że do utworzenie takiego

konta niezbędne jest zezwolenie na administrowanie domeną).

Uniemożliwi to zwykłemu użytkownikowi uruchomienie nowego

systemu NT w domenie bez zezwolenia.

Są dwa sposoby tworzenia kont komputerów: z poziomu programu

Server Manager lub w trakcie instalowania Windows NT Server lub

NT Workstation.

Główna korzyść z

utworzenia konta komputera za pomocą

programu Server Manager wynika z faktu, iż dzięki wstępnemu

utworzeniu takiego konta podać można również nazwę komputera-

klienta. Pozwala to na ujednolicenie - zgodnie z

naszymi

wymaganiami - konwencji nazewnictwa dla stacji roboczych-

klientów w naszej sieci. Zamiast więc takich określeń, jak: FRODO,

SUPERMAN można pracować ze znaczącymi i

rzeczywiście

opisowymi nazwami, jak: JEDN_FREDA, KSIEGOWOSC czy

MARKET ING. Server Manager ma jeszcze jedną zaletę:

użytkownikowi nie trzeba ujawniać hasła administratora (które

potem należałoby przecież zmienić), ani też nie trzeba fizycznie

udawać się do miejsca, w którym znajduje się komputer-klient

i wpisywać hasła i

konta administratora w

oknie dialogowym

Domain/Workgroup Settings

(Ustawienia Domeny/Grupy) apletu

Control Panel Netw ork

.

Kiedy dołączamy do domeny stację roboczą NT lub serwer NT ,

skonfigurowaną jako serwer typu member, to do lokalnej grupy

Administrators

(Administratorzy) komputera-klienta zostaje

dodana globalna grupa użytkowników o nazwie

Domain Admins

.

Zarządzanie systemem Windows NT Server

599

Pozwala to administratorowi domeny zarządzać klientem lokalnie

lub zdalnie. Ponadto, do lokalnej grupy

Users

(Użytkownicy)

klienta zostaje dodana globalna grupa

Domain Users

(Użytkownicy

Domeny).

Ostrzeżenie: Jeśli w sieci, w której występują wzajemne związki

zaufania (trust relationships) nie mamy konta komputera - oznacza

to, iż nie jesteśmy członkiem-dysponentem domeny i nie mamy

dostępu do kontrolera domeny. Tym samym, nawet jeśli mamy

konto użytkownika w kontrolerze domeny, ale bez konta komputera,

to nie otrzymamy autoryzacji na poziomie użytkownika. Jeśli zaś

nie można otrzymać autoryzacji, nie ma się dostępu do zasobów

sieciowych. W sieci bez wzajemnych związków zaufania konto

użytkownika można przyporządkować kontu użytkownika

w odległym komputerze. Takie przyporządkowanie lokalnego konta

odległemu umożliwia ograniczony dostęp do zasobów sieciowych.

Za pomocą kont komputerów można też ograniczyć

użytkownikowi dostęp jedynie do pewnego zbioru stacji roboczych

(temat ten omawia podrozdział ,,Menedżer Użytkownika dla

domen'', a

tworzenie kont użytkowników - rozdział 16,

,,Zarządzanie kontami użytkowników'').

Aby utworzyć konto komputera, należy wykonać następujące

czynności:

1. Otworzyć program Server Manager, znajdujący się w grupie

programów

Administrativ e Tools

(Narzędzia do administrowa-

nia).

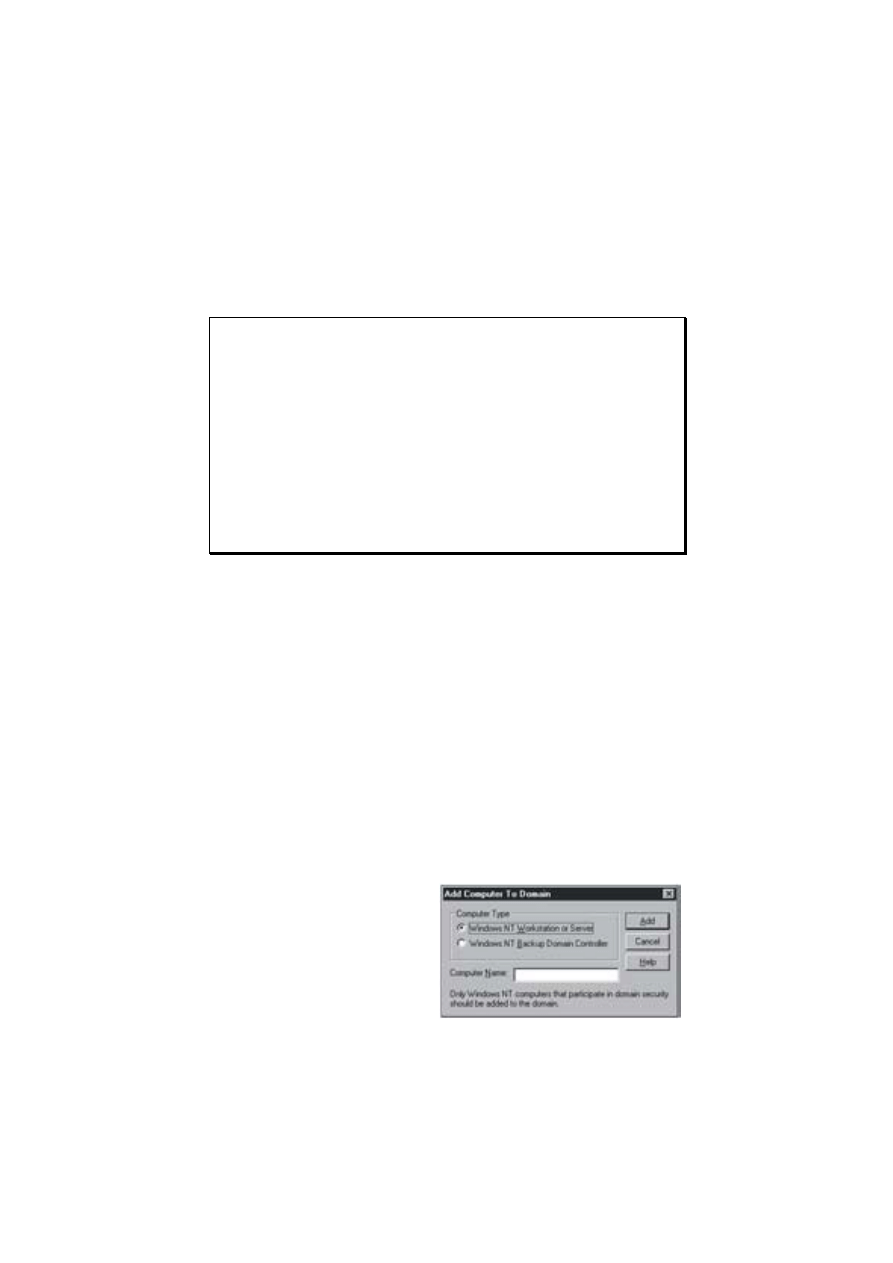

2. Z menu

Computer

wybrać pozycję

Add to

Domain

(Dodaj do

domeny). Pojawi się okno dialogowe

Add Computer to Domain

(Dodaj komputer do domeny), zgodnie z rysunkiem 15.2.

Rys. 15.2.

Podawanie nazwy

tworzonego konta

komputera.

600

Rozdział 15

3. Wybrać typ komputera. Istnieją następujące możliwości: stacja

robocza NT lub serwer NT skonfigurowany jako serwer typu

member

, lub rezerwowy kontroler domeny NT . Następnie -

w polu

Computer

- wpisać nazwę komputera.

4. Kliknąć przycisk

Add

(Dodaj).

5. Dla każdego (następnego) tworzonego konta komputera należy

powtórzyć czynności od 2 do 4 włącznie. Na koniec należy

kliknąć

Close

.

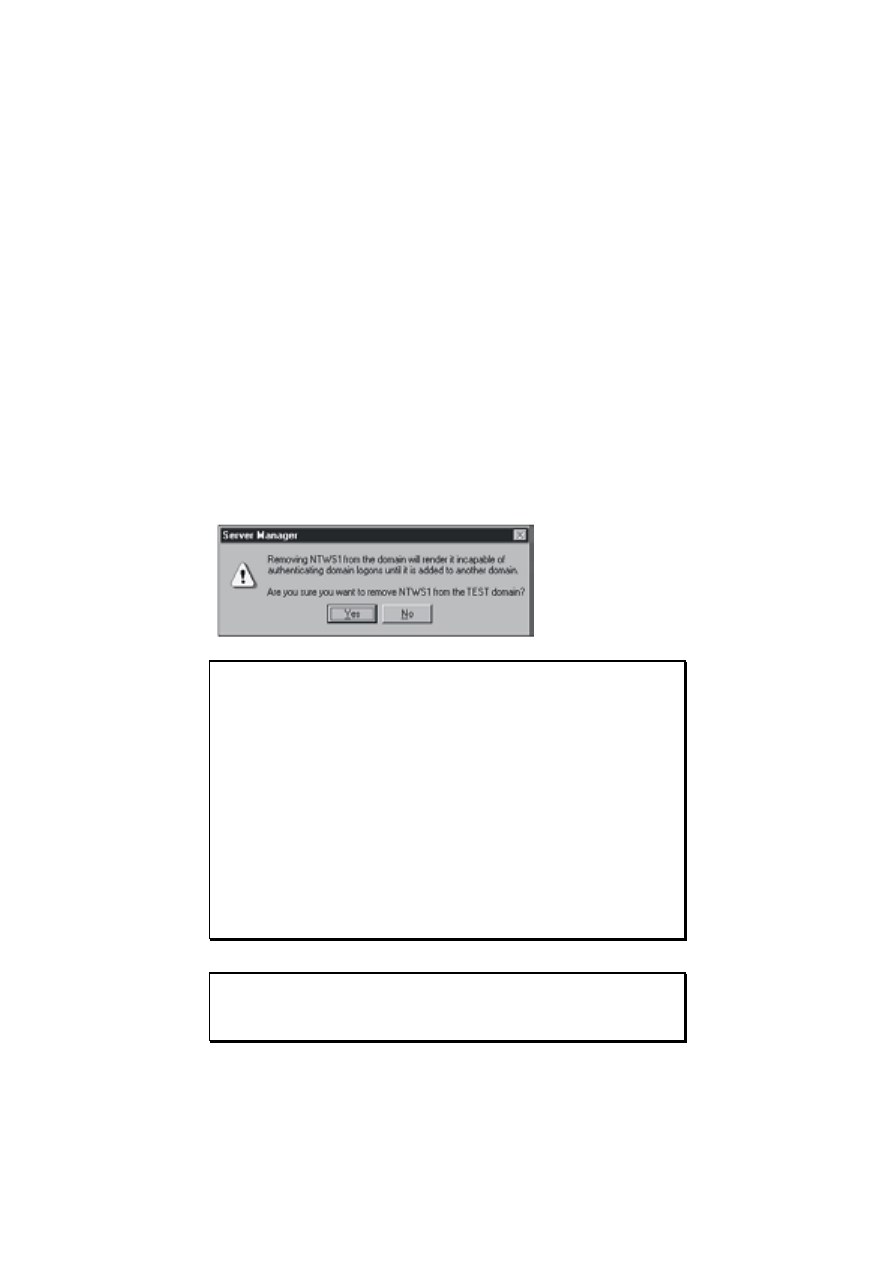

Aby usunąć konto komputera wystarczy je zaznaczyć i nacisnąć

klawisz

Delete

. Zamiast tego, można też wykonać komendę

Remov e

from

Domain

(Usuń z Domeny), znajdującą się w menu

Computer. Przed usunięciem konta komputera zostaniemy

poproszeni o potwierdzenie zamiaru jego usunięcia (rys. 15.3).

Ostrzeżenie: Konta komputerów mają unikalne identyfikatory

ochrony - SID (Security Identifier). Jeśli konto zostanie usunięte,

a następnie utworzone ponownie, to komputer będący klientem

trzeba będzie ponownie dodać do domeny. Nie powiedzie się żadna

próba ponownego dodania komputera do pierwotnej domeny przy

użyciu pierwotnego konta komputera, po przeniesieniu komputera

do innej domeny. Nie powiedzie się też próba ponownego dodania

komputera do pierwotnej domeny przy użyciu pierwotnego konta

komputera, po zmianie konfiguracji komputera-klienta z domeny

na grupę roboczą. Próba taka nie przyniesie efektu również po

zmianie nazwy komputera, bez utworzenia konta dla tej nowej

nazwy. Wynika stąd, iż zawsze, gdy zmieniamy domenę lub nazwę

komputera, musimy też utworzyć dla niego nowe konto.

Wskazówka: Konta komputerów łatwo dodaje się lub usuwa

korzystając z linii komend (tak jak w przypadku większości innych

operacji związanych z siecią, należy zacząć od komendy

NET)

.

Rys. 15.3.

Usunięcie konta

komputera

powoduje

skasowanie

skojarzonych

z nim informacji

dotyczących

ochrony.

Zarządzanie systemem Windows NT Server

601

Poniższa wersja komendy NET jest dostępna tylko w komputerach

pracujących pod kontrolą NT Server:

NET COMPUTER \\ ComputerName /ADD /DEL

A oto objaśnienia dotyczące składni:

\\ComputerName:

Nazwa konta komputera, które chcemy

utworzyć

/ADD:

Przełącznik określający, że chcemy utworzyć konto

komputera i dodać komputer do domeny.

/DEL:

Przełącznik określający, że chcemy usunąć konto

komputera, a komputer usunąć z domeny

Synchronizacja bazy danych domeny

Główna baza danych domeny, zawierająca informacje o naszym

komputerze oraz konta użytkowników, rezyduje fizycznie

w głównym kontrolerze domeny (PDC). Zmiany dokonywane w tej

bazie danych przenoszą się okresowo do rezerwowego kontrolera

domeny (BDC), zgodnie z ustawieniem w spisie Registry.

Czasem proces aktualizacji danych kończy się niepowodzeniem (na

przykład z powodu złej jakości połączeń w sieci). Programu Server

Manager można użyć do wymuszenia natychmiastowej aktualizacji

bazy danych - bądź we wszystkich rezerwowych kontrolerach

domeny (BDC), bądź też tylko w

wybranym, rezerwowym

kontrolerze.

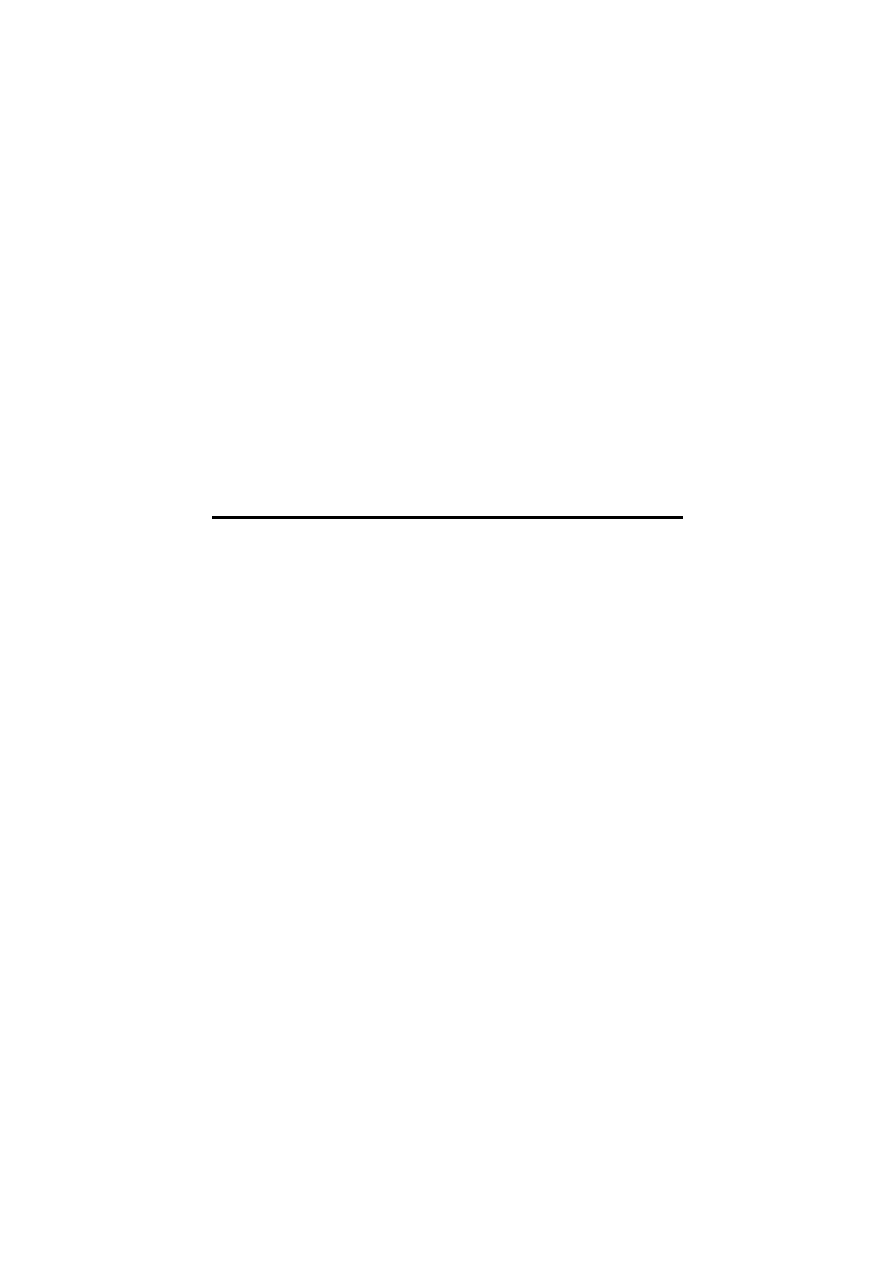

W celu synchronizacji wszystkich rezerwowych kontrolerów

domeny (BDC) należy wykonać następujące czynności:

1. Otworzyć program Server Manager, znajdujący się w grupie

programów

Administrativ e Tools

(Narzędzia do administrowa-

nia).

2. W głównym oknie programu Server Manager wybrać pozycję

PDC

.

3. W menu

Computer

wybrać pozycję

Synchronize Entire Domain

(Sychronizacja całej domeny). W

odpowiedzi pojawi się

komunikat informujący, że proces synchronizacji może potrwać

602

Rozdział 15

kilka minut (rysunek 15.4). W celu kontynuowania procesu

należy kliknąć

Yes.

Komunikat ten pojawia się, ponieważ synchronizacja bazy

danych z kontami może istotnie zaangażować zasoby sieci

i wpłynąć na jej wydajność. T ak więc, w czasie szczytowego

obciążenia sieci komendy tej nie powinniśmy używać. Wyjątek

stanowi absolutna konieczność, zwłaszcza gdy jej zastosowanie

wymusiłoby przesłanie do BDC dużej liczby informacji

o kontach i użytkownikach.

4. Kliknąć

OK

- by proces kontynuować.

5. Pojawia się komunikat o konieczności sprawdzenia protokołu

zdarzeń głównego (PDC) i rezerwowego (BDC) kontrolera

domeny - aby się upewnić, że proces aktualizacji miał pomyślny

przebieg. W tym celu porównujemy liczbę kont wysłanych przez

PDC - z liczbą kont odebranych przez BDC. Informację o liczbie

kont zawiera systemowy protokół zdarzeń Net Logon.

W przypadku dysponowania wieloma rezerwowymi kontrolerami

domeny może zaistnieć potrzeba synchronizacji tylko jednego

z nich. Dzieje się tak najczęściej wówczas, gdy główne (PDC)

i rezerwowe (BDC) kontrolery domeny znajdują się geograficznie

w różnych miejscach, połączone wzajemnie za pomocą rozległej

(WAN) sieci. W celu synchronizacji danego BDC z PDC należy:

1. W głównym oknie programu Server Manager wybrać pozycję

BDC

.

2. W menu

Computer

wybrać

Synchronize w ith Primary

Domain

Controller

(Sychronizacja z głównym kontrolerem domeny).

W odpowiedzi pojawi się komunikat informujący, że proces

synchronizacji może potrwać kilka minut (rys. 15.4). Będzie on

kontynuowany po kliknięciu przycisku

Yes

.

3. Pojawia się komunikat o konieczności sprawdzenia protokołu

zdarzeń głównego (PDC) i rezerwowego (BDC) kontrolera

Rys. 15.4

Komunikat

informujący

o czasie trwania

synchronizacji.

Zarządzanie systemem Windows NT Server

603

domeny - by upewnić się, że proces aktualizacji miał pomyślny

przebieg.

Ponieważ wszystkie konta komputerów i konta użytkowników

muszą być tworzone w bazie danych głównego kontrolera domeny

(PDC), w przypadku awarii PDC i zerwania jego połączenia z siecią

żadna modyfikacja kont nie będzie możliwa. W takiej sytuacji rolę

głównego kontrolera domeny (PDC) można czasowo przydzielić

kontrolerowi rezerwowemu (aby dokonać modyfikacji kont). Po

usunięciu awarii PDC można go ponownie podłączyć do sieci.

Przyłączając kontroler główny z

powrotem do sieci lub

przydzielając jego rolę kontrolerowi rezerwowemu musimy być

świadomi, iż:

!

Przydzielając kontrolerowi rezerwowemu (BDC) rolę kontrolera

głównego (PDC), wszystkie połączenia klientów w

obu

domenach zostaną zakończone. Ponieważ może to spowodować

utratę danych przez użytkowników, przed przydzieleniem BDC

roli PDC należy ich poprosić o zamknięcie sesji w sieci.

!

Domeny nie można zsynchronizować, jeśli jesteśmy przyłączeni

do sieci przez serwer NT RAS, pracujący jako kontroler domeny

(którą zamierzamy zsynchronizować). Wynika to z faktu, iż

podczas synchronizacji domeny połączenia RAS zostaną

zakończone przed zamianą roli. Po utracie połączenia z siecią,

system NT kończy obsługę żądania synchronizacji, wskutek

czego rola kontrolera głównego nie zostanie przydzielona

kontrolerowi rezerwowemu.

!

Po przydzieleniu kontrolerowi BDC roli PDC oraz po usunięciu

awarii PDC i ponownym podłączeniu go do sieci, będziemy mieli

w domenie dwa główne kontrolery. Uniemożliwia to

dokonywanie jakichkolwiek zmian bazy danych. Sytuacja wróci

do normy po ,,zdegradowaniu'' jednego z dwóch PDC do roli

rezerwowego kontrolera domeny.

!

Przed ponownym podłączeniem PDC musimy pamiętać, iż jako

źródła synchronizacji nie wolno nigdy używać kontrolera z nie-

aktualnymi danymi. Skuteczną metodą zapobieżenia tej sytuacji

jest ,,zdegradowanie'' naprawionego PDC do roli BDC,

a następnie wymuszenie synchronizacji kontrolera BDC

z

aktualnym kontro-lerem PDC. Kolejnym krokiem jest

604

Rozdział 15

ponowne przydzielenie kontrolerowi BDC (czyli oryginalnemu

kontrolerowi - temu, który przed awarią pełnił rolę kontrolera

PDC) roli kontrolera PDC. Synchronizowanie bazy danych

w pierwszej kolejności zapewnia, że jej uaktualnienie zostanie

przeprowadzone pomyślnie (ponieważ można to sprawdzić

w protokole zdarzeń) i że wszystkie zmiany poczynione podczas

awarii oryginalnego kontrolera głównego zostaną zapamiętane.

Jeśli nie zsynchronizujemy bazy danych przed

,,zdegradowaniem'' aktualnego PDC, to można nawet

doprowadzić do zapisania starymi (nieaktualnymi, czyli tymi,

które zawiera „uszkodzony” PDC) danymi bazy danych

użytkowników, która znajduje się w kontrolerze rezerwowym, i -

w

konsekwencji - do utraty wszystkich zmian kont,

poczynionych w czasie awarii oryginalnego kontrolera PDC.

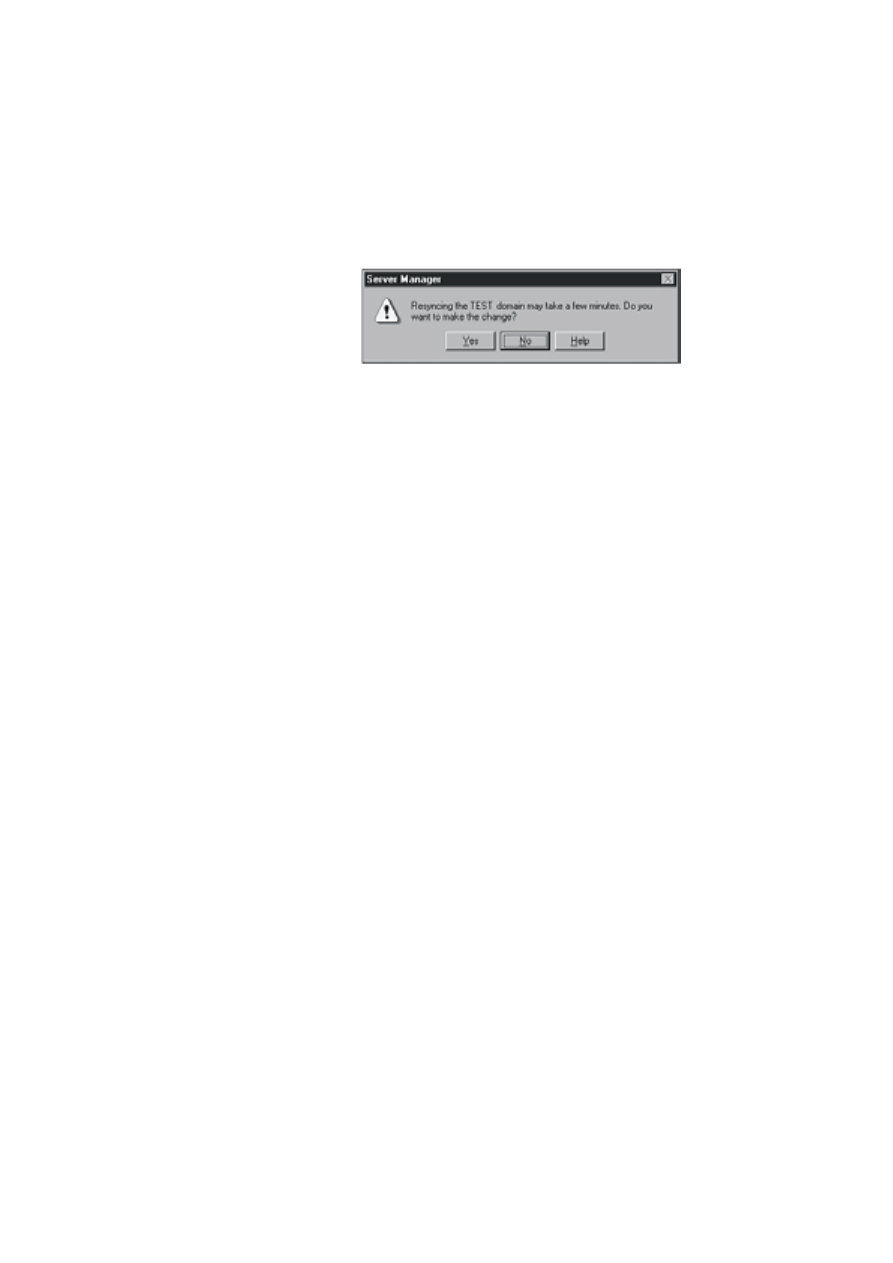

Przydzielenie roli kontrolera głównego kontrolerowi rezerwowemu

przebiega w następujących etapach:

1. Wybranie BDC w głównym oknie programu Server Manager

2. Wybranie - z menu

Computer

- opcji

Promote to Primary

Domain Controller

(Przydzielenie roli kontrolera głównego).

W odpowiedzi pojawi się komunikat informujący, że proces

synchronizacji może potrwać kilka minut oraz ostrzeżenie, że

zamknięte zostaną wszystkie połączenia z

obecnym PDC

i ,,promowanym'' BDC (rysunek 15.5). Klikamy

OK

.

3. Po zakończeniu procesu synchronizacji kont, główne okno

wyświetla kontroler BDC jako PDC, a stary PDC - jako BDC

(zgodnie z rysunkiem 15.6, na którym zauważyć możemy

zmianę ikony i opisu starego kontrolera PDC, noszącego nazwę

T EST PDC oraz nowego PDC - o nazwie PDC1).

Rys. 15.5. Zostaną

zamknięte

wszystkie

połączenia

z istniejącym

PDC oraz

komputerem,

któremu

przydziela się

rolę PDC.

Zarządzanie systemem Windows NT Server

605

Wskazówka: Bazę danych z

kontami całej domeny można

zsynchronizować za pomocą następującej komendy wpisywanej

w linii komend:

NET ACCOUNTS /SYNC /DOMAIN

A oto objaśnienia składni:

/SYNC

: synchronizacja całej domeny, jeśli komendę wykonamy

w kontrolerze PDC, lub tylko kontrolera BDC z kontrolerem

PDC - jeśli uruchomimy ją w kontrolerze BDC

/DOMAIN: synchronizacja całej domeny - niezależnie od tego,

gdzie uruchomimy program realizujący komendę. Zwykle

przełącznika tego używa się tylko wówczas, gdy komenda

wykonywana jest na stacji roboczej NT lub na serwerze NT ,

funkcjonującym jako serwer typu member.

Zarządzanie zdalnymi zasobami komputerowymi

Server Manager wykorzystywany jest do zarządzania lokalnymi lub

zdalnymi zasobami komputerowymi. Autor książki uważa

możliwość zarządzania zdalnymi zasobami komputerowymi za

bardzo użyteczną w

swoich działaniach (związanych

z administrowaniem), gdyż może je wykonywać zza własnego

biurka. Za pomocą programu Server Manager można zatrzymać,

uruchomić, wstrzymać lub wznowić realizację usługi systemowej

Rys. 15.6.

Przydzielanie

kontrolerowi

BDC roli PDC

powoduje

,,degradację''

dotychczasowego

PDC

606

Rozdział 15

w zdalnym komputerze pracującym pod kontrolą systemu Windows

NT , bądź też taką usługę skonfigurować. Server Manager umożliwia

również tworzenie nowych zasobów współdzielonych oraz

modyfikację i usuwanie już istniejących zasobów współdzielonych.

Dzięki temu programowi możemy sprawdzić, kto jest połączony

z komputerem zdalnym, a nawet - które zasoby współdzielone są na

nim dostępne.

Zarządzanie usługami

Aplet lokalnego komputera, zatytułowany

Control Panel Serv ices

(Usługi Panelu sterowania) oferuje jedną z metod sterowania

usługami na komputerze pracującym pod nadzorem Windows NT .

Dzięki niemu możemy zatrzymać, uruchomić, wstrzymać lub

wznowić realizację usługi oraz określić, czy ma być ona

automatycznie uruchamiana w trakcie ładowania systemu. Mamy

też możliwość przeprowadzenia konfiguracji definiującej, jakich

przywilejów konta użytkownika usługa wymaga do realizacji

swojego zadania.

Do wykonania tych samych czynności można się posłużyć

programem Server Manager, wybierając komputer w jego głównym

oknie, a następnie

Serv ices

(Usługi) - z menu

Computer

. Pojawia

się pozycja

Serv ices

,

w oknie dialogowym

PRIMUS

(rysunek

15.7).

Rys. 15.7. Server

Manager może

być wykorzystany

do sterowania

usługami

w systemie NT

Zarządzanie systemem Windows NT Server

607

Wskazówka: Przed zakończeniem usługi, której może właśnie

używać klient, należy ją najpierw wstrzymać. Uniemożliwia to

połączenie się z nią nowemu klientowi. Następnie można wysłać

komunikat - wybierając pozycję

Send Message

(Wysłanie

komunikatu) - do podłączonych użytkowników, w

celu

poinformowania ich o zamiarze zamknięcia usługi.

A oto funkcje, których możemy użyć, aby wykonać wybrane

zadania:

!

Start: Uruchomienie usługi, która nie jest (jak dotąd)

realizowana. Wszystkie parametry linii komend, wpisane w polu

Startup Parameters

(Parametry startowe), zostają przekazane

usłudze przed jej uruchomieniem.

!

Stop: Zatrzymanie aktualnie realizowanej usługi.

!

Pause: Zablokowanie nowych połączeń z usługą (jeśli jest to

usługa mająca związek z

siecią, np. usługa Server) przy

utrzymaniu obsługi aktualnie połączonych użytkowników.

!

Continue: Wznowienie realizacji wstrzymanej usługi

!

Startup: Zmiana profilu autostartu dla usługi. Opcje dostępne

w oknie dialogowym

Serv ices

(Usługi) określone są przez pola

Startup

Type

(T yp startu) i

Log On As

(Zarejestrowanie jako).

Możliwe są następujące typy autostartu:

Automatic

(Automa-

tyczny),

Manual

(ręczny) lub

Disabled

(Nieaktywny). Pole

Log

On As

określa, czy usługa ma korzystać z domyślnego konta

systemowego, czy konta użytkownika, utworzonego przez nas

za pomocą programu User Manager for Domains (Menedżer

użytkownika dla domen). Jeśli ma być użyte konto użytkownika,

należy również podać hasło użytkownika.

Zarządzanie zasobami współdzielonymi

Dzięki programowi Server Manager mamy możliwość ingerowania

zarówno w bazie danych Menedżera usług w komputerze zdalnym,

jak również w sieciowych zasobach współdzielonych komputera

zdalnego.

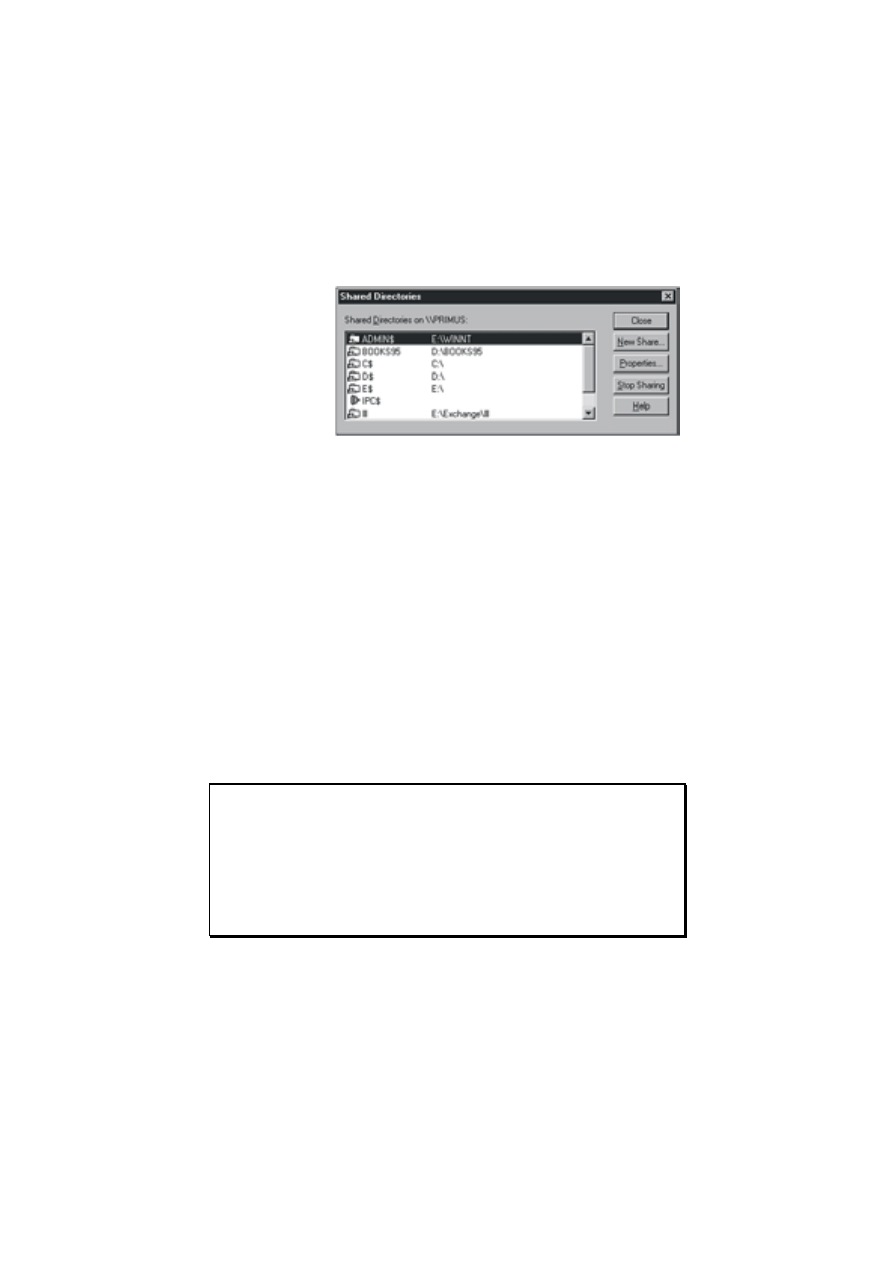

W tym celu wybieramy najpierw komputer - w głównym oknie

programu Server Manager (podświetlamy go) - oraz pozycję

608

Rozdział 15

Shared

Directories

(Katalogi współdzielone) z menu

Computer

.

Pojawi się okno dialogowe

Shared

Directories

(Katalogi

współdzielone), zgodnie z rysunkiem 15.8.

Nowy sieciowy zasób współdzielony można utworzyć klikając

pozycję

New Share

(Nowy zasób współdzielony). Pojawi się okno

dialogowe

New Share

, z prośbą o podanie nazwy zasobu, ścieżki,

komentarza i liczby użytkowników, którzy mogą z niego (z zasobu)

korzystać. Po wybraniu

Permissions

(Zezwolenia) możemy podać

zezwolenia dotyczące poziomu udostępnienia zasobu.

Istniejący zasób współdzielony możemy modyfikować,

podświetlając współdzielony katalog i

klikając

Properties

(Właściwości). Pojawi się okno dialogowe

Shared

Directory

(Współdzielony katalog), podobne do okna dialogowego

New

Share

.

Aby usunąć sieciowy zasób współdzielony podświetlamy współdzie-

lony katalog i

klikamy

Stop

Sharing

(Zakończenie

współdzielenia).

Ostrzeżenie: Kliknięcie przycisku Stop Sharing w oknie dialogowym

Shared Directories

powoduje natychmiastowe zakończenie współ-

dzielenia katalogu (nie pojawia się żaden komunikat z prośbą

o potwierdzenie). Przed zakończeniem współdzielenia należy więc

sprawdzić, kto w danej chwili używa zasobu współdzielonego.

(Zagadnienie to omówiono w

następnym podrozdziale pt.

,,Rozliczenia zasobów'').

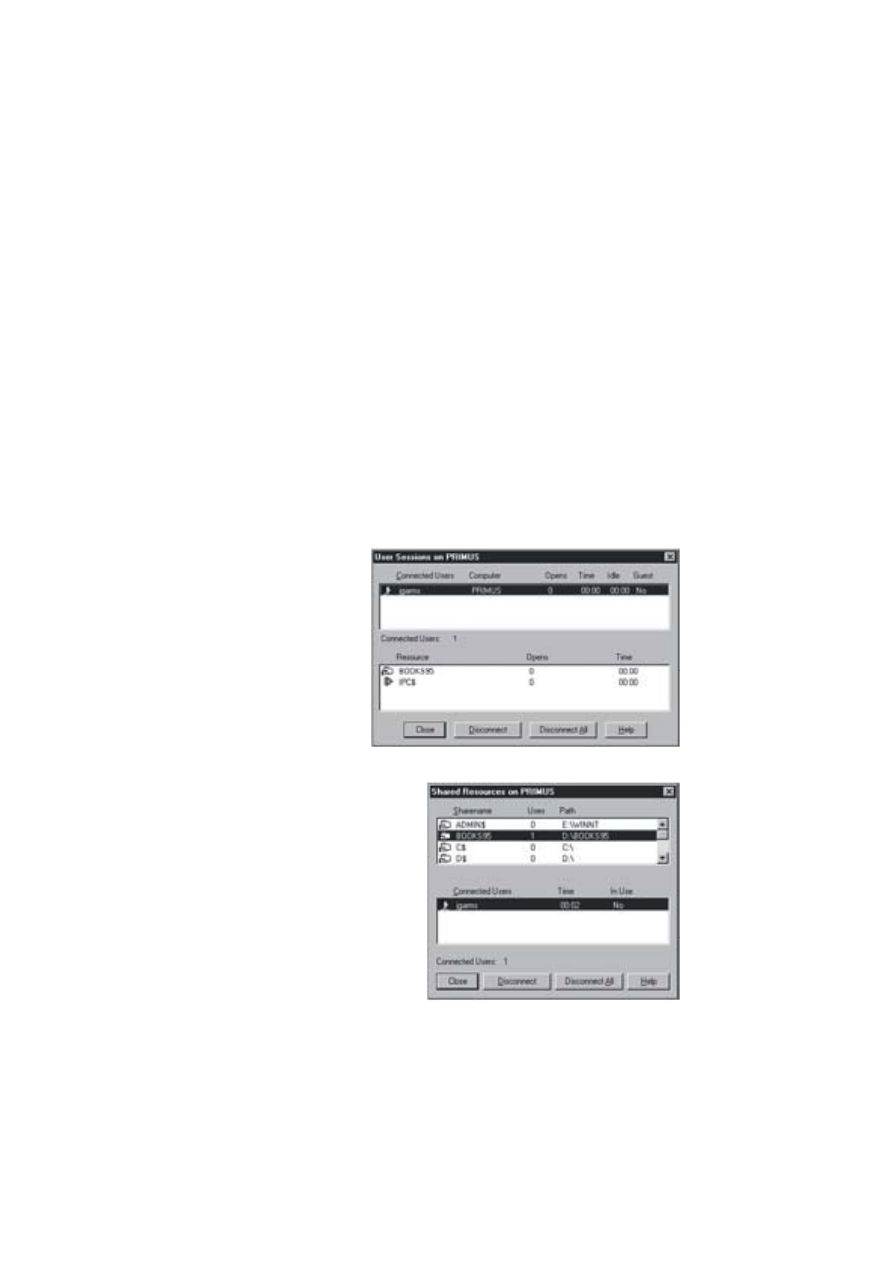

Rozliczenia Zasobów

Aby sprawdzić, którzy użytkownicy są połączeni z

danym

komputerem, jakie sieciowe zasoby współdzielone są tam dostępne,

Rys. 15.8. Server

Manager

umożliwia

przeglądanie

aktualnych

zasobów

współdzielonych

w systemie NT.

Zarządzanie systemem Windows NT Server

609

bądź też jakie zasoby współdzielone są właśnie używane na

komputerze zdalnym, powinniśmy wybrać konkretny komputer na

liście wyświetlanej w głównym oknie programu Server Manager.

Innym rozwiązaniem będzie wybranie komputera w głównym oknie,

a następnie funkcji

Properties

(Właściwości) z menu

Computer

.

Pojawi się okno dialogowe

Properties

(rysunek 15.9) - to samo,

które pojawia się w aplecie Control Panel Server.

Z okna dialogowego

Properties

(Właściwości) możemy uzyskać

dostęp do następujących funkcji:

!

Usage Summary (Obciążenie systemu): Wyświetlenie liczby

sesji, blokad plików, otwartych plików i nazwanych potoków

(named pipes), używanych w danym komputerze. Liczba sesji

naprawdę odpowiada liczbie użytkowników połączonych

z komputerem, gdyż każdy, połączony aktualnie z

siecią

komputer, używa jednej sesji.

!

Users (Użytkownicy): Wyświetlenie okna dialogowego

User

Sessions

(Sesje użytkowników) (rysunek 15.10) - w celu

określenia, którzy użytkownicy są połączeni z komputerem

zdalnym i jakich używają aktualnie zasobów. Górne okno

zawiera listę połączonych użytkowników, nazwę komputera,

z którego się łączą, liczbę otwartych plików, całkowity czas

połączenia, całkowity czas nieaktywności (idle time) oraz

informacji o tym, czy nawiązali oni połączenie korzystając

z przywilejów gości (guest privileges). Dolne okno zawiera listę

zasobów, do których ma dostęp wybrany użytkownik, liczbę

plików w zasobie przez niego otwartym oraz całkowity czas

połączenia. Możemy go także rozłączyć podświet-lając jego

nazwę i klikając przycisk

Disconnect

(Rozłączenie). Dzięki

Rys. 15.9. Server

Manager

umożliwia

wreyfikację liczby

użytkowników

zarejestrowanych

aktualnie

w systemie oraz

używanych

właśnie zasobów.

610

Rozdział 15

opcji

Disconnect

All

(Rozłączenie wszystkich) możemy

rozłączyć wszystkich użytkowników od wszystkich zasobów.

!

Shares (Zasoby współdzielone): Działanie podobne do

uzyskiwanego po kliknięciu przycisku

Users

. Po wybraniu

Shares

pojawi się okno dialogowe

Shared

Resources

(Zasoby

współ-dzielone), zgodnie z rysunkiem 15.11. Nacisk kładzie się

tutaj na zasoby współdzielone. Górne okno zawiera listę zasobów

współdzielonych według nazwy, liczby połączeń oraz fizycznej

ścieżki współdzielonego katalogu. Dolne - listę połączonych

użytkowników, całkowity czas połączenia oraz informację

o tym, czy połączenie jest aktualnie aktywne. Aby rozłączyć

wszystkich użytkowników od danego zasobu współdzielonego

musimy zasób ten zaznaczyć (podświetlić) i kliknąć

Disconnect

(Rozłączenie). Aby ich rozłączyć od wszystkich zasobów

klikamy

Disconnect

All

.

Rys. 15.10. Server

Manager

umożliwia

sprawdzenie,

z jakimi zasobami

użytkownik jest

połączony.

Rys. 15.11 Server

Manager

umożliwia

sprawdzenie,

którzy

użytkownicy są

połączeni

z konkretnym

zasobem

Zarządzanie systemem Windows NT Server

611

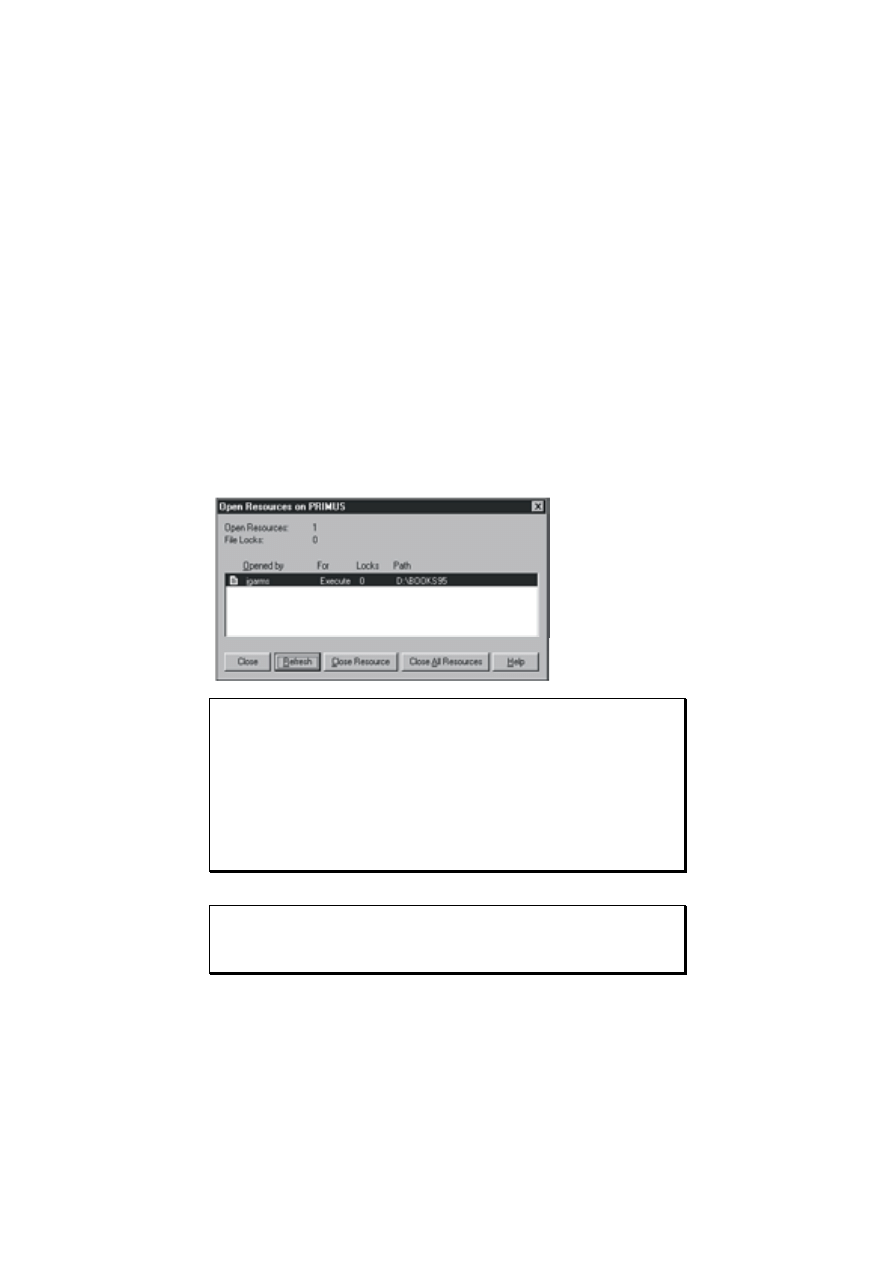

!

In Use (Aktualnie używane): Kliknięcie pozycji

In

Use

powoduje wyświetlenie okna dialogowego

Open

Resources

(Otwarte zasoby), zgodnie z rysunkiem 15.12. Zawiera ono listę

aktualnie otwartych zasobów - takich jak pliki, połączenia

potoków nazwanych, zadania drukowania i połączenia (links)

z urządzeniami komunikacyjnymi LAN Manager. Zostaje

również wyświetlona informacja o użytkowniku, który otworzył

zasób, zezwolenie udzielone podczas otwierania zasobu, wszelkie

blokady i

pełna ścieżka otwartego zasobu. Aby odłączyć

wszystkich użytkowników od danego zasobu wystarczy go

podświetlić i kliknąć

Close

Resource

(Zamknięcie zasobu).

Z kolei, aby ich odłączyć od wszystkich zasobów - wybieramy

Close

All

Resources

(Zamknięcie wszystkich zasobów).

Ostrzeżenie: Jeśli rozłączymy użytkownika, żaden z otwartych przez

niego plików nie zostanie poprawnie zamknięty, co może

spowodować utratę jego danych. Pamiętajmy też, że takie

rozłączenie nie oznacza, iż nie będzie się mógł połączyć ponownie.

Jeśli użytkownik lub jego aplikacja spróbuje ponownie połączyć się

z siecią, to połączenie zostanie przyznane (chyba że wstrzymamy

usługę Server, zgodnie z opisem, w podrozdziale ,,Zarządzanie

usługami'').

Uwaga: Replikacje (replications) i

alarmy omówiono

w podrozdziałach „Konfigurowanie usługi Directory Replicator”

oraz „Konfigurowanie alarmów”.

Rys. 15.12 Server

Manager

umożliwia

wyświetlenie

wszystkich,

aktualnie

otwartych

zasobów.

612

Rozdział 15

Konfigurowanie usługi Directory Replicator

Za pomocą usługi Directory Replicator kopiujemy katalogi i pliki

z serwera Windows NT do innego serwera lub stacji roboczej. Usługa

zawiera składnik eksportowy, określający katalog główny (root

directory) do wyeksportowania oraz składnik importowy,

wykorzystywany do wyznaczania katalogów i

plików do

skopiowania z serwera eksportowego. Serwer eksportowy jest

ograniczony do pojedynczego drzewa katalogów, składającego się

z katalogu głównego (root) oraz do maksymalnie 32

zagnieżdżonych podkatalogów.

Aby skonfigurować usługę replikacji, należy wykonać następujące

operacje:

!

Utworzyć konto rejestracji (logon account) dla usługi.

Konto takie można utworzyć za pomocą programu User

Manager for Domains (Menedżer użytkownika dla domen).

Powinno ono spełniać następujące warunki:

♦ Musi być członkiem grupy Backup Operators

♦ Musi mieć włączoną opcję

Passw ord Nev er Expires

(Ważność hasła nigdy nie wygasa).

♦ Nie może mieć żadnych ograniczeń dotyczących czasu

trwania rejestracji.

♦ (Dokładne informacje o tych parametrach i o dodawaniu

kont użytkowników do grup zawiera rozdział 16).

!

Skonfigurować parametry startowe (start-up values) dla

usługi replikacji. Parametry startowe usługi Directory

Replicator należy zmienić tak, aby uruchomienie następowało

automatycznie i z wykorzystaniem opcji

This Account

(T o

konto) pola

Log On As

(Zarejestrowanie jako). Podane konto

musi być tym, które zostało przez nas utworzone w poprzednim

kroku.

!

Ustawić ścieżkę skryptu logowania (logon script). Usługa

replikacji jest naprawdę przeznaczona do kopiowania naszych

zapisów rejestracji - z jednego kontrolera do innych kontrolerów

domeny. Najczęściej jest to katalog, który wskazuje ścieżka

%SystemRoot%\System32\REPL\Import\Scripts

,

Zarządzanie systemem Windows NT Server

613

i w którym znajdują się skrypty logowania. %SystemRoot%

określa tutaj katalog główny (root), w którym zainstalowano

system NT (przeważnie jest nim C:\WINNT). W celu zmiany

katalogu, do którego importowane są skrypty, wystarczy wpisać

- w polu

Logon

Script Path

(Scieżka dla skryptów logowania)

okna dialogowego

Directory Replication

- ścieżkę nowego

katalogu (rysunek 15.13). Kontroler domeny używa tego

katalogu do lokalizacji skryptów logowania w trakcie weryfikacji

użytkownika. W polu

Logon Script

Path

należy koniecznie

wpisać sensowną wartość, gdyż w przeciwnym razie skrypty

logowania nie będą znajdowane przy rejestrowaniu się klientów

w sieci.

Uwaga: Po startowym skonfigurowaniu usługi replikacji tworzy ona

specjalny zasób współdzielony o

nazwie REPLS$, w

oparciu

o

katalog dla skryptów logowania. Przeważnie jest to:

%SystemRoot%\ system32\REPL\Export

.

!

Tak skonfigurować serwer, aby drzewo katalogów zostało

z niego wyeksportowane. Proces ten jest dość złożony

i został omówiony w kolejnym podrozdziale ,,Konfigurowanie

serwera eksportowego''.

!

Tak skonfigurować klienta, żeby drzewo katalogów

zostało do niego zaimportowane. Procedura ta jest podobna

do konfiguro-wania serwera eksportowego (została dokładnie

omówiona w jednym z dalszych podrozdziałów, zatytułowanym

,,Konfigurowanie serwera importowego'').

Rys. 15.13. Okna

Directory

Replication

można również

użyć do

określenia

położenia

skryptów

logowania.

614

Rozdział 15

Konfigurowanie serwera eksportowego

Do skonfigurowania usługi

Directory Replicator

(w celu

wyeksportowania za jej pomocą drzewa katalogów) należy użyć

programu Server Manager. Najpierw powinniśmy podwójnie kliknąć

nazwę serwera - aby wyświetlić okno dialogowe

Właściw ości

,

a następnie przycisk

Replication

(Replikacja) - aby wyświetlić

okno dialogowe

Directory

Replication

(Replikacja katalogów).

T eraz wystarczy wykonać podane niżej operacje.

Uwaga: Serwery NT można konfigurować zarówno jako serwery

importowe, jak i

eksportowe. Stacje robocze NT można

konfigurować tylko jako serwery importowe. Ponadto stacja

robocza NT nie może zmienić domyślnej ścieżki replikacji na inną

niż:

%System

Root%System32\Repl\Import\Scripts.

1. Uaktywnić usługę replikacji, wybierając

Export

Directories

(Eksport katalogów)

2. W oknie

To List

dodać komputery, które mają zostać poddane

replikacji, klikając przycisk

Add

(Dodaj), znajdujący się

w dolnym lewym rogu ekranu. Pojawi się okno dialogowe

Select

Domain

(Wybór domeny).

3. Wybrać konkretne domeny i komputery, do których eksport

ma zostać skierowany, a następnie kliknąć

OK

. Następuje

powrót do okna dialogowego

Directory Replication

. Jeśli

chcemy dodać więcej komputerów, należy powtórzyć czynności

opisane w punktach 2 i 3.

Uwaga: Lokalna domena jest domyślnie zawsze dołączana jako

partner eksportowy, chyba że w oknie dialogowym

To List

doda się

jeszcze jedną pozycję. Jeśli doda się taką pozycję, to lokalna

domena nie będzie już automatycznie dołączana jako partner

eksportowy. Jeśli eksport ma odbywać się do domeny lokalnej,

należy dodać jej nazwę w oknie

To List

.

4.

Podać ścieżkę eksportową, jeśli domyślna jest niewłaściwa (z

reguły tej pozycji nie trzeba zmieniać) - w polu

From Path

.

Zarządzanie systemem Windows NT Server

615

Przeważnie jest to katalog:

%SystemRoot%System32\Repl\Export.

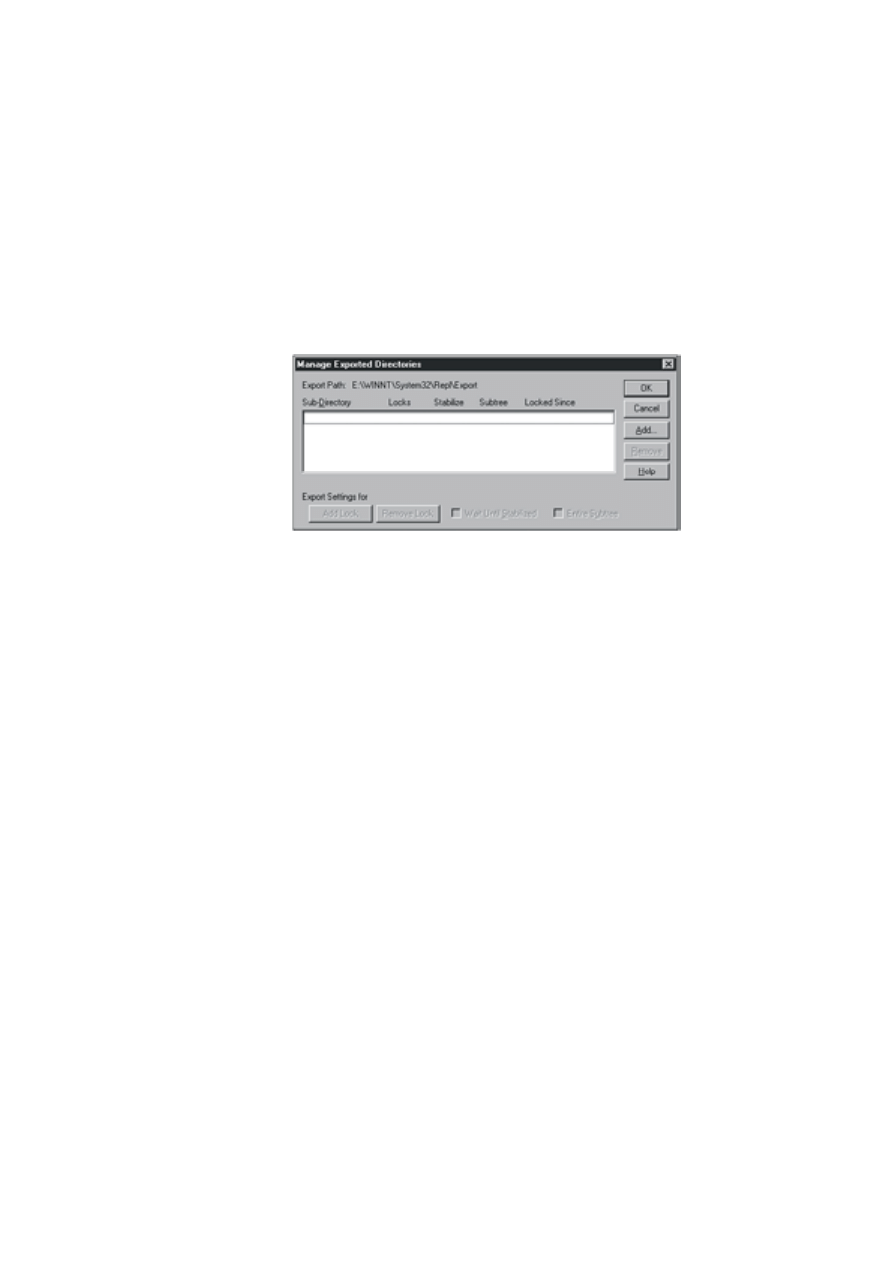

5. Dodać podkatalogi z głównego katalogu eksportowego. Należy

kliknąć przycisk

From Path Manage

, wyświetlający okno

dialogowe

Manage Exported Directories

(Zarządzanie

katalogami eksportowanymi) (rysunek 15.14).

6. Wskazać podkatalogi do wyeksportowania, klikając

Add

(Dodaj). Pojawia się okno dialogowe

Add Subdirectory

(Dodanie podkatalogu), w

którym podajemy podkatalogi

głównego katalogu eksportowego, które zostaną

wyeksportowane. Dla każdego wybranego podkatalogu należy

podać informację określającą, czy chcemy czekać na

ustabilizowanie plików w tym podkatalogu (tzn. że w ciągu

ostatnich dwóch minut żaden z tych plików nie uległ zmianie) -

uaktywniając/dezaktywując znacznik (checkbox)

Wait

Until

Stabilized

(Oczekiwanie na stabilizację). Musimy też

zdecydować, czy chcemy, żeby którekolwiek podkatalogi

zostały skopiowane - uaktywniając/dezaktywując znacznik

Entire Subtree

(Pełne poddrzewo). Pamiętajmy, że czynności

opisane w

tym punkcie należy powtórzyć dla każdego

podkatalogu do wyeksportowania.

Poniżej przedstawiliśmy nazwy i zawartości kolumn, w których

występuje informacja statusowa dotycząca każdej pozycji

podkatalogu:

!

Locks (Blokady): Liczba aktywnych blokad w podkatalogu.

!

Stabilize (Stabilizacja): Pozycja określająca, czy pliki mają być

nieaktywne przez co najmniej dwie minuty przed

przeprowadzeniem replikacji (dzięki czemu można uniknąć

Rys. 15.14. Okno

Manage Exported

Directories

pozwala na

podanie

podkatalogów do

wyeksportowania

oraz na

monitorowanie

blokad replikacji

( replication

locks).

616

Rozdział 15

częściowej replikacji, możliwej w przypadku bardzo aktywnie

modyfikowanych plików).

!

Subtree (Poddrzewo): Pozwala zdecydować, czy wszystkie pod-

katalogi zostaną poddane replikacji.

!

Locked Since (Blokada od): Definiuje, czy drzewo jest zabloko-

wane od konkretnej daty/godziny.

Wskazówka: Jeśli planujemy dużo zmian w

podkatalogu

zaznaczonym do eksportu, powinniśmy skorzystać z funkcji

Add

Lock

(Dodanie blokady) - w celu zablokowania tego katalogu.

Uniemożliwimy w

ten sposób replikację katalogu przed

zakończeniem zmian i usunięciem wszystkich blokad.

Konfigurowanie serwera importowego

Proces konfigurowania serwera importowego ma przebieg podobny

do eksportowania drzewa katalogów. Mając już otwarte okno

dialogowe

Directory Replication

(Replikacja katalogów) należy

wykonać następujące czynności:

1. Uaktywnić usługę replikacji, wybierając

Import Directories

(Im-

port katalogów).

2. W oknie

From List

dodać komputery, które mają zostać

poddane replikacji, klikając przycisk

Add

(Dodaj), znajdujący się

w dolnym lewym rogu ekranu. Pojawi się okno dialogowe

Select

Domain

(Wybór domeny).

Uwaga: Lokalna domena jest domyślnie zawsze dołączana jako

partner importowy, chyba że w oknie dialogowym

From List

dodamy jeszcze jedną pozycję. Wówczas lokalna domena nie będzie

już automatycznie dołączana jako partner importowy. Jeśli eksport

ma odbywać się do domeny lokalnej, należy dodać jej nazwę

w polu

From

List

.

3. Wybrać konkretne domeny i komputery, do których import ma

zostać skierowany, a następnie kliknąć

OK

. Następuje powrót do

okna dialogowego

Directory Replication

. Jeśli chcemy dodać

Zarządzanie systemem Windows NT Server

617

więcej komputerów, powinniśmy powtórzyć czynności

z punktów 2 i 3.

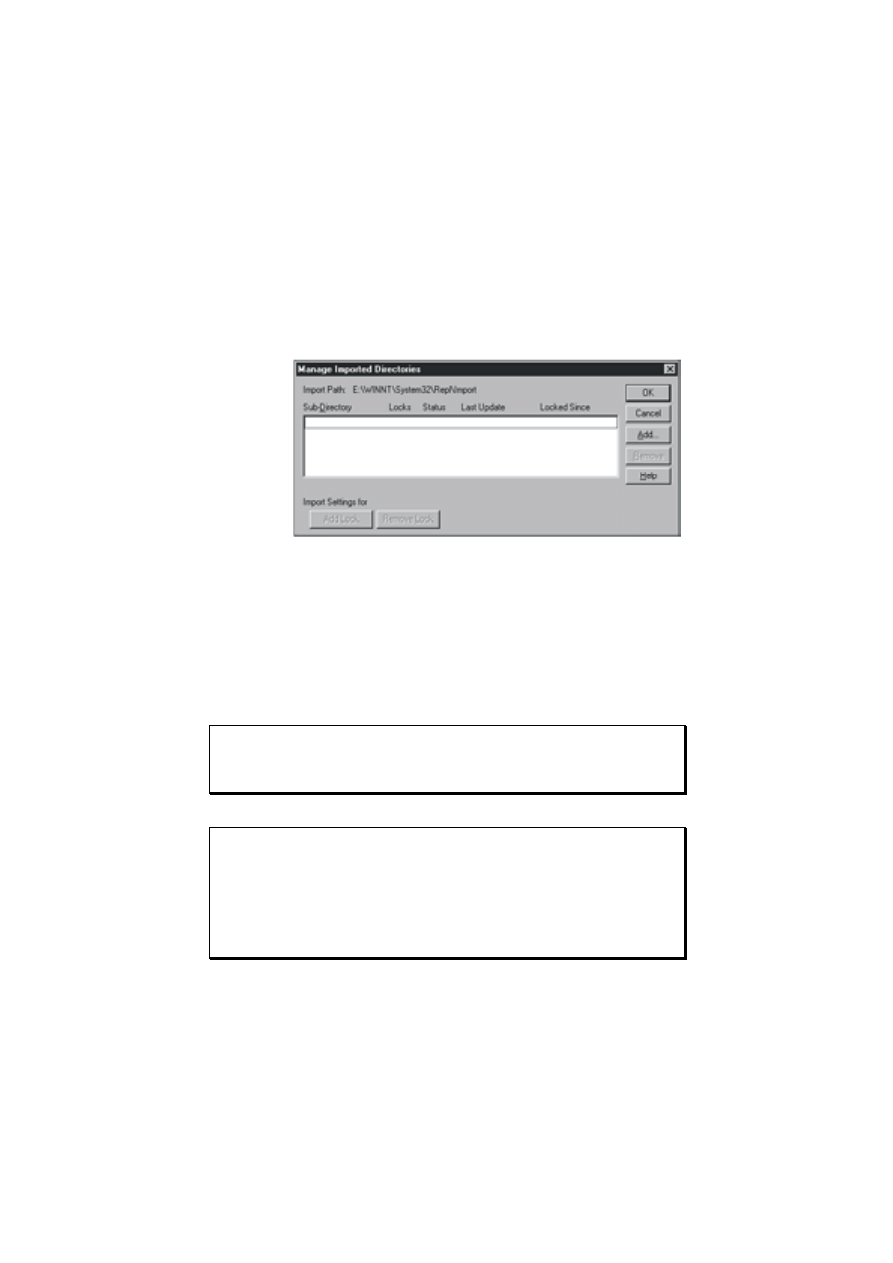

4. Dodać podkatalogi z głównego katalogu importowego. Należy

kliknąć przycisk

To Path Manage

, wyświetlający okno

dialogowe

Manage Imported Directories

(Zarządzanie

katalogami importo-wymi) (rysunek 15.14).

Okno dialogowe

Manage Imported Directories

różni się tylko

tym, że informacja statusowa dla każdej pozycji zawiera liczbę

blokowanych plików w katalogu, status (

OK

- katalog jest właśnie

uaktualniany;

No

Master

- katalog nie jest uaktualniany;

No Sync

-

katalog został już uaktualniony, ale dane są przedawnione; puste

miejsce - replikacja nie wystąpiła), datę/czas ostatniej aktualizacji

i datę/czas założenia najstarszej blokady w katalogu.

Wskazówka: Aby uniemożliwić uaktualnienie katalogu

importowego, należy go wybrać i kliknąć

Add Lock

(Dodanie

blokady). Katalog importowy z blokadą nie zostanie uaktualniony.

Ostrzeżenie: Jeśli katalogi importujemy z domeny lub serwera

znajdującego się po drugiej stronie połączenia w sieci rozległej

(WAN), to import może się nie powieść w domenie lokalnej. Aby tej

ewentualności uniknąć, należy - w polu

From

, okna dialogowego

Manage Imported Directories

- wprowadzić „ręcznie” domenę lub

nazwę komputera.

Rys.15.15. Okno

Manage Imported

Directories

pozwala na

podanie

podkatalogów do

zaimportowania

oraz na

monitorowanie

blokad replikacji

( replication

locks).

618

Rozdział 15

Konfigurowanie alarmów

Alarmy stosowane są do zawiadamiania administratora

o wystąpieniu poważnego problemu w komputerze pracującym

w systemie NT . Alarm możemy wysłać do danego użytkownika

domeny lub konkret-nego komputera monitorowanego przez kilku

administratorów lub serwis.

A jeśli chcemy mieć pewność, iż alarm został wysłany, konfigurację

systemu należy tak zmodyfikować, by zaraz po jego starcie

uruchamiane były usługi

Alert

i

Messenger

. Zapewni to

funkcjonowanie tych usług i

ich dostępność przy wysyłaniu

alarmów administracyjnych. Jeśli usługi te będą ustawione jako

Manual (Ręczne) (co jest ustawieniem domyślnym), wtedy będą

zawsze podejmowały próby wysyłania alarmów, które - ze względu

na nieprzewidziane okoliczności - mogą się nie powieść. W efekcie

alarm może nie zostać wysłany. Komputer pracujący jako serwer

NT ma domyślne ustawienie startowe

Automatic

, którego nie

trzeba zmieniać. Jeśli alarmy administracyjne mają być odbierane,

musi zostać wcześniej uruchomiona usługa

Messenger

.

Usługę

Alert

(Alarm) konfigurujemy za pomocą programu Server

Manager. W tym celu wystarczy podwójnie kliknąć nazwę serwera,

co spowoduje wyświetlenie okna dialogowego

Properties

(Właściwości), a następnie:

1. Kliknąć przycisk

Alerts

(Alarmy) w oknie dialogowym

Serv er

.

Pojawi się okno dialogowe

Alerts

(rysunek 15.16).

2. Aby dodać nowy komputer lub użytkownika do powiadamiania

wpisujemy nazwę komputera lub użytkownika w polu

New

Computer

(Nowy komputer) lub

Username

(Nazwa

użytkownika) i klikamy przycisk

Add

(Dodaj). Komputer lub

nazwa użytkownika zostanie wtedy przesunięta do okna

Send

Rys. 15.16. Sekcja

Alerts programu

Server Manager

służy do

informowania

administratorów,

kto ma być

zawiadamiany

o ewentualnych

problemach.

Zarządzanie systemem Windows NT Server

619

Administrativ e Alerts

To

(Miejsce docelowe dla alarmów

administracyjnych).

3. By usunąć komputer lub użytkownika wybieramy nazwę

użytkow-nika lub komputera w oknie

Send Administrativ e

Alerts To

i klikamy przycisk

Remov e

. Czynność ta spowoduje

przesunięcie nazwy użytkownika lub komputera do pola

New

Computer

lub

Username

(Nazwa użytkownika).

Uwaga: W

nazwie komputera nie trzeba umieszczać dwóch

ukośników odwrotnych (\\), tak jak czyni się to w prawie wszystkich

innych przypadkach, w których ona występuje. W przeciwnym razie

(tj. jeśli je umieścimy) zostaną one usunięte.

4. Jeśli chcemy dodać więcej komputerów lub użytkowników,

powinniśmy powtórzyć czynności opisane w punktach 2 lub 3.

5. Po zakończeniu wpisywania lub usuwania nazw użytkowników

i komputerów klikamy

OK

- aby powrócić do głównego okna

programu Server Manager.

Praca z Przeglądarką zdarzeń

Przeglądarka zdarzeń (Event Viewer) wykorzystywana jest do

wyświetlania zdarzeń zachodzących w systemie. Zdarzenia takie

podzielono na trzy kategorie; do każdej z nich odnosi się oddzielny

protokół. Protokół systemowy zawiera zdarzenia związane

z działaniem systemu operacyjnego, protokół aplikacji zawiera

zdarzenia związane z aplikacją a protokół ochrony - związane

z kontrolą. Zdarzenia te są z kolei podzielone na typy, z którymi

są powiązane konkretne ikony.

Uwaga: Przeglądarki zdarzeń należy używać codziennie dla

serwerów plików i przynajmniej co tydzień - dla stacji roboczych.

Jedynie tak regularne przeglądanie protokołów pomoże wykryć

błędy systemowe, których następstwem może być awaria systemu,

a także ewentualne próby naruszenia ochrony sieci.

620

Rozdział 15

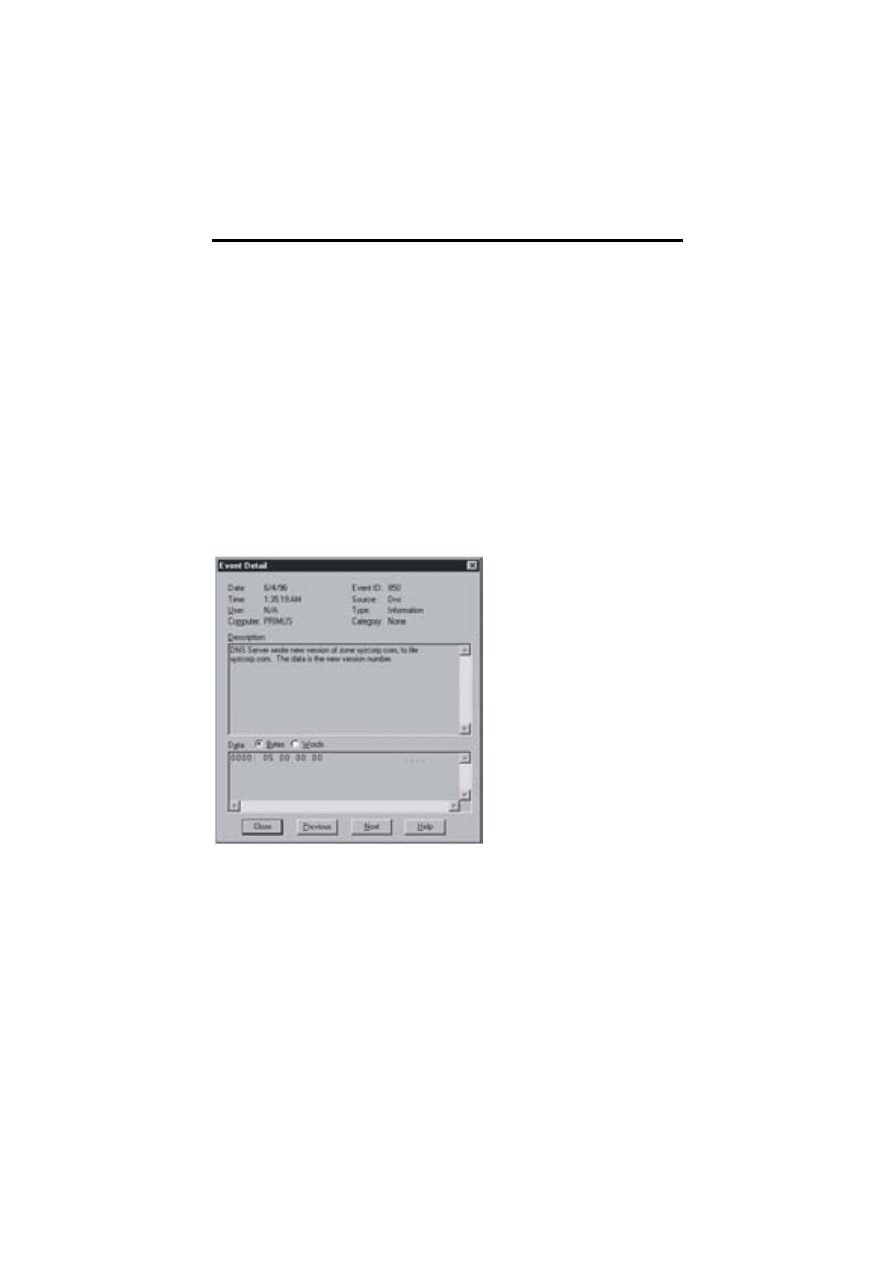

Przeglądanie zdarzeń

Pierwszą czynnością, jaką musimy wykonać, jeśli chcemy

przeglądać zdarzenia w systemie, jest wybranie protokołu do

przeglądania. Dostęp do tej informacji zapewnia menu

Log

(Protokół). Można z niego wybrać protokół aplikacji, ochrony lub

systemowy. Opis każdego zdarzenia w protokole składa się z kilku

elementów. T abela 15.1 zawiera ich podsumowanie. Szczegóły

zdarzenia zostaną wyświetlone po dwukrotnym kliknięciu danego

elementu - pojawia się wówczas okno dialogowe

Ev ent

Detail

(Szczegóły zdarzenia), zgodnie z rysunkiem. 15.17. T rzeba w tym

miejscu zauważyć, że opis zawiera komunikat tekstowy w oknie

Description

(Opis), definiującym warunek błędu, a

jeśli ze

zdarzeniem są powiązane jakieś dane, pojawią się one w oknie

Data

.

Dane te mogą być bardzo pomocne przy lokalizowaniu

i rozwiązywaniu błędów.

Rys.. 15.17. Opis

każdego

zdarzenia składa

się z kilku

elementów

Zarządzanie systemem Windows NT Server

621

Tabela 15.1. Elementy opisu zdarzenia

Element

O pis

Ikona

Skrótowy odnośnik do typu zdarzenia

Data

Data wystąpienia zdarzenia

Godzina

Godzina wystąpienia zdarzenia

Źródło

Nazwa aplikacji, usługi systemowej lub

sterownika urządzenia, przez który zdarzenia

zostało zgłoszone

Kategoria

Ogólna klasyfikacja typu zdarzenia. Kategorie

występują przeważnie jedynie w

protokole

ochrony

ID zdarzenia

Numer zdarzenia charakterystyczny dla źródła

zdarzenia i powiązany z komunikatem o błędzie

Użytkownik

Zdarzenie może być związane z konkretnym

użytkownikiem, który je spowodował.

Przeważnie element ten występuje jedynie

w protokole ochrony.

Komputer

Zdarzenie może być związane z konkretnym

komputerem, który je spowodował. Przeważnie

element ten jest zgodny z nazwą komputera

głównego (hosta), czyli tego, w którym znajduje

się protokół.

Filtrowanie Zdarzeń

Z czasem zaczniemy odczuwać trudności wynikające z nadmiaru

zdarzeń występujących w systemie. Ich liczba jest często tak duża,

że odnalezienie zdarzeń oznaczających jakiś istotny problem może

być bardzo czasochłonne. A jeśli ich wyszukiwanie angażuje zbyt

wiele czasu, to najczęściej kończy się je bez znalezienia przyczyny

problemu, który może w końcu spowodować awarię systemu.

Najłatwiejszym sposobem minimalizacji tego zjawiska jest

skorzystanie z opcji filtrowania Przeglądarki zdarzeń.

Należy więc:

622

Rozdział 15

1. Wybrać

Filter Ev ents

(Filtrowanie zdarzeń) z menu

View

(Przeglądanie) - w celu wyświetlenia okna dialogowego

Filter

(Filtracja), pokazanego na rysunku 15.18.

2. W sekcji

View

From

(Przeglądanie od) wybrać przycisk

Ev ents

On

(Zdarzenia (od) dnia), a następnie podać datę i godzinę.

3. W sekcji

View Through

(Przeglądanie do) wybrać

Ev ents

On

(Zdarzenia (do) dnia), a następnie podać datę i godzinę.

4. W sekcji

Types

(T ypy) wybrać typ zdarzenia, którego ma

dotyczyć raport. Jeśli interesuje nas szybki przegląd, najlepsze

będą tylko warunki ostrzeżeń i błędów (rysunek 15.18). Filtracja

zdarzeń przyspiesza wyszukiwanie istotnych informacji.

1. Na liście rozwijanej

Source

(Źródło) wybrać źródło zdarzeń.

Przy ustalaniu częstotliwości występowania błędu pozwala to

ograniczyć wielkość raportu - do konkretnej aplikacji, usługi

systemowej lub sterownika urządzenia.

2. Na liście rozwijanej

Category

(Kategoria) wybrać kategorie

zdarzeń. Z reguły do wyboru będą tylko kategorie związane

z systemem lub (ewentualnie) nie będzie żadnych podkategorii.

Jeśli są jakieś kategorie, to można jeszcze bardziej ograniczyć

wielkość raportu - przez wybranie jej z listy - tylko do jednej

kategorii.

3. W polu

User

(Użytkownik) wpisać konto użytkownika, za

pomocą którego chcemy jeszcze bardziej ograniczyć wielkość

raportu. W ten sposób możemy sobie ułatwić weryfikację

Rys. 15.18 Okno

dialogowe Filtr

Zarządzanie systemem Windows NT Server

623

zdarzeń w protokole ochrony (jeśli zauważyliśmy potencjalne jej

naruszenie). Ograniczając raport do jednego, wybranego

użytkownika można ustalić, jak często próbował on naruszyć

ochronę systemu.

4. Wpisać nazwę komputera w polu

Computer

, w celu dalszego

ograniczenia liczby zdarzeń w

raporcie - do tych, które

wystąpiły tylko w danym komputerze.

5. Jeśli szukamy konkretnego zdarzenia, powinniśmy wpisać jego

numer w polu

Ev ent ID

(Identyfikator zdarzenia). Ułatwia to

sprawdzenie, ile razy zdarzenie to wystąpiło w przeszłości.

Uwaga: Zabieg ten będzie najwygodniejszy wtedy, gdy znać

będziemy już ID zdarzenia, którego szukamy - np. gdy chcemy

odnaleźć poprzednie wystąpienia zdarzenia, które właśnie

znaleźliśmy używając przeglądarki zdarzeń.

10. Po wprowadzeniu całej charakterystyki filtrowania, kliknąć

OK

- w celu uaktywnienia filtracji. W pasku tytułu przeglądarki

zdarzeń pojawi się teraz słowo Filtered.

Uwaga: Filtr o

określonej właśnie charakterystyce pozostaje

aktywny do chwili jego zmiany. Jeśli uaktywniono opcję

Save

Settings

on

Exit

(Zachowanie ustawień przed wyjściem), to przy

następnym wywołaniu przeglądarki zdarzeń, będzie on dalej

aktywny.

Utworzony wg przedstawionej metody filtr możemy usunąć,

wybierając opcję menu

View \All Ev ents

(Przeglądanie\Wszystkie

zdarzenia), przywracając tym samym wyświetlanie wszystkich

zdarzeń w protokole.

Archiwizowanie zdarzeń

Zamiast pozbywać się odszukanych zdarzeń z protokołów należy je

poddać archiwizacji. Dzięki temu będzie można je później ponownie

załadować do Przeglądarki i porównać z aktualnymi protokołami -

w celu identyfikacji potencjalnych problemów. Protokołów tych

można użyć np. w Excelu lub w bazie danych, akceptującej pliki

624

Rozdział 15

ASCII lub tekstowe CSV. Zaimportowane pliki można następnie

przeanalizować pod względem trendów, które mogłyby wskazywać

na potencjalny problem w sieci lub możliwość awarii sprzętu.

Wskazówka: Maksymalną wielkość protokołu można ustawić

wybierając opcje menu Log\Log Settings (Protokół\Ustawnienia

protokołu) - w celu wyświetlenia okna dialogowego Log Settings

(Ustawnienia protokołu). W tym samym oknie możemy również

ustawić automatyczne zawijanie i kasowanie zdarzeń - przez

zapisanie nowymi według potrzeb, kasowanie zdarzeń - przez

zapisanie nowymi po określonej liczbie dni lub „ręczne”

wyczyszczenie protokołu - w celu zwolnienia pamięci dla nowych

zdarzeń.

W celu archiwizacji protokołu należy wykonać poniższe czynności:

1. Wybrać

Log Type

(T yp protokołu) z menu Log, gdzie typem

może być

Application

(protokół aplikacji),

Security

(protokół

ochrony) lub

System

(protokół systemowy).

2. Wybrać

Sav e As

(Zachowaj jako) z menu

Log

- w celu

wyświetlenia okna dialogowego

Sav e As

. W polu

Sav e File As

Type

(Zachowaj plik jako typ) wybrać opcję

Ev ent Log

Files

(Pliki protokołów zdarzeń) (*.evt), aby zachować plik

protokołu jako plik binarny - w

celu jego późniejszego

załadowania do przeglądarki zdarzeń. Alternatywnie można

wybrać opcję

Text

Files

(Pliki tekstowe) (*.txt), odpowiadającą

standardowemu plikowi ASCII lub Comma Delim T ext (*.txt),

odpowiadającą plikowi w standardzie CSV (tzn. plikowi bazy

danych, w którym poszczególne rekordy są zawarte w kolejnych

wierszach, a

pola w

rekordzie są od siebie oddzielone

przecinkami).

3. Wpisać nazwę pliku w polu

File Name

(Nazwa pliku) i kliknąć

przycisk

OK

. (Jeśli aktualny napęd lub katalog różni się od

żądanego, to przed kliknięciem

OK

należy go zmienić).

Program Repair Disk Utility

Program Repair Disk Utility (Naprawa dysku) (RDISK.EXE)

znajduje zastosowanie przy tworzeniu i uaktualnianiu awaryjnego

Zarządzanie systemem Windows NT Server

625

dysku naprawczego - ERD (Emergency Repair Disk). Dla tego

programu nie jest tworzona ikona podczas instalacji Windows NT .

Niemniej (z uwagi na jego użyteczność) autor książki tworzy dla

niego ikonę natychmiast po zainstalowaniu systemu NT

(Workstation lub Server), i radzi Czytelnikowi zrobić to samo. Na

dysku ERD znajduje się zawartość podkatalogu

%SystemRoot%\Repair

\ oraz kopie plików systemowych

NTLDR

, NTDETECT.COM oraz BOOT.INI. Jeżeli w

trakcie

instalacji nie udało się utworzyć dysku naprawczego, wtedy RDISK

powinien być wykorzystany do utworzenia dysku ERD. Niezależnie

od tego, należy z tego programu korzystać przy uaktualnianiu

dysku ERD. Zapewnia on bowiem najefektywniejszą z możliwych

metod odtworzenia systemu po awarii.

Uwaga: Systemu operacyjnego nie można załadować z dysku ERD;

dysk ten jest przeznaczony do użytku łącznie z trzema dyskami

instalacyjnymi, otrzymanymi wraz z całym systemem NT.

Dysk ERD można również wykorzystać do odtworzenia spisu

Registry (bo to właśnie jest zawarte w danych naprawczych) - jeśli

popełniliśmy błąd edytując spis Registry (Registry Editor) lub

zainstalowaliśmy oprogramowanie, które uniemożliwiło poprawne

funkcjonowanie systemu. Dysponując aktualną kopią dysku

naprawczego, możemy przywrócić konfigurację systemu sprzed

awarii, uruchamiając jedynie proces naprawczy. W ciągu niewielu

minut system stanie się znów w pełni funkcjonalny.

Wskazówka: Aby utworzyć trzy instalacyjne dyski systemowe

uruchamiamy program WINNT32.EXE /OX, zapisany na dysku CD

w katalogu \I386. /OX określa, że mają zostać utworzone trzy dyski

instalacyjne na bazie dysków elastycznych lub CD. Przy tworzeniu

trzech dysków instalacyjnych możemy użyć przełącznika /O (zamiast

/OX), wykorzystując w ten sposób tymczasową kopię katalogu

instalacyjnego (SWIN_NTS.-LS), który został skopiowany na dysk

twardy podczas instalacji WINNT.EXE (opartej na systemie MS-

DOS). Ścieżka /S:SourcePath powinna być utworzona zgodnie ze

standardem UNC (np. \\SRV\CD-ROM\I386) lub być nazwą

urządzenia lokalnego (np. E:\I386) dla nośnika instalacyjnego.

626

Rozdział 15

Ostrzeżenie: Przed dokonaniem jakichkolwiek zmian w systemie

powinniśmy - w celu wykonania kopii bezpieczeństwa spisu Registry

- skorzystać z programu Repair Disk Utility. Należy przynajmniej

uaktualnić lokalne informacje naprawcze, aczkolwiek autor

sugeruje dodatkowo utworzenie nowego dysku naprawczego.

W zasadzie powinno się mieć przynajmniej trzy dyski naprawcze, tak

by zawsze mieć jeden gotowy do odtworzenia konfiguracji.

Dysponując wieloma zbiorami bezpieczeństwa, jeśli ma się wiele

dysków naprawczych, można przywrócić pożądany stan systemu.

Przynajmniej jeden z

trzech dysków naprawczych powinien

zawierać ważny spis Registry (na wypadek konieczności jego

odtworzenia).

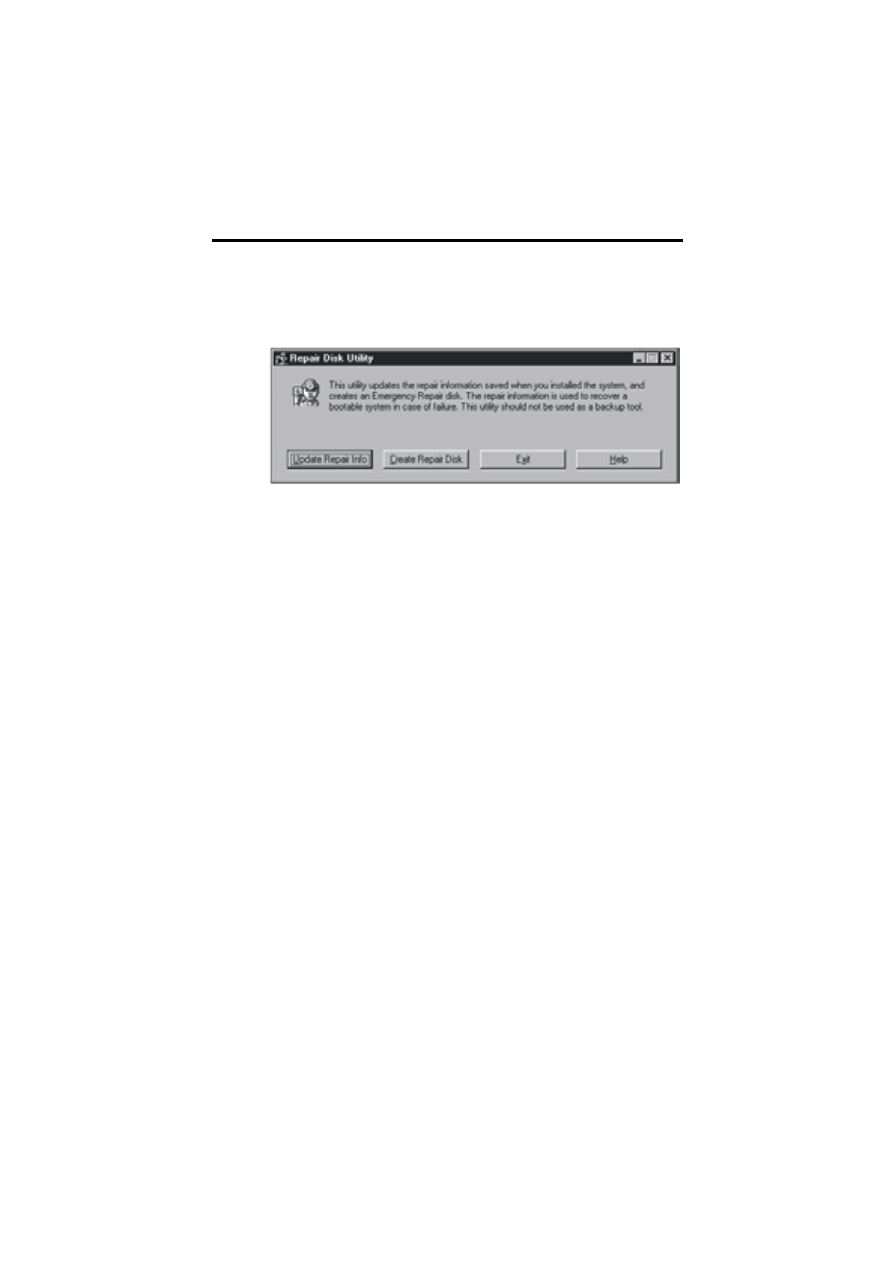

Instalowanie programu Repair Disk Utility

W celu zainstalowania programu Repair Disk Utility, należy

wykonać następujące czynności:

1. Kliknąć prawym klawiszem myszy

Start

i wybrać opcję

Open

All

Users

. Pojawi się okno

Explorer

.

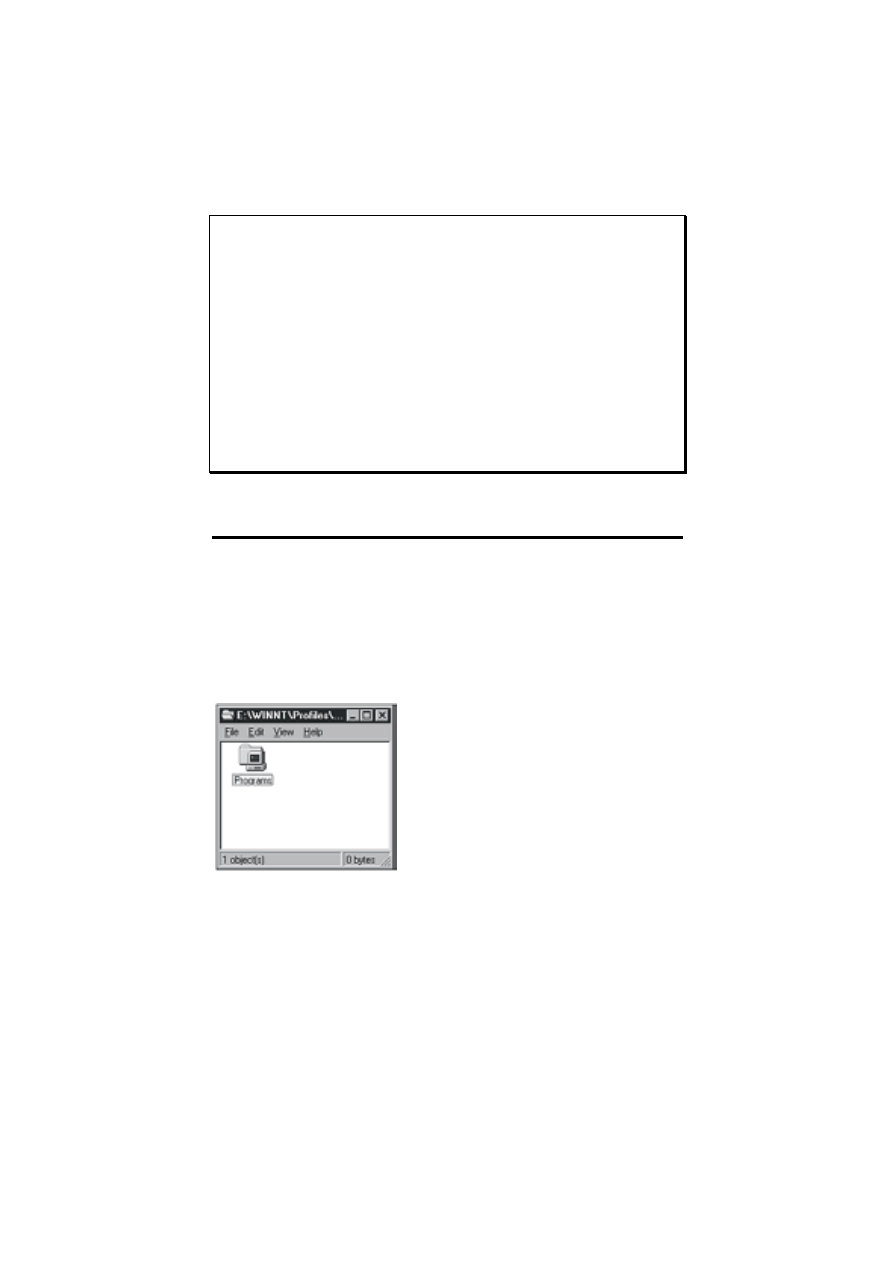

2. Dwukrotnie kliknąć w nim ikonę

Programs

(pokazaną na rys.

15.19). Pojawi się następne okno Explorer-a.

3. Dwukrotnie kliknąć ikonę

Admiminstrativ e Tools

(Narzędzia

do administrowania). Pojawi się okno

Explorer

, ze skrótami do

wielu z istniejących w systemie NT narzędzi do administrowania

(rys. 15.20).

Rys. 15.19. Profil

All Users zawiera

ikonę Programs,

która z kolei

obejmuje często

wykorzystywane

pozycje menu

Start dla

wszystkich

użytkowników

w systemie.

Zarządzanie systemem Windows NT Server

627

4. Z menu

File

wybrać

New

, a następnie

Shortcut

. Pojawi się okno

Create

Shortcut

(Utworzenie skrótu).

5. Wpisać RDISK w oknie

Command

Line

(Linia komend),

a następ-nie kliknąć

Next

oraz

Finish

.

6. Zamknąć wszystkie okna Explorera.

RDISK pojawi się teraz na ekranie ze wszystkimi innymi

narzędziami do administrowania w menu

Start

(zgodnie z rysunkiem

15.21).

Rys. 15.20. Folder

Administrative

Tools zawiera

skróty do wielu

narzędzi do

administrowania

systemem NT.

Rys. 15.21 Skrót

do programu

RDISK występuje

teraz z resztą

skrótów w menu

Start.

628

Rozdział 15

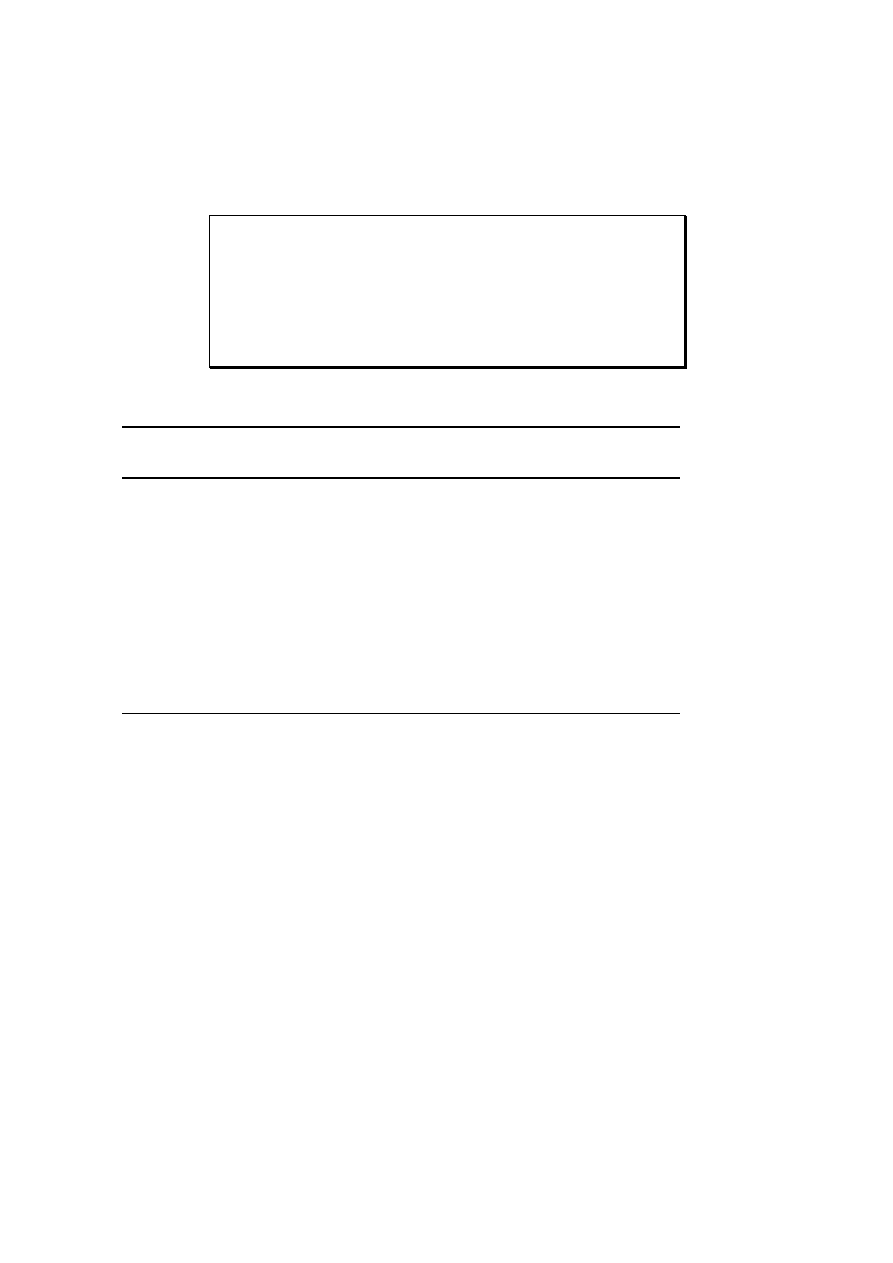

Praca z programem Repair Disk Utility

Po utworzeniu obiektu Repair Disk Utility warto go uruchomić

i wykonać kopię bezpieczeństwa konfiguracji systemu. Po

uruchomie-niu aplikacji pojawi się okno dialogowe

Repair Disk

Utility

(zgodnie z rysunkiem 15.22).

Okno dialogowe

Repair Disk Utility

zawiera przyciski czterech

funkcji:

!

Updated Repair Info

: (Uaktualnienie danych naprawczych):

uaktualnienie informacji o spisie Registry, zawartych w katalogu

%SystemRoot%\Repair

. Po jego wybraniu pojawia się

pytanie, czy utworzyć nowy dysk naprawczy.

!

Create Repair Disk

: (Utworzenie dysku naprawczego):

sformatowanie dyskietki o wysokiej gęstości i skopiowanie na

nią tych samych danych naprawczych, które omawialiśmy

w kontekście Update Repair Info. T en dysk naprawaczy

wykorzystywany jest przez proces naprawczy do odtworzenia (w

razie potrzeby) spisu Registry.

!

Exit

: Koniec pracy z aplikacją

!

Help

: Krótki opis działań związanych z funkcjami Repair Disk

Utility.

Informacje zawarte w katalogu

%SystemRoot%\Repair

składają się

z

kopii plików nieskompresowanych (uncompressed)

AUTOEXEC.NT

i CONFIG.NT oraz spakowanych (compressed),

podanych w tabeli 15.2.

Rys. 15.22.

Narzędzia RDISK

używamy do

tworzenia

i uaktualniania

dysku ERD.

Zarządzanie systemem Windows NT Server

629

Wskazówka: Jeśli dysponujemy programem COMPRESS.EXE

(dostarczanym wraz z kilkoma zestawami SDK firmy Microsoft oraz

platformami do tworzenia oprogramowania), to możemy nasze

pliki spakować w

formacie zgodnym z

programem

rozpakowującym Microsoftu - EXPAND.EXE, z Windows NT.

Identyczny format jest pożądany, gdyż EXPAND.EXE znajduje się

w każdym systemie NT.

Tabela 15.2. Podstawowe elementy spisu Registry.

Nazwa

pliku

Pozycja Rejestru

O pis

default._

HKEY_USERS\DEFAULT

Predefiniowany profil sys-

temu

sam._

HKEY_LOCAL_MACHINE\SAM

Security Account Manager

danego komputera

security._ HKEY_LOCAL_MACHINE\Security

Baza danych ochrony

software._ HKEY_LOCAL_MACHINE\Software

Zapis konfiguracji

oprogramowania

system._

HKEY_LOCAL_MACHINE\System

Ustawienia systemu dla da-

nego komputera

Po uaktywnieniu opcji

Show Hidden/System Files

w NT Explorer

zostanie wyświetlony dodatkowy plik, nie wymieniony w katalogu

%SystemRoot%\Repair

. Jest to plik setup.log, którego

nigdy nie wolno usunąć. Jest on wykorzystywany przez Setup przy

dokonywaniu uzupełnień (upgrade). Jeśli w trakcie tej operacji Setup

nie może znaleźć dostatecznie dużo wolnego miejsca na dysku,

„prosi” o usunięcie niektórych plików z systemu w bieżącej wersji.

Pliki o nazwach umieszczonych w setup.log zostaną usunięte -

w celu zapewnienia miejsca na uzupełnienie. Jeśli brakuje pliku

setup.log, a na dysku jest za mało wolnego miejsca, wtedy Setup

może kontynuować działanie dopiero po ponownym sformatowaniu

twardego dysku. Rzadko takie rozwiązanie problemu jest do

przyjęcia. Ponadto mogłoby ono okazać się niebezpieczne dla

sprawnego działania sieci w sytuacji, gdy uzupełniany system jest

jedynym kontrolerem domeny (obejmującym wszystkie informacje

630

Rozdział 15

o kontach), zawiera pliki danych o kluczowym znaczeniu lub inne

składniki systemu nie do odtworzenia. T ak więc, jeśli setup.log nie

istnieje, lub z innych powodów nie można zapewnić wystarczającej

przestrzeni na instalację, należy zakończyć proces uzupełniania

systemu, ręcznie usunąć odpowiednią ilość plików i pomownie

uruchomić program uzupełniający.

Praca z grupą roboczą Post Office

Systemy NT Server i Workstation mogą realizować funkcje

elektronicznej poczty grupy roboczej. Po uruchomieniu takiej

usługi pocztowej, każda stacja robocza pracująca w

systemie

Windows 3.x, Windows NT 3.x lub DOS, w której uruchomiono

klienta Microsoft Mail może połączyć się z tą usługą. Dodatkowo

systemy Windows 95 i NT 4 wyposażono w oprogramowanie

klienckie Exchange, dostarczane z konektorem Microsoft Mail. Za

jego pomocą możemy łączyć się z pocztą w systemie NT 4.

Oferowane nam tutaj możliwości - w odniesieniu do Microsoft Mail

3.5 lub Exchange 4.0 - są niewielkie. Narzędzie to traktować należy

jako przepustkę do poczty elektronicznej.

Utworzenie grupy roboczej Post Office

Utworzenie poczty nie jest kłopotliwe, powinniśmy jednak

pamiętać, iż:

!

Jedynie tworzący pocztę może nią administrować

!

Poczta grupy roboczej może wyświetlać jednocześnie albo folder

osobisty, albo współdzielony (nigdy oba naraz).

!

Gdy liczba użytkowników poczty jest większa niż dziesięć, wtedy

nie należy jej instalować na stacji roboczej NT , ponieważ ilość

jednoczesnych połączeń jest w tym systemie ograniczona do

dziesięciu.

Aby utworzyć pocztę dla grupy roboczej, powinniśmy:

1. Z Panelu sterowania (

Control Panel

) otworzyć aplet

Microsoft

Postoffice

. Pojawi się okno

Microsoft Workgroup

Postoffice

Admin

.

Zarządzanie systemem Windows NT Server

631

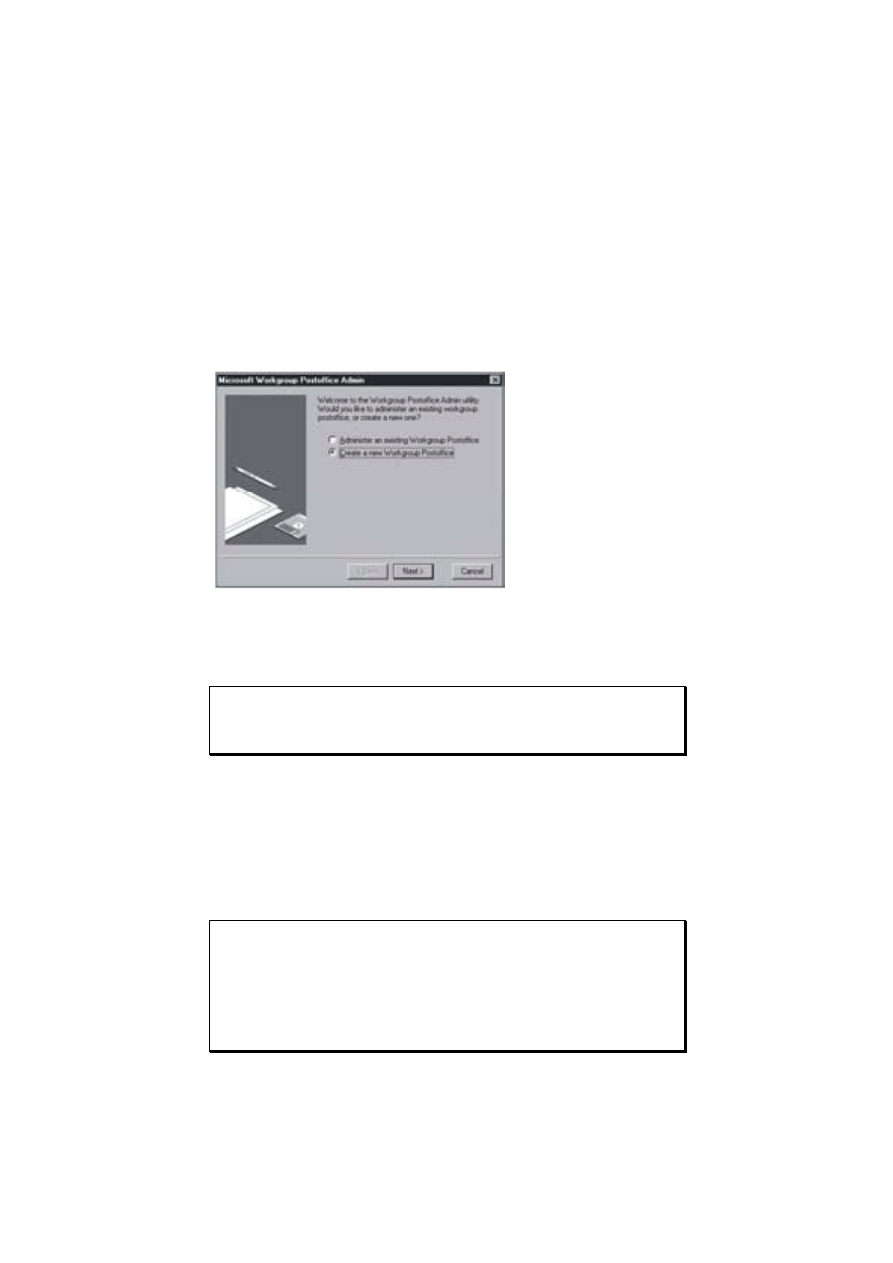

2. Wybrać opcję do utworzenia (

Create

) nowej poczty Workgroup

Postoffice (zgodnie z

rysunkiem 15.23). W

grupie

roboczej/domenie powinna znajdować się tylko jedna poczta

grupy roboczej. Jeśli utworzymy więcej niż jedną pocztę, wtedy

nie będą one mogły wymieniać między sobą informacji. Do

obsługi wielu poczt potrzeba bowiem pełnego pakietu Microsoft

Mail lub Exchange.

3. W następnym oknie dialogowym należy podać lokalizację

katalogu poczty grupy roboczej - WGPO (Work Group Post

Office).

Uwaga: WGPO można zainstalować tylko w

już wcześniej

istniejącym katalogu. Stąd konieczne może się okazać, iż będziemy

musieli utworzyć - w NT Explorer - katalog poczty.

Jeśli plik MMF (Microsoft Mail File) znajduje się na serwerze,

pocztę należy zainstalować w

partycji z

odpowiednią ilością

wolnego miejsca na obsługę wszystkich danych pocztowych klienta.

Np. - dla 10 klientów o maksymalnym zaangażowaniu pamięci

dyskowej 10 MB na użytkownika - minimalna partycja powinna

mieć wielkość 100 MB.

Ostrzeżenie: Jeśli pocztę instalujemy na skompresowanym dysku

NTFS, to niewielki zysk na pamięci dyskowej zostanie okupiony

zmniejszoną wydajnością serwera pocztowego. Wynika to z faktu, że

pliki MMF (Microsoft Mail Files) są już spakowane. Próba

poddania kompresji plików już spakowanych, lub rozpakowywania

ich w czasie używania, z reguły nie znajduje uzasadnienia.

Rys. 15.23. Pocztę

grupy roboczej

tworzy się za

pomocą apletu

Microsoft Mail

Postoffice

Control Panel

632

Rozdział 15

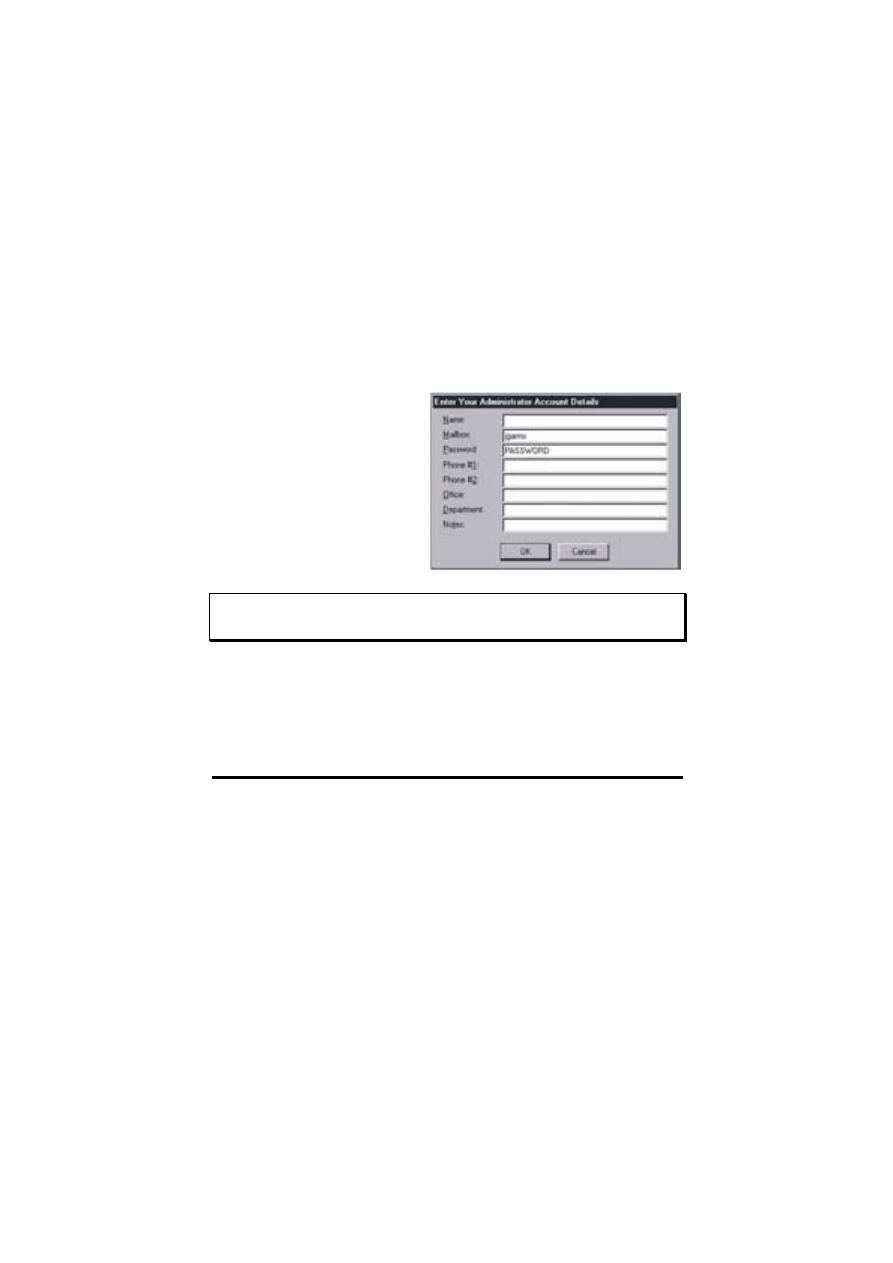

4. Po utworzeniu katalogu WPGO pojawia się okno dialogowe

z prośbą o wpisanie szczegółowych informacji dotyczących

konta Administratora (rysunek 15.24). W

tym oknie

dialogowym należy wpisać nazwę (taką jak Administrator

Poczty), nazwę skrzynki pocztowej o maksymalnej długości 10

znaków (np. Admin), hasło o maksymalnej długości 8 znaków

i różne informacje dodatkowe (takie jak numery telefoniczne,

biuro, wydział i uwagi). Aby utworzyć konto klikamy

OK

.

Uwaga: Jeśli podczas tworzenia konta nie podamy hasła, wtedy

hasłem domyślnym będzie PASSWORD.

Pojawi się okno potwierdzające utworzenie konta, zawierające

informacje o położeniu nowo utworzonej poczty i przypominające

o konieczności współdzielenia utworzonego katalogu.

Zarządzanie grupą roboczą poczty

Zarządzając pocztą nie korzystamy z wielu opcji. T a, stosowana

najczęściej, służy do tworzenia skrzynek pocztowych dla klientów

poczty. Realizuje się to przez otwarcie ikony

Microsoft Mail

Postoffice

Control Panel

i

wybór opcji

Administer

(Administrowanie) - dla istniejącej grupy roboczej poczty. Pojawi

się okno dialogowe

Postoffice Manager

(Menedżer poczty),

umożliwiające wyświetlenie szczegółowych informacjami

dotyczących skrzynki pocztowej - po kliknięciu przycisku

Details

,

utworzenie nowych skrzynek - przez wybranie

Add

User

(Dodanie

użytkownika), usunięcie skrzynki - dzięki funkcji

Remov e

User

(Usunięcie użytkownika). Wreszcie mamy tutaj możliwość

Rys. 15.24.

Użytkownik-

administrator

tworzony jest

domyślnie po

sformułowaniu

nowej poczty.

Zarządzanie systemem Windows NT Server

633

wyświetlenia raportu wykorzystania współdzielonych folderów -

dzięki funkcji

Shared

Folders

(Foldery współdzielone).

Za każdym razem, gdy dodajemy użytkownika, powinniśmy podać

nazwę skrzynki pocztowej (składającą się z maksymalnie 10

znaków), maksymalnie 8-znakowe hasło oraz różne informacje

dodatkowe (takie jak numery telefoniczne, biuro, dział i uwagi).

Procedura ta przypomina tworzenie własnego konta (co opisano

wcześniej). Jeśli nie utworzymy kont, to poszczególni użytkownicy

będą mogli założyć własne konta, zaraz po pierwszym uruchomieniu

32-bitowego klienta poczty Microsoft.

Wyróżnić możemy kilka metod zwiększenia bezpieczeństwa

poczty:

!

Podać lokalną - w komputerze użytkownika, lub zdalną -

w serwerze, lokalizację pliku MMF użytkownika. W

celu

umieszczenia w/w pliku w serwerze, każdy użytkownik musi

wybrać pozycję

Options

(Opcje) z menu

(Poczta). Pojawi

się okno dialogowe

Options

. Należy teraz kliknąć przycisk

Serv er

,

w wyniku czego wyświetlone zostanie okno

dialogowe

Serv er

. W nim będziemy mogli podać grupę,

w poczcie której należy umieścić plik MMF, lub też zapisać go

lokalnie w

naszym komputerze. Wykonywanie kopii

bezpieczeństwa (backing up) będzie względnie proste, jeśli

wszystkie pliki przechowywane będą na serwerze.

Wskazówka: W oknie dialogowym Options możemy też zamieścić

informację, że zawartość skrzynki poczty przychodzącej (inbox) ma

być kopiowana do lokalnego pliku MMF użytkownika - wtedy, gdy

łączy się on z pocztą zdalnie.

!

Jeśli plik MMF przechowywany jest lokalnie, indywidualni

użytkownicy muszą wykonywać kopie bezpieczeństwa ich

własnych plików MMF, wybierając pozycję

Backup

(Kopia

bezpieczeństwa) z menu

.

!

Kopię bezpieczeństwa jednego folderu do pliku możemy

wykonać poprzez funkcję

Export

z menu

File

. Z opcji

Import

korzystać będziemy przy odtwarzaniu folderu z pliku.

634

Rozdział 15

Folder współdzielony (umożliwiający użytkownikom poczty

współdzielenie jednego folderu) tworzymy wybierając

New Folder

(Nowy folder) z

menu

Folder

. Przywileje w

folderach

współdzielonych dla połączonych użytkowników możemy

ograniczyć do

Read

(Odczyt),

Write

(Zapis) i

Delete

(Usuwanie).

Folder współdzielony pozwala zaoszczędzić pamięć dla poczty

grupy roboczej.

Usługa zdalnego ładowania systemów operacyjnych

(Remoteboot Service)

Usługa zdalnego ładowania systemów operacyjnych - Remoteboot

(w skrócie: zdalne ładowanie) wykorzystywana jest do obsługi tych

klientów sieci, którzy ładują system operacyjny z serwera, zamiast

ze swojego lokalnego napędu dyskowego. W

procesie tym

wykorzystywana jest pamięć ROM (chodzi tutaj o tzw. zdalne

ładowanie programów - RPL (Remote Program Load)),

umieszczona w adapterze sieciowym, w celu zapewnienia obsługi

wczytania programu ładującego system operacyjny i inicjującego

jego pracę. Po uruchomieniu programu, do komputera zostają

załadowane pozostałe elementy systemu. (Klientów sieciowych

przeważnie nie wyposaża się w napędy dysków twardych ani

elastycznych - tzw. diskless workstations).

Uwaga: Skorzystanie z usługi zdalnego ładowania w systemie

Windows NT Server będzie możliwe wtedy, gdy klienci wyposażeni

będą w

karty Ethernet, obsługujące zdalne ładowanie,

z zainstalowanymi układami pamięci RPL. Pamięć tą trzeba zwykle

nabyć oddzielnie (pamiętajmy jednak, że nie wszystkie karty

Ethernet z nią współpracują).

Wykorzystanie stacji roboczych bez napędów dyskowych ma swoje,

godne odnotowania, zalety:

!

Zabezpieczenie przez wirusami komputerowymi (brak

jakiegokolwiek mechanizmu umożliwiającego ich wprowadzenie

do systemu). Źródłem większości wirusów są bowiem systemowe

(bootable) dyskietki elastyczne, wkładane do lokalnego napędu

komputera użytkownika.

Zarządzanie systemem Windows NT Server

635

!

Kontrola dystrybucji informacji i oprogramowania w sieci (brak

możliwości przeprowadzenia zmian konfiguracji klienta sieci).

Zachowanie jakichkolwiek ustawień i

parametrów

współdzielonego oprogramowania nie jest wykonalne. Klient

może jedynie uruchomić oprogramowanie, zgodnie z nadanymi

przez nas uprawnieniami i

zachować swoją konfigurację

w przydzielonym mu przez nas katalogu.

!

Łatwiejsze uaktualniania oprogramowania - operacje takie

odnoszą się jedynie do głównej (centralnej) konfiguracji.

!

Niższy koszt komputerów bez dysków twardych i elastycznych.

Są oczywiście również pewne niedogodności, wynikające ze

stosowania takich stacji roboczych (bez napędów dyskowych). Nie

bez znaczenia jest tutaj wzrost intensywności wymiany danych

(traffic) w sieci, ponieważ każdy użytkownik używa tych samych

plików. Obsługa interfejsu okienkowego jest mniej wydajna, gdyż

wymiana stron (paging) musi być realizowana z wykorzystaniem

napędu sieciowego (networked drive), a biblioteki DLL muszą być

ładowane z instalacji współdzielonej. Niektóre z tych niedogodności

można usunąć, wprowadzając lokalny dysk twardy. Dysku takiego

można użyć do utworzenia pliku wymiany stron (paging file),

przechowywania plików z danymi wraz z (w razie potrzeby)

aplikacjami użytkownika, przy zachowaniu zalet łatwego

uaktualniania systemu operacyjnego i ochrony przed infekcjami

wirusowymi.

Uwaga: Do klientów można zdalnie ładować tylko systemy DOS,

Windows 3.1 i Windows 95. Nie jest to możliwe w odniesieniu do

Windows for Workgroups 3.11 oraz Windows NT.

Uwaga: Fakt braku możliwości zdalnego ładowania NT wynika

z kilku powodów, z których najważniejszy związany jest z zapewnie-

niem odpowiedniej ochrony w tym systemie.

Przy każdym uruchomieniu programu instalacyjnego systemu NT ,

tworzony jest unikalny identyfikator ochrony - SID (Security

Identifier). Przyjmuje się, że identyfikator SID ochrony jest

unikalny w czasie i przestrzeni, i wykorzystywany do ustanawiania

636

Rozdział 15

relacji upoważnienia (trust relationships) z innymi komputerami

i domenami. T worzy się go podczas procesu instalacji i konfiguracji

systemu NT ; zostaje dołączony do kodu wielu usług, zwłaszcza

związanych z obsługą sieci. Jeśli mielibyśmy możliwość skopiowania

obrazu konfiguracji systemu NT - plik po pliku - do innego

komputera, to w efekcie otrzymalibyśmy dwa różne komputery

z tym samym identyfikatorem SID. Fakt ten mógłby mieć wręcz

nieobliczalne konsekwencje.

Instalowanie usługi zdalnego ładowania systemów operacyjnych

Proces instalacji usługi zdalnego ładowania systemów operacyjnych

(w skrócie: zdalnego ładowania) - Remotboot Service - składa się

z wielu etapów. Po pierwsze, należy zainstalować samą usługę.

Następnie trzeba skopiować odpowiednie systemy operacyjne do

głównych katalogów RPL (Remote Program Load). Wreszcie

należy ustawić parametry ochrony odpowiednich plików i sprawdzić

konfigurację, stosując do tego celu program Remoteboot Manager.

Wszystkie powyższe czynności należy wykonać przed utworzeniem

profilu lub profili (profil zawiera konfigurację użytkownika). Profil

możemy np. utworzyć dla systemu MS-DOS 5.0 lub MS-DOS 6.x -

tak, aby każdy z nich mógł uruchomić Windows 3.x z instalacji

współdzielonej.

Uwaga: Przed instalacją usługi zdalnego ładowania musimy

uświadomić sobie, iż: po pierwsze - w nazwie serwera nie mogą

występować znaki odstępu (spacje), bo inaczej klienci pracujący

w MS-DOS z takim serwerem nie będą mogli się z nim połączyć. Po

drugie - pliki zdalnego ładowania należy zainstalować w katalogu

NTFS, ponieważ system FAT nie może obsłużyć więcej, niż 100

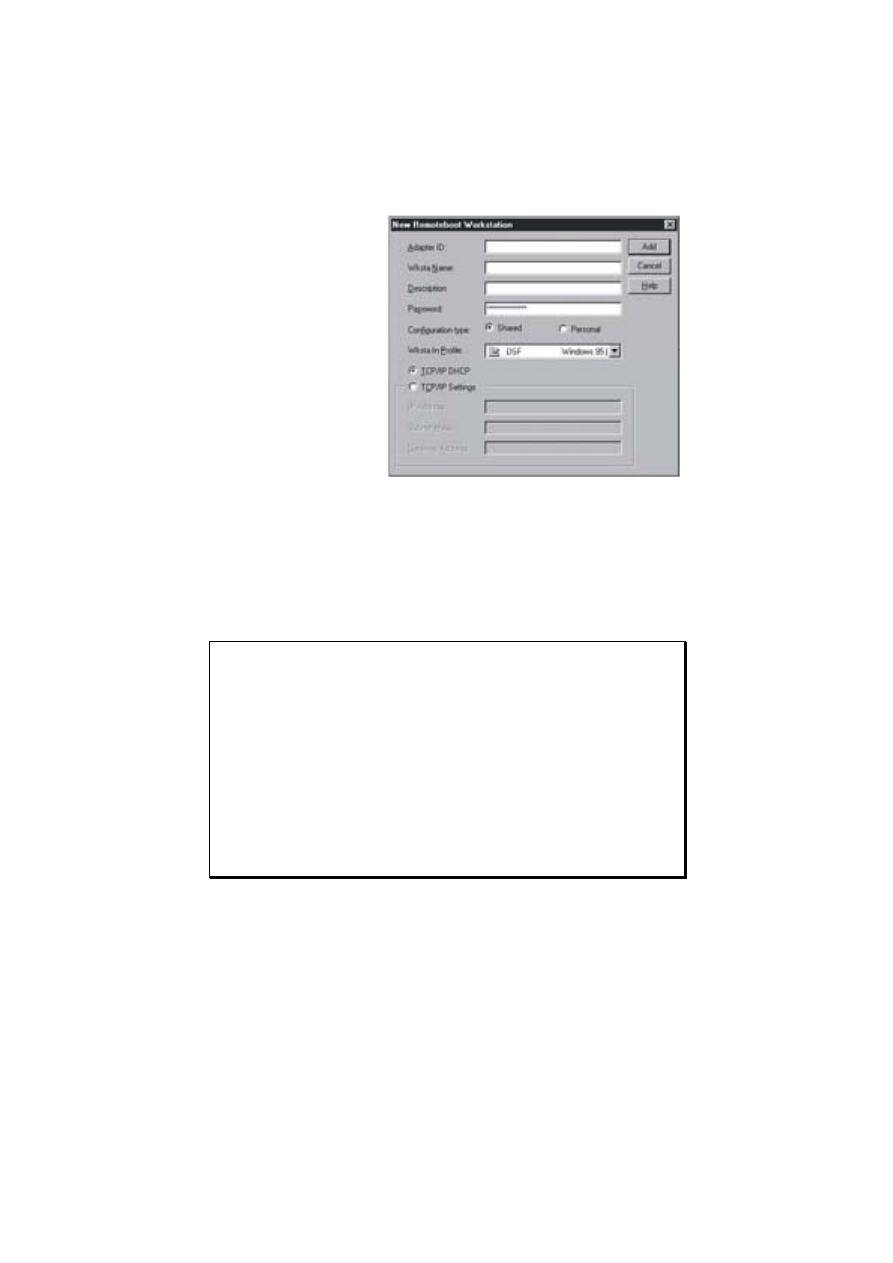

„zdalnie ładowanych” klientów, uniemożliwiając określenie prawi-