© 2013 Cisco i / lub jego kooperanci. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 1 / 7

Lab.9.2.1.3 - Projektowanie i implementacja schematu

adresowania podsieci IPv4

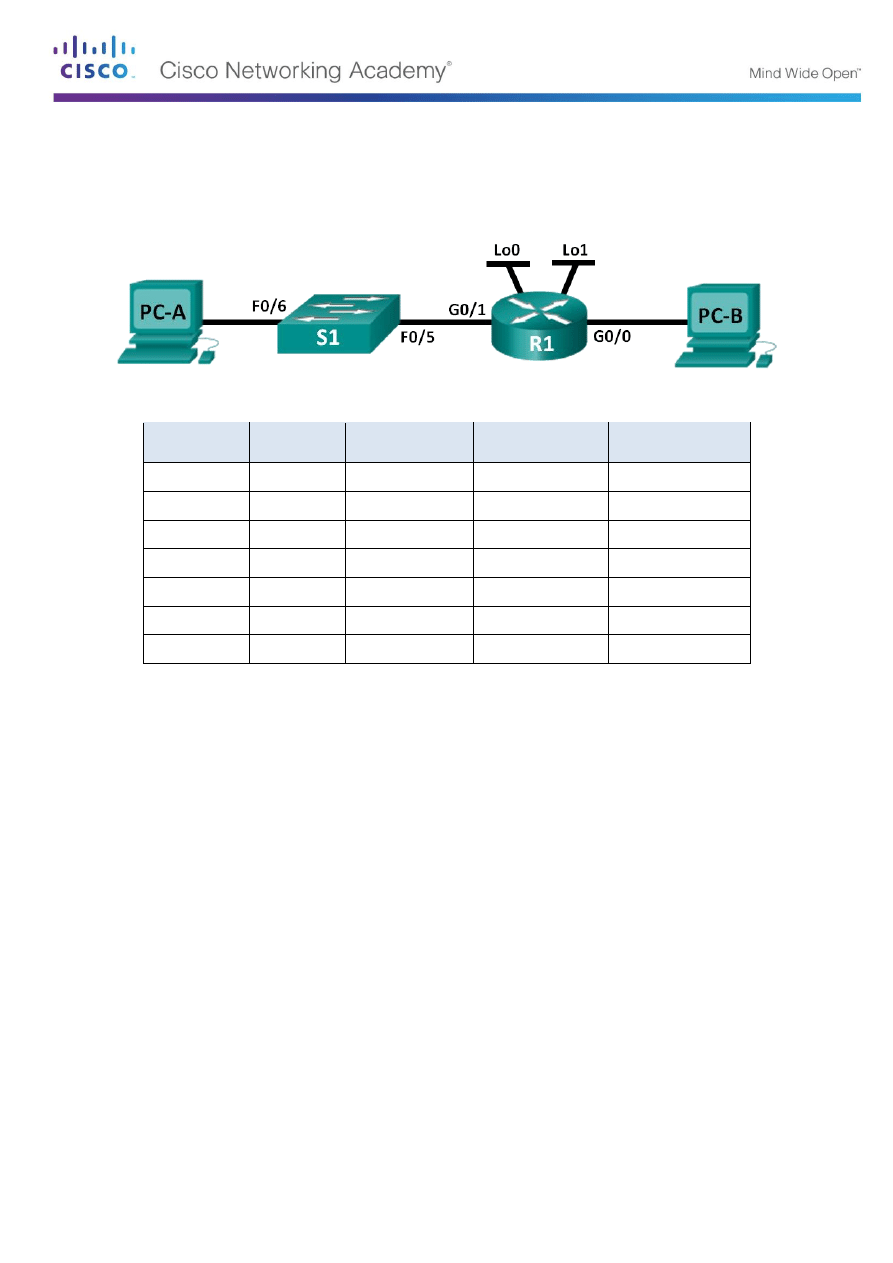

Topologia

Tabela adresacji

Urządzenie

Interfejs

Adres IP

Maska

Brama domyślna

R1

G0/0

N/A

G0/1

N/A

Lo0

N/A

Lo1

N/A

S1

VLAN 1

N/A

N/A

N/A

PC-A

NIC

PC-B

NIC

Cele

Cześć 1: Projektowanie schematu podziału sieci

Tworzenie schematu adresowania podsieci, który spełnia wymagania, co do liczby podsieci i hostów

Wypełnienie tabeli z adresami IP hosta.

Część 2: Konfiguracja urządzeń

Przypisanie adresu IP, maski podsieci i bramy domyślnej do komputerów.

Skonfigurowanie interfejsu Gigabit Ether

net routera z adresem IP i maską podsieci.

Utworzenie dwóch interfejsów pętli zwrotnej na routerze i skonfigurowanie na każdym z nich adresu

IP i maski podsieci

Część 3: Testowanie sieci i rozwiązywanie problemów

•

Sprawdzenie połączeń sieciowych i rozwiązywanie problemów za pomocą polecenia ping.

Scenariusz

W tym ćwiczeniu, począwszy od danego pojedynczego adresu IP i maski podsieci, masz dokonać

podziału sieci na kilka podsieci. Schemat adresowania podsieci powinien uwzględniać wymaganą liczbę

hostów, w każdej podsieci, a także uwzględniać przyszły rozwój sieci poprzez zwiększenie docelowej

lic

zby hostów w każdej podsieci. Po utworzeniu schematu adresowania sieci i uzupełnieniu diagramu sieci

o adresy IP i maski w tabeli na stronie 1

, należy skonfigurować komputery oraz interfejsy routera,

włączając w to interfejsy pętli zwrotnej (loopback). Interfejsy loopback zostały utworzone w celu

zasymulowania dodatkowych sieci LAN dołączonych do routera R1.

Laboratorium - Projektowanie i implementacja schematu adresowania podsieci IPv4

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 2 of 7

W momencie, gdy urządzenia sieciowe i komputery zostaną skonfigurowane, należy użyć komendy ping

w celu sprawdzenia połączeń sieciowych.

Treść instrukcji zapewnia minimalną pomoc w zakresie komend niezbędnych do konfiguracji routera.

Wymagane polecenia są jednak zawarte w dodatku A. Sprawdź swoją wiedzę, próbując skonfigurować

urządzenia sieciowe bez zaglądania do dodatku.

Uwaga: Instrukcje

laboratoryjne dla kursu CCNA zostały przygotowane dla routerów serii Cisco

1941(ISR) (ang. Integrated Services Router) z Cisco IOS (ang. Internetwork Operating System) w wersji

15.2 (4) oraz

przełączników Cisco Catalyst 2960S z Cisco IOS w wersji 15.0 (2). Zamiast powyższych

mogą być używane inne routery i przełączniki z inną wersja systemu Cisco IOS. W zależności od modelu i

wersji Cisco IOS,

dostępne polecenia jak również informacje zwracane przez urządzenia mogą się jednak

różnić od tego, co przedstawiono w instrukcjach laboratoryjnych. Podczas zajęć proszę odnosić się do

właściwych oznaczeń interfejsów routera, których oznaczenia w zależności od typu routera zostały

zebrane w tabeli na końcu instrukcji. Nazwy interfejsów dostępnych na routerze można sprawdzić będąc

w trybie konfiguracji ogóln komendą: Router(config)# interface ?. Po wydaniu komendy wyświetlą się

wszystkie dostępne na routerze interfejsy sieciowe.

Uwaga:

Przed przystąpieniem do ćwiczeń proszę się upewnić, że z routerów i przełączników została

usunięta konfiguracja startowa. Jeżeli nie jesteś pewien jak to zrobić, to poproś o pomoc instruktora.

Wymagana zasoby do przeprowadzenia laboratorium

1 router (Cisco 1941 z Cisco IOS wersja 15.2(4)M3)

1

przełącznik (Cisco 2960 z Cisco IOS wersja 15.0(2))

2 komputery z systemem operacyjnym (Windows 7, Vista lub XP z zainstalowanym emulatorem

terminala)

Kabel konsolowy do skonfigurowania urządzeń CISCO za pomocą portu konsolowego

Kable ethernetowe takie jak pokazano na zamieszczonej topologii sieci

Uwaga: Interfejsy gigabitowe na routerach Cisco 1941

są z autodetekcją. W związku z czym pomiędzy

routerem, a komputerami nie ma konieczności stosowania kabli z przeplotem. Można w tym miejscu

zastosować kable ethernetowe proste (ang. Ethernet straight-through). W przypadku użycia innego typu

routera lub portów (bez autodetekcji) konieczne jest zastosowania kabla ethernetowego z przeplotem

(ang. Ethernet cross-over).

Projekt sieci i schemat adresacji

Part 1:

Krok 1: Utw

órz schemat adresacji podsieci, który spełnia wymagania na liczbę podsieci

oraz wymagana liczbę adresów hostów.

Scenariusz zakłada, że jesteś administratorem sieci niewielkiego oddziału funkcjonującego w ramach

większej firmy. Twoim zadaniem jest utworzenie podsieci w przestrzeni adresowej 192.168.0.0/24, które

będą spełniały następujące wymagania:

Pierwsza podsie

ć jest siecią pracowniczą. Musisz zaplanować w niej co najmniej 25 adresów IP dla

hostów

Druga podsie

ć jest na potrzeby administracji. Musi być w niej co najmniej 10 adresów IP.

Podsieć trzecia i czwarta zarezerwowana jest na potrzeby sieci wirtualnych, które będą podłączone

do

interfejsów wirtualnych loopback 0 oraz loopback 1. Interfejsy wirtualne mają symulować

podłączone do routera R1 sieci LAN.

Należy również wydzielić dwie aktualnie nieużywane podsieci na potrzeby przyszłej rozbudowy sieci.

Uwaga:

Przy podziale sieci na podsieci nie wolno używać techniki VLSM (ze zmienną długością maski).

Wszystkie maski podsieci mają mieć jednakową długość.

Proszę odpowiedzieć na poniższe pytania celem ułatwienia procesu podziału sieci na podsieci, które

spełniają postawione wymagania:

1)

Ile jest potrzebnych adresów hosta dla największej podsieci? _____________________

Laboratorium - Projektowanie i implementacja schematu adresowania podsieci IPv4

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 3 of 7

2) Jaka jest wymagana minimalna liczba podsieci? _________________________________

3) Dany jest adres IP

do podziału na podsieci:192.168.0.0/24. Jaka jest binarna postać maski

podsieci /24?

_____________________________________________________________________________

___

4)

Maska podsieci składa się z dwóch części: sieci i hosta. Są one reprezentowane w postaci

b

inarnej za pomocą zer i jedynek.

Co reprezentują jedynki w masce sieci? ________________________________________

Co reprezentują zera w masce sieci? _______________________________________

5) W ce

lu podziału sieci na podsieci, bity z części hosta oryginalnej maski sieci zabierane są na bity

reprezentujące bity podsieci. Liczba bitów podsieci definiuje liczbę podsieci. Biorąc pod uwagę

każdą z możliwych masek podsieci przedstawionych w formacie binarnym oblicz, ile podsieci i ile

hostów jest tworzone w każdym przykładzie?

Wskazówka: Należy pamiętać, że liczbę adresów hosta można wyliczyć z wzoru 2

k

-2, gdzie k

jest liczbą bitów hosta, a liczbę podsieci z wzoru 2

n

, gdzie n-

oznacza liczbę bitów zabraną z

części hosta oryginalnej maski sieci na potrzeby utworzenia podsieci. Bity podsieci

(przedstawione

zostały pogrubioną czcionką). Oryginalna maska sieci zapisana / 24 odpowiada

masce 255.255.255.0 w zapisie kropkowo

dziesiętnym.

(/25) 11111111.11111111.11111111.10000000

Maska w postaci kropkowo dziesiętnej: ________________________________

Liczba podsieci? ________________,

Liczba hostów? ________________

(/26) 11111111.11111111.11111111.11000000

Maska w postaci kropkowo dziesiętnej: ________________________________

Liczba podsieci? ________________, Liczba hostów? ________________

(/27) 11111111.11111111.11111111.11100000

Maska w postaci kropkowo dziesiętnej: ________________________________

Liczb

a podsieci? ________________, Liczba hostów? ________________

(/28) 11111111.11111111.11111111.11110000

Maska w postaci kropkowo dziesiętnej: ________________________________

Liczba podsieci? ________________, Liczba hostów? ________________

(/29) 11111111.11111111.11111111.11111000

Maska w postaci kropkowo dziesiętnej: ________________________________

Liczba podsieci? ________________, Liczba hostów? ________________

(/30) 11111111.11111111.11111111.11111100

Maska w postaci kropkowo dziesiętnej: ________________________________

Liczba podsieci? ________________, Liczba hostów? ________________

6) Bi

orąc pod uwagę swoje odpowiedzi wskaż, która maska podsieci spełnia minimalne wymagania

na

liczbę adresów hosta?

_____________________________________________________________________________

7) Bi

orąc pod uwagę swoje odpowiedzi wskaż, która maska podsieci spełnia minimalne wymagania

na

liczbę podsieci?

_____________________________________________________________________________

Laboratorium - Projektowanie i implementacja schematu adresowania podsieci IPv4

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 4 of 7

8)

Biorąc pod uwagę swoje odpowiedzi wskaż, która maska podsieci spełnia minimalne wymagania

na

liczbę podsieci i adresów hosta?

_____________________________________________________________________________

9)

Jeśli masz już określną maskę podsieci, która spełnia wszystkie postawione sieci wymagania,

określ adresy wszystkich podsieci poczynając od adresu sieci oryginalnej. Wypisz sieci od

pierwszej do ostatniej

. Pamiętaj, że pierwsza podsieć ma adres 192.168.0.0, ale ma nową

przypisaną wartość maski

Adres podsieci /Prefiks Maska podsieci (

kropkowo dziesiętna)

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

___________________ / ____ __________________________

Krok 2. Uzupełnij diagram o adresy IP hostów

W podkreślonych miejscach na rysunku wpisz adresy IP oraz maskę podsieci w notacji skróconej (z

ukośnikiem). Każdemu interfejsowi routera: Gigabit Ethernet 0/0, Gigabit Ethernet 0/1, Loopback 0, and

Loopback 1

przypisz pierwszy użyteczny adres w podsieci. Wypełnij również adresy IP komputerów PC-A

i PC-B. Pro

szę wpisać również wszystkie powyższe informacje do tabeli adresacji na stronie nr 1

instrukcji.

Pamiętaj, że router może mieć inne oznaczenia interfejsów sieciowych.

Cześć 2. Konfiguracja urządzeń

W części 2. należy zestawić sieć według załączonej topologii i skonfigurować podstawowe ustawienia

komputerów PC i routerów, a mianowicie: adresy IP interfejsów routera i adresy IP komputerów, maski

podsieci i bramy

domyślne dla komputerów. Zapoznaj się z tabelą nazw interfejsów routera w zależności

od typ

u urządzenia.

Laboratorium - Projektowanie i implementacja schematu adresowania podsieci IPv4

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 5 of 7

Uwaga:

Dodatek A dostarcza szczegółowych danych konfiguracyjnych dla kroków w części 2 ćwiczenia.

Należy starać się wykonać część 2 bez zaglądania do Dodatku A.

Step 2: Konfiguracja rutera.

a.

Wejdź do trybu uprzywilejowanego EXEC, a następnie do trybu konfiguracji ogólnej.

b.

Przypisz routerowi nazwę hosta “R1”.

c. Skonfiguruj na obu interfejsach G0/0 i G0/1

adres IP oraz maskę podsieci, a następnie je aktywuj.

d. Interfejsy wirtualne (Loopback)

zostały stworzone do symulowania dodatkowych sieci LAN na

routerze R1. Skonfiguruj adresy IP i maski podsieci na interfejsach wirtualnych. Interfejsy L

ooback są

domyślnie włączone zaraz po utworzeniu. (W celu utworzenia interfejsu Loopback, w trybie

konfiguracji ogólnej, wprowadź w routerze komendę interface loopback 0)

Uwaga: :

Jeśli potrzebujesz, możesz utworzyć dodatkowe interfejsy wirtualne (loopbacks) w celu

przetestowania innych schematów adresowania sieci.

e.

Zapisz konfigurację bieżącą routera (running configuration) do pliku konfiguracji startowej (start-up

configuration) na routerze

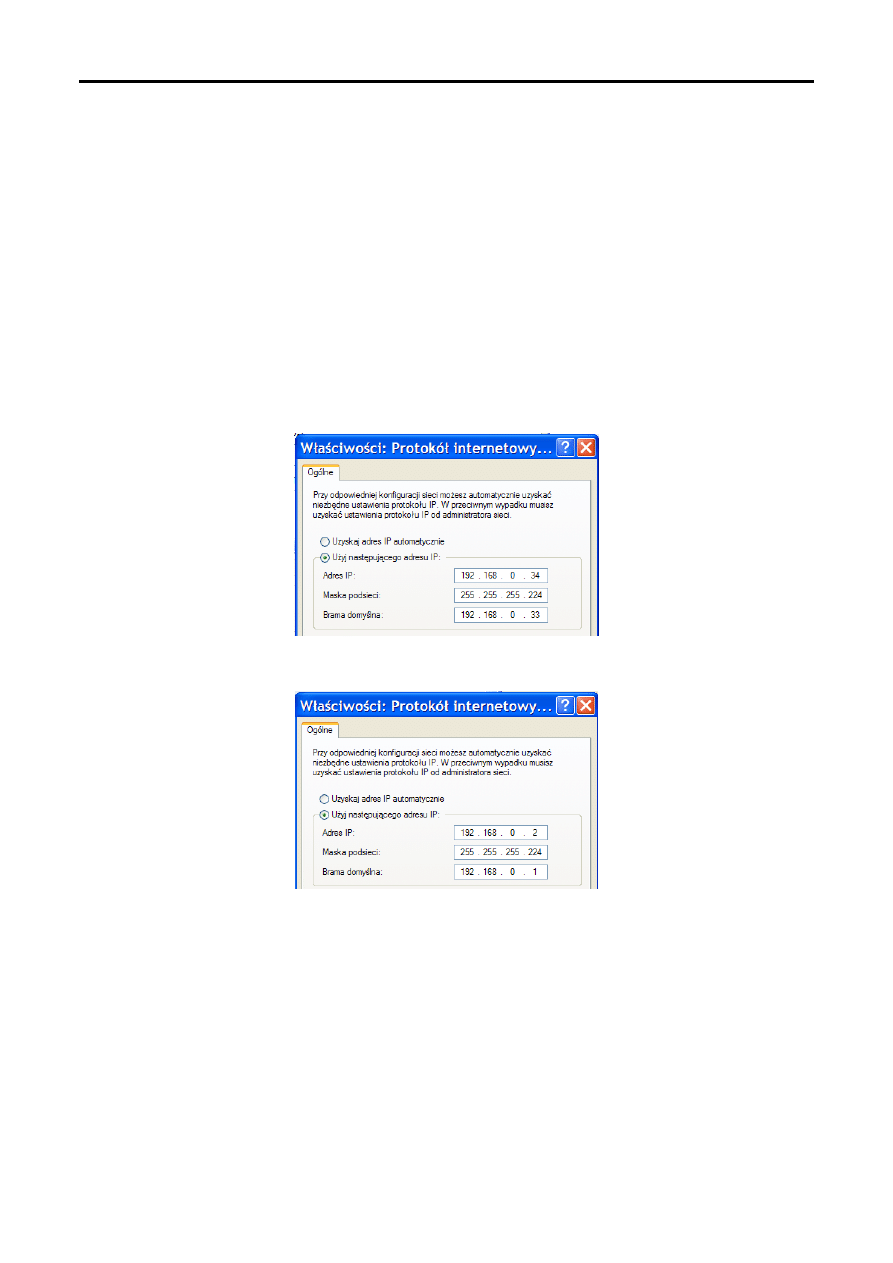

Step 3:

Konfiguracja interfejsów komputerów

a. Skonfiguruj adres IP

, maskę podsieci, bramę domyślną i ustawienia na komputerze PC-A.

b. Skonfiguruj adres IP

, maskę podsieci, bramę domyślną i ustawienia na komputerze PC-B.

Testowanie

sieci oraz rozwiązywanie problemów

Part 2:

W części 3, użyj polecenia ping, aby sprawdzić połączenia sieciowe.

a.

Sprawdź, czy PC-A może komunikować się z bramą domyślną. W tym celu otwórz na PC-A okno

wiersza poleceń („cmd”) i wydaj komendę ping na adres IP interfejsu routera Gigabit Ethernet 0/1.

Czy

otrzymałeś odpowiedź ? _________________

b.

Sprawdź, czy PC-A może komunikować się z bramą domyślną. W tym celu otwórz na PC-B okno

wiersza poleceń („cmd”) i wydaj komendę ping na adres IP interfejsu routera Gigabit Ethernet 0/0.

Czy

otrzymałeś odpowiedź ? _________________

c.

Sprawdź, czy PC-A może komunikować się z PC-B . w tym celu otwórz na PC-A okno wiersza

poleceń (cmd) i wydaj komendę ping na adres IP komputera PC-B.

Czy

otrzymałeś odpowiedź ?_________________

d.

Jeśli odpowiedź brzmi "nie ", na którekolwiek z powyższych pytań, to należy się cofnąć i sprawdzić

wszystkie adresy IP i maski podsieci. Należy również upewnić się, że bramy domyślne zostały

poprawnie skonfigurowane na komputerach PC-A i PC-B.

e.

Jeśli sprawdziłeś, że wszystkie ustawienia są poprawne, a nadal wynik polecenia ping jest

niepomyślny, to musisz wiedzieć, że istnieje kilka innych czynników, które mogą zablokować pingi

ICMP. U

pewnij się, że na komputerach PC-A i PC-B pracujących pod systemem Windows wyłączona

jest zapora dla sieci

służbowej, domowej i publicznej.

f.

W ramach eksperymentu celowo

ustaw nieprawidłowy adres 10.0.0.1 bramy domyślnej na

komputerze PC- A.

Zaobserwuj jaki jest rezultat działania komendy ping z PC-A do PC-B?. Czy

otrzymałeś odpowiedź?

_____________________________________________________________________________

Do przemyślenia

1.

Podział jednej większej sieci na kilka mniejszych podsieci zapewnia większą elastyczność i

bezpieczeństwo w implementacji sieci. Napisz jakie są wady podziału sieci na podsieci o tych samych

rozmiarac

h (o tej samej liczbie adresów)?

____________________________________________________________________________________

____________________________________________________________________________________

Laboratorium - Projektowanie i implementacja schematu adresowania podsieci IPv4

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 6 of 7

2.

Jak myślisz dlaczego jako adres IP bramy domyślnej jest używany pierwszy użyteczny adres w sieci?

____________________________________________________________________________________

____________________________________________________________________________________

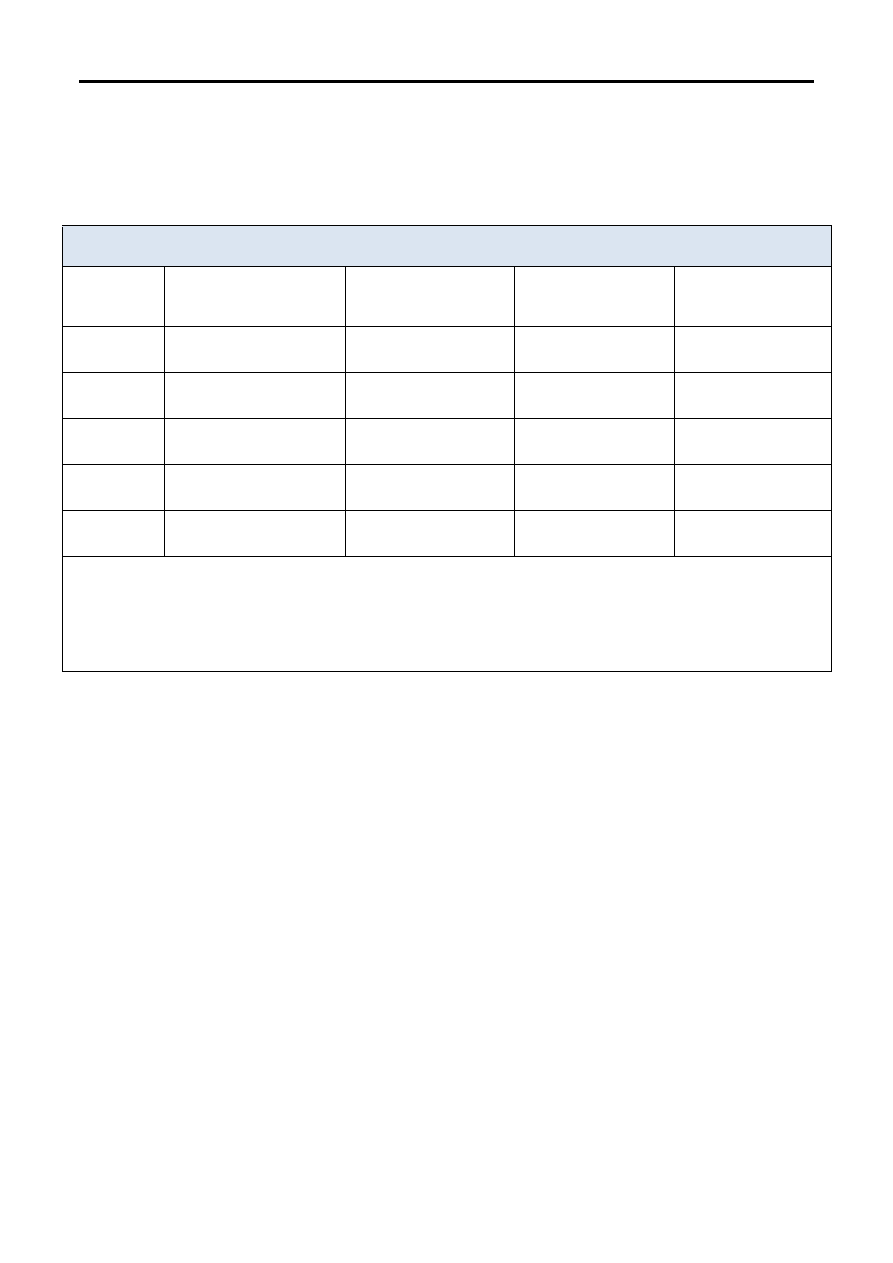

Tabela

–podsumowanie interfejsów routera

Podsumowanie interfejsów routera

Model

routera

Interfejs ethernetowy

#1

Interfejs ethernetowy

#2

Interfejs szeregowy

#1

Interfejs szeregowy

#2

1800

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

1900

Gigabit Ethernet 0/0

(G0/0)

Gigabit Ethernet 0/1

(G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

2801

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/1/0 (S0/1/0)

Serial 0/1/1 (S0/1/1)

2811

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

2900

Gigabit Ethernet 0/0

(G0/0)

Gigabit Ethernet 0/1

(G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Uwaga:

Aby dowiedzieć się, jaka jest konfiguracja sprzętowa routera, obejrzyj interfejsy, aby zidentyfikować typ

routera oraz aby określić liczbę interfejsów routera. Nie ma sposobu na skuteczne opisanie wszystkich

kombinacji konfiguracji dla każdej klasy routera. Tabela ta zawiera identyfikatory możliwych kombinacji

interfejsów szeregowych i Ethernet w urządzeniu. Tabela nie zawiera żadnych innych rodzajów interfejsów, mimo

iż dany router może je mieć. Przykładem może być interfejs ISDN BRI. Łańcuch w nawiasie jest skrótem, który

może być stosowany w systemie operacyjnym Cisco IOS przy odwoływaniu się do interfejsu.

Dodatek A:

Szczegóły konfiguracji dla poszczególnych kroków w części 2.

Step 1: Skonfiguruj router.

a.

Podłącz się z routerem konsolą, a następnie wejdź w tryb uprzywilejowany na routerze (EXEC).

Router> enable

Router#

b.

Wejdź w tryb konfiguracji.

Router# conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#

c.

Przypisz nazwę urządzenia R1 do routera.

Router(config)# hostname R1

R1(config)#

d. Skonfiguruj oba interfejsy G0/0 i G0/1

przypisując im adres IP, maskę podsieci, a następnie je

aktywuj.

R1(config)# interface g0/0

R1(config-if)# ip address <ip address> <subnet mask>

R1(config-if)# no shutdown

R1(config-if)# interface g0/1

R1(config-if)# ip address <ip address> <subnet mask>

Laboratorium - Projektowanie i implementacja schematu adresowania podsieci IPv4

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 7 of 7

R1(config-if)# no shutdown

e. Interfejsy wirtualne Loopback

zostały stworzone do symulowania dodatkowych sieci LAN

przyłączonych do routera R1. Interfejsy Loopback są aktywne zaraz po utworzeniu.

R1(config)# interface loopback 0

R1(config-if)# ip address <ip address> <subnet mask>

R1(config-if)# interface loopback 1

R1(config-if)# ip address <ip address> <subnet mask>

R1(config-if)# end

f.

Zapisz konfigurację bieżącą “running configuration” do pliku konfiguracji startowej “startup

configuration”.

R1# copy running-config startup-config

Krok 2. Konfiguracja interfejsów komputerów

g.

Konfiguracja adresu IP, maski oraz bramy domyślnej komputera PC-A.

h.

Konfiguracja adresu IP, maski oraz bramy domyślnej komputera PC-B.

Wyszukiwarka

Podobne podstrony:

PROJEKT I IMPLEMENTACJA

10 projektow implement kontr contr

Projekt i implementacja internetowej bazy danych do wymiany i promowania wiedzy ekologicznej

Lab(6) Projektowanie AL

ściąga pkm lab i projekt

Zastosowanie Oracle Designer2000 do projektowania i implemen

Robimy elementy belkowe, Studia Politechnika Poznańska, Semestr VI, Systemy MES, Lab-Projekt Wojtek,

PI lab 2 Projektowanie rozkazów dla maszyny W

IT Podstawy projektowania i implementacji?z?nych

PROJEKT I IMPLEMENTACJA

Projekt i implementacja internetowej bazy danych do wymiany i promowania wiedzy ekologicznej

PO lab projekty C

lab, MetNum2 lab, Laboratorium: ANALIZA I PROJEKTOWANIE KOMPUTEROWE UKŁADÓW ELEKTRONICZNYCH

9 2 1 3 Lab ?signing and Implementing a Subnetted IPv4?dressing Scheme

lab 07 projektowanie filtrow II

temat-pojekt IS, TECHNOLOGIA ŚCIEKÓW PROJEKT + LAB

więcej podobnych podstron