Nazwa przedmiotu:

Bezpieczeństwo Sieci laboratorium

Prowadzący:

mgr inż. Radosław Michalski (

rmichalski@wsiz.wroc.pl

)

mgr inż. Jerzy śemła (

jzemla@wsiz.wroc.pl

)

Temat laboratorium:

Skaner sieciowy Nessus – narzędzie do analizy poziomu

bezpieczeństwa stacji roboczych i serwerów.

Czas trwania:

2h

Uwagi:

I Wprowadzenie do zajęć

Na laboratorium 2 poznawaliśmy narzędzie nmap, które służy do analizy usług i

protokołów sieciowych lokalnie lub na komputerze zdalnym. Zadaniem tego programu

jest pomoc administratorom w analizie działających usług i, jeśli okażą się zbędne,

administrator może je zamknąć. Kolejny poznany program, Microsoft Baseline Security

Analyzer pozwala na analizę stanu aktualizacji i zabezpieczeń systemów i

oprogramowania Microsoft, rekomendując działania z własnej bazy wiedzy mogące

podnieść poziom zabezpieczeń sieci.

Współczesne serwerowe systemy operacyjne (Linux, Windows Server Family) są tak

złożone, że ręczna analiza ich bezpieczeństwa jest bardzo trudna, stąd takie narzędzia

jak nmap, Baseline Security Analyzer, czy, omawiany podczas tego laboratorium,

Nessus. Nessus jest programem, który analizuje działające serwisy pod kątem

podatności na luki mogące zagrozić bezpieczeństwu sieci. Należy zdawać sobie sprawę,

że jeśli działanie nmapa może być określane jako nieinwazyjne, Nessus w wielu swoich

pluginach wykorzystuje m.in. exploity, których użycie jest już traktowane jako

naruszenie bezpieczeństwa. Dlatego wszystkie testy Nessusa należy wykonywać na

maszynach, których administratorzy wyrażają na to zgodę.

II Realizowane scenariusze

1.

Z katalogu prowadzącego na serwerze ściągnij aplikację Nessus 3.0.5 i ją

zainstaluj na maszynie wirtualnej z Windows XP.

2.

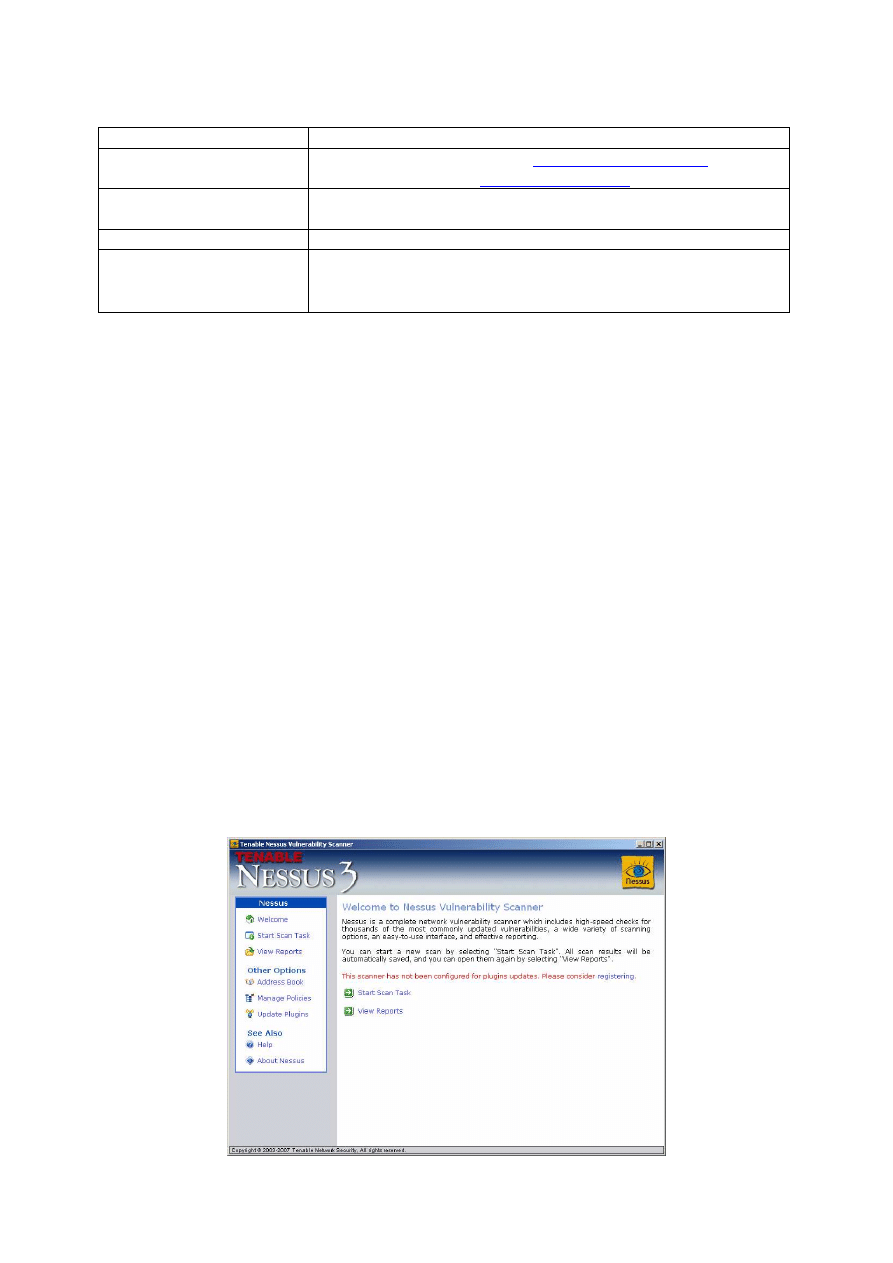

Uruchom program – pojawi się następujące okno:

3.

Nessus pozwala skanować jedną maszynę lub zakres kilku komputerów. Spróbuj

najpierw przeskanować własny komputer, a następnie maszynę swojego sąsiada

– zrealizuj kroki 4-7 dla obu maszyn.

4.

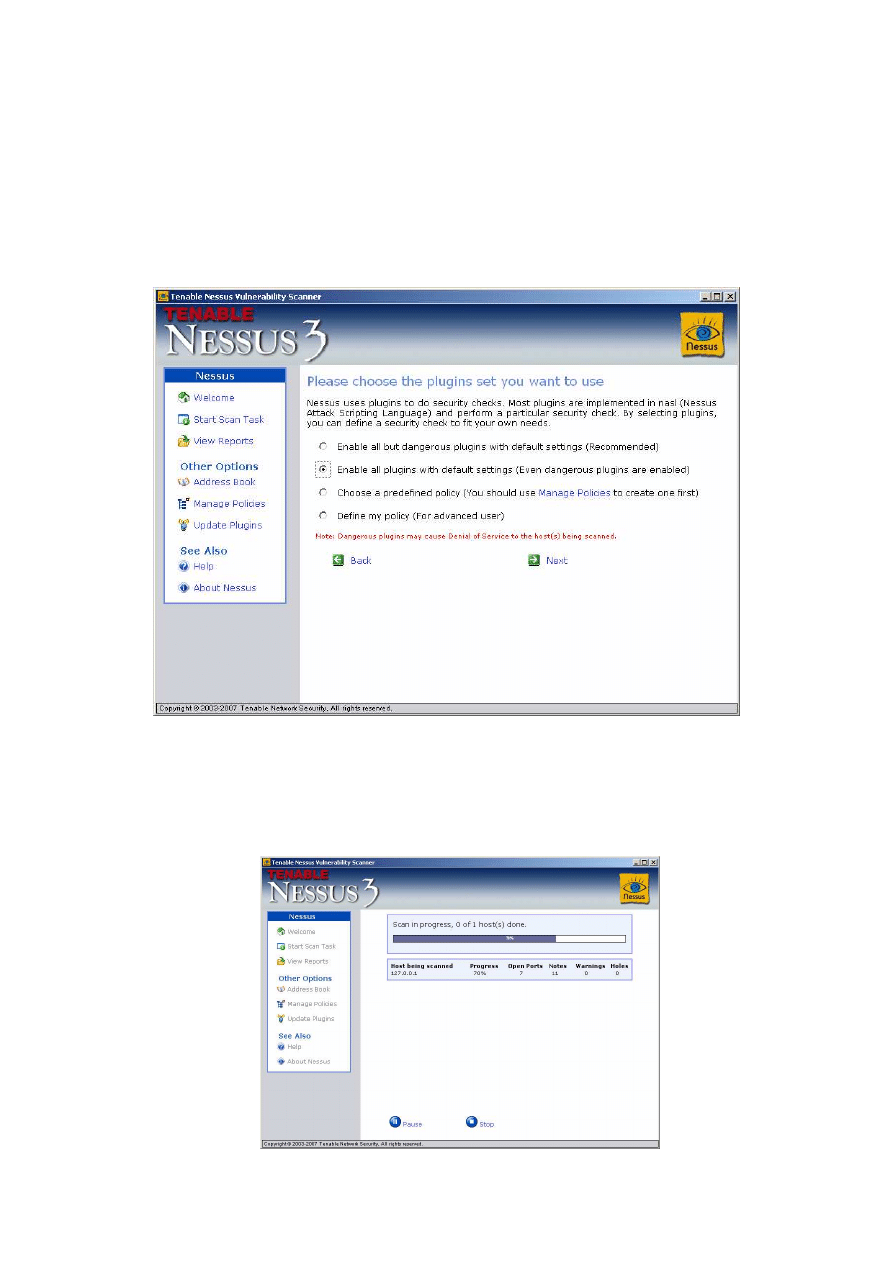

W kolejnym kroku wybierz zestaw pluginów, który zostanie zastosowany do

skanowania wybranej maszyny/wybranych maszyn. Zapoznaj się z dostępnymi

pluginami – czy są wśród nich jakieś Tobie znane?

5.

Architektura aplikacji Nessus dzieli się na server i klienta. Istnieje możliwość

wykorzystania serwera do zeskanowania zdalnej maszyny, jeśli zachodzi taka

potrzeba. Zastanów się, kiedy to może okazać się przydatne.

6.

Rozpocznij skanowanie komputera:

7.

Po zeskanowaniu komputera dostępny jest raport – przeanalizuj go i zastanów

się jakie czynności może podjąć administrator, aby usunąć dostrzeżone luki.

IV Sprawozdanie

Wykonaj skanowanie własnej maszyny i przeanalizuj powstały raport, następnie opis w

sprawozdaniu jakie luki wykryła aplikacja Nessus.

Wybierz 3 testy, które są wykorzystywane przez skaner Nessus i opisz je w

sprawozdaniu – kiedy powstała testowana luka, jakie daje atakującemu możliwości oraz

czy skutki wykorzystania tej luki były zauważalne w Internecie?

V Materiały pomocnicze

1.

Nessus – strona domowa

http://www.nessus.org/

2.

Nessus w wikipedii

http://en.wikipedia.org/wiki/Nessus_(software)

3.

IBM Linux Security Analysis Tools – wiele ciekawych dokumentów

http://domino.research.ibm.com/comm/research_projects.nsf/pages/ssd_vali.index.ht

ml

4.

NSA – the 60 Minute Network Security Guide

http://www.nsa.gov/snac/support/sixty_minutes.pdf

Wyszukiwarka

Podobne podstrony:

BS Laboratorium 7 analiza ruchu sieciowego id 934 (2)

Laboratorium z PO Zestaw 09 id 261888

Laboratorium nr 4 funkcje cd id Nieznany

bledy syst przyp, BS I P, Laboratorium Podstaw Miernictwa

Laboratorium elektrotechniki Cwiczenie 02 id 261696

Laboratorium z PO Zestaw 03 id 261885

Laboratorium sql lab PL id 6042 Nieznany

BS - Laboratorium 2, nmap

Laboratorium jezyk c2 2013 id 3 Nieznany

Laboratorium z PO Zestaw 04 id 261886

BS Laboratorium 6 uslugi certyfikatow w Windows 2003

Laboratorium elektrotechniki Cwiczenie 03 id 261697

Laboratorium elektrotechniki Cwiczenie 04 id 261698

CENTRALNE LABORATORIUM OCHRONY materialy budowlane id 109799

Laboratorium z PO Zestaw 09 id 261888

5 2 3a CCNA1 Laboratorium pl id Nieznany (2)

BHP Laboratorium Chemiczne id 84325

LABORATORIUM 1 id 261484 Nieznany

więcej podobnych podstron