Informatyka

Raport dotyczący strategii bezpieczeństwa działalności

przedsiębiorstwa w sytuacji kryzysowej

Spis treści:

Wstęp

Gromadzenie, przetwarzanie i analizowanie danych jest stałym i nieodłącznym elementem działalności każdej firmy i każdego przedsiębiorstwa. Dane elektroniczne składowane w aplikacjach biznesowych, e-biznesowych, w systemach bazodanowych oraz jako pliki użytkowników na dyskach serwerów są nieustannie narażone na utratę. Większość firm jest świadoma wagi przechowywanych informacji oraz faktu, iż są to dane niezbędne do funkcjonowania przedsięwzięcia. Niestety jednak nie przywiązują należytej wagi do skutecznego ich zabezpieczenia. Jak pokazują statystyki około 50% użytkowników systemów komputerowych nie stosuje żadnych zabezpieczeń, licząc że problem utraty danych ich nie dotyczy i nigdy ich nie spotka. Niestety prędzej lub też później, z różnych przyczyn przydarza się to każdemu. A po wystąpieniu awarii krytycznej najczęściej jest już za późno, koszt odtworzenia

utraconych danych jest bardzo wysoki, a bardzo często danych tych już nie można odzyskać.

Utrata danych dla niejednej firmy zakończyła się utratą ważnego projektu, transakcji lub też całkowitym upadkiem przedsiębiorstwa. Każda taka sytuacja niezależnie od tego jak się zakończy jest bardzo kosztowna. Całkowite koszty są zawsze znacznie wyższe niż koszt zakupu i wdrożenia systemu ochrony danych elektronicznych.

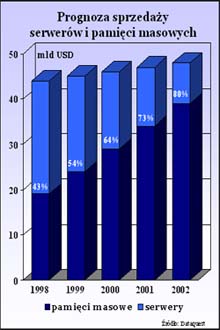

O fakcie, że użytkownicy dostrzegają wagę ochrony swoich danych świadczy fakt, że już dziś najwięksi producenci sprzętu komputerowego osiągają większe przychody ze sprzedaży produktów określanych mianem "pamęci masowych" niż samych serwerów.

Aby zwiększyć niezawodność i zredukować do minimum ryzyko utraty danych należy zastosować odpowiednie zabezpieczenia:

System backup'u,.

System archiwizacji,

Macierze dyskowe RAID,

Systemy klastrowe serwerów,

Wszystkie systemy wymienione powyżej doskonale się uzupełniają, ale jeden nie może zastąpić drugiego. Każdy z tych systemów ma inną funkcję do wypełnienia, a dopiero ich połączenie gwarantuje pełny sukces w zakresie zabezpieczania i ochrony danych. Rozwiązanie backup'u ma za zadanie zabezpieczyć dane przed ich utratą spowodowaną trwałym uszkodzeniem serwera , awarią dysku lub całej macierzy dyskowej jak również ma pozwolić na odtworzenie przypadkowo skasowanych plików. Systemy archiwizacji umożliwiają przechowywanie wybiórczych danych na nośnikach magneto-optycznych przez bardzo długi okres czasu. Systemu macierzy dyskowych RAID chronią przed awariami pojedynczych dysków czyniąc, iż taka awaria jest niezauważalna dla zwykłego użytkownika. Systemy klastrowe replikują w trybie rzeczywistym pracujące serwery.

Systemy backupu składają się z trzech współistniejących zespołów: urządzeń, oprogramowania do zarządzania procesami zabezpieczania danych oraz procedur. Bardzo ważną częścią, często pomijaną przez użytkowników, są procedury. Odpowiednio przygotowane, sprawdzone i przetestowane gwarantują użytkownikowi skuteczne odtworzenie systemu lub jego części w przypadku wystąpienia określonej awarii.

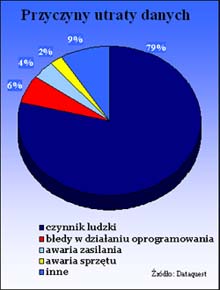

Przyczyny utraty danych

Dane składowane i przechowywane w systemach teleinformatycznych narażone są utratę. Utrata danych może być spowodowana przez wiele czynników natury sprzętowej, programowej czy ludzkiej, ale nie tylko. Informacje elektroniczne mogą zostać

utracone w wyniku działania tzw. sił wyższych jak powódź czy pożar.

Najczęstsze przyczyny utraty danych:

79% - czynnik ludzki (błąd użytkownika),

6% - błędy w działaniu oprogramowania,

4% - awaria zasilania,

2% - awaria sprzętu,

9% - inne

Jak widać na powyższym zestawieniu największy procentowo udział w utracie danych ma sam użytkownik, a nie jak można by sądzić czynnik spowodowany awarią sprzętu. Użytkownik może doprowadzić do utraty danych poprzez niewłaściwą obsługę urządzeń, oprogramowania, czy też przez rutynowe podejście do niektórych zadań zarządzania składowaniem danych. Dane mogą zostać zniszczone poprzez niefrasobliwość administratora lub też poprzez atak wirusów lub hackera. Większość włamań do systemów komputerowych oraz spowodowanych nimi zniszczeń jest dokonywana poprzez pracownika z firmy, a nie poprzez atak osoby z zewnątrz.

Awarie zasilania i sprzętu, choć mogą wydawać się procentowo mało istotne, stanowią realne zagrożenie utraty danych ponieważ nikt nie wymyślił jeszcze absolutnie niezawodnego urządzenia. Aż 98% awarii sprzętu dotyczy uszkodzenia dysków twardych serwerów, których teoretyczna bezawaryjna praca została określona na 5-7 lat, a których okres żywotności ulega znacznemu skróceniu poprzez ich niewłaściwą eksploatację.

Z prawa wielkich liczb wynika, że im dłuższy okres bezawaryjnej pracy tym większe jest prawdopodobieństwo wystąpienia awarii.

Ocena ryzyka utraty danych

Stopień możliwości utraty danych jest tak różny jak różne są systemy użytkowników, a uzależniony jest on od wielu czynników i rośnie wraz ze wzrostem złożoności infrastruktury teleinformatycznej przedsiębiorstwa oraz maleje wraz ze wzrostem stopnia zaangażowania służb odpowiedzialnych za ochronę danych.

Spróbuj odpowiedzieć na poniższe pytania, zsumować punkty, a następnie porównać sumę otrzymanych punktów z opisem poniżej tabeli. Wynik pozwoli na określenie w jakim stopniu narażone na utratę są Twoje dane.

Jakiego typu informacje są składowane w systemie informatycznym ? |

Jak często zapis na taśmie jest poddawany weryfikacji ? |

||

Raporty i mało używane zbiory |

+10 |

Po każdym wykonaniu backup'u |

-50 |

Jeżeli utracone zostałyby dane włącznie z backup'em ile czasu byłoby potrzebne na ich odtworzenie ? |

Jak często oceniasz swoją strategię backup'u ? |

||

1 tydzień |

+20 |

Raz na tydzień |

-10 |

Czy są przygotowane procedury postępowania na przypadek wystąpienia awarii krytycznej ? |

Gdzie przechowywane są taśmy z backup'em ? |

||

Tak |

-100 |

Poza biurem w skarbcu |

-200 |

Jak często wykonywany jest backup pełny ? |

Kto ma dostęp do komputerów ? |

||

Codziennie |

-50 |

Upoważnieni i przeszkoleni pracownicy |

-50 |

W jaki sposób wykonywany jest backup ? |

Ile komputerów podlega zabezpieczeniu ? |

||

Automatycznie |

-50 |

1 |

0 |

Jak długo przechowywane są taśmy z kopią danych ? |

Czy komputer pracuje w sieci ? |

||

1 rok |

-50 |

Nie |

0 |

Ilość punktów |

Poziom utraty danych |

Opis |

poniżej 0 |

Bardzo małe ryzyko |

W systemie informatycznym nie są przechowywane dane krytyczne przedsiębiorstwa lub też dane są zabezpieczane na wysokim poziomie. |

0 -100 |

Niewielkie ryzyko |

Utrata danych jest znacznie zminimalizowana, a w przypadku wystąpienia awarii nie katastroficznej, będzie możliwe odtworzenie systemu. |

101 - 200 |

Średnie ryzyko |

Utracone dane z Twojego dysku mogą być nie do odzyskania. Narażasz się na utratę cennych informacji. |

201-500 |

Wysokie ryzyko |

Każda znaczna utrata danych może okazać się katastrofą, a dane mogą być nie do odzyskania. Działalność Twojej firmy jest poważnie zagrożona. |

powyżej 500 |

Bardzo wysokie ryzyko |

Twój plan backup'u nie stanowi żadnego zabezpieczenia Twoich danych. Utrata danych może spowodować upadek firmy. |

Właściwa analiza ryzyka utraty informacji pozwala na prawidłową diagnozę źródła utraty danych oraz podjęcie odpowiednich działań. Wynikiem tej analizy powinno być wdrożenie odpowiedniego systemu zabezpieczeń wraz z koniecznymi procedurami.

Procedury

Każda firma, która posiada lub stosuje u siebie system szeroko rozumianej ochrony danych elektronicznych, powinna posiadać szereg procedur, w tym procedury Disaster Recovery(odzyskiwanie po awarii). Wieloletnie doświadczenia stosowania systemów ochrony i zabezpieczania danych stosowaniem procedur Disaster Recovery dają praktyczne i sprawdzone w testach procedury. Posiadanie procedur awaryjnego odtwarzania serwerów podnosi przede wszystkim wewnętrzną efektywność działania przedsiębiorstwa w zakresie ochrony jego danych, natomiast udokumentowane procedury przyniosą stabilizację działania systemuteleinformatycznego.

Poprawnie wdrożony system ochrony danych powinien składać się ze sprzętu służącego do składowania danych, oprogramowania zarządzającego procesami składowania i odtwarzania danych oraz procedur, czyli opisu polityki backupu oraz czynności i schematów postępowania w przypadku wystąpienia awarii krytycznych.

W pierwszej fazie wdrażania systemu ochrony i zabezpieczania danych najważniejszym celem do osiągnięcia jest właściwa konfiguracja i optymalizacja urządzeń oraz oprogramowania, zapewnienie poprawnej ich współpracy ze sobą oraz systemem operacyjnym czy też bazodanowym. Drugim etapem we wdrożeniu systemu jest opracowanie procedur "Disaster Recovery"(odzyskiwania po awarii) oraz polis bezpieczeństwa. Dopiero właściwe przygotowanie schematów postępowania w przypadku wystąpienia sytuacji krytycznych kończy proces wdrażania systemu. Te trzy elementy: urządzenia, oprogramowanie, procedury tworzą pewny i spójny system ochrony danych.

Procedury "Disaster Recovery" są bardzo ważne, jeżeli nie najważniejsze w systemach ochrony danych. Właściwie ich przygotowane i przetestowane gwarantuje poprawne odtworzenie systemu serwerowego lub bazodanowego w przypadku ich awarii.

Na przygotowanie procedur składają się następujące etapy:

opracowanie założeń,

wstępne przygotowanie procedur DR,

przeprowadzenie testów i prób,

opracowanie dokumentacji wstępnej,

weryfikacja poprawności,

przygotowanie ostatecznych procedur DR,

przygotowanie dodatkowych procedur,

opracowanie dokumentacji końcowej.

Opracowane, sprawdzone i przetestowane procedury "Disaster Recovery", gwarantują szybkie i skuteczne odtworzenie systemu po awarii, bez żadnych niespodzianek. Dokumentacja, która stanowi nieodłączny element procedur DR, pozwala na odbudowę systemu przez osobę nie pracującą na co dzień z system ochrony danych. Wariantowość procedur DR zapewnia uruchomienie systemu serwerowego lub też bazodanowego niezależnie od przyczyny powodującej awarię.

Streamery

Jest to urządzenie służące do archiwizacji danych komputerowych na taśmach magnetycznych. Streamery pozwalają na zapisanie na taśmach bardzo dużej ilości informacji (kilkaset gigabajtów) na jednej taśmie i z uwagi na długi czas dostępu do danych, nie nadają się do korzystania z nich jak z dysków twardych czy napędów optycznych typu: CD czy DVD. Zazwyczaj streamerów używa się do backup`ów serwerów komputerowych

Innymi słowy streamer to typ pamięci masowej, która ze względu na relatywnie niski koszt przechowywania danych, stosowana jest przy archiwizacji danych na masową skalę.

Dzięki odpowiedniej konfiguracji urządzeń i oprogramowania urzadzenia działają bezkonfliktowo z pozostałymi, zainstalowanymi w przedsiębiorstwie, a organizacja pracy przy komputerach nie ulega znaczącym zmianom.

Do najważniejszych zalet instalacji systemów streamerów w przedsiębiorstwie należą:

dużo większe zabezpieczenie przed utratą danych firmy niż gwarantują standardowe rozwiązania

wgląd do dokumentow, ktore w międzyczasie zostały zmodyfikowane (np. usunięto z nich pewne treści)

duże pojemności taśm streamerowych, które są w stanie pomieścić wszystkie dane z dysków serwera.

praktycznie każdy sieciowy system operacyjny jest przystosowany do pracy ze streamerami

Taśmy streamerowe są czułe na zmiany wilgotności, temperatury i innych czynników fizycznych, dlatego ważne jest, aby były przechowywane w odpowiednich warunkach.

Ze względu na dość kosztowny system instalacji, wdrożenia i obsługi streamer stosowany jest zazwyczaj w firmach, w których przetwarza się bardzo dużą ilość informacji i koszt ten jest jednak dużo niższy niż przy zastosowaniu standardowych metod (np. większe twarde dyski).

W zaawansowanych systemach informatycznych wykorzystuje się zestawy streamerów, zwane macierzami taśm, aby osiągnąć najwyższe bezpieczeństwo zapisu danych w czasie rzeczywistym.

Isnieją również urządzenia, tzw. autoloadery które pozwalają na łatwy, automatyczny backup danych. Dzięki zastosowanym technologiom autoloadery potrafią zarchiwizować bezobsługowo terabajty danych

Standardy systemów Storage(przechowywania)

W związku z narastającą szybkością ekspansji sieci komputerowych w coraz to nowe dziedziny prognozy analityków przewidują, że w ciągu najbliższych 5 lat systemy przechowywania danych osiągną 75% wydatków przeznaczanych na cały sprzęt komputerowy. Taki rozwój wymusza na projektantach z branży IT nieustanne opracowywanie nowoczesnych strategii i technologii optymalizujących infrastrukturę sieci komputerowych, zawierających rozwiązania w zakresie przechowywania i składowania danych, które powinny charakteryzować się skalowalnością, niezawodnością, wysoką wydajnością, szybkim dostępem do danych, możliwością pełnego zarządzania.

Istnieją trzy metody dołączania systemów składowania danych do systemów komputerowych:

Direct Attached Storage (DAS),

Network Attached Storage (NAS),

Storage Area Networks (SAN).

Direct Attached Storage (DAS)

Obecnie ponad 95% spośród wszystkich urządzeń do przechowywania danych takich jak dyski twarde, macierze dyskowe i systemy RAID jest bezpośrednio podłączonych do stacji roboczych i serwerów poprzez adaptery SCSI i Fibre Channel (FC). Ten sposób dołączania systemów dyskowych do serwerów nazywany jest również: Captive Storage, Server Attached Storage.

Ze względu na fakt, iż na dzień dzisiejszy istnieje aż siedem standardów SCSI, i przybywa nowych, pojawia się problem kompatybilności urządzeń do składowania danych z interfejsami zamontowanymi w serwerach. Ze względu na ten słaby punkt niektórzy producenci pamięci masowych, jak EMC i Compaq, wymagają sprawdzenia zgodności wersji firmware swoich urządzeń z odpowiednim systemem operacyjnym zainstalowanym na serwerze. To sprawia, że istnieją długie listy certyfikowanych serwerów i systemów operacyjnych z którymi może współpracować dane urządzenie do składowania i przechowywania danych.

Network Attached Storage (NAS)

Technologia NAS pozwala na bezpośrednie dołączanie urządzeń pamięci masowych do sieci LAN. Istnieją dwa standardy sieciowe umożliwiające zdalny dostęp do danych dla platform Unix i MS Windows:

Network File System (NFS) opracowany i udostępniony przez firmę Sun Microsystems jest de facto standardem dla systemów Unix,

Common Internet File System (CIFS) opracowany przez firmy IBM i Microsoft jest standardem dla wszystkich odmian systemów operacyjnych MS Windows,

Dzięki wprowadzeniu szeroko akceptowanych standardów sieciowego dostępu do danych, urządzenia NAS przesyłają dane bezpośrednio przez sieć, są dużo łatwiejsze do podłączenia i zarządzania niż urządzenia DAS. Urządzenia w technologii NAS wspomagają pełne udostępnianie plkiów po sieci poprzez NFS oraz CIFS.

Storage Area Networks (SAN)

SAN to sieć pamięci masowych będąca technologią, która łączy urządzenia pamięci masowych tak, aby dane przez nią przechowywane były dzielone pomiędzy wszystkie dołączone do sieci serwery. Technologia SAN jest niczym innym jak systemem urządzeń i połączeń między nimi. Zadaniem technologii SAN jest zapewnienie jak najszybszego dostępu do danych oraz możliwość łatwej rozbudowy pojemności systemu. System SAN pracuje całkowicie niezależnie od sieci LAN, do której serwery są dołączone, co uniezależnia transmisję danych pomiędzy urządzeniami pamięci masowych i serwerami od ruchów w sieci lokalnej. Dodatkową korzyścią wynikającą z zastosowania technologii SAN jest centralizacja zarządzania wszystkimi składowymi urządzeniami pamięci masowych.

Ewidentne korzyści płynące z zastosowania technologii SAN to:

Odciążenie serwerów i sieci LAN od operacji przesyłania danych,

Grupowanie i dzielenie zasobów,

Łatwość zarządzania zasobami,

Dzielenie zasobów danych pomiędzy różne serwery i aplikacje,

Współpraca w sieciach heterogenicznych.

Zamiast dołączania systemów pamięci masowej bezpośrednio do sieci Ethernet koncepcja sieci SAN umieszcza sieć pomiędzy podsystemami składowania danych, a serwerem. To oznacza, że SAN dodaje "utajoną" sieć do modelu składowania danych DAS. Standard SAN kształtuje obecne systemy Storage.

EMC ogłosił się właścicielem Enterprise Storage Network (ESN), a Compaq - Enterprise Network Storage Architecture (ENSA). Podobnie jak w przypadku systemów Unix oraz interfejsów SCSI, Storage Area Networks (SAN) nie bazuje na ściśle określonych standardach. SAN jak również NAS są ważnymi technologiami spełniającymi istotne role dla różnorodnych obiektów. Ze względu na złożoność wynikającą z wielowariantowości systemów SCSI, Unix i SAN, tylko niewielki procent systemów przechowania danych opartych jest aktualnie na technologii SAN. Według badań ITcentrix Inc. tylko 7% przedsiębiorstw zatrudniających ponad 5 000 pracowników wykorzystuje w swoich systemach technologię SAN w porównaniu do 48% procent posiadających technologię NAS

Podsumowanie.

W ciągu ostatnich pięciu lat prędkość transferu danych dla dominującego systemu Direct Attached Storage (DAS) wzrosła pięciokrotnie z 20 MB/sekundę dla interfejsu Wide SCSI-2 do 100 MB/sekundę dla interfejsu Fibre Channel (FC). W tym samym okresie czasu prędkość transferu danych przez sieć LAN wzrosła ponad dziesięciokrotnie z 12,5 MB/sekundę dla sieci Fast Ethenet 100BaseT do 128 MB/sekundę dla sieci Gigabit Ethernet. Innymi słowy prędkość transferu danych poprzez sieć Ethernet nie tylko wzrosła ale również przewyższyła prędkość uzyskiwaną w sieciach Direct Attached Storage (DAS) i nie jest dwukrotnie wolniejsza jak pięc lat temu.

Niezależni konsultanci z Dataquest oraz z IDC przewidują dynamiczny rozwój systemów składowania i przechowywania danych w oparciu o technologię SAN oraz NAS, a które będą stanowić znaczny procent udziału w całkowitej sprzedaży urządzeń pamięci masowych. Przygotowywane projekty systemów składowania danych SAN oraz NAS bazują na czterech kluczowych zasadach:

Niskim koszt zarządzania urządzeniami, prosta instalacja i konfiguracja,

Wzrost prędkości transferu danych przez sieć pozwala na współistnienie systemów NAS i DAS dla wielu aplikacji,

Pełne współdzielenie danych pomiędzy heterogenicznych klientów możliwe jest tylko w systemach SAN i NAS, a nie jest możliwe dla systemów DAS,

Decentralizacja systemów składowania i przechowywania danych redukuje koszty związane z ich zarządzaniem.

Niezależni eksperci z Dataquest przewidują, że dominujący dzisiaj system DAS, który stanowi obecnie 95% rynku pamięci masowych będzie stopniowo malał na korzyść systemów SAN przez najbliższe 5 lat i według IDC udział technologii SAN wzrośnie do 5 bilionów USD w 2002 roku.

Źródło: Auspex Systems Inc

Macierze dyskowe

RAID (Redundant Array of Independent Disks) to dwa lub więcej dyski połączone ze sobą w taki sposób, że tworzą jeden logiczny dysk zapewniając jednocześnie zwiększony poziom bezpieczeństwa i/lub wzrost wydajności. Redundantne informacje służące do zabezpieczania danych mogą być również danymi (RAID 1) lub bitami parzystości generowanymi przez operacje logiczne na kilku blokach danych (RAID 3, 5).

Macierze dyskowe stanowią zabezpieczenie danych, chroniąc je przed utratą spowodowaną awarią jednego z dysków. Pozwalają na ochronę danych w trybie online, tzn. awaria jednego z dysków jest niezauważalna dla użytkowników, mogą oni nieprzerwanie pracować mając zapewniony ciągły dostęp do danych.

Najważniejsze cechy macierzy dyskowych:

redundantne zasilacze, wentylatory, kontrolery,

globalny lub lokalny dysk zapasowy,

dynamiczna rozbudowa macierzy,

niezależność od systemu operacyjnego dla macierzy typu SCSI-to-SCSI,

obsługa poziomów RAID 0, 1, 3, 5,

możliwość tworzenia bardzo dużych wolumenów dyskowych,

zwiększenie wydajności podsystemu dyskowego.

Macierze RAID chronią użytkowników przed przerwami w działaniu serwerów, które mogą zostać spowodowane przez uszkodzenie jednego z dysków, ale nie chronią danych przed zniszczeniem ze strony użytkownika (zamazanie, wykasowanie itp), kradzieżą czy pożarem.

Podział macierzy ze względu na zastosowane dyski:

IDE - nośnikiem danych są dyski IDE ,

SCSI - nośnikiem danych są dyski SCSI,

FC - nośnikami są dyski Fibre Channel,

Podział macierzy ze względu na technologię:

PCI-to-IDE - karta RAID PCI pracująca z dyskami IDE,

SCSI-to-IDE - zewnętrzna macierz dyskowa z kontrolerem RAID pracująca z dyskami IDE oraz posiadająca kanał SCSI do hosta,

PCI-to-SCSI - karta RAID PCI pracująca z dyskami SCSI,

SCSI-to-SCSI - zewnętrzna macierz dyskowa z kontrolerem RAID pracująca z dyskami SCSI oraz posiadająca kanał SCSI do hosta,

PCI-to-FC - karta RAID FC PCI pracująca z dyskami FC,

FC-to-FC - zewnętrzna macierz dyskowa z kontrolerem RAID FC pracująca z dyskami FC oraz posiadająca wyjście Fibre Channel,

Poziomy RAID

Poziomy pracy macierzy nie są objęte standardem, dlatego w zależności od producenta posiadają różne algorytmy pracy. Poniżej przedstawiono charakterystykę i opis najbardziej popularnych poziomów RAID 0, 1 , 3, 5, które są pewnymi kanonami działania macierzy dyskowej RAID:

JBOD- JustaBunchofDrives

Standardowa obsługa dysków twardych, każdy z nich obsługiwany jest jak pojedynczy logiczny napęd. Brak jest tutaj jakiegokolwiek poziomu bezpieczeństwa danych lub też wzrostu wydajności. Bezpieczeństwo danych oraz wydajność odpowiadają poziomowi bezpieczeństwa i wydajności pojedynczego dysku.

RAID 0 - Striping

Dane są dzielone na bloki i jednocześnie zapisywane równolegle na wszystkich dyskach w macierzy. Dzięki zastosowaniu wielu dysków (co najmniej dwóch) poziom ten oferuje najwyższą wydajność operacji zapisu i odczytu.

(+)

maksymalna pojemność,

pojemność macierzy = ilość dysków x pojemność pojedynczego dysku,

maksymalna wydajność,

łatwość stosowania,

(-)

brak jakiegokolwiek poziomu bezpieczeństwa danych,

awaria jednego z dysków powoduje utratę danych,

zastosowanie:

jako systemy dyskowe do przechowywania niekrytycznych danych, które wymagają odpowiednio wysokiej prędkości zapisu i odczytu, np. stacje graficzne do obróbki obrazu,

RAID 1 - Mirroring

Dane są zapisywane jednocześnie na dwa identyczne zestawy dysków, w wyniku czego otrzymujemy dwie kopie danych, jeden dysk jest lustrzanym odbiciem drugiego. Poziom ten jest kompromisem pomiędzy wydajnością a bezpieczeństwem danych, niestety charakteryzuje się największą bo aż 50% utratą pojemności rzeczywistej macierzy. W celu zwiększenia wydajności RAID 1 jest bardzo często łączony z poziomem RAID 0 i nosi on nazwę RAID 10.

(+)

wysoka prędkość odczytu oraz zapisu porównywalna do wydajności pojedynczego dysku,

poziom bezpieczeństwa danych - w przypadku awarii jednego z dysków dane nie są tracone,

jeżeli awarii ulegnie jeden z dysków, dane nie muszą być odbudowywane lecz są po prostu kopiowane na nowy dysk, łatwość stosowania,

(-)

największa, bo aż 50% utrata pojemności,

pojemność macierzy = 1/2x(ilość dysków x pojemność pojedynczego dysku),

duży koszt,

zastosowanie:

jako systemy dyskowe do przechowywania krytycznych danych przedsiębiorstwa, np. systemy bilingowe, poziom ten jest również odpowiedni dla niewielkich serwerów w których pracują dwa dyski,

RAID 3 - Parity on Seperate Disk

Dane są dzielone i zapisywane równolegle na dwa lub więcej dysków, a dodatkowy dysk przechowuje dane redundantne. Tak więc konieczne jest zastosowanie minimum trzech dysków. Sumy kontrolne są generowane przez kontroler w czasie rzeczywistym i wykorzystuje on do tego celu odpowiednie algorytmy bazujące na działaniu logicznej bramki XOR. W sytuacji uszkodzenia jednego z dysków dane nie są tracone i jednocześnie zostaje zapewniony ciągły dostęp do nich.

(+)

wysoka prędkość zapisu i odczytu dla dużych pakietów danych,

poziom bezpieczeństwa danych - w przypadku awarii jednego z dysków dane nie są tracone,

uszkodzenie dysku nie powoduje widocznego spowolnienia pracy macierzy,

pojemność macierzy = (ilość dysków - 1) x pojemność pojedynczego dysku.

(-)

kompromis pomiędzy szybkością, a bezpieczeństwem, spadek wydajności operacji losowego zapisu i odczytu dla małych plików,

zastosowanie:

jako systemy dyskowe do przechowywania dużych plików danych o dostępie sekwencyjnym,

RAID 5 - Parity Across Disks

Jest to najbardziej popularny poziom bezpieczeństwa RAID. Poziom ten jest podobny do poziomu RAID 3 z tą różnicą, że dane są transferowane na dyski przez niezależne operacje odczytu i zapisu (nie równolegle). Dane redundantne nie są składowane na jednym wydzielonym dysku tak jak w RAID 3 ale są równomiernie rozłożone na wszystkie dyski w macierzy. Tak więc dane oraz informacje nadmiarowe są zapisywane na wszystkie dyski. Do budowy RAID 5 konieczne są minimum trzy dyski. W sytuacji uszkodzenia jednego z dysków dane nie są tracone i jednocześnie zostaje zapewniony ciągły dostęp do nich. Poprzez zastosowanie dodatkowej pamięci cache w kontrolerze macierzowym uzyskuje się zwiększoną szybkość zapisu.

(+)

bardzo szybki odczyt danych i nieco wolniejszy ich zapis (ze względu na generowanie informacji redundantnych),

poziom bezpieczeństwa danych - w przypadku awarii jednego z dysków dane nie są tracone,

bardzo dobre prędkości zapisu i odczytu niewielkich plików w dostępie losowym,

pojemność macierzy = (ilość dysków - 1) x pojemność pojedynczego dysku.

(-)

uszkodzenie dysku powoduje spowolnienia pracy macierzy, dostęp do danych zostaje zachowany,

zastosowanie:

jako systemy dyskowe do serwerów plików i aplikacji, kompromis pomiędzy wysokim bezpieczeństwem danych, a przyzwoitymi parametrami wydajnościowymi.

Źródło: Rafcom Storage Consulting

Raport

Firma handlowa „Handlowiec” zajmuje się sprzedażą artykułów sanitarnych.

W firmie gromadzone i przetwarzane są dane magazynowe, finansowo-księgowe, osobowe pracowników i klientów.

W firmie wykorzystuje się programy komputerowe:

program finansowo-księgowy

program kadry i płace

program magazynowy.

Firma przesyła za pomocą internetu dokumenty do ZUS-u, przeprowadza transakcje finansowe bankowe.

Komputery poszczególnych działów pracują w sieci wewnętrznej firmy. Okablowanie sieci zostało wykonane w listwach w sposób uniemożliwiający przypadkowe uszkodzenie kabli. Każde stanowisko komputerowe wyposażone jest w listwę zasilającą z układem filtrującym zakłócenia sieci zasilającej jak i sieci komputerowej. Listwa taka eliminuje zakłócenia wywołane włączeniem do sieci dodatkowych odbiorników. Wszystkie urządzenia peryferyjne (np. drukarka) poszczególnych stanowisk komputerowych podłączone są do tej samej listwy zasilającej. Stanowiska komputerowe zabezpieczone są na wypadek zaniku napięcia zasilającego w zasilacze awaryjne(UPS-y), co w przypadku awarii zasilania pozwala na bezpieczne dokończenie przeprowadzanych operacji lub zamknięcie aktualnie wykorzystywanych programów.

Za ochronę danych komputerowych wykorzystywanych w poszczególnych działach firmy odpowiedzialni są wyznaczeni pracownicy i tak:

Główny księgowy - odpowiada za programy „finansowo-księgowe”

Specjalista ds. kadr - odpowiada za program „kadry- płace”

Kierownik magazynu - odpowiada za program „magazyn”, „sprzedaż”

Serwerem jest komputer Głównego księgowego. Zainstalowane są na nim wszystkie programy działające w firmie. Nad poprawnością pracy programów czuwa informatyk. Z serwera przesyłane są dokumenty do ZUS-u i przeprowadzane są transakcje z bankiem. Zainstalowany jest w serwerze faierwall. Program ten zabezpiecza serwer przed atakami nieuprawnionych osób z sieci.

W przypadku operacji bankowych stosowane są następujące zabezpieczenia:

Numer identyfikacyjny klienta

Kod PIN

Proces blokady dostępu po trzykrotnym błędnym podaniu kodu PIN

System szyfrowania danych SSL

Wygaszanie sesji po 15 minutach nieobecności

Stosowane są limity transakcyjne

Potwierdzenie telefoniczne transakcji.

W przypadku przesyłania dokumentów do ZUS-u stosuje się zabezpieczenia programu „Płatnik” tj:

Certyfikat bezpieczeństwa

Klucz elektroniczny

Konstrukcja podpisu elektronicznego wykorzystuje technikę szyfrowania z kluczem publicznym. Podstawą działania szyfrów z kluczem publicznym są dwa klucze: klucz prywatny oraz klucz publiczny. Tak jak wskazują przyjęte zwyczajowo nazwy kluczy, klucz publiczny jest udostępniany wszystkim osobom, z którymi kontaktuje się dana osoba, zaś klucz prywatny, dla zachowania bezpieczeństwa systemu, musi pozostać pod wyłączną kontrolą jego właściciela. Istotną własnością wymienionych kluczy jest to, iż praktycznie niemożliwe jest odgadnięcie klucza prywatnego na podstawie znajomości klucza publicznego. Własność ta gwarantuje, iż podpisany dokument, który został poprawnie zweryfikowany kluczem publicznym mógł być stworzony tylko przez posiadacza klucza prywatnego.

"Podpis elektroniczny - dane w postaci elektronicznej, które wraz z innymi danymi, do których zostały dołączone lub z którymi są logicznie powiązane, służą do identyfikacji osoby składającej podpis elektroniczny." Art. 3 Ustawy o podpisie elektronicznym.*

Podstawowe własności podpisu elektronicznego:

Unikalność - każdy elektroniczny dokument posiada unikalny podpis cyfrowy ściśle z nim związany.

Integralność - jakakolwiek zmiana dokumentu podpisanego cyfrowo zostanie natychmiast wykryta w momencie weryfikacji podpisu.

Niezaprzeczalność - tylko osoba posiadająca klucz prywatny korespondujący z kluczem publicznym wykorzystanym do weryfikacji podpisu mogła wygenerować podpis pod dokumentem.

Podpis elektroniczny, często traktowany jako odpowiednik odręcznego podpisu złożonego pod dokumentem papierowym, tak naprawdę zapewnia znacznie więcej. W przypadku dokumentu papierowego nawet po złożeniu pod nim podpisu możliwe jest dokonanie zmian, dla których niemożliwe będzie wskazanie czy zostały naniesione przed czy po złożeniu podpisu. Podpis cyfrowy całkowicie wyklucza tego typu manipulacje dokonywane na dokumentach elektronicznych. Dodatkowo unikalność podpisu cyfrowego gwarantuje, iż nie zostanie on dołączony do innej wiadomości, co może mieć miejsce w przypadku podpisu złożonego "na papierze".

Bardzo istotną rzeczą, dla zapewnienia wiarygodności podpisu cyfrowego, jest wykorzystanie właściwego klucza publicznego nadawcy wiadomości. Nawet jeżeli klucz publiczny jest dołączony do wiadomości lub też był przesłany drogą elektroniczną, osoba wykorzystująca klucz publiczny do weryfikacji podpisu, nie ma pewności czy rzeczywiście jego właścicielem jest nadawca wiadomości. Potwierdzenie przynależności klucza publicznego do danej osoby zapewniają certyfikaty klucza publicznego.

"Certyfikat - elektroniczne zaświadczenie, za pomocą którego dane służące do weryfikacji podpisu elektronicznego są przyporządkowane do osoby składającej podpis elektroniczny i które umożliwiają identyfikację tej osoby." Art. 3 Ustawy o podpisie elektronicznym.*

Certyfikat jest to plik, podpisany cyfrowo przez podmiot świadczący usługi certyfikacyjne, który zawiera dane o właścicielu certyfikatu, jego klucz publiczny oraz informacje, kto wystawił ten certyfikat, a tym samym poświadcza prawdziwość zawartych w nim danych. Podmiot świadczący usługi certyfikacyjne przed wydaniem certyfikatu jest zobowiązany do rzetelnego zweryfikowania tożsamości osoby ubiegającej się o wydanie certyfikatu oraz do sprawdzenia czy posiada ona klucz prywatny komplementarny do przedstawionego do certyfikacji klucza publicznego. Tylko wówczas certyfikat klucza publicznego, wydany przez zaufany podmiot, może pełnić rolę elektronicznego dowodu tożsamości. Zastosowanie takich certyfikatów klucza publicznego w znaczący sposób wpływa na podniesienie poziomu bezpieczeństwa komunikacji w sieciach teleinformatycznych.

Certyfikaty klucza publicznego są wykorzystywane, między innymi, do weryfikacji podpisów elektronicznych pod dokumentami przesyłanymi do ZUS-u.

Wykorzystanie do weryfikowania podpisu cyfrowego klucza zawartego w certyfikacie danej osoby daje odbiorcy pewność w przypadku pozytywnej weryfikacji podpisu, że za otrzymaną wiadomością kryje się konkretna, wskazana w certyfikacie osoba.

Serwer zaopatrzony jest w program antywirusowy chroniący komputer przed wirusami komputerowymi.

W komputerach poszczególnych działów zainstalowane są również programy antywirusowe. Programy antywirusowe są tak skonfigurowane, że uruchamiają się automatycznie w momencie włączenia komputera. W momencie włączenia komputera załącza się również program SCAN DISC, systemu operacyjnego WINDOWS 98. Sprawdza on , czy dyski nie zawierają błędów a w przypadku ich wykrycia naprawia je.

Pracownicy mają bezwzględny zakaz otwierania nie związanych z wykonywanymi obowiązkami służbowymi nośników danych z niewiadomych źródeł.

Wszystkie komputery zabezpieczone są hasłem użytkownika. Zapisywane jest poszczególne logowanie i czas pracy poszczególnych użytkowników.

Raz w tygodniu osoby odpowiedzialne za przechowywanie i ochronę danych poszczególnych programów sporządzają kopię zapasową danych, a informatyk sporządza kopię zapasową dysku serwera. Kopie zapisywane są na dyskach CD-rom w trzech egzemplarzach. Jedną płytę przechowuje osoba odpowiedzialna za poszczególny dział, druga przechowywana jest w sejfie firmy, a trzecia przechowywana jest w skrzynce sejfowej w banku poza siedzibą firmy.

Raz w tygodniu osoby odpowiedzialne za przechowywanie danych przeprowadzają aktualizacje programów antywirusowych.

Ochrona i zabezpieczenie danych odbywa się już na poziomie użytkowanych programów. Każdy program posiada kilka sposobów zabezpieczenia danych przed dostępem osób nieupoważnionych.

Pierwszym sposobem zabezpieczającym na poziomie producenta przed nielegalnym użytkowaniem programu jest klucz elektroniczny. Wyjęcie klucza zabezpieczającego z komputera, na którym znajdują się dane uniemożliwia niepowołanej osobie uruchomienie programu.

Drugim sposobem zabezpieczenia jest lista operatorów uprawnionych do użytkowania programu wraz z indywidualnymi hasłami każdego operatora. Każdy operator może w dowolnym czasie zmienić swoje hasło, co uniemożliwia osobom niepowołanym dostęp do danych programu.

Trzecim sposobem jest „System poziomów dostępu” tzn. Administrator programu (Główny księgowy) może poszczególnym operatorom blokować dostęp do pewnych funkcji programu np. dane finansowe, dane kadrowe.

W firmie raz w roku przeprowadzana jest symulacja sytuacji kryzysowej i utraty danych. Pracownicy ściśle wypełniający zalecenia związane z ochroną i przechowywaniem danych w ciągu kilku godzin na podstawie kopii zapasowych są w stanie w 100% odzyskać utracone dane.

Zakończenie

Utrata danych to jedno z największych nieszczęść dla użytkownika komputera. Wprawdzie większość utraconych danych można odzyskać dzięki usłudze odzyskiwania danych, to jednak łatwiej jest zapobiegać katastrofom, stosując się do powyższych zaleceń. Dzięki temu, nawet w przypadku utraty cennych informacji, możliwe będzie odzyskanie danych (plików) .

Regularnie należy tworzyć kopię bezpieczeństwa ważnych danych najlepiej na płycie CD lub innym trwałym nośniku, nie narażonym na uszkodzenie w przypadku awarii komputera i przechowywać najlepiej w skarbcu po za biurem.

Ważne dla firmy dane powinny znajdować się na osobnej partycji, na której nie ma niezwiązanego z działalnością oprogramowania.

Regularnie należy sprawdzać dysk programem diagnozującym: scandisk, chkdsk lub innym (zależnym od systemu operacyjnego) oraz dokonywać defragmentacji dysku twardego.

Należy dbać o to, by dysk był odpowiednio chłodzony - badania dowodzą, że podniesienie temperatury dysku twardego o 1 stopień zwiększa prawdopodobieństwo awarii.

Pomimo, że świadomość potrzeby archiwizacji danych jest wśród użytkowników komputerów bardzo wysoka, to na co dzień tylko mała część stosuje się do wytycznych, opracowanych przez specjalistów od archiwizacji i zabezpieczania danych.

Jedynie niewielki % użytkowników regularnie dokonuje backup-u, czyli archiwizacji newralgicznych punktów swojego systemu. Przyczyn takiego stanu rzeczy jest wiele, ale najczęstszymi są:

brak odpowiednich narzędzi

brak czasu

zwykłe niedbalstwo

Konsekwencje utraty danych są kosztowne dla firm. W wyniku skasowanych danych, straty dla przedsiębiorstw rosną do ogromnych rozmiarów i potrafią sięgać milionów złotych, do bankructwa firmy włącznie. Dane komputerowe należy odpowiednio chronić i zabezpieczać. Jednym ze sposobów jest wykonywana archiwizacja oraz sporządzanie kopii bezpieczeństwa kluczowych dla firm informacji. Archiwizacja danych to proces łatwiejszy niż odzyskiwanie danych. Kopie zapasowe danych firmy powinny być tworzone regularnie - przynajmniej raz w tygodniu. Archiwizacja danych, sporządzanie kopii zapasowych programów oraz baz danych (BackUp) to nie tylko wygoda, ale również oszczędność pieniędzy i czasu.

Dzięki zastosowaniu najnowszych technologii zapewniamy większe bezpieczeństwo danych przedsiębiorstwa.

Po zastosowaniu powyższych metod zabezpieczania i przechowywania danych każda firma będzie bezpieczna.

2

Wyszukiwarka

Podobne podstrony:

system zarządzania bazami danych access, Pomoce naukowe, studia, informatyka

jak wykorzystywane są komputery w firmie, Pomoce naukowe, studia, informatyka

etapy projektowania bazy danych, Pomoce naukowe, studia, informatyka

bazy danych, Pomoce naukowe, studia, informatyka

ochrona zasobów informatycznych, Pomoce naukowe, studia, informatyka

ochrona sieci lokalnej za pomocą zapory sieciowej, Pomoce naukowe, studia, informatyka

hakerzy jako subkultura, Pomoce naukowe, studia, informatyka

język XML, Pomoce naukowe, studia, informatyka

język SQL, Pomoce naukowe, studia, informatyka

wykłady - cz. 1, Pomoce naukowe, studia, informatyka

wirtualni operatorzy komórkowi, Pomoce naukowe, studia, informatyka

automatyka - ściąga, Pomoce naukowe, studia, informatyka

polityka bezpieczeństwa w sieciach komputerowych, Pomoce naukowe, studia, informatyka

analiza systemu informatycznego biura pośrednictwa pracy, Pomoce naukowe, studia, informatyka

projekt i wykonanie sieci komputerowej - cz.2, Pomoce naukowe, studia, informatyka

skróty klawiaturowe, Pomoce naukowe, studia, informatyka

system Netware, Pomoce naukowe, studia, informatyka

wykłady - cz. 6, Pomoce naukowe, studia, informatyka

systemy informatyczne w ekonomii, Pomoce naukowe, studia, informatyka

więcej podobnych podstron