1

MINISTERSTWO OBRONY NARODOWEJ

DEPARTAMENT INFORMATYKI I TELEKOMUNIKACJI

Sygn. Dep.IiT 1/2009

INSTRUKCJA

PROWADZENIA GOSPODARKI

MATERIAŁOWO-TECHNICZNEJ

SPRZĘTEM INFORMATYKI I OPROGRAMOWANIEM

W RESORCIE OBRONY NARODOWEJ

Warszawa

2009

2

DECYZJA Nr 97/MON

MINISTRA OBRONY NARODOWEJ

z dnia 27 marca 2009 r.

w sprawie wprowadzenia do użytku „Instrukcji prowadzenia gospodarki materiałowo -

technicznej sprzętem informatyki i oprogramowaniem

w resorcie obrony narodowej”

Na podstawie § 2 pkt 14 rozporządzenia Rady Ministrów z dnia 9 lipca 1996 r.

w sprawie szczegółowego zakresu działania Ministra Obrony Narodowej (Dz. U. Nr 94,

poz. 426) oraz § 2 ust. 1 pkt 11 decyzji Nr 46/MON Ministra Obrony Narodowej

z dnia 27 stycznia 2007 r. w sprawie określenia funkcji gestorów i centralnych organów

logistycznych uzbrojenia i sprzętu wojskowego w resorcie obrony narodowej (Dz. Urz. MON

Nr 3, poz. 36 oraz z 2008 r. Nr 3, poz. 16) ustala się co następuje:

1. Wprowadza się do użytku „Instrukcję prowadzenia gospodarki materiałowo-technicznej

sprzętem informatyki i oprogramowaniem w resorcie obrony narodowej”, stanowiącą

załącznik do niniejszej decyzji

*

.

2. Traci moc decyzja Nr 281/MON Ministra Obrony Narodowej z dnia 20 września 2004 r.

w sprawie wprowadzenia do użytku „Instrukcji organizacji prowadzenia gospodarki

materiałowo – technicznej sprzętu i oprogramowania informatycznego w resorcie obrony

narodowej” (sygn. Łączn. 1012/2004).

3. Decyzja wchodzi w życie z dniem ogłoszenia, z mocą od dnia 1 czerwca 2009 r.

*

„Instrukcja prowadzenia gospodarki materiałowo-technicznej sprzętem informatyki i oprogramowaniem

w resorcie obrony narodowej” zostanie opublikowana w formie wydawnictwa wojskowego – sygn.Dep.IiT

1/2009.

MINISTER OBRONY NARODOWEJ

MINISTER OBRONY NARODOWEJ

(-) Bogdan KLICH

3

SPIS TREŚCI

Str.

Dział I

POSTANOWIENIA WSTĘPNE...................................................................................... 5

Dział II

PLANOWANIE I ORGANIZACJA ZAOPATRYWANIA…...................................... 14

Rozdział 1. Określanie potrzeb rzeczowych............................................................................................ 14

Rozdział 2. Realizowanie zakupów sprzętu informatyki i oprogramowania ......................................... 18

Rozdział 3. Zasady dystrybucji sprzętu informatyki i oprogramowania ................................................ 20

Rozdział 4. Zasady identyfikacji oprogramowania ………………..………….……..…....................... 23

Rozdział 5. Eksploatacja oprogramowania …………………...………….………..…………….......... 26

Rozdział 6. Utrzymywanie oprogramowania …….……………………..…….…….…........................ 27

Rozdział 7. Użytkowanie oprogramowania ………………………………….………........................... 30

Dział III

ZASADY PROWADZENIA EWIDENCJI ILOŚCIOWO – WARTOŚCIOWEJ

ORAZ ILOŚCIOWO - JAKOŚCIOWEJ......................................................................... 31

Dział IV

PRZEGLĄD I NAPRAWA SPRZĘTU INFORMATYKI………................................. 36

Dział V

PRZEKLASYFIKOWANIE I WYBRAKOWANIE...................................................... 37

Rozdział 1. Kategorie klasyfikacyjne sprzętu informatyki i oprogramowania………………..…......... 37

Rozdział 2. Klasyfikacja.......................................................................................................................... 38

Rozdział 3. Wybrakowanie...................................................................................................................... 40

Dział VI

INWENTARYZACJA (SPIS Z NATURY)..................................................................... 44

Dział VII

KONTROLA PROWADZENIA GOSPODARKI MATERIAŁOWO

- TECHNICZNEJ...............................................................................................................

46

Dział VIII

SPRAWOZDAWCZOŚĆ PROCESU GOSPODAROWANIA SPRZĘTEM

INFORMATYKI I OPROGRAMOWANIEM……........................................................

49

Dział IX

GOSPODARKA MATERIAŁOWA SPRZĘTEM INFORMATYKI

I OPROGRAMOWANIEM NIEJAWNYCH SYSTEMÓW I SIECI

TELEINFORMATYCZNYCH.........................................................................................

51

Rozdział 1. Postanowienia ogólne........................................................................................................... 51

Rozdział 2. Ewidencja i dystrybucja informatycznych nośników danych.............................................. 51

Rozdział 3. Naprawa sprzętu informatyki eksploatowanego w niejawnych systemach

i sieciach teleinformatycznych………………………………………………………........

52

Rozdział 4. Transport i przechowywanie sprzętu informatyki wykorzystywanego w niejawnych

systemach i sieciach teleinformatycznych...........................................................................

53

Rozdział 5. Wycofywanie sprzętu informatyki eksploatowanego w niejawnych systemach

lub sieciach teleinformatycznych.........................................................................................

53

Rozdział 6. Deklasyfikacja i wymazywanie danych z informatycznych nośników danych

eksploatowanych w niejawnych systemach i sieciach teleinformatycznych

resortu obrony narodowej.....................................................................................................

53

4

Rozdział 7. Proces przeklasyfikowania sprzętu informatyki i informatycznych nośników danych

wykorzystywanych w niejawnych systemach i sieciach teleinformatycznych resortu

obrony narodowej….………………………........................................................................

54

Rozdział 8. Niszczenie informatycznych nośników danych eksploatowanych

w niejawnych systemach i sieciach teleinformatycznych resortu obrony

narodowej….…………………………………………………….……….........................

55

Rozdział 9. Kontrola niejawnych systemów i sieci teleinformatycznych resortu obrony

narodowej.............................................................................................................................

57

Dział X

POSTANOWIENIA KOŃCOWE ................................................................................... 58

Załączniki:

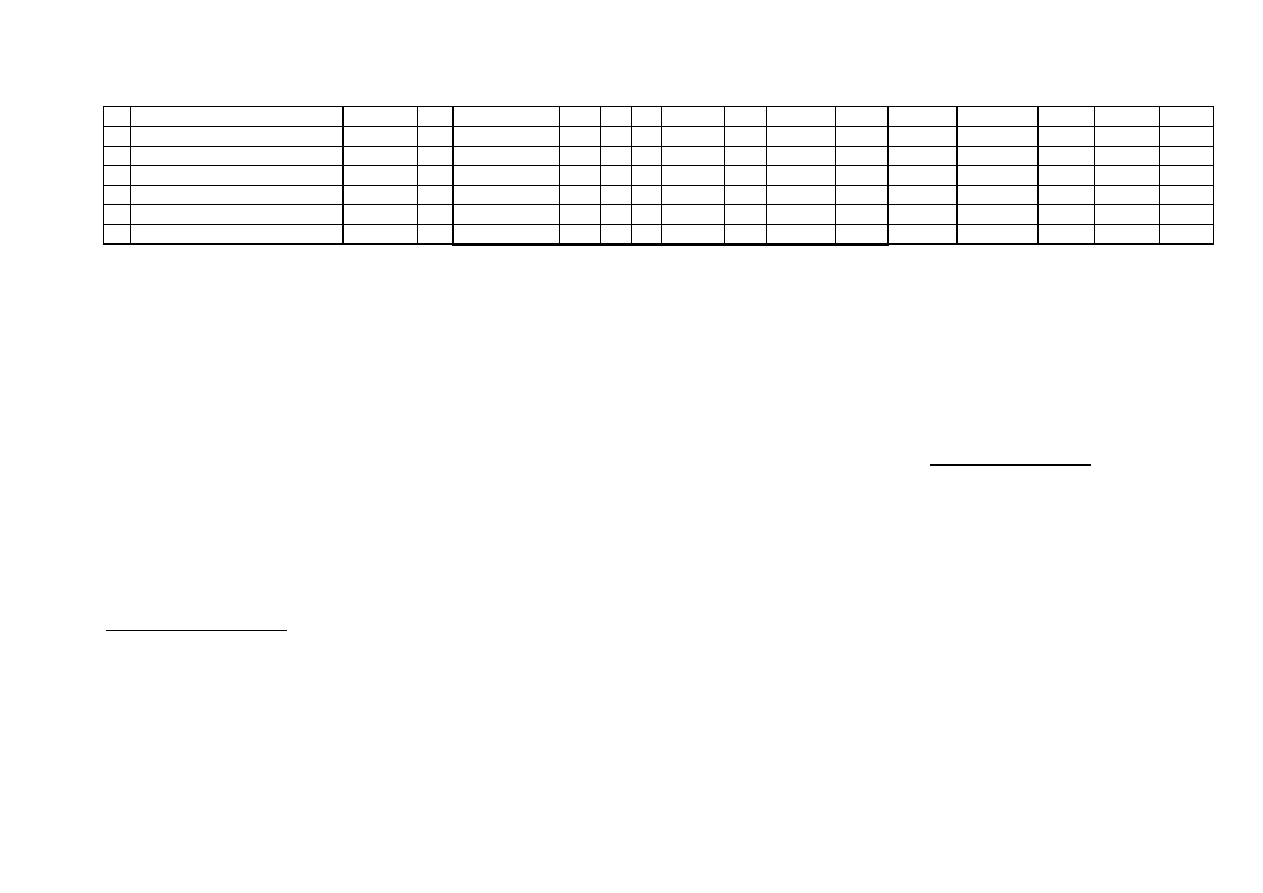

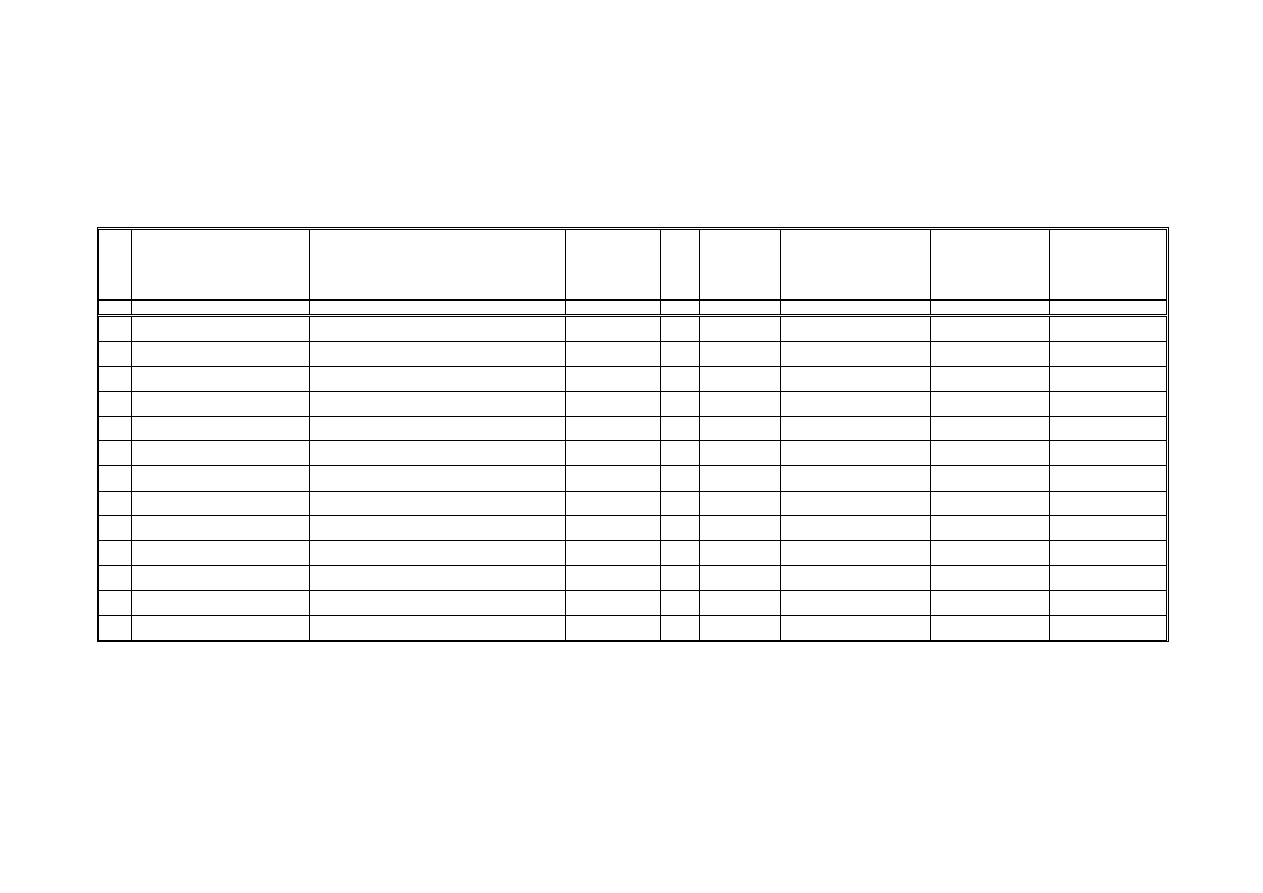

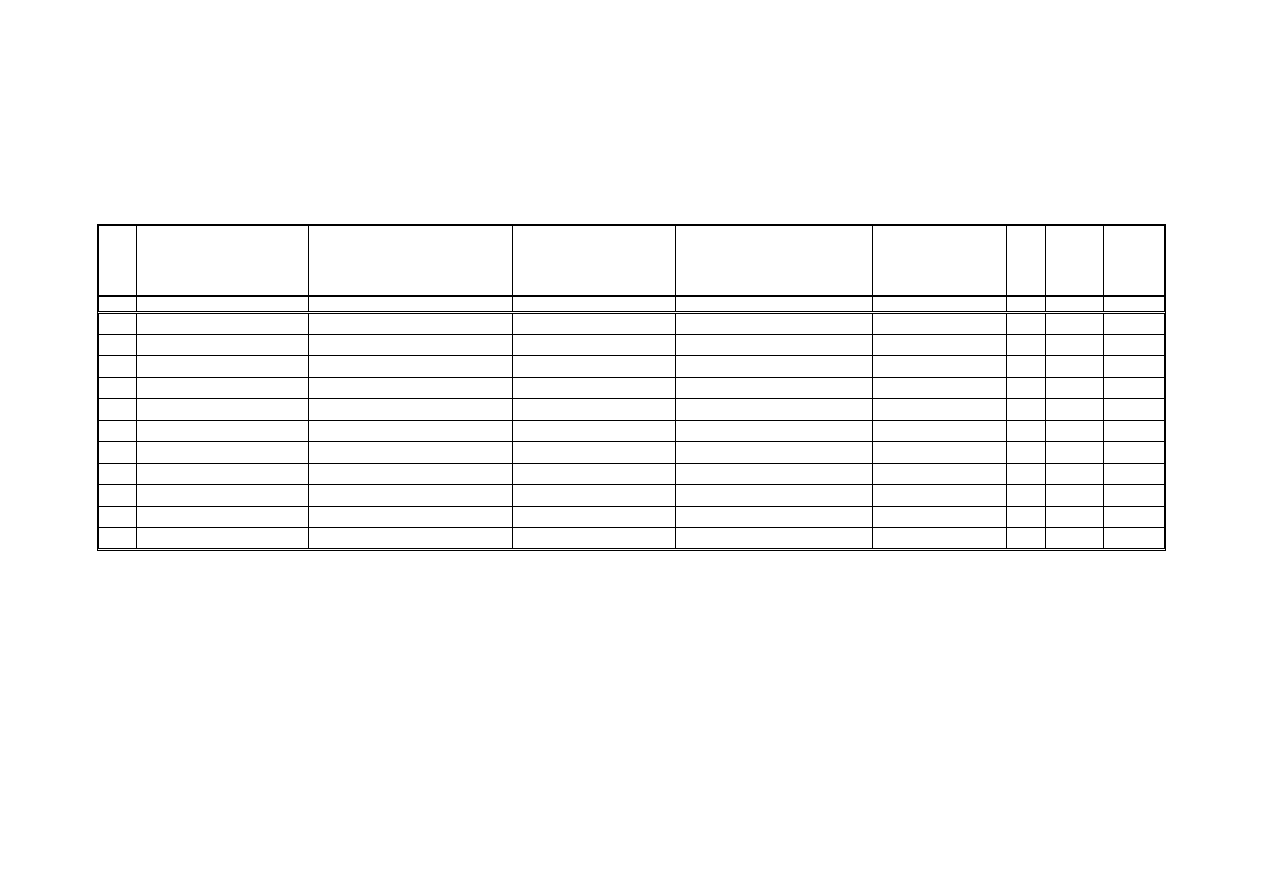

Nr 1 – Plan rozdysponowania sprzętu informatyki i oprogramowania................…............ 60

Nr 2 – Polecenie wydania /przekazania/ sprzętu informatyki

i oprogramowania dla OG/WJB/WOG…….…....…………………….……........... 61

Nr 3 – Protokół przyjęcia…………………..……………………………………............... 62

Nr 4 – Rozdzielnik na wydanie sprzętu informatyki i oprogramowania.…......................... 63

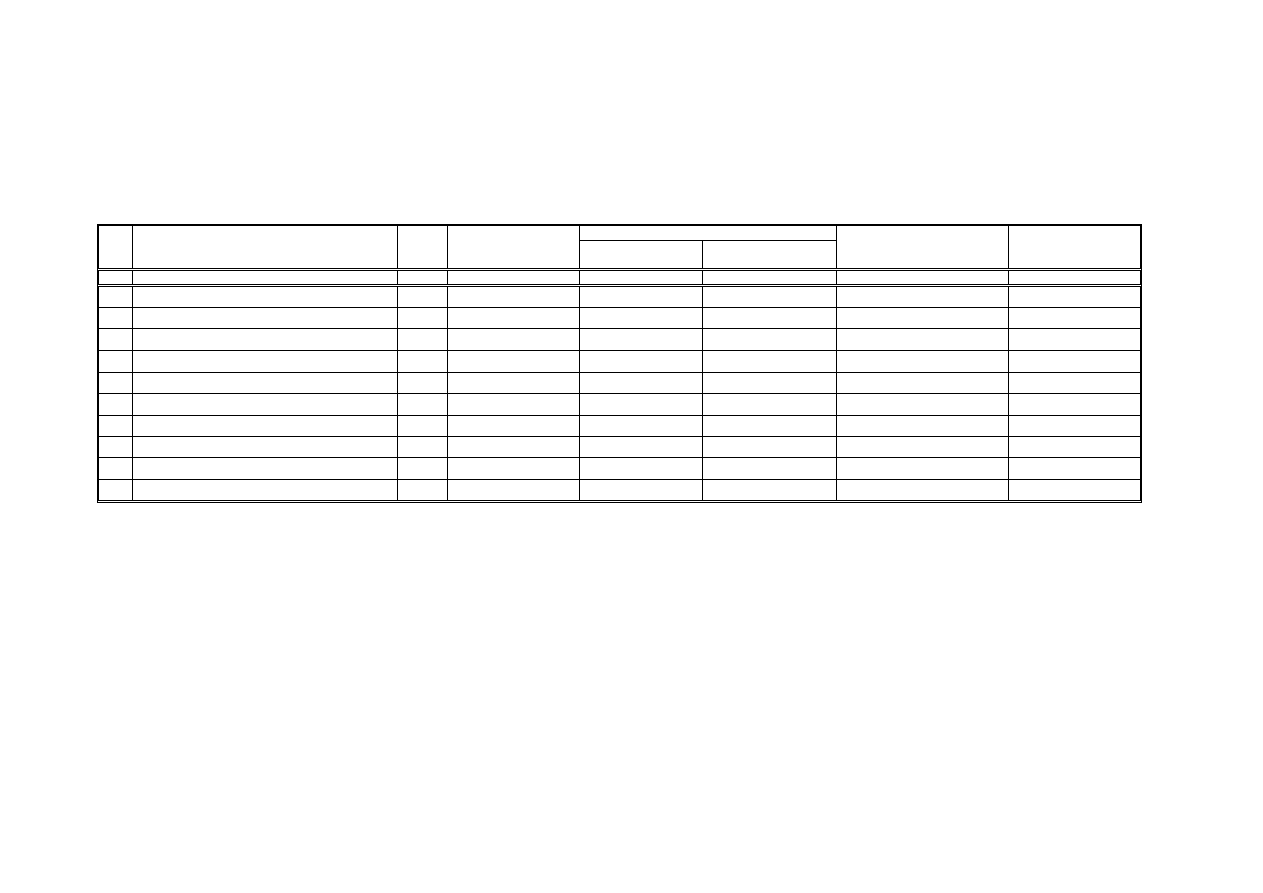

Nr 5 – Zestawienie zbiorcze o zrealizowanych zakupach sprzętu

informatyki i oprogramowania..…...………………………………......................... 65

Nr 6 – Zestawienie potrzeb rzeczowych na sprzęt informatyki

i oprogramowania w latach ………………………………………...................... 66

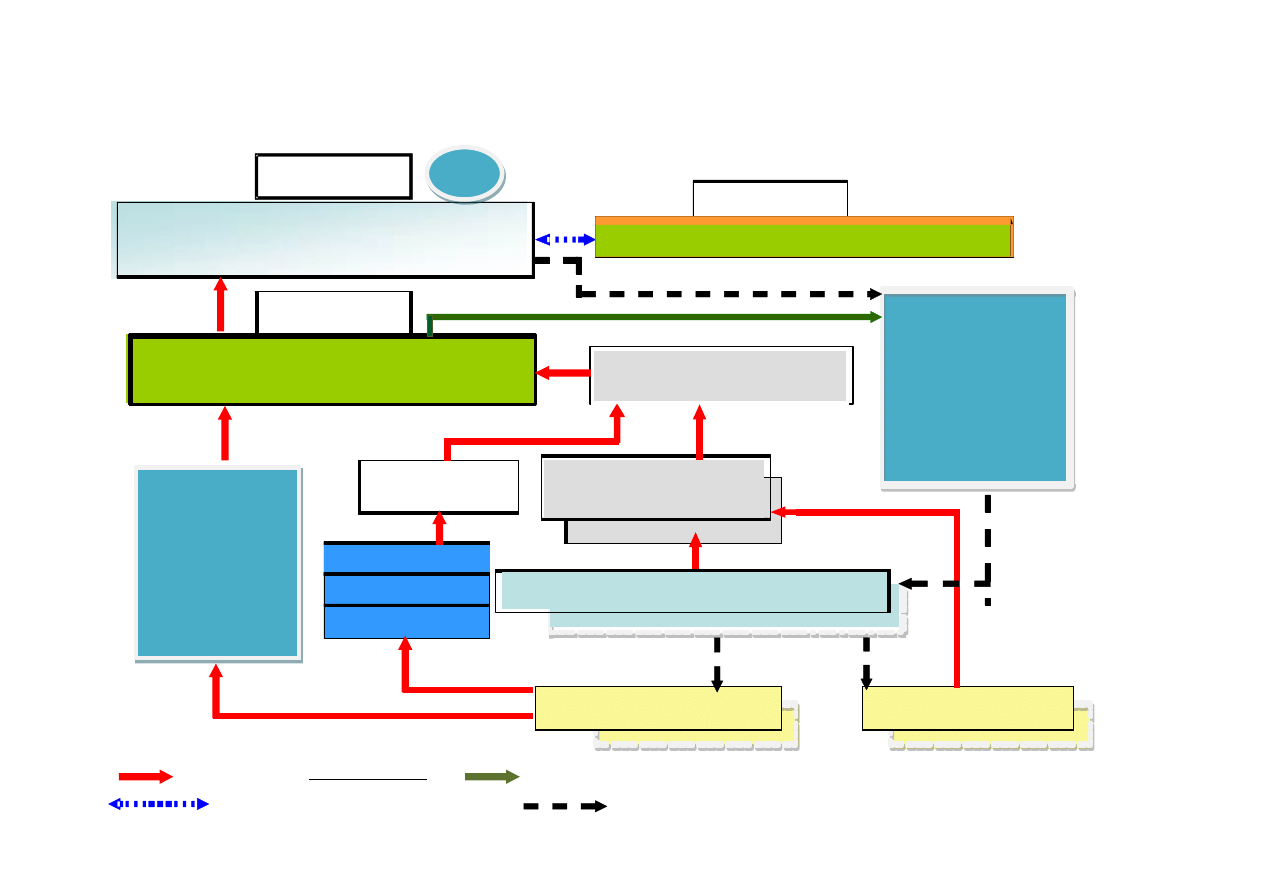

Nr 7 – Algorytm procesu planowania rzeczowo - finansowego (zadań modernizacji

technicznej) i realizacji zakupów sprzętu informatyki i oprogramowania ………. 67

Nr 8 – Protokół wymazania danych………………………………….……........................ 68

Nr 9 – Protokół deklasyfikacji informatycznych nośników danych…....……………......... 69

Nr 10 – Protokół zniszczenia wstępnego informatycznych nośników danych…………… 70

Nr 11 – Protokół zniszczenia ostatecznego informatycznych nośników danych…………. 71

5

DZIAŁ I

POSTANOWIENIA WSTĘPNE

§ 1

Postanowienia niniejszej instrukcji określają zasady prowadzenia gospodarki sprzętem

informatyki i oprogramowaniem powszechnego użytku w resorcie obrony narodowej,

a w szczególności planowania i realizacji zakupów, dystrybucji, ewidencji, użytkowania,

naprawy sprzętu, przeklasyfikowania i wybrakowania, dla których gestorem jest Departament

Informatyki i Telekomunikacji, zwany dalej gestorem, a Centralnym Organem Logistycznym

- Szefostwo Eksploatacji Sprzętu Łączności, Informatyki i WE Inspektoratu Wsparcia SZ,

zwane dalej COL.

§ 2

Instrukcja stanowi podstawę do działalności organizacyjno-logistycznej w zakresie sprzętu

informatyki i oprogramowania dla organów logistycznych, finansowo- księgowych oraz

formułowania uregulowań (zasad) w zakresie pozyskiwania, ewidencji, dystrybucji,

przeklasyfikowania, użytkowania, wycofywania i niszczenia sprzętu informatyki oraz

oprogramowania (informatycznych nośników danych) i stosuje się do:

1) gestora;

2) centralnego organu logistycznego;

3) dysponentów środków budżetowych odpowiedzialnych za planowanie i gospodarkę

sprzętem informatyki i oprogramowaniem;

4) komórek

organizacyjnych Ministerstwa Obrony Narodowej oraz jednostek

organizacyjnych resortu obrony narodowej na rzecz, których są planowane

i realizowane zakupy sprzętu informatyki i oprogramowania;

5) jednostek organizacyjnych resortu obrony narodowej sprawujących funkcję organów

kontrolujących, nadzorujących i koordynujących w odniesieniu do całokształtu

przedsięwzięć bezpieczeństwa informatycznego w resorcie obrony narodowej;

6) organów zaopatrujących w sprzęt informatyki i oprogramowanie - organów

wykonawczych rejonowego systemu zaopatrywania;

7) organów centralnie realizujących zakup (nabycie) sprzętu informatyki i oprogramowania;

8) użytkowników, posiadających na swoim wyposażeniu i ewidencji grupy sprzętu

informatyki i oprogramowania wymienione w § 3;

9) uprawnionych warsztatów i punktów napraw sprzętu informatyki;

10) osób funkcyjnych odpowiedzialnych za gospodarowanie sprzętem informatyki

i oprogramowaniem.

§ 3

Sprzęt informatyki i oprogramowanie, o których mowa w § 1 ujmuje się w następujące grupy

(zakres przedmiotowy):

1) urządzenia komputerowe, w szczególności stacje robocze, monitory, notebooki, serwery

(do sprzętu tego zalicza się również sprzęt klasy Tempest);

2) urządzenia sieciowe;

3) środowiska programistyczne i systemowe obejmujące:

6

a) systemy operacyjne,

b) systemy baz danych,

c) pakiety biurowe,

d) środowiska programistyczne i inżynierii oprogramowania,

e) oprogramowanie serwerów usług (np. WWW),

f) zintegrowane systemy informatyczne,

g) oprogramowanie z zakresu bezpieczeństwa informatycznego (np. antywirusowe,

firewall, IDS, IPS, kryptograficzne itp.),

h) zautomatyzowane systemy dowodzenia i kierowania środkami walki,

i) oprogramowanie dedykowane,

j) specjalistyczne oprogramowanie diagnostyczno - remontowe;

4) systemy bezpieczeństwa teleinformatycznego;

5) urządzenia peryferyjne (np. drukarki, skanery, plotery, rzutniki, itp.);

6) systemy zasilania bezprzerwowego (UPS);

7) sprzęt, urządzenia i wyposażenie serwisów kontrolno - pomiarowych;

8) części zamienne oraz materiały eksploatacyjne do sprzętu i urządzeń.

§ 4

Gospodarka sprzętem informatyki i oprogramowaniem w komórkach i jednostkach

organizacyjnych resortu obrony narodowej ma na celu:

1) tworzyć materialne i organizacyjne warunki niezbędne do zapewnienia prawidłowego

przebiegu procesu szkolenia, działalności gospodarczej i organizacyjno - mobilizacyjnej

oraz innych form działalności służbowej;

2) zapewnić

racjonalne

wykorzystywanie

przydzielonego

sprzętu

informatyki

i oprogramowania;

3) odzwierciedlać stan zmian ilościowych, jakościowych i wartościowych sprzętu

informatyki i oprogramowania oddziału gospodarczego (OG/WJB/WOG).

§ 5

Podstawowym zadaniem gospodarki materiałowo - technicznej jest zapewnienie:

1) właściwego wyposażenia struktur organizacyjno - etatowych resortu obrony narodowej

w sprzęt informatyki i oprogramowania, zgodnie z potrzebami określonymi w § 18;

2) prawidłowego użytkowania, przechowywania i ochrony, prowadzenia kontroli oraz

ewidencji sprzętu informatyki i oprogramowania będącego w wyposażeniu wojska.

§ 6

W celu zapewnienia odpowiedniej jakości oraz kompatybilności

nabywanego

sprzętu

informatyki i oprogramowania gestor wprowadza oraz aktualizuje raz w roku wykaz

obowiązujących standardów sprzętu informatyki i oprogramowania do stosowania

w resorcie obrony narodowej.

§ 7

W instrukcji określono podstawowe wymagania dotyczące przebiegu procesów cyklu życia

sprzętu informatyki i oprogramowania oraz technologie ich realizacji. Instrukcja ustala

7

miejsce i rolę wszystkich uczestników procesów cyklu życia sprzętu informatyki

i oprogramowania. Jest przeznaczona do stosowania od chwili nabycia, aż do wycofania

sprzętu i oprogramowania.

§ 8

Podstawowe procesy cyklu życia sprzętu informatyki i oprogramowania to: nabywanie,

dostarczanie, wytwarzanie, eksploatacja, utrzymanie (w tym wycofanie).

§ 9

Użyte w instrukcji określenia oznaczają:

1) administrator systemu lub sieci teleinformatycznej – osoba lub zespół osób

odpowiedzialnych za funkcjonowanie systemu lub sieci teleinformatycznych oraz za

przestrzeganie zasad i wymagań bezpieczeństwa tychże systemów lub sieci

teleinformatycznych;

2) beneficjent – komórka organizacyjna Ministerstwa Obrony Narodowej lub jednostka

organizacyjna resortu obrony narodowej na rzecz, której zaplanowane i realizowane są

zadania rzeczowe;

3) bezpieczeństwo teleinformatyczne – stan uzyskany poprzez opracowanie, wdrożenie

i utrzymywanie całokształtu zabezpieczeń organizacyjno -administracyjnych, fizycznych,

technicznych, osobowych, sprzętowych oraz programowych w systemie lub sieci

komputerowej w celu ochrony przed nieautoryzowanym dostępem, nieuprawnioną

eksploatacją, modyfikacją, przechwyceniem lub zniszczeniem informacji, jak też

i sprzętu;

4) baza obsługowo - remontowa – jednostka, pododdział, warsztat remontowy do

wykonywania obsługiwań i remontu sprzętu, a także zabezpieczenia potrzeb

transportowych związanych z dostawami sprzętu do remontu i odbioru sprzętu po

remoncie;

5) centralne plany rzeczowe – plany sporządzane przez Zarząd Planowania Rzeczowego

- P8, na zasadach i w trybie określonym w decyzji Ministra Obrony Narodowej w

sprawie zasad opracowywania i realizacji centralnych planów rzeczowych, w tym m.in.

w zakresie modernizacji technicznej obejmującej sprzęt informatyki i oprogramowanie,

zadań finansowanych z budżetu Ministerstwa Obrony Narodowej oraz innych źródeł

znajdujących się w dyspozycji Ministra Obrony Narodowej;

6) centralny organ logistyczny (COL) – komórka lub jednostka organizacyjna resortu

obrony narodowej, a także komórka wewnętrzna, odpowiedzialna za ustalanie procesów

eksploatacji oraz szkolenia specjalistów technicznych dla określonych rodzajów UiSW,

wykonująca zadania, o których mowa w decyzji Ministra Obrony Narodowej w sprawie

określenia funkcji gestorów i centralnych organów logistycznych uzbrojenia i sprzętu

wojskowego w resorcie obrony narodowej;

7) certyfikacja – formalny proces prowadzony przez służby ochrony państwa w oparciu

o badania i oceny wykonane przez niezależne zespoły lub laboratoria badawcze, w celu

potwierdzenia spełnienia przez wyrób, system lub sieć teleinformatyczną wymagań

zawartych w stosownych dokumentach odniesienia;

8

8) cykl życia – procesy, czynności oraz zadania, wynikające z nabywania, dostarczania,

wytwarzania, eksploatacji oraz utrzymania (w tym wycofania) sprzętu informatyki

i oprogramowania;

9) decentralne plany rzeczowe – plany sporządzane przez dysponentów środków

budżetowych drugiego stopnia, w których dokonują oni podziału zadań rzeczowych

zaplanowanych do realizacji decentralnej na dysponentów trzeciego stopnia (których

wydatki zostały ujęte w planach finansowych dysponentów środków budżetowych

drugiego stopnia);

10) deklasyfikacja IND

wykonanie procedury wymazania danych z informatycznego

nośnika danych (IND), pozbawienie go klauzuli tajności oraz dokonanie zmian

w odpowiednich urządzeniach ewidencyjnych;

11) Departament Administracyjny MON (DA MON) – komórka organizacyjna realizująca

zadania logistyczne w stosunku do komórek organizacyjnych wchodzących w skład

Ministerstwa Obrony Narodowej;

12) dostawa – dostarczenie przez dostawcę wybranego w przetargu sprzętu informatyki lub

oprogramowania w odpowiednim czasie i miejscu, zgodnie ze specyfikacją umowy

przetargowej;

13) dysponenci środków budżetowych – należy przez to rozumieć dysponentów środków

budżetowych określonych stopni: głównego, drugiego i trzeciego stopnia, ustanowionych

zgodnie z przepisami w sprawie planowania i wykonania budżetu resortu obrony

narodowej;

14) eksploatacja:

a) użytkowanie – eksploatacja sprzętu informatyki i oprogramowania w przewidzianym

środowisku, zgodnie z dokumentacją użytkową,

b) wsparcie użytkowników – proces wspierania pracy użytkowników oraz udzielania im

niezbędnej pomocy przez administratora systemu lub sieci (osobę wyznaczoną na to

stanowisko),

15) ewidencja ilościowo - wartościowa oraz ilościowo - jakościowa – ewidencja

prowadzona w pionie głównego księgowego (ilościowo - wartościowa) oraz w pionie

logistyki (ilościowo - jakościowa), z wykorzystaniem urządzeń ewidencyjno

- księgowych pozwalających na ustalenie ilości, jakości i wartości sprzętu informatyki

i oprogramowania Wojskowej Jednostki Budżetowej (OG/WJB/WOG) oraz JZ MON,

w celu:

a) rzetelnego ewidencjonowania stanów ilościowych i jakościowych środków

zaopatrzenia będących w zasobach resortu obrony narodowej,

b) wyceny zgromadzonych zasobów,

c) odzwierciedlenia zmian w zapasach,

d) odzwierciedlenia przepływu majątku pomiędzy poszczególnymi elementami struktur

organizacyjnych,

e) optymalizacji stanu zapasów,

f) planowania i racjonalizacji zakupów;

16) fundusz dyspozycyjny – określona procentowo ilość asortymentu sprzętu informatyki

i oprogramowania naliczana i utrzymywana centralnie, przeznaczona do zabezpieczenia

9

pilnych i nieprzewidzianych potrzeb resortu obrony narodowej (np. organizacyjnych,

operacyjnych);

17) gestor – komórka lub jednostka organizacyjna resortu obrony narodowej, a także

komórka wewnętrzna odpowiedzialna za kierunki rozwoju w Siłach Zbrojnych

Rzeczypospolitej Polskiej (SZ RP) oraz organizację procesu wykorzystania bojowego

określonego rodzaju (grupy) UiSW, wykonująca zadania, o których mowa w decyzji

Ministra Obrony Narodowej w sprawie określenia funkcji gestorów i centralnych

organów logistycznych uzbrojenia i sprzętu wojskowego w resorcie obrony narodowej;

18) jednostka organizacyjna resortu obrony narodowej – jednostka niewchodząca

w skład Ministerstwa, podległa Ministrowi lub przez niego nadzorowana;

19) Jednostka Zabezpieczenia Ministerstwa Obrony Narodowej (JZ MON) – jednostka

organizacyjna resortu obrony narodowej realizująca zadania zlecone przez Departament

Administracyjny MON, w zakresie sprzętu informatyki i oprogramowania;

20) indeks materiałowy (IM) – odpowiednio usystematyzowany zbiór numerów

indeksowych stanowiących symbolizację cyfrowo-znakową nomenklatur wyrobów

obronnych, umożliwiającą jego jednoznaczną identyfikację;

21) informacja – to przekazywana za pomocą

znaków, mowy, sygnałów, wykresów, itp.,

treść komunikatu przedstawiająca fakty, zdarzenia, procesy lub idee, który

w ustalonym kontekście ma określone znaczenie;

22) informatyczny nośnik danych (IND) – materiał lub urządzenie służące do

przechowywania, zapisywania i odczytywania danych w postaci cyfrowej lub

analogowej;

23) instytucja (organ użytkujący) – samodzielna jednostka (komórka) organizacyjna,

w tym również dowództwo, sztab, komenda, uczelnia, placówka naukowo - badawcza,

posiadająca odrębny etat i posługująca się pieczęcią urzędową z godłem państwa;

24) inwentaryzacja – proces ustalenia rzeczywistego stanu (spis z natury) składników

majątkowych i źródeł ich pochodzenia;

25) komórka organizacyjna Ministerstwa Obrony Narodowej – sekretariat Ministra,

departament, zarząd, biuro – wchodzące w skład Ministerstwa;

26) modernizacja techniczna – obszar zadaniowy obejmujący m.in.:

a) zakupy uzbrojenia i sprzętu wojskowego,

b) modernizację uzbrojenia i sprzętu wojskowego oraz pozostałego sprzętu,

c) prace rozwojowe i wdrożeniowe,

d) zakupy części zamiennych do uzbrojenia i sprzętu wojskowego gestora,

e) zakupy innych asortymentów sprzętu niż uznawane za uzbrojenie i sprzęt wojskowy;

27) nabywanie:

a) inicjowanie procesu – rozpoczęcie procesu nabywania sprzętu informatyki

i oprogramowania przez organ realizujący nabycie (realizatora zakupu), z chwilą

otrzymania limitu wydatków oraz opracowanych przez gestora danych niezbędnych

do przygotowania specyfikacji istotnych warunków zamówienia,

b) przygotowanie zapytania ofertowego, przetargu – przygotowanie materiałów,

w treści zależnej od przyjętej specyfikacji,

c) realizacja przetargu – wybór dostawcy sprzętu informatyki i oprogramowania przez

komisję przetargową (do składu komisji przetargowej poza organem realizującym

10

nabywanie mogą być powołani przedstawiciele gestora oraz instytucji pionu ochrony

i bezpieczeństwa),

d) kontrola procesu nabywania – zespół procedur wspólnego przeglądu i procesu

kontroli odbioru sprzętu informatyki i oprogramowania przez organ realizujący

nabycie,

e) odbiór zamówionych produktów – określenie i udokumentowanie odbioru przez

organ realizujący nabycie;

28) niszczenie ostateczne IND

fizyczne zniszczenie informatycznego nośnika danych,

przy zastosowaniu metod, form, narzędzi i urządzeń zalecanych przez właściwą służbę

ochrony państwa, w sposób uniemożliwiający odtworzenie jego zawartości

i niewywołujący negatywnych skutków ekologicznych;

29) niszczenie wstępne IND

zamierzone wykonanie, przy zastosowaniu metod, form,

narzędzi i urządzeń zalecanych przez właściwą służbę ochrony państwa, czynności

prowadzących do uszkodzenia informatycznego nośnika danych - w sposób

uniemożliwiający, bez zastosowania specjalnych narzędzi (sprzętu informatyki lub

oprogramowania) odzyskanie zapisanych na nich danych oraz jednocześnie

zapewniający, że cechy identyfikujące nośnik (producent, numer seryjny, oznaczenie

pojemności, itp.) pozostaną czytelne do czasu jego zniszczenia ostatecznego;

30) normy należności – określona przez gestora ilość sprzętu i wyposażenia tabelarycznego

(nieujmowanego w etacie) na czas „W” i „P”, przydzielanego dla występujących w etacie

typowych: komórek wewnętrznych, stanowisk etatowych lub jednostek uzbrojenia

i sprzętu etatowego;

31) oddział gospodarczy (OG), wojskowa jednostka budżetowa (WJB), wojskowy

oddział gospodarczy (WOG) – jednostka (komórka) organizacyjna prowadząca

samodzielną gospodarkę materiałową i finansową (w tym ewidencję ilościowo

- wartościową oraz ilościowo - jakościową) dla pododdziałów własnych (organicznych)

oraz struktur organizacyjnych wojska pozostających na jego zaopatrzeniu finansowo

- gospodarczym (pododdziały gospodarcze), będąca dysponentem środków budżetowych

III stopnia;

32) okres

sprawozdawczy

– czas, którym objęta jest działalność związana

z gospodarowaniem sprzętem informatyki i oprogramowaniem;

33) organ

centralnie

realizujący

zakup

(nabycie)

sprzętu

informatyki

i oprogramowania – komórka lub jednostka organizacyjna resortu obrony narodowej

realizująca centralny zakup (nabycie) sprzętu informatyki i oprogramowania zgodnie

z centralnym planem rzeczowym oraz danymi techniczno – technologicznymi do

specyfikacji istotnych warunków zamówienia, uzgodnionymi przez gestora;

34) organ zaopatrujący – organ realizujący zadania w zakresie materiałowo

- technicznego zaopatrywania określonej komórki (jednostki) organizacyjnej resortu

obrony narodowej;

35) pododdział gospodarczy (PG) – jednostka organizacyjna resortu obrony narodowej lub

komórka organizacyjna MON posiadająca odrębny numer identyfikacyjny, użytkująca

sprzęt informatyki i oprogramowanie, pozostająca na zaopatrzeniu finansowo

– gospodarczym OG/WJB/WOG;

11

36) podstawowy szczebel sprawozdawczy – komórki i jednostki organizacyjne, użytkujące

sprzęt informatyki i oprogramowanie, wykonujące sprawozdania na podstawie własnych

materiałów źródłowych (dokumenty i urządzenia ewidencyjne), dotyczących wyłącznie

danej komórki (jednostki) organizacyjnej resortu obrony narodowej;

37) pośredni szczebel sprawozdawczy – dowództwa związków taktycznych (równorzędne)

i dowództwa okręgów wojskowych (równorzędne) oraz inne jednostki organizacyjne

resortu obrony narodowej pośredniczące w obiegu sprawozdawczości poprzez

opracowywanie sprawozdań zbiorczych, na podstawie sprawozdań otrzymanych

z podległych komórek (jednostek) organizacyjnych;

38) produkt – sprzęt informatyki lub oprogramowanie, spełniające standardy technologii

informatycznych określonych przez gestora i posiadające certyfikację;

39) przeklasyfikowanie – jest zdarzeniem gospodarczym związanym ze zmianą kategorii

określonych składników majątku. Efektem przeklasyfikowania może być również zmiana

ceny określonych partii środków zaopatrzenia;

40) przetwarzanie danych – uporządkowane wykonywanie operacji na zbiorze danych, na

przykład: operacje arytmetyczne lub operacje logiczne na danych, łączenie lub

sortowanie danych, asemblowanie lub kompilowanie programów, operacje na tekście,

takie jak: redagowanie, sortowanie, łączenie, zapamiętywanie, wyszukiwanie,

wyświetlanie lub drukowanie;

41) realizacja – przydział sprzętu informatyki i oprogramowania dla OG/WJB/WOG

(komórek organizacyjnych MON) przez organ wykonawczy rejonowego systemu

zaopatrywania;

Rejonowa

Baza

Materiałowa

(RBM),

Baza

Materiałowo

- Techniczna (BMT), Centralna Składnica Marynarki Wojennej (CSMW), Rejonowa

Baza Logistyczna (RBLog) – organ wykonawczy rejonowego systemu zaopatrywania,

realizujący zaopatrywanie przydzielonych na zaopatrzenie oddziałów gospodarczych,

w określonym rejonie odpowiedzialności zadaniowej;

42) Rodzaje Sił Zbrojnych (RSZ) – rodzaje Sił Zbrojnych określone w ustawie

o powszechnym obowiązku obrony Rzeczypospolitej Polskiej;

43) sieciowy system informatyczny – system informatyczny, w którym wykorzystywane są

usługi sieci komputerowej;

44) sieć komputerowa – grupa rozproszonych przestrzennie systemów komputerowych,

wzajemnie ze sobą połączonych poprzez kanały komunikacji, mogących wzajemnie

udostępniać sobie zasoby, obejmująca elementy składowe połączonych systemów

komputerowych, ich interfejsów oraz bazę techniczną sieci transmisji danych, a także

system zarządzania;

45) sieć teleinformatyczna – organizacyjne i techniczne połączenie systemów

informatycznych wraz z łączącymi je urządzeniami i liniami teleinformacyjnymi;

46) specyfikacja – dokument, który precyzyjnie (dokładnie) opisuje istotne wymagania

funkcjonalne i techniczne, jakie powinien spełniać element konfiguracji;

47) sprawozdanie – dokument zawierający informacje z danej dziedziny działalności,

opracowywany w formie tekstowej, tabelarycznej lub graficznej, podpisany przez osobę

uprawnioną i przekazywany w ustalonych przedziałach czasowych lub po wykonaniu

nakazanych czynności do nadrzędnego szczebla dowodzenia (zarządzania);

12

48) sprawozdawczość statystyczna – metoda zbierania danych statystycznych, polegająca

na ujmowaniu określonych danych na ustalonych formularzach za oznaczone równe

okresy sprawozdawcze (np. miesiąc, kwartał, rok) i przesyłaniu ich, w ustalonych z góry

terminach do odpowiednich instytucji;

49) sprzęt klasy Tempest – sprzęt, w którym zastosowano przedsięwzięcia techniczne

ograniczające poziom emisji ujawniającej, posiadający stosowny certyfikat służby

ochrony państwa w zakresie ochrony elektromagnetycznej;

50) sprzęt powszechnego użytku – sprzęt powszechnie dostępny na rynku, dla którego nie

są precyzowane specjalne wymagania wojskowe, powodujące konieczność zmian cech

produktu;

51) system informatyczny (SI) – system, który tworzą urządzenia, narzędzia, metody

postępowania i procedury stosowane przez wyspecjalizowanych pracowników,

w sposób zapewniający wytwarzanie, przechowywanie, przetwarzanie lub przekazywania

informacji;

52) system kierowania – całość zagadnień związanych z problematyką podlegającą

informatyzacji z uwzględnieniem struktur organizacyjnych i informacyjnych, powiązań

zewnętrznych, realizowanych funkcji oraz potrzeb wewnętrznych;

53) system komputerowy – jeden lub więcej komputerów, urządzenia peryferyjne

i oprogramowanie przeznaczone do przetwarzania danych;

54) system

sprawozdawczy

– zespół czynności związanych z opracowaniem,

przekazywaniem,

przetwarzaniem

i

wykorzystywaniem

informacji

zawartych

w dokumentach sprawozdawczych, a także siły i środki współdziałające w tym zakresie;

55) środowisko informatyczne – zbiór powiązanych ze sobą niżej wymienionych

elementów, którego funkcją jest przetwarzanie danych przy użyciu techniki

komputerowej:

a) infrastruktura teleinformatyczna,

b) oprogramowanie,

c) zasoby osobowe,

d) elementy organizacyjne – procedury, instrukcje, zasady,

e) elementy informacyjne – bazy wiedzy, w których używane jest oprogramowanie,

f) organizacja;

56) usługa programowo - serwisowa – wszelkie świadczenia, których przedmiotem nie są

dostawy sprzętu informatyki lub oprogramowania;

57) utrzymanie:

a) naprawy – wykonywanie napraw gwarancyjnych przez gwaranta oraz napraw

pogwarancyjnych

sprzętu

informatyki

w

wojskowej

bazie

obsługowo

- remontowej (RWT, OWT, BMT) lub w wyspecjalizowanych cywilnych punktach

napraw,

b) przeglądy i kontrole – przeglądy techniczne sprzętu informatyki i nośników

zawierających oprogramowanie prowadzone w celu sprawdzenia zgodności

użytkowania z przeznaczeniem oraz określenia stopnia zużycia i kategorii;

58) uzbrojenie i sprzęt wojskowy (UiSW) – techniczne środki walki, sprzęt techniczny oraz

wyposażenie i środki materiałowe, w tym oprogramowanie i usługi, które ze względu na

swoje wymagania lub właściwości techniczno - konstrukcyjne oraz sposób

13

zaprojektowania lub wykonania są przeznaczone do celów wojskowych. UiSW obejmuje

również wyroby i technologie oraz sprzęt powszechnego użytku, jeżeli podlegał on

w jakikolwiek sposób modyfikacji do celów wojskowych;

59) użytkownik – komórka lub jednostka organizacyjna (w tym jednostka wojskowa lub

osoba fizyczna) wykorzystująca sprzęt informatyki i oprogramowanie, zgodnie

z przeznaczeniem i normami należności, do realizacji zadań służbowych, odpowiedzialna

za utrzymanie jego właściwego stanu technicznego;

60) wprowadzenie UiSW do Sił Zbrojnych – dyspozycja właściwego organu wojskowego

w sprawie rozpoczęcia eksploatacji danego wzoru UiSW w Siłach Zbrojnych;

61) wycofanie:

a) wybrakowanie – zdarzenie gospodarcze związane z komisyjnym wycofaniem

z użytkowania (likwidacją) sprzętu informatyki i oprogramowania, które utraciły

swoje wartości użytkowe i są nieprzydatne w resorcie obrony narodowej lub ich

naprawa jest ekonomicznie nieuzasadniona,

b) złomowanie – czynność polegająca na gromadzeniu pozbawionego cech używalności

sprzętu informatyki w miejscu do tego celu wyznaczonym, w celu dalszego jego

zagospodarowania,

c) przekazanie do instytucji gospodarującej mieniem wojskowym zbędnym dla sił

zbrojnych – przekazanie do Instytucji nieprzydatnego z punktu widzenia potrzeb

wojska sprzętu informatyki (bez informatycznych nośników informacji) na sprzedaż

lub do złomowania,

d) zniszczenie – czynność polegająca na komisyjnym, trwałym pozbawieniu cech

używalności sprzętu informatyki lub oprogramowania poprzez połamanie, spalenie,

przemiał, stłuczenie, w zależności od cech fizykochemicznych urządzeń w sposób

uniemożliwiający skuteczne odzyskanie utrwalonych na nich danych;

62) wycofanie UiSW z Sił Zbrojnych – dyspozycja właściwego organu wojskowego

w sprawie całkowitego wycofania danego wzoru UiSW z wyposażenia sił zbrojnych;

63) wymazanie danych

wykonanie w sposób celowy czynności prowadzących do

nieodwracalnego usunięcia utrwalonych na informatycznym nośniku danych

zawierających informacje niejawne, przy zastosowaniu metod, form, narzędzi

i urządzeń zalecanych przez właściwą służbę ochrony państwa;

64) zbędny sprzęt informatyki i oprogramowanie – składniki majątku ruchomego,

które:

a) nie są i nie będą mogły być wykorzystane w realizacji zadań związanych

z działalnością danej komórki lub jednostki organizacyjnej resortu obrony narodowej,

b) są zużytym sprzętem informatyki,

c) nie nadają się do współpracy ze sprzętem używanym w danej komórce lub jednostce

organizacyjnej resortu obrony narodowej, a ich przystosowanie byłoby technicznie

i ekonomicznie nieuzasadnione;

65) zestawienia potrzeb rzeczowych – zestawienia potrzeb w zakresie sprzętu informatyki

i oprogramowania sporządzane na zasadach określonych w decyzji w sprawie

opracowywania i realizacji centralnych planów rzeczowych, przez dysponentów

i dyrektorów (szefów, dowódców) właściwych komórek organizacyjnych Ministerstwa

Obrony Narodowej i jednostek organizacyjnych resortu obrony narodowej oraz

14

kierujących innymi instytucjami, których zadania są finansowane z budżetu Ministerstwa

Obrony Narodowej;

66) zużyty sprzęt informatyki – składniki majątku ruchomego:

a) posiadające wady lub uszkodzenia, których naprawa byłaby nieopłacalna,

b) zagrażające bezpieczeństwu użytkowników lub najbliższego otoczenia,

c) które całkowicie utraciły wartość użytkową,

d) które są technicznie przestarzałe, a ich naprawa lub remont byłby ekonomicznie

nieuzasadniony.

DZIAŁ II

PLANOWANIE I ORGANIZACJA ZAOPATRYWANIA

Rozdział 1.

Określanie potrzeb rzeczowych

§ 10

Ustalenia zawarte w niniejszej instrukcji normują zasady, organizację, tryb i metody

w

zakresie

planowania

i

organizowania

zaopatrywania

w sprzęt informatyki

i oprogramowanie w resorcie obrony narodowej. Planowanie to powinno zapewnić sprawne,

właściwe pod względem ilościowo - jakościowym oraz terminowe zaspokojenie potrzeb

komórek i jednostek organizacyjnych resortu obrony narodowej w sprzęt informatyki

i oprogramowanie. Planowanie powinno być skorelowane z centralnym systemem

planowania Ministerstwa Obrony Narodowej.

§ 11

1. Sprzęt informatyki i oprogramowanie na potrzeby komórek i jednostek organizacyjnych

resortu obrony narodowej, ze względu na charakterystykę, w tym w szczególności

przedmiot zamówienia i przewidywany sposób finansowania, zalicza się do sprzętu

powszechnego użytku pozyskiwanego poprzez dostawy realizowane w systemie zakupów

scentralizowanych, nabywanego w ramach realizacji centralnych planów rzeczowych

(z wyjątkiem części zamiennych oraz materiałów eksploatacyjnych do sprzętu i urządzeń

wymienionych w § 3, pkt 8).

2. W szczególnie uzasadnionych przypadkach podyktowanych pilną potrzebą operacyjną,

szkoleniową lub gospodarczą gestor, przy przestrzeganiu zasad określonych w decyzji

w sprawie opracowywania i realizacji centralnych planów rzeczowych, może wyrazić

zgodę na zakup decentralny przez OG/WJB/WOG, pod warunkiem posiadania przez

podmiot wnioskujący limitu środków finansowych.

3. Zakupy sprzętu informatyki i oprogramowania na potrzeby Polskich Kontyngentów

Wojskowych (PKW), misji pokojowych wydzielonych do realizacji zadań poza granicami

kraju oraz polskich przedstawicielstw wojskowych i zespołów łącznikowych przy

organizacjach międzynarodowych lub międzynarodowych dowództwach wojskowych

i ataszatów obrony przy przedstawicielstwach dyplomatycznych RP poza granicami kraju,

zwanych dalej JW poza granicami kraju, mogą być realizowane w sposób decentralny,

15

z zachowaniem określonego przez gestora „Wykazu obowiązujących standardów

technologii informatycznych do stosowania w resorcie obrony narodowej”, o których

mowa w § 6.

Ujęcie w planie modernizacji technicznej sił zbrojnych zadań rzeczowych

dotyczących zakupu sprzętu informatyki i oprogramowania odbywa się na zasadach

i w trybie określonym w decyzji w sprawie opracowywania i realizacji centralnych planów

rzeczowych.

§ 12

Potrzeby w zakresie sprzętu informatyki i oprogramowania określa się w drodze planowania

rocznego i wieloletniego przez właściwe organy planujące, biorąc za podstawę potrzeby

komórek i jednostek organizacyjnych ustalone zgodnie z § 18, aktualny stan posiadania oraz

prognozę wybrakowania w roku planowania dostaw.

§ 13

Potrzeby rzeczowe oraz utrzymywanie ciągłości zaopatrywania komórek i jednostek

organizacyjnych resortu obrony narodowej w sprzęt informatyki i oprogramowanie, zapewnia

się:

1) w drodze dostaw planowanych - zakupów dokonywanych przez organa centralnie

realizujące zadania rzeczowe, w ramach Planów Modernizacji Technicznej;

2) z funduszu dyspozycyjnego - naliczanego i utrzymywanego centralnie w wysokości do 1%

należności sprzętu informatyki i oprogramowania resortu obrony narodowej, według

asortymentu określonego w § 3.

§ 14

Podmiotem planującym potrzeby sprzętu informatyki i oprogramowania jest OG/WJB/WOG,

uwzględniający potrzeby własne (pododdziały organiczne) oraz jednostek (pododdziałów)

będących na jego zaopatrzeniu finansowo – gospodarczym.

§ 15

Podstawą do przyjęcia jednostek wojskowych nieprowadzących samodzielnej gospodarki

materiałowo-finansowej na zaopatrzenie OG/WJB/WOG jest plan przydziałów

gospodarczych.

§ 16

Komórki i jednostki organizacyjne podległe Ministrowi Obrony Narodowej lub przez niego

nadzorowane działające na zasadach własnego rozrachunku gospodarczego, zaopatrują się

w sprzęt informatyki i oprogramowanie, o których mowa w § 3, we własnym zakresie.

§ 17

Komórki i jednostki organizacyjne resortu obrony narodowej w przypadku przejścia na

własny rozrachunek gospodarczy mogą otrzymać będący w ich wyposażeniu sprzęt

informatyki i oprogramowanie, jako pierwsze wyposażenie, na zasadach określonych

w ustawie o finansach publicznych.

16

§ 18

Podstawę do planowania potrzeb sprzętu informatyki i oprogramowania stanowią:

1) obowiązujące etaty;

2) średniookresowe plany rozwoju oraz plany funkcjonalne, dziedzinowe i specjalistyczne

informatyki i telekomunikacji w resorcie obrony narodowej;

3) tabele (normy) należności;

4) normy efektywności wykorzystania;

5) potrzeby związane z zabezpieczeniem:

a) funkcjonujących

i wdrażanych systemów informatycznych wspomagających

działalność resortu obrony narodowej,

b) działalności szkoleniowo - gospodarczej,

c) automatyzacji prac biurowych,

d) udziału w międzynarodowych misjach pokojowych,

e) działalności diagnostyczno - remontowej.

§ 19

1. Sprzęt i wyposażenie informatyki wymienione w § 3 eksploatowane jest według stanu

technicznego.

2. Norma efektywności wykorzystania, stosowana dla celów planowania sukcesywnej

wymiany (rotacji) sprzętu informatyki w danej konfiguracji sprzętu oraz oprogramowania

systemowego wynosi:

1) dla stacji roboczych 5 lat;

2) dla serwerów i terminali 8 lat.

3. Dla sprzętu informatyki wymienionego w

ust. 2, pkt 1 i 2 nie określa się norm eksploatacji

sprzętu, jako norm klasyfikujących ten sprzęt do remontów. Z racji cech techniczno

- eksploatacyjnych, w toku bieżącej eksploatacji podlega on tylko naprawom

(serwisowaniu) stosownie do powstałych (niemożliwych do przewidzenia) uszkodzeń

i awarii określonych modułów sprzętu lub oprogramowania.

§ 20

Planowanie zaopatrywania komórek i jednostek organizacyjnych resortu obrony narodowej

odbywa się z zastosowaniem, co najmniej dwuletniej perspektywy planistycznej w sposób

następujący:

1) gestor, w zakresie swoich kompetencji, określa główne kierunki rozwoju informatyki

i telekomunikacji w resorcie obrony narodowej oraz zadania do planowania

i zaopatrywania struktur organizacyjnych wojska;

2) OG/WJB/WOG, w terminie do 15 lutego roku przedplanowego, sporządzają wykazy

potrzeb (zapotrzebowania), z uwzględnieniem jednostek i instytucji pozostających na ich

zaopatrzeniu gospodarczo - finansowym, zgodnie z odrębnymi ustaleniami i w trybie

określonym przez właściwych dysponentów środków budżetowych II° (drugiego stopnia)

oraz Rodzaje Sił Zbrojnych (RSZ);

3) na podstawie przekazanych z OG/WJB/WOG wykazów potrzeb, właściwe dla nich

wewnętrzne komórki w RSZ, Dowództwie Garnizonu Warszawa (DGW), Komendzie

Głównej Żandarmerii Wojskowej (KGŻW), Inspektoracie Wsparcia SZ (IWspSZ),

17

Inspektoracie Wojskowej Służby Zdrowia (IWSZdr.), Służbie kontrwywiadu Wojskowego

(SKW) dokonują przesunięcia sprzętu pomiędzy podległymi jednostkami i komórkami

organizacyjnymi, w ramach posiadanych możliwości oraz sporządzają zbiorcze

zestawienia potrzeb rzeczowych;

4) komórki organizacyjne Ministerstwa Obrony Narodowej, w terminie do 15 stycznia roku

przedplanowego, sporządzają zapotrzebowania na sprzęt informatyki i oprogramowanie,

z wyjątkiem zapotrzebowań na zestawy komputerowe klasy Tempest, a następnie

przesyłają je do Departamentu Administracyjnego MON (DA MON). DA MON dokonuje

analizy zasadności zgłoszonych potrzeb, dokonuje przesunięcia sprzętu informatyki

i oprogramowania pomiędzy zaopatrywanymi komórkami organizacyjnymi MON oraz

sporządza zbiorcze zestawienie potrzeb rzeczowych za Ministerstwo Obrony Narodowej;

5) zapotrzebowanie na zestawy komputerowe klasy Tempest, komórki organizacyjne

Ministerstwa Obrony Narodowej przesyłają do Departamentu Ochrony Informacji

Niejawnych MON (DOIN MON), który dokonuje analizy zasadności zgłoszonych potrzeb

oraz sporządza i przekazuje do DA MON zestawienie potrzeb rzeczowych, w tym

propozycje przesunięć sprzętu pomiędzy komórkami organizacyjnymi MON;

6) JW poza granicami kraju

w terminie, o którym mowa w pkt. 4, składają zapotrzebowania

na sprzęt informatyki i oprogramowanie do komórki (jednostki) organizacyjnej MON

finansującej pełnienie służby poza granicami państwa;

7) jednostki organizacyjne resortu obrony narodowej, wymienione w pkt. 3., oraz DA

MON, w terminie do 5 marca roku przedplanowego, sporządzone zbiorcze zestawienia

potrzeb rzeczowych sprzętu informatyki i oprogramowania przekazują gestorowi

celem uwzględnienia ich w toku dalszych prac planistycznych i realizacji dostaw

w danym roku budżetowym;

8) zestawienie potrzeb rzeczowych na sprzęt informatyki i oprogramowanie (wzór

zestawienia przedstawia załącznik nr 6) powinno zawierać:

a) nazwę sprzętu informatyki/oprogramowania,

b) jednostkę miary,

c) potrzeby (ustalone zgodnie z zasadami zawartymi w niniejszej instrukcji),

d) stan ewidencyjny (stan na dzień 31 grudnia roku poprzedzającego rok

przedplanowy),

e) ilości prognozowane do wybrakowania w roku przedplanowym,

f) prognozę potrzeb na rok poplanowy;

9) w terminie określonym przez szefa Zarządu Planowania Rzeczowego - P8, gestor

przedstawia mu zestawienie potrzeb rzeczowych resortu obrony narodowej w zakresie

sprzętu informatyki i oprogramowania na kolejny rok budżetowy (z uwzględnieniem

funduszu dyspozycyjnego), opracowane zgodnie z zasadami określonymi w decyzji

w sprawie opracowywania i realizacji centralnych planów rzeczowych;

10) w celu właściwego przygotowania zadań rzeczowych i stworzenia warunków do ich

efektywnej realizacji, szef Zarządu Planowania Rzeczowego - P8 organizuje prace

związane z weryfikacją zgłoszonych przez gestora potrzeb rzeczowych, w tym

w szczególności w zakresie:

a) priorytetów i zadań określonych w programie rozwoju Sił Zbrojnych,

18

b) ujęcia zadań wynikających ze średniorocznych planów rozwoju oraz planów

specjalistycznych, dziedzinowych i funkcjonalnych,

c) zapewnienia finansowania zobowiązań wynikających z zawartych umów

wieloletnich,

d) priorytetów przyjętych do planowania zadań rzeczowych na kolejny rok

budżetowy;

11) w weryfikacji potrzeb rzeczowych oprócz gestora mogą uczestniczyć, stosownie do

potrzeb,

przedstawiciele

dysponentów

środków budżetowych oraz komórek

i jednostek organizacyjnych resortu obrony narodowej, którzy identyfikowali

i generowali zadania rzeczowe;

12) szczegółowe

zasady weryfikacji oraz dalszy przebieg procesu planowania

i opracowywania centralnych planów rzeczowych oraz projektu budżetu w części im

odpowiadającej, jak również zasady podziału zadań zaplanowanych do realizacji

decentralnej na dysponentów trzeciego stopnia określa decyzja Ministra Obrony

Narodowej w sprawie opracowywania i realizacji centralnych planów rzeczowych;

13) algorytm procesu planowania rzeczowo - finansowego (zadań modernizacji technicznej)

i realizacji zakupów sprzętu informatyki i oprogramowania przedstawia załącznik nr 7.

§ 21

W procesie planowania i organizacji zaopatrywania, w pierwszej kolejności należy

uwzględnić wyposażanie struktur organizacyjnych wojska o wysokich kategoriach gotowości

bojowej oraz wykonujących zadania poza granicami kraju, w tym także struktury

organizacyjne realizujące zadania o ważnym znaczeniu dla Sił Zbrojnych RP.

§ 22

Planowanie potrzeb i zaopatrywanie w sprzęt informatyki i oprogramowanie realizują

w oparciu o ustalone normy należności, stosownie do potrzeb wynikających z ich zadań

i przeznaczenia operacyjnego:

1) właściwe OG/WJB/WOG - dla Polskich Kontyngentów Wojskowych (PKW), misji

pokojowych wydzielonych do realizacji zadań poza granicami kraju,

2) komórka (jednostka) organizacyjna MON finansująca pełnienie służby poza granicami

państwa - dla JW poza granicami kraju.

Rozdział 2.

Realizowanie zakupów sprzętu informatyki i oprogramowania

§ 23

Zakupy sprzętu informatyki i oprogramowania, o których mowa w § 3, odbywają się według

następujących procedur:

1) podstawę do realizacji zakupów sprzętu informatyki i oprogramowania stanowi Plan

Modernizacji Technicznej zatwierdzony przez Ministra Obrony Narodowej;

2) zadania rzeczowe zakwalifikowane do zakupów centralnych realizuje wyznaczona przez

Ministra Obrony Narodowej instytucja (stosownie do właściwości kompetencyjnych);

3) w przypadku realizacji zadania rzeczowego w trybie decentralnym, zakupu dokonują:

19

a) dysponenci środków budżetowych trzeciego stopnia podlegli dysponentowi głównemu

oraz Departament Administracyjny MON, wykonujący funkcję dysponenta trzeciego

stopnia w imieniu dysponenta głównego,

b) dysponenci środków budżetowych trzeciego stopnia ustanowieni przez dysponentów

środków budżetowych drugiego stopnia, zgodnie z obowiązującymi zasadami

określonymi w decyzji w sprawie opracowywania i realizacji centralnych planów

rzeczowych.

§ 24

1. Dostawy sprzętu informatyki i oprogramowania pochodzące z zakupu centralnego

dostarczane są do wskazanych Rejonowych Baz Materiałowych (RBM), Baz Materiałowo

– Technicznych (BMT), Centralnej Składnicy Marynarki Wojennej (CSMW), Rejonowej

Bazy Logistycznej (RBLog) zwanych dalej również organami wykonawczymi

rejonowego systemu zaopatrywania lub kierowane są do bezpośredniego odbioru przez

użytkowników (OG/WJB/WOG) oraz JZ MON w miejscu ich stacjonowania.

2. Zakupiony sprzęt informatyki i oprogramowanie w zależności od warunków umowy lub

zamówienia na dostawę mogą być dostarczane:

1) jednorazowo, obejmując całość planowanych dostaw,

2) etapowo, obejmując określone części planowanych dostaw, w ciągu danego roku

kalendarzowego,

3) w cyklu wieloletnim, rozłożonym na kilkuletnie dostawy sprzętu informatyki

i oprogramowania.

§ 25

1. Proces przyjęcia sprzętu informatyki i oprogramowania do składów materiałowych

organów wykonawczych rejonowego systemu zaopatrywania (lub do magazynów

OG/WJB/WOG, JZ MON oraz JW poza granicami kraju - w przypadku realizacji

zakupów w trybie decentralnym) odbywa się na podstawie dowodu dostawy (WZ,

faktura) identyfikującego dostawcę oraz ilość, jakość i wartość sprzętu informatyki

i oprogramowania będącego przedmiotem dostawy wraz z załączoną umową lub

zamówieniem.

2. Za wnioskowanie o nadanie indeksu materiałowego dla nowo wprowadzanego do SZ RP

sprzętu informatyki i oprogramowania odpowiada gestor.

3. W przypadku sprzętu klasy Tempest, wymagane są stosowne certyfikaty potwierdzające

spełnienie wymagań w zakresie określonego Technicznego Poziomu Zabezpieczenia

Urządzenia lub określonej kategorii.

§ 26

Odbioru dostaw sprzętu informatyki i oprogramowania dokonują uprawnione osoby

wytypowanych organów wykonawczych rejonowego systemu zaopatrywania (lub

OG/WJB/WOG, JZ MON oraz JW poza granicami kraju - w przypadku realizacji zakupów

w trybie decentralnym). Odbiór ma na celu ustalenie, czy dostarczony sprzęt informatyki

i oprogramowania odpowiadają warunkom umowy lub zamówienia oraz opisom zawartym

w dowodach dostawy:

20

1) odbiór ilościowy polega na sprawdzeniu ilości dostarczonego (odbieranego) sprzętu

informatyki i oprogramowania przez ich przeliczenie, w określonych jednostkach miary

oraz porównanie z dowodem dostawy lub specyfikacją dostawcy;

2) odbiór jakościowy (techniczny) polega na stwierdzeniu jakości sprzętu informatyki

i nośników oprogramowania oraz zgodności wszystkich istotnych ich właściwości

z wymaganiami taktyczno - technicznymi podanymi w zamówieniu, bądź w umowie,

a także (jeżeli jest to konieczne) z innymi wymogami i normami.

§ 27

1. Podstawą do dokonania zaprzychodowania w składzie materiałowym organu

wykonawczego rejonowego systemu zaopatrywania (lub magazynie OG/WJB/WOG oraz

JZ MON, JW poza granicami kraju) jest protokół przyjęcia sprzętu informatyki

i oprogramowania sporządzony przez osobę upoważnioną do odbioru lub wyznaczoną

w tym celu komisję.

2. Komisję powołuje się w szczególności w przypadku:

1) stwierdzenia rozbieżności w stanie ilościowo - jakościowym sprzętu informatyki

i oprogramowania w stosunku do dowodu dostawy,

2) uszkodzenia dostarczanego sprzętu informatyki i oprogramowania.

3. Wzór protokółu przyjęcia sprzętu informatyki i oprogramowania przedstawia załącznik

nr 3.

§ 28

Szczegółowy tryb odbioru sprzętu informatyki i oprogramowania oraz składanie reklamacji

z tytułu stwierdzonych wad i braków dostawy określają zawarte umowy.

Rozdział 3.

Zasady dystrybucji sprzętu informatyki i oprogramowania

§ 29

Protokoły przyjęcia sprzętu informatyki i oprogramowania organa wykonawcze rejonowego

systemu zaopatrywania wytypowane do odbioru sprzętu informatyki i oprogramowania,

przesyłają do COL i organu centralnie realizującego zakup (nabycie) sprzętu informatyki

i oprogramowania (poprzez OW).

§ 30

Na podstawie informacji zawartej w protokołach przyjęcia COL sporządza zestawienie

zbiorcze o zrealizowanych zakupach sprzętu informatyki i oprogramowania w ujęciu

ilościowym, które przesyła gestorowi celem podjęcia decyzji dotyczącej rozdysponowania

zakupionego sprzętu informatyki i oprogramowania. Wzór zestawienia zbiorczego

o zrealizowanych zakupach sprzętu informatyki i oprogramowania przedstawia załącznik

nr 5.

§ 31

W oparciu o przedstawiane przez COL zestawienia o zrealizowanych zakupach, gestor

dokonuje analizy oraz podziału sprzętu informatyki i oprogramowania na zabezpieczenie

21

potrzeb zgłoszonych przez jednostki i komórki organizacyjne resortu obrony narodowej,

wymienione w § 20 pkt. 3 i 4 niniejszej instrukcji.

§ 32

Opracowany plan rozdysponowania sprzętu informatyki i oprogramowania gestor przesyła do

realizacji przez COL, z jednoczesnym poinformowaniem zainteresowanych komórek

i jednostek organizacyjnych resortu obrony narodowej, wymienionych w § 20 pkt. 3 i 4

niniejszej instrukcji. Wzór planu rozdysponowania sprzętu informatyki i oprogramowania

przedstawia załącznik nr 1.

§ 33

Na

podstawie

otrzymanego

planu

rozdysponowania

sprzętu

informatyki

i oprogramowania, komórki i jednostki organizacyjne resortu obrony narodowej, wymienione

w § 20 pkt. 3 i 4, wg właściwości i ustalonym w planie rozdysponowania zakresie rzeczowo

- ilościowym, przedstawiają COL rozdzielniki na wydanie sprzętu informatyki

i oprogramowania dla podległych

im OG/WJB/WOG (DA MON sporządza rozdzielniki na

wydanie sprzętu informatyki i oprogramowania dla komórek organizacyjnych MON oraz JW

poza granicami kraju). Rozdzielniki powinny zawierać numery identyfikacyjne organów

zaopatrujących, OG/WJB/WOG (komórki organizacyjnej MON) na rzecz, których będzie

realizowane zadanie zaopatrzeniowe, nazwę sprzętu informatyki i oprogramowania (skróconą

lub pełną), numery indeksowe sprzętu informatyki i oprogramowania oraz ilość sztuk

(kompletów, zestawów). Wzór rozdzielnika na wydanie sprzętu informatyki

i oprogramowania przedstawia załącznik nr 4.

§ 34

W oparciu o przesłane rozdzielniki, COL sporządza i przekazuje Okręgom Wojskowym

(OW), którym podlegają organa wykonawcze rejonowego systemu zaopatrywania, polecenie

wydania (przekazania), sprzętu informatyki i oprogramowania dla OG/WJB/WOG (w tym dla

komórek organizacyjnych MON oraz JW poza granicami kraju). Wzór polecenia wydania

(przekazania) sprzętu informatyki i oprogramowania dla OG/WJB/WOG przedstawia

załącznik nr 2.

§ 35

Rejonowym systemem zaopatrywania objęte są wszystkie OG/WJB/WOG, bez względu na

ich podporządkowanie organizacyjno - funkcjonalne, podległe odpowiednio: Dowództwu

Wojsk Lądowych, Dowództwu Sił Powietrznych, Dowództwu Marynarki Wojennej RP,

Dowództwu Wojsk Specjalnych, Dowództwu Garnizonu Warszawa, Komendzie Głównej

Żandarmerii Wojskowej, Inspektoratowi Wsparcia SZ, Inspektoratowi Wojskowej Służby

Zdrowia oraz jednostki organizacyjne resortu obrony narodowej lub komórki organizacyjne

MON będące na ich zaopatrzeniu finansowo - gospodarczym.

§ 36

Zadania zaopatrzeniowe na rzecz OG/WJB/WOG realizują OW poprzez organa wykonawcze

rejonowego systemu zaopatrywania. Zakres realizowanych zadań zaopatrzeniowych

22

dotyczących sprzętu informatyki i oprogramowania przez RBM/BMT/CSMW/RBLog na

rzecz OG/WJB/WOG określają wytyczne szefa Inspektoratu Wsparcia SZ w sprawie zasad

zaopatrywania i świadczenia usług logistycznych na rzecz wojsk stacjonujących na obszarze

RP.

§ 37

Podstawę do wydania sprzętu informatyki i oprogramowania z RBM/BMT/CSMW/RBLog

stanowi sporządzone przez COL polecenie wydania (przekazania) sprzętu i oprogramowania

dla OG/WJB/WOG (w tym dla komórek organizacyjnych MON oraz JW poza granicami

kraju).

§ 38

Przydział sprzętu informatyki i oprogramowania dla komórek i jednostek organizacyjnych

resortu obrony narodowej realizowany jest w oparciu o plan zaopatrywania OG/WJB/WOG.

§ 39

Wydawanie sprzętu informatyki i oprogramowania ze składu materiałowego (magazynu)

RBM/BMT/CSMW/RBLog

odbywa się na podstawie dokumentów materiałowo

– finansowych uprawniających do wydania sprzętu i oprogramowania oraz dokonania

stosownych zmian w ewidencji ilościowo - wartościowej i ilościowo - jakościowej pionu

głównego księgowego i logistyki. Są to dokument WZ (wydanie na zewnątrz) oraz zlecenie

- asygnata.

§ 40

Do odbioru sprzętu informatyki i oprogramowania wyznacza się upoważnione osoby

z

OG/WJB/WOG

(komórek

organizacyjnych

MON),

dla

których

sprzęt

i oprogramowanie zostały przydzielone. Odbierający muszą posiadać pisemne upoważnienie

do odbioru sprzętu i oprogramowania, podpisane przez dowódcę (dyrektora, komendanta,

szefa, kierownika) lub zastępcę dowódcy (dyrektora, komendanta szefa, kierownika)

OG/WJB/WOG (JZ MON dla komórki organizacyjnej MON). Podpis musi być potwierdzony

odciskiem pieczęci herbowej

OG/WJB/WOG (JZ MON dla komórek organizacyjnych

MON).

§ 41

Kierownik magazynu lub osoba wydająca, przed przystąpieniem do wydania sprzętu

informatyki i oprogramowania musi sprawdzić:

1) tożsamość odbiorcy - na podstawie legitymacji służbowej lub dowodu osobistego;

2) upoważnienie do odbioru sprzętu i oprogramowania;

3) dostosowanie środka transportowego do przewozu urządzeń komputerowych pod kątem

ochrony przed uszkodzeniem, utratą i wpływami warunków atmosferycznych.

§ 42

Urządzenia komputerowe, takie jak: stacje robocze, monitory, notebooki, serwery należy

transportować w opakowaniach zabezpieczających przed zniszczeniem, stosując w tym celu

amortyzacje wykonaną z filcu, gumy gąbczastej, itp. Sprzęt informatyki wrażliwy na ładunki

23

elektrostatyczne (w szczególności dyski twarde) powinien być transportowany

w przeznaczonych do tego kieszeniach lub opakowaniach antystatycznych.

§ 43

Przekazywanie sprzętu informatyki i oprogramowania powinno odbywać się tylko

w miejscu wyznaczonym (np. oddzielne pomieszczenie lub wyznaczona powierzchnia),

znajdującym się w kompleksie pomieszczeń magazynowych. W trakcie czynności wydawczo

- odbiorczych należy sprawdzić, w obecności wydającego i przyjmującego, ilość i jakość

wydawanego (odbieranego) sprzętu i oprogramowania. Szczegółowe zasady przyjmowania,

magazynowania i wydawania sprzętu informatyki i oprogramowania, określa

w wewnętrznych przepisach lub wytycznych właściwy organ logistyczny.

§ 44

Jeżeli w skład urządzenia wchodzą podzespoły o innej numeracji niż urządzenie zasadnicze,

to w dokumencie rozchodowo - przychodowym należy wykazać również numery tych

podzespołów.

§ 45

Jeden egzemplarz dokumentu rozchodowo - przychodowego wręcza się odbiorcy wraz

z dowodem urządzenia. Pozostałe egzemplarze dokumentu rozsyła się zgodnie

z rozdzielnikiem występującym w poleceniu wydania (przekazania) sprzętu informatyki

i oprogramowania dla OG/WJB/WOG (w tym dla DA MON oraz JZ MON). Dowód

urządzenia wytwarzany jest w organach wykonawczych rejonowego systemu zaopatrywania

lub w przypadku realizacji zakupów w trybie decentralnym w OG/WJB/WOG na sprzęt

informatyki podlegający serwisowaniu i naprawie, o którym mowa w § 3 ust.1, 2, 5, 6,7.

§ 46

Na podstawie wcześniej zgłoszonych potrzeb rzeczowych OG/WJB/WOG dokonuje

rozdziału sprzętu informatyki i oprogramowania dla pododdziałów własnych oraz

pododdziałów

gospodarczych

pozostających

na

jego

zaopatrzeniu

finansowo

-

gospodarczym, z uwzględnieniem ilości przydzielonego sprzętu informatyki

i oprogramowania.

Rozdział 4.

Zasady identyfikacji oprogramowania

§ 47

Oprogramowanie zalicza się do wartości niematerialnych i prawnych. Przez wartości

niematerialne i prawne rozumie się, zgodnie z ustawą o rachunkowości,

nabyte przez

jednostkę, zaliczane do aktywów trwałych, prawa majątkowe nadające się do gospodarczego

wykorzystania, o przewidywanym okresie ekonomicznej użyteczności dłuższym niż rok,

przeznaczone do używania na potrzeby jednostki, a w szczególności: autorskie prawa

majątkowe, prawa pokrewne, licencje, koncesje.

24

§ 48

Licencja jest umową uprawniającą do korzystania z oprogramowania przez czas określony

w umowie licencyjnej, natomiast nie przenosi na nabywcę praw autorskich do programu.

§ 49

Licencja nabyta na okres krótszy niż 12 miesięcy, nie spełnia warunków zakwalifikowania do

wartości niematerialnych i prawnych. Jej wartość ujmuje się jednorazowo w kosztach oraz

w ewidencji pozabilansowej.

§ 50

Bezpłatne oprogramowanie (licencja), za które nie uiszcza się opłaty na rzecz konkretnego

producenta, ogólnie dostępna, może być użytkowana w komórkach (jednostkach)

organizacyjnych resortu obrony narodowej tylko za zgodą administratora, który zgłasza

oprogramowanie do ewidencji pozabilansowej.

§ 51

W resorcie obrony narodowej ze względu na specyfikę działalności i różnorodność

zapotrzebowań informacyjnych, oprogramowanie wytwarza się także we własnym zakresie

zgodnie z obowiązującymi w tym zakresie przepisami.

§ 52

Prawo majątkowe do oprogramowania wytworzonego przez pracowników/kadrę komórki

(jednostki) organizacyjnej resortu obrony narodowej w ramach obowiązków służbowych

wynikających ze stosunku pracy/służby należy do komórki (jednostki) organizacyjnej, o ile

umowa o pracę nie stanowi inaczej. Komórka (jednostka) organizacyjna resortu obrony

narodowej nie może go wykazywać w wartościach niematerialnych i prawnych, a wydatki

poniesione na jego wytworzenie obciążają koszty okresu, w którym zostały poniesione.

Oprogramowanie ujmuje się w ewidencji pozabilansowej.

§ 53

Komórka (jednostka) organizacyjna resortu obrony narodowej staje się właścicielem prawa

majątkowego wytworzonego przez pracowników/kadrę oprogramowania na podstawie

dodatkowego zlecenia, umowy darowizny, umowy o pracę,

tylko wtedy, gdy zgodnie

z umową między pracownikami, a pracodawcą prawo to będzie przeniesione na pracodawcę.

W takim przypadku oprogramowanie uznaje się za nabyte i zalicza się do wartości

niematerialnych i prawnych komórki (jednostki) organizacyjnej.

§ 54

Umowa o przeniesienie praw autorskich majątkowych przenosi na nabywcę prawo do

wyłącznego korzystania z danego oprogramowania.

25

§ 55

1. Każde

eksploatowane oprogramowanie może być doskonalone poprzez modyfikacje lub

przeprojektowanie.

1) Przeprojektowanie oprogramowania wymaga opracowania założeń projektowych

(zadania projektowego) i zrealizowania pełnego lub skróconego cyklu projektowo

- wdrożeniowego;

2) Modyfikacja oprogramowania polega na jego dostosowaniu do nowych potrzeb lub

zwiększeniu efektów użytkowych, technologicznych, funkcjonalnych, sprawności

i niezawodności, jak również uzyskaniu wyższego poziomu bezpieczeństwa

informatycznego.

2. Zgodnie z ustawą o rachunkowości: ulepszenia, modyfikacje, aktualizacje nie zwiększają

wartości początkowej oprogramowania. Podstawą prawną modyfikacji może być:

1) zawarcie nowej umowy licencyjnej - oznacza nabycie nowych składników wartości

niematerialnych i prawnych;

2) dotychczasowa umowa licencyjna - wydatki na modyfikację uwzględniane są

bezpośrednio w kosztach, w dacie ich poniesienia.

§ 56

Poniesione koszty nie zwiększają wartości oprogramowania (maintenance), gdy umowa

licencyjna przewiduje możliwość modyfikacji oprogramowania.

§ 57

Do wartości niematerialnych i prawnych nie zalicza się zmodyfikowanego oprogramowania,

którego przewidywany okres ekonomicznej użyteczności jest krótszy niż 12 miesięcy.

§ 58

Jednostką organizacyjną resortu obrony narodowej właściwą w zakresie gromadzenia,

przechowywania i udostępniania oprogramowania użytkowego w resorcie obrony narodowej

jest komórka wewnętrzna Centrum Informatyki i Łączności Obrony Narodowej - Biblioteka

Teleinformatyczna Resortu Obrony Narodowej zwana dalej Biblioteką.

§ 59

Wszystkie wersje źródłowe oprogramowania użytkowego wraz z dokumentacją użytkową

i technologiczną, do których autorskie prawa majątkowe posiada resort obrony narodowej

należy przekazywać do Biblioteki.

§ 60

Informacje o zakupie i dystrybucji licencjonowanego oprogramowania, występującego

luzem, komórki i jednostki organizacyjne resortu obrony narodowej przekazują do Biblioteki

wraz z kserokopią umowy licencyjnej o dystrybucji tego oprogramowania (licencji).

26

Rozdział 5.

Eksploatacja oprogramowania

§ 61

Proces eksploatacji oprogramowania obejmuje czynności (działania) i zadania komórki

(jednostki) organizacyjnej resortu obrony narodowej, która zapewnia eksploatację

oprogramowania. Czynności (działania) zapewniające eksploatację oprogramowania może

wykonywać osoba fizyczna, zwana dalej operatorem, wyznaczona przez kierownika

(dowódcę, dyrektora, komendanta, szefa) jednostki organizacyjnej lub etatowy zespół osób,

w zależności od złożoności oprogramowania.

§ 62

Do procesu zapewniającego eksploatację oprogramowania zalicza się:

1) wdrożenie;

2) testowanie;

3) eksploatacja oprogramowania w systemie;

4) wspieranie użytkownika.

§ 63

W trakcie prac wdrożeniowych operator powinien:

1) opracować plan i ustanowić normy operacyjne dotyczące wykonania działań i zadań;

2) ustalić procedury odbioru, zapisywania, rozwiązywania, śledzenia problemów, jak również

dostarczenia informacji zwrotnej (prowadzić należy rejestr wszystkich zaistniałych

problemów);

3) ustalić procedury testowania oprogramowania w jego środowisku operacyjnym, procedury

wnoszenia i utrzymywania raportów z problemów i żądań modyfikacji.

§ 64

W trakcie testowania działania oprogramowania operator powinien:

1) przetestować działanie oprogramowania, a po spełnieniu podanych kryteriów, dopuścić je

do eksploatacji w systemie;

2) zapewnić, że kod oprogramowania i baza danych inicjują, wykonują i kończą się tak, jak

opisano w planie.

§ 65

W czasie eksploatacji systemu, oprogramowanie powinno pracować w swoim zamierzonym

środowisku, zgodnie z opisem podanym w dokumentacji użytkownika.

§ 66

Wspieranie użytkowników przez operatora polega na:

1) udzielaniu użytkownikom, jeśli zażądają, pomocy i konsultacji (takie żądania

i następujące po nich czynności podlegają odnotowaniu oraz monitorowaniu przez

operatora);

27

2) przekazywaniu, jeśli jest to konieczne, żądań użytkownika w celu ich rozstrzygnięcia.

Wszystkie rozstrzygnięcia należy monitorować, aż do uzyskania stosownej decyzji.

Rozdział 6.

Utrzymywanie oprogramowania

§ 67

Proces utrzymywania oprogramowania obejmuje czynności (działania) i zadania komórki

(jednostki) organizacyjnej resortu obrony narodowej odpowiedzialnej za utrzymywanie

oprogramowania, zwanej dalej utrzymującym. Proces ten uruchamiany jest, gdy

oprogramowanie podlega modyfikacjom, udoskonaleniu, bądź adaptacji, w zakresie kodu

i związanej z nim dokumentacji. Celem tego procesu jest modyfikacja istniejącego

oprogramowania z zachowaniem jego integralności. Proces ten obejmuje migrację oraz

wycofanie oprogramowania i kończy się wraz z wycofaniem oprogramowania.

§ 68

Na proces utrzymywania oprogramowania składają się następujące czynności (działania):

1) wdrożenie procedur utrzymywania oprogramowania;

2) analiza problemów oraz żądań modyfikacji oprogramowania;

3) wdrożenie modyfikacji oprogramowania;

4) przegląd/akceptacja utrzymywania;

5) migracja;

6) wycofanie oprogramowania.

§ 69

W czasie czynności wdrożenia utrzymujący:

1) opracowuje, dokumentuje, wykonuje plany i procedury prowadzenia działań i zadań

procesu utrzymywania;

2) ustala procedury raportowania odbioru, zapisywania i śledzenia problemów i żądań

modyfikacji od użytkowników oraz procedury zapewnienia informacji zwrotnej od

użytkowników;

3) wdraża procedurę organizacyjną zarządzania (do zarządzania modyfikacjami istniejącego

systemu), tj. sporządza plan zarządzania konfiguracją, określa schemat identyfikacji

elementów oprogramowania i ich wersje, dokumentację, prowadzi rejestr audytu

pozwalający prześledzić każdą modyfikację, jej powód i autoryzację oraz rejestr

nadzorowanych elementów oprogramowania. Powinien również określić i zapewnić

kompletność funkcjonalną elementów oprogramowania oraz nadzorować, wydawać

i dostarczać elementy oprogramowania i ich dokumentacji. Wzorcowe kopie kodu

i dokumentacji powinny być utrzymywane przez cały cykl życia oprogramowania.

§ 70

Analiza problemów oraz żądań modyfikacji oprogramowania prowadzona przez

utrzymującego to:

1) przeanalizowanie raportowania problemów lub żądań modyfikacji pod kątem:

28

a) typu, np.: korekcyjne, doskonalące, zapobiegawcze lub adaptacyjne do nowego

otoczenia,

b) zakresu, np.: rozmiaru modyfikacji, wymaganego kosztu, czasu modyfikacji,

c) krytyczności, np.: wpływu na wydajność, bezpieczeństwo lub zabezpieczenie;

2) weryfikacja problemu;

3) opracowanie opcji wdrożenia modyfikacji;

4) udokumentowanie problemu/żądania modyfikacji, wyników analiz i opcji wdrożenia.

§ 71

Wdrożenie modyfikacji oprogramowania przez utrzymującego polega na:

1) przeprowadzeniu

analizy i określeniu, którą dokumentację, które elementy

oprogramowania i jakie jego wersje należy zmodyfikować. Ustalenia te należy

udokumentować;

2) wytworzeniu zmodyfikowanego oprogramowania;

3) zdefiniowaniu zakresu testów oprogramowania oraz kryteriów oceny testowania;

4) udokumentowaniu wyników testowania.

§ 72

W celu określenia integralności zmodyfikowanego oprogramowania, utrzymujący powinien

przeprowadzać okresowe przeglądy i uzyskiwać udokumentowaną aprobatę instytucji

autoryzującej modyfikację oprogramowania.

§ 73

1. Podstawowym dokumentem procesu migracji oprogramowania do nowego środowiska jest

plan, który powinien zawierać:

1) analizę wymagań i definicję migracji;

2) opracowanie narzędzi do przeprowadzenia migracji;

3) konwersję oprogramowania i danych;

4) wykonanie migracji;

5) weryfikację migracji;

6) wspieranie poprzedniego środowiska w przyszłości.

2. W przypadku, gdy oprogramowanie (łącznie z danymi) jest przenoszone ze starego do

nowego środowiska, należy upewnić się, czy element oprogramowania (lub dane

wyprodukowane lub modyfikowane podczas migracji), są zgodne z normą

(międzynarodową, europejską, polską, obronną, branżową).

3. Użytkownikom należy przekazać informacje o planach i działaniach procesu migracji,

a w tym:

1) stwierdzenie, dlaczego poprzednie środowisko nie może być dłużej wspierane;

2) opis nowego środowiska wraz z datą jego dostępności;

3) opis innych dostępnych możliwości wspierania, jeśli takie istnieją, gdy tylko zostanie

zaniechane wsparcie dla poprzedniego środowiska.

4. W celu łagodnego przejścia do nowego środowiska można dopuścić równoległą pracę

poprzedniego środowiska oraz nowego. W tym okresie należy zapewnić użytkownikom

niezbędne szkolenie.

29

5. O planowanym terminie migracji należy powiadomić wszystkich zainteresowanych

użytkowników. Całą, związaną z poprzednim środowiskiem dokumentację, rejestry

i kod należy przekazać do archiwum.

6. W celu oceny wpływu zmiany starego środowiska na nowe środowisko należy

przeprowadzić przegląd poeksploatacyjny. Wyniki przeglądu należy przesyłać

właściwemu kierownictwu w celu podjęcia stosownych czynności.

7. Dane stosowane w starym środowisku lub związane z nim, należy udostępnić zgodnie

z wymaganiami licencyjnymi, określonymi dla ochrony danych i audytu.

§ 74

1. Podstawowym dokumentem procesu wycofania oprogramowania jest plan wycofania

aktywnego wsparcia realizowanego przez jednostki eksploatujące i utrzymujące.

Plan powinien zawierać:

1) termin cesji pełnego lub częściowego wsparcia po pewnym czasie;

2) sposób archiwizowania oprogramowania i związanej z nim dokumentacji;

3) odpowiedzialność dotycząca wsparcia pozostałego w archiwum oprogramowania;

4) sposób przejścia do nowego oprogramowania, jeśli ma to miejsce;

5) dostępność zarchiwizowanych kopii danych.

2. Użytkownikom należy przekazać informacje o planach i działaniach procesu wycofania,

a w szczególności o:

1) zasadach zamiany lub aktualizacji, wraz z datą jej dostępności;

2) przyczynach planowanego zaprzestania dalszej eksploatacji oprogramowania;

3) innych dostępnych możliwości wsparcia, od chwili, gdy wsparcie zostanie wycofane

(zaprzestane).

3. W celu łagodnego przejścia do nowego oprogramowania powinno zapewnić się

równoległą pracę wycofywanego i nowego oprogramowania. W tym okresie należy

zapewnić, zgodnie z postanowieniami umowy (kontraktu), szkolenie użytkowników.

4. O terminie wycofania oprogramowania należy powiadomić wszystkich zainteresowanych

użytkowników, wysyłając zawiadomienie. Całą dokumentację wytwarzania, rejestry

i kody umieszcza się w archiwum.

5. Dane, używane lub związane z wycofywanym oprogramowaniem, należy udostępnić

zgodnie z wymaganiami umowy (kontraktu), określonymi dla ochrony danych

i audytu.

6. Zagospodarowanie oprogramowania nieodpowiadającego wymaganiom wojska odbywa

się na zasadach i w trybie określonym w instrukcji organizacji projektowania, wdrażania

i eksploatacji systemów informatycznych w resorcie obrony narodowej.

30

Rozdział 7.

Użytkowanie oprogramowania

§ 75

1. W rozległych sieciach komputerowych resortu obrony narodowej dozwolone jest

użytkowanie oprogramowania wdrożonego przez organizatora sieci teleinformatycznej,

którego składniki instalowane są w sposób zautomatyzowany.

2. Oprogramowania instalowanego w sposób zautomatyzowany nie ujmuje się

w ewidencji ilościowo-wartościowej i ilościowo-jakościowej komórki (jednostki)

organizacyjnej resortu obrony narodowej na rzecz, której oprogramowanie zostało

zainstalowane. Oprogramowanie pozostaje na ewidencji, wskazanego przez organizatora

sieci, OG/WJB/WOG odpowiedzialnego za zachowanie warunków licencjonowania,

w szczególności ilości zainstalowanych lub użytkowanych kopii oprogramowania.

3. W każdej komórce i jednostce organizacyjnej resortu obrony narodowej zabronione jest

użytkowanie oprogramowania nielicencjonowanego pochodzącego z nieznanych źródeł.

§ 76

Instalowanie kolejnych wersji oprogramowania, w zależności od jego złożoności powinno

odbywać się pod kontrolą formalnych procedur opracowanych przez gestora, w tym:

przygotowania do dystrybucji, testów, przekazywania do właściwego miejsca eksploatacji

i szkolenia.

§ 77

Komórki

i

jednostki

organizacyjne

resortu

obrony

narodowej

korzystające

z oprogramowania powinny posiadać licencjonowaną, źródłową wersję każdego programu.

Za przechowywanie licencji odpowiada osoba odpowiedzialna za gospodarkę materiałowo

- techniczną sprzętem informatyki i oprogramowaniem lub inna osoba wyznaczona przez

kierownika (dowódcę, dyrektora, komendanta, szefa) komórki (jednostki) organizacyjnej.

§ 78

Inwentaryzację

zainstalowanego na stacjach roboczych oprogramowania należy

przeprowadzać okresowo oraz weryfikować legalność tego oprogramowania.

§ 79

Nielegalne oprogramowanie, to także piractwo komputerowe związane z nielegalnym

posiadaniem, kopiowaniem oraz korzystaniem z kopii programów komputerowych.

31

DZIAŁ III

ZASADY PROWADZENIA EWIDENCJI ILOŚCIOWO

-

WARTOŚCIOWEJ

ORAZ ILOŚCIOWO

-

JAKOŚCIOWEJ

§ 80

Przedmiotem ewidencji ilościowo - wartościowej oraz ilościowo - jakościowej opisanej

w niniejszej instrukcji jest sprzęt informatyki i oprogramowanie znajdujące się

w wyposażeniu komórek i jednostek organizacyjnych resortu obrony narodowej, ujmowane

w urządzeniach ewidencyjno - księgowych OG/WJB/WOG, w sposób pozwalający na

ustalenie ich ilości, wartości i jakości.

§ 81

Ewidencję sprzętu informatyki i oprogramowania prowadzą:

1) OG/WJB/WOG – w zakresie ewidencji ilościowo - wartościowej i ilościowo

- jakościowej prowadzonej przez wyznaczone osoby funkcyjne pionu głównego

księgowego oraz pionu logistyki, za struktury organizacyjne resortu pozostające na ich

zaopatrzeniu gospodarczo - finansowym. Ewidencją główną jest ewidencja ilościowo