Rozdział 17

Zdalna administracja

Dotychczas zapoznaliśmy się z

wieloma narzędziami,

uruchamianymi z pulpitu systemu Windows NT Server. Musimy

jednak być świadomi, iż w przypadku większości środowisk stałe

przebywanie przy konsoli systemowej nie będzie możliwe. Co

więcej, w sali komputerów serwer znajdować się może w zupełnie

innym miejscu. Z reguły taka lokalizacja zapewnia komputerom

ochronę i

klimatyzację, co jednak nie jest równoznaczne

z optymalnym miejscem pracy dla administratorów systemu.

Jak więc mamy zarządzać serwerem (serwerami) NT ? W świecie

UNIX-a, większość aministratorów-tradycjonalistów loguje się na

różnych serwerach za pomocą T elnetu (obsługując je wówczas

z linii komend na swojej konsoli). T e osoby, które wolą posługiwać

się interfejsem graficznym, używają - do łączenia się ze zdalnymi

serwerami z możliwością pracy w trybie graficznym - x-terminala.

Wiąże się to jednak z istotnym obciążeniem łączy.

W systemie NT przyjęto - w odniesieniu do administrowania

komputerami zdalnymi - inne założenie. W opinii autora jest ono

silnie zorientowane w

stronę architektury klient/serwer,

utrzymujące ruch w sieci na niskim poziomie. W Windows NT 4

wiele z

tych narzędzi do zdalnego administrowania, które

sprzedawano jako dodatkowe produkty w ramach pakietu Windows

NT Resource Kit lub ściągano (download) ze strony WWW

Microsoft-u, stanowi teraz część produktu podstawowego. Co

więcej, na dysku CD z systemem NT 4 znajduje się oprogramowanie

do zdalnego administrowania ze strony klienta dla stacji roboczych,

pracujących pod kontrolą Windows NT 4 Workstation i Windows

95. Jeśli więc szukamy jednego źródła wszystkich niezbędnych nam

do pracy plików, możemy zaoszczędzić wiele czasu.

W niniejszym rozdziale omówimy (ogólnie) niektóre narzędzia

dodatkowe, które warto uwzględnić w schemacie zdalnego admini-

strowania. Np. autor często tworzy skrypty, które działają podczas

680

Rozdział 17

jego nieobecności jako zadania w

kolejce - do realizacji

w określonym czasie (scheduled jobs). Skrypty można również

uaktywniać z innej stacji roboczej, używając zdalnych wywołań

procedur - RPC (Remote Procedure Calls). Są także narzędzia do

zarządzania systemowego (np. SMS - System Management Server

Microsoft-u), należące do kategorii narzędzi do zdalnego

administrowania.

Wprowadzenie do zdalnego administrowania (Remote

Administration)

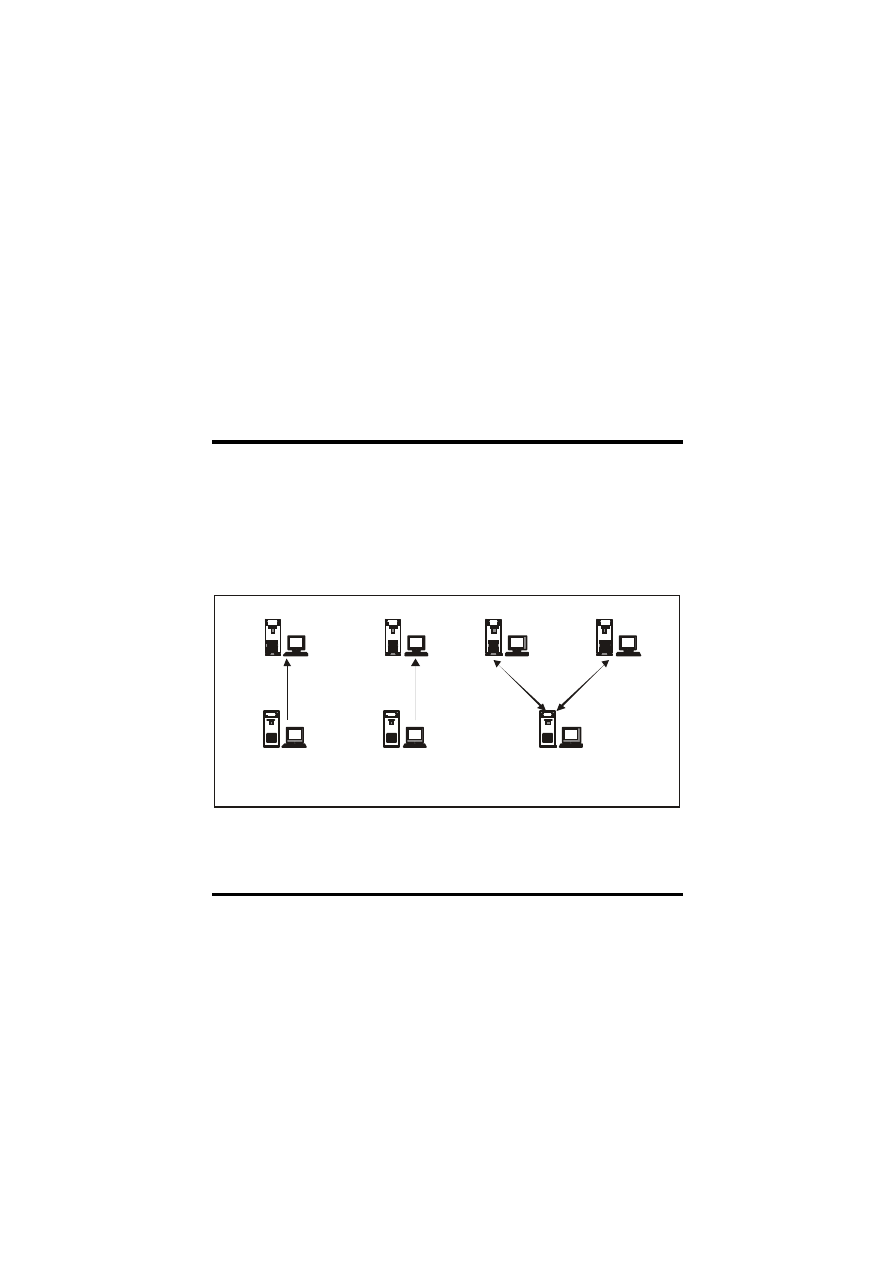

Dla celów niniejszej dyskusji podzielmy różne typy zdalnego

administrowania na trzy kategorie (patrz rys. 17.1):

!

zdalne logowanie

!

przetwarzanie klient/serwer

!

zautomatyzowany system zarządzania

Zdalne logowanie

Pierwszą kategorię nazwiemy zdalnym logowaniem. Stosowany jest

tutaj pakiet komunikacyjny, udostępniający interfejs znakowy (linii

komend) innego komputera. W

zależności od posiadanych

przywilejów logowania można wykonywać komendy, modyfikować

pliki konfiguracyjne itd. - czyli realizować niezbędne zadania,

związane ze zdalnym administrowaniem. Jak już wspominaliśmy na

K ompute r z dalny

K ompute r z dalny

K ompute r z dalny

K ompute r z dalny

Wygląd ekranu

i naciśnięc ie

kla wiszy

Emulacja

terminala

Login

Login

Transa kcje

danych

Komunikacja

aplikacja

-aplikacja

Automatyczne

przesyłanie

danych

Przesyła nie

danych

i komend

U sługi/w ą tki

Zada nia za utoma tyzow an e

A dminist ra tor

Zd alna r ejestr acja

Klie n t se rw e r

Zau tom atyz ow any syste m z ar z ądz ania

A dminist ra tor

Rys. 17.1. Trzy

kategorie

zdalnego

administrowania

Zdalna administracja

681

wstępie tego rozdziału, tę kategorię administrowania można

wzbogacić o interfejs graficzny (taki jak X-Windows), za cenę

zwiększonego obciążenia sieci.

Przetwarzanie klient/serwer

Przy przetwarzaniu klient/serwer program uruchamia się

w lokalnym komputerze, który wysyła sygnały do komputera

zdalnego z usługą serwera (np. usługą Windows NT ). Usługa serwera

wykonuje działania, zgodnie z przesyłanymi do niej poleceniami.

Użycie inteligentnych agentów (procesów pracujących w tle) na

obu końcach łącza redukuje ruch w sieci, konieczny do realizacji

działania (np. przesłanie niewielkiej porcji informacji o bieżącym

stanie zdalnego komputera, wykonanie analizy, odebranie danych

wejściowych użytkownika, a następnie przesłanie tylko końcowych

instrukcji określających czynności, jakie należy wykonać

w systemie zdalnym). Inną zaletą omawianej architektury jest

możliwość ułatwienia obsługi aplikacji klienckiej - m.in. ze względu

na brak ograniczeń narzucanych przez interfejs znakowy (czyli

linię komend).

Zautomatyzowany system zarządzania

Ostatnia kategoria zawiera również konfigurację typu klient/serwer,

ale jest od niej trochę bogatsza. W tym przypadku mamy bowiem

inteligentnych agentów (procesy pracujące w

tle) w

serwerze

i pewną liczbę klientów. Agentom można zlecić ściągnięcie

(download) nowych pakietów oprogramowania, utworzenie kopii

bezpieczeństwa w serwerze dla plików klienta itd. Działania takie

mogą odbywać się nocą lub w okresach małej aktywności systemu.

Najważniejszą różnicę między powyższymi metodami stanowi,

udostępniony przez narzędzia, poziom inteligencji

i zautomatyzowania

czynności. Zautomatyzowany system

zarządzania umożliwia nawet sprawdzenie aktualnego stanu klienta

przed podjęciem decyzji co do dalszych działań. Większość

pakietów oferuje również inteligentnych agentów spisu sprzętu

(inventory agent), które zbierają dane o

sprzęcie i

aktualnie

załadowanym do klientów oprogramowaniu, i których celem jest

pomoc w określeniu najbardziej odpowiednich działań.

682

Rozdział 17

Podstawowy schemat zdalnego administrowania w systemie NT

oparty jest na modelu klient/serwer. Pełne wersje narzędzi takich,

jak User Manager for Domains lub Event Viewer, administrator

uruchamia na swojej lokalnej stacji roboczej. Wybiera on komputer

zdalny (lub serwer domeny w przypadku pracy z domenami),

z którym zamierza pracować, a następnie wykonuje odpowiednie

czynności - tak, jakby był przy konsoli systemowej wybranego

zdalnego komputera. Metoda taka daje możliwość pracy

praktycznie

z dowolnego

miejsca

w budynku,

w którym

zainstalowano narzędzia do zdalnego administrowania (tak jak

wtedy, gdy biuro administratora znajduje się w innym budynku, niż

serwer). Pozwala ona ponadto na gromadzenie wielu okien, w celu

monitorowania zdarzeń na wielu zdalnych komputerach w tym

samym czasie (można np. uruchomić całą serię wykresów Monitora

wydajności - w czasie, gdy sieć i komputer już daną czynność

wykonują).

Zezwalając na zdalne administrowanie należy rozważyć, jaki będzie

to miało wpływ na ochronę i bezpieczeństwo. Z reguły musimy

tutaj odpowiedzieć na pytanie, czy można zaufać osobie wydającej

komendy (tzn. upoważnić ją do tego).

W środowisku sieciowym Windows NT kwestię zaufania

(upoważnienia) można sprowadzić do ochrony domeny. Jest to

środowisko, w którym wymianie podlegają znaczniki ochrony

(security tokens), a

nasze konto podlega weryfikacji wobec

centralnej i bezpiecznej bazy danych - w celu stwierdzenia, czy

możemy zalogować się w domenie. Jeśli używamy konfiguracji grup

roboczych, do odczytu protokołu zdarzeń w zdalnym komputerze

możemy użyć narzędzi do zdalnego administrowania. Niemniej

jednak - aby móc wykonywać różne użyteczne funkcje

administracyjne i wprowadzać zmiany, mające wpływ na ochronę

(jak np. dodawanie nowych użytkowników) - musimy używać

konfiguracji domenowej. Metoda skłaniania nas do korzystania

z domen w sieciach Microsoft-u może wzbudzać irytację (gdybyśmy

mieli tutaj jeszcze jakieś wątpliwości, z rozdziału 25 dowiemy się, że

także Exchange Server jest teraz przeznaczony do pracy

w środowisku domenowym).

Zdalna administracja

683

Narzędzia do zdalnego administrowania

Jakie narzędzia służą do wykonywania funkcji zdalnego administro-

wania w Windows NT ? Jakiś czas temu Microsoft udostępnił (na

swojej stronie WWW) - przeznaczone do pracy w Windows 95 -

wersje podstawowych narzędzi do administrowania domenami NT .

T eraz te same narzędzia znajdują się w katalogu klientów na dysku

CD z systemem Windows NT 4 Server, wraz z programem, który

przeprowadza upgrade do wersji domenowych odnośnych narzędzi

w Windows NT Workstation. A oto one:

!

User Manager for Domains (Menedżer użytkowników dla

domen)

!

Event Viewer (Przeglądarka zdarzeń)

!

Server Manager (Menedżer serwera)

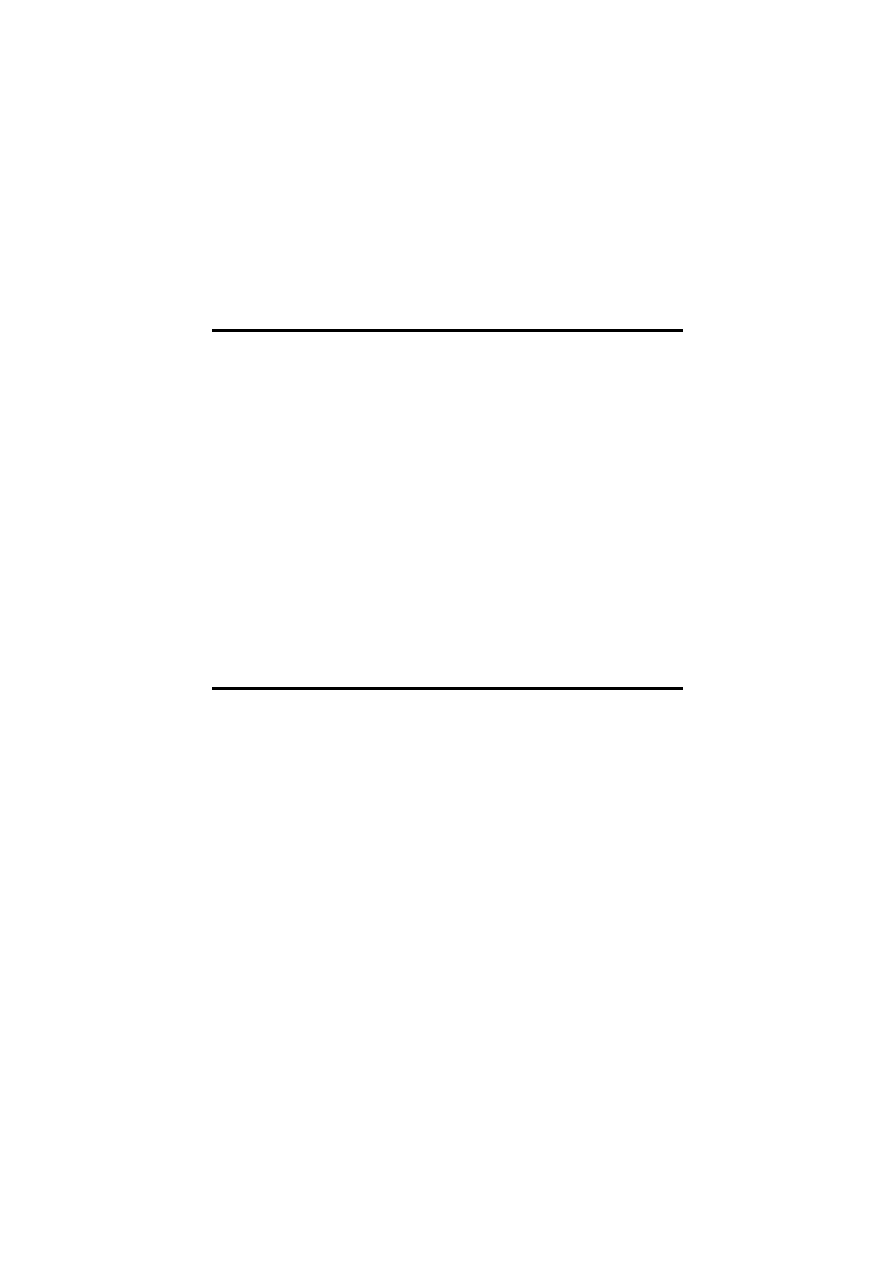

Przyjrzyjmy się teraz ich instalacji (omówimy wersje dla Windows

95, ponieważ są one podobne do używanych pod Windows NT

Workstation). Otóż możemy wybrać ikonę

Add/Remov e

Programs

(Dodanie/usunięcie programów) w Panelu sterowania

(

Control Panel

) (dotyczy ona programów systemu operacyjnego,

a nie zwykłych aplikacji, dostarczanych wraz z

narzędziami

instalacyjnymi). Następnie wybieramy kartę

Window s Setup

(Instalacja systemu) (rysunek 17.2).

Rys. 17.2.

Add/Remove

Programs.

684

Rozdział 17

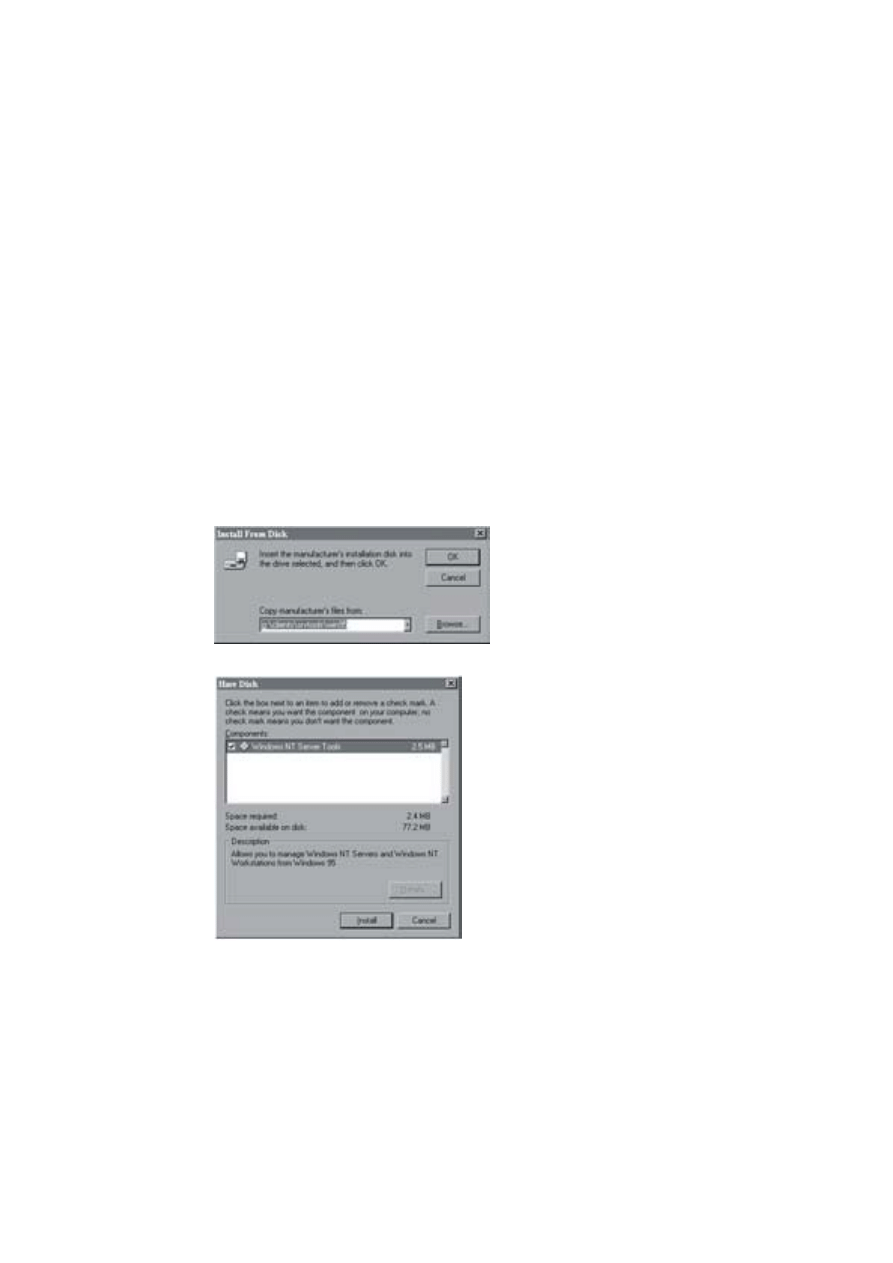

Najpierw wybieramy opcję

Hav e Disk

-

pozwala na na

wyszukanie pliku .INF - w tym przypadku SRVTOOLS.INF,

zapisanego na dysku CD z systemem Windows NT 4 Server. W

odpowiedzi na zachętę wskazujemy lokalizację plików (rysunek

17.3). W

tym przypadku należy podać podkatalog:

\CLIENTS\SRVTOOLS\WIN95

na dysku CD (u autora był to:

G:\CLIENTS\SRVTOOLS\WIN95

). W

rezultacie Windows

załaduje dane opisujące produkt z pliku .INF.

T rzecim krokiem procesu konfiguracji jest kliknięcie znacznika

obok napisu

Window s NT Serv er Tools

, a następnie przycisku

Install

(rysunek 17.4). Na tym jednak proces instalacji się nie

kończy. T rzeba jeszcze „ręcznie” uzupełnić zmienną środowiskową

PAT H w

pliku AUTOEXEC.BAT o

ścieżkę C:\SRVTOOLS,

a następnie uruchomić system ponownie.

Po przeprowadzonej instalacji, konfiguracji plików i przeładowaniu

systemu, możemy rozpocząć pracę z narzędziami do zdalnego

administrowania. Najpierw musimy się upewnić, iż stację roboczą

skonfigurowano tak, by mogła współpracować (participate)

Rys. 17.3.

W yznaczanie

lokalizacji

oprogramowania

do zdalnego

administrowania.

Rys. 17.4.

Końcowy ekran

instalacyjny

oprogramowania

do zdalnego

administrowania.

Zdalna administracja

685

z domeną, którą administrujemy. Domenę można wybrać po

uruchomieniu narzędzi (użyteczne w pracy z wieloma domenami).

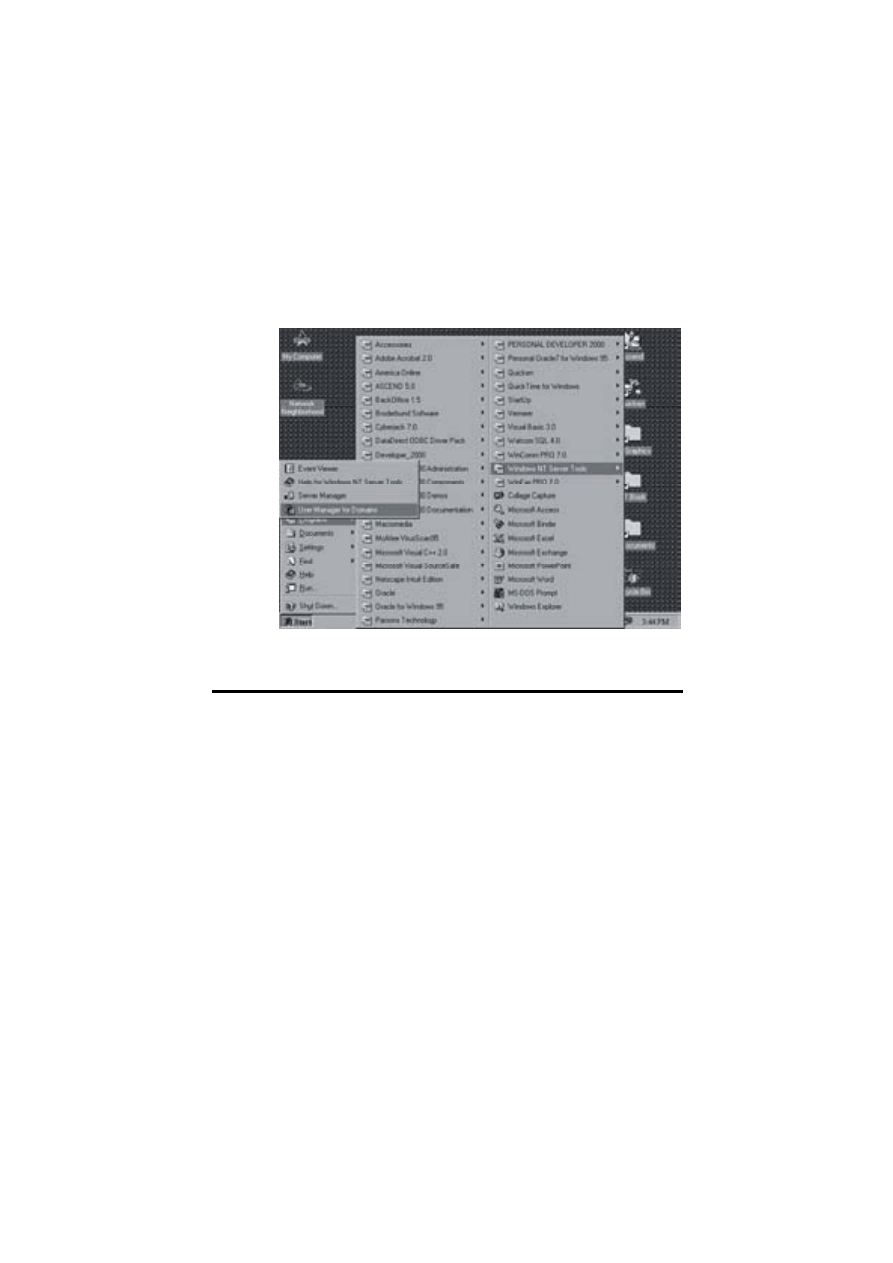

Pierwszą rzeczą jest odczytanie lokalizacji nowo zainstalowanego

oprogramowania. Rysunek 17.5 przedstawia odpowiednie aplikacje

w menu systemowym.

M enedżer zdalnych użytkowników

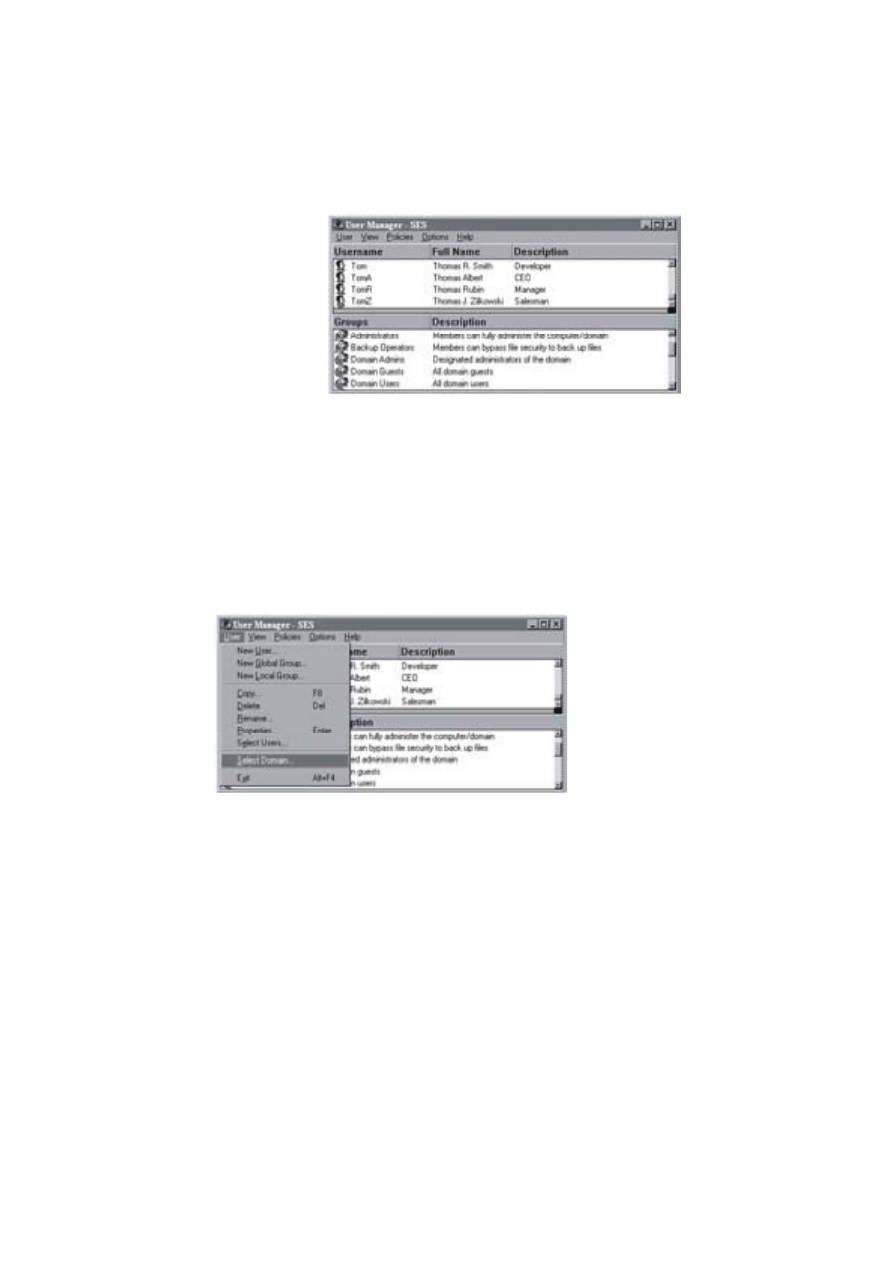

Pierwsze narzędzie - User Manager for Domains (Menedżer

użytkowników dla domen) - jest głównym tematem rozdziału 16,

,,Administrowanie użytkownikami’’. Na rysunku 17.6 możemy

odczytać różnice między tą wersją User Manager-a, a obsługiwaną

zwykle z konsoli Windows NT Server. Zauważymy natychmast, iż

nie poczyniono żadnych modyfikacji w

celu zaadaptowania

Menedżera użytkowników do środowiska zdalnego komputera

(oczywiście, jeśli korzystać będziemy z tego narzędzia ze stacji

roboczej Windows NT 3.51, będzie ono miało inny wygląd, ale taką

samą podstawową funkcjonalność).

Rys. 17.5.

Uruchamianie

narzędzi do

zdalnego

administrowania.

686

Rozdział 17

Fundamentalne znaczenie w

pracy z

narzędziami Menedżera

użytkowników ma możliwość wyboru domeny. Rysunek 17.7

ilustruje opcję

Select Domain

(Wybór domeny) z menu

User

.

Opcja ta rzeczywiście umożliwia kontrolę jednej lub więcej pełnych

domen z komputera osobistego. Pamiętajmy jednak, że weryfikacja

będzie przeprowadzana z

użyciem identyfikatora i

hasła

użytkownika we wszystkich domenach. T ym samym ochrona nie

zostanie naruszona nawet przy częstej zmianie miejsca pobytu

administratora.

Poniżej zamieściliśmy krótki opis podstawowych funkcji

Menedżera użytkowników (User Manager):

!

Dodawanie, modyfikacja i usuwanie identyfikatorów logowania

i związanych z nimi haseł

!

Dodawanie, modyfikacja i usuwanie grup użytkowników

!

Nadawanie i odbieranie użytkownikom członkostwa w grupie

!

Wybieranie strategii zarządzania użytkownikami

!

Ustawianie katalogu własnego (home directory) użytkownika

Rys. 17.6.

Menedżer

użytkowników.

Rys. 17.7. W ybór

domeny.

Zdalna administracja

687

!

Ustawianie praw użytkownika

!

T worzenie skryptów logowania dla użytkowników

!

Ustawianie dopuszczalnych godzin logowania użytkowników

w systemie

!

Ustawianie poziomów możliwości działania dla użytkowników

Przeglądarka zdalnych zdarzeń (Remote Even Viewer)

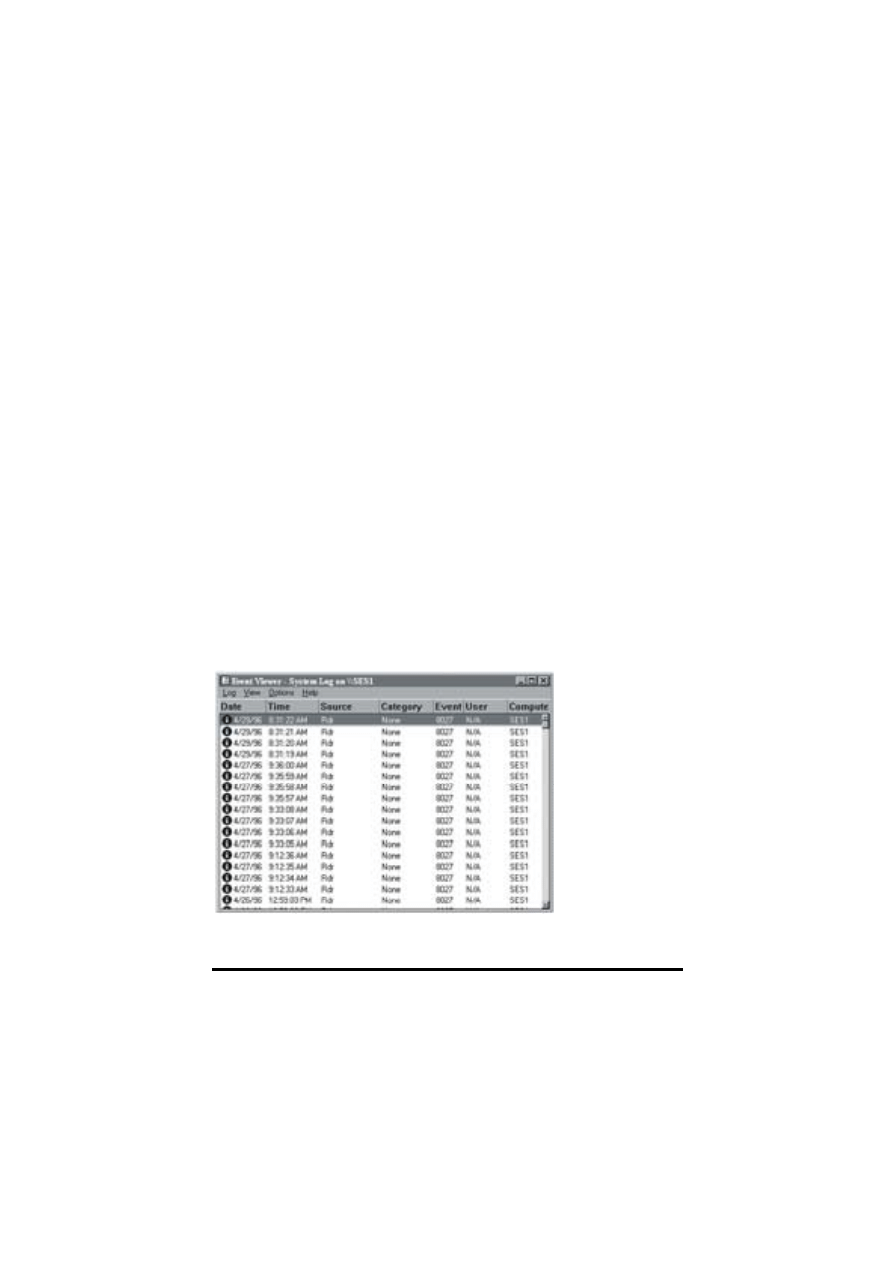

Następna na liście narzędzi do zdalnego administrowania jest

Przeglądarka zdarzeń (Event Viewer). W przeciwieństwie do Mene-

dżera użytkowników, skupiającego się na poziomie całej domeny,

Przeglądarka zdarzeń ukierunkowana jest na konkretne komputery

w

ramach domeny. Jest ona narzędziem umożliwiającym

sondowanie plików protokołów (log files) systemów zdalnych. Pliki

protokołów zawierają sporo informacji, zarówno o normalnej pracy

systemu, jak i występujących problemach. Rysunek 17.8 ilustruje

przykład protokołu monitorującego działanie samego systemu

operacyjnego.

Po pojawieniu się jakichkolwiek problemów w

systemie,

Przeglądarka zdarzeń powinna stanowić pierwszy etap naszych

działań (rozdział 24 dokładniej omawia funkcje udostępniane przez

Przeglądakę). Lista możliwości Przeglądarki wygląda bardzo

okazale:

!

Określanie, jakich rzeczy szukamy w protokołach

!

Zawiadamianie o usługach, które nie zostały uruchomione

!

Zawiadamianie o wykrytych konfliktach sprzętowych

!

Zawiadamianie o

uruchomieniu usług podstawowych (key

services)

!

Zawiadamianie o zakończeniu zadań drukowania

!

Zawiadamianie o anonimowych żądaniach logowania

!

Zawiadamianie o tym, że dyski są prawie lub całkowicie

zapełnione

!

Zawiadamianie o żądaniach dostępu do napędu dysków CD, kiedy

w napędzie nie ma dysku

688

Rozdział 17

!

Zawiadamianie o

uaktywnieniu procesów serwera zdalnego

dostępu

!

Zawiadamianie o

użyciu specjalnych przywilejów przez

użytkowników

!

Zawiadamianie o logowaniu i wylogowaniu użytkowników

!

Zawiadamianie o nieudanych logowaniach użytkowników

!

Zawiadamianie o dostępie do (tzn. używaniu) pewnych obiektów

(np. konfiguracja nadzoru - auditing setup)

!

Zawiadamianie o zmianach strategii zarządzania

!

Zawiadamianie o zamknięciu i zresetowaniu systemu

!

Zawiadamianie o

działaniach związanych z

zarządzaniem

użytkownikami i grupami

!

Zawiadamianie o konfigurowaniu aplikacji BackOffice

!

Zawiadamianie o uruchomieniu składników BackOffice

!

Zapisywanie innych zdarzeń dotyczących aplikacji, których

konstrukcja przewiduje zapisywanie rekordów do pliku protokołu

aplikacji.

M enedżer zdalnego serwera

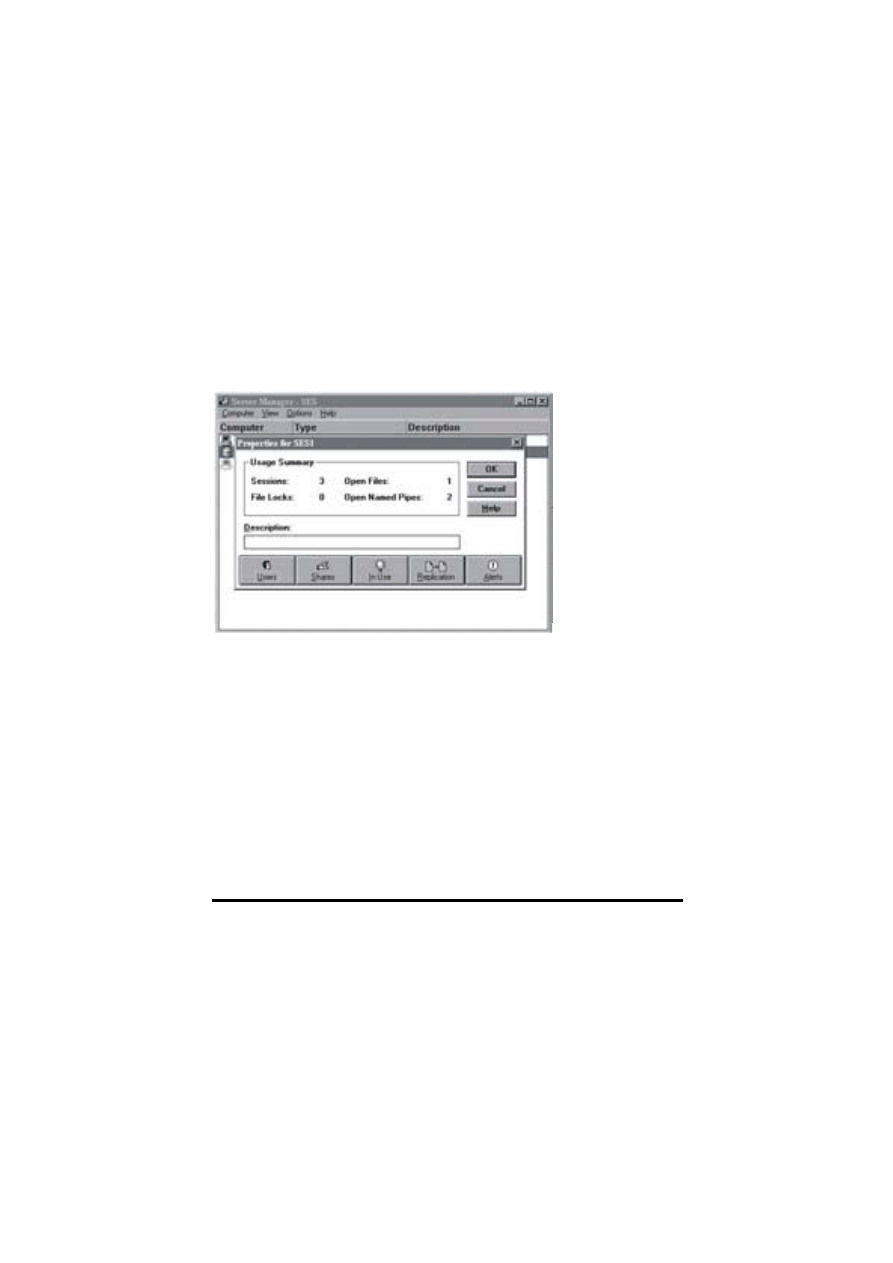

T rzeci element w pakiecie narzędzi do zdalnego administrowania

systemem, znajdującym się na dysku CD z systemem Windows NT

4, stanowi Server Manager (Menedżer serwera) (rysunek 17.9).

Rys. 17.8.

Przeglądarka

zdarzeń.

Zdalna administracja

689

Podobnie jak Przeglądarka zdarzeń, narzędzie to jest

ukierunkowane na indywidualny system komputerowy. Jego

zadaniem jest informowanie o tym, co dzieje się z konkretnym

komputerem (a nie tylko o

protokołowanych zdarzeniach).

Dodatkowo wyświetla ono alarmy dla zdarzeń, które powinny

zwrócić uwagę tych administratorów, którzy nie chcą przeszukiwać

wielkiej liczby normalnych zdarzeń w

systemowych plikach

protokołów.

Server Manager udostępnia administratorowi systemu zdalnego:

!

Użytkowników korzystających aktualnie z systemu

!

Status zasobów współdzielonych przechowywanych na serwerze

!

Status zasobów współdzielonych aktualnie wykorzystywanych na

serwerze

!

Status dowolnych procesów automatycznej replikacji

!

Dowolne alarmy, które wygenerowano dla systemu

Zdalny monitor wydajności

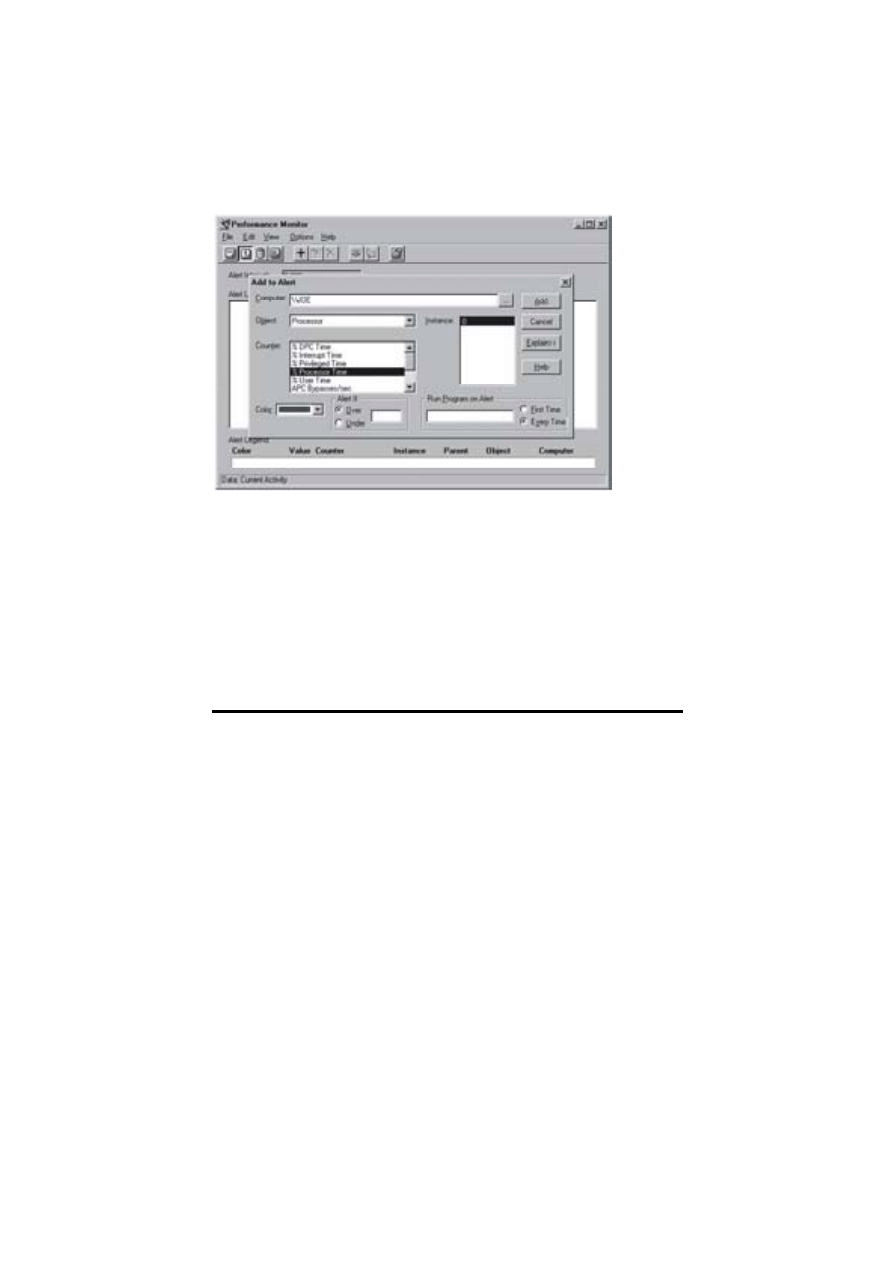

Performance Monitor (Monitor wydajności) jest następnym

narzędziem, oferowanym wraz z Windows NT , i nie wymagającym

- dla obsługi wielu komputerów - specjalnego konfigurowania ani

dodatkowego oprogramowania. Monitor wydajności umożliwia

administratorowi wybór nie tylko zasobów systemowych do

monitorowania, ale także konkretnego systemu komputerowego,

Rys. 17.9.

Menedżer

serwera.

690

Rozdział 17

którego monitorowanie ma dotyczyć. Jego użyteczność wynika

z faktu, iż wykresy podstawowych działań (takich jak

wykorzystanie procesora, pamięci, szybkości transferów

dyskowych) mogą być wyświetlane na bieżąco na osobistej stacji

roboczej administratora podczas wykonywania przez niego innych

zadań. Rysunek 17.10 ilustruje okno dialogowe

Add to Alert

(Dodanie do alarmu), używane przy wybieraniu parametrów, które

chcemy monitorować.

Performance Monitor udostępnia wiele opcji monitorowania. Jest

to narzędzie wysoce elastyczne, które można dostosowywać do

własnych potrzeb (opisano je dokładnie w rozdziale 19). Może ono

realizować następujące zadania:

!

Wyświetlanie wykresów, ilustrujących wykorzystanie podstawo-

wych zasobów systemowych.

!

Wyświetlanie raportu o wykorzystaniu podstawowych zasobów

systemowych.

!

Wyświetlanie pliku protokołu z wykazem tych momentów,

w których wykorzystanie zasobów przekraczało, podane przez

administratora, wartości graniczne (rysunek 17.10)

!

Zapisywanie danych do pliku o zaangażowaniu zasobów - do

dalszego wykorzystania przez Monitor wydajności, znane

narzędzia w rodzaju arkuszy kalkulacyjnych albo nawet przez

własne aplikacje do analizy danych, mające na celu obsługę

specyficznych potrzeb administratora.

!

Udostępnianie listy parametrów z setek liczników, odnoszących

się do różnych zasobów systemowych.

!

Monitorowanie zarówno systemu lokalnego komputera, jak

i sieci, z którą jest on połączony.

!

Możliwość monitorowania podstawowych parametrów

wykorzystania aplikacji (takich jak Microsoft Exchange Server),

których konstrukcja umożliwia sprzęg z Monitorem wydajności.

!

Pozwala automatycznie uruchomić profil monitorowania

wydajności przy starcie systemu operacyjnego, i automatyzuje

tym samym pozyskiwanie danych.

Zdalna administracja

691

Omawiając narzędzia koncentrowaliśmy naszą uwagę do tej pory na

administrowaniu kontami użytkowników (i związanymi z nimi

przywilejami) oraz monitorowaniu wykorzystania zasobów

systemowych. Następną, często wykonywaną czynnością

administracyjną, jest zmiana drugiej części systemu ochrony, na

którą składają się przywileje (warunkujące dostęp do różnych

zasobów).

Zdalna kontrola drukarek i katalogów

T a cecha systemu wiąże się z katalogami i drukarkami, które są

dostępne w komputerach zdalnych. Jeśli współdzielony katalog lub

drukarkę podświetlimy w oknie Explorer-a i klikniemy prawym

przyciskiem myszy, będziemy mogli (w menu podręcznym) ustawić

dla nich właściwości. Okno dialogowe

Properties

(Właściwości)

oferuje wiele opcji, wśród których karta

Security

(Ochrona)

posłuży nam do ustawienia żądanych zezwoleń dostępu do tych

zasobów.

Podrozdział ten omawia różne narzędzia dostępne w środowisku

sieciowym Microsoft-u, dzięki którym - z dowolnego komputera

pracującego w systemie Windows NT lub Windows 95 - można

zarządzać komputerami przyłączonymi do sieci. Model

klient/serwer, zastosowany w tych narzędziach, nie tylko powoduje

minimalizację ruchu danych w sieci, ale również umożliwia (podczas

wykonywania codziennych prac) korzystanie z

uniwersalnego

Rys. 17.10. Okno

dialogowe Add to

Alert Monitora

wydajności.

692

Rozdział 17

interfejsu graficznego o wielkich możliwościach. Powyższe cechy są

integralne w środowisku, i w wielu przypadkach narzędzia te są

również dostępne na lokalnych stacjach roboczych.

Skrypty i zdalne administrowanie

Pliki wsadowe (czasem nazywane skryptami - dla byłych UNIX-

owców) umożliwiają wykonywanie wielu rutynowych funkcji

w systemie. Zasadniczo składają się one z instrukcji wpisywanych

z linii komend DOS-u, i mają postać plików tekstowych ASCII, (z

rozszerzeniem .BAT lub .CMD). Pliki wsadowe można łatwo łączyć

i automatyzować w ten sposób czynności często wykonywane

w codziennym zarządzaniu systemem. Można nawet utworzyć

katalog z często stosowanymi skryptami, który otrzyma jakąś

formę zabezpieczenia (np. przywileje dostępu i własności tylko dla

administratorów).

Chociaż skrypty można uruchamiać w zależności od potrzeb

(korzystając z

techniki zdalnego wywoływania procedur)

administracyjne pliki wsadowe można wykonywać z jeszcze większą

korzyścią. Najbardziej pożądane będzie przetwarzanie

automatyczne, bez angażowania administratora. W tym celu należy

utworzyć skrypt i zapisać go w postaci pliku wsadowego. Poniżej

przedstawiliśmy fragment skryptu, który zatrzyma usługi bazy

danych Oracle i wykona kopię bezpieczeństwa napędu C:.

net stop ”OracleServiceORCL” >> c:\scripts\backup.log

ntbackup backup c:\/d”Daily Backup”/b/1” C:\daily_bk.log”

/tape:0

net start ”OracleServiceORCL” >> c:\scripts\backup.log

Dzięki temu programowi zachowaliśmy pełny listing skryptu

w pliku

BACKUP.LOG

, znajdującym się w chronionym katalogu

C:\SCRIPTS

. Przypuśćmy, że nocne kopie bezpieczeństwa mają

być wykonywane o 2 rano każdego dnia roboczego . Zadaniu

przypisujemy (schedule) określoną godzinę (jeden raz albo co

pewien okres), używając komendy at. Wymaga ona podania

godziny oraz skryptu (jest podobna do komendy cron w systemie

UNIX). Wykonywanie kopii bezpieczeństwa konfigurujemy z linii

komend DOS-u :

at 2:00 ”c:\scripts\backup.bat”

Zdalna administracja

693

Pliki wsadowe umożliwiają jednak wykonywanie takich czynności,

na które nie pozwalają narzędzia z interfejsem graficznym (czyli

z GUI). Na przykład prosty plik wsadowy w aktualnie pracującym

komputerze autora kopiuje zwartość sześciu katalogów z danymi do

katalogu w napędzie serwera, na około godzinę przed rozpoczęciem

conocnego tworzenia kopii bezpieczeństwa (na taśmie). W ten

sposób stacja robocza autora (której nie wyposażono w napęd

taśm), ma zapewnione conocne wykonywanie kopii bezpieczeństwa

również dla swoich danych. Oczywiście, można by również tak

skonfigurować serwer, by wykonywał kopię bezpieczeństwa

lokalnego dysku twardego administratora poprzez sieć, w ramach

swojej conocnej działalności składowania danych na taśmę. Jednak

dzięki opisanej metodzie, w

przypadku uszkodzenia pliku,

administrator może łatwo skopiować jego ostatnią wersję z napędu

dysków serwera, bez konieczności odtwarzania pliku z taśmy.

Czytelnik będzie zapewne zdziwiony liczbą aplikacji w systemie

NT , wykorzystujących interfejs znakowy (czyli linii komend).

Jedną z najbardziej użytecznych jest chyba komenda zamknięcia

systemu. Aby wyznaczyć komputer, którego system ma być

zamknięty, należy się posłużyć nazwą UNC - np. (zamknięcie

i przeładowanie systemu):

shutdown \\joe /R

W pakiecie Windows NT Resource Kit znajduje się narzędzie

SRVANY,

służące do konwersji prawie każdego pliku

wykonywalnego na usługę systemu Windows NT . Pliki wsadowe są

również plikami wykonywalnymi i mogą - jako takie - zostać

poddane konwersji na usługę.

Autorowi brakuje jednej rzeczy, którą dysponował w systemie

UNIX: katalogów skryptów startowych (autostart script),

z własnymi skryptami wykonywanymi podczas startu systemu.

Często istnieje potrzeba uruchomienia takiej usługi startowej dla

bazy danych Oracle - jak SQL*DBA, wraz z plikiem komend bazy

Oracle. W tej bazie danych istnieje szereg usług, które można

automatycznie uruchomić, ale trzeba koniecznie wykonać komendę

otwierającą bazę danych do pracy. Autor używa w tym celu skryptu

STARTUP.BAT

, znajdującego się w katalogu SCRIPTS, który

poddał konwersji na usługę narzędziem

SRVANY. Plik

STARTUP.BAT

może zawierać wszystkie komendy wymagane

694

Rozdział 17

podczas startu systemu, a także wywołać inne pliki wsadowe

i wykonywalne. Pisząc takie skrypty nie należy unikać założeń co

do zmiennych środowiskowych (takich jak PAT H) i zawsze trzeba

używać pełnych nazw plików (tzn. z pełnymi ścieżkami). Skrypty

wykonywane jako usługi są jeszcze jednym sposobem „zmuszenia”

serwera, by robił to, co chcemy i to nawet wtedy, kiedy nas przy

nim nie ma.

Narzędzia do rozproszonego zarządzania systemowego

Ostatnio na rynku zaczęły się pojawiać narzędzia do rozproszonego

zarządzania systemowego (distributed system management tools).

Microsoft oferuje np. produkt o nazwie Systems Management

Server, wchodzący w skład pakietu BackOffice (rozdział 26).

Narzędzia te umożliwiają nie tylko zdalne zarządzanie serwerem, ale

także wieloma stacjami roboczymi-klientami, których obsługa

może zostać zlecona administratorowi.

Narzędzia do rozproszonego zarządzania systemowego nie są

jeszcze w pełni dopracowane. Przed ich zainstalowaniem zalecamy

przeprowadzenie odpowiednich testów. Wymienimy tutaj jedynie

najważniejsze z oferowanych przez nie możliwości:

!

Zautomatyzowany spis (inventory) sprzętu i oprogramowania

komputerów w całej sieci.

!

Scentralizowane magazyny (repositories) spisów sprzętu i opro-

gramowania, które mogą być użyteczne przy rozstrzyganiu

roszczeń licencyjnych.

!

Automatyczne rozprowadzanie i

instalacja oprogramowania.

Opcja umożliwiająca ,,drzewiastą eksplozję” instalowanego

oprogramowania (jeden serwer przekazuje je do 10 serwerów,

z których każdy do 10 następnych itd.). Dzięki niej można

poważnie myśleć o

scentralizowanym instalowaniu

oprogramowania w sieciach rozległych.

Wyszukiwarka

Podobne podstrony:

18 rozdzial 17 obddadd7lgo54zmd Nieznany (2)

18 rozdzial 17 UXCTXEQZKIEB67R3 Nieznany (2)

18 Rozdział 17

17 rozdzial 16 fq3zy7m2bu2oan6t Nieznany (2)

17 18 GPW102 Rocznik2012 Miedzy Nieznany (2)

Cw 17 18 Energia wiatru ver1 1 Nieznany

17 rozdzial 16 yvfz6z3wpvhesr3l Nieznany

17 rozdzial 16 TPJAM3FHUOB6YWBN Nieznany (2)

17 rozdzial 16 fq3zy7m2bu2oan6t Nieznany (2)

17 18 GPW102 Rocznik2012 Miedzy Nieznany (2)

Rozdział 17, 18

FIY Rozdział 17, 18

18 FALA TETNAid 17717 Nieznany (2)

05 rozdzial 04 nzig3du5fdy5tkt5 Nieznany (2)

28 rozdzial 27 vmxgkzibmm3xcof4 Nieznany (2)

22 Rozdzial 21 KP4Q5YBIEV5DBSVC Nieznany (2)

09 08 Rozdzielnice budowlane RB Nieznany (2)

Kanicki Systemy Rozdzial 10 id Nieznany

więcej podobnych podstron