ZAGADNIENIA NA EGZAMIN LICENCJACKI DLA KIERUNKU

INFORMATYKA I EKONOMETRIA

W WSIIE TWP W OLSZTYNIE

Rok Akademicki 2001/2002

MATEMATYKA

Pochodna i jej interpretacja. Elastyczność funkcji.

Pochodna funkcji w punkcie

Punktem wyjścia do określenia pochodnej funkcji jest pojęcie ilorazu różnicowego funkcji.

Jeśli funkcja f jest określona w przedziale (a;b) i x0 , x1![]()

(a;b), to różnicę x1 - x0 nazywamy przyrostem argumentu od x0 do x1 ozancza się to przez h.

Ilorazem różnicowym funkcji f: (a;b) ![]()

R odpowiadającym przyrostowi argumentu x0 ![]()

(a;b) o liczbę ≠ 0 taką że x0 +h ![]()

(a;b) nazywamy : f '( x0 ) = ![]()

Y Iloraz różnicowy ma prostą interpretacje

B geometryczną. Punkty A i B należą do wykresu

A funkcji f. Prostą AB nazywamy sieczną wykresu

x0 x1 X funkcji f. Iloraz różnicowy ![]()

jest

równy tangensowi kąta ![]()

, jaki tworzy sieczna

AB z osią x .

Pochodna jako funkcja

Mając funkcję f : (a;b) ![]()

R oznaczamy przez A zbiór wszystkich argumentów x funkcji f takich że istnieje pochodna funkcji f w punkcie x. Wówczas funkcję, która każdej liczbie x ![]()

A przyporządkowuje liczbę f `(x)nazywamy pochodną funkcji f. Dziedziną funkcji f 'jest więc zbiór A

Pochodna i jej interpretacje. Elastyczność funkcji.

Pochodna funkcji jednej zmiennej y=f(x) jest nowa f-cja y` zmiennej x, równa przy każdej wartości x granicy stosunku przyrostu funkcji Δ y do odpowiadającego mu przyrostu zmiennej niezależnej Δ x, gdy Δ x dąży do zera F`(x)= lim f(x - Δ x) / Δ x = Δ y / Δ x

Obliczanie pochodnej nazywamy różniczkowaniem funkcji.

Interpretacja geometryczna:

Jeżeli wykresem funkcji y = f(x) jest pewna krzywa, to wartość pochodnej f`(x) w danym punkcie x równa jest tg α gdzie α jest kątem między osią OX a styczną do krzywej w danym jej punkcie.

Elastyczność f-cji możemy określić wzorem ε (y,x) = (Δ y / y) / (Δ x / x) = y` *x / y

Elastyczność funkcji informuje o ile procent zmieni się wartość y jeżeli zmienna niezależna wzrośnie o 1 procent.

Pochodne cząstkowe rzędu 1-go i 2-go oraz ich zastosowanie do badania ekstremów funkcji

Pochodną cząstkową f-cji wielu zmiennych u = f(x,y,z .. t) względem jednej z tych zmiennych, np. względem x określa wzór f `x = lim f{( x+ Δ x,y,z, .. t) - f(x,y,z,..t)} / Δ x w tym przypadku przyrost otrzymuje tylko jedna ze zmiennych niezależnych. Pochodne cząstkowe oblicza się zgodnie

z zasadami różniczkowania f-cji jednej zmiennej, przy czym pozostałe zmienne niezależne uważa się w danym przypadku za stałe.

Pochodna cząstkowa rzędu drugiego f-cji u=f(x,y, .. t) to pochodna pochodnej rzędu pierwszego. Może być brana względem tej samej zmiennej co i pierwsza pochodna lub też względem innej zmiennej (pochodna mieszana rzędu drugiego), ciągłej w danym punkcie

Badanie ekstremów funkcji

F-cja u=f(x,y, .. t) osiąga ekstremum w punkcie P0 (x0 ,y0, .. t0 ) jeżeli można wskazać taką liczbę dodatnią ε, że obszar określony nierównościami x0 - ε< x< x0 + ε, .., t0 - ε< t0 + ε zawiera się

w obszarze oznaczoności danej funkcji i przy każdym p-cie (x,y,..,t) wewnątrz tego obszaru spełnione są warunki

F (x,y,..,t) < f (x0 ,y0, .. t0 ) dla min

F (x,y,..,t) > f (x0 ,y0, .. t0 ) dla max

Warunkiem koniecznym by funkcja n zmiennych f(x,y, .. t) miała ekstremum w punkcie (x,y, .. t) jest spełnienie w tym punkcie n następujących równań

F`(x)=0 , f `(y)=0 itd.

Dla ustalenia czy rozwiązany układ równań daje ekstremum należy badać funkcję w punktach bliskich punktowi, który jest rozwiązaniem.

Metoda najmniejszych kwadratów

Jest ona jedną z najczęściej stosowanych metod estymacji parametrów strukturalnych modelu ekonometrycznego. Polega ona na wyznaczeniu takich estymatorów stałych parametrów modelu, dla których suma kwadratów różnic pomiędzy wartościami empirycznymi a wyznaczonymi z modelu była jak najmniejsza. Funkcja osiąga ekstremum, jeżeli spełnione zostaną odpowiednie warunki.

W praktyce sprowadza się to do wyznaczenia pochodnych cząstkowych względem każdego stałego parametru modelu. Przyrównując je do zera (warunek konieczny istnienia ekstremum funkcji), uzyskuje się układ równań normalnych, z którego wylicza się konkretne wartości liczbowe parametrów modelu. Uzyskany w ten sposób model szczegółowy analizuje się jeszcze pod względem dokładności prezentowania pomiarów empirycznych za pomocą nieobciążonej oceny wariancji (błąd standardowy oceny).

Macierze i wyznaczniki (operacje na macierzach, rodzaje macierzy, odwracanie macierzy, własności wyznaczników, obliczanie wyznaczników).

Mamy dany zbiór {1,2,...,n}{1,2,...,m} par liczb naturalnych. Jeśli każdej spośród tych par przyporządkujemy np. liczbę rzeczywistą, to takie przyporządkowanie nazywa się macierzą

o elementach rzeczywistych. Liczbę przyporządkowaną parze (i,j) oznaczamy symbolem aij (i,j nazywamy wskaźnikami (lub indeksami) elementu aij).

A) Rodzaje macierzy :

macierz wierszowa (inaczej wektor wierszowy )

b) macierz kolumnowa (inaczej wektor kolumnowy), oznaczana małymi literami;

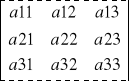

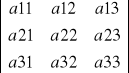

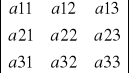

c) macierz prostokątna (o wymiarach 2·3);

d) macierz kwadratowa (o wymiarach 3·3);

e) macierz transponowana macierzy A powstaje z macierzy A przez utworzenie wierszy z kolumn

Powtórne transponowanie powoduje powrót macierzy do jej pierwotnej postaci tzn. (AT)T=A

f) macierz zerowa - macierz której wszystkie elementy są zerami ;

g) macierz symetryczna - macierz której nie zmienia transponowanie, tzn. AT=A

macierz diagonalna - macierz kwadratowa której wszystkie elementy położone poza główną przekątną są zerami

macierz jednostkowa - macierz kwadratowa której wszystkie elementy położone na głównej przekątnej są jedynkami.

B) Odwracanie macierzy:

Tw.1. Macierz A nazywamy odwracalną wtedy i tylko wtedy, gdy istnieje macierz A-1 taka że :

A·A-1 = A-1 · A = I (I - macierz jednostkowa)

Macierz A-1 nazywamy macierzą odwrotną macierzy A

Tw.2. Jeśli macierz A odwracalna , to det A-1 = 1/det A

(det A - wyznacznik macierzy A)

Przy założeniu det ≠ 0 możemy określić macierz odwrotną macierzy A .

`

Macierz A-1 = 1/det A · (adj A) T jest macierzą odwrotną macierzy A (adj A - macierz dołączona (adjoint of ) macierzy A)

Operacje na macierzach :

Dodawanie macierzy

Dwie macierze można dodać wtedy i tylko wtedy , gdy mają te same wymiary (dodajemy elementy na tych samych pozycjach)

Twierdzenie

a) Dodawanie macierzy jest przemienne : A+B=B+A

b) Dodawanie macierzy jest łączne : (A+B)+C=A+(B+C)

c) Macierz zerowa jest elementem neutralnym dodawania macierzy : A+O=O+A=A

Mnożenie macierzy przez liczby ·

To działanie niema żadnych ograniczeń gdyż każdą liczbę można pomnożyć przez dowolną macierz; mnożymy wszystkie elementy macierzy przez daną liczbę.

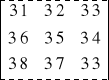

Przykład :

Jeśli A =

to 3A = 3·

=

=

Mnożenie macierzy

działanie to jest uzależnione od spełnienia wymagania dotyczącego wymiaru czynników a, mianowicie liczba kolumn czynnika pierwszego jest równa liczbie wierszy czynnika drugiego

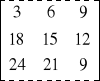

Przykład

. Obliczamy iloczyn macierzy A =

B =

Pierwsza macierz jest wymiaru 2 3 a druga wymiaru 3 4, więc mnożenie A·B jest wykonalne. Natomiast iloczyn B·A nie istnieje gdyż pierwszy czynnik ma 3 kolumny a drugi czynnik ma 2 wiersze. Przy mnożeniu macierzy wygodnie jest stosować schemat Falka :

2 3 4

7 4 5

-1 2 7

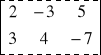

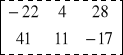

2 -3 5 2·2+(-3)·7+5·(-1)= -22 2·3+(-3)·4+5·2= 4 2·4+(-3)·5+5·7= 28

3 4 -7 3·2+4·7+(-7)·(-1)= 41 3·3+4·4+(-7)·2=11 3·4+4·5+(-7)·7= -17

zatem A·B =

Własności wyznaczników :

1. transponowanie macierzy kwadratowej nie zmienia wyznacznika tej macierzy ( detA T = detA )

Zamiana dwu wierszy (kolumn) macierzy kwadratowej zmienia wartość wyznacznika tej macierzy na przeciwną.

Jeśli w macierzy dwa wiersze (dwie klumny) są identyczne , to wyznacznik tej macierzy jest zerem.

Jeżeli macierz B powstaje z macierzy A przez pomnożenie wszystkich elementów pewnego wiersza (kolumny) przez liczbę α, to detB = α·detA

Dodanie do wiersza (kolumny) macierzy kwadratowej wielokrotności innego wiersza (kolumny) nie zmienia wyznacznika tej macierzy.

Twierdzenie Couchy'ego - wyznacznik iloczynu dwu macierzy kwadratowych jest równy iloczynowi wyznaczników tych macierzy: det(A·B) = detA · detB

E) Obliczanie wyznaczników

1. Obliczanie wyznaczników macierzy 2. Stopnia.

Wyznacznikiem macierzy A =

nazywamy liczbę

detA = ![]()

= a11·a22 - a12·a21

2. Obliczanie wyznaczników macierzy 3. Stopnia

Wzór Laplace'a

det

=

= a11![]()

-a12![]()

+a13![]()

Schemat Sarrusa

= (a11·a22·a33+a12·a23·a31+a13·a21·a32)-

(a13·a22·a31+a12·a21·a33+a11·a23·a32)

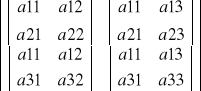

Reguła Chio

=

·

, o ile a11 ≠ 0

Macierze i wyznaczniki(operacje na macierzach, rodzaje macierzy, odwracanie macierzy, własności wyznaczników, obliczanie wyznaczników)

MACIERZĄ nazywamy każdą funkcję określoną na takim zbiorze, którego elementami są pary liczb aij ⊂ R {1,2...n}*{1,2..m} .Elementami macierzy są poziome rzędy zwane wierszami i pionowe zwane kolumnami.

Rodzaje macierzy:

diagonalna - macierz kwadratowa w której elementy stojące na głównej przekątnej są różne od zera, a pozostałe są zerami.

Jednostkowa- macierz diagonalna , w której elementy na głównej przekątnej są równe jedności

Zerowa - wszystkie elementy są zerami

Kwadratowa- liczba kolumn=liczbie wierszy

Prostokątna- o wymiarach np. 2x3

Kolumnowa- inaczej wektor kolumnowy

Wierszowa - inaczej wektor wierszowy

Transponowana- powstaje z danej macierzy przez utworzenie wierszy z kolumn

Operacje na macierzach:

dodawanie- obie macierze muszą mieć te same wymiary i dodajemy wyrazy na tych samych pozycjach.

Mnożenie macierzy przez liczbę- nie ma żadnych ograniczeń, wszystkie elementy mnożymy przez tę samą liczbę

Mnożenie macierz przez macierz- mnożenie macierzy nie jest przemienne, ilość kolumn pierwszej musi być równa ilości wierszy drugiej (Schemat Falka)

Odejmowanie macierzy- do macierz A dodajemy macierz B pomnożoną przez (-1)

Odwracanie macierzy

Macierz kwadratowa jest odwracalna wtedy i tylko wtedy gdy jej postacią normalną jest macierz jednostkowa. Okazuje się, że jeśli na wierszach macierzy jednostkowej wykonamy te same operacje elementarne, które daną macierz A przeprowadzają do postaci normalnej i jest nią macierz jednostkowa, to uzyskamy macierz odwrotną macierz A.

Macierz A jest odwracalna wtedy i tylko wtedy, gdy jej wyznacznik jest różny od zera

Własności wyznaczników:

transponowanie macierzy kwadratowej nie zmienia wyznacznika tej macierzy

zamiana dwu wierszy(kolumn)macierzy kwadratowej zmienia wartość wyznacznika tej macierzy na przeciwną.

Jeśli w macierzy są dwa wiersze(kolumny) identyczne to wartość wyznacznika jest równa zero.

Dodawanie do wiersza(kolumny) macierzy kwadratowej wielokrotności innego wiersza(kolumny) nie zmienia wartości wyznacznika tej macierzy.

Jeśli macierz B powstała z macierz A przez pomnożenie wszystkich elementów pewnego wiersza(kolumny) przez liczbę k to wyznacznik macierzy B jest równy iloczynowi k*det A

Wyznacznik iloczynu dwu macierzy kwadratowych jest równy iloczynowi wyznaczników tych macierzy.

Obliczanie wyznaczników:

Wyznacznik macierzy 2 -go stopnia - jest to (a11*a22)-(a21*a12)

Wyznacznik macierzy 3-go stopnia- wzór Laplace'a -rozwinięcie wyznacznika wg pierwszego wiersza, sposób Sarrusa- polega na tym, że po prawej stronie wyznacznika dopisujemy pierwszą kolumnę, a potem drugą, poczym tworzymy sumę iloczynów wyrazów głównej przekątnej oraz dwu przekątnych do niej równoległych, a następnie od uzyskanej sumy odejmujemy sumę iloczynów wyrazów drugiej przekątnej oraz dwu przekątnych do niej równoległych.

Układy równań liniowych i sposoby ich rozwiązywania.

Równaniem liniowym o n zmiennych (niewiadomych) nazywamy równanie postaci

a1x1+ a2x2+...+ anxn =b

Jeśli w postaci normalnej macierzy głównej układu występuje r jedynek wiodących, to zmienne, których współczynnikami są jedynki wiodące traktujemy jako zmienne bazowe, zaś pozostałe jako parametry (parametrów jest n-r). Następnie z równań układu odpowiadającego postaci normalnej macierzy rozszerzonej wyliczamy zmienne bazowe.

Metody rozwiązywania układów równań:

Metoda eliminacji Gaussa.

Metoda ta polega na stosowaniu następującego schematu:

Układ równań liniowych

|

↓

Macierz rozszerzona tego układu

|

↓

Postać normalna tej macierzy

|

↓

Układ równań liniowych

|

Metoda macierzy odwrotnych

Układy równań piszemy w postaci równania macierzowego

A . X = B

nx n nx 1 nx 1

i jeśli spełniony jest warunek detA≠0, to mnożąc lewostronnie to równanie przez macierz A-1,

otrzymamy

A-1 AX= A-1 B

a następnie

X= A-1 B

Na równaniach układu wykonuje się następujące operacje elementarne:

- przestawienie równania i-tego z j-tym

- pomnożenie i-tego równania przez liczbę α=0

- pomnożenie i-tego równania przez liczbę α i dodanie do j-tego równania

Programowanie liniowe

Najbardziej znanym i najczęściej stosowanym działem programowania matematycznego jest programowanie liniowe. Metoda PL ma liczne zastosowania w praktyce gospodarskiej. Przydatna jest głównie w takich dziedzinach, w których procesy produkcyjne przebiegają w stałych, sztucznie stworzonych warunkach, np. w przemyśle, gdzie można ściśle określić parametry modelu. Problem programowania liniowego można określić jako problem minimalizacji lub maksymalizacji funkcji liniowej na zbiorze określonym przez układ warunków liniowych, tj. nierówności lub równań liniowych. Uniwersalną metodą rozwiązania tego problemu jest metoda simpleks, a proste przypadki zadań PL można rozwiązywać graficznie.

Modelowanie matematyczne można podzielić na następujące etapy:

Zdefiniowanie celu zadania i oceny rozwiązania;

Zebranie i uporządkowanie danych liczbowych;

Konstrukcja ogólnej struktury modelu matematycznego;

Budowa modelu szczegółowego;

Wyznaczenie rozwiązania modelu;

Kontrola prawidłowości wyników rozwiązania;

Analiza formalna i merytoryczna rozwiązania;

Korekta modelu szczegółowego pod względem łatwiejszego zastosowania w praktyce;

Uzyskanie rozwiązania suboptymalnego.

Warunkiem uzyskania poprawnego modelu matematycznego, a więc i wyników jego rozwiązania jest stosowanie odpowiednio trafnych danych wyjściowych oraz prawidłowa budowa modelu ogólnego. W przeciwnym bowiem przypadku uzyskuje się w wyniku programowania matematycznego plany produkcji mało realne lub nawet wręcz fałszywe.

Zagadnienie PL można zapisać w formie kanonicznej lub standardowej. Forma kanoniczna charakteryzuje się tym, że wszystkie warunki ograniczające podaje się w postaci nierówności jednego typu. Również nie żąda się by współczynniki były liczbami dodatnimi a warunki nieujemności nie muszą być pełne. Forma standardowa charakteryzuje się tym, że zasadnicze warunki ograniczające są dane w postaci równań, wyrazy wolne są liczbami nieujemnymi oraz warunki nieujemności są pełne. A więc zagadnienie PL w formie standardowej będzie: zmaksymalizować lub zminimalizować funkcję liniową przy danych warunkach ograniczających. Forma ta jest konieczna przy rozwiązywaniu zagadnień PL. Istnieje jeszcze trzecia forma najczęściej spotykana w praktyce, w której ograniczenia występują w postaci równań i nierówności, nazywa się formą mieszaną.

Prawdopodobieństwo i jego własności. Prawdopodobieństwo warunkowe.

Parę (Ω , P)gdzie Ω jest skończonym zbiorem zdarzeń elementarnych (Ω={ω1, ω2 , ...., ωn}(n є N)) i funkcja P określona wzorami : 1. p1 ≥ 0, p2 ≥ 0, .... , pn ≥ 0 ; 2. p1 + p2 + ... + pn = 1 ; 3. P(̣Ø) = 0. Nazywany przestrzenią probabilistyczną. Funkcję P nazywany wówczas prawdopodobieństwem.

Własności prawdopodobieństwa :

prawdopodobieństwo dowolnego zdarzenia jest liczbą nieujemną,

prawdopodobieństwo zdarzenia niemożliwego jest równe 0,

prawdopodobieństwo zdarzenia pewnego jest równe 1.

Prawdopodobieństwo warunkowe.

Jeśli para (Ω,P) będzie przestrzenią probabilistyczną, natomiast A i B dowolnymi podzbiorami zbioru Ω oraz P(A) > 0 to prawdopodobieństwem warunkowym zdarzenia B pod warunkiem zdarzenia A nazywamy liczbę ![]()

Dla uproszczenia zapisu liczbę ![]()

oznaczamy symbolem P(B/A).

Zatem P(B/A) = ![]()

Wzór ten zapisujemy często w postaci : P(B![]()

A) = P(A)·P(B/A)

Prawdopodobieństwo i jego własności. Prawdopodobieństwo warunkowe.

Definicja prawdopodobieństwa

Niech Ω będzie przestrzenią zdarzeń elementarnych doświadczenia losowego D , Z - jego zbiorem zdarzeń losowych. Prawdopodobieństwem nazywamy funkcję P przyporządkowującą każdemu zdarzeniu A∈Z liczbę

P(a) zgodnie z następującymi warunkami:

P(A)≥0 dla każdego zdarzenia A∈Z,

P(Ω)=1,

Jeżeli A1,......An....jest dowolnym ciągiem parami rozłącznych zdarzeń ze zbioru Z, to

P(A1 ∪...∪An∪...)=P(A1)+....+P(An)+..

Wartość prawdopodobieństwa dla danego zdarzenia A∈Z, czyli liczbę P(A) nazywamy prawdopodobieństwem

Zdarzenia A.

Elementarne własności prawdopodobieństwa:

Prawdopodobieństwo zdarzenia niemożliwego równa się zeru

Jeżeli zdarzenie A pociąga zdarzenie B, i A⊂B, to P(A)≤ P(B)

Prawdopodobieństwo dowolnego zdarzenia jest nie większe od jedności. P(A)≤1

Jeżeli zdarzenie A pociąga zdarzenie B, A⊂B, to P(B\A)=P(B)-P(A)

Jeżeli zdarzenia A1...An, są rozłączne parami ,to P(A1..∪..∪An)=P(A1)+..P(An)

Suma prawdopodobieństw zdarzeń przeciwnych równa się jedności P(A) + P(A′) =1

Prawdopodobieństwo alternatywy dowolnych zdarzeń(czyli prawdopodobieństwo zajścia co najmniej jednego z tych zdarzeń) jest równe sumie prawdopodobieństw tych zdarzeń zmniejszonej o prawdopodobieństwo ich koniunkcji, P(A∪B)=P(A)+P(B)-P(AB)

Jeżeli przestrzeń zdarzeń elementarnych Ω jest co najwyżej przeliczalna i przy tym są określone prawdopodobieństwa pi poszczególnych zdarzeń jednoelementowych {wi},czyli pi =P({wi}), pi≥0

p1+..pn=1, gdy przestrzeń Ω jest skończona

p1+..+pn+..=1, gdy przestrzeń Ω jest przeliczalna, to prawdopodobieństwo zdarzenia A, któremu sprzyjają zdarzenia elementarne wi1,...wik,, jest dane równością: P(A)=pi1+...pik.

Klasyczna definicja prawdopodobieństwa. Jeżeli:

przestrzeń Ω składa się z n zdarzeń elementarnych, czyli n(Ω)=n

zdarzenia jednoelementowe {wi} są jednakowo prawdopodobne, a więc P({w1})=P({w2})=...P({wn})=1/n, to prawdopodobieństwo dowolnego zdarzenia A składającego się z k zdarzeń elementarnych, n(A)=k, wyraża się równością

P(A) = n(A)/n(Ω) = k/n = liczba zdarzeń elementarnych sprzyjających zdarzeniu A/ liczba zdarzeń elementarnych sprzyjająca zdarzeniu Ω.

Prawdopodobieństwo warunkowe

Niech A i B będą dowolnymi zdarzeniami. Prawdopodobieństwo zdarzenia A obliczone przy założeniu że zaszło zdarzenie B nazywamy prawdopodobieństwem warunkowym zdarzenia A pod warunkiem B i oznaczamy symbolem P(A\B) . Równoważne określenie:

Niech ( Ω,Z,P) będzie przestrzenią probabilistyczną pewnego doświadczenia, zaś b dowolnym ustalonym zdarzeniem o dodatnim prawdopodobieństwie. Prawdopodobieństwem warunkowym pod warunkiem B dowolnego zdarzenia A∈Z nazywamy liczbę P(A\B) określoną następującą równością

P(A\B) = P(AB) \ P(B)

Zmienne losowe i ich rozkłady ( dwumianowy, wariancje, odchylenie standardowe).

Zmienna losowa- funkcja X odwzorowująca zbiór Ω wyników pewnego doświadczenia losowego w zbiór liczb rzeczywistych.

Wśród z.l. wyróżnia się:

zmienną losową skokową

zmienną losową ciągłą

Zmienna losowa skokowa (zmienna losowa dyskretna)- zmienna losowa X przyjmująca co najwyżej przeliczalną liczbę wartości x1,x2,...xn.. odpowiednio z dodatnimi prawdopodobieństwami p1,p2,...pn.. takimi że : ∞

∑pi = 1

i=1

Rozkład zmiennej losowej skokowej - jest to zbiór par mających postać(xi,pi) gdzie xi dla

i =1,2,3... są wartościami jakie przyjmuje zmienna losowa, pi zaś jest prawdopodobieństwem, z jakim ta zmienna losowa przyjmuje wartości xi . Rozkład zmiennej losowej skokowej przedstawia się graficznie stosując różne konwencje. Wśród rozkładów z.l.s. najbardziej znane są rozkłady:

dwumianowy (Bernoullego)

Poissona

Wartość oczekiwana i wariancja zmiennej losowej X o rozkładzie dwumianowym wynoszą odpowiednio: EX=np, D2X = np(1-p)

Rozkład Poissona to rozkład z.l.s. X, która przyjmuje wszystkie wartości całkowite nieujemne przy czym

P(X=i)=( λi/λ!) e -2

Wartość oczekiwana EX=λ wariancja D2X=λ

Zmienna losowa ciągła - zmienna losowa X dla której istnieje funkcja nieujemna f , taka że, dystrybuanta E tej zmiennej wyraża się całką Lebesgue'a F(x)=P(X ≤ x)=∫ f (t)dt

-∞

Najbardziej znanymi rozkładami z.l.c. są rozkład normalny i rozkład normalny standaryzowany. 1 - (x-m)2

Rozkład normalny(rozkład Gaussa) jest to rozkład określony wzorem _____ e 2δ2

δ√2π

Rozkład normalny jest określony przez dwa parametry m i δ . Jeśli X: N(m,δ) to wartość oczekiwana i wariancja zmiennej losowej X wynoszą odpowiednio EX=m D2X=δ2 (czyli δ jest odchyleniem standardowym zmiennej X)

Rozkład normalny standaryzowany jest to rozkład normalny o parametrach m=0 , δ=1

Jeżeli X jest dowolną zmienną losową o rozkładzie normalnym o parametrach m i δ to nowa zmienna losowa Y=(x-m)/δ ma rozkład normalny standaryzowany

WSTĘP DO INFORMATYKI

Pojęcie algorytmu.

Algorytm - „przepis” rozwiązania postawionego zadania, bez potrzeby odwoływania się do konkretnego języka programowania. Algorytm można wyrazić językiem mówionym lub za pomocą schematów blokowych.

Algorytmy dzielimy na moduły, które stanowią opis wyróżnionego, dobrze określonego działania na równie dobrze określonych obiektach. Z tych zadań zbudujemy ogólny plan (algorytm) całego problemu. Problemy dzielimy na podproblemy - procedury lub podprogramy.

Obiekty (dane)

Problem Analiza Algorytm Program Wyniki

Moduły Procedury

Akcje (instrukcje)

Pojęcie algorytmu - jest to opis danych wejściowych, potrzebny do rozwiązania problemu, łącznie z jednoznacznie zrozumiałym opisem operacji, czyli instrukcji, zleceń, pozwalających na podstawie wartości danych wejściowych otrzymać oczekiwane wyniki - dane wyjściowe jako rezultat działania algorytmu.

Pojęcie algorytmu często używamy w kontekście języków programowania. Pozwalają one zapisać algorytm w postaci programu, inaczej mówiąc programowanie jest umiejętnością prawidłowego układania i właściwego zapisywania algorytmów. Umiejętność ta dobrze opanowana pozwala zaoszczędzić nakład pracy, czasu i wykorzystać optymalne możliwości komputera. Liczba operacji algorytmu powinna być skończona.

Składnia a semantyka języków programowania.

Podstawą każdego języka jest słownik. Elementy słownika są zazwyczaj nazywane słowami - symbolami. Cechą charakterystyczną języków jest to , że pewne ciągi słów są rozpoznawane jako poprawne, dobrze zbudowane zdania języka a inne nie. O tym, które zdania są poprawne a, które nie decyduje gramatyka - składnia języka. Składnią nazywamy zbiór reguł lub formuł , określający zbiór poprawnych zdań. Taki zbiór reguł nie tylko pozwala decydować czy dany ciąg słów jest zdaniem, ale także dla tego konkretnego zdania określa jego strukturę, pomocną w rozpoznaniu znaczenia zdania. Więc składnia i semantyka czyli znaczenie są blisko powiązane.

Znaczenie - semantyka

Składnia - struktura

Typy danych: proste typy danych a złożone typy danych (tablice, rekordy, pliki)

Wszystkiego typu informacje przechowuje się informatycznie w postaci danych różnego typu ( data, charakter, numeryczne). Aby z nich skorzystać wyciąga się je pod postacią zmiennych i operuje się nimi.

Dane te (zmienne ) są fundamentalnym aspektem języka komputerowego i w ogóle informatyki. Jest to obszar pamięci komputera zarezerwowany dla określonego typu danych i posiadający nazwę. Zmienne - dane są używane w taki sposób, że to samo miejsce w pamięci może przechowywać różne wartości w różnym czasie, mogą być one proste i złożone.

Proste typy danych (zmiennych) mogą przechowywać jedną informację, jedna dane - jeden typ danej, a tablice kilka informacji tego samego typu.

Natomiast typ danych: struktura, plik, układ różnych tablic, rekordów może przechowywać dane różnego typu. Składają się one z wielu elementów danych, które nie muszą być tego samego typu , zgrupowanych razem w celu dalszego działania na nich.

Architektura komputera, zasady działania najważniejszych elementów sprzętowych : procesor, pamięć wewnętrzna, podstawowe magistrale, pamięci i urządzenia zewnętrzne.

RAM pamięci - Dane z dysku przenoszone są i przechowywane w pamięci RAM do czasu aż oprogramowanie zleci procesorowi przetworzenie tych danych.

Oprogramowanie wysyła impuls elektryczny wzdłuż linii adresowej (w RAM). W miejscu gdzie można przechować dane, impuls włącza tranzystor podłączony do linii danych. Oprogramowanie wysyła impulsy el.. Każdy impuls to jeden bit - 1 lub 0 (elementarną jednostkę informacji).

Mikroprocesor - zawiera specyficzne zestawy instrukcji do zarządzania pamięcią.

Pobiera dane i instrukcje z pamięci, przechowuje je tam, gdzie inne jednostki mogą łatwo do nich sięgać, wykonuje instrukcje i dostarcza wyniki z powrotem do pamięci RAM.

Dysk twardy - talerze, na których zapisane są dane, wirują. Każde odwołanie do dysku, by zapisać lub odczytać, wywołuje ruchy, które muszą być wykonane przez głowice odczytu/zapisu.

Języki wewnętrzne komputerów, realizacja języków wyższego poziomu,

pojęcie interpretacji i kompilacji.

Komputer bez oprogramowania może wykonywać jedynie instrukcje w języku maszynowym

( wewnętrznym), jedynie taki jest dla niego zrozumiały. Oznacza to, że programy napisane w innych (źródłowych) językach muszą być przed ich uruchomieniem przetłumaczone na język maszynowy, zrozumiały dla danego typu komputera. Tłumaczenie tekstów programów z języka programowania na język maszynowy nazywa się translacją, która jest wykonywana przez komputer automatycznie za pomocą specjalnego programu zwanego translatorem. Translator dokonuje nie tylko tłumaczenia tekstu programu źródłowego, lecz także kontroluje prawidłowość jego napisania z punktu widzenia składni wybranego języka programowania.

Istnieją dwa zasadnicze typy translacji: kompilowanie i interpretowanie. W zależności od typu translacji translator może być nazywany kompilatorem lub interpretatorem.

Kompilator tłumaczy cały program na język maszynowy i dopiero taka wersja programu może być wykonywana.

Interpreter tłumaczy i wykonuje poszczególne operacje po kolei w miarę odczytywania ich z programu źródłowego.

Rozróżniamy translatory języków wysokiego poziomu, tzn. takie, w których jednej operacji języka programowania odpowiada wiele operacji maszynowych, oraz translatory języków symbolicznych- np. translator języka Asembler.

Wśród języków wysokiego poziomu najczęściej są wykorzystywane: Basic, Pascal, Fortran, C.

Miejsce oprogramowania systemowego, narzędziowego i użytkowego.

Oprogramowanie systemowe - najważniejszym składnikiem tego oprogramowania są systemy operacyjne. System operacyjny to zespół programów, którego podstawowymi zadaniami są:

zarządzanie zasobami komputera w celu zapewnienia możliwie optymalnego wykorzystania sprzętu,

tworzenie środowiska pracy dla użytkownika oraz wspomaganie go w procesie opracowywania, uruchamiania oraz eksploatacji programów użytkowych.

Po uruchomieniu komputera, system operacyjny musi być załadowany do pamięci operacyjnej przed rozpoczęciem jakichkolwiek działań na komputerze.

W zależności od przeznaczenia komputera, jego mocy obliczeniowej może na nim być zainstalowany jeden z wielu stosowanych obecnie systemów operacyjnych. Pewne systemy operacyjne pozwalają na wykorzystywanie jednego komputera przez wielu użytkowników jednocześnie( wielodostęp). Nowoczesne oprogramowanie pozwala łączyć komputery w tak zwane sieci. Za pomocą łączności telefonicznej lub satelitarnej potrzebne programy, dane i wyniki mogą być przesyłane od jednego komputera do drugiego na nieograniczoną odległość. W ten sposób rozbudowany system operacyjny nazywamy sieciowym. Jest on zwykle zainstalowany na tzw. komputerze - serwerze, do którego może być podłączona pewna liczba innych komputerów

Jednostanowiskowe systemy operacyjne: MS DOS, MS Windows 95, MS Windows 98.

Wielostanowiskowe (sieciowe) : MS Windows NT, Novell Net Ware, Unix, Linux.

Oprogramowanie użytkowe - stanowi warstwę, która jest najbliżej użytkownika. Są to pakiety programów narzędziowych potrzebne do konstruowania innych programów ( translatory, asemblery, biblioteki programów), programy składające tekst (Word), edytory grafiki komputerowej, arkusze kalkulacyjne (Excel ) systemy baz danych ( FoxBase, Clipper, Access), gry komputerowe, systemy finansowe, systemy wspomagające programowanie, programy nauczania i kontroli wiedzy

TEORIA PROGNOZ I SYMULACJI KOMPUTEROWYCH

Pojęcie prognozy i symulacji.

Prognozowanie to racjonalne, naukowe przewidywanie przyszłości.

Prognozy- potrzebne do podejmowania racjonalnych decyzji, niezbędna umiejętność przewidywania zjawisk.

PROGNOZOWANIE- przewidywanie procesów rozwojowych zjawisk.

Prognozowanie - to oparte na naukowych podstawach przewidywanie kształtowania się zjawisk i procesów w przyszłości

Prognoza - sąd o przyszłych stanach zjawisk i zdarzeń sformułowany w trakcie procesu prognozowania

Prognozowanie to racjonalne, naukowe przewidywanie przyszłych zdarzeń.

Przez prognozę rozumiemy sąd o zajściu określonego zdarzenia.

Głównym celem prognoz jest wspomaganie procesów decyzyjnych.

Rodzaje prognoz:

1.ze względu na horyzont czasowy

-długoterminowe

-średnioterminowe

-krótkoterminowe

-perspektywiczne

-ponad perspektywiczne

-operacyjne

-strategiczne

prognozy krótkoterminowe nie przekraczają 1 roku

prognozy średnioterminowe dotyczą od 2 do 5 lat

prognozy długoterminowe ponad 5 lat

Symulacje.

Model jest uproszczoną reprezentacją systemu, w czasie i przestrzeni, stworzoną w zamiarze zrozumienia zachowania systemu rzeczywistego.

Symulacja jest to manipulowanie modelem w taki sposób że działa on w zmienionej skali w czasie

i / lub w przestrzeni, umożliwiając nam uchwycenie oddziaływań i zachowań, które w innym przypadku byłyby nieuchwytne z tytułu ich oddalenia w czasie i przestrzeni.

Pojęcia prognozy i symulacji.

Prognoza - przewidywanie przyszłościowe zjawisk na podstawie danych historycznych i dostępnych dotyczących zdarzenia.

Symulacja - opisywanie w sposób sformalizowany modelu i badanie jak model będzie się zachowywał w różnych warunkach. Symulacja stosowana jest, gdy bezpośrednie zaobserwowanie zachowania się obiektu jest niemożliwe lub trudne.

Prognozowanie może służyć symulacji i odwrotnie

Prognozowanie na podstawie szeregów czasowych.

Oprogramowanie do prognoz na podstawie szeregów czasowych:

MS EXCEL- (średnia ruchoma, wygładzanie szeregów czasowych, wygładzanie wykładnicze, regresja liniowa - modele trendu, tendencja rozwojowa)

STATISTICA firmy StatSoft.

Przyczyny użycia w prognozowaniu modeli szeregów czasowych:

Zbytnia złożoność zjawisk, aby zrozumieć je i opisać bez użycia modeli;

Zadaniem prognozowania jest przewidzieć co się wydarzy a nie dlaczego się wydarzy;

Koszt zdobycia wiedzy o przyczynach zjawisk może być zbyt wysoki w stosunku do prognozy opartej o szereg czasowy.

Wyróżniamy następujące modele:

Naiwne;

Średniej ruchomej;

Wygładzania wykładniczego;

Tendencji rozwojowej;

Składowej periodycznej.

Metody naiwne

Stosowane są do prognozowania krótkookresowego, na jeden okres naprzód (t=n+1, n - liczba obserwacji zmiennej prognozowanej).

Opierają się na założeniu, że w dotychczasowym sposobie oddziaływania czynników określających wartość zmiennej prognozowanej nie nastąpią zmiany. W efekcie np. sprzedaż w okresie prognozowanym wzrośnie w tym samym stopniu co w poprzednim miesiącu, zysk będzie kształtował się na tym samym poziomie co w poprzednim kwartale.

W niektórych przypadkach prognozę na moment lub okres t konstruuje się na poziomie wartości zmiennej prognozowanej w momencie lub okresie t-1.

Yt* = Yt-1

Gdy w szeregu czasowym występuje tendencja rozwojowa, to konstruując prognozę na moment lub okres t możemy ją utworzyć powiększając wartość zmiennej prognozowanej z okresu lub momentu t-1 o wartość przyrostu tej zmiennej w okresie t-1 i t-2.

Yt* = Yt-1 + (Yt-1 - Yt-2 )

Koszty w okresie t-2 = 120.000 zł

Koszty w okresie t-1 = 122.300 zł

Koszty w okresie prognozowanym t =

K = 122.300 zł + (122.300 zł - 120.000) = 122.300 zł + 2.300 zł = 124.600 zł

Gdy prognozowana zmienna wykazuje tendencję do wzrostu lub spadku wówczas do prognozowania można zastosować metodę polegającą na założeniu, że wartość zmiennej prognozowanej

w momencie lub okresie t wzrośnie (spadnie) o określony procent w porównaniu do wartości tej zmiennej w momencie lub okresie t-1.

Yt* = (1+c) Yt-1

Jeżeli np. koszty w przedsiębiorstwie mają tendencję wzrostową o 2% co miesiąc to prognozę można wyznaczyć następująco:

Koszty w okresie t-1 = 122.300 zł.

Koszty w okresie prognozowanym t

K = (1+ 2%) * 122.300 zł = 1,02 *122.300 zł = 124746

Prognoza może także być sporządzona na podstawie założenia, że wartość zmiennej prognozowanej w momencie lub okresie t będzie równa wartości zmiennej prognozowanej w momencie lub okresie t-1 powiększonej (zmniejszonej) o pewną stałą c. Wartość stałej można wyznaczyć np. na podstawie obserwowanych zmian lub według opinii ekspertów.

Yt* = Yt-1 + c

Ponadto prognozę można wyznaczyć na podstawie założenia, że wielkość zmiennej prognozowanej

w momencie lub okresie t będzie równa wartości zmiennej w momencie lub okresie t-1 powiększonej

o średni przyrost wartości tej zmiennej w dostępnym materiale statystycznym.

t-2

Yt* = Yt-1 +(1/(t-2)) * Σ (YI+1 - Yi )

I=1

Przykład:

Koszty w firmie XYZ w miesiącach 10.99 do 03.2000 kształtowały się następująco:

Miesiąc |

Koszty |

Przyrost kosztów |

10.1999 |

108.300 zł |

- |

11.1999 |

110.100 zł |

1.800 zł |

12.1999 |

114.000 zł |

3.900 zł |

01.2000 |

117.100 zł |

3.100 zł |

02.2000 |

120.000 zł |

2.900 zł |

03.2000 |

122.300 zł |

2.300 zł |

Ustal prognozę na miesiąc kwiecień 2000.

T=7, średni przyrost = 14.000 zł /5 = 2.800 zł

Koszty w okresie prognozowanym t

K = 122.300 zł + 2.800 zł = 125.100 zł

Metoda średniej ruchomej

Wykorzystywane są do wygładzania i prognozowania szeregu czasowego.

Polega ona na zastępowaniu wartości zmiennej prognozowanej jej średnimi arytmetycznymi.

Yt=(1/k) Σ yi

K - stała wygładzania

Jeśli dużo elementów - silniej wygładza szereg ale wolniej reaguje na zmiany poziomu zmiennej prognozowanej.

Mało elementów (wyrazów) - szybciej reaguje na zmiany zachodzące w wartościach zmiennej prognozowanej ale większy wpływ wywierają na nią wahania przypadkowe (mniejszy efekt wygładzania szeregu).

Wskazówka praktyczna - 3 do 5 wyrazów dla danych miesięcznych.

Do oceny wykorzystuje się średni kwadratowy błąd prognozy. Do prognozowania wybiera się tą wielkość dla której s jest najmniejszy.

1 T

S* = Σ (Yt - Yt*)2

n-k t=k+1

Zastosowania:

Do prognozowania, gdy w rozpatrywanym okresie poziom wartości jest prawie stały

(z niewielkimi odchyleniami losowymi)Nie występuje tendencja rozwojowa, wahania sezonowe i wahania cykliczne.

Postulat postarzania informacji (nowsze dane zawierają bardziej aktualne informacje więc powinno im się nadawać relatywnie większą wagę niż informacjom starszym).

Model średniej ruchomej ważonej

Yt = Σ yi * w i-t+k+1

0<w1<w2<w3<w4< .... <wk<=1

Σ wi = 1

Wygładzanie wykładnicze

Zastosowanie:

W przypadku występowania w szeregu czasowym prawie stałego poziomu zmiennej prognozowanej oraz wahań przypadkowych.

Yt* = Yt-1* + αqt-1

Gdzie:

α - parametr wygładzania ( 0<α < 1)

qt-1 - błąd prognozy ex post.

Modele tendencji rozwojowej

Funkcja liniowa

Yt = α + β t

Funkcja wykładnicza:

Yt = αβt

Gdzie:

β > 1

Funkcja potęgowa:

Yt = αtβ

Szacowanie parametrów modeli liniowych

B= (Σ(t-tsr)*Yt)/ Σ(t-tsr)^2

A=ysr -b*tsr

Założenia prognozowania:

Stabilność relacji strukturalnych w czasie (postać modelu i oceny parametrów nie ulegną zmianie)

Stabilność rozkładu składnika losowgo

Składowe szeregów czasowych

Tendencja rozwojowa ( trend) - jest długookresową skłonnością do jednokierunkowych zmian (wzrostu lub spadku) wartości badanej zmiennej. Jest rozpatrywana jako konsekwencja działania stałego zestawu czynników (np.: sprzedaż - liczba potencjalnych klientów, ich dochody lub preferencje zakupu). Może być wyznaczana, gdy dysponuje się długim ciągiem obserwacji.

Stały (przeciętny) poziom prognozowanej zmiennej występuje wówczas, gdy w szeregu czasowym nie ma tendencji rozwojowej, a wartości prognozowanej zmiennej oscylują wokół pewnego, stałego poziomu.

Wahania cykliczne wyrażają się w postaci długookresowych, rytmicznych wahań wartości zmiennej wokół tendencji rozwojowej lub stałego (przeciętnego) poziomu tej zmiennej (np. cykl koniunkturalny).

Wahania sezonowe są wahaniami wartości obserwowanej zmiennej wokół tendencji rozwojowej lub stałego (przeciętnego) poziomu tej zmiennej (np. wpływ pogody).

Podstawowe rodzaje szeregów:

Jednowymiarowy szereg czasowy - ciąg zaobserwowanych stanów zmiennej Y, uporządkowanych według wartości zmiennej czasowej t, t=1, ...., n.

Produkcja miedzi elektrolitycznej w latach 1994 - 1998

Wyszczególnienie |

Lata |

||||

|

1994 |

1995 |

1996 |

1997 |

1998 |

Produkcja (w tys. Ton) |

405 |

412 |

427 |

423 |

439 |

Temperatura w Sopocie w 1999 r o godz. 21.00

Wyszczególnienie |

Data |

||||

|

01.01 |

02.01 |

03.01 |

04.01 |

05.01 |

Temperatura (°C) |

-2,7 |

-3,4 |

-2,9 |

-4,8 |

-5,7 |

Wielowymiarowy szereg czasowy - jest utworzony przez szeregi czasowe zmiennych Y1, ..., Yz, opisujących określony obiekt.

Linie kolejowe i drogi publiczne w km na 100 km2 w Polsce w dn. 31.12.

Wyszczególnienie |

Lata |

||||

|

1990 |

1991 |

1992 |

1993 |

1994 |

Linie kolejowe Drogi publiczne |

7,7 69,9 |

7,6 72,2 |

7,5 73,3 |

7,5 74,1 |

7,3 75 |

Jednowymiarowy szereg przekrojowy - ciąg zaobserwowanych stanów zmiennej Y, odnoszący się do tego samego okresu lub momentu do k-tego obiektu przestrzennego.

Samochody osobowe w wybranych krajach na 1000 mieszkańców w 1993 r.

Wyszczególnienie |

Austria |

Belgia |

Czechy |

Holandia |

Polska |

Samochody (szt/1000 mieszk.) |

422 |

409 |

261 |

375 |

176 |

Wielowymiarowy szereg przekrojowy - jest utworzony przez szeregi przekrojowe zmiennych Y1, ..., Yz, rozpatrywane w jednym momencie lub okresie.

Prognozowanie na podstawie szeregów czasowych.

W szeregach czasowych wyróżnia się dwie składowe: Składową systematyczną, będącą efektem oddziaływania stałego zestawu czynników na zmienną prognozowaną, oraz składową przypadkową zwaną często składnikiem losowym lub wahaniami przypadkowymi. Składowa systematyczna może wystąpić w postaci tendencji rozwojowej (trendu), stałego (przeciętnego) poziomu zmiennej prognozowanej, składowej okresowej. Składowa okresowa występuje w postaci wahań cyklicznych lub okresowych.

Tendencja rozwojowa (trend) jest długo okresową skłonnością do jednokierunkowych zmian (wzrostu lub spadku) wartości badanej zmiennej. Jest rozpatrywana jako konsekwencja działania stałego zestawu czynników. Może być wyznaczona gdy dysponuje się długim ciągiem obserwacji.

Stały (przeciętny) poziom prognozowanej zmiennej występuje wówczas gdy w szeregu czasowym nie ma tendencji rozwojowej, wartości zaś prognozowanej zmiennej oscylują wokół pewnego poziomu.

Wahania cykliczne wyrażają się w postaci długo okresowych, rytmicznych wahań wartości zmiennej wokół tendencji rozwojowej lub stałego poziomu tej zmiennej.

Wahania sezonowe są wahaniami wartości obserwowanej zmiennej wokół tendencji rozwojowej lub stałego poziomu tej zmiennej. Wahania mają skłonność do powtarzania się w określonym czasie, nie przekraczającym jednego roku.

Proces wyodrębniania poszczególnych składowych danego szeregu czasowego określa się mianem dekompozycji szeregu. Identyfikacje poszczególnych składowych szeregu czasowego konkretnej zmiennej umożliwia w wielu przypadkach ocena wzrokowa sporządzonego wykresu. Dla wielu szeregów czasowych wystarczająco adekwatne mogą okazać się modele ujmujące tylko niektóre składowe szeregu czasowego. Wykres szeregu czasowego umożliwia ponadto wykrycie obserwacji nietypowych oraz punktów zwrotnych. Wizualny przegląd danych może w niektórych przypadkach nasunąć wątpliwości co do sezonowości pewnych obserwacji. Występowanie w szeregu czasowym obserwacji nietypowych może w poważnym stopniu wpłynąć na rezultat procesu konstrukcji prognozy.

Ma to duże znaczenie w szeregach złożonych z niedużej liczby obserwacji, w których efekt wyrównania obserwacji nietypowych przez typowe jest mniejszy konieczne może być wówczas wyeliminowanie tego rodzaju obserwacji z szeregu czasowego. Gdy występują w szeregu czasowym tzw. punkty zwrotne następuje w nich zmiana kierunku tempa wzrostu lub spadku wartości zmiennej. Występowanie punktów zwrotnych wpływa w istotny sposób na przebieg procesu prognozowania, może wymagać użycia określonych metod prognozowania, np. analogowych, heurystycznych bądź opartych na funkcjach segmentowych, a nie na funkcjach analitycznych tendencji rozwojowej (w skrajnych przypadkach może nawet udaremnić prognozowanie). Na proces przewidywania składają się: przetworzenie informacji o przeszłości oraz przejście do informacji przetworzonej do prognozy.

W przypadku prognozowania na podstawie szeregu czasowego przetworzenie informacji o przyszłości następuje przez budowę odpowiedniego modelu formalnego, przejście zaś od informacji przetworzonej do prognozy przez wybór reguły prognozowania. Jeżeli w szeregu czasowym prognozowanej zmiennej występuje tylko jedna postać składowej systematycznej, to dość łatwo jest zbudować prognozę tej zmiennej. W procesie dekompozycji szeregu czasowego może by określony wpływ każdej ze składowych szeregu na zmienną prognozowaną. Konstrukcja prognozy polega na ogół na ekstrapolacji funkcji trendu, a nie na jej korekcie uwzględniającej oddziaływanie wahań okresowych na prognozowaną zmienną. Używanie w prognozowaniu modeli szeregów czasowych jest spowodowane trzema głównymi przyczynami. Po pierwsze, zjawisko jest zbyt złożone, by można je opisać i zrozumieć bez zużycia modeli. Po drugie, głównym zadaniem prognosty jest przewidzenie tego, co się zdarzy, a nie wyjaśnienie, dlaczego to się zdarzy. Po trzecie zaś, koszty zdobycia wiedzy o przyczynach wystąpienia przewidywanych zjawisk mogą być niewspółmiernie wysokie w porównaniu z konstrukcją prognozy opartą na modelu szeregu czasowego. W zależności od zmiennych objaśniających danego modelu oraz jego postaci można wyróżnić modele: naiwne, średniej ruchomej, wygładzania wykładniczego, tendencji rozwojowej, składowej periodycznej, autoregresyjnej itd.

Modele symulacyjne i ich budowa.

Prosty model symulacyjny, w pełni jednak użyteczny dla przedsiębiorstwa, można opracować w zwykłym arkuszu kalkulacyjnym, np. Excela lub Lotusa.

Model to przedstawienie obiektywnie istniejącego zjawiska, procesu czy rzeczy (oryginału) za pomocą odpowiednich środków odtwarzających. Zadaniem modelu jest imitowanie oryginału.

Symulacja jest to manipulowanie modelem w taki sposób że działa on w zmienionej skali w czasie i / lub w przestrzeni, umożliwiając nam uchwycenie oddziaływań i zachowań, które w innym przypadku byłyby nieuchwytne z tytułu ich oddalenia w czasie i przestrzeni.

Modele symulacyjne w analizach wariantów zmian.

Dynamiczny rozwój symulacji komputerowej zapoczątkowany w latach sześćdziesiątych, doprowadził do powstawania głównie dwóch typów modeli:

ukierunkowanych na zastosowania cząstkowe (zasoby oraz produkcja, marketing, finanse),

całościowe modele organizacji gospodarczych.

Coraz bardziej realna staje się obecnie możliwość formułowania rozleglejszych modeli (c) oddziaływań między różnymi podmiotami gospodarczymi.

Wydaje, że wszystkie trzy wymienione klasy modeli mogą mieć istotne znaczenie w analizach różnych wariantów funkcjonowania organizacji.

a) Modele ukierunkowane na zastosowania cząstkowe (zasoby oraz produkcja, marketing, finanse),

Pierwsza grupa modeli wspomaga specyficzne potrzeby organizacji oraz często jest włączana w bardziej rozległe narzędzia informatyczne. Dla przykładu , dalej przedstawione, szeroko rozpowszechnione narzędzia symulacyjne włączane do systemów wspomagają cech reinżynierię biznesu można zaliczyć do tej klasy modeli.

Również norma American Production and Inventory Control Society dla standardu MRPII uwzględnia funkcję symulacji umożliwiającą ocenę wpływu wprowadzanych zmian do planu produkcji i sprzedaży, harmonogramów oraz wszystkich innych elementów MRPII na plany finansowe, potrzeb materiałowych i zdolności wykonawczych.

Użytkownicy końcowi przy użyciu specjalnie przygotowanego oprogramowania bardzo często samodzielnie wykonują oraz z powodzeniem posługują się prostymi modelami. Szereg organizacji np. du Pont donosi o utworzeniu przez pracowników tych organizacji setek prostych systemów ekspertowych na bazie specjalnie przygotowanych systemów szkieletowych. Czas realizacji takich systemów szacuje się na około 6 miesięcy przy koszcie sięgającym około 50000 dolarów. Analizując (Stanek, 1995 str 30-31) kierunki rozwoju systemów ekspertowych zauważyliśmy, że systemy takie mogą być w organizacji agregowane w kierunku systemów o wysokiej kompleksowości wiedzy oraz poprzez zaangażowanie kompleksowej technologii mogą doprowadzić do powstania w organizacji systemu o oddziaływaniu strategicznym. Analizując takie możliwości w warunkach krajowych w ramach Grantu KBN na początku lat 90-tych podjęliśmy próbę zaadaptowania systemu ekspertowego do oceny ryzyka kredytowego wykonanego w jednej z wyróżniających się prac magisterskich. Nieznacznie zmodyfikowany prototyp skierowaliśmy do oddziału dużego banku z prośbą o dokonanie weryfikacji. Odpowiedź niestety była negatywna. Jednak niespełna miesiąc wystarczył aby rozwinąć ogólny prototyp zgodnie z uwagami ekspertów banku (por. Stanek, J. Palonka, P. Palonka, 1994, P. Palonka 1995).

b) Całościowe modele organizacji gospodarczych.

Druga grupa modeli wspomaga zwykle zarządzanie strategiczne np. systemy modeli cząstkowych opisane w klasycznym podręczniku Naylora (1979). Również w warunkach krajowych w przypadku systemu scentralizowanego, parametrycznego oraz rynkowego podejmowane były próby tworzenia systemów modeli cząstkowych w organizacjach gospodarczych (por. np. Sroka, Stanek 1986a, 1986b, 1989, 1996).

Z kolei w szeregu pracach kryzys planowania strategicznego jaki odnotowano w latach osiemdziesiątych, jak ocenia obecnie wielu autorów był związany z niepowodzeniami w dążeniu do bezkrytycznego stosowania prostych reguł tzw. reguł kciuka w tej złożonej problematyce. Niestety posługiwanie się tymi regułami w zestawieniu z bardzo niedoskonałymi jeszcze w tym czasie arkuszami elektronicznymi powodowało zbyt wielkie uproszczenia. Coraz bardziej obecnie rozpowszechnione podejścia wielowymiarowe (np. SAS MOTORE, ORACLE OLAP) postrzega się jako możliwość przezwyciężenia zaistniałego kryzysu.

W komputerowym modelowaniu symulacyjnym generalne postulaty prostoty nie tylko nigdy nie były tak radykalne jak bywały w grach, ale obserwować można było raczej przeciwne tendencje. Jak się wydaje akceptowalną złożoność ograniczały tu głównie aktualne możliwości budowy sprawnego oprogramowania, wielkość komputerów (pamięć, szybkość), trudności projektowania oraz stosunki z odbiorcami i rozporządzalne fundusze [Rzońca 1983]. Jednak zawsze używano też - co najmniej w dydaktyce - skrajnie prostych modeli. Forrester, na przykład [1972: (2 - 4) - (2 - 10)], używa bardzo prostego modelu magazynu jako przewodniego przykładu modelu w konwencji dynamiki systemów (SD) oraz jako przykładu równie prosto modelowo ujmowanych zjawisk i ich badania. Jednym z ulubionych w dydaktyce oryginałów takich najprostszych modeli bywała spłuczka klozetowa [Forrester 1972: 22 - 26; Łukaszewicz 1975: 103 - 104]. Można wskazać wiele przykładów podobnie prostych modeli w licznych podręcznikach czy to symulacji (np. Cafee cooling - wykładniczy spadek [Roberts et al 1983: 267 - 281]), czy to do nauczania za pomocą symulacji o systemach (np. Infekt - infekcja w populacji [Bossel 1985: 53 - 58]), czy też do nauczania symulacji w określonej dziedzinie (np. regulator procesu produkcyjnego - w ekonomii [Wąsik 1983: 71-74]).

Modele symulacyjne i ich budowa.

Symulację należy stosować gdy inne sposoby rozwiązania problemu odrzucono, a proces modelowania jest nie możliwy. Korzyści jakie zyskujemy przy stosowaniu symulacji to:

zachowanie systemu można modelować w warunkach rzeczywistych i hipotetycznych

można zbadać rozwiązania bez budowy prototypów

każdy eksperyment symulacyjny można przeprowadzić dokładnie w tych samych warunkach

uzyskuje się duży przedział wartości czasu symulowanego do rzeczywistego

Etapy tworzenia modeli symulacyjnych:

określenie symulowanego systemu

sformułowanie modelu

przygotowanie danych

zaprogramowanie modelu

ocena adekwatności modelu

planowanie eksperymentów symulacyjnych

wprowadzenie eksperymentów

interpretacja uzyskanych wyników

dokumentowanie

Dokumentacja:

krótka charakterystyka symulowanego systemu. System z wyszczególnieniem obiektów i zależności.

Projekt systemu symulacyjnego

Plan eksperymentów

Wykaz danych wejściowych

Zestawienie wyników

Analiza wyników

Wnioski

Błędy symulacji:

złe określenie celu symulacji

nieodpowiednia szczegółowość

nieodpowiedni wybór języków symulacji.

Projektowanie eksperymentów symulacyjnych.

W ostatnich latach nastąpił szczególny rozwój metodyki badań doświadczalnych, zwanej teorią eksperymentu. Złożoność obiektów zmusza do przeprowadzania doświadczeń obejmujących coraz to większą liczbę badanych wielkości. Występują przy tym trzy istotne fakty, które spowodowały powstanie teorii eksperymentu:

- po pierwsze: liczba kombinacji wartości czynników badanych przekracza praktycznie możliwości realizacji doświadczeń;

- po drugie: nie wszystkie czynniki mogą być badane oddzielnie, gdyż wpływ jednego czynnika na wynik badania zależy często od wartości innego czynnika dotychczas z różnych przy-czyn nie uwzględnianego w realizowanym doświadczeniu;

- po trzecie: istnieją czynniki, których wartości nie można ustalić na stałym poziomie, a nawet są czynniki w ogóle niemierzalne lub po prostu nie znane, które jednak wpływają na wynik doświadczenia.

W ten sposób niemożliwe stało się zachowanie w doświadczalnictwie klasycznej koncepcji determinizmu, które należało poszerzyć o metody statystyki matematycznej oraz włączyć w proces badania nowoczesnych technik informatycznych. Dało to początek teorii eksperymentu (TE) obejmującej następującą problematykę:

- modelowanie analityczne obiektów badań (MA);

- programowanie badań doświadczalnych (PBD);

- analizę wyników badania (A).

Jak wynika z rys. 7.1 przedstawione problemy są zespolone w jedną całość i występują w różnych etapach realizacji eksperymentu. Teoria eksperymentu powstała pod presją dążeń do po-

Rys.7.1 Schemat struktury teorii eksperymentu.

prawy efektywności badań naukowych, rozumianej jako stosunek ilości i jakości informacji naukowej do poniesionych kosztów i czasu badań. Ponieważ badanie złożonych obiektów wymaga uwzględnienia wielu czynników „n” wpływających na wynik końcowy „z”, to niezbędne jest wyznaczenie z badań funkcji wielu zmiennych w postaci:

(7.1)

Liczba pomiarów określana jest więc z zależności:

(7.2)

Można łatwo obliczyć, że dla i=10, ni = 10, stąd n =

skąd wynika, że gdyby jeden po-miar trwał 1 godzinę, to czas badań kompletnych można oszacować na około 1 mln lat.

Teoria eksperymentu umożliwia na początku określenie celu i metod analizy wyników pomiarów, a potem dopiero przyjęcie odpowiedniego planu doświadczenia i realizacje pomiarów. Plan doświadczenia musi równocześnie uwzględniać postulat, aby liczba pomiarów wymaganych według tego planu była możliwie mała.

W naukach empirycznych tworzenie wartościowych informacji poznawczych jest zawsze uzależnione od sposobu przeprowadzenia badań empirycznych, mających na celu zebranie odpowiednich wyników pomiarów lub weryfikację sformułowanych hipotez i założeń badawczych[4, 7]. Wśród badań empirycznych rozróżnia się (rys.7.2) :

- obserwacje;

- doświadczenia;

- eksperymenty.

Obserwacje mają miejsce wtedy, gdy badacz B lub system badający B może tylko odbierać sygnały pochodzące z systemu badanego S i nie wywiera na ten system żadnego wpływu. Zrozumienie odbieranych sygnałów przez badającego B dostarcza mu informacji o źródle owych sygnałów. Na rys.7.2 A). przedstawiono najprostszy schemat badania empirycznego. Badany system S posiada wartościowe dla badającego B informacje zawarte w zbiorach Is1 oraz Is2. Na skutek niedoskonałości aparatury pomiarowej, ułomności badającego lub innych losowo-uzależnionych przyczyn, co ilustruje filtr F1, system B otrzymuje tylko pewien podzbiór Is2 wartościowych informacji. Korzystając z wiedzy badacza WB pobiera on IWB informacji, które wykorzystuje do przetworzenia informacji Is2. Jeżeli system B nie wy-korzysta wszystkich wartościowych informacji, tracąc informacje zbioru IB1-co ilustruje filtr F2, to wyprowadza na zewnątrz ich część IB2 jako końcowy zbiór informacji Ik. Informacje te są także gromadzone przez badającego B, zwiększając jego wiedzę WB.

Rys. 7.2 Specyfika badań empirycznych: obserwacja (A), doświadczenie (B) oraz eksperyment (C).

Schemat badania empirycznego polegającego na przeprowadzaniu doświadczeń pokazano na rys. 7.2 B), w którym występuje dodatkowo blok wiedzy badacza o modelu matematycznym lub fizycznym M(S). W celu uproszczenia opisu i schematu nie zaznaczono już w tym i następnym schemacie filtrów F1 i F2, mimo iż istnieją one również i odgrywają identyczną rolę co poprzednio. Badający system B korzystając ze swej wiedzy WB opracowuje przy pomocy zbioru wartościowych informacji IWB1 model badanego systemu, optymalizujący przebieg badania. Wartość informacji IB2 wytworzonych przez system B jest zdecydowanie większa niż w poprzednim przypadku.

Eksperyment, którego schemat badania pokazano na rys.7.2 C) w porównaniu

z doświadczeniem różni się dodatkowym wprowadzeniem następujących urządzeń:

- informatycznych systemów pomiarowych ISP, przekazujących bezpośrednio informacje

do komputera;

- komputera o konfiguracji wynikającej z celu badania;

- banku informacji w zewnętrznej pamięci komputera;

- systemem sterowania stanami badanego systemu S za pomocą sygnałów Ir.

Ten schemat badania systemu S pozwala na uzyskiwanie informacji o jeszcze większej wartości niż poprzednio. Z banku informacji na każde żądanie możliwe jest uzyskiwanie dodatkowych informacji

o badanym systemie S.

Przebieg procesu tworzenia wartościowych informacji poznawczych przez system badający B na systemie empirycznym S ilustruje schemat pokazany na rys.7.3. System badający B składa się zawsze ze zbioru ludzi oraz aparatury pomiarowej. System ten posiada wiedzę o badanym obiekcie S w postaci zbioru Ip. Podczas badań system B otrzymuje o systemie

Rys.7.3 Schemat procesu wytwarzania nowych informacji wartościowych.

S informacje Is, które przetwarza metodami M i algorytmami A. Rezultatem tych działań są wytworzone informacje poznawcze I o badanym systemie S.

W badaniach diagnostycznych podczas planowania i realizacji pomiarów dla potrzeb oceny stanu maszyny znajduje zastosowanie najczęściej eksperyment, w formie czynnej, biernej i bierno-czynnej, których charakterystyka została dalej omówiona.

Planowanie eksperymentów

Planowanie eksperymentów prowadzi się dla potrzeb wyznaczenia (lub weryfikacji) podanego opisu matematycznego modelu obiektu, weryfikacji hipotez badawczych, obserwacji nowych faktów oraz ułatwienia obliczeń w fazie opracowywania wyników.

- programy statyczne stosowane w eksperymentach czynnych i bierno-czynnych;

- programy dynamiczne (sekwencyjne) - stosowane w eksperymentach biernych.

Główną cechą programów statycznych jest to, że wszystkie układy wartości czynników badanych Xi (cech stanu), dla których będą przeprowadzane pomiary wartości symptomów Sj zostają określone jednocześnie przed rozpoczęciem badań. Uzyskiwane kolejne wyniki pomiarów nie mają wpływu na program badań. Zaliczenie tych programów do grupy eksperymentów czynnych i bierno-czynnych wynika z faktu, że zgodnie z rys. 7.5 na każdym kroku badania znany jest wektor cech stanu X, przy zadanym i znanym Z,E = const oraz N-przypadkowym.

Cechą podstawową programów dynamicznych jest to, że przed rozpoczęciem badań określa się tylko jeden wybrany układ wartości czynników badanych (cech stanu) Xi, od którego rozpoczyna się pomiary oraz ustala się procedurę dla wyznaczenia kolejnego układu czynników badanych, uwzględniających wynik poprzednich pomiarów. W tym przypadku w zastosowaniu badań diagnostycznych są to eksperymenty bierne, gdyż Z,E=const, N-przypadkowe, X-szukane.

Programy statyczne pozwalają na określenie rodzaju, liczby i warunków pomiaru przed rozpoczęciem badań, co znakomicie ułatwia ich przygotowanie techniczno-organizacyjne. Natomiast programy dynamiczne to sekwencje, z których każda uwzględnia wyniki po-przednich pomiarów, co z kolei utrudnia techniczno-organizacyjną stronę realizacji badań. Należy od razu podkreślić, że między tymi programami istnieje silne powiązanie: pewne programy o zbliżonych zasadach mogą być traktowane jako statyczne, albo przy pewnych niewielkich zmianach stają się programami dynamicznymi.

Teoretycznie najlepszą drogą do rozwiązywania problemów badań doświadczalnych jest właściwie zaprojektowana procedura eksperymentu. Planowanie to może mieć różny przebieg, zależnie od przedmiotu badań, celów poznawczych, charakteru żądanych informacji,

wreszcie od procedur i technik badawczych jakie są dostępne w badaniach. Istnieją jednak pewne ogólne reguły postępowania w procesie planowania, ważne dla wszelkiego rodzaju problemów i procedur, przestrzeganie których wprowadza porządek do procesu planowania i chroni badacza przed zaniedbaniami niekorzystnymi dla rezultatów badań.

Istota przydatności teorii eksperymentu w planowaniu badań polega na tym, że właściwie dobrany program badań zapewnia:

- wyznaczenie funkcji stanowiącej matematyczny opis obiektu badań (model OB) i to funkcji o z góry przyjętej postaci;

- ograniczenie ogólnej liczby pomiarów do rozsądnych, raczej małych wartości.

Realizacja tak formułowanych zadań jest możliwa za pomocą odpowiednio dobranych do celów badania gotowych lub opracowanych planów. I tak:

- jeżeli celem badań jest wyznaczenie funkcji obiektu badań, to należy poszukiwać planu w grupie planów zdeterminowanych (uwarunkowanych);

- jeżeli celem badań jest weryfikacja istotności wpływu wielkości wejściowych, to należy po-szukiwać planu w grupie planów statycznych randomizowanych (losowych);

- jeżeli celem badań jest wyznaczenie ekstremum obiektu badań, to właściwe plany znajdują się w grupie planów optymalizacyjnych.

Planowanie badań doświadczalnych obejmuje następujące etapy badań:

1. charakterystyka obiektu badań, opracowując ją należy:

- ustalić stan wiedzy w zakresie tematu, a tym samym określić zagadnienia wymagające rozwiązania na drodze doświadczalnej;

- określić zbiory wielkości charakteryzujących obiekt badań (wielkości wejściowe, wyjściowe, stałe i zakłócające);

- określić relacje między wielkościami, które należy rozpoznać w wyniku badań doświadczalnych;

2. cel badań doświadczalnych dobrze określony stanowi podstawę powodzenia i najczęściej dotyczy jednej z możliwości:

- wyznaczenia funkcji (modelu) obiektu badań, gdzie celem jest ustalenie związków między wszystkimi wielkościami wejściowymi a wielkością wyjściową;

- wyznaczenia stanu granicznego symptomów lub granic dla klasyfikacji zdatności i niezdatności badanych obiektów;

- weryfikacja istotności wpływu wybranych wielkości wejściowych na wielkości wyjściowe na tle zakłóceń losowych;

3. metoda badań doświadczalnych dotyczy:

- wyboru właściwego planu doświadczenia;

- określenia sposobu jego realizacji i liczby powtórzeń pomiarów;

- określenia metod i środków pomiarowych (stanowisko badawcze);

4. realizacja badań doświadczalnych na przygotowanym stanowisku badawczym zgodnie z zasadami punktu 3;

5. analiza wyników i wnioskowanie prowadzone w zależności od realizowanego celu badania, dostępnymi metodami wnioskowania i narzędziami wizualizacji wyników;

6. wnioski z badań formułuje się w postaci:

- wniosków poznawczych;

- wniosków utylitarnych (praktycznych);

- rozwojowych, określających kierunki dalszych badań.

Ogólne zasady eksperymentowania

Realizacja badań eksperymentalnych wymaga wykonania kilku kompleksowo zgrupowanych zespołów czynności, takich jak:

- sformułowanie celów i programu badań;

- przygotowanie stanowiska badawczego;

- prowadzenia badań według przyjętego planu;

- opracowanie wyników pomiarów.

Rys.7.9 Organizacja prac eksperymentalnych.

Organizację czynności podczas przebiegu eksperymentu można schematycznie przed-stawić jak na rys.7.9, wyróżniając:

- warstwę bezpośredniego sterowania eksperymentem, polegającego na uzmiennianiu wielkości wejściowych i wykonywaniu pomiarów zgodnie z planem badań;

- warstwę przetwarzania wstępnego i dokładnego danych pomiarowych, badania modelowe i porównywanie ich z danymi pomiarowymi;

- warstwę decyzji, w której eksperymentator na podstawie otrzymanych wyników częściowych dokonuje korekt dalszego przebiegu eksperymentu, zmian w modelu i obiekcie.

Wymienione czynności są pracochłonne, ich realizacja natomiast kosztowna z powodu złożoności i wysokich kosztów eksploatacji współczesnych stanowisk badawczych. Prowadzenie badań jest więc coraz częściej przedmiotem automatyzacji i wspomagane jest nowoczesnymi technologiami informatycznymi.

Schemat podstawowych czynności eksperymentatora, wynikający z zakresu ogółu prac eksperymentalnych pokazano na rys. 7.10.

Poprawne zrealizowanie eksperymentu obejmuje zatem elementy badania naukowego w postaci niżej podanych zagadnień :

- postawienie problemu i hipotez roboczych,

- określenie materiału dowodowego weryfikującego przyjęte hipotezy,

- wskazanie aspektów uogólniających sformułowanego problemu,

- przyjęcie zakresu prowadzonych badań,

- zaplanowanie kolejnych etapów badań,

- rozważenie potrzebnych środków technicznych, finansowych i liczebności personelu.

Analizując elementy główne każdego eksperymentu uwzględniające obiekty badań (w losowo różnym stanie), opis generowanych sygnałów jak i sposoby ich przetwarzania można stwierdzić, że wszelkie własności diagnostyczne wyrażane są w kategoriach losowych. Te losowe własności powodują, że wszystkie stwierdzenia w diagnostyce są wyrażane w kategoriach prawdopodobieństw z określonym poziomem ufności. Warunkuje to potrzebę stosowania nowoczesnych metod i technik badawczych dla uzyskania maksimum prawdopodobieństwa wypracowywanych decyzji.

Wydaje się mało prawdopodobne, by sformułowanie pełnego i zarazem dostatecznie ogólnego wykazu zasad praktycznych realizacji badań było możliwe. Niemniej jednak, poniżej podano zestawienie pewnej liczby pytań, które istotnie wpływają na wyniki eksperymentów:

- czy problem badawczy został właściwie sformułowany ?

- czy cel badań jest precyzyjnie określony ?

- czy przyjęto właściwy plan badań ?

- czy umiejętności zespołu odpowiadają wymogom planu badań ?

- jak wygląda bilans potrzeb wynikających z planu badań w zakresie czasu pracy, środków rzeczowych i finansowych ?

- czy narzędzia i metody badawcze zostały sprawdzone pod względem rzetelności i skuteczności;

- jakich trudności i zakłóceń można oczekiwać w toku realizacji badań ?

- jakie przedsięwzięto środki dla zauważenia istniejącego rozwiązania problemu lub jego braku ?

- czy w planie badań uwzględniono ewentualną konieczność formułowania i rozwiązywania zadań pomocniczych i pobocznych ?

- jakie ustalono zasady analizy wyników częściowych ?

- czy ustalono zasady zmiany planu badań warunkowane przez wyniki częściowe ?

- jaki przyjęto sposób opisu materiału badawczego?

Przy formułowaniu wyników zrealizowanego eksperymentu należy podać rzetelne odpowiedzi na następujące pytania:

- czy i w jakim zakresie rozwiązano problem badawczy ?

- w jakich dziedzinach nauki i praktyki znajdzie zastosowanie uzyskane rozwiązanie ?

- jakie nowe problemy wyłaniają się w związku z wynikami badań ?

- jak przebiegała realizacja planu badań ?

- jak należy ocenić zastosowane metody i narzędzia badawcze ?

- jakie wystąpiły zakłócenia w trakcie badań (czasowe, merytoryczne, sprzętowe) ?

- co wynika z pozyskania nowej wiedzy w zakresie sformułowanego problemu badawczego ?

Komputerowe wspomaganie eksperymentu

Wykorzystanie komputerów podczas badań eksploatacyjnych preferuje różne formy eksperymentów, gdzie istnieje możliwość automatycznej akwizycji danych, przetwarzania i wnioskowania maszynowego. Także w eksperymentach tych istnieje możliwość programowanej ingerencji w zmiany stanu (zachowań) badanych obiektów, co znacznie ułatwia rozwiązywanie problemów modelowania i symulacji.

Podstawowe funkcje realizowane przez system obsługi eksperymentu, budowany w oparciu o nowoczesne technologie informatyczne pokazano na rys.7.11.

Rys. 7.11 Struktura systemu obsługi eksperymentu (SOE).

Różnorodność obiektów technicznych i realizowanych zadań powoduje różnorodność potrzeb w zakresie metod i środków badawczych, w tym także metod i form komputeryzacji. Całościowe opracowanie przedstawionych problemów tworzy podstawy oczekiwanych systemów komputerowego wspomagania eksperymentów.

Warto zaznaczyć, że profesjonalne oprogramowanie planowania eksperymentu jest bardziej rozwinięte od oprogramowania realizacji i opracowania wyników samego eksperymentu, od których oczekuje się:

- większej odporności na przetwarzanie danych zawierających grube błędy;

- zwiększonej odporności na niedokładności w specyfikacji modelu;

- stosowania nieliniowych algorytmów przetwarzania danych;

- przetwarzania on-line związanego z szybkimi urządzeniami wprowadzania i wyprowadzania danych pomiarowych;

- poszerzenia możliwości i niezawodności algorytmów identyfikacji zjawisk opisywanych równaniami różniczkowymi i różnicowymi.

Wydaje się, że mimo znacznego postępu podstawowe problemy użytkowników komputerowych systemów eksperymentalnych skupiają się dalej wokół zagadnień sprzęgania komputera z obiektem oraz z potrzebą wizualizacji danych wielowymiarowych wraz z możliwościami animowanej eksploracji w dowolnie zadanych kierunkach. Postęp w dziedzinie technologii cyfrowej oraz w informatyce nie jest jednak w stanie zastąpić opóźnień w za-kresie metodologii eksperymentu i tworzenia modeli o charakterze poznawczym. Nowym wyzwaniem dla metodologii eksperymentu są dokonane na przestrzeni kilkunastu ostatnich lat odkrycia w zakresie dynamiki procesów znajdujących się daleko od punktów równowagi i wykazujących zachowania chaotyczne.

Odpowiedzialność człowieka za poprawne działanie najczęściej zautomatyzowanych systemów technicznych, mimo wsparcia nowoczesnymi technologiami informatycznymi, wcale się nie zmniejszyła. Skomputeryzowane systemy badania i sterowania są najbardziej podatne na błędy popełniane przez operatora w rozumowaniu, kojarzeniu i wnioskowaniu, które są niebezpieczne przede wszystkim dlatego, że ujawniają się zwykle dopiero swoimi skutkami gdy jest już za późno na odwrócenie działań.

Istotnym zagrożeniem są również błędy w procedurach pracy i niedopatrzenia nadzoru, czyli błędy w zarządzaniu eksploatacją systemu technicznego. Z tego powodu poszukuje się intensywnie metod wykrywania źródeł błędów człowieka i takich rozwiązań konstrukcyjnych i organizacyjnych, które zredukują wpływ błędów ludzkich na bezpieczeństwo systemu.

Niedoskonałości człowieka w badaniach eksperymentalnych powodują podobne skutki, wprowadzając ograniczenia co do poprawności ich rezultatów.

Rolę człowieka w badaniach doświadczalnych można omówić w dwóch aspektach : jako twórcy i jako użytkownika.

Twórca badań uznaje potrzebę ich podjęcia a następnie po przeprowadzeniu analizy celowości i możliwości podjęcia badań, precyzuje cele badań. Z celem badania łączy się opracowanie zadań, których wykonanie ma umożliwić realizację celów badań. Po tym należy:

- dokonać krytycznej analizy stanu zagadnienia w literaturze,

- zorganizować zespół badawczy,

- ustalić założenia badawcze i formy pracy zespołu.

Treści merytoryczne w pracy zespołu (jak i pojedynczego badacza) obejmują :

- opracowanie modeli matematycznych i hipotez wyjaśniających stan obiektu diagnostyki,

- opracowanie programu badań,

- przeprowadzenie pomiarów,

- opracowanie i interpretacja uzyskanych wyników,

- ocenę stopnia potwierdzenia hipotez wyjaśniających,

- sformułowanie wniosków oraz przedstawienie zaleceń,

- opracowanie sprawozdania z badań.

Efektywność działania i wykorzystania możliwości obiektu zależy od współdziałania ba-daczy z tym obiektem. Krótkie cykle robocze z wieloma rozruchami i zatrzymaniami na tle zmiennych stanów otoczenia, ciągłe zmiany czynności, natężenie hałasu, toksyczność spalin, ograniczona widoczność i oświetlenie miejsca pracy, obserwacja urządzeń sygnalizacyjnych itp. powodują szybkie zmęczenie i wyczerpywanie się zdolności do prawidłowych zachowań badającego.

Prawidłowe współdziałanie człowieka z obiektem, traktowanym jako system antropotechniczny, stawia określone wymogi dla jego stanu psychofizycznego, wśród których do najbardziej ogólnych zalicza się :

- indywidualne cechy badacza,

- stopień wykształcenia,

- zgodność wymagań techniki z cechami badacza,

- motywacje działania,

- organizacja pracy,

- stan zdrowia,

- stan obiektu technicznego,

- stan otoczenia.

Przedstawione uwagi mają decydujący wpływ na wyniki prowadzonych eksperymentów diagnostycznych, przy czym zagadnienie roli człowieka w systemach antropotechnicznych jest dopiero postrzegane w aspekcie wzajemnego oddziaływania obiektu i człowieka.

BADANIA OPERACYJNE

Budowa i zastosowanie liniowych modeli optymalizacji

W wielu różnych sytuacjach podejmujemy decyzje. Sytuacje te nazywamy sytuacjami decyzyjnymi, a osobę podejmującą decyzję - decydentem. Warunki, w jakich działa decydent, nie pozwalają na wybór dowolnej decyzji. Decyzję zgodną z warunkami ograniczającymi nazywamy decyzją dopuszczalną.

Nie każda decyzja dopuszczalna jest równie dobra. W świetle celów, jakie sobie stawia decydent, jedne decyzje mogą być lepsze, inne gorsze. Stąd wynika problem wyboru decyzji najlepszej, zwanej decyzją optymalną. Wybór decyzji optymalnej wymaga przyjęcia określonego kryterium, według którego oceniamy decyzje jako lepsze lub gorsze. Kryterium to nazywamy kryterium wyboru (oceny).

Opis określonej sytuacji decyzyjnej nazywamy problemem (zagadnieniem) decyzyjnym w którym warunki ograniczające, kryterium wyboru i decyzje dają się opisać

w języku matematycznym.

Warunki ograniczające najczęściej opisywane są za pomocą układów równań lub nierówności. W równaniach tych(lub nierównościach) występować będą pewne wielkości dane, zwane parametrami, oraz wielkości, które należy ustalić, zwane zmiennymi decyzyjnymi.

Oprócz warunków ograniczających w zadaniu decyzyjnym mogą także występować warunki dotyczące znaku zmiennych (np. warunek nieujemności) lub typu zmiennych (np. warunek ich ciągłości, całkowitoliczbowości lub binarności).

Decyzję dopuszczalne utożsamiać będziemy z takim układem wartości zmiennych (układem liczb), które spełniają wszystkie warunki opisujące badaną sytuację. Rolę kryterium wyboru będzie pełnić pewna funkcja zmiennych decyzyjnych mierząca cel, który chce osiągnąć decydent. Funkcją tę nazywa się funkcja celu.

Wybór decyzji optymalnej polega na ustaleniu takiej decyzji dopuszczalnej, przy której funkcja celu osiąga wartość najkorzystniejszą, tzn. w zależności od badanej sytuacji wartości minimalną lub maksymalną.

Opisanie sytuacji decyzyjnej w języku matematycznym ma na celu sprowadzenie problemu wyboru najlepszego decyzji do rozwiązania pewnego jednoznacznie określonego zadania matematycznego. Aby rozwiązanie takiego zadania rzeczywiście umożliwiło wybór najlepszej decyzji, trzeba je tak sformułować, by dokładnie opisywało ono daną sytuację decyzyjną. Należy zatem ustalić:

jakie wielkości mają być wyznaczone i odpowiednio je oznaczyć (tzn. należy podać zmienne decyzyjne),

jakie wielkości są dane ( określić parametry zadania),

jakie warunki ograniczające musi spełnić dopuszczalne decyzje i sformułować je w postaci równania lub nierówności wiążących zmienne decyzyjne (zapisać warunki ograniczające),

cel, jaki chce osiągnąć decydent oraz sformułować funkcję zmiennych decyzyjnych określającą stopień osiągnięcia celu (podać funkcję celu).

Jeżeli w zadaniu decyzyjnym funkcja celu oraz warunki ograniczające są liniowe, to zadanie takie nazywamy liniowym modelem optymalizacji.

Budowa i zastosowanie liniowych modeli optymalizacji.

Modele optymalizacji liniowej stanowią najliczniejszą i najbardziej rozpowszechnioną grupę modeli matematycznych dotyczących wyboru decyzji optymalnej, tj. takiej, która przy istniejących ograniczeniach zapewnia, ze względu na przyjęte kryterium, najlepszą realizację określonego zamierzenia - celu. Proces budowy modelu umożliwiającego wyznaczanie decyzji optymalnej składa się z czterech etapów:

(1) zdefiniowania pojęcia decyzji,

(2) ustalenia warunków wyznaczających zbiór decyzji dopuszczalnych D,

(3) przyjęcia miernika oceny stopnia (poziomu) realizacji założonego celu przez każdą z decyzji dopuszczalnych,

(4) określenia pojęcia decyzji optymalnej przy przyjętym mierniku oceny.

Otrzymany w takim postępowaniu model wyboru decyzji optymalnej jest zadaniem optymalizacji liniowej, gdy:

Sformułowany problem decyzyjny pozwala na ilościowe ujęcie rezultatów każdego z wymienionych etapów budowy modelu.

Jego zapis formalny ma niżej wymienione własności:

(a) Dowolną decyzję można wyrazić za pomocą nieujemnych wartości liczbowych k zmiennych - zmiennych decyzyjnych, tzn. dowolną decyzję można zapisać jako wektor x = [xl x2 ... xk], w którym xj≥ 0 (j = 1, 2, ..., k) oznacza określoną wartość j-tej zmiennej decyzyjnej, a liczba k liczbę zmiennych decyzyjnych, wynikającą z treści modelowanego problemu.

(b) Ograniczenia dotyczące swobody wyboru decyzji (definiujące zbiór D można zapisać w postaci układu nierówności lub równań liniowych, jakie muszą spełniać wartości zmiennych decyzyjnych xl, x2, ..., xk, tzn. zapis formalny ograniczenia można przedstawić za pomocą nierówności:

a1x1+a2x2+...+akxk ≤ b lub a1x1+a2x2+...+akxk ≥ b

albo równania:

a1x1+a2x2+...+akxk = b

(c) Ocenę stopnia osiągnięcia celu przez decyzję dopuszczalną x wyraża wartość pewnej funkcji liniowej f (funkcji celu), określonej na zbiorze D.

Miernikiem oceny jest więc funkcja:

f (x) = c1x1 + c2x2 + ... + ckxk.

(d) Ustalenie, czy decyzja optymalna x° ma być tą spośród decyzji dopuszczalnych, która zapewnia, że f (x°) jest największą (maksymalną) czy też jest najmniejszą (minimalną) wartością funkcji celu f osiąganą na zbiorze D.

Wiele praktycznych zagadnień w ekonomii, badaniach operacyjnych, teorii decyzji i technice, nauce czy przemyśle może być sformułowanych jako modele LP. Na przykład przepływy gotówkowe, planowanie kadr osobowych, planowanie lotów personelu lotniczego, dostawy za pomocą ciężarówek czy statków, planowanie obciążenia maszyn, przepływ wody, ropy czy gazu w sieci rurociągów.

Metoda simpleks.

Uniwersalną metodą rozwiązywania programów liniowych jest algorytm simpleks. Istota algorytmu polega na badaniu kolejnych rozwiązań bazowych (dopuszczalnych) w taki sposób że:

znajdujemy (dowolne) rozwiązanie bazowe programu;

b) sprawdzamy czy jest ono optymalne;

c) jeżeli dane rozwiązanie bazowe nie jest optymalne konstruujemy następne (lepsze).

Postępowanie kończymy w momencie osiągnięcia optymalnego rozwiązania bazowego.

Zapis modelu w postaci macierzowej:

cx -> max

Ax <= b

x>=0

gdzie : | x1 |

| a11 a12 ...... a n| | x2 | | b1|

A = | am1 am2 ..........amn| x = |x 3| b = |bn| c = | c1, cn|

| xn|

Przed przystąpieniem do budowy pierwszej tablicy simpleks zmieniamy wszystkie nierówności na równania przez wprowadzenie nowych zmiennych(swobodnych), które stanowią początkowe rozwiązanie bazowe. W przypadku nierówności typu >= od lewej strony odejmujemy zmienne swobodne i dodajemy zmienne sztuczne. Zmienne sztuczne wchodzą do pierwszej bazy. Do definicji celu zmienne swobodne wchodzą ze współczynnikami = 0 a zmienne sztuczne ze współczynnikami M ( M-> ∞ )

Metoda simpleks.

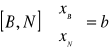

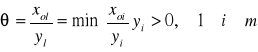

3.1. Wyprowadzenie zrewidowanej metody sympleks