SPIS TREŚCI

4

HAKIN9 7-8/2008

SPIS TREŚCI

5

HAKIN9

7-8/2008

5

HAKIN9 5

HAKIN9 5

HAKIN9

NARZĘDZIA

POCZĄTKI

ATAK

jest wydawany przez Software–Wydawnictwo Sp. z o.o.

Dyrektor wydawniczy: Sylwia Małecka

Redaktor naczelny: Katarzyna Juszczyńska

katarzyna.juszczynska@software.com.pl

Redaktor prowadzący: Robert Gontarski

robert.gontarski@software.com.pl

Kierownik produkcji: Marta Kurpiewska

marta.kurpiewska@software.com.pl

DTP Manager: Robert Zadrożny

DTP: Tomasz Kostro, Grzegorz Laskowski

Okładka: Agnieszka Marchocka

Dział reklamy: adv@software.com.pl

Prenumerata: Marzena Dmowska

pren@software.com.pl

Wyróżnieni betatesterzy:

Rafał Lysik, Michał Składnikiewicz

Opracowanie CD: Rafał Kwaśny

Druk: 101 Studio, Firma Tęgi

Nakład wersji polskiej 6 000 egz.

Wydawca:

Software–Wydawnictwo Sp. z o.o.

ul. Bokserska 1, 02-682 Warszawa, Polska

Tel. +48 22 427 36 77, Fax +48 22 244 24 59

www.hakin9.org

Osoby zainteresowane współpracą prosimy o kontakt:

cooperation@software.com.pl

Redakcja dokłada wszelkich starań, by publikowane w piśmie

i na towarzyszących mu nośnikach informacje i programy

były poprawne, jednakże nie bierze odpowiedzialności za

efekty wykorzystania ich; nie gwarantuje także poprawnego

działania programów shareware, freeware i public domain.

Uszkodzone podczas wysyłki płyty wymienia redakcja.

Wszystkie znaki firmowe zawarte w piśmie są własnością

odpowiednich firm i zostały użyte wyłącznie w celach

informacyjnych.

Do tworzenia wykresów i diagramów wykorzystano

program

firmy

Płytę CD dołączoną do magazynu przetestowano

programem AntiVirenKit firmy G DATA Software Sp. z o.o.

Redakcja używa systemu

automatycznego składu

UWAGA!

Sprzedaż aktualnych lub archiwalnych numerów pisma

w cenie innej niż wydrukowana na okładce – bez zgody

wydawcy – jest działaniem na jego szkodę i skutkuje

odpowiedzialnością sądową.

hakin9 ukazuje się w następujących krajach:

Hiszpanii, Argentynie, Portugalii, Francji, Belgii,

Luksemburgu, Kanadzie, Maroko, Niemczech,

Austrii, Szwajcarii, Polsce, Czechach, Słowacji.

Prowadzimy również sprzedaż kioskową

w innych krajach europejskich.

Magazyn hakin9 wydawany jest

w 7 wersjach językowych:

PL

ES

CZ

EN

IT

FR

DE

UWAGA!

Techniki prezentowane w artykułach mogą być

używane jedynie we własnych sieciach lokalnych.

Redakcja nie ponosi odpowiedzialności za

niewłaściwe użycie prezentowanych technik

ani spowodowaną tym utratę danych.

SPIS TREŚCI

4

HAKIN9 7-8/2008

SPIS TREŚCI

5

HAKIN9

7-8/2008

5

HAKIN9 5

HAKIN9 5

HAKIN9

OBRONA

58 Bezpieczne instytucje finansowe

STAŁE

RUBRYKI

Wywiad z Maciejem Rybackim,

prezesem firmy szkoleniowej Diacom.

Ataki społecznosciowe

Patryk Krawaczyński

Zapowiedzi artykułów, które znajdą się w

następnym wydaniu magazynu hakin9

6

W SKRÓCIE

HAKIN9 7-8/2008

7

JAKUB BUCZYŃSKI

HAKIN9

7-8/2008

ZNALEZIONO NAJWIĘKSZY BOTNET

Do tej pory za największy botnet uważano

sieć robaka Storm , jednak najświeższe

informacje wskazują, że istnieje botnet

składający się z ponad 400 000 komputerów.

Jest to liczba dwa razy większa niż w

przypadku Storma. Nowy botnet nosi nazwę

Kraken, a w jego skład wchodzą między

innymi komputery z 50 firm znajdujących

się na liście Fortune 500. Botnet ten jest

obserwowany przez firmę Damballa, która

przestrzega przed Krakenem i informuje, że

jest on trudny do wykrycia, ponieważ potrafi

modyfikować swój kod. Jedynie 20 procent

programów antywirusowych potrafi wykryć

malware odpowiedzialne za zarażenie

maszyn. Przebiegły Kraken podszywa się pod

plik graficzny, po jego otwarciu automatycznie

kopiuje się na dysk w zmienionym formacie.

Co się zatem stanie, gdy nowy botnet

zarazi nasz komputer? Otóż zainfekowany

system komunikuje się z serwerami

wydającymi rozkazy poprzez własne

protokoły wykorzystujące TCP i UDP. Ponadto

malware jest wyposażony w mechanizm,

który umożliwia samoczynne pobieranie

aktualizacji, co pomaga mu lepiej się ukryć.

DZIURAWE OPROGRAMOWANIE

FIRMY SYMANTEC

W laboratorium VeriSign iDefense wykryto

luki w oprogramowaniu firmy Symantec,

które pozwalają atakującemu na przejęcie

kontroli nad komputerem użytkownika.

Firmie nie pozostało nic innego, jak tylko

potwierdzić istnienie błędów w swoich

produktach. Luki bazują na kontrolce ActiveX

o nazwie SymAData.dll i pozwalają na

wykonanie złośliwego kodu z uprawnieniami

zalogowanego użytkownika. Warunkiem

powodzenia ataku jest wcześniejsze

odwiedzenie przez użytkownika strony

internetowej ze specjalnie spreparowaną

zawartością. Produktami podatnymi na

ten atak są: Norton AntiVirus (2006-2008),

Norton Internet Security (2006-2008),

Norton SystemWorks (2006-2008) i Norton

360 (v 1.0).

BŁĄD W ARKUSZU

KALKULACYJNYM GOOGLE

Billy Rios, specjalista od zabezpieczeń,

wykrył lukę w Google Spreadsheets.

Jest to aplikacja służąca do edycji

arkuszy kalkulacyjnych. Błąd pozwala

na przejęcie plików cookies użytkownika

poprzez odwołanie się do specjalnie

spreparowanych tabel. Luka, którą wykrył

Rios, bazuje na błędnych lub ignorowanych

przez przeglądarkę nagłówkach Content-

Type, które są zawarte w odpowiednich

HTTP. Problem ten występuje w takich

przeglądarkach, jak: Internet Explorer,

Mozilla Firefox, Opera, Safari. Błąd pozwala

napastnikowi na swobodny dostęp do

niemal wszystkich usług udostępnianych

przez Google na koncie ofiary.

Na szczęście Google szybko

naprawiło znalezioną lukę.

PODMIENIONO STRONY RZĄDOWE

Dnia 16 kwietnia 2008 r. strona

Ministerstwa Pracy została podmieniona

przez hakera, który napisał kilka słów do

odwiedzających – a może bardziej do

przedstawicieli Ministerstwa.

Haker skrytykował politykę

państwa oraz poziom bezpieczeństwa

teleinformatycznego instytucji państwowych

w naszym kraju.

18 kwietnia przypuszczalnie ta sama

osoba zaatakowała stronę Kancelarii

Premiera. Na stronę główną znów zawitał

znany napis HACKED oraz dalsza treść,

którą prezentujemy poniżej (w oryginale):

kurde

ale się porobiło

co nie? ;]

Drugie włamanie i kolejny dowód na to, że

bezpieczeństwo instytucji państwowych w

naszym kraju nie idzie w dobrym kierunku

:/

Nie mam zamiaru włamywać się na

kolejne strony, nie szukam rozgłosu i

dlatego pozostanę raczej w podziemiu ;)

Pozdrowienia dla premiera [;P} oraz dla

całego polskiego undergroundu

Pokój

Prawdopodobnie ataku dokonano

wykorzystując dziury w nieaktualizowanym

serwerze Apache. Według Zbigniewa

Urbańskiego z Komendy Głównej Policji

na razie nie ma pewności, czy obu ataków

dokonał ten sam haker. Zaskoczony

Urbański przypomina, że za atak na strony

rządowe grozi do 8 lat więzienia.

Kancelaria zawiadomi policję

o popełnieniu przestępstwa

– poinformował szef Centrum

Informacyjnego Rządu Jacek Filipowicz.

Hakerzy zaatakowali w nocy – poprzez

jedną z nieużywanych stron – cztery

podstrony serwisu internetowego

Kancelarii Premiera, m.in. te dotyczące

służby cywilnej i funduszy strukturalnych

– powiedział Filipowicz.

UBUNTU 8.04 LTS

Pojawiła się stabilna wersja dystrybucji

Ubuntu 8.04 Desktop Edition, kryjącej się

również pod nazwą kodową Hardy Heron

(dosł. Śmiała Czapla). Wersja Ubuntu 8.04

to wydanie LTS, będzie ono wspierane

technicznie przez okres 3 lat. Posiadając już

ów system, będziemy mogli go aktualizować

do wersji Ubuntu 8.10, która ukaże się w

październiku 2008 roku.

Hardy Heron proponuje nam między

innymi najnowsze aplikacje Gnome

z efektami wizualnymi, odtwarzacz z

możliwością przeglądania zasobów

YouTube i integracji z Myth TV, aplikacją

do nagrywania sygnału video o otwartym

kodzie. Nowy system Ubuntu wspiera

ponad trzydziestu komercyjnych dostawców

oprogramowania, np: Adobe, Google, Real

Networks, Skype, Corel, Parallels, Fluendo.

System można pobrać ze strony projektu

lub zamówić płytę.

SLAX 6.0.6

Ukazała się zaktualizowana wersja

Dystrybucji SLAX 6, zbudowanej w oparciu

o dystrybucję Linux – Slackware.

Głównymi zaletami systemu są

niewielki rozmiar (niespełna 200 MB)

6

W SKRÓCIE

HAKIN9 7-8/2008

7

JAKUB BUCZYŃSKI

HAKIN9

7-8/2008

oraz modularna budowa. System oparty

jest na środowisku graficznym KDE.

Zaktualizowano bazę systemu Slackware

do najnowszej wersji, eliminującej kilka

błędów w bibliotece glibc, zmieniono

także kolejność pakietów w celu

rozwiązania problemów z działaniem

gtk+2. Poza tym autor wprowadził kilka

poprawek w obsłudze slink:// i usunął

problem z zapamiętywaniem ustawień

miksera alsa.

JĄDRO 2.6.25

Ukazała się wersja 2.6.25 jądra

Linuksa. Zawiera ona nowy mechanizm

zarządzania pamięcią, bazujący na

kontrolowaniu grupowym, którego początki

pojawiły się w poprzedniej wersji kernela.

Pozwala on na oddzielenie aplikacji

pamięciożernej od innych, mających

mniejsze zapotrzebowanie na zasoby.

Podobnie jest z obsługą procesora. W

nowej wersji umożliwiono kontrolowanie

procesów czasu rzeczywistego.

Dodatkowo wprowadzono możliwość

wywłaszczania mechanizmu Read-copy-

update, co pozwala na wyeliminowanie

opóźnień i sprawia, ze Linux zbliża

się bardziej do systemów czasu

rzeczywistego. Usprawniono mechanizm

spinlocków, a także mierzenie użycia

pamięci przez procesy.

Wprowadzono ulepszenia w wywołaniu

systemowym timerfd, wprowadzając

implementację korzystającą z

deskryptorów plików. Dodano mechanizm

Simplified Mandatory Access Control

– framework bezpieczeństwa alternatywny

dla SELinuksa. Na użytek programistów

przygotowano narzędzie pozwalające

wykrywać opóźnienia w systemie

operacyjnym. Do jądra dodano dwa

rozwiązania pochodzące z technologii

exec-shield opracowanej przez Red

Hata. Służą one do wyboru losowych

miejsc w pamięci dla aplikacji, które

chcą zaalokować pamięć. Zastosowanie

losowych adresów jest utrudnieniem

dla hakerów, którzy dzięki temu muszą

pokonać dodatkową przeszkodę przy

tworzeniu exploitów wykorzystujących

dziury w oprogramowaniu.

Jądro 2.6.25 wspiera popularny w

przemyśle protokół CAN, służący do

niezawodnej komunikacji pomiędzy

urządzeniami. Wprowadzono lepszą

komunikację dla regulacji termicznej w

ACPI oraz mapper dla WMI (Windows

Management Interface), który jest

rozszerzeniem ACPI wykorzystywanym w

systemach Microsoftu. Ukazały się nowe

funkcje obsługi systemu plików ext4.

Zastosowano alokację wieloblokową,

wsparcie dla dużych bloków, sumy

kontrolne dla dziennika, obsługę dużych

plików, wersjonowanie i-nodów oraz

rozszerzone atrybuty w i-nodzie. Dodano

wsparcie dla architektur MN10300/AM33

i Orion SoCs. Pojawiła się obsługa

technologii EFI support na platformie x86-

64 oraz początkowe wsparcie dla ATI r500

DRI/DRM.

Wprowadzono również trochę nowych

i zaktualizowanych sterowników oraz wiele

innych drobniejszych zmian i istotnych

poprawek.

LUKA

W ODTWARZACZU DIVX PLAYER

DivX Player, odtwarzacz plików wideo

znany z pakietu z popularnym kodekiem

wideo DivX, posiada lukę bezpieczeństwa,

która pozwala cyberprzestępcy na

przejęcie kontroli nad komputerem.

Usterkę tę wykrył haker securfrog, dotyczy

ona plików o rozszerzeniu .srt, które mogą

powodować zawieszanie się aplikacji.

Jest to możliwe w wyniku niedopatrzenia

skutkującego brakiem weryfikacji

poprawności danych wejściowych, co

pozwala na atak typu przepełnienie

bufora. Wynikiem tego jest zawieszenie

się programu lub, co gorsza, umożliwienie

intruzowi wstrzyknięcia do komputera

szkodliwego kodu.

Błąd występuje w wersji 6.7.0.22

odtwarzacza DivX Player. Istnieje jednak

obawa, że poprzednie wersje także

zawierają opisaną lukę.

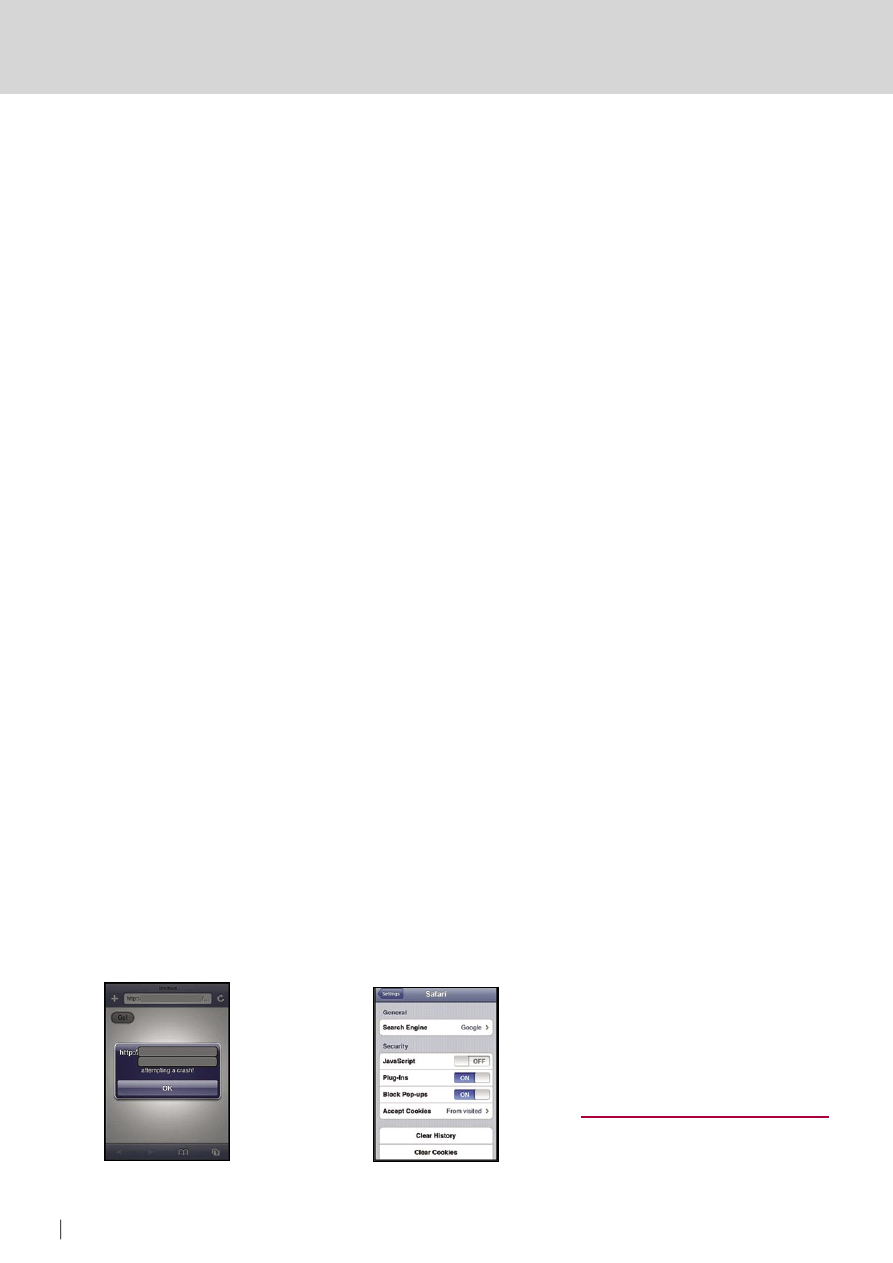

SAFARI 3.1.1

Ukazała się nowa wersja przeglądarki

Safari firmy Apple dla systemu Mac OS X i

Windows.

W tym wydaniu skupiono się na

poprawkach bezpieczeństwa zarówno

samej aplikacji, jak i silnika WebKit.

Rozwiązano problem z synchronizacją

w programie Safari, pozwalający stronie

WWW na zmianę zawartości paska adresu

bez wczytywania zawartości odpowiedniej

witryny. Błąd ten mógł zostać wykorzystany

do podszycia się pod zawartość uczciwej

witryny, co umożliwiało przechwycenie

danych uwierzytelniających lub innych

informacji użytkownika. Naprawiono

także błąd pozwalający doprowadzić do

nieoczekiwanego zakończenia działania

programu lub wykonania dowolnego

kodu przez odwiedzenie specjalnie

spreparowanej strony. Błędy te występowały

w systemach Windows XP i Vista.

Błędy w silniku aplikacji wystąpiły

nie tylko w systemie Windows, ale

również Mac OS X, Pozwalają one na

przeprowadzenie ataku typu Cross Site

Scripting (XSS).

FIREFOX 2.0.0.14

Pojawiła się nowa wersja przeglądarki

Firefox 2.0.0.14. Rozwiązuje ona problem

niestabilności związany z obsługą

JavaScriptu, który w efekcie prowadził do

całkowitego zawieszenia przeglądarki.

Sama Mozilla twierdzi, że nie ma żadnych

podstaw, aby twierdzić, iż luka była

wykorzystywana. Firma zadecydowała

jednak o załataniu przeglądarki.

CYBERPRZESTĘPCA NA ZAKUPACH

Jak informuje Polska Agencja Prasowa,

suwalska policja poszukuje hakera, który

na konto jednej z firm zamówił zakupy o

wartości miliona złotych, m.in. porsche

i audi, jacht oraz przedmioty erotyczne

w sex-shopie. Według prokuratury, haker

zamawiał towary w imieniu jednego z

8

W SKRÓCIE

HAKIN9 7-8/2008

9

JAKUB BUCZYŃSKI

HAKIN9

7-8/2008

suwalskich sklepów komputerowych.

Wszystko wyszło na jaw, kiedy w sklepie

komputerowym rozdzwoniły się telefony

od sprzedających na jednym z portali

internetowych, którzy upominali się o

pieniądze za towar. Cena wszystkich

kupionych przedmiotów to prawie milion

złotych.

Haker dokonał włamania na skrzynkę

e-mail, z której wykasował wiele informacji

i danych oraz anulował kilkadziesiąt umów

z kontrahentami sklepu. Kiedy właściciel

firmy zorientował się o wszystkim,

poinformował prokuraturę. Ta twierdzi, że

ma pewne podejrzenia, kto mógł dokonać

przestępstwa.

LUKA W CLAMAV

Firma Secunia poinformowała o luce

w popularnej aplikacji antywirusowej

ClamAV. Błąd ten może być wykorzystany

za pośrednictwem specjalnie

spreparowanych plików wykonywalnych

i umożliwia przemycenie na komputer

ofiary dowolnego szkodliwego kodu.

Wszystko za sprawą modułu libclamav/

pe.c skanera antywirusowego ClamAV,

a konkretnie mechanizmu sprawdzania

długości w funkcji

cli _ scanpe()

.

Wspomniana usterka może spowodować,

iż pliki wykonywalne o rozszerzeniu exe,

które skompresowane są za pomocą

archiwizatora Unpack, mogą przyczynić

się do przepełnienia bufora na stercie

– a co za tym idzie, na wstrzyknięcie do

zaatakowanego komputera złośliwego

kodu, który umożliwi przejęcie kontroli nad

urządzeniem.

Na oficjalnej stronie projektu

opublikowano nową wersję aplikacji

ClamAV (0.93), w której opisywana luka

została załatana. Podatność występuje w

wersji 0.92.1 oraz starszych.

NIEUDOLNE ŁATANIE QUICKTIME

Mogło się wydawać, że wydanie

nowej aktualizacji dla odtwarzacza

multimedialnego Apple QuickTime

przyniesie oczekiwaną poprawę stanu

bezpieczeństwa (aktualizacja rozwiązuje

aż 11 błędów). Okazuje się jednak, że

korporacja dokonała uaktualnienia

niedbale. Ekspert bezpieczeństwa

Davic Maynor przeprowadził test wersji

7.45 za pomocą napisanego przez

siebie narzędzia Looking Glass i wykrył,

że stosowany przez Windows Vista

mechanizm Address Space Layout

Randomization, mający za zadanie chronić

przed atakami poprzez przydzielanie

losowo wybranych obszarów pamięci,

został wyłączony przez Apple'a tylko w

przypadku niektórych bibliotek programu.

Niedokładność Apple'a powoduje,

że napastnik w dalszym ciągu może

doprowadzić do błędu przepełnienia bufora

w QuickTime, co w konsekwencji umożliwia

atak na system.

SZKODNIK EBAYA ZŁAPANY

Haker który wielokrotnie włamywał

się do sieci eBay, został aresztowany

w Bukareszcie przez rumuńskich

przedstawicieli prawa. Cyberprzestępca,

ukrywający się pod pseudonimem Vladuz,

to 20-letni Vlad Constantin Duiculescu.

Rumuński sąd nakazał tymczasowy areszt

podejrzanego na 29 dni. W ubiegłym roku

Vladuzowi udało się otrzymać informacje,

które pozwoliły mu uzyskać dostęp do

sekcji eBaya przeznaczonej dla jego

pracowników. Dzięki temu pojawił się

na forach jako oficjalny przedstawiciel

serwisu aukcyjnego. Vladuz twierdził, iż

miał dostęp do jeszcze silniej strzeżonych

sekcji eBay. Przedstawiciele serwisu ostro

zaprzeczyli jego twierdzeniom, utrzymując,

iż cyberprzestępca miał dostęp jedynie

do nielicznych sekcji i nigdy nie pojawił się

tam, gdzie przechowywane są numery kart

kredytowych klientów.

eBay szacuje, iż działalność Vladuza

kosztowała firmę milion dolarów.

GNOME 2.23.1

Wydano pierwszą wersję deweloperską

stabilnego GNOME 2.24, jednego z

najpopularniejszych środowisk graficznych

przeznaczonych dla systemu Linux.

Zgodnie z zasadą publikowania

nowych wersji, w przypadku gdy druga

liczba w nazwie jest nieparzysta,

jest ona wersją rozwojową, w której

rozwijane jest wszystko, łącznie z nowymi

funkcjonalnościami – i która dodatkowo

przy uzyskaniu stabilności oznaczana

jest numerkiem parzystym. W GNOME

2.23.1 znajdują się głównie poprawki

wykrytych błędów i aktualizacje tłumaczeń.

Zmiany obejmują miedzy innymi takie

aplikacje, jak klient VoIP Ekiga, klient poczty

Evolution, odtwarzacz multimedialny

Totem, przeglądarka obrazów Eog, a także

interfejs wprowadzania tekstu Dasher,

aplety, gry, menu i skórki.

WINDOWS XP SP3 DOSTĘPNY

Zakończono prace nad dodatkiem

Service Pack 3 dla Windows XP. Oficjalnie

ukaże się on 29 kwietnia na stronie

centrum pobierania Microsoftu oraz usługi

Windows Update. Pojawiły się jednak

głosy sprzeciwu ze strony subskrybentów

TechNetu i MSDN, że kolejny raz (tak

samo, jak w przypadku SP1 do Visty)

muszą oni niepotrzebnie czekać na

pobranie dodatku – i to nawet o trzy dni

dłużej.

Być może te argumenty przekonały

Microsoft do wydania subskrybentom

TechNetu i MSDN dodatku Service Pack

3 już teraz.

SOLARIS 10 5/08 WYDANY

Ukazała się nowa wersja systemu

operacyjnego firmy Sun, o nazwie Solaris

10, oznakowana symbolem 5/08 i

przeznaczona na platformę Sparc, x86

i x86-64. Wersja ta zawiera wiele zmian

i ulepszeń w stosunku do poprzednich

edycji. Najważniejsze z nich to m.in.

ulepszenie wykorzystania zasobów

nowoczesnych procesorów Xeon,

AMD64, UltraSPARC T1 i T2 oraz obsługi

zarządzania energią w procesorach

8

W SKRÓCIE

HAKIN9 7-8/2008

9

JAKUB BUCZYŃSKI

HAKIN9

7-8/2008

Intel i AMD. Poprawione zostały również:

narzędzie do administracji Sun StorEdge

Traffic Manager, mechanizm służący

do aktualizacji Solaris Live Upgrade

oraz protokoły druku Internet Printing

Protocol (IPP) i Open Printing API (PAPI).

Z systemem operacyjnym w ręce

użytkownika trafia także platforma

programistyczna Sun Studio 12, aplikacja

do tworzenia klastrów HPC Cluster

Tools 7.1 oraz pakiet NetBeans IDE 6.0.1.

Solaris 10 5/08 można pozyskać na

dwa sposoby: pobrać z oficjalnej strony

producenta lub zakupić nośnik CD/DVD

(koszt 35 USD).

MICROSOFT ZAPRASZA HAKERÓW

Przedstawiciele firmy Microsoft obiecali

na konferencji ToorCon w Seattle, iż

firma nie będzie stosowała żadnych

kar wobec etycznych hakerów. Ten

nowatorski pomysł tłumaczy Katie

Moussouris, strateg zabezpieczeń w

firmie Microsoft: Cała filozofia polega

na tym, że jeśli ktoś jest na tyle miły,

że wskazuje nasze słabe strony, to tak

naprawdę robi nam przysługę – należy

mu więc podziękować, a nie wołać

policję. Jest to bardzo odważny i mało

popularny krok w walce z hakerami. Co

to oznacza dla hakerów? Dzięki temu

będą oni mogli eksperymentować bez

konsekwencji prawnych. Jest jednak

warunek – nie mogą powodować

faktycznych zniszczeń. Po wykryciu luk

hakerzy będą mogli współpracować z

Microsoftem

.AVAST! 4.8

Pojawiła się nowa wersja

oprogramowania antywirusowego

firmy ALWIL Software - Avast! 4.8. W

poprzedniej wersji 4.7 znaleziono lukę

bezpieczeństwa umożliwiającą lokalnym

użytkownikom rozszerzenie uprawnień

systemowych. Nowe wydanie 4.8

eliminuje tę wadę, a także wprowadza

nowe funkcje ochrony przed rootkitami

i spyware'em.

Avast! 4 Home Edition to w pełni

funkcjonalny pakiet antywirusowy

przeznaczony dla użytkowników

domowych. Program posiada kilka

modułów umożliwiających kompleksowe

zabezpieczenie przed wirusami i

groźnymi programami. avast! posiada

dwa skanery, jeden standardowy i drugi

działający w linii komend, zaawansowany

interfejs użytkownika.

WIRESHARK 1.0

Po prawie dziesięciu latach prac,

deweloperzy projektu Wireshark wydali

w końcu oficjalną wersję 1.0 tego

popularnego sniffera dostępnego na

wiele systemów operacyjnych, kiedyś

znanego też jako Ethereal.

Wireshark jest darmowym i do

tego bardzo popularnym narzędziem

do analizy ruchu sieciowego. Program

używany jest przez profesjonalistów

zajmujących się sieciami na całym

świecie. Pozwala on na analizowanie,

wykrywanie błędów, rozwój protokołów.

Stosowany jest również w celach

edukacyjnych.

SUPERKOMPUTER

DO ZADAŃ SPECJALNYCH

W Centrum Informatycznym Trójmiejskiej

Akademii Sieci Komputerowej został

uruchomiony najszybszy superkomputer

w Europie Środkowo-Wschodniej

– Galera. W uroczystości wziął udział

Paul S. Otellini, prezes i dyrektor

generalny firmy Intel Corporation.

Moc obliczeniowa superkomputera

Galera i projekty, w których będzie on

wykorzystywany, wpłyną bezpośrednio na

nasze codzienne życie – od medycyny

i nowych sposobów leczenia raka do

zwiększenia bezpieczeństwa lotów. Dzięki

nowoczesnej technologii wyniki badań

będą dostępne o wiele szybciej, niż ich

realizacja metodami laboratoryjnymi, a

przy tego typu projektach właśnie czas

ma największe znaczenie – powiedział

dr Paweł Gepner z Intel EMEA High

Performance Computing Architecture

Specialist.

Superkomputer mieści się

w specjalnie zaprojektowanym

pomieszczeniu Centrum

Informatycznego Trójmiejskiej

Akademickiej Sieci Komputerowej w

Gdańsku. Klaster jest oparty na 1400

procesorach czterordzeniowych Intel

Xeon, co daje łącznie liczbę 5400

rdzeni. Sprzęt waży 7 ton ma 17

metrów długości, 8 kilometrów kabli i

bilionową liczbę tranzystorów. Instalacja

superkomputera rozpoczęła się w

listopadzie 2007 r. i trwała aż do stycznia

tego roku. Galera potrafi wykonać 50

bilionów działań matematycznych

(takich jak dodawanie lub mnożenie

liczb zmiennoprzecinkowych) w ciągu

sekundy!. Wykonanie takiej liczby działań

zajęłoby wszystkim ludziom na Ziemi

około 1000 lat.

Jestem dumny, że Intel Technology

uruchamia superkomputer o największej

mocy obliczeniowej w tym regionie -

przyznał Paul S. Otellini, główny szef firmy

Intel.

CRACKER ZROBIŁ NA KONTO

FIRMY ZAKUPY ZA MILION ZŁOTYCH

Jak poinformowała Polska Agencja

Prasowa, Suwalska policja poszukuje

crackera, który na konto jednej z firm

zamówił zakupy o wartości miliona

złotych, m.in. porsche warte ponad pół

miliona zł, audi, jacht oraz przedmioty

erotyczne w sex-shopie. Według

prokuratury, włamywacz zamawiał

towary w imieniu jednego z suwalskich

sklepów komputerowych. Cracker

włamał się na skrzynkę e-mail, z której

wykasował wiele informacji i danych

oraz anulował kilkadziesiąt umów z

kontrahentami sklepu. Kiedy właściciel

firmy zorientował się o wszystkim,

poinformował prokuraturę. Ta twierdzi,

że ma pewne podejrzenia, kto mógł

dokonać przestępstwa.

FRIBET ODSZYFROWANY

Specjaliści zbadali konia trojańskiego

odpowiedzialnego za ostatnią falę

ataków na witryny WWW popierające

Tybetańczyków oraz osoby odwiedzający

te witryny. Okazało się, że malware o

nazwie Trojan.Fribet oprócz możliwości

kontroli zainfekowanego komputera

pozwala także na wykonywanie zapytań

SQL. Daje to możliwość składowania

niebezpiecznego kodu na komputerze

ofiary w celu ponownego użycia w

przyszłości. Specjaliści twierdzą, że

Fribet może wykorzystywać pewien

szczególny rodzaj ataków SQL Injection.

10

NA CD

HAKIN9 7-8/2008

11

HAKIN9.LIVE

HAKIN9

7-8/2008

Na dołączonej do pisma płycie znajduje się dystrybucja hakin9.live (h9l) w wersji 4.0.3

on BackTrack2.0, zawierająca przydatne narzędzia, dokumentację, tutoriale i materiały

dodatkowe do artykułów.

ZAWARTOŚĆ CD

Aby zacząć pracę z hakin9.live, wystarczy uruchomić komputer z CD. Po

uruchomieniu systemu możemy zalogować się jako użytkownik hakin9 bez

podawania hasła.

JAK ZACZĄĆ

PROGRAMY

• Advanced Lotus Password Recovery,

• Advanced Office Password Breaker,

• Advanced WordPerfect Office Password

Recovery,

• AnonymousBrowsingToolbar,

• Twister Anti-TrojanVirus,

• StealthKeylogger,

• kaspersky Internet Security.

FILMY INSTRUKTAŻOWE

Dziewiąty odcinek: XSS-Cross Site Scripting.

Kolejny odcinek z serii filmów instruktażowych,

przedstawiający najpopularniejsze metody

ataków na strony internetowe.

BACKTRACK2.0 NA TWOIM PENDRIVIE

Utwórz partycję na pendrivie:

# fdisk /dev/sda

Uwaga: Jeśli posiadasz dyski SCSI lub SATA,

sprawdź gdzie są umieszczone – /dev/sda

może być Twoim dyskiem systemowym!

Wykasuj wszystkie istniejące partycje

(wciśnij d oraz [Enter], później wprowadź ilość

partycji – od 1 do 4). Aby sprawdzić obecny

stan partycji, wprowadź p. Później zacznij

tworzyć nową partycję FAT32 – o wielkości

około 800 MB. W tym celu wciśnij n,

zatwierdzając klawiszem [Enter]. Zacznij od

początku i ustal wielkość tworzonej partycji

lub wciśnij jeszcze raz [Enter], aby użyć

całego urządzenia. Rodzaj partycji musi

zostać zmieniony na FAT32 – wprowadź t

i odpowiedz b na pojawiające się pytanie.

Musimy teraz sprawić, żeby nowa partycja

była bootowalna. Wpisz a, a następnie

wprowadź numer partycji – 1. Teraz wpisz

w celu zapamiętania zmian.

Pliki

Na początku utwórz na nowej partycji

system plików:

# mkfs.vfat /dev/sda1

Teraz zdefiniuj punkt montowania

tworzonego systemu plików:

# mount /dev/sda1 /mnt/usb

Skopiuj pliki hakin9 live do przygotowanej

lokalizacji:

# cp -a /mnt/cdrom/* /mnt/usb/

Niektóre struktury plików powinny zostać

usunięte:

# cd /mnt/usb/

# rm boot/vmlinuz

# rm boot/initrd.gz

W /mnt/usb powinien znajdować się

plik syslinux.cfg. Po tej operacji wykonaj

następujące polecenia:

# umount /dev/usb/

# syslinux /dev/sda1

W przypadku problemów wydaj polecenie:

# syslinux-nomtools /dev/sda1

Zrestartuj teraz maszynę i w BIOSie ustaw

bootowanie z USB–HDD.

Gotowe, utworzyłeś w pełni funkcjonalny

system na swoim pendrivie. Pamiętaj, że

bootowanie z USB jest obsługiwane jedynie

przez nowe płyty główne. Obecnie cała

operacja jest możliwa tylko z pendrive'ami,

posiadającymi sektory o rozmiarze 512 bajtów.

ADVANCED LOTUS

PASSWORD RECOVERY

Program odzyskuje hasła chroniące

dokumenty utworzone w każdej wersji IBM/

Lotus SmartSuite. Rozpoznaje i odzyskuje

hasła do dokumentów: Lotus Organizer, Lotus

WordPro, Lotus 1-2-3, Lotus Approach oraz

Freelance Graphics, podobnie, jak hasła FTP

i do proxy w komponentach Lotus SmartSuite.

ADVANCED WORDPERFECT

OFFICE PASSWORD RECOVERY

Corel WordPerfect Office to powszechny

wybór wielu użytkowników korporacyjnych

i domowych. Atrakcyjna cena oraz

profesjonalne narzędzia sprawiają,

że program, dzięki najwyższej jakości

za najniższą cenę, zadowala każdego

10

NA CD

HAKIN9 7-8/2008

11

HAKIN9.LIVE

HAKIN9

7-8/2008

roku miliony klientów. Mimo możliwości

zablokowania dokumentów hasłem, Corel

nie zapewnia narzędzi do odzyskania

zgubionego hasła. Co zrobić, kiedy

potrzebujemy użyć takiego rozwiązania?

Aplikacja Advanced WordPerfect Office

Password Recovery pozwala na szybkie

i automatyczne uzyskanie dostępu do

chronionych hasłem dokumentów Corel

Office. Advanced WordPerfect Office

Password Recovery pozwala na szybkie

odzyskanie hasła zabezpieczającego

dokumenty stworzone w Corel Office

WordPerfect, Quattro Pro oraz Paradox

– bez długich prób i wprowadzania

zaawansowanych ustawień. Wystarczy

po prostu uruchomić narzędzie i wybrać

przycisk Open a hasło uzyskamy

w mgnieniu oka.

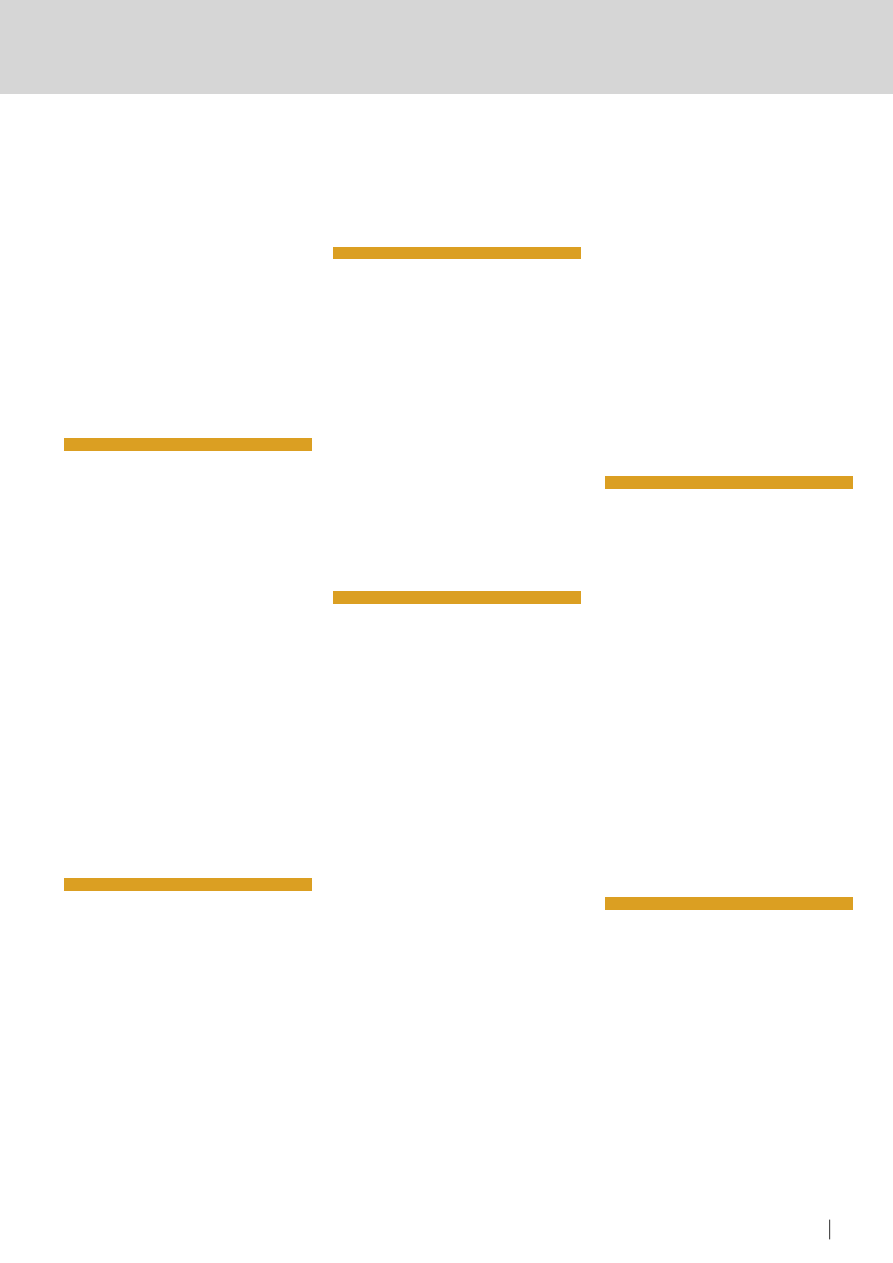

ADVANCED OFFICE

PASSWORD BREAKER

Advanced Office Password Breaker

(AOPB) – program do odczytywania

dokumentów Word 97/2000 i Excel 97/

2000, zabezpieczonych przed odczytem

przez hasło. Program gwarantuje

otwarcie dokumentu niezależnie od

stopnia trudności hasła i jego długości.

Uzyskuje się to dzięki przeszukiwaniu

całej przestrzeni 40-bitowych kluczy

szyfrowania. Tak niewielką długość klucza

stosuje się w Office 97/2000 z powodu

ograniczeń eksportowych. Ponieważ

długość klucza szyfrowania wynosi 40

bitów, całkowite przeszukiwanie wszystkich

kluczy zajmuje około dwóch tygodni na

komputerze z procesorem klasy P-III,

taktowanym częstotliwością 1 GHz.

Po znalezieniu klucza możliwy jest odczyt

dokumentu i usunięcie wszystkich

ustawionych haseł.

KASPERSKY INTERNET SECURITY

Pakiet zapewnia kompleksową ochronę

komputerów PC przed wszelkimi

rodzajami zagrożeń. Oparty jest

o program antywirusowy Kaspersky

Anti-Virus 7.0. Wyposażony jest również

w osobistą zaporę ogniową. Użytkownicy

laptopów mogą definiować odrębne tryby

pracy zapory dla różnych sieci – Internet,

sieć lokalna oraz sieć zaufana. Program

pozwala także na pracę w trybie ukrycia,

w którym komputer użytkownika będzie

całkowicie niewidoczny w sieci. Nad

pocztą czuwa filtr antyspamowy. Pakiet

został również wyposażony w nowy moduł

kontroli rodzicielskiej. Dzięki systemowi

analizy lingwistycznej oraz możliwości

wykorzystywania czarnych list moduł

ten pozwala rodzicom na kontrolowanie

poczynań swoich pociech w Sieci.

Produkt zawiera także nową funkcję,

pozwalającą na ochronę poufnych

danych użytkownika (adresów e-mail,

haseł, informacji o kartach kredytowych

itp.) przed kradzieżą.

STEALTH KEYLOGGER

Aplikacja oferuje kompleksowe

rozwiązanie dla domu i biura, zawiera

wiele zaawansowanych narzędzi,

które pozwolą na monitoring osób

używających Twojego komputera,

śledzenie wiadomości oraz wizyt

na różnych stronach internetowych.

Wszystkie te zaawansowane możliwości

powodują, że produkt stał się bardzo

popularny wśród pracodawców, którzy

mogli inwigilować działania swoich

pracowników podczas godzin pracy.

Jest także wykorzystywany w celach

prywatnych – przez rodziców, w celu

sprawdzenia, po jakich stronach

internetowych surfują ich dzieci.

ANONYMOUS BROWSING TOOLBAR

Program jest łatwy w użyciu, służy do

ochrony prywatności w Sieci. Ukrywa adres

IP dzięki rozdzielaniu ruchu sieciowego

przez zdalny serwer.

TWISTER ANTI-TROJAN VIRUS

Aplikacja oferująca zintegrowaną

ochronę systemu, skanująca komputer

w poszukiwaniu wirusów, trojanów

i innych rodzajów złośliwego kodu,

które wkradają się do systemu przez

Internet, e-mail czy otrzymane zarażone

pliki. Program zapewnia ochronę na

bieżąco dzięki ciągłym aktualizacjom.

Wśród innych funkcji można znaleźć:

automatyczne skanowanie, kwarantannę

podejrzanych plików, a także funkcję

logowania własnej aktywności. Ochrona

rejestru Windows zapobiega jakimkolwiek

nieautoryzowanym jego modyfikacjom.

PODZIĘKOWANIA

Serdeczne podziekowania dla

dystrybutora Softkey Poland Sp. z o.o.

http://www.softkey.pl/ za udostepnienie

programów na płytę, która jest dołączona

do magazynu.

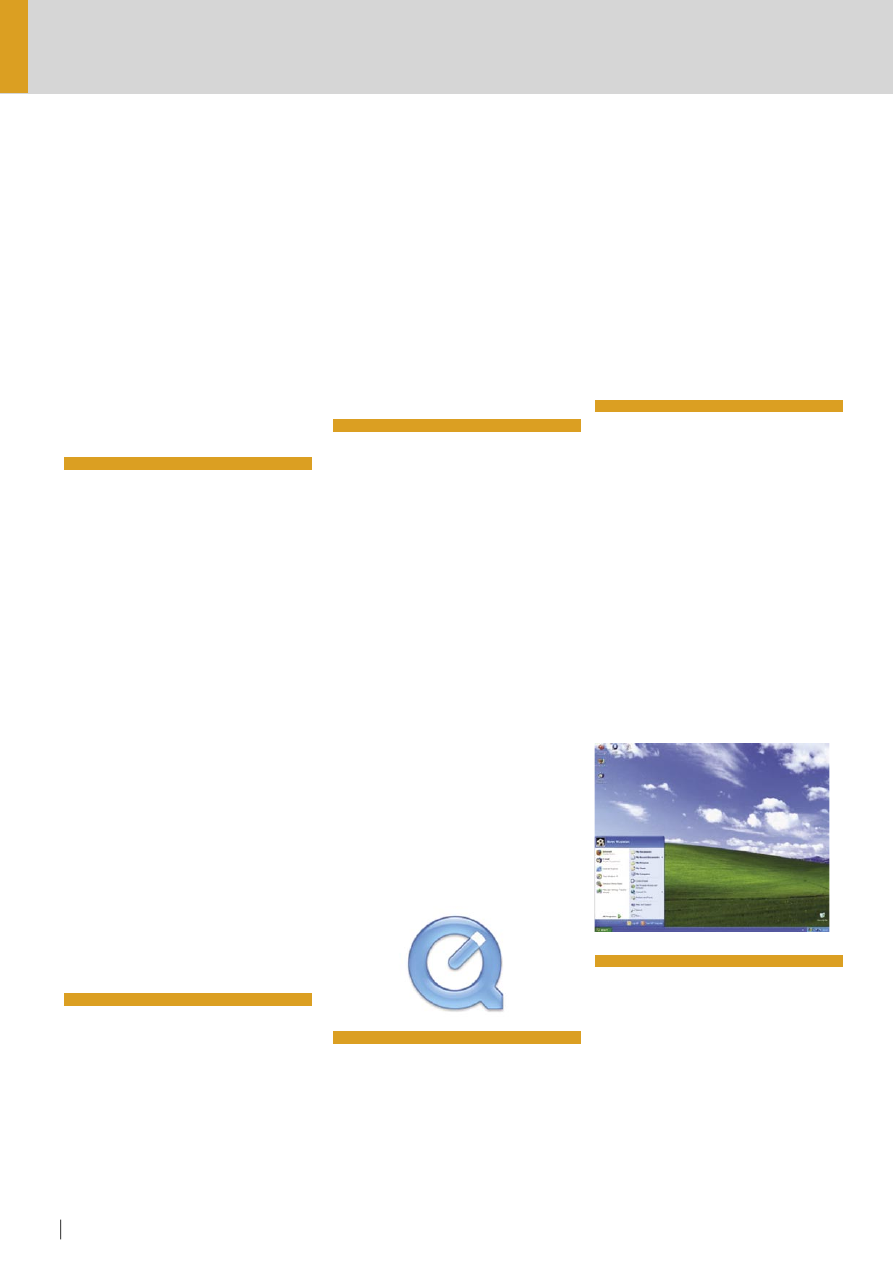

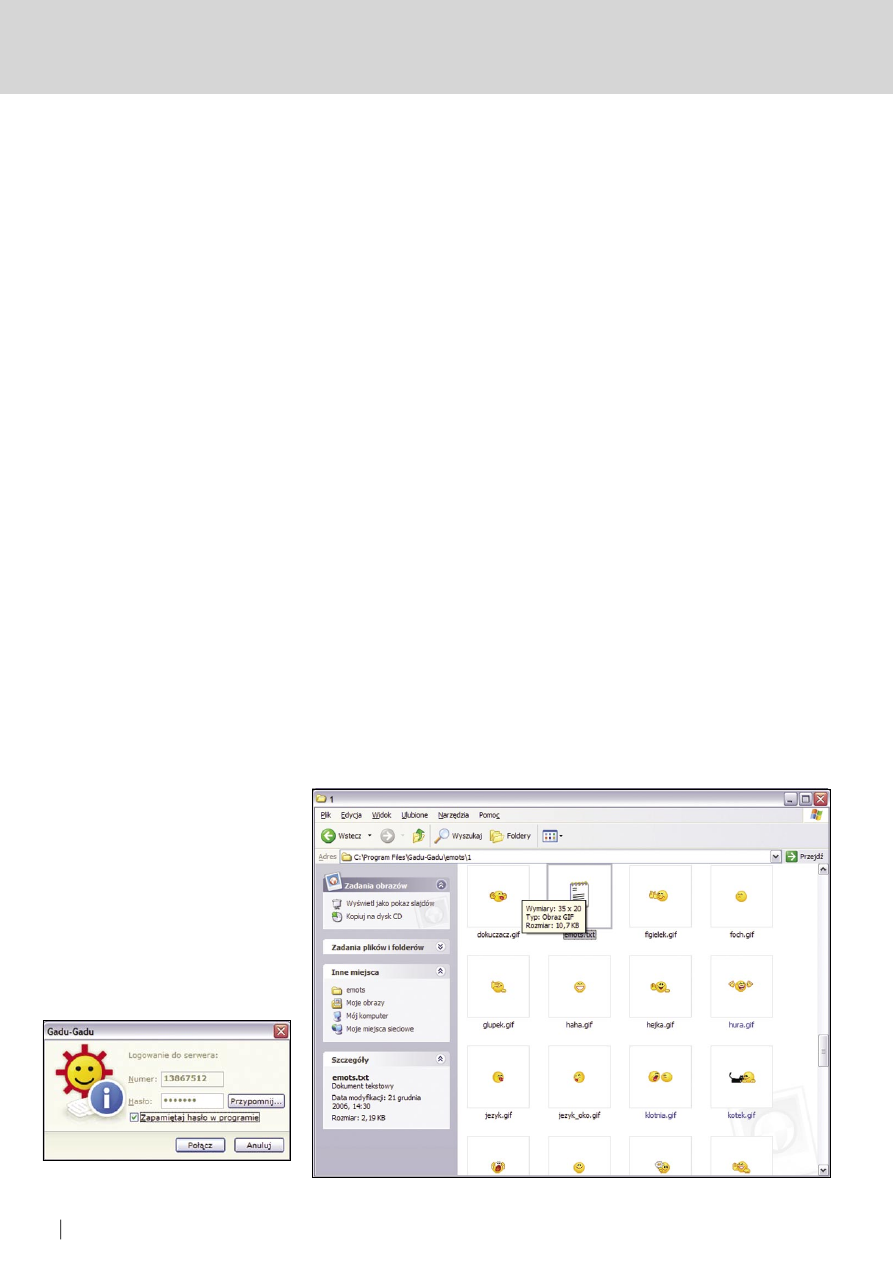

Rysunek 2.

Advanced Office Password

Breaker

Rysunek 1.

Advanced WordPerfect Office

Password Recovery

Żeby uruchomić swój komputer

z płyty hakin9.live, ustaw swój BIOS

na bootowanie z napędu CD-ROM.

Po dokonanych zmianach uruchom

ponownie komputer. Uruchomi się

dystrybucja hakin.live, na której możesz

przećwiczyć techniki prezentowane

w tutorialach. Upewnij się, że sprawdziłeś

desktopowe foldery – zawierają wiele

dodatkowych materiałów. Zawartość CD

można również przejrzeć w systemie

Windows.

12

NARZĘDZIA

HAKIN9 7-8/2008

13

NARZĘDZIA

HAKIN9

7-8/2008

AVG to produkt firmy AVG Technologies,

zapewniający kompleksową ochronę

komputera przed atakami z Sieci,

wirusami, złośliwym oprogramowaniem oraz

spamem. Użytkownik może zarządzać wszystkimi

składnikami pakietu korzystając z panelu

administracyjnego (Przegląd systemu). Licencja

jednostanowiskowa na okres 1 roku kosztuje

51,74 euro. Produkt można pobrać bezpośrednio

ze strony producenta (podobnie, jak 30-dniową

wersję Trial).

Instalując AVG Internet Security, mamy

możliwość wyboru języka instalacji, a więc i języka

interfejsu programu. Do wyboru mamy kilka

języków, m.in. polski, angielski oraz niemiecki.

Producent przygotował do wyboru dwa

typy instalacji: standardową – zalecaną dla

większości użytkowników oraz zaawansowaną,

rekomendowaną użytkownikom zaawansowanym.

Wybierając instalację zaawansowaną, możemy

sami zdecydować, które ze składników pakietu AVG

zostaną zainstalowane na naszym komputerze.

I tak, mamy do wyboru: Zaporę AVG, Ochronę

sieci WWW, Dodatkowe instalowane języki, Skaner

poczty e-mail oraz Anti-Spam. W następnym

kroku mamy możliwość włączenia modułu AVG

Security Toolbar. Składnik ten zapewnia ochronę

przed sfałszowanymi witrynami – phishingiem.

Po zakończeniu instalacji przechodzimy do kroku,

w którym ustalamy częstotliwość aktualizacji

programu – standardowo co 4 godziny – oraz

porę codziennego skanowania. Następnie

aktywujemy produkt AVG. Po tej czynności warto

włączyć opcję zgłaszania niebezpiecznych

witryn do laboratorium AVG. Kolejny krok to

wybór profilu sieciowego naszego komputera.

Przewidziane przez producenta możliwości to:

Pojedynczy komputer, Komputer w domenie,

Komputer przenośny oraz Sieć w domu lub

małym biurze. W tym momencie zalecane jest

wykonanie skanowania komputera, aby mieć

pewność że korzystanie z niego jest bezpieczne.

Do wyboru są trzy metody skanowania: Pełne

skanowanie, Najczęściej skanowane katalogi – tj.

katalogi programów oraz systemowe, Skanowanie

wybranych obszarów. Zwykle większość

antywirusów po instalacji wymaga zrestartowania

komputera. W AVG nie jest to konieczne.

Zaraz po zakończeniu instalacji AVG wykryje

nową sieć (połączenie sieciowe). W tym momencie

profil sieciowy jest niezdefiniowany, a więc mamy

możliwość zablokowania całego ruchu sieciowego,

zezwolenie na dostęp do sieci dla wszystkich

aplikacji oraz przełączenie na profil sieciowy, który

wcześniej wybraliśmy. W warunkach normalnej

pracy zalecane jest skorzystanie z tej ostatniej

opcji. W momencie, gdy dowolny program będzie

próbował połączyć się z Internetem, zostanie

wyświetlone okienko dialogowe z możliwością

odblokowania dostępu do Internetu bądź

zablokowania dostępu do Sieci. Zaznaczając pole

Zapisz odpowiedź sprawimy, że Zapora AVG nie

będzie więcej monitować o próbie połączenia

z Siecią wykonywaną przez tę konkretną

aplikację. Jest to tzw. reguła firewalla, a AVG

będzie wprowadzał reguły firewalla dla każdego

programu żądającego połączenia z Internetem. W

przypadku, gdy zachodzi obawa, że na komputerze

zainstalowane jest złośliwe oprogramowanie,

zalecane jest wybranie opcji blokowania całego

ruchu sieciowego i stopniowe zezwalanie na

dostęp do sieci dla zaufanych aplikacji. W module

ochrony rezydentnej możemy ustawić opcję

automatycznego leczenia zarażonych plików (!),

skanowania plików przy zamykaniu lub skanowania

sektorów rozruchowych dysków wymiennych.

Podsumowując, pakiet AVG Internet Security

8.0 dobrze spełnia swoje zadanie ochrony

przed zagrożeniami z Internetu, złośliwym

oprogramowaniem, spamem, równocześnie

wymagając minimum interakcji z użytkownikiem.

Obsługa programu jest intuicyjna, łatwo można

włączyć czy wyłączyć poszczególne moduły.

W sytuacji, gdy wszystkie składniki pakietu są

włączone, można odczuć nieduże spowolnienie

pracy komputera. Ostatecznie jednak można

włączyć jedynie niezbędne komponenty.

Użytkownik komputera instalując AVG Internet

Security 8.0 może mieć pewność, że jego

maszyna będzie dobrze chroniona.

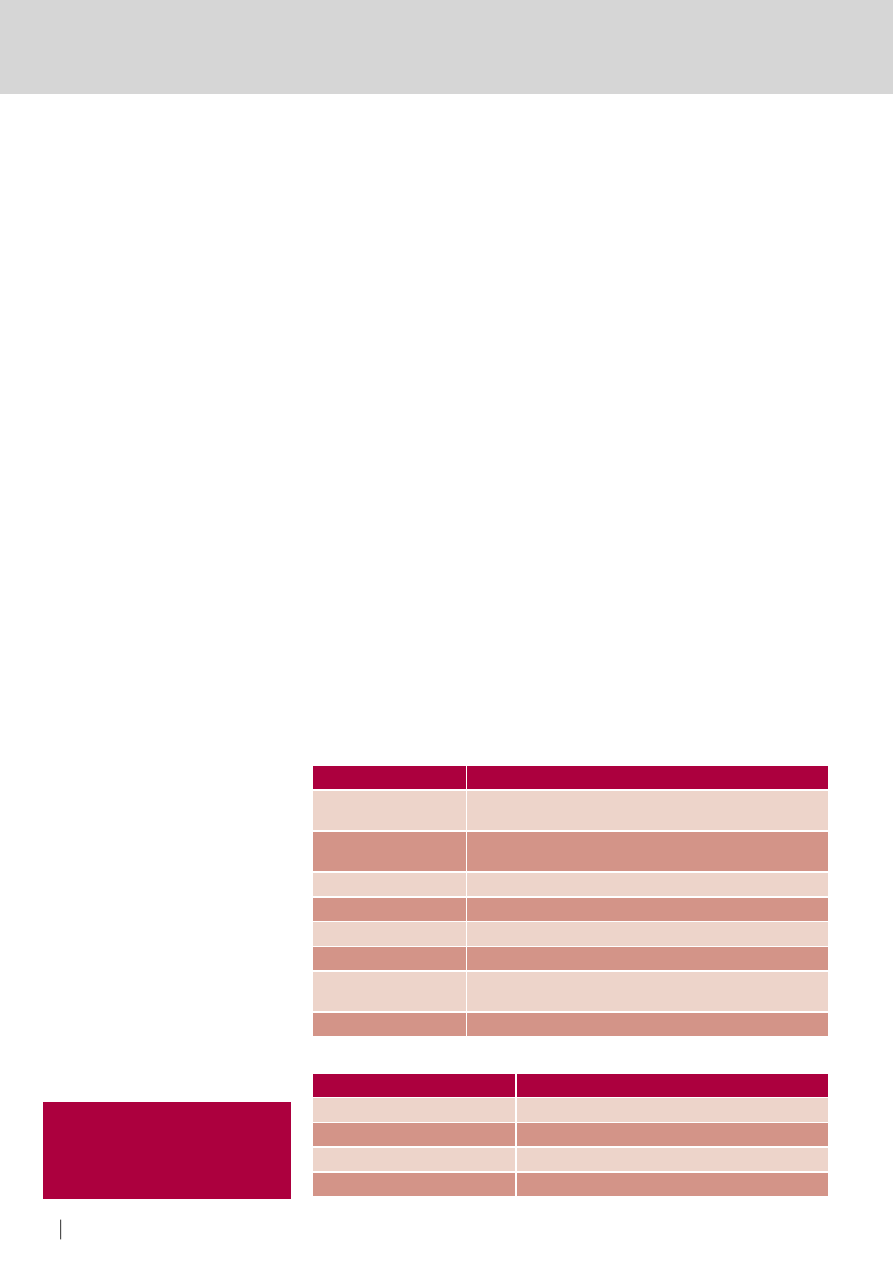

Producent

AVG Technologies,

dawniej Grisoft

System

Windows 2000, Windows

XP, Windows Vista

Typ

Internet Security

Strona producenta

http://www.quantus.pl

Recenzent

Rafał Lysik

AVG Internet Security 8.0

««««

«

OCENA

12

NARZĘDZIA

HAKIN9 7-8/2008

13

NARZĘDZIA

HAKIN9

7-8/2008

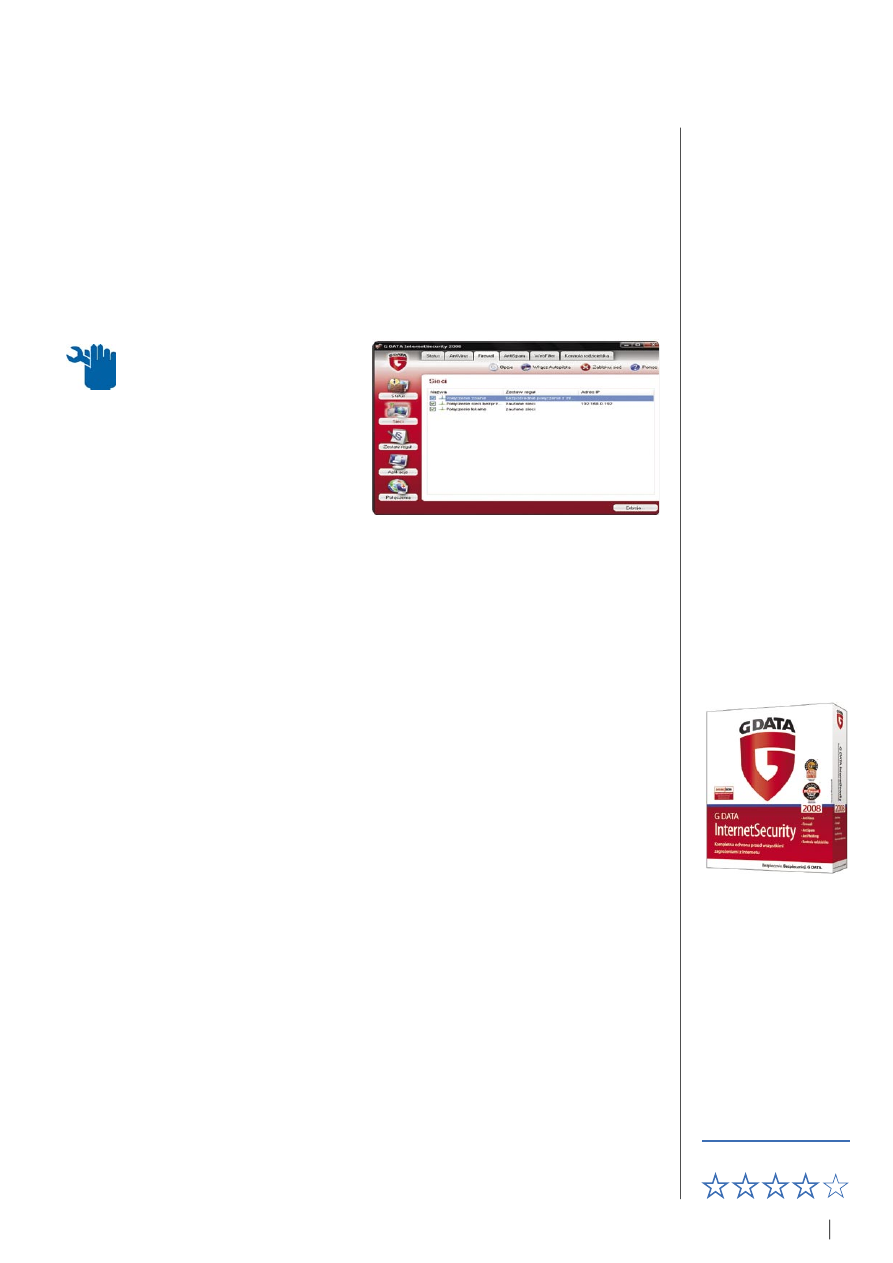

GData Internet Security 2008 BOX

otrzymujemy w kartonowym pudełku,

w którym znajdziemy: 140-stronicowy

podręcznik (choć powiedziałbym, że to raczej

książka/kompendium), 2 ulotki (szybki start,

dzięki któremu nie musimy od razu czytać

całego podręcznika oraz ulotkę reklamową,

informującą nas o innych wersjach pakietu),

kartę – zdrapkę z kluczem rejestracyjnym oraz

oczywiście płytę z programem. W tym miejscu

należy wspomnieć, iż na płycie znajdziemy

dodatkowo bootowalną wersję antywirusa

działającą pod Linuksem, dzięki czemu możemy

przeskanować komputer w poszukiwaniu

wirusów jeszcze przed instalacją.

Na pakiet GData Internet Security

2008 składają się: program antywirusowy

korzystający z dwóch silników skanujących

(konkretnie Kaspersky oraz avast), firewall,

program antyspamowy, filtr stron sieci Web oraz

rozbudowany, lecz prosty w konfiguracji moduł

kontroli rodzicielskiej, w którym mamy możliwość

blokowania dostępu do stron WWW stanowczo

nie przeznaczonych dla dzieci (pornografia/

przemoc/sekty/piractwo) oraz ograniczania

czasu spędzanego przy komputerze.

Instalacja przebiega dwuetapowo, jest prosta

i bezproblemowa. Sprowadza się praktycznie

do przysłowiowego klikania dalej, dalej, dalej,

zakończ. Po restarcie komputera firewall

przygotuje listę reguł i już można uruchomić

program po raz pierwszy.

Po pierwszym uruchomieniu program

zaleca aktualizację poprzedzoną jednorazową

rejestracją klucza ze zdrapki, dzięki czemu

otrzymujemy login i hasło wymagane do

pobierania aktualizacji.

W ciągu pierwszych dni zapora będzie

tworzyła reguły podczas uruchamiania

programów. Tutaj należy także wspomnieć o

trybie Autopilot, który włącza się automatycznie

podczas uruchamiania pełnoekranowej aplikacji,

np. gry, dzięki czemu podczas rozgrywki program

nie będzie męczył nas pytaniami o zgodę na

połączenie.

W przypadku, gdy chcemy sprawdzić nasz

system na obecność wirusów jeszcze przed

instalacją pakietu (lub gdy – co gorsza – nasz

komputer jest już zainfekowany), możemy

użyć skanera z płyty instalacyjnej, która

jednocześnie jest bootowalną płytą z okrojoną

wersją skanera. Po uruchomieniu komputera

z płyty mamy do dyspozycji maksymalnie

uproszczone środowisko graficzne XFCE, skaner

obsługiwany jednym kliknięciem oraz linię

komend. Niestety, bazy sygnatur są nieaktualne

– lecz nie jest to problemem, jeśli korzystamy z

połączenia z Internetem dostarczanego przez

zewnętrzny router (modem UPC, osiedlówka,

Liveboksy). Dzięki temu możemy bez problemu

zaktualizować bazy, nawet, jeśli nie mamy jeszcze

zarejestrowanej subskrypcji.

Pakiet dostępny jest w trzech wersjach :

• GData Antivirus 2008 – zawiera tylko skaner

antywirusowy,

• GData InternetSecurity 2008 – obejmuje

wszystkie składniki wymienione w powyższej

recenzji,

• GData TotalCare 2008 – zawiera zestaw

programów z wersji InternetSecurity plus

narzędzia optymalizujące komputer i służące

do wykonywania kopii zapasowych danych.

Obsługę programu oraz pracę z nim oceniam

na bardzo łatwą i przyjemną. Użytkownicy chcący

maksymalnie dostosować program do swoich

potrzeb mają możliwość np. tworzenia własnych

reguł firewalla, profili skanowania oraz ustawień

innych modułów programu.

Producent

GData

System

Windows 2000, Windows

XP, Windows Vista

Typ

Internet Security

Strona producenta

http://www.gdata.pl/

portal/PL/

Recenzent

Damian Klimek

Gdata Internet

Security 2008

««««

OCENA

14

POCZĄTKI

HAKIN9 7-8/2008

W

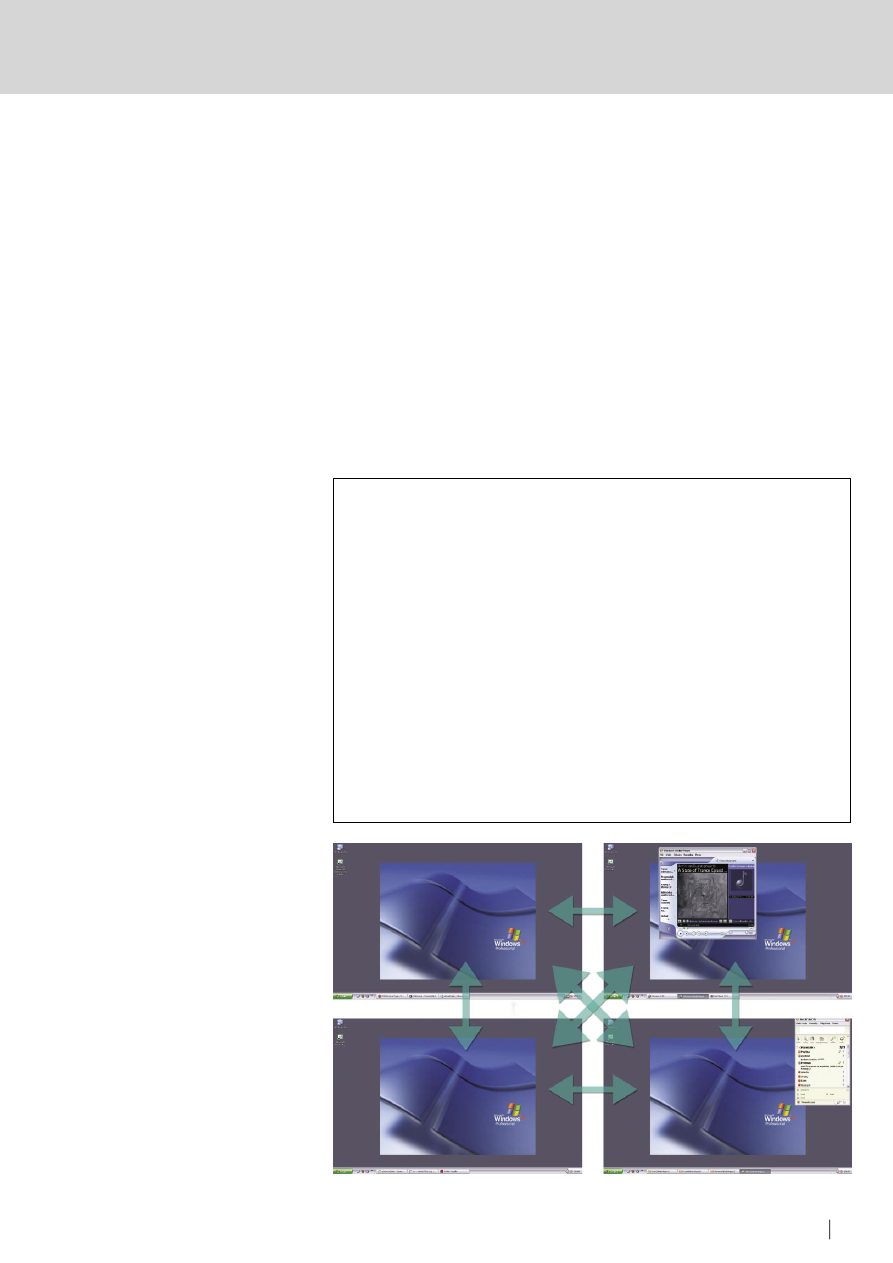

irtualny pulpit jest mechanizmem

dość powszechnie stosowanym w

wielu dystrybucjach systemu Linux.

Używając go mamy wrażenie, jakbyśmy

dysponowali kilkoma pulpitami. Dzięki temu

możemy podzielić aplikacje na grupy i w razie

potrzeby przełączać się między nimi. W ten

sposób łatwo możemy zarządzać oknami.

Zasada działania wirtualnych pulpitów jest dość

prosta.

Poszukujemy wszystkich widocznych

okien na pulpicie, zapamiętując ich położenie

oraz wymiary, a następnie ukrywamy je. W

ten sposób powstaje nowy wirtualny pulpit,

na którym możemy swobodnie pracować.

Gdy zechcemy powrócić do poprzedniego

pulpitu, chowamy bieżące okna, zapamiętując

ich wymiary i położenie, a przywracamy

widoczność okien wcześniej ukrytych. Na takiej

zasadzie przełączamy się między wirtualnymi

pulpitami.

Cała trudność polega na znalezieniu

sposobu zarządzania oknami pulpitu jako

jednym obiektem. Z pomocą przychodzi nam

WinApi.

Artykuł ten ma na celu zilustrowanie

mechanizmu wirtualnych pulpitów jako

metody polepszającej komfort pracy z

systemem Windows, a także pokazanie, jak

łatwo użyteczną technikę można wykorzystać

w sposób szkodliwy. Projekt zrealizujemy

pod platformą .NET. Do napisania kodu

MACIEJ PAKULSKI

Z ARTYKUŁU

DOWIESZ SIĘ

jak działają wirtualne pulpity,

jak zarządzać oknami w

Windows.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawy projektowania

zorientowanego obiektowo.

wykorzystamy darmowe środowisko Visual C#

2008 Expres Edition.

Klasa

obsługująca wirtualny pulpit

Tworzymy nowy projekt i nadajemy mu

odpowiednią nazwę. Dodajemy klasę, która

będzie reprezentować wirtualny pulpit. Zaczniemy

od importu niezbędnych funkcji WinApi. Ilustruje

to kod z Listingu 1.

Aby móc skorzystać z

DllImport

,

musimy najpierw dodać przestrzeń nazw

System.Runtime.InteropServices

. Działanie

poszczególnych zaimportowanych funkcji jest

następujące:

•

GetDesktopWindow

– funkcję

wykorzystujemy do uzyskania uchwytu do

pulpitu,

•

GetTopWindow

– funkcja zwraca uchwyt do

okna będącego najwyżej w porządku osi z

(ang. z order). Jako parametr przekazujemy

uchwyt do okna będącego oknem

nadrzędnym (ang. parent window) w stosunku

do poszukiwanego okna,

•

GetWindow

– funkcja zwraca uchwyt

do okna, które jest w specjalnej relacji

z wybranym oknem. Pierwszy parametr

określa relację między oknami, drugi

parametr to uchwyt do okna, z którym

poszukiwane okno jest w relacji określonej

pierwszym parametrem,

Stopień trudności

Wirtualny

pulpit

Windows

Współczesne systemy operacyjne umożliwiają uruchomienie

wielu programów jednocześnie, co może powodować problem

organizacji okien na pulpicie. Rozwiązaniem tego problemu może

być użycie wirtualnych pulpitów, choć mechanizm ten może także

tworzyć podstawę do działania złośliwego oprogramowania.

15

WIRTUALNY PULPIT WINDOWS

HAKIN9

7-8/2008

•

IsWindowVisible

– funkcja

sprawdza, czy okno jest widoczne

(czy ma ustawiony styl okna WS_

VISIBLE),

•

FindWindowEx

– funkcja zwraca

uchwyt do okna. Pierwszy parametr

to uchwyt do okna będącego

oknem nadrzędnym w stosunku do

poszukiwanego okna, drugi parametr

określa uchwyt okna, od którego

rozpocznie się przeszukiwanie w

porządku osi z, trzeci parametr określa

nazwę klasy okna, a czwarty jest

nazwą okna,

•

BeginDeferWindowPos

– przydziela

pamięć dla struktury opisującej

położenie okien, których liczba jest

przekazywana jako parametr. Funkcja

zwraca uchwyt do struktury,

•

DeferWindowPos

– funkcja zmienia

atrybuty okna (takie, jak położenie,

rozmiar, widoczność), jako parametry

przyjmuje ona kolejno:

• uchwyt do struktury

opisującej okna uzyskiwany

przy pomocy wywołania

BeginDeferWindowPos

,

• uchwyt do okna, którego atrybuty

chcemy zmienić,

• uchwyt do okna, które poprzedza

konkretne okno w porządku osi z.

Możliwe jest także zastosowanie

stałej, która będzie określać

położenie okna względem innych,

• współrzędna x lewego górnego

rogu okna,

• współrzędna y lewego górnego

rogu okna,

• szerokość okna w pikselach,

• wysokość okna w pikselach,

• flagi.

Wywołanie

DeferWindowPos

powoduje

zaktualizowanie struktury będącej

pierwszym parametrem funkcji, dzięki

czemu zawiera ona informacje o oknie,

którego uchwyt przekazujemy jako drugi

parametr.

Funkcja zwraca uchwyt do

zaktualizowanej struktury.

•

EndDeferWindowPos

– wywołanie

funkcji powoduje jednoczesną zmianę

atrybutów okien, określonych przez

strukturę, której uchwyt przekazujemy

jako parametr.

Kolejnym krokiem będzie zdefiniowanie

stałych, których użyjemy przy wywołaniu

funkcji WinApi. Dodajemy do naszego

programu kod z Listingu 2. Stałe są

wykorzystywane w następujący sposób:

•

GW _ HWNDNEXT

– wywołując funkcję

GetWindow

z tym parametrem

uzyskujemy uchwyt do okna, które leży

poniżej wybranego okna, w porządku

osi z,

•

SWP _ NOZORDER

– stała

wykorzystywana jako ósmy parametr

funkcji

DeferWindowPos

, określa

brak zmiany kolejności okien

(parametr

hWndInsertAfter

jest

ignorowany),

•

SWP _ HIDEWINDOW

– ósmy parametr

funkcji

DeferWindowPos

, określa

ukrycie okna,

•

SWP _ SHOWWINDOW

– ósmy parametr

funkcji

DeferWindowPos

, określa

pokazanie okna,

•

SWP _ NOACTIVE

– ósmy parametr

funkcji

DeferWindowPos

, określa brak

aktywacji okna,

•

SWP _ NOSIZE

– ósmy parametr funkcji

DeferWindowPos

, określa brak zmiany

rozmiaru okna (parametry cx i cy są

ignorowane),

•

SWP _ NOMOVE

– ósmy parametr

funkcji

DeferWindowPos

, brak zmiany

położenia okna (parametry x i y są

ignorowane).

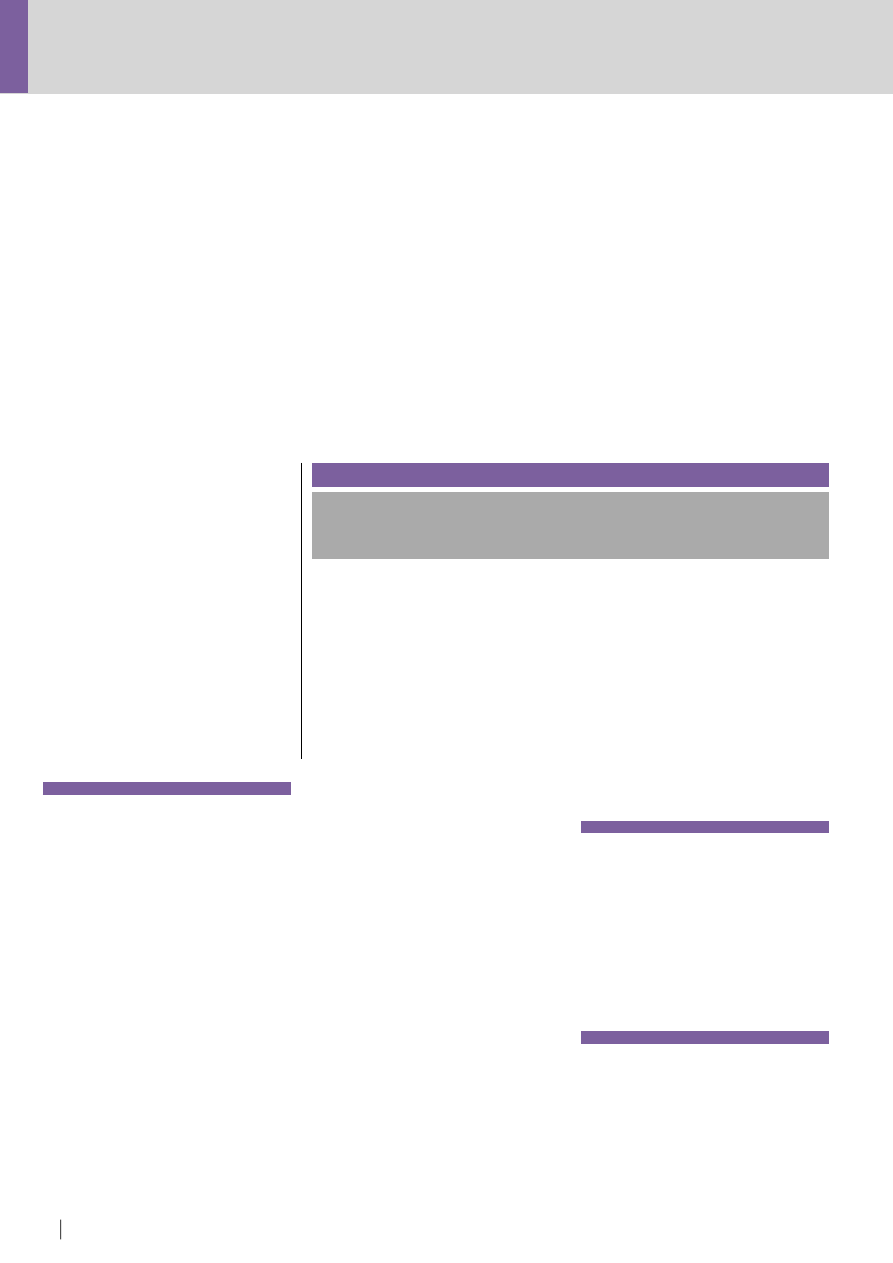

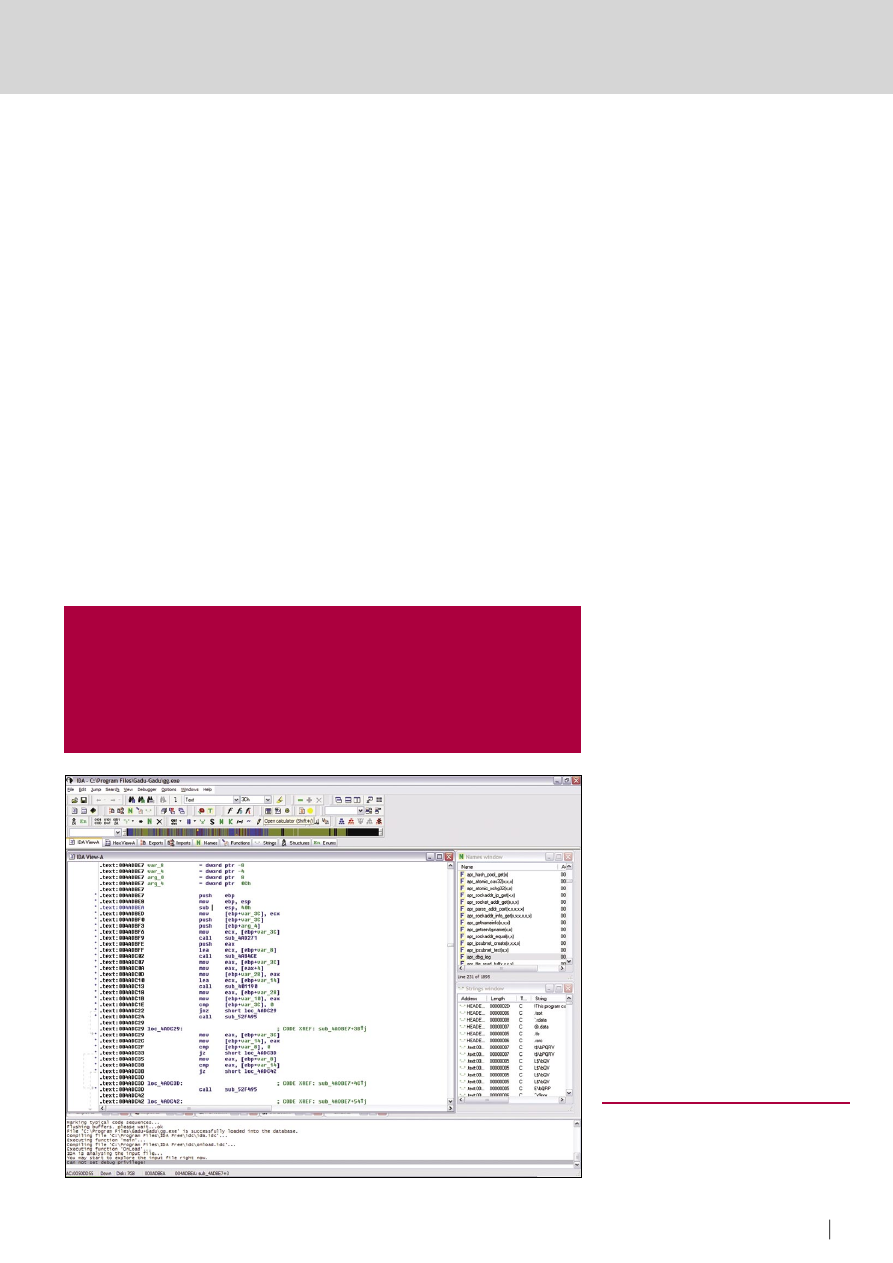

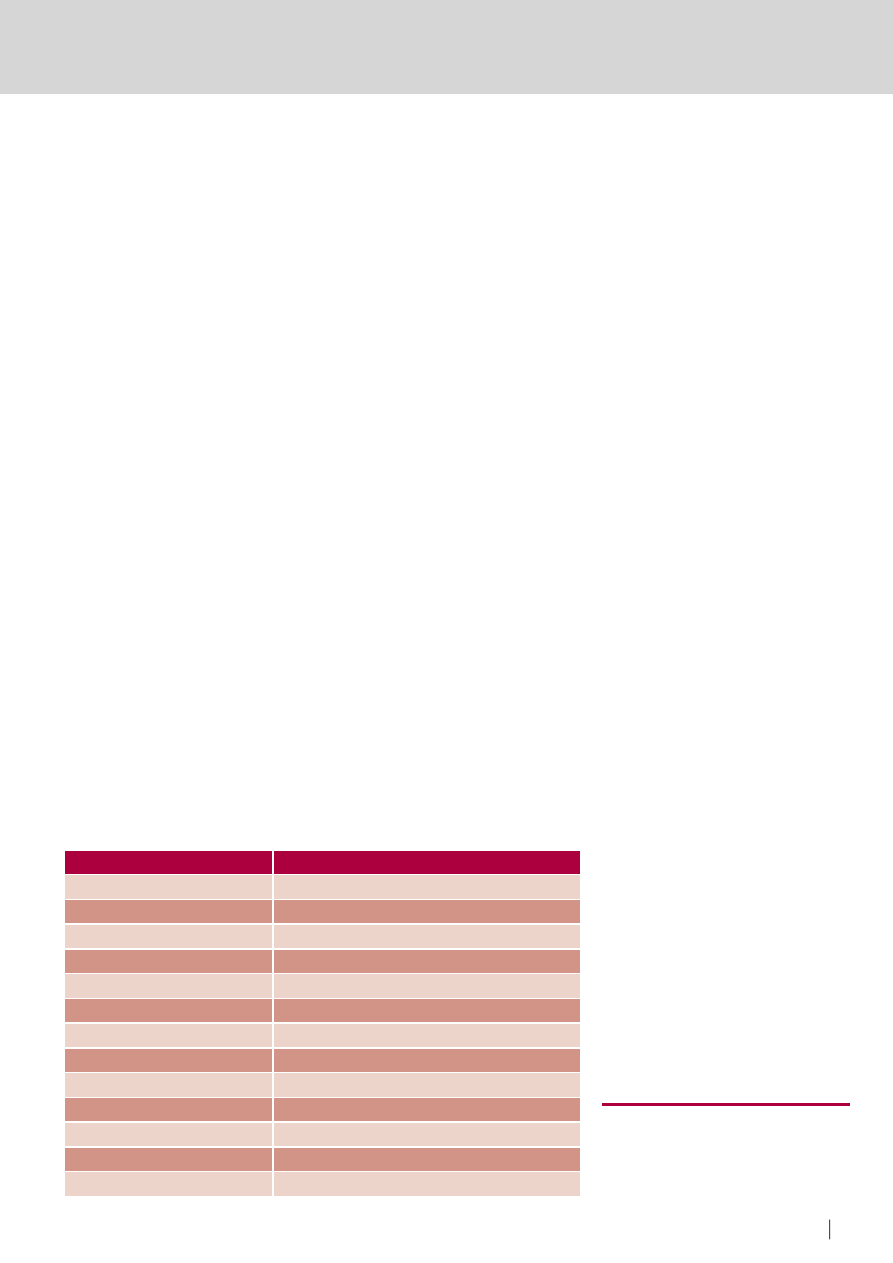

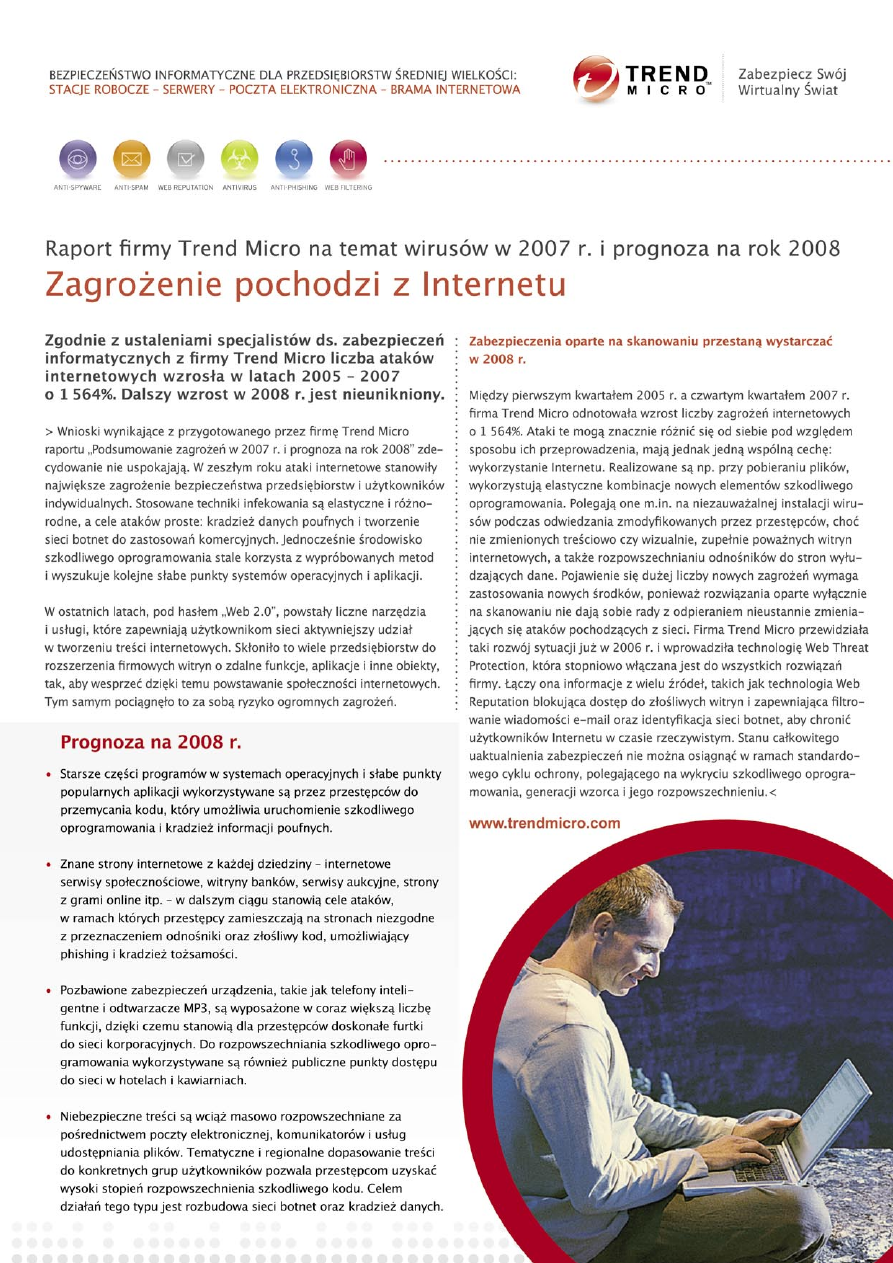

Rysunek 1.

Wirtualne pulpity Windows

Listing 1.

Funkcje WinApi

[

DllImport

(

"user32.dll"

)]

public

static

extern

IntPtr

GetDesktopWindow

();

[

DllImport

(

"user32.dll"

)]

public

static

extern

IntPtr

GetTopWindow

(

IntPtr

hwnd

);

[

DllImport

(

"user32.dll"

)]

public

static

extern

IntPtr

GetWindow

(

IntPtr

hwnd

,

int

cmd

);

[

DllImport

(

"user32.dll"

)]

public

static

extern

bool

IsWindowVisible

(

IntPtr

hwnd

);

[

DllImport

(

"user32"

)]

public

static

extern

IntPtr

FindWindowEx

(

IntPtr

parent

,

IntPtr

childAfter

,

string

szClass

,

string

szWindow

);

[

DllImport

(

"user32"

)]

public

static

extern

IntPtr

BeginDeferWindowPos

(

int

nNumWindows

);

[

DllImport

(

"user32"

)]

public

static

extern

IntPtr

DeferWindowPos

(

IntPtr

hWinPosInfo

,

IntPtr

hwnd

,

int

hWndInsertAfter

,

int

x

,

int

y

,

int

cx

,

int

cy

,

int

wFlags

);

[

DllImport

(

"user32"

)]

public

static

extern

int

EndDeferWindowPos

(

IntPtr

hWinPosInfo

);

16

POCZATKI

HAKIN9 7-8/2008

WIRTUALNY PULPIT WINDOWS

17

HAKIN9

7-8/2008

Następną czynnością jest zadeklarowanie

pól naszej klasy. Pora na kod

zaprezentowany na Listingu 3.

Pola

hwndTab

użyjemy do

przechowania uchwytów okien,

które tworzą nasz wirtualny pulpit.

Zadeklarowana tablica ma stały wmiar,

tak więc jeżeli liczba okien przekroczy

1024, nie będziemy mogli ich obsłużyć.

Aby temu zapobiec, możemy np.

wykorzystać kontener

List

. Jednakże

prawdopodobieństwo, że będziemy

obsługiwali więcej niż 1024 okna jest

małe, tak więc skorzystamy z tablicy. Pole

counter

będzie licznikiem okien, które

obsługujemy.

Jesteśmy teraz gotowi do

zaimplemetowania metod, które będą

odowiedzialne za obsługę wirtualnego

pulpitu. Dodajemy kod z Listingu 4.

Zadaniem metody

Hide

jest

schowanie okien bieżącego pulpitu. Na

początku uzyskujemy uchwyt do pulpitu,

wywołując

GetDesktopWindow

. Następie

wywołujemy funkcję

GetTopWindow

,

dzięki czemu będziemy znać uchwyt okna

będącego najwyżej w porządku osi z.

Używając funkcji

FindWindowEx

,

uzyskujemy uchwyty odpowiedno do

paska zadań (ang. task bar), a także

pulpitu (pulpit oznacza w tym momencie

ikony takie, jak Mój Komputer itp.).

Następnie przy wykorzystaniu pętli

do

.. while

przeszukujemy okna pulpitu.

Kryteria poszukiwania zawężamy do

okien widocznych i nie będących oknami

paska zadań oraz pulpitu.

Dodatkowo, jeżeli aplikacja

obsługująca wirtualne pulpity jest

widoczna, powinniśmy ją także

pominąć podczas operacji zmiany

atrybutu widoczności okien (parametr

appHandle

).

Dysponując tablicą uchwytów do

widocznych okien pulpitu, możemy

zmienić ich wybrane atrybuty. Dzięki

wywołaniu funkcji

BeginDeferWindowPos

tworzymy strukturę opisującą okna.

Używając pętli

for

zmieniamy atrybuty

wybranych okien – ponieważ chcemy

schować okna, ustawiamy flagę

SWP _

HIDEWINDOW

. Zmian dodokonujemy

wyołując funkcję

EndDeferWindowPos

.

Uzyskujemy w ten sposób nowy, wirtualny

pulpit.

Metody

Show

używamy, jeżeli

utworzyliśmy wcześniej wirtualny pulpit,

na który właśnie chcemy się przełączyć.

Tworzy ona strukturę opisującą okna, a

następnie zmienia kolejno artybuty okien

wirtualnego pulpitu, jaki zamierzamy

uaktywnić.

Listing 2.

Stałe klasy

private

int

GW_HWNDNEXT

=

2

;

private

int

SWP_NOZORDER

=

4

;

private

int

SWP_HIDEWINDOW

=

128

;

private

int

SWP_SHOWWINDOW

=

64

;

private

int

SWP_NOACTIVATE

=

16

;

private

int

SWP_NOSIZE

=

1

;

private

int

SWP_NOMOVE

=

2

;

Listing 3.

Pola klasy

private

IntPtr

[]

hwndTab

=

new

IntPtr

[

1024

];

private

int

counter

=

0

;

Listing 4.

Metody klasy

public

void

Hide

(

IntPtr

appHandle

)

{

IntPtr

deskWin

=

GetDesktopWindow

();

IntPtr

win

=

GetTopWindow

(

deskWin

);

if

(

win

==

IntPtr

.

Zero

)

return

;

IntPtr

hTask

=

FindWindowEx

(

IntPtr

.

Zero

,

IntPtr

.

Zero

,

"Shell_TrayWnd"

,

null

);

IntPtr

des

=

FindWindowEx

(

IntPtr

.

Zero

,

IntPtr

.

Zero

,

"Progman"

,

null

);

counter

=

0

;

do

{

if

(

IsWindowVisible

(

win

)

&&

win

!=

hTask

&&

win

!=

deskWin

&&

win

!=

des

&&

win

!=

appHandle

)

{

hwndTab

[

counter

++]

=

win

;

}

}

while

((

win

=

GetWindow

(

win

,

GW_HWNDNEXT

))

!=

IntPtr

.

Zero

);

IntPtr

s

=

BeginDeferWindowPos

(

counter

);

for

(

int

i

=

0

;

i

<

counter

;

i

++)

{

s

=

DeferWindowPos

(

s

,

hwndTab

[

i

]

,

0

,

0

,

0

,

0

,

0

,

SWP_HIDEWINDOW

|

SWP_NOMOVE

|

SWP_NOSIZE

|

SWP_NOZORDER

|

SWP_

NOACTIVATE

);

}

EndDeferWindowPos

(

s

);

}

public

void

Show

()

{

IntPtr

s

=

BeginDeferWindowPos

(

counter

);

for

(

int

i

=

0

;

i

<

counter

;

i

++)

{

s

=

DeferWindowPos

(

s

,

hwndTab

[

i

]

,

0

,

0

,

0

,

0

,

0

,

SWP_SHOWWINDOW

|

SWP_NOMOVE

|

SWP_NOSIZE

|

SWP_NOZORDER

);

}

EndDeferWindowPos

(

s

);

}

16

POCZATKI

HAKIN9 7-8/2008

WIRTUALNY PULPIT WINDOWS

17

HAKIN9

7-8/2008

Ponieważ chcemy teraz, aby wybrane

okna były ponownie widoczne, tym razem

włączamy flagę

SWP _ SHOWWINDOW

.

Zmian dokonujemy przy pomocy

wywołania funkcji

EndDeferWindowPos

.

Wirtualny pulpit

jako zagrożenie

Stworzona przez nas klasa jest

implementacją wirtualnego pulpitu w

systemie Windows.

Jednakże możemy ją zastosować

także w innym celu. Zastosowanie tylko

funkcji chowającej, działającej w pętli

(Listing 5), uniemożliwi nam pracę z

jakąkolwiek alikacją – po prostu nie

będziemy widzieli okien.

Dodatkowo zauważmy, że

przeszukując okna na pulpicie, na liście

wyjątków nie uwzględniamy menadżera

zadań – jego też nie będziemy w stanie

wywołać.

Możemy się także pokusić o napisanie

aplikacji, która będzie imitować awarię

systemu poprzez brak odpowiedzi na

komendy użytkownika. Zasada działania

jest dość prosta. Robimy zrzut ekranu

i zapisujemy go do pliku, następnie

ukrywamy wszystkie okna – włącznie z

paskiem zadań oraz ikonami na pulpicie,

a na koniec zmieniamy tapetę na obraz

przedstawiający zrzut ekranu.

Ponieważ obraz ekranu był zapisany

przed schowaniem wszystkich okien,

są one na nim widoczne. W ten sposób

wygląd pulpitu użytkownika nie uległ

zmianie, lecz jego funkcjonalność jest

zablokowana.

Implementacja powyższego

mechanizmu wymaga drobnych zmian

klasy wirtualnego pulpitu. Na początek

będziemy potrzebować funkcji, za

pomocą której zmienimy tapetę pulpitu.

W tym celu wykorzystamy funkcję

SystemParametersInfo

. W sekcji

importu funkcji

WinApi

dodajemy kod

zawarty na Listingu 6.

Zadaniem funkcji

SystemParametersInfo

jest zmiana

bądź odczytanie wybranych ustawień

systemowych.

Przyjmuje ona następujące

parametry:

•

uAction

– kod czynności, którą

chcemy wykonać,

•

uParam

– znaczenie tego parametru

jest zależne od pierwszego

parametru,

•

lpvParam

– znaczenie tego parametru

jest także zależne od pierwszego

parametru,

•

uWinIni

– określa czynności, jakie

zostaną wykonane po dokonaniu zmian

ustawień systemowych.

Kolejnym krokiem jest zdefiniowanie

stałych, których użyjemy, wywołując

funkcję

SystemParametersInfo

. W

sekcji definicji stałych klasy dopisujemy

kod z Listingu 7.

Wywołanie funkcji

SystemParametersInfo

ze stałą

SPI _

SETDESKWALLPAPER

powoduje zmianę

tapety pulpitu.

Ścieżkę do pliku zawierającego

obraz nowej tapety podajemy jako trzeci

parametr funkcji. W systemach Windows

Server 2003 oraz Windows XP/2000 plik z

obrazem nie może być w formacie JPEG.

Przy definicji czwartego parametru funkcji

używamy stałych

SPIF _ UPDATEINIFILE

i

SPIF _ SENDWININICHANGE

. Oznaczają

one odpowiednio aktualizację profilu

użytkownika oraz wygenerowanie

komunikatu

WM _ SETTINGCHANGE

.

Przejdźmy do napisania metody,

która będzie zamieniać tapetę pulpitu na

wcześniej wykonany zrzut ekranu. Kod

metody jest przedstawiony na Listingu 8.

Na początku dodajemy

przestrzenie nazw

System.Drawing

,

System.Windows.Forms

, a także

System.Drawing.Imaging

.

Metoda rozpoczyna działanie od

stworzenia obiektu klasy

Bitmap

,

reprezentującego zrzut ekranu

Przeciążony konstruktor tej klasy pobiera

Listing 5.

Jak nie należy używać wirtualnych pulpitów – prosty przykład

while

(

true

)

{

(

new

VirtualPulpit

())

.

Hide

(

this

.

Handle

);

Thread

.

Sleep

(

100

);

}

Listing 6.

Funkcja SystemParametersInfo

[

DllImport

(

"user32.dll"

)]

public

static

extern

int

SystemParametersInfo

(

int

uAction

,

int

uParam

,

string

lpvParam

,

int

fuWinIni

);

Listing 7.

Stałe wykorzystywane przy zmianie tapety pulpitu

private

int

SPI_SETDESKWALLPAPER

=

20

;

private

int

SPIF_UPDATEINIFILE

=

1

;

private

int

SPIF_SENDWININICHANGE

=

2

;

Listing 8.

Metoda zamieniająca tapetę pulpitu na zrzut ekranu

private

void

ChangeWallPaperToScreenShot

(

string

bmpPath

)

{

Bitmap

bitmap

=

new

Bitmap

(

Screen

.

PrimaryScreen

.

Bounds

.

Width

,

Screen

.

PrimaryScreen

.

Bounds

.

Height

,

PixelFormat

.

Format32bppArgb

);

Graphics

screenshot

=

Graphics

.

FromImage

(

bitmap

);

screenshot

.

CopyFromScreen

(

Screen

.

PrimaryScreen

.

Bounds

.

X

,

Screen

.

PrimaryScreen

.

Bounds

.

Y

,

0

,

0

,

Screen

.

PrimaryScreen

.

Bounds

.

Size

,

CopyPixelOperation

.

SourceCopy

);

bitmap

.

Save

(

bmpPath

,

ImageFormat

.

Bmp

);

SystemParametersInfo

(

SPI_SETDESKWALLPAPER

,

0

,

bmpPath

,

SPIF_UPDATEINIFILE

|

SPIF_SENDWININICHANGE

);

}

18

POCZATKI

HAKIN9 7-8/2008

dwa parametry: szerokość i wysokość

obrazu.

Ponieważ zapisujemy cały obraz

na monitorze, wykorzystujemy klasę

Screen

w celu odczytania wysokości i

szerokości ekranu monitora. Zrzut ekranu

tworzony jest poprzez wywołanie metody

CopyFromScreen

klasy

Graphics

. Kopiuje

ona piksele z określonego fragmentu

ekranu do instancji klasy

Graphics

.

Metoda ta przyjmuje następujące

parametry:

• współrzędną x punktu początkowego,

• współrzędną y punktu początkowego,

• współrzędną x punktu końcowego,

• współrzędną y punktu końcowego,

• rozmiar obszaru do przekopiowania,

• obiekt klasy

CopyPixelOperation

,

odpowiadający za sposób

przedstawiania kolorów.

Obraz zapisujemy w wybranym miejscu,

używając formatu BMP. Na koniec

zamieniamy tapetę pulpitu na wcześniej

utworzony zrzut ekranu.

Ostatnią czynnością jest – pokazana

na Listingu 9 – drobna modyfikacja

metody

Hide

.

Istotną zmianą jest wywołanie na

początku metody

ChangeWallPaperToS

creenShot

. Dodatkowo usunęliśmy kod,

który dodaje okna aplikacji, paska zadań

oraz pulpitu (rozumianego jako ikony)

do listy wyjątków podczas wyszukiwania

widocznych okien.

Uruchamiając aplikację, która

wywołuje metodę

Hide

, zauważymy, że

nasz pulpit nie odpowiada na wydawane

przez nas komendy. Istnieje jednak

możliwość otworzenia pewnych okien,

np. poprzez specjalne kombinacje

klawiszy. Aby temu zapobiec, możemy

wykorzystać wcześniejszą wersję metody

Hide

(Listing 4) w sposób przedstawiony

na Listingu 5.

Podsumowanie

Celem artykułu było zaprezentowanie

techniki wirtualnych pulpitów.

Wykorzystując ten mechanizm jesteśmy

w stanie w sposób swobodny zarządzać

oknami uruchomionych apikacji, dzięki

czemu praca z systemem Windows staje

się wygodniejsza.

Jednakże omówioną technikę można

wykorzystać do pisania róznego rodzaju

robaków, które zamiast pomagać

użytkownikowi – powodują szkody w jego

systemie.

Będąc w stanie kontrolować pozycję,

rozmiar oraz widoczność okien, jesteśmy

w stanie podmienić wybrane okna. Pisząc

program, wyglądający identycznie jak

np. menadżer poczty e-mail, możemy

bardzo szybko zamienić oryginalne okno

aplikacji na specjalnie przygotowaną

przez nas kopię. Użytkownik,

nieświadomy zagrożenia, wprowadza

swój login i hasło, które zamiast trafić

do menadżera poczty, są przez nas

przechwytywane. Jeżeli dodatkowo,

przywrócimy widoczność oryginalnego

okna aplikacji, wygenerujemy komunikat

o drobnym błędzie z prośbą powtórnego

wpisania loginu i hasła, to istnieje

duże prawdopodobieństwo, że dane

użytkownika zostaną wykradzione w

sposób niezauważalny.

Maciej Pakulski

Absolwent studiów inżynierskich oraz aktywny członek

koła naukowego .NET Wydziału Fizyki, Astronomii i

Informatyki Stosowanej Uniwersytetu Mikołaja Kopernika

w Toruniu. Obecnie na studiach magisterskich.

Programowaniem zajmuje się od 2004. Potrafi

programować biegle w językach C/C++, Java, VHDL.

Programowaniem w języku C# i platformą .NET zajmuje

się od 2006 roku. Jest autorem szeregu publikacji z

zakresu programowania oraz bezpieczeństwa IT.

Kontakt z autorem: mac_pak@interia.pl

W Sieci

• http://www.microsoft.com/express/download – witryna Microsoft, z której można pobrać

środowisko Visual C# 2008 Express Edition,

• http://www.codeproject.com – zbiór bardzo wielu przykładów aplikacji dla platformy

.NET i nie tylko. Naprawdę godny polecenia,

• http://www.codeguru.pl – polska strona dla programistów .NET,

• http://msdn2.microsoft.com – dokumentacja MSDN. Znajdziesz tu opisy wszystkich

klas, własności i metod, jakie zawiera platforma .NET wraz z przykładowymi

programami.

Listing 9.

Zmodyfikowana metoda Hide

public

void

Hide

()

{

ChangeWallPaperToScreenShot

(

@

"C:

\w

allPaper"

);

IntPtr

deskWin

=

GetDesktopWindow

();

IntPtr

win

=

GetTopWindow

(

deskWin

);

if

(

win

==

IntPtr

.

Zero

)

return

;

counter

=

0

;

do

{

if

(

IsWindowVisible

(

win

)

&&

win

!=

deskWin

)

{

hwndTab

[

counter

++]

=

win

;

}

}

while

((

win

=

GetWindow

(

win

,

GW_HWNDNEXT

))

!=

IntPtr

.

Zero

);

IntPtr

s

=

BeginDeferWindowPos

(

counter

);

for

(

int

i

=

0

;

i

<

counter

;

i

++)

{

s

=

DeferWindowPos

(

s

,

hwndTab

[

i

]

,

0

,

0

,

0

,

0

,

0

,

SWP_HIDEWINDOW

|

SWP_NOMOVE

|

SWP_NOSIZE

|

SWP_NOZORDER

|

SWP_

NOACTIVATE

);

}

EndDeferWindowPos

(

s

);

}

Jeśli nie możesz odczytać zawartości płyty CD, a nie jest ona uszkodzona

mechanicznie, sprawdź ją na co najmniej dwóch napędach CD.

W razie problemów z płytą, proszę napisać pod adres:

cd@software.com.pl

20

HAKIN9

ATAK

R

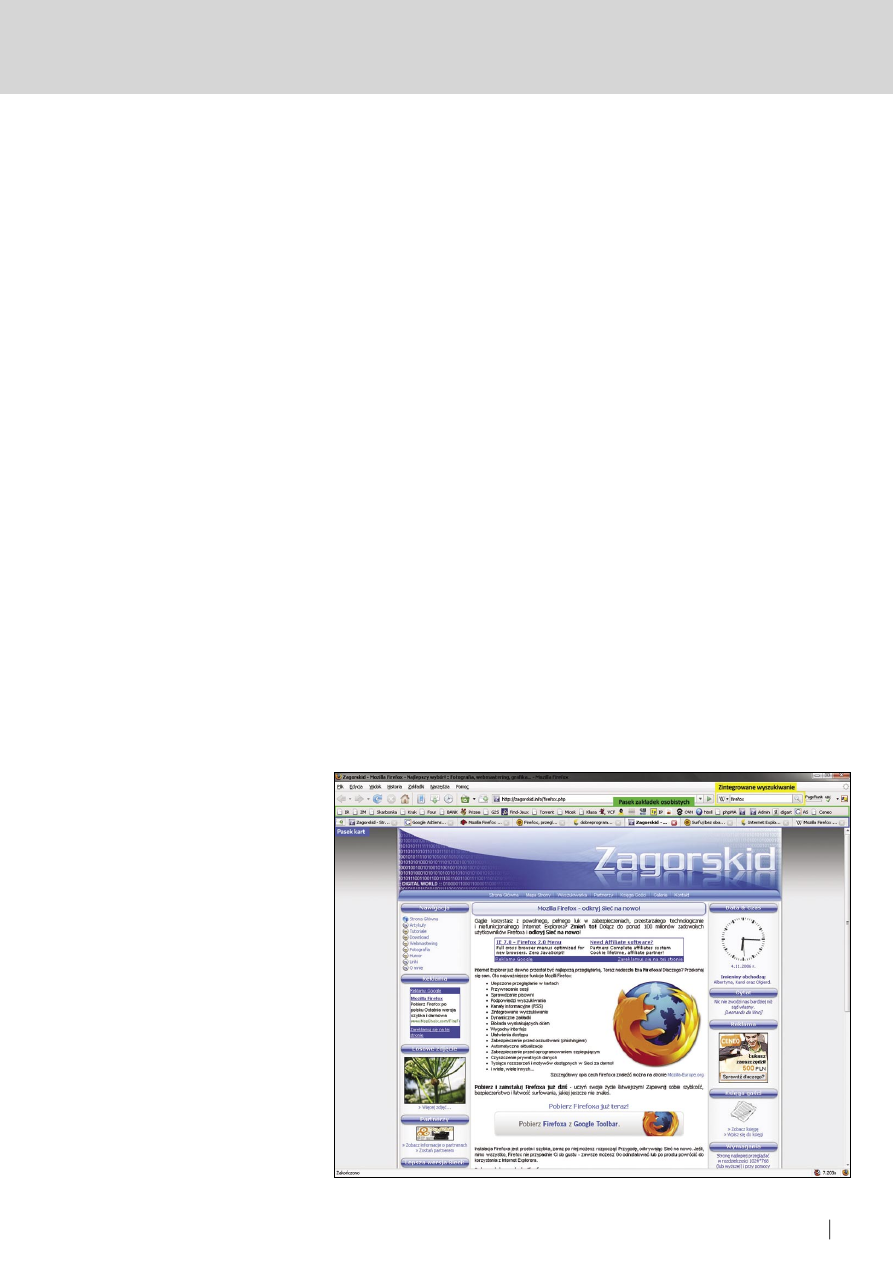

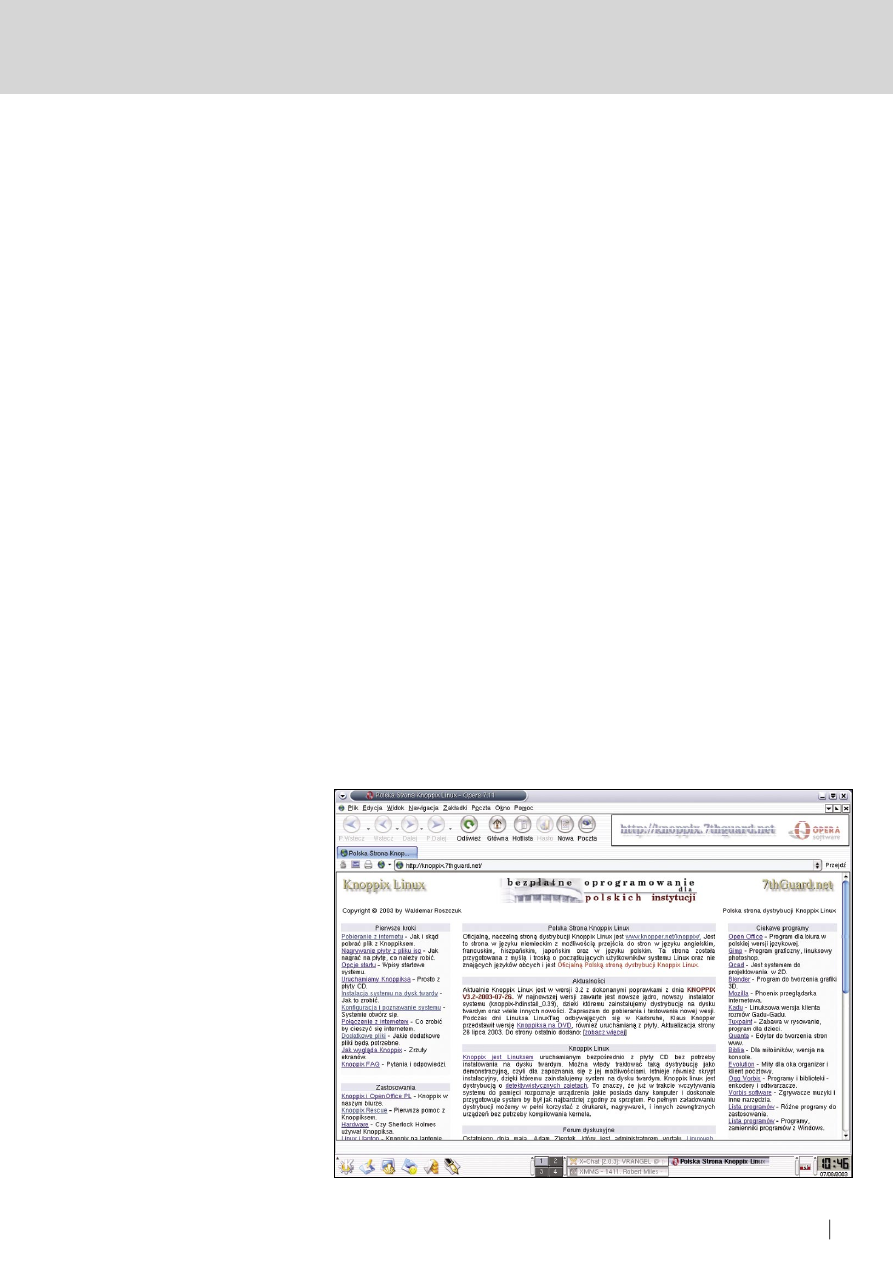

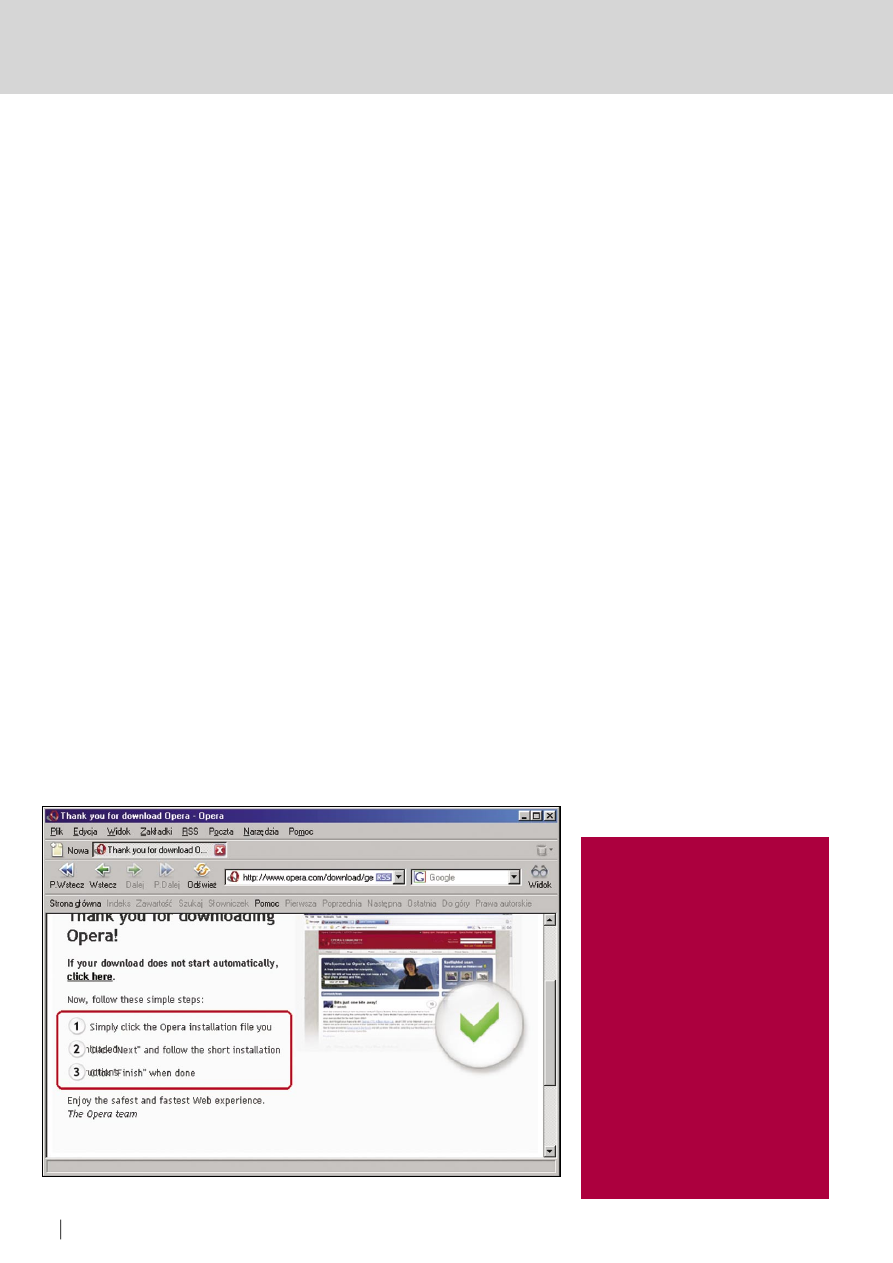

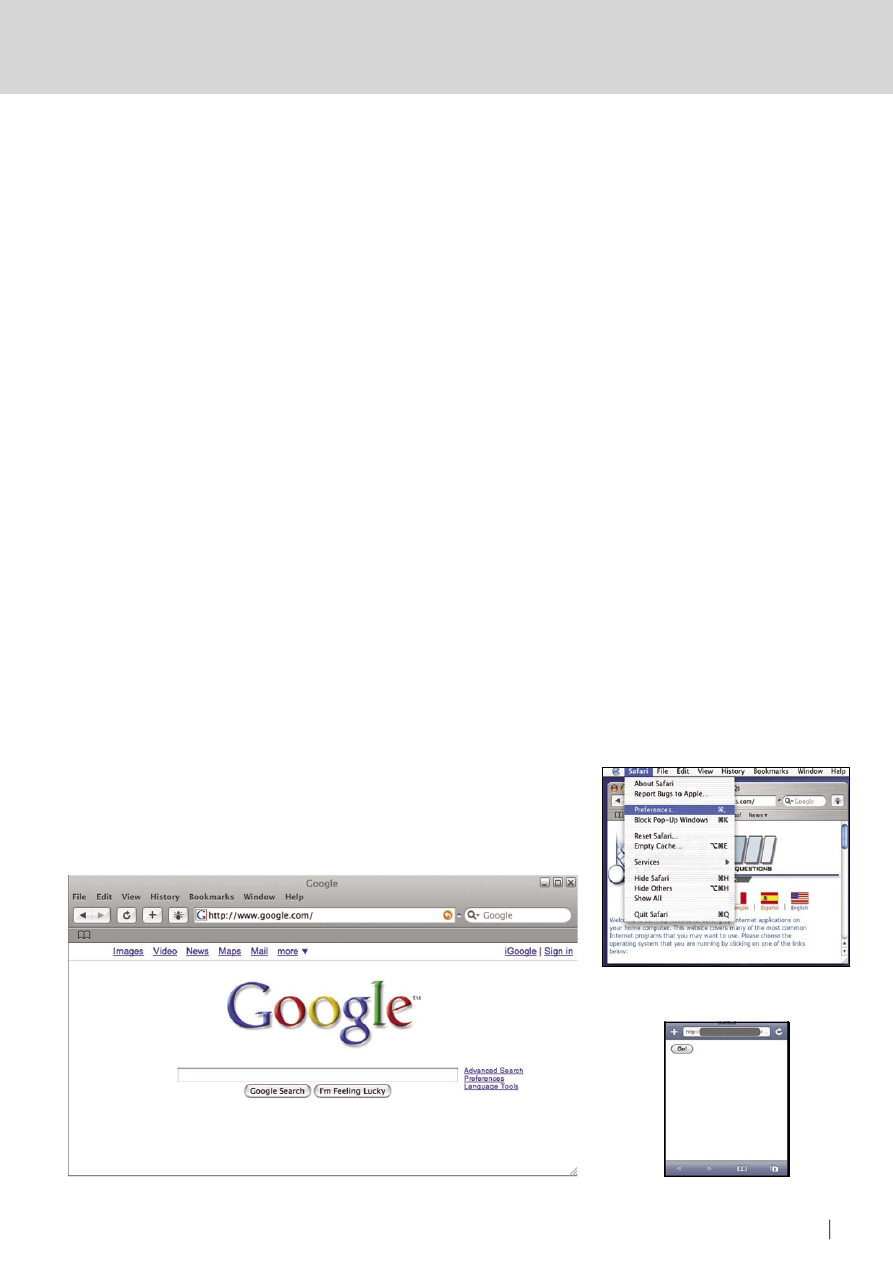

ok 2008 będzie najprawdopodobniej

jednym z najciekawszych w

dotychczasowej historii rynku

przeglądarek internetowych, przede wszystkim za

sprawą zaostrzającej się konkurencji dla nadal

najpopularniejszego Internet Explorera. W chwili

pisania tego tekstu Firefox zagospodarował

nieco ponad 25% komputerów na świecie. W

Polsce ten odsetek był znacząco większy – 33%

udziałów. Na rynku zauważalne są jeszcze Opera

i Safari. W przypadku Opery liczba użytkowników

waha się w okolicach 6-7%. Wszelkie dane

odnośnie Safari są jeszcze niezbyt precyzyjne

(szacunki mówią o mniej więcej 4-5%). Wiadomo

jednak, że od kiedy Apple zdecydował się

na wypuszczenie wersji na Windowsa, jej

popularność bardzo dynamicznie wzrasta.

Ale nie o popularności poszczególnych

przeglądarek chciałbym napisać, lecz o ich

bezpieczeństwie. Temat jest ważny, ponieważ

przeglądarka internetowa jest bodajże najczęściej

używanym programem, z wyłączeniem może

samego systemu operacyjnego. Szacunki

przedstawiane przez podmioty zajmujące się

bezpieczeństwem (np. Secunia, Symantec, CERT )

wskazują, że przeszło 80% ataków dokonywanych

przez Internet odbywa się za pośrednictwem

przeglądarki internetowej (głównie poprzez

niebezpieczne strony WWW ).

W artykule znajdzie się omówienie czterech

najpopularniejszych przeglądarek na świecie,

także i w Polsce. Na rynku znajdują się również

PRZEMYSŁAW ŻARNECKI

Z ARTYKUŁU

DOWIESZ SIĘ

jak ważne jest bezpieczeństwo

przeglądarek internetowych,

jakie potencjalne

zagrożenia niesie ze sobą

nieodpowiedzialne korzystanie

z Sieci,

w jaki sposób możemy

przyczynić się do wzrostu (a

także obniżenia) poziomu

bezpieczeństwa,

jakie są podstawowe

mechanizmy przeciwdziałania

zagrożeniom.

CO POWINIENEŚ

WIEDZIEĆ

nie ma całkowicie bezpiecznej

przeglądarki. Każda ma jakieś

wady,

poziom bezpieczeństwa

komputera zależy nie tylko od

stosowanych zabezpieczeń, lecz

również od samego użytkownika,

otwieranie nieznanych

odnośników z podejrzanych

źródeł może skończyć się wręcz

tragicznie,

zawsze korzystaj z aktualizacji

krytycznych,

wreszcie – nie daj się omamić

mitowi bezpiecznego programu

czy systemu, o bezpieczeństwie

decydujesz przede wszystkim Ty.

Nie daj się skusić reklamom, nie

wszystko złoto, co się świeci!

inne, ale liczba ich użytkowników jest naprawdę

niewielka – poza tym wiele z nich stanowi klony

Firefoksa, więc pozwolę sobie na ich ominięcie.

Zapraszam do lektury tekstu.

Internet Explorer

Bezpieczeństwo produktów giganta z Redmond

od zawsze wzbudza kontrowersje. Niemalże od

samego powstania Internet Explorer znajduje się

w ogniu krytyki, paradoksalnie podbijając przy

tym świat.

W chwili obecnej najpopularniejsza

jest szósta odsłona IE. Siódemka została

prześcignięta przez Firefoksa, wróćmy zatem

do szóstki. Jej rzeczywisty rozwój zakończył

się w roku 2001. Mimo to już ponad siedem

lat od tego faktu pozostaje najpopularniejszą

przeglądarką na kuli ziemskiej, uważaną przy

tym za jedną z najnowocześniejszych. Od roku

2001, poza poprawkami bezpieczeństwa, nic się

technologicznie w tej przeglądarce nie zmieniło.

Większy lifting przeszła wraz z wydaniem Service

Packa 2 do Windows XP, który podmienił wiele

bibliotek, jednakże odpowiadających głównie za

bezpieczeństwo.

Nie zmienia to faktu, że według różnych

szacunków około 30% dziur w Internet Explorerze

nie jest w ogóle łatanych, przy czym większość

to błędy krytyczne, znane bardzo często od lat.

Ze względu na błędy, do których Microsoft często

się nie przyznaje, użytkownicy IE 6 skazani są

na dostawanie się do komputera złośliwego

Stopień trudności

Niebezpieczne

przeglądarki

internetowe

Przeglądarka internetowa jest jednym z najczęściej używanych

programów. Z tej racji bywa również jednym z najczęściej

atakowanych. Wiele osób nie zdaje sobie chyba do końca sprawy,

jak ważne jest dbanie o jej bezpieczeństwo. Tym bardziej, że

przeglądarki zawitały również do urządzeń mobilnych.

7–8/2008

21

HAKIN9

NIEBEZPIECZNE PRZEGLĄDARKI INTERNETOWE

7–8/2008

oprogramowania, oszukiwanie przez

strony o fałszywych adresach (najczęściej

wykorzystuje się to przy wykradaniu

danych bankowych, a w konsekwencji

– samych pieniędzy).

Mitem jest, że Internet Explorer

jest bezpieczny, ponieważ producent

systematycznie go łata. Napisałem

już, że wiele dziur nie zostało nigdy

załatanych, zaś pokaźna część łat i

poprawek pojawia się ze znacznym

opóźnieniem. Bezpieczeństwo

przeglądarki polepsza się, jeżeli

używasz systemu z Service Packiem 2.

Teoretycznie większość użytkowników

aktualizuje system na bieżąco, jednakże

na rynku można znaleźć również

posiadaczy starszych, dawno już nie

wspieranych systemów operacyjnych

(np. instytucje publiczne, które często

nie stać na kupno nowszego sprzętu

i oprogramowania). Ich sytuacja jest

niestety często beznadziejna.

Zdarza się, że wielu użytkowników

zawierza ślepo zaporze internetowej

(firewall) i antywirusowi. Ich

bezpieczeństwo jest mniej niż pozorne.

Zacznijmy od tego, że jeżeli pozwolimy

IE na połączenie z Internetem – to

tak, jakbyśmy robili dziurę w zaporze.

Obrazowo można to ująć mniej więcej

tak: kupujemy najlepsze z możliwych

drzwi antywłamaniowych, klucze

dajemy zaś całkowicie obcej osobie. W

rzeczywistości istnieją bowiem robaki

internetowe, które potrafią ominąć

zaporę i jeszcze zmusić nas do otwarcia

wybranego przez nas portu sieciowego.

Takie coś instaluje się na sprzęcie

po otwarciu jakiejś niebezpiecznej,

najczęściej spreparowanej strony,

następnie dopisuje się do kodu IE

jako jego część. Przy którymś tam

uruchomieniu pojawia się komunikat, że

przeglądarka prosi o dostęp do sieci

(czytaj: otwarcie odpowiedniego portu).

Statystyczny użytkownik komputera klika

na tak bez zmrużenia oka – w końcu, jak

korzystać z sieci bez dania dostępu do

niej przeglądarce internetowej?

W wielu przypadkach również

oprogramowanie antywirusowe nie

chroni nas w pełni. Część z błędów