Systemy Bezprzewodowe

Systemy Bezprzewodowe

Wykład 10

Wykład 10

Aspekty bezpieczeństwa wg

Aspekty bezpieczeństwa wg

standardu IEEE 802.11

standardu IEEE 802.11

Standard IEEE 802.11 definiuje sposoby

Standard IEEE 802.11 definiuje sposoby

zapewnienia bezpieczeństwa bezprzewodowego w

zapewnienia bezpieczeństwa bezprzewodowego w

warstwie łącza danych. Są to zabezpieczenia

warstwie łącza danych. Są to zabezpieczenia

związane z:

związane z:

autoryzacją dostępu,

autoryzacją dostępu,

poufnością przesyłanych informacji

poufnością przesyłanych informacji

integralnością.

integralnością.

Transmisja między urządzeniami sieciowymi

Transmisja między urządzeniami sieciowymi

odbywa się za pomocą fal radiowych, zatem dostęp

odbywa się za pomocą fal radiowych, zatem dostęp

do transmitowanych danych posiada każdy, kto

do transmitowanych danych posiada każdy, kto

znajdzie się w zasięgu punktu dystrybucyjnego

znajdzie się w zasięgu punktu dystrybucyjnego

sieci lub wybranej stacji bezprzewodowej.

sieci lub wybranej stacji bezprzewodowej.

Mechanizmy

Mechanizmy

uwierzytelniania

uwierzytelniania

Standard 802.11 definiuje dwa mechanizmy

Standard 802.11 definiuje dwa mechanizmy

uwierzytelnia klientów sieci bezprzewodowych

uwierzytelnia klientów sieci bezprzewodowych

WLAN:

WLAN:

otwarte

otwarte

z kluczem współdzielonym.

z kluczem współdzielonym.

Producenci jednak dodatkowo implementują w

Producenci jednak dodatkowo implementują w

swoich urządzeniach trzecie opcjonalne

swoich urządzeniach trzecie opcjonalne

rozwiązanie, polegające na weryfikacji adresu

rozwiązanie, polegające na weryfikacji adresu

fizycznego MAC urządzenia, które próbuje

fizycznego MAC urządzenia, które próbuje

uzyskać dostęp do sieci.

uzyskać dostęp do sieci.

Uwierzytelnianie otwarte

Uwierzytelnianie otwarte

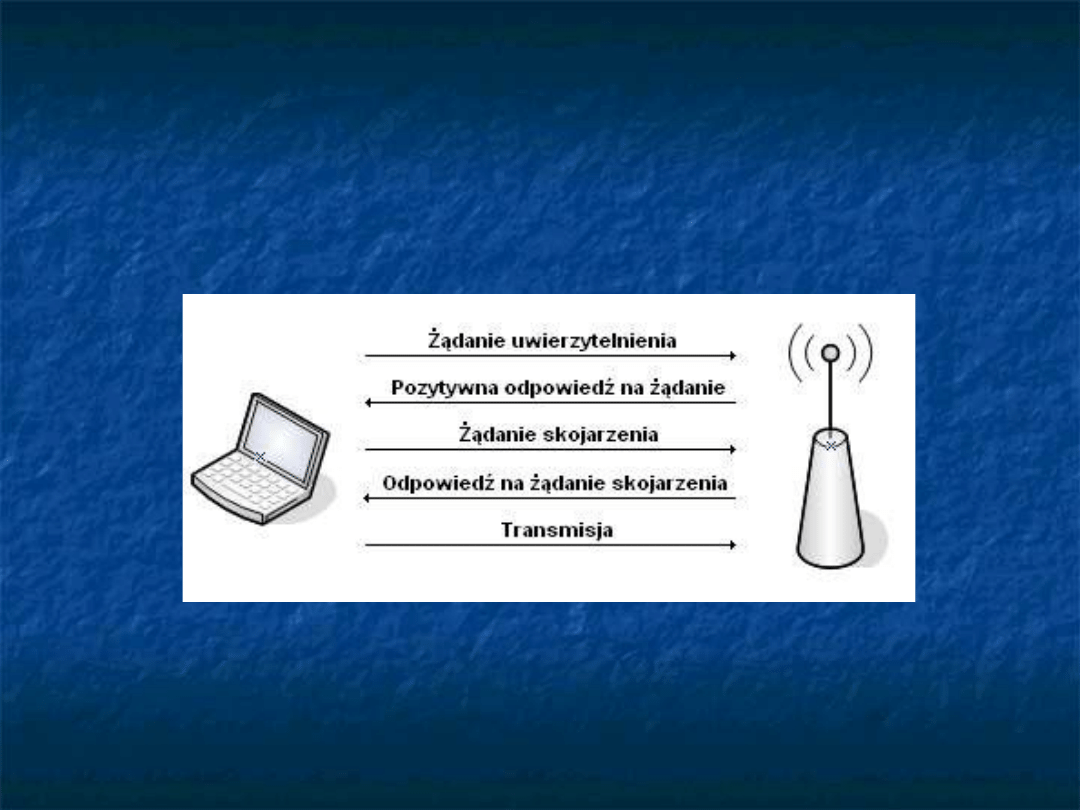

Uwierzytelnianie otwarte (ang. Open Authentication)

Uwierzytelnianie otwarte (ang. Open Authentication)

polega na akceptowaniu przez punkt dostępowy

polega na akceptowaniu przez punkt dostępowy

żądań uwierzytelnienia od dowolnego klienta.

żądań uwierzytelnienia od dowolnego klienta.

Oznacza to całkowity brak kontroli dostępu do sieci.

Oznacza to całkowity brak kontroli dostępu do sieci.

Metoda umożliwia uzyskiwanie szybkiego dostępu

Metoda umożliwia uzyskiwanie szybkiego dostępu

do sieci WLAN przez urządzenia.

do sieci WLAN przez urządzenia.

Przy współpracy z algorytmem WEP (ang. Wired

Przy współpracy z algorytmem WEP (ang. Wired

Equivalent Privacy) jest pewnego rodzaju

Equivalent Privacy) jest pewnego rodzaju

mechanizmem zabezpieczenia dostępu do sieci,

mechanizmem zabezpieczenia dostępu do sieci,

gdyż uniemożliwia transmisję danych bez

gdyż uniemożliwia transmisję danych bez

znajomości kluczy sieciowych.

znajomości kluczy sieciowych.

Procedura uwierzytelniania

Procedura uwierzytelniania

otwartego

otwartego

Uwierzytelnianie z kluczem

Uwierzytelnianie z kluczem

współdzielonym

współdzielonym

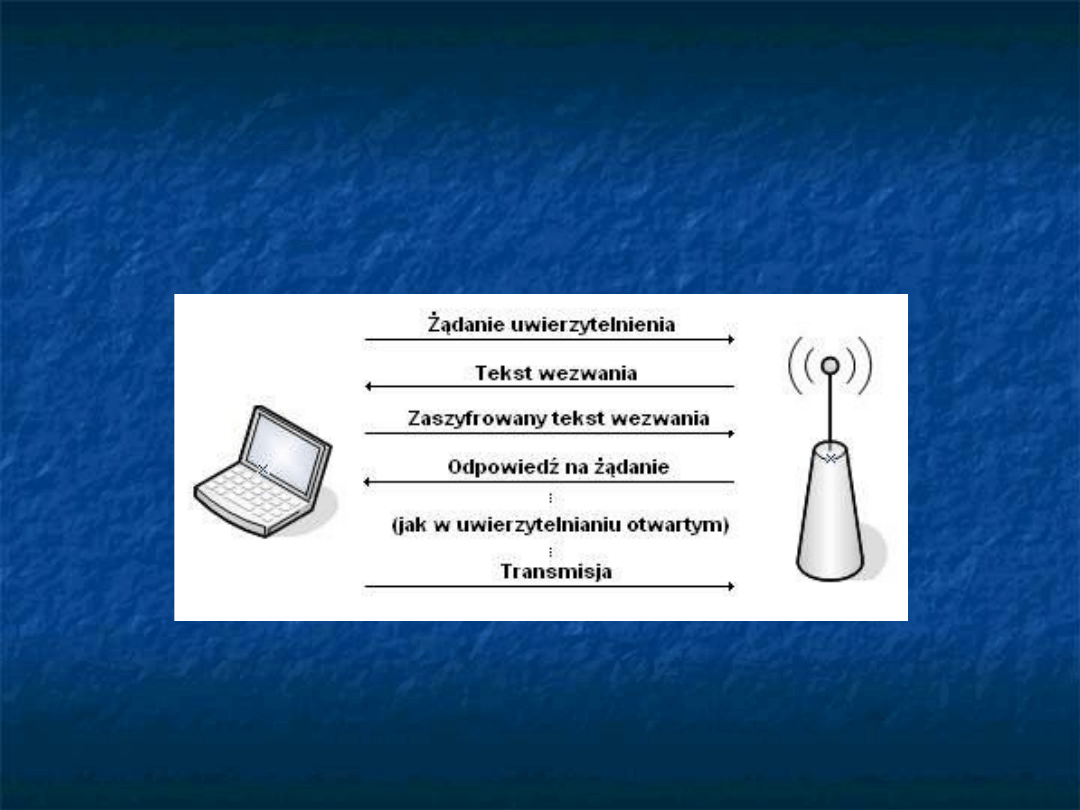

Uwierzytelnianie z kluczem współdzielonym (ang.

Uwierzytelnianie z kluczem współdzielonym (ang.

Shared-Key Authentication) wymaga od punktu

Shared-Key Authentication) wymaga od punktu

dostępowego i stacji klienckich załączonego

dostępowego i stacji klienckich załączonego

szyfrowania WEP/WPA oraz pasujących do siebie

szyfrowania WEP/WPA oraz pasujących do siebie

kluczy.

kluczy.

Proces uwierzytelniania rozpoczyna się w momencie

Proces uwierzytelniania rozpoczyna się w momencie

wysłania przez klienta żądania uwierzytelnienia w

wysłania przez klienta żądania uwierzytelnienia w

trybie z kluczem współdzielonym. Punkt dostępowy

trybie z kluczem współdzielonym. Punkt dostępowy

następnie odpowiada ramką wezwania, która zawiera

następnie odpowiada ramką wezwania, która zawiera

jawny tekst. Następnie klient szyfruje tekst wezwania

jawny tekst. Następnie klient szyfruje tekst wezwania

algorytmem WEP i odsyła do punktu dostępowego.

algorytmem WEP i odsyła do punktu dostępowego.

Jeśli AP jest w stanie deszyfrować tekst wezwania –

Jeśli AP jest w stanie deszyfrować tekst wezwania –

oznacza to, że klient zna poprawny klucz dostępu do

oznacza to, że klient zna poprawny klucz dostępu do

sieci i dzięki temu może uzyskać do niej dostęp.

sieci i dzięki temu może uzyskać do niej dostęp.

Procedura uwierzytelniania

Procedura uwierzytelniania

z kluczem współdzielonym

z kluczem współdzielonym

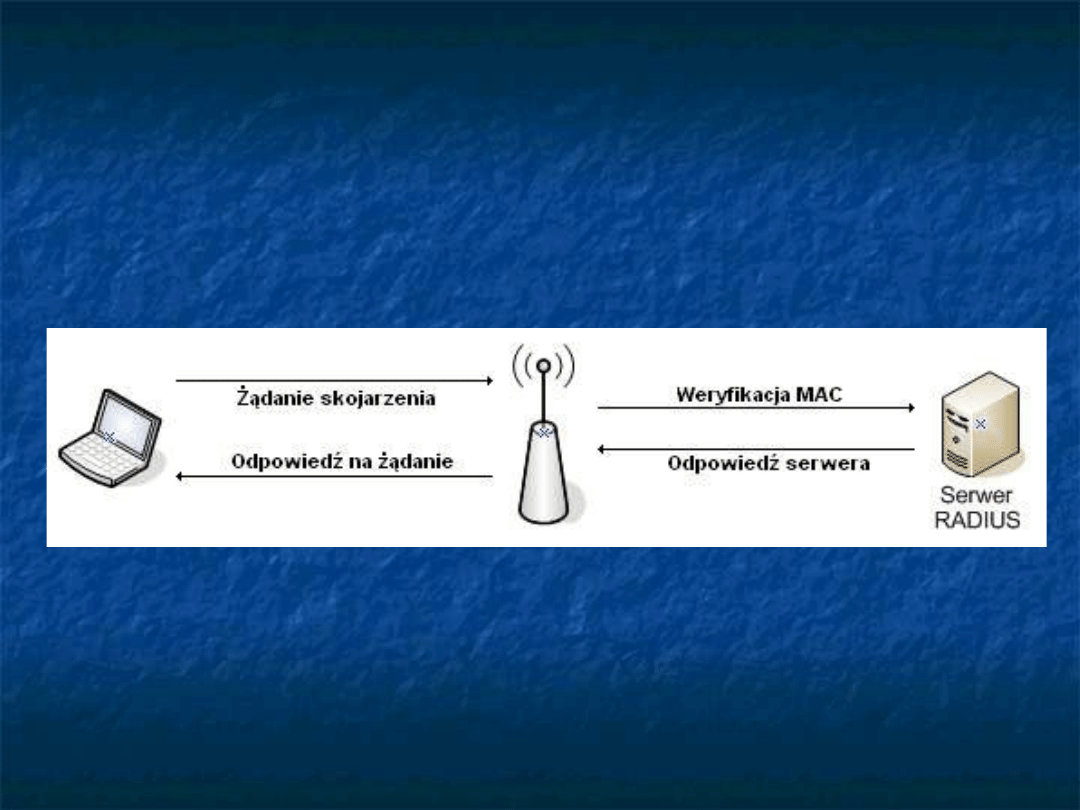

Weryfikacja adresu

Weryfikacja adresu

fizycznego MAC klientów

fizycznego MAC klientów

Opcjonalna weryfikacja adresu fizycznego MAC

Opcjonalna weryfikacja adresu fizycznego MAC

klientów, próbujących skojarzyć się z siecią

klientów, próbujących skojarzyć się z siecią

bezprzewodową, polega na sprawdzaniu istnienia

bezprzewodową, polega na sprawdzaniu istnienia

omawianego adresu na tzw. liście kontroli dostępu

omawianego adresu na tzw. liście kontroli dostępu

ACL (ang. Access Control List).

ACL (ang. Access Control List).

Taka lista może być umieszczona lokalnie na

Taka lista może być umieszczona lokalnie na

urządzeniu dystrybucyjnym lub na poza nim

urządzeniu dystrybucyjnym lub na poza nim

(zewnętrzny serwer uwierzytelniający np. RADIUS).

(zewnętrzny serwer uwierzytelniający np. RADIUS).

Weryfikacja adresu MAC może być stosowana

Weryfikacja adresu MAC może być stosowana

łącznie z poprzednimi dwoma metodami

łącznie z poprzednimi dwoma metodami

uwierzytelniania. Jest jednak dość uciążliwa dla

uwierzytelniania. Jest jednak dość uciążliwa dla

administratorów sieci bezprzewodowych z uwagi na

administratorów sieci bezprzewodowych z uwagi na

konieczność częstej aktualizacji listy użytkowników.

konieczność częstej aktualizacji listy użytkowników.

Weryfikacja adresu fizycznego

Weryfikacja adresu fizycznego

MAC w procedurze skojarzenia

MAC w procedurze skojarzenia

WEP

WEP

W standardzie tym jako algorytm szyfrowania

W standardzie tym jako algorytm szyfrowania

wykorzystywany jest RC4. Jest to algorytm, w którym

wykorzystywany jest RC4. Jest to algorytm, w którym

szyfrowanie i deszyfrowanie odbywa się za pomocą

szyfrowanie i deszyfrowanie odbywa się za pomocą

tego samego klucza (jest to tzw. algorytm

tego samego klucza (jest to tzw. algorytm

symetryczny).

symetryczny).

Szyfrowanie odbywa się strumieniowo czyli klucz jest

Szyfrowanie odbywa się strumieniowo czyli klucz jest

strumieniem przy pomocy któremu jawny tekst jest

strumieniem przy pomocy któremu jawny tekst jest

przekształcany w tekst zaszyfrowany.

przekształcany w tekst zaszyfrowany.

Działanie algorytmu RC4 składa się z dwóch faz:

Działanie algorytmu RC4 składa się z dwóch faz:

generowania klucza i szyfrowania.

generowania klucza i szyfrowania.

WEP z założenia realizuje:

WEP z założenia realizuje:

uniemożliwienie ujawnienia oraz modyfikacji zawartości

uniemożliwienie ujawnienia oraz modyfikacji zawartości

transmitowanych pakietów,

transmitowanych pakietów,

zapewnienie kontroli dostępu do sieci.

zapewnienie kontroli dostępu do sieci.

WEP

WEP

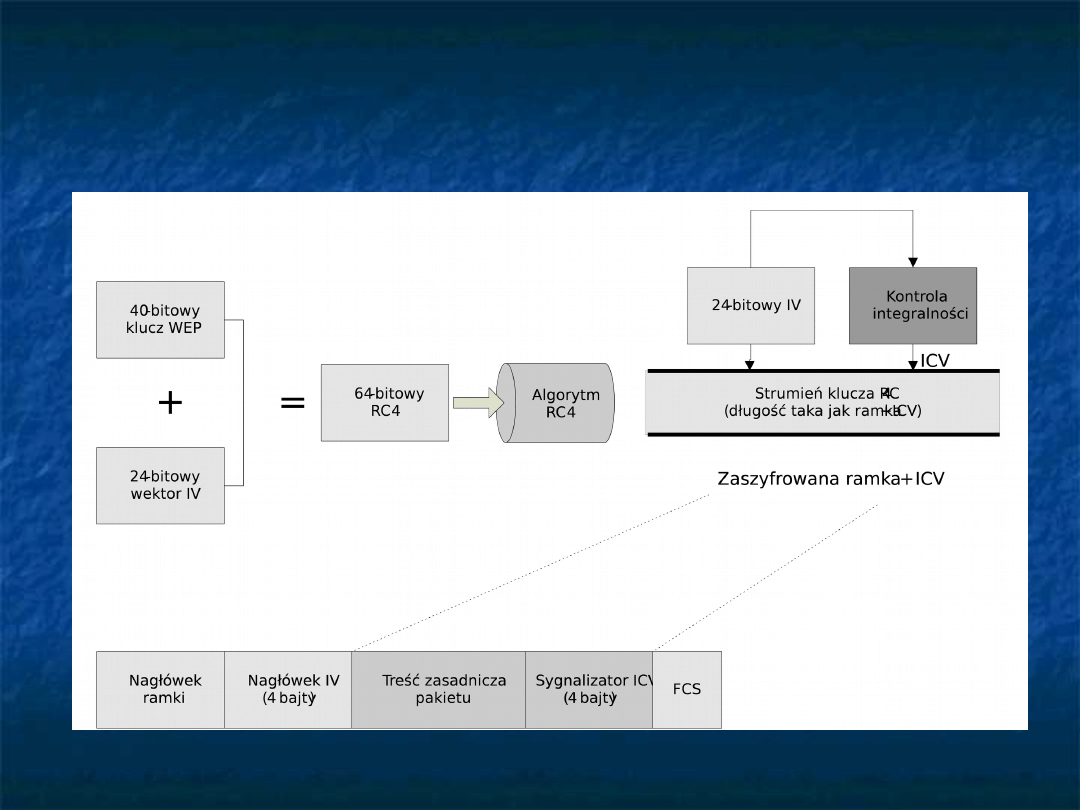

W WEP 40-bitowy klucz prywatny jest łączony z 24-

W WEP 40-bitowy klucz prywatny jest łączony z 24-

bitowym wektorem inicjalizującym IV i w ten sposób

bitowym wektorem inicjalizującym IV i w ten sposób

tworzony jest 64-bitowy klucz RC4. Przed

tworzony jest 64-bitowy klucz RC4. Przed

zaszyfrowaniem ramka jest przetwarzana za

zaszyfrowaniem ramka jest przetwarzana za

pomocą algorytmu kontroli integralności, który

pomocą algorytmu kontroli integralności, który

tworzy nam sumę kontrolną ICV (ang. Integrity

tworzy nam sumę kontrolną ICV (ang. Integrity

Check Value). Zadaniem ICV jest ochrona ramki

Check Value). Zadaniem ICV jest ochrona ramki

przed jej nieautoryzowanymi zmianami podczas

przed jej nieautoryzowanymi zmianami podczas

przesyłania w kanale transmisyjnym. Algorytm

przesyłania w kanale transmisyjnym. Algorytm

szyfrujący RC4 przetwarza 64-bitową sekwencję i

szyfrujący RC4 przetwarza 64-bitową sekwencję i

tworzy strumień klucza o długości równej

tworzy strumień klucza o długości równej

zsumowanym wartościom długości ramki oraz ICV.

zsumowanym wartościom długości ramki oraz ICV.

Jak widać ICV podobnie jak ramka jest zaszyfrowany

Jak widać ICV podobnie jak ramka jest zaszyfrowany

więc nikt nieupoważniony nie pozna jej wartości.

więc nikt nieupoważniony nie pozna jej wartości.

Zasada działania mechanizmu

Zasada działania mechanizmu

WEP

WEP

Słabość algorytmu WEP

Słabość algorytmu WEP

Historia ujawniania wad algorytmu WEP rozpoczęła

Historia ujawniania wad algorytmu WEP rozpoczęła

się w 2001 roku w momencie opublikowania

się w 2001 roku w momencie opublikowania

artykułu trzech kryptografów: S. Fluhrera (Cisco

artykułu trzech kryptografów: S. Fluhrera (Cisco

Systems, USA), I. Mantina (Computer Science

Systems, USA), I. Mantina (Computer Science

department, Israel) oraz A. Shamira (Computer

department, Israel) oraz A. Shamira (Computer

Science Department, Israel), którzy znani są pod

Science Department, Israel), którzy znani są pod

inicjałami FMS.

inicjałami FMS.

Opisali oni poważne podatności algorytmu RC4 na

Opisali oni poważne podatności algorytmu RC4 na

dwa rodzaje ataków kryptograficznych:

dwa rodzaje ataków kryptograficznych:

atak na niezmienność klucza szyfrującego K;

atak na niezmienność klucza szyfrującego K;

atak ze znanym wektorem IV.

atak ze znanym wektorem IV.

Słabość algorytmu WEP

Słabość algorytmu WEP

Oba z tych ataków wykorzystują fakt, że dla niektórych

Oba z tych ataków wykorzystują fakt, że dla niektórych

wartości klucza K początkowe bajty strumienia klucza

wartości klucza K początkowe bajty strumienia klucza

mogą być zależne jedynie od kilku bitów klucza K.

mogą być zależne jedynie od kilku bitów klucza K.

Wcześniej teoretycznie oszacowano, że każdy

Wcześniej teoretycznie oszacowano, że każdy

następny bit strumienia klucza powinien różnić się od

następny bit strumienia klucza powinien różnić się od

poprzedniego z prawdopodobieństwem 0.5.

poprzedniego z prawdopodobieństwem 0.5.

Z tego faktu można wywnioskować, że skoro klucz

Z tego faktu można wywnioskować, że skoro klucz

szyfrujący tworzony jest poprzez konkatenację (proste

szyfrujący tworzony jest poprzez konkatenację (proste

sklejenie, połączenie bloków) IV z kluczem K to dla

sklejenie, połączenie bloków) IV z kluczem K to dla

niektórych wartości IV istnieją tzw. „klucze słabe”, co

niektórych wartości IV istnieją tzw. „klucze słabe”, co

w efekcie otwiera możliwość do ich statystycznej

w efekcie otwiera możliwość do ich statystycznej

analizy.

analizy.

Słabość algorytmu WEP

Słabość algorytmu WEP

Liczba pakietów danych potrzebna do

Liczba pakietów danych potrzebna do

przeprowadzenia ataku powyższą metodą waha się

przeprowadzenia ataku powyższą metodą waha się

między 4 a 6 milionów.

między 4 a 6 milionów.

W lutym 2002 roku Dawid Hulton (pseudonim

W lutym 2002 roku Dawid Hulton (pseudonim

h1kari) zmodyfikował metodę tak, aby uwzględniała

h1kari) zmodyfikował metodę tak, aby uwzględniała

również kolejne bajty (pierwsza uwzględniała

również kolejne bajty (pierwsza uwzględniała

jedynie 3), co dwa lata później (sierpień 2004)

jedynie 3), co dwa lata później (sierpień 2004)

wykorzystał haker o pseudonimie KoreK.

wykorzystał haker o pseudonimie KoreK.

Uogólnił on atak FMS korzystający z optymalizacji

Uogólnił on atak FMS korzystający z optymalizacji

h1kariego, co w rezultacie zmniejszyło liczbę

h1kariego, co w rezultacie zmniejszyło liczbę

pakietów potrzebnych do wyznaczenia bajtów

pakietów potrzebnych do wyznaczenia bajtów

klucza do około 0.5-2 milionów.

klucza do około 0.5-2 milionów.

Słabość algorytmu WEP

Słabość algorytmu WEP

W 2005 roku Andreas Klein przeprowadził kolejne

W 2005 roku Andreas Klein przeprowadził kolejne

analizy algorytmu RC4.

analizy algorytmu RC4.

Zauważył on, że pomiędzy strumieniem klucza a

Zauważył on, że pomiędzy strumieniem klucza a

samym kluczem jest dużo więcej powiązań niż tych,

samym kluczem jest dużo więcej powiązań niż tych,

określonych przez FMS. Analizy Kleina

określonych przez FMS. Analizy Kleina

zapoczątkowały dalsze badania algorytmu RC4 przez

zapoczątkowały dalsze badania algorytmu RC4 przez

niemieckich kryptografów: Erika Tewsa, Andrei

niemieckich kryptografów: Erika Tewsa, Andrei

Pychkinego oraz Ralfa-Philippa Weinmanna. Grupę tę

Pychkinego oraz Ralfa-Philippa Weinmanna. Grupę tę

określono mianem PTW.

określono mianem PTW.

Metoda PTW, opracowana w kwietniu 2007 roku,

Metoda PTW, opracowana w kwietniu 2007 roku,

opiera swoje działanie o wyniki badań Kleina oraz o

opiera swoje działanie o wyniki badań Kleina oraz o

ściśle określone właściwości pakietów ARP w sieciach

ściśle określone właściwości pakietów ARP w sieciach

TCP/IP, którymi mogą być również sieci 802.11

TCP/IP, którymi mogą być również sieci 802.11

Słabość algorytmu WEP

Słabość algorytmu WEP

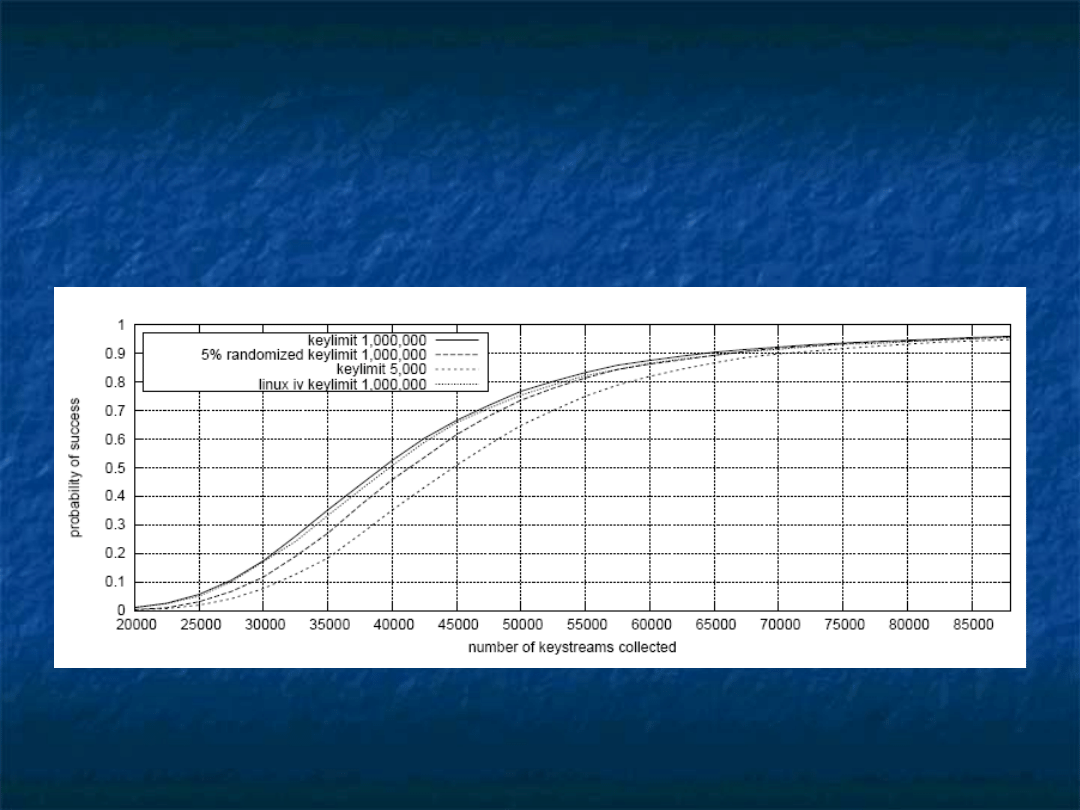

Metoda PTW opiera się przede wszystkim na analizie

Metoda PTW opiera się przede wszystkim na analizie

strumieni kluczy otrzymanych w wyniku wykonania

strumieni kluczy otrzymanych w wyniku wykonania

operacji XOR na zaszyfrowanym żądaniu ARP oraz

operacji XOR na zaszyfrowanym żądaniu ARP oraz

jego znanej jawnej postaci. Pozwoliło to zmniejszyć

jego znanej jawnej postaci. Pozwoliło to zmniejszyć

ilość wymaganych pakietów do około 50 tysięcy dla

ilość wymaganych pakietów do około 50 tysięcy dla

klucza WEP o długości 104 bitów. Zbieranie pakietów

klucza WEP o długości 104 bitów. Zbieranie pakietów

przeprowadzane jest za pomocą metody

przeprowadzane jest za pomocą metody

wstrzykiwania pakietów ARP, polegającej na

wstrzykiwania pakietów ARP, polegającej na

ponownym, ciągłym wysyłaniu pierwszego

ponownym, ciągłym wysyłaniu pierwszego

odebranego pakietu żądania ARP do sieci. W efekcie

odebranego pakietu żądania ARP do sieci. W efekcie

generowany jest sztuczny ruch pakietów, które

generowany jest sztuczny ruch pakietów, które

szyfrowane są za pomocą różnych strumieni klucza.

szyfrowane są za pomocą różnych strumieni klucza.

Prawdopodobieństwo złamania 104-

Prawdopodobieństwo złamania 104-

bitowego klucza WEP w zależności od

bitowego klucza WEP w zależności od

ilości zebranych strumieni klucza

ilości zebranych strumieni klucza

metodą PTW

metodą PTW

Metody szyfrowania

Metody szyfrowania

wprowadzone przez IEEE

wprowadzone przez IEEE

802.11i

802.11i

Standard 802.11i wprowadza dodatkowe metody

Standard 802.11i wprowadza dodatkowe metody

szyfrowania danych przesyłanych przez sieci

szyfrowania danych przesyłanych przez sieci

bezprzewodowe.

bezprzewodowe.

Zalicza się do nich dwa rozwiązania:

Zalicza się do nich dwa rozwiązania:

TKIP (ang. Temporal Key Integrity Protocol),

TKIP (ang. Temporal Key Integrity Protocol),

CCMP (ang. CBC-MAC Protocol).

CCMP (ang. CBC-MAC Protocol).

Całość została nazwano jako WPA (ang. Wifi

Całość została nazwano jako WPA (ang. Wifi

Protected

Protected

Access)

Access)

WPA(2)

WPA(2)

WPA w porównaniu z WEP:

WPA w porównaniu z WEP:

wykorzystuje 128-bitowe klucze,

wykorzystuje 128-bitowe klucze,

ma poprawione wszystkie złamane

ma poprawione wszystkie złamane

zabezpieczenia WEP,

zabezpieczenia WEP,

wykorzystuje dynamiczne klucze (na poziomie

wykorzystuje dynamiczne klucze (na poziomie

użytkownika, sesji, klucza pakietów),

użytkownika, sesji, klucza pakietów),

automatycznie dystrybuuje klucze,

automatycznie dystrybuuje klucze,

wzmocnione bezpieczeństwo autoryzacji

wzmocnione bezpieczeństwo autoryzacji

użytkownika (przy użyciu 802.1x oraz EAP).

użytkownika (przy użyciu 802.1x oraz EAP).

TKIP

TKIP

(

(

ang. Temporal Key Integrity

ang. Temporal Key Integrity

Protocol)

Protocol)

TKIP jest protokołem stosującym podobnie jak WEP

TKIP jest protokołem stosującym podobnie jak WEP

algorytm szyfrujący RC4. Spowodowane jest to

algorytm szyfrujący RC4. Spowodowane jest to

koniecznością zachowania kompatybilności z

koniecznością zachowania kompatybilności z

dotychczas używanym sprzętem. Dlatego też TKIP

dotychczas używanym sprzętem. Dlatego też TKIP

współpracuje z podstawowymi mechanizmami WEP.

współpracuje z podstawowymi mechanizmami WEP.

Głównymi mechanizmami jakie wprowadza TKIP są:

Głównymi mechanizmami jakie wprowadza TKIP są:

algorytm mieszania kluczy,

algorytm mieszania kluczy,

algorytm Michael MIC zapobiegający modyfikacji

algorytm Michael MIC zapobiegający modyfikacji

komunikatów,

komunikatów,

algorytm TSC (ang. TKIP Sequence Counter), którego

algorytm TSC (ang. TKIP Sequence Counter), którego

zadaniem jest przeciwdziałanie atakom

zadaniem jest przeciwdziałanie atakom

powtórzeniowym.

powtórzeniowym.

TKIP

TKIP

Zasadniczą zmiana polega na modyfikowaniu

Zasadniczą zmiana polega na modyfikowaniu

strumienia klucza WEP dla każdej ramki z

strumienia klucza WEP dla każdej ramki z

zapobieganiem możliwości powtórnego

zapobieganiem możliwości powtórnego

wykorzystanie danego strumienia klucza.

wykorzystanie danego strumienia klucza.

W tym właśnie celu wprowadzono wymieniony

W tym właśnie celu wprowadzono wymieniony

wcześniej 48-bitowy licznik TSC.

wcześniej 48-bitowy licznik TSC.

Licznik ten jest zwiększany przy każdej ramce o

Licznik ten jest zwiększany przy każdej ramce o

jeden,

jeden,

a odbiorca śledząc jego wartość odrzuca wszystkie

a odbiorca śledząc jego wartość odrzuca wszystkie

ramki z wartością mniejszą. Mechanizm ten daje

ramki z wartością mniejszą. Mechanizm ten daje

nam skuteczną przeciw atakom powtórzeniowym.

nam skuteczną przeciw atakom powtórzeniowym.

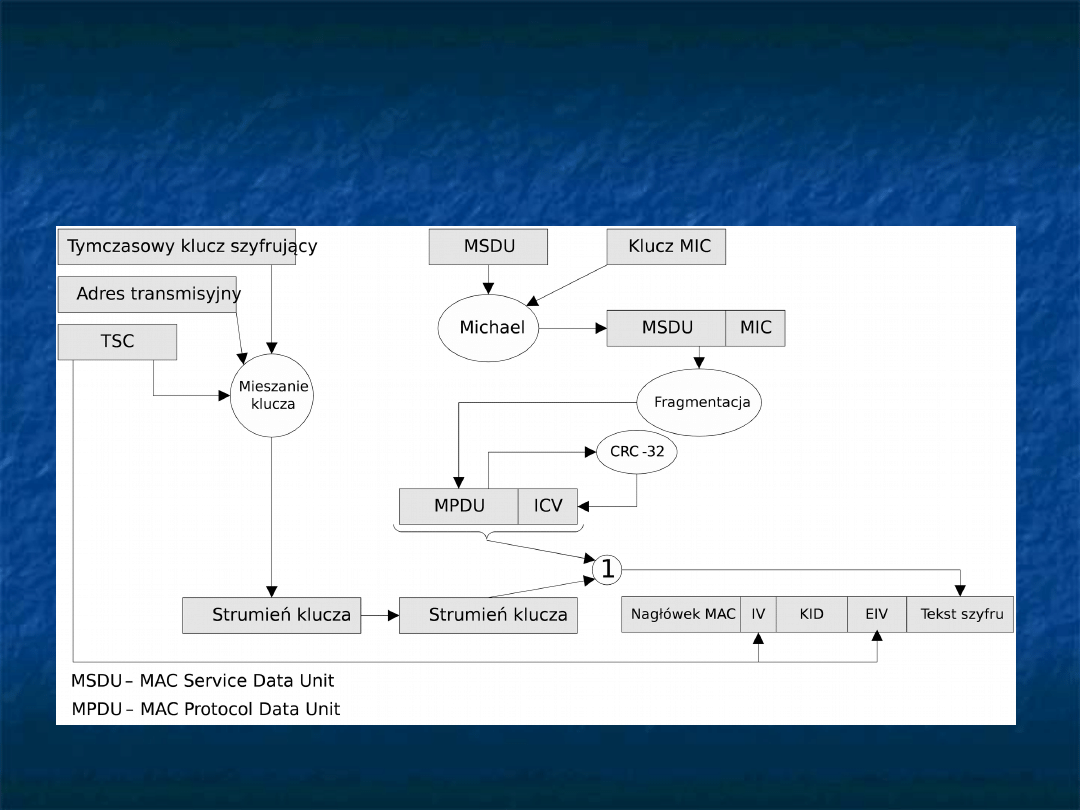

Tworzenie ramki TKIP

Tworzenie ramki TKIP

Ziarno WEP

Ziarno WEP

Podstawą tworzenia unikalne ziarna WEP jest 128-

Podstawą tworzenia unikalne ziarna WEP jest 128-

bitowy klucz TEK (ang. Temporary Encryption

bitowy klucz TEK (ang. Temporary Encryption

Key), który jest generowany w momencie

Key), który jest generowany w momencie

zestawiania połączenia przez obie strony.

zestawiania połączenia przez obie strony.

W pierwszej fazie generowana jest 80-bitowa

W pierwszej fazie generowana jest 80-bitowa

TTAK (ang. TKIP mixed Transit Adress and Key). Na

TTAK (ang. TKIP mixed Transit Adress and Key). Na

tym etapie jedyną zmienną jest licznik TSC.

tym etapie jedyną zmienną jest licznik TSC.

W drugiej fazie TTAK oraz TSC używane są do

W drugiej fazie TTAK oraz TSC używane są do

generowania ziarna WEP, przy czym użyty

generowania ziarna WEP, przy czym użyty

algorytm zapewnia unikanie wektora inicjującego

algorytm zapewnia unikanie wektora inicjującego

IV tworzących słabe klucze WEP.

IV tworzących słabe klucze WEP.

CCMP

CCMP

(ang. CBC-MAC Protocol)

(ang. CBC-MAC Protocol)

CCMP jest protokołem opartym o symetryczny szyfr

CCMP jest protokołem opartym o symetryczny szyfr

blokowy AES (ang. Advanced Encryption Standard).

blokowy AES (ang. Advanced Encryption Standard).

Dzięki zastosowaniu tego algorytmu CCMP oferuje kilka

Dzięki zastosowaniu tego algorytmu CCMP oferuje kilka

trybów pracy:

trybów pracy:

tryb Counter zapewniający poufność,

tryb Counter zapewniający poufność,

tryb CBC-MAC dbający o integralność danych.

tryb CBC-MAC dbający o integralność danych.

Stosując CCMP należy pamiętać, że fakt stosowania AES

Stosując CCMP należy pamiętać, że fakt stosowania AES

spowodował brak zgodności ze sprzętem

spowodował brak zgodności ze sprzętem

wykorzystującym

wykorzystującym

WEP.

WEP.

Dodatki 802.11i

Dodatki 802.11i

Specyfikacja 802.11i wprowadza również dwa nowe

Specyfikacja 802.11i wprowadza również dwa nowe

typy

typy

sieci:

sieci:

RSN (ang. Robust Security Network) – pracuje

RSN (ang. Robust Security Network) – pracuje

tylko w sieciach opartych na TKIP i CCMP,

tylko w sieciach opartych na TKIP i CCMP,

TSN (ang. Transition Security Network) – może

TSN (ang. Transition Security Network) – może

współpracować z urządzeniami opartymi o RSN

współpracować z urządzeniami opartymi o RSN

jak i o mechanizmy starszej generacji (np. WEP).

jak i o mechanizmy starszej generacji (np. WEP).

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

Wyszukiwarka

Podobne podstrony:

Systemy Bezprzewodowe W3

Wykład9 Systemy bezprzewodowe

Systemy Bezprzewodowe W7

Systemy Bezprzewodowe W6

Systemy Bezprzewodowe W1

Systemy Bezprzewodowe W9

praca magisterska, Metajęzyki jako format przesyłania danych w systemach bezprzewodowych

123 14 System K bezprzyczepnosciowy (2)

Systemy Bezprzewodowe W5

System bezprzerwowego zasilania z ogniwem paliwowym PULSTAR, Odnawialne Źródła Energii

Systemy Bezprzewodowe W2

123 12 System C bezprzyczepnosciowy (2)

Systemy Bezprzewodowe W3

Wykład9 Systemy bezprzewodowe

Systemy Bezprzewodowe W7

Systemy Bezprzewodowe W6

~$chniki Transmisji i Systemy Bezprzewodowe doc

więcej podobnych podstron