Jak zabezpieczyć domową sieć z

dostępem do Internetu?

Poradnik z cyklu: Sieci – to łatwe

Poradnik dla początkujących. v.1.0

Copyright iplab.pl

2

Spis treści

1. WSTĘP................................................................................................................ 4

2. BEZPIECZEŃSTWO SIECI................................................................................. 5

2.1.

Zabezpieczenia od strony sieci WLAN.................................................................................................. 5

2.2.

Zabezpieczenia od strony sieci WAN .................................................................................................... 9

2.3.

Zabezpieczenia od strony sieci LAN ................................................................................................... 10

3. BEZPIECZEŃSTWO W INTERNECIE .............................................................. 11

3.1.

Rodzaje zagrożeń .................................................................................................................................. 11

3.2.

Jak uniknąć zagrożenia. ....................................................................................................................... 13

4. CZYNNIK LUDZKI ............................................................................................ 16

5. PODSUMOWANIE ............................................................................................ 17

3

Poprzednie opracowanie, zatytułowane „Jak zbudować domową sieć z

dostępem do Internetu” przekazywało informacje dotyczące wyboru odpowiedniego

urządzenia umożliwiającego współdzielenie połączenia z Internetem. Opisywało również

proces konfiguracji tego urządzenia. Niniejszy poradnik omawia tematy związane z

zabezpieczeniem sieci przed ingerencją z zewnątrz, od strony Internetu a także od strony

sieci bezprzewodowej i sieci LAN. Założeniem bieżącego poradnika jest to, że czytelnik

posiada podstawową wiedzę na temat sieci komputerowych, zdobytą na przykład poprzez

lekturę poprzedniego poradnika. Temat zabezpieczenia sieci omówiony jest na

przykładzie urządzenia marki TP-Link, gdyż, podobnie jak poprzednio, do niego właśnie

miałem dostęp. Temat zabezpieczenia komputera jako takiego opisany jest w oparciu o

oprogramowanie firmy Kaspersky. W tym miejscu wypada podziękować firmie TP-Link

(

www.tp-link.com

) oraz jej dystrybutorowi w Polsce – firmie Sunnyline Poland

(

www.sunnyline.com.pl

) za użyczenie sprzętu, oraz firmie Kaspersky Lab

(

www.kaspersky.pl

) i jej dealerowi firmie Marken Systemy Antywirusowe

(

http://www.marken.com.pl

) za udostępnienie oprogramowania Kaspersky Internet

Security 7, co niniejszym czynię.

Poradnik powstał na potrzeby serwisu iplab.pl i to on jest jego właścicielem.

W przypadku chęci wykorzystania go w całości lub fragmentach proszę o kontakt

bezpośrednio z redakcją serwisu.

Serdecznie zapraszam do zarejestrowania się na liście mailingowej –

www.iplab.pl/lists

- dzięki temu będziecie informowani o nowych poradnikach i

recenzjach dostępnych w serwisie a także o innych ciekawych akcjach.

www.iplab.pl

Wszystkie prawa zastrzeżone.

Rozpowszechnianie bez zgody właściciela serwisu iplab.pl zabronione.

Wersja 1.0 Kwiecień 2008

4

1. Wstęp

Jednym z najczęściej pojawiających się pytań na komputerowych forach

internetowych zajmujących się tematyką sieci (wyłączając pytania o sposób konfiguracji

połączenia) są pytania dotyczące zabezpieczenia sieci oraz komputerów przed atakami z

zewnątrz. W odpowiedziach pojawia się często wiele nieścisłości czy wręcz wypowiedzi

wprowadzających w błąd. Efekty zastosowania się do niektórych rad wręcz utrudniają

życie użytkownikowi nie przynosząc w zamian sensownego podniesienia poziomu

bezpieczeństwa.

Wobec powyższego wydaje się sensownym wybranie na temat niniejszego

poradnika właśnie tematyki bezpieczeństwa sieci oraz bezpieczeństwa ‘w sieci’

rozumianego jako bezpieczeństwo w Internecie. Pierwszą część omówimy na podstawie

routera firmy TP-Link, drugą zaś na podstawie oprogramowania Kaspersky Internet

Security 7. Oczywiście tematyka bezpieczeństwa jest bardzo szeroka i niniejszy poradnik

jej nie wyczerpuje, ma on przekazać podstawy wiedzy, która umożliwi zabezpieczenie

sieci oraz komputera na poziomie, który uniemożliwi nieautoryzowany dostęp do niego

oraz przechwycenie istotnych danych. Należy jednak pamiętać, że - podobnie jak w

rzeczywistości pozasieciowej – „na każde zabezpieczenie znajdzie się sposób”. Jeśli nie

dziś, to jutro, jeśli nie jutro to za miesiąc; - zatem temat bezpieczeństwa pozostanie

zawsze aktualny i trzeba bacznie śledzić wszelkie informacje związane z nowo

pojawiającymi się zagrożeniami.

5

2. Bezpieczeństwo sieci

Wiele osób myśląc o kwestiach zabezpieczenia domowych sieci przyjmuje

niejako automatycznie, że tematem jest zabezpieczanie sieci bezprzewodowych. Taka

postawa jest o tyle naturalna, że wiedząc jak działają ‘hot-spoty’ do których można się

podłączyć bez podawania jakiegokolwiek hasła i korzystać z Internetu zdajemy sobie

sprawę, że pozostawiając naszą domową sieć bezprzewodową bez zabezpieczeń sami

uruchamiamy takiego ‘hot-spota’. Ciekawe jest również to, że motywacją wielu osób

popychającą je w stronę pozyskania wiedzy na temat kwestii bezpieczeństwa WiFi, jest

nie tyle chęć zabezpieczenia swoich danych (umieszczonych na dysku komputera czy

wysyłanych przez sieć) co chęć uniemożliwienia osobom postronnym dostępu do

Internetu. Wielu użytkowników poprzestaje jedynie na uruchomieniu zabezpieczeń sieci

bezprzewodowej uważając, że właśnie osiągnęło wystarczający poziom bezpieczeństwa.

Najczęściej nie zdają oni sobie sprawy, że atak może równie dobrze nadejść ze strony

sieci WAN czyli zazwyczaj Internetu czy nawet od strony sieci LAN np. z

zainfekowanego wirusem komputera.

2.1.

Zabezpieczenia od strony sieci WLAN

Kwestia zabezpieczeń sieci bezprzewodowych jest jednym z częściej

poruszanych tematów przez początkujących użytkowników. Spora ilość osób w ogóle nie

ma pojęcia o tym jaki rodzaj szyfrowania wybrać dla swojej sieci a część poprzestaje na

rozwiązaniu domyślnym stosowanym przez producentów, co najczęściej oznacza

korzystanie ze słabego szyfrowania jakim jest WEP. Inni jeszcze uważają, że

uniemożliwienie korzystania z sieci ‘obcym’ komputerom poprzez filtrowanie MAC

zabezpiecza ich przed przechwyceniem ważnych danych. Stwierdzenie to jest jak

najbardziej błędne - transmisja radiowa wysyłana w eter może zostać odebrana przez

dowolną stację, nie musi być ona w żaden sposób podłączona do punktu dostępowego.

Powstaje więc pytanie: jak poprawnie zabezpieczyć sieć bezprzewodową aby

uniemożliwić łatwe przechwycenie naszych danych ?

Podstawową kwestią jest włączenie szyfrowania. W aktualnie sprzedawanych

routerach bezprzewodowych dostępne są następujące typy szyfrowania:

WEP (Wired Equivalent Privacy) – szyfrowanie odbywa się na podstawie

statycznego klucza wspólnego dla routera (lub Access Point-a) oraz stacji roboczych.

Długość klucza może wynosić 64 lub 128 bitów. WEP jest najstarszym sposobem

szyfrowania danych przesyłanych w sieciach WiFi. Standard niestety posiada wiele

słabości – w kwietniu 2007 roku udowodniono, że sieć kodowana kluczem 128-bitowym

może zostać deszyfrowana już nawet po przechwyceniu 40tys pakietów. Przekładając to

na czas potrzebny do złamania zabezpieczenia oznacza to około 1,5 minuty. Więcej

informacji:

http://pl.wikipedia.org/wiki/Wired_Equivalent_Privacy

. W języku angielskim

ukuto nawet złośliwe rozwinięcie skrótu WEP – „Won’t Even Protected” – „Nie będziesz

w ogóle chroniony”. Standard ten implementowany jest w urządzeniach w celu

zapewnienia ich zgodności ze starszym sprzętem i STANOWCZO ODRADZAM JEGO

STOSOWANIE.

WPA (WiFi Protected Access) –posiada dwa tryby pracy, jeden to WPA PSK

(PreShared Keys) a drugi to WPA Enterprise Mode (WPA Radius). Pierwszy opiera się na

stosowaniu współdzielonych kluczy (klucze te po połączeniu komputera z urządzeniem są

zmieniane co określony odcinek czasu poprzez algorytm TKIP – Temporal Key Integrity

Protocol) a drugi wymaga serwera autoryzującego użytkowników (serwer Radius,

autentykacja 802.1x/EAP). WPA jest szyfrowaniem znacznie silniejszym od WEP dzięki

stosowaniu mechanizmu TKIP. Specjaliści zajmujący się problematyką bezpieczeństwa

6

twierdzą, że WPA jest rozwiązaniem wystarczającym do zastosowań nie wymagających

‘pancernej’ ochrony. Jego złamanie jest prawie niemożliwe. W zastosowaniach

domowych stosujemy WPA-PSK jako rozwiązanie nie wymagające posiadania osobnego

serwera uwierzytelniającego użytkowników. W odróżnieniu od złośliwego rozwinięcia

skrótu WEP w przypadku WPA ukuto określenie „Will Protect Alright” – „Dobrze

ochroni”.

WPA2 (WiFi Protected Access 2) – w związku z tym, że WPA nadal używa

tego samego algorytmu szyfrującego co WEP postanowiono wprowadzić kolejny standard

szyfrowania w postaci drugiej wersji WPA. Najważniejszą różnicą wprowadzoną w

WPA2 jest wprowadzenie szyfrowania AES, opartego na algorytmie Rijndael, co

zaowocowało uznaniem WPA2 za standard ‘nie do złamania’ (co nie oznacza, że wyciek

danych z takiej sieci nie jest możliwy). Obrazuje to rozwinięcie skrótu w postaci: „Will

prove airtight” – „Zahermetyzuje”. WPA2 występuje podobnie jak WPA w wersji

pierwszej w wersji WPA-PSK oraz WPA Enterprise. Dla każdego sprzętu który ma

możliwość używania standardu WPA2 ZALECAM JEGO STOSOWANIE.

Z informacji powyżej wynika, że najlepszym wyborem jest użycie standardu

WPA2 (w przypadku bardzo starego sprzętu może wymagać to aktualizacji sterowników

lub firmware) lub jeśli nie jest to możliwe WPA. W przypadku gdy nie ma możliwości

aktualizacji posiadanego sprzętu do obsługi WPA/WPA2 sugeruję jego wymianę.

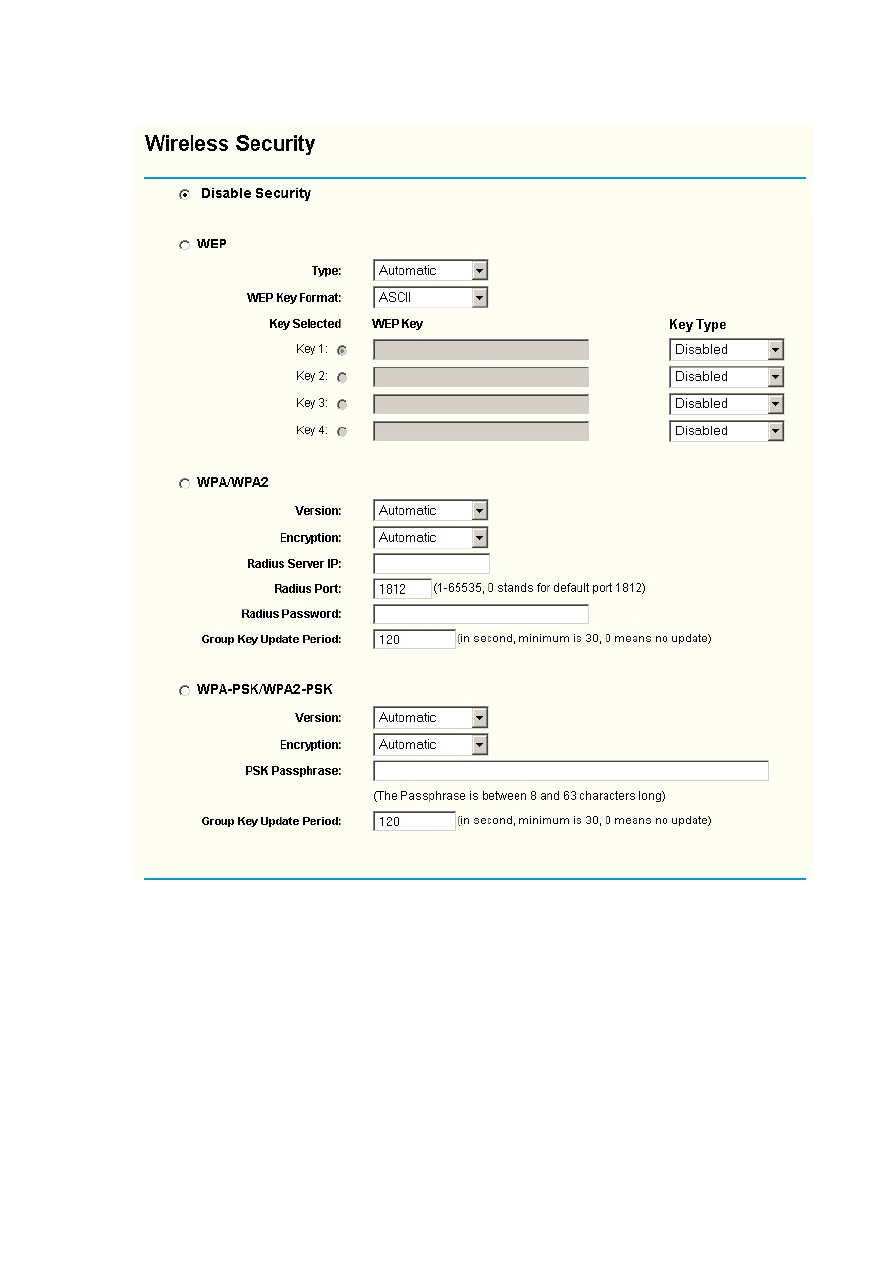

Zazwyczaj strona konfiguracji szyfrowania wygląda podobnie jak na zrzucie

ekranu poniżej (w przypadku routerów TP-Linka jest to menu Wireless->Wireless

7

Security)

Domyślnie szyfrowanie jest wyłączone, czyli każdy komputer może się

podłączyć i uzyskać dostęp do sieci. Aby to zmienić należy włączyć szyfrowanie i

wprowadzić hasło – hasło to użytkownik będzie musiał podać, przed podłączeniem się do

sieci. Jak wspomniałem wcześniej zalecam użycia WPA/WPA2 – w polu ‘Version’

wybieramy wersję WPA a w polu ‘Encryption’ decydujemy czy używać szyfrowania

AES. Jeśli w obu polach pozostawimy domyślną wartość ‘Automatic’ router ustali z

urządzeniami obsługiwane tryby i szyfrowania po czym zastosuje najlepsze możliwe. W

polu PSK Passphrase wpisujemy hasło które trzeba będzie podać przy próbie łączenia się

do sieci. Wpis w ostatnim polu określa czas po którym klucz szyfrujący zostanie

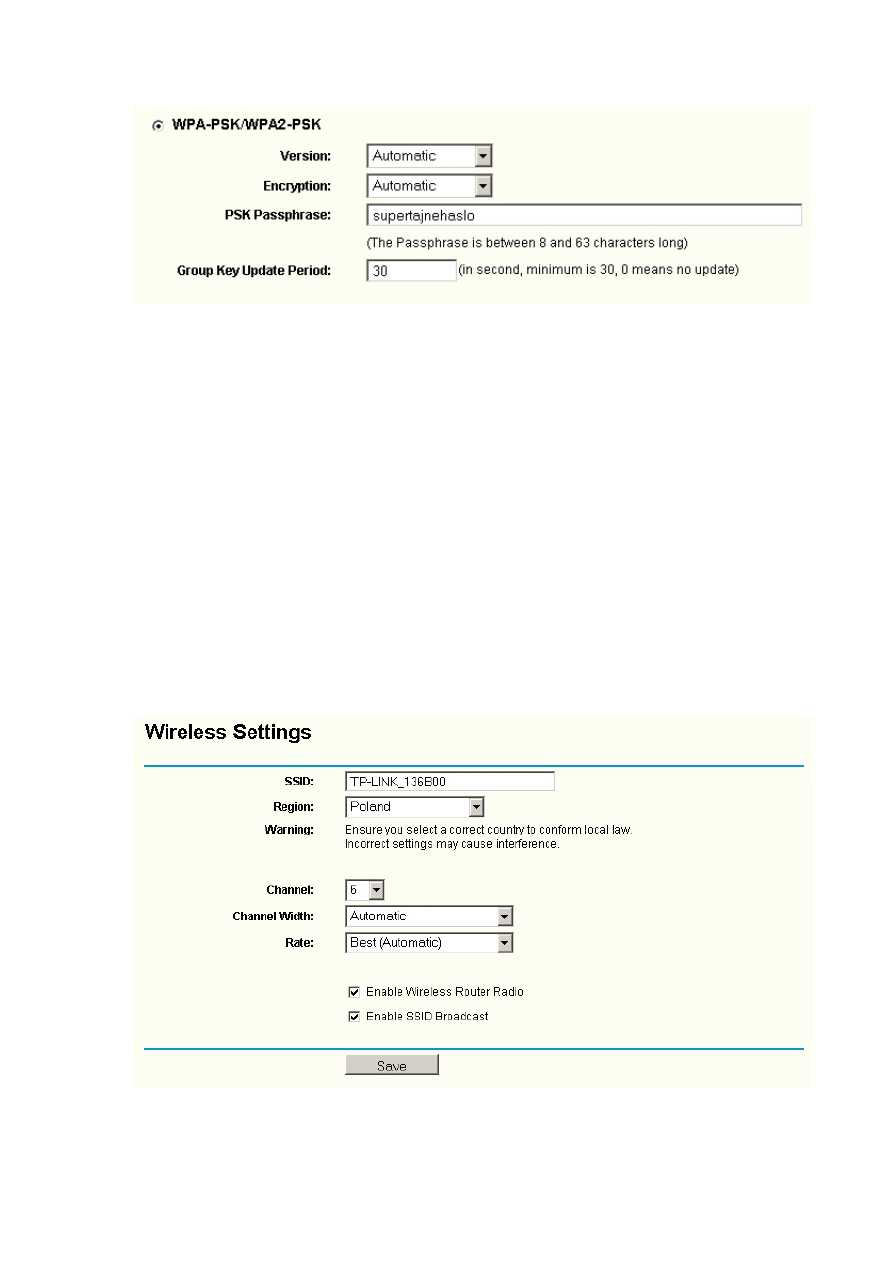

wymieniony na kolejny. Przykładowa konfiguracja może wyglądać jak na zrzucie

ekranowym

poniżej:

8

Oczywiście wybrane hasło powinno być bardziej skomplikowane niż to powyżej.

W tym miejscu właściwie mógłbym zakończyć wątek zabezpieczania sieci

bezprzewodowej. Włączenie szyfrowania WPA/WPA2 i użycie trudnego do odgadnięcia

hasła to tak naprawdę wszystko co możemy zrobić aby zabezpieczyć naszą sieć WiFi. Co

równie istotne, tak naprawdę nic więcej robić nie musimy gdyż jesteśmy od tej strony

(WLAN-u) po prostu dobrze zabezpieczeni. W tym miejscu muszę jednak napisać kilka

uwag o dwóch często udzielanych przez mniej doświadczonych użytkowników radach.

Pierwsza to: „Wyłącz rozgłaszanie SSID” – SSID (Service Set IDentifier) to

identyfikator sieci, który widzimy w programie służącym do łączenia się z siecią. Często

zdarza się, że jako jedną z metod zabezpieczania sieci podaje się właśnie wyłączanie

rozgłaszania tego identyfikatora. Takie działanie jest pozbawione sensu… gdyż nazwa

sieci wysyłana jest otwartym tekstem gdy łączy się do niej dowolny komputer (i w tym

momencie napastnik może go podsłuchać), nawet gdy sieć jest szyfrowana. Co więcej,

napastnik nie musi czekać aż jakikolwiek komputer będzie się łączył do sieci – może on

spowodować rozłączenie podłączonego komputera i podsłuchać nazwę sieci w momencie

automatycznej próby ponowienia połączenia. Wyłączanie rozgłaszania SSID znajduje się

w menu Wireless->Wireless Settings, jednak STANOWCZO ODRADZAM korzystania

z tej opcji. Nie podnosi ona bezpieczeństwa sieci a powoduje utrudnienia dla

użytkowników którzy chcąc podłączyć się do sieci muszą najpierw podać jej nazwę.

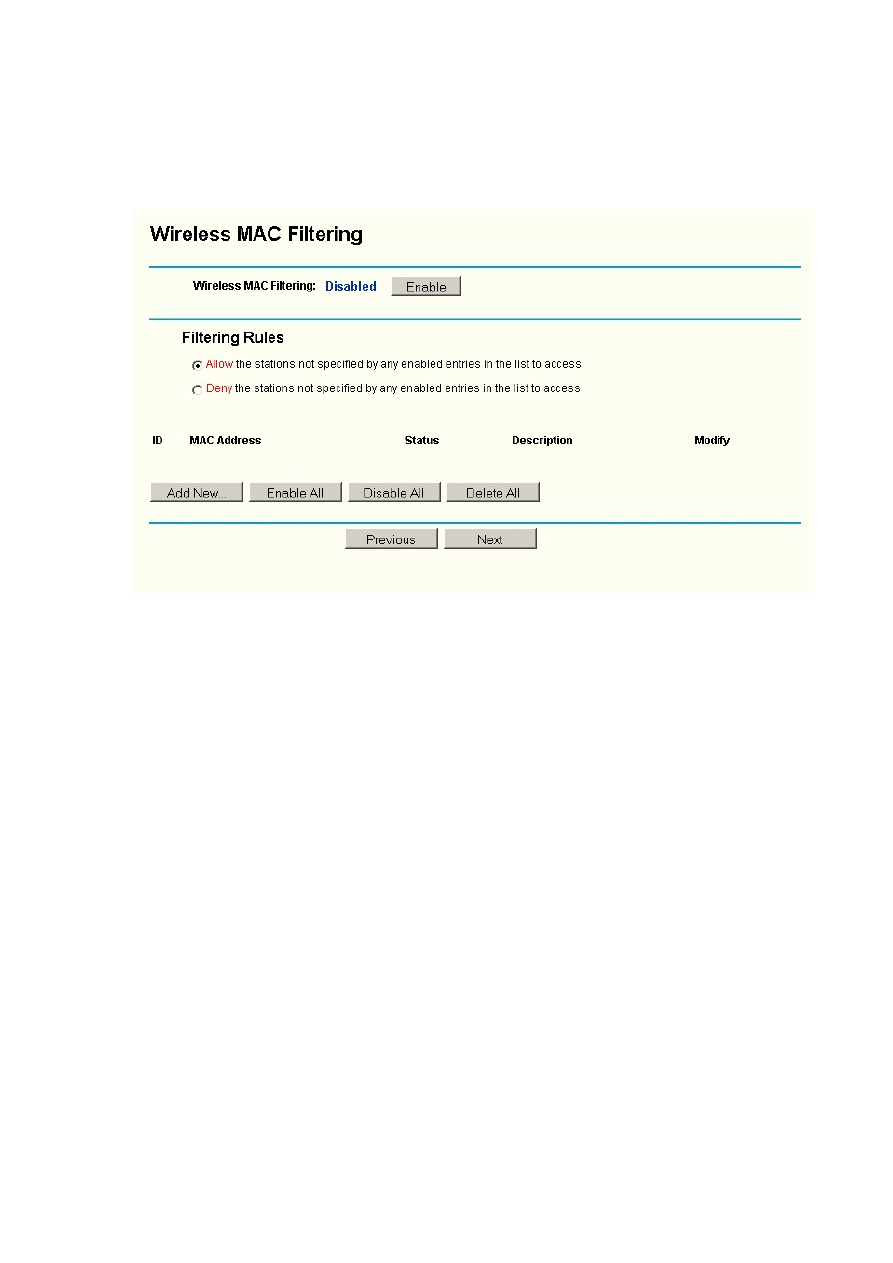

Druga nieskuteczna rada to: „Włącz filtrowanie MAC-ów”. Włączenie

filtrowania w oparciu o fizyczne adresy kart sieciowych pozwala przyznawać i odbierać

prawa do transmisji danych w danej sieci konkretnym komputerom posiadającym

9

konkretne adresy MAC. Zabezpieczenie byłoby znakomite gdyby nie fakt, że adres MAC

karty sieciowej można dowolnie zmieniać. Wobec tego napastnik może przechwycić adres

MAC komputera uprawnionego do korzystania z sieci i podszyć się pod niego. Menu, w

którym możemy kontrolować dostęp w oparciu o MAC adresy znajduje się w sekcji

Wireless->MAC Filtering:

Gorąco ODRADZAM korzystanie z tej opcji – w praktyce powoduje więcej problemów

niż pożytku.

Podsumowując temat zabezpieczenia sieci WLAN: uruchomienie szyfrowania

WPA/WPA2 i użycie silnego hasła (patrz rozdział 4) jest wystarczające do zastosowań

domowych oraz w małej firmie.

2.2.

Zabezpieczenia od strony sieci WAN

W przypadku gdy korzystamy ze standardowego routera, który nie posiada

funkcji serwerowych (czyli nie udostępnia żadnych usług) i nie przekierowuje żadnych

portów na usługi wewnątrz sieci (W)LAN trudno właściwie mówić o zabezpieczaniu…

gdyż sieć (W)LAN jest z zasady niedostępna od strony Internetu (jest to wynikiem

stosowania NAT-u czyli Translacji Adresów Sieciowych – więcej informacji na ten temat

znajduje się w poradniku „Jak zbudować domową sieć z dostępem do Internetu”). Jedyne

o czym warto pomyśleć, to sprawdzenie czy router ma fabrycznie wyłączony dostęp do

strony konfiguracyjnej od strony sieci WAN (czyli zazwyczaj Internetu). Generalnie

dobrą praktyką jest wyłączenie tej możliwości. Gdyby napastnikowi udało się poprzez ten

interfejs dostać do konfiguracji routera, może on wtedy zmienić jego konfigurację, w taki

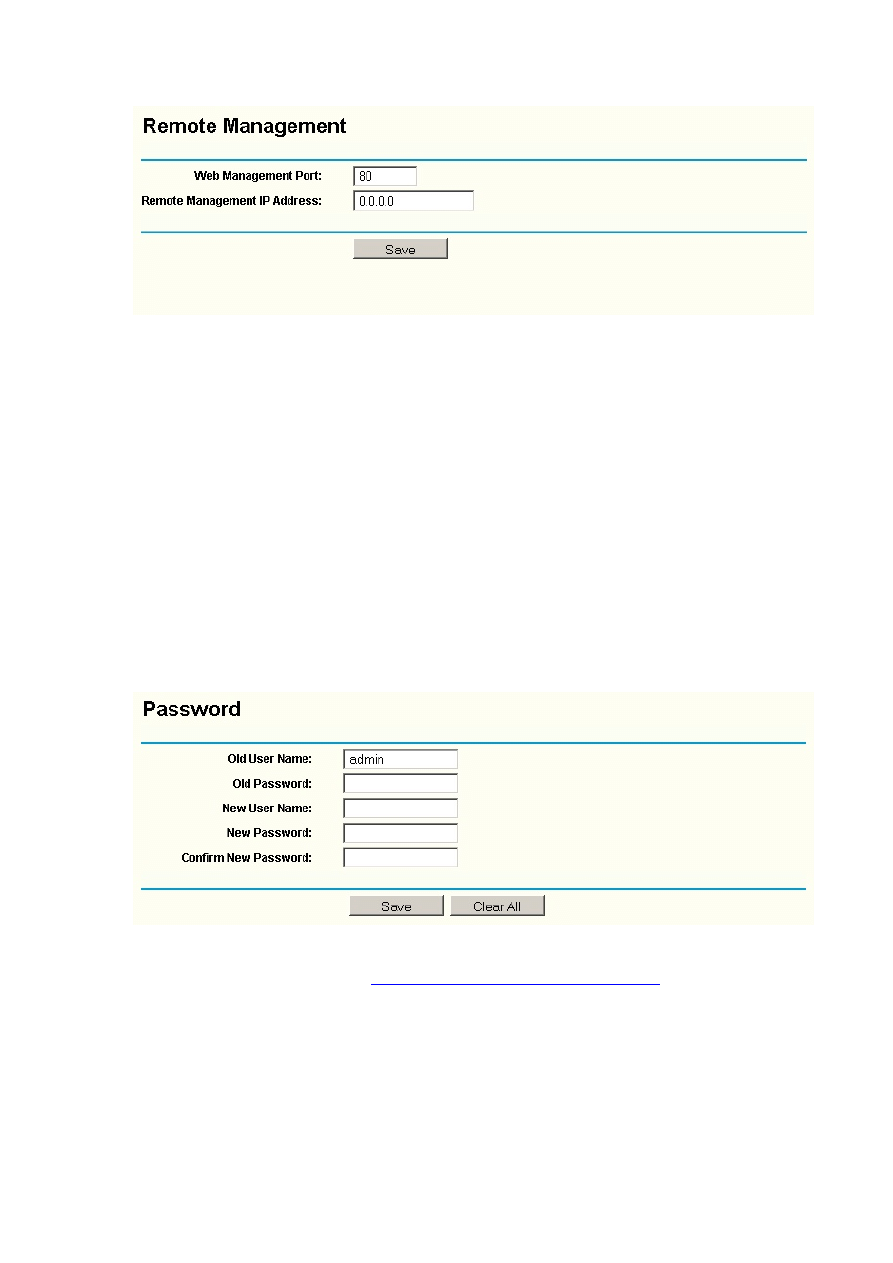

sposób żeby móc zaatakować komputery w sieci (W)LAN. W routerze TP-Linka

logowanie się od strony sieci WAN (menu: System Tools->Remote Management) jest

domyślnie wyłączone (jako adres, z którego możliwy jest dostęp do strony

konfiguracyjnej routera podano 0.0.0.0):

10

W przypadku gdyby dostęp do routera od strony sieci WAN był konieczny, w polu

„Remote Management IP Adress” należy podać adres IP z którego chcemy się łączyć lub

też 255.255.255.255. Ten ostatnio wpisujemy gdy chcemy umożliwić łączenie się z

dowolnego komputera w Internecie. Jeśli zdecydowaliśmy się na uruchomienie zdalnego

zarządzania musimy pamiętać aby ustawić odpowiednio silne hasło dostępu a najlepiej

zmienić również nazwę użytkownika zarządzającego routerem (w przypadku routerów

TP-Linka domyślnie jest to ‘admin’, podobnie domyślne hasło to ‘admin’).

2.3.

Zabezpieczenia od strony sieci LAN

W przypadku sieci domowych czy sieci w małych firmach ruch w sieci LAN

nie jest praktycznie kontrolowany, gdyż użytkowane urządzenia sieciowe nie pozwalają

na jego analizę i reagowanie na ewentualne zagrożenia. Tego typu rozwiązania są

stosowane w większych sieciach w oparciu o przełączniki zarządzalne i monitoring ruchu.

W przypadku routerów, z którymi mamy do czynienia w sieciach domowych możemy

zazwyczaj mówić tylko o zabezpieczeniu routera przy pomocy hasła, tak aby niepowołane

osoby nie mogły zmienić jego konfiguracji. W przypadku routera firmy TP-Link

odpowiednie opcje znajdziemy w menu ‘System Tools->Management’.

Oprócz zmiany hasła możliwa jest też zmiana nazwy użytkownika – co

dodatkowo utrudni możliwość zalogowania się dzięki przypadkowemu odgadnięciu hasła

(lub użyciu metody brute force -

http://pl.wikipedia.org/wiki/Brute_force

).

Na tym właściwie kończą się możliwości konfiguracji zabezpieczeń od strony

sieci LAN. Teoretycznie routery zazwyczaj umożliwiają kontrolowanie ruchu na

podstawie adresów IP i adresów MAC podłączonych komputerów. Dotyczy to jednak

tylko ruchu wychodzącego do Internetu wobec tego nie jest przedmiotem rozważań tego

poradnika.

11

3. Bezpieczeństwo w Internecie

Mogłoby się wydawać, że w momencie gdy zamknęliśmy drogi wiodące do

naszego komputera z sieci WAN, LAN i WLAN powinniśmy czuć się bezpiecznie.

Przecież uniemożliwiliśmy dostęp do naszego komputera z każdego kierunku sieci, więc

żadne zagrożenie nie powinno nas dotyczyć. Takie przekonanie może nas dopiero

wpędzić w prawdziwe kłopoty…

Nawet gdybyśmy byli w idealnej sytuacji i nasz komputer nie udostępniałby na

zewnątrz żadnych usług (a przecież często np. udostępniamy pliki, poprzez sieć LAN czy

w programach P2P) nie bylibyśmy w pełni bezpieczni. W codziennym użytkowaniu

Internetu każdy z nas odwiedza strony www, odbiera pocztę e-mail czy używa

komunikatorów. Są to drogi które sami otwieramy i w przypadku gdy nie zachowamy

odpowiedniej ostrożności łatwo możemy stać się ofiarą wirusów, trojanów czy ataków

typu phishing.

Aby chronić komputer, a właściwie nasze dane na nim przechowywane czy z

niego wysyłane (w tym np. tak poufne jak hasło do banku internetowego), konieczne jest

zainstalowanie odpowiedniej aplikacji klasy ‘Internet Security’. Jest to określenie

stosowane przez większość producentów oprogramowania antywirusowego w odniesieniu

do pakietu programów, który łączy ze sobą funkcje związane z wykrywaniem zagrożeń

internetowych, wirusów a także ochrony przeciwko atakom hakerów. W przypadku

niniejszego opracowania, poszczególne funkcjonalności zostaną zaprezentowane na

podstawie oprogramowania firmy Kaspersky – Kaspersky Internet Security 7.0.

3.1. Rodzaje

zagrożeń

Robaki - ta kategoria szkodliwych programów rozprzestrzenia się,

wykorzystując luki w systemach operacyjnych komputerów. Programy te nazywane są

robakami ze względu na ich zdolność infekowania jednego komputera z poziomu innego

przy użyciu sieci, poczty elektronicznej i innych kanałów. Dzięki temu robaki mogą

rozprzestrzeniać się bardzo szybko. Robaki penetrują komputer, określają adresy IP

innych maszyn, a następnie przesyłają na nie swoje kopie. Mogą również wykorzystywać

dane zawarte w książkach adresowych klientów pocztowych. Niektóre z tych szkodliwych

programów tworzą pliki robocze na dyskach systemowych, mogą jednak zostać

uruchomione bez jakichkolwiek zasobów systemowych za wyjątkiem pamięci RAM.

Wirusy - wirusy infekują programy komputerowe poprzez dodawanie kodu

modyfikującego sposób działania zainfekowanej aplikacji. Ta prosta definicja przedstawia

podstawowe działanie wirusa, którym jest infekcja.

Trojany - trojany są programami, które wykonują na komputerach

nieautoryzowane działania, takie jak usuwanie informacji z dysków twardych,

modyfikowanie systemu, kradzież poufnych danych itp. Programy tego typu nie są

wirusami, ponieważ nie infekują innych komputerów ani danych. Trojany nie mogą same

włamać się do komputera. Są one rozsyłane przez hakerów, którzy „ukrywają” je pod

postacią programów użytkowych. Mogą powodować większe szkody niż tradycyjne ataki

wirusów.

W ostatnich latach najszybciej rozprzestrzeniającym się (przy użyciu wirusów

i trojanów) rodzajem szkodliwego oprogramowania uszkadzającego dane komputera stały

się robaki internetowe. Niektóre szkodliwe programy łączą w sobie funkcje dwóch lub

nawet trzech powyższych klas.

Adware - Adware to program, który (bez wiedzy użytkownika) jest osadzony

w innej aplikacji w celu wyświetlania reklam. Z reguły oprogramowanie adware

dodawane jest do aplikacji darmowych (tzw. freeware). Moduł reklamowy zlokalizowany

12

jest w interfejsie programu. Programy adware często wykorzystywane są do gromadzenia

danych dotyczących użytkownika komputera oraz do wysyłania tych informacji przez

Internet, zmieniania ustawień przeglądarki internetowej (strony startowej i stron

wyszukiwania, poziomów zabezpieczeń itp.) oraz obciążania połączenia bez możliwości

jego kontrolowania przez użytkownika. Tego typu działania mogą prowadzić do

naruszenia reguł bezpieczeństwa oraz bezpośrednich strat finansowych.

Spyware - Oprogramowanie służące do rejestrowania informacji o

użytkowniku lub organizacji bez ich wiedzy. Użytkownik może nawet nie być świadomy

obecności tego typu oprogramowania na komputerze. Programy typu spyware

wykorzystywane są w następujących celach:

• śledzenie działań użytkownika wykonywanych na komputerze;

• gromadzenie informacji o zawartości dysku twardego; w tym

przypadku programy spyware najczęściej skanują określone foldery

oraz rejestr systemu w celu utworzenia listy oprogramowania

zainstalowanego na komputerze;

• gromadzenie informacji o jakości połączenia sieciowego,

przepustowości,

• prędkości połączenia modemowego itp.

Oprogramowanie riskware - riskware to potencjalnie niebezpieczne

oprogramowanie niezawierające szkodliwych funkcji, lecz mogące zostać użyte przez

hakerów jako składnik pomocniczy dla szkodliwego kodu, ponieważ zawiera ono luki i

błędy. Tego typu programy mogą stanowić zagrożenie dla danych. Obejmują one

narzędzia do zdalnej administracji, narzędzia do przełączania układów klawiatury,

klientów IRC, serwery FTP oraz wszystkie narzędzia do celowego zatrzymywania lub

ukrywania procesów.

Innym rodzajem szkodliwych programów (podobnych do adware, spyware i

riskware) są aplikacje, które podłączają się do przeglądarki internetowej i przekierowują

ruch. Przeglądarka wyświetla inne strony internetowe niż żądane przez użytkownika.

Żarty – żarty to programy, które nie powodują żadnych bezpośrednich

uszkodzeń komputera, lecz wyświetlają w pewnych okolicznościach komunikaty mówiące

o wystąpieniu uszkodzenia lub możliwości wystąpienia awarii. Tego typu programy

generują częste ostrzeżenia dla użytkownika o niebezpieczeństwie, które nie istnieje, na

przykład, wyświetlane są komunikaty o formatowaniu dysku twardego, (co nie jest

prawdą), „wykryciu” wirusów w pliku, który nie jest zainfekowany.

Rootkity – rootkity są to narzędzia używane w celu maskowania szkodliwej

aktywności. Ukrywają one szkodliwe programy przed programami antywirusowymi.

Rootkity mogą zmodyfikować system operacyjny oraz zmienić jego główne funkcje w

celu ukrycia swojej obecności oraz działań wykonywanych przez intruza na

zainfekowanym komputerze.

Inne niebezpieczne programy - są to programy przeznaczone do tworzenia

innych szkodliwych programów, przeprowadzania ataków DoS na zdalne serwery,

przejmowana kontroli nad innymi komputerami itp. Tego typu programy obejmują

narzędzia Hackerskie (Hack Tools), moduły do tworzenia wirusów, skanery luk w

systemie, programy łamiące hasła oraz inne typy programów penetrujących system.

Ataki hakerów - ataki hakerów mogą być inicjowane przez hakerów lub przez

szkodliwe programy. Ich celem jest wykradanie informacji ze zdalnego komputera,

powodowanie nieprawidłowego funkcjonowania systemu lub uzyskiwanie pełnej kontroli

nad zasobami systemowymi. Niektóre rodzaje oszustw internetowych

Phishing jest oszustwem internetowym wykorzystującym masowe wysyłanie

13

wiadomości pocztowych w celu wykradania poufnych informacji od

użytkownika, głównie w celach finansowych. Wiadomości phishingowe tworzone są w

taki sposób, aby jak najbardziej przypominały korespondencję wysyłana przez banki i

przedsiębiorstwa. Wiadomości te zawierają odsyłacze do fałszywych witryn

internetowych utworzonych przez hakerów w celu przekonania użytkowników, że mają

do czynienia z oryginalną stroną WWW danej organizacji. Na takiej witrynie użytkownik

proszony jest o podanie, na przykład, swojego numeru karty kredytowej i innych

poufnych informacji.

Dialery przekierowujące na płatne witryny internetowe – rodzaj oszustwa

internetowego polegający na nieautoryzowanym wykorzystaniu modemu do łączenia się z

płatnymi usługami internetowymi (zazwyczaj witrynami zawierającymi treści

pornograficzne. Dialery zainstalowane przez hakerów inicjują połączenia modemowe z

płatnymi numerami. Połączenia z tymi numerami telefonicznymi są zwykle bardzo drogie,

co powoduje, że użytkownik płaci bardzo duże rachunki za telefon.

Treści reklamowe - do tego typu zagrożeń zaliczane są okna wyskakujące i

banery zawierające treści reklamowe, które wyświetlane są podczas przeglądania stron

internetowych. Zazwyczaj informacje zawarte w tych oknach są bezużyteczne dla

użytkownika. Okna wyskakujące i banery reklamowe uniemożliwiają użytkownikom

wykonywanie zadań i obciążają przepustowość łącza.

Spam - spam jest anonimową wiadomością pocztową. Spam zawiera treści

reklamowe, polityczne, prowokujące oraz prośby o udzielenie wsparcia. Innym rodzajem

spamu są wiadomości zawierające prośby o dokonanie inwestycji lub zaangażowanie się

w system piramidalny, wiadomości mające na celu wykradanie haseł i numerów kart

kredytowych oraz wiadomości zawierające prośbę do odbiorców, aby przesłali je do

swoich znajomych (popularne łańcuszki).Spam znacząco zwiększa obciążenie serwerów

pocztowych i ryzyko utracenia ważnych danych.

W dalszej części dokumentu termin „wirus” będzie odnosił się ogólnie do

szkodliwych i niebezpiecznych programów. Jeżeli będzie to wymagane, podany zostanie

także typ szkodliwego oprogramowania.

3.2. Jak

uniknąć zagrożenia.

W celu zabezpieczenia się przed wymienionymi wyżej zagrożeniami

konieczne jest posiadanie oprogramowania antywirusowego które skanuje przesyłane

dane na bieżąco. Od dłuższego czasu producenci ‘antywirusów’ proponują pakiety

programów zorientowane na ochronę przed zagrożeniami Internetowymi określane

mianem „Internet security” i łączące funkcję ochrony przed zagrożeniami pochodzącymi z

różnych źródeł. Produkt firmy Kaspersky Lab realizuje w czasie rzeczywistym:

Ochronę WWW: Podczas otwierania stron internetowych istnieje ryzyko

infekcji wirusami załączonymi do skryptów uruchamianych na stronach internetowych

oraz ryzyko związane z pobieraniem niebezpiecznych obiektów na dysk komputera.

Ochrona WWW jest składnikiem służącym do przeciwdziałania tego typu sytuacjom.

Przechwytuje on i blokuje niebezpieczne skrypty na stronach internetowych.

Monitorowany jest cały ruch HTTP.

Ochronę poczty: Wiadomości e-mail wykorzystywane są na szeroką skalę

przez hakerów do rozsyłania szkodliwych programów. Są one jedną z najbardziej

popularnych metod rozprzestrzeniania się robaków internetowych. Dlatego

monitorowanie poczty elektronicznej jest bardzo ważne. Ochrona poczty jest składnikiem

służącym do skanowania wszystkich odbieranych i wysyłanych wiadomości pocztowych.

Wiadomości pocztowe analizowane są pod kątem występowania szkodliwych programów.

14

Jeżeli wiadomość nie zawiera niebezpiecznych obiektów, program zezwala na dostęp do

niej.

Kontrolę rodzicielską: jedną z cech Internetu jest brak cenzury. Wiele stron

WWW zawiera nielegalne lub niepożądane informacje a także treści przeznaczone

wyłącznie dla dorosłych. Każdego dnia pojawiają się nowe witryny zawierające

informacje związane z rasizmem, pornografią, bronią i narkotykami. Często strony te

zawierają wiele szkodliwych programów, które uruchamiają się podczas ich przeglądania.

Możliwość ograniczania dostępu do takich stron WWW stanowi obecnie niezbędną

funkcję oprogramowania służącego do ochrony. Kontrola rodzicielska pozwala na

monitorowanie dostępu do określonych stron WWW. Mogą to być dowolne strony

zdefiniowane przez użytkownika w interfejsie Kaspersky Internet Security. Program

kontroluje nie tylko zawartość otwieranych stron WWW, lecz także czas spędzony online.

Dostęp do Internetu może być dozwolony w określonym czasie dnia. Możliwe jest także

włączenie blokowania dostępu do Internetu po spędzeniu online określonego czasu w

ciągu 24 godzin.

Kontrolę prywatności: Ostatnio coraz popularniejsze stają się różne oszustwa

internetowe (phishing, automatyczne dialery, aplikacje kradnące poufne informacje).

Takie działania mogą prowadzić do poważnych strat finansowych. Kontrola prywatności

śledzi i blokuje tego typu działania na komputerze. Na przykład: składnik blokuje banery

reklamowe i okna wyskakujące przeszkadzające podczas pracy w Internecie, blokuje

programy próbujące się automatycznie załadować i analizuje strony internetowe w

poszukiwaniu phishingu.

Ochronę przed spamem: Chociaż spam nie stanowi bezpośredniego

zagrożenia dla komputera użytkownika, powoduje zwiększenie obciążenia na serwerach

pocztowych, zmniejszenie przepustowości, zaśmiecanie skrzynek pocztowych i

marnowanie czasu pracy, powodując straty finansowe. Anti-Spam jest wtyczką dla klienta

pocztowego zainstalowanego na komputerze służącą do skanowania wszystkich

odbieranych i wysyłanych wiadomości pocztowych w poszukiwaniu spamu. Wszystkie

wiadomości zawierające spam są oznaczane specjalnym nagłówkiem. Anti-Spam można

również skonfigurować do przetwarzania spamu według preferencji użytkownika

(automatyczne usuwanie, przenoszenie do specjalnego foldera itp.).

Ochronę przed hakerami: Hakerzy są w stanie wykorzystać każdą

potencjalną lukę w celu dostania się do komputera. Może to być otwarte połączenie

sieciowe, transmisja danych pomiędzy komputerami itp. Zapora sieciowa służy do

ochrony komputera podczas pracy z Internetem i innymi sieciami komputerowymi. Moduł

monitoruje przychodzące oraz wychodzące połączenia i skanuje porty a także pakiety

danych. Dodatkowo, Zapora sieciowa blokuje niechciane reklamy (banery oraz okna

wyskakujące), co pozwala na ograniczenie ilości pobieranych danych i zwiększa wygodę

pracy z Internetem.

Ochronę plików: system plików może zawierać wirusy i inne niebezpieczne

programy. Szkodliwe programy mogą znajdować się w systemie od dłuższego czasu, po

przeniesieniu ich na nośniku wymiennym (płyty CD/DVD, pamięci flash itp.) lub z

Internetu, bez wcześniejszego ich otwierania. Aktywacja wirusa może nastąpić po

otwarciu takiego pliku lub podczas kopiowania go na inny dysk twardy. Ochrona plików

jest składnikiem służącym do monitorowania systemu plików komputera. Skanuje on

wszystkie pliki, które mogą zostać otwarte, uruchomione lub zapisane na komputerze,

oraz wszystkie podłączone dyski twarde. Kaspersky Internet Security przechwytuje każdy

otwierany plik i skanuje gow poszukiwaniu znanych wirusów. Jeżeli plik nie jest

zainfekowany, można

15

Bardzo ciekawą funkcją oprogramowania Kaspersky Internet Security 7 jest

ochrona proaktywna. Każdego dnia pojawia się coraz więcej nowych szkodliwych

programów. Są one bardziej skomplikowane i złożone, a wykorzystywane przez nie

metody rozprzestrzeniania stają się coraz trudniejsze do wykrycia. W celu wykrycia

nowego szkodliwego programu, zanim zdąży on wyrządzić jakiekolwiek szkody, firma

Kaspersky Lab opracowała specjalny składnik – Ochrona proaktywna. Został on

stworzony w celu monitorowania i analizowania zachowania wszystkich programów

zainstalowanych na komputerze. Kaspersky Internet Security podejmuje decyzje w

oparciu o analizę działań wykonywanych przez aplikację. Ochrona proaktywna chroni

komputer zarówno przed znanymi wirusami, jak również przed nowymi zagrożeniami,

które nie zostały jeszcze odkryte i sklasyfikowane.

Oprócz zapewnienia ochrony w czasie rzeczywistym programy antywirusowe

oferują również możliwość przeprowadzenia skanowania komputera pod kątem

występowania zagrożeń które nie zostały wykryte przez składniki ochrony z powodu zbyt

niskiego poziomu zabezpieczeń lub z innych przyczyn.

Korzystając z programu KIS7 możliwe jest:

Skanowanie obszarów krytycznych: Skanowanie wszystkich obszarów

krytycznych komputera w poszukiwaniu wirusów. Dotyczy to: pamięci systemowej,

programów ładowanych do pamięci podczas startu systemu, sektorów startowych dysków

twardych i folderów systemowych Microsoft Windows. Zadanie to ma na celu szybkie

wykrycie aktywnych wirusów w systemie bez konieczności przeprowadzania pełnego

skanowania komputera.

Skanowanie komputera: Skanowanie komputera w poszukiwaniu wirusów

obejmujące wszystkie dyski twarde, pamięć i pliki.

Skanowanie obiektów startowych: Skanowanie w poszukiwaniu wirusów

wszystkich programów automatycznie ładowanych do pamięci podczas startu systemu

operacyjnego oraz pamięciRAM i sektorów startowych dysków twardych komputera.

Wykrywanie rootkitów: Skanowanie komputera pod kątem obecności

rootkitów, które ukrywają szkodliwe programy w systemie operacyjnym. Narzędzia te są

instalowane w systemie, ukrywają swoją obecność oraz obecność procesów, folderów

oraz kluczy rejestru dowolnych szkodliwych programów zdefiniowanych w konfiguracji

rootkita.

Aby skutecznie chronić przed atakami hakerów i usuwać wirusy oraz inne

niebezpieczne programy, Kaspersky Internet Security podobnie jak każdy inny pakiet

antywirusowy, wymaga aktualnych baz danych. Aktualność bazy danych zapewnia moduł

Aktualizacja. Moduł ten aktualizuje bazy danych sygnatur zagrożeń oraz pliki

wykonywalne wykorzystywane przez Kaspersky Internet Security.

16

4. Czynnik ludzki

Jeszcze kilka lat temu problem bezpieczeństwa był istotny głównie dla

wielkich korporacji. Sytuacja jednak uległa drastycznej zmianie. W dzisiejszych czasach,

gdy wiele spraw załatwiamy wirtualnie poprzez Internet, nie ruszając się zza biurka,

włamanie do prywatnego komputera może skończyć się np. utratą pieniędzy z naszego

konta bankowego, pieniędzy jak najbardziej realnych. Problem bezpieczeństwa stał się

równie ważny dla osób prywatnych jak kiedyś dla wielkich firm.

O technicznych środkach zabezpieczania naszych sieci i komputerów pisałem

w rozdziałach drugim i trzecim, teraz chciałbym zwrócić uwagę na równie istotny jeśli nie

najistotniejszy aspekt bezpieczeństwa danych. Okazuje się, że dużym problemem w

ochronie danych jest słabość ludzkiej natury. Podstawowym problemem jest stosowanie

słabych haseł – łatwych do odgadnięcia czy podatnych na atak słownikowy. Tę kwestię da

się jednak obejść środkami technicznymi, wymuszając stosowanie odpowiednio

skomplikowanych haseł. Dużo większym problemem jest ludzka naiwność i brak

wyobraźni, objawiający się na przykład zapisywaniem haseł na karteczkach

przyklejonych do monitora czy udostępnianiem ich osobom trzecim, nawet zupelnie nie

znanym. Problem łatwowierności ludzi i praktyk socjotechnicznych opisuje w swojej

książce „Sztuka podstępu. Łamałem ludzi, nie hasła” chyba najbardziej znany na świecie

haker – Kevin Mitnick (

http://pl.wikipedia.org/wiki/Kevin_Mitnick

). Zauważa on, że w

momencie gdy środki techniczne osiągnęły poziom na którym znalezienie luk

bezpieczeństwa jest bardzo trudne wielu napastników zwraca się w kierunku manipulacji

ludźmi gdyż jest to o wiele łatwiejsze i tańsze. W swojej książce Mitnick napisał:

W miarę wymyślania coraz to nowych technologii zabezpieczających,

utrudniających znalezienie technicznych luk w systemie, napastnicy

będą zwracać się w stronę ludzkich słabości. Złamanie „ludzkiej”

bariery jest o wiele prostsze i często wymaga jedynie inwestycji rzędu

kosztu rozmowy telefonicznej, nie mówiąc juz o mniejszym ryzyku.

Polecam zapoznanie się z całością:

http://helion.pl/ksiazki/artdec.htm

W temacie haseł mam trzy proste, ale skuteczne rady:

Używamy silnych haseł – hasła będące np. imionami bliskich czy datami

urodzin jak również słowa występujące w słowniku to bardzo słabi kandydaci na hasło. O

tym jak stworzyć silne hasło można poczytać w dokumencie udostępnionym przez CERT:

http://www.allegro.pl/country_pages/1/0/sc/pdf/01_cert_haslo.pdf

- stanowczo doradzam

zapoznanie się z nim !

Pilnie strzeżemy swoich haseł – nie zapisujemy ich ani nikomu nie podajemy!

Ktoś kto pozna nasze hasła a będzie miał złe zamiary może nie tylko pozbawić nas np.

pieniędzy (gdy pozna nasze dane logowania do banku), ale używając naszej tożsamości

może nawet popełnić przestępstwo w Internecie (np. gdy pozna hasło do naszego konta w

portalu aukcyjnym może prowadzić fikcyjną sprzedaż).

Co jakiś czas zmieniamy hasła – nawet bardzo skomplikowane hasło da się

złamać atakiem brute force. Oczywiście trudno żeby taki atak pozostał niezauważony…

gorzej jednak gdy stanie się to już po włamaniu. Wobec tego dobrą praktyką jest zmiana

hasła co jakiś czas.

17

5. Podsumowanie

Mam nadzieję, że w poradniku udało mi się przekazać wiedzę która pozwoli Ci

czytelniku na skuteczne zabezpieczenie sieci i komputerów. Pamiętaj, że zagrożenia

zmieniają się bardzo szybko a codziennie pojawiają się nowe. Warunkiem bezpieczeństwa

jest więc trzymanie ręki na pulsie i aktualizowanie nie tylko baz wirusów w programie

antywirusowym ale również instalowanie poprawek bezpieczeństwa do użytkowanego

systemu operacyjnego oraz programów.

Wyszukiwarka

Podobne podstrony:

Jak Zbudować Prywatną Sieć LAN

Domowa sieć komputerowa

Jak zabezpieczyć się przed przesiąkaniem gruntu

Jak zabezpieczyć bitumiczne pokrycia dachowe przed degradacją, Budownictwo1

JAK ZROBIĆ DOMOWĄ PIZZĘ Z SZYNKĄ I PIECZARKAMI

Jak zabezpieczyć się przed wielokrotnym wykonywaniem kodu po odświeżeniu strony, PHP Skrypty

Jak zabezpieczyć mieszkanie

Jak zabezpieczyć własne strony przed pobieraniem ich programami do ściągania całych witryn, PHP Skry

Jak zbudować prywatną sieć LAN

Jak zabezpieczyć na hasło pliki pakietu Office2

Jak zabezpieczyÄ?zÄ?nych przed wÅamaniem za pomocÄ dopisania fragmentu kodu w formularzu

Jak Zbudowac Prywatna Siec LAN Nieznany

Marketing partyzancki Jak prowadzic domowa firme mpdofi

Jak zabezpieczyć swój komputer przed wirusami

Jak zbudowac prywatna siec LAN

więcej podobnych podstron