Komentarz

technik informatyk 312[01]

czerwiec 2011r.

1

Zadanie 1

Treść zadania:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

2

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

3

Komentarz do zadania:

Ocenie podlegały następujące elementy projektu:

1.

Tytuł pracy egzaminacyjnej.

2.

Założenia do projektu.

3. Lista prawdopodobnych przyczyn usterki systemu komputerowego.

4.

Wykaz działań prowadzących do lokalizacji i usunięcia systemu

komputerowego.

5.

Rejestr wykonywanych czynności prowadzących do usunięcia usterek

systemu komputerowego, potwierdzonych wydrukowanymi zrzutami obrazów

z ekranu monitora.

6.

Wskazania dla użytkownika komputera zapobiegające podobnym usterkom

w

przyszłości.

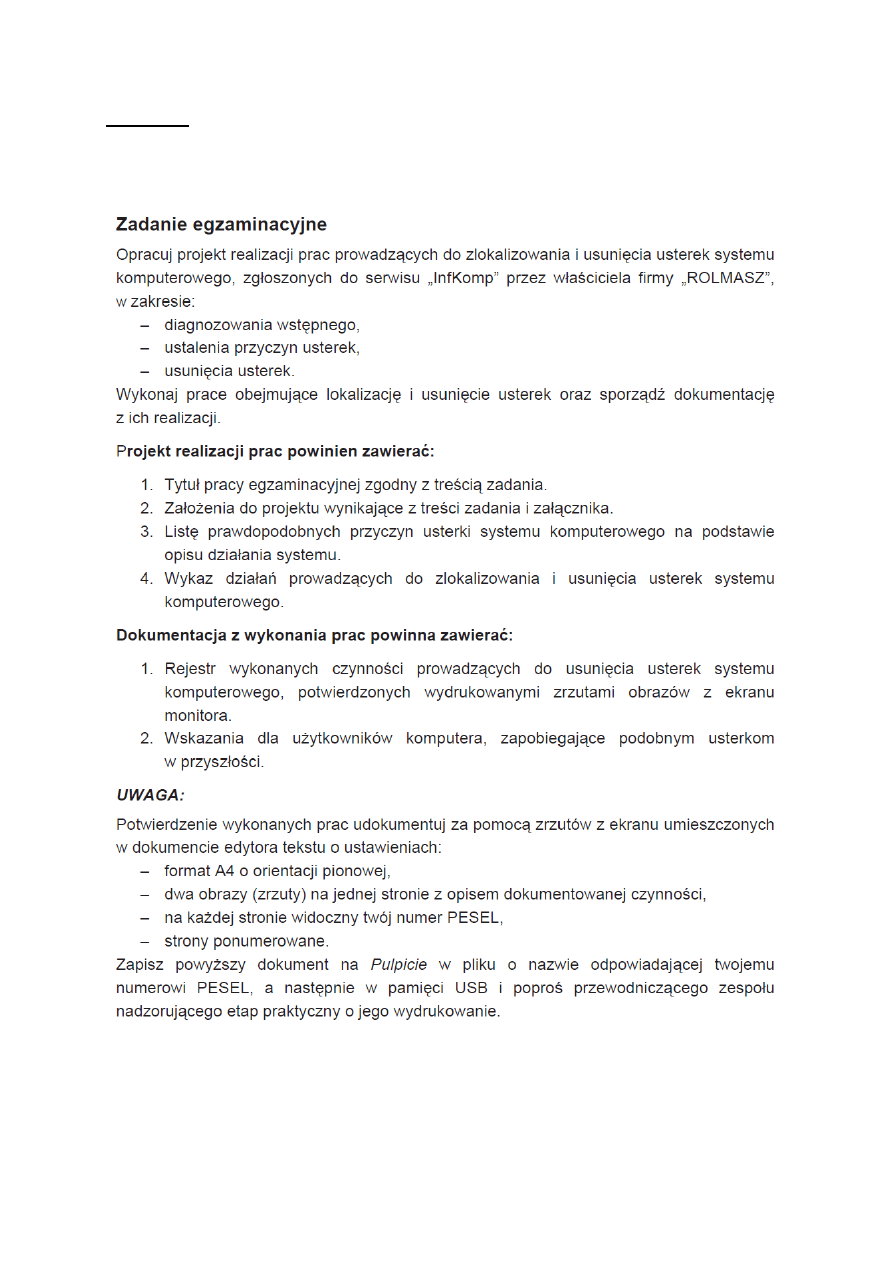

Ad. 1.

Większość zdających poprawnie sformułowała tytuł pracy egzaminacyjnej,

który zgodnie z treścią zadania mógł mieć postać:

Tytuł zawierał zatem informacje o diagnostyce (lokalizacji) usterki systemu

komputerowego oraz

o jej usunięciu (naprawie systemu komputerowego).

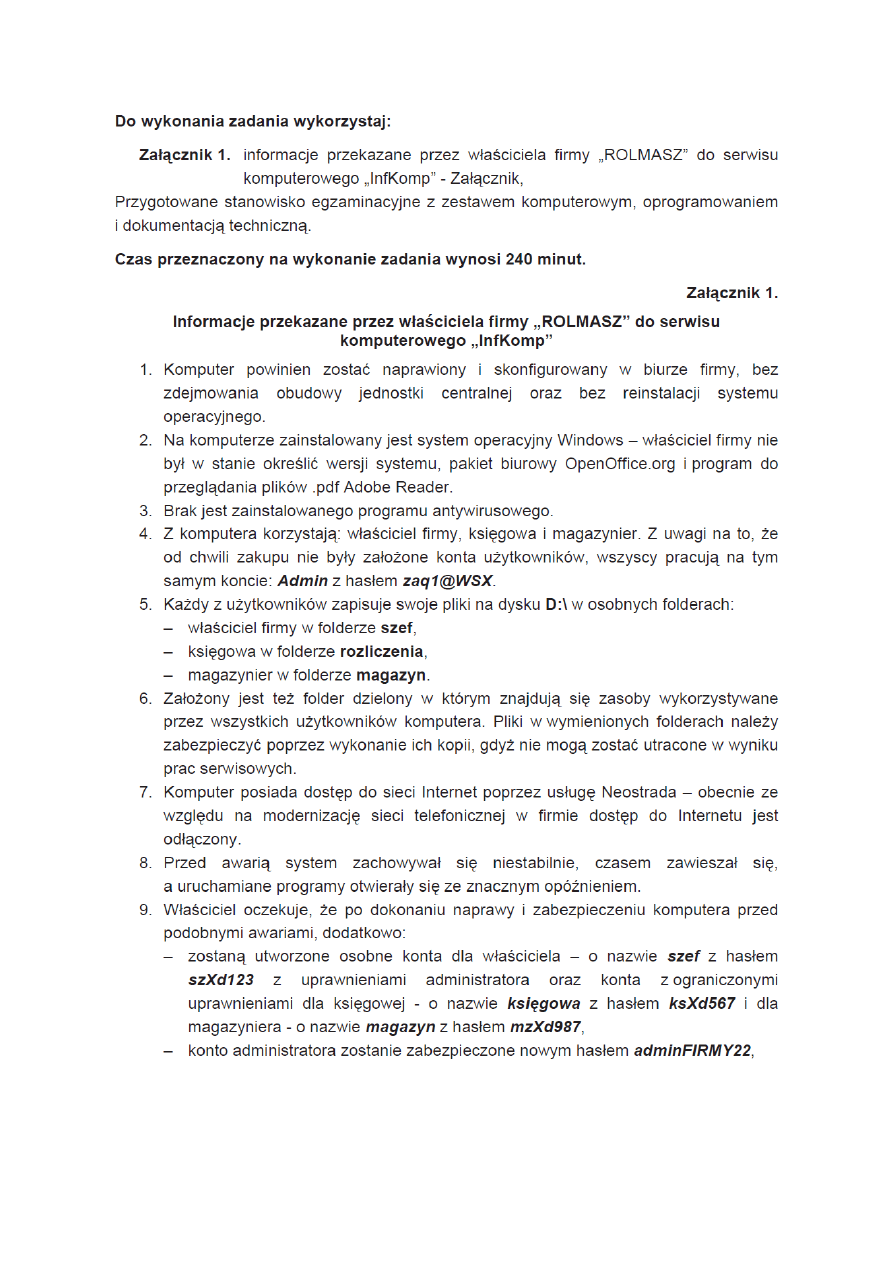

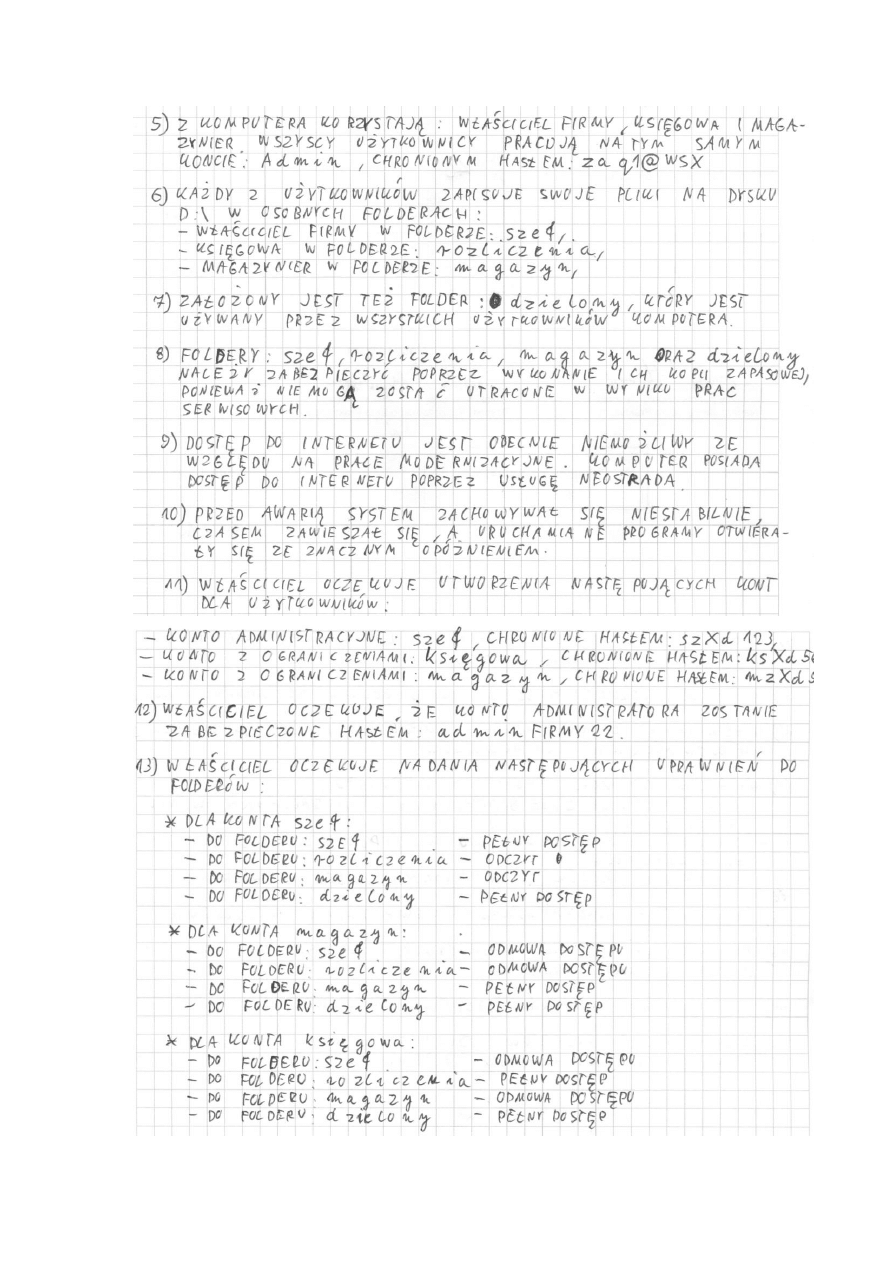

Ad. 2. Zdający, na podstawie treści zadania oraz informacji przekazanych przez

pracownika firmy

– załącznika do zadania, wskazywali następujące założenia do

projektu:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

4

Naprawa systemu komputerowego w biurze firmy.

Naprawa systemu komputerowego bez zdejmowania obudowy jednostki

centralnej.

Naprawa systemu komputerowego bez reinstalacji systemu.

Na komputerze zainstalowany jest system operacyjny Windows, pakiet

biurowy OpenOffice i Adobe Reader.

Brak zainstalowanego programu antywirusowego.

Brak utworzonych i skonfigurowanych kont

lub praca użytkowników na koncie

Admina.

D

ane w folderach wymienionych w zadaniu nie mogą zostać utracone

w wyniku prac serwisowych.

W firmie obecnie nie ma

dostępu do Internetu.

Niestabilna praca

systemu lub zawieszanie się systemu i uruchamianie się

pr

ogramów z opóźnieniem

U

tworzenie osobnych kont dla użytkowników komputera i zabezpieczenie ich

hasłami lub odpowiednie skonfigurowanie nowych kont dla użytkowników

komputera

Z

abezpieczenie konta administratora nowym hasłem

N

adanie odpowiednich uprawnień do wskazanych w zadaniu folderów osobom

korzystającym z komputera

Przykład:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

5

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

6

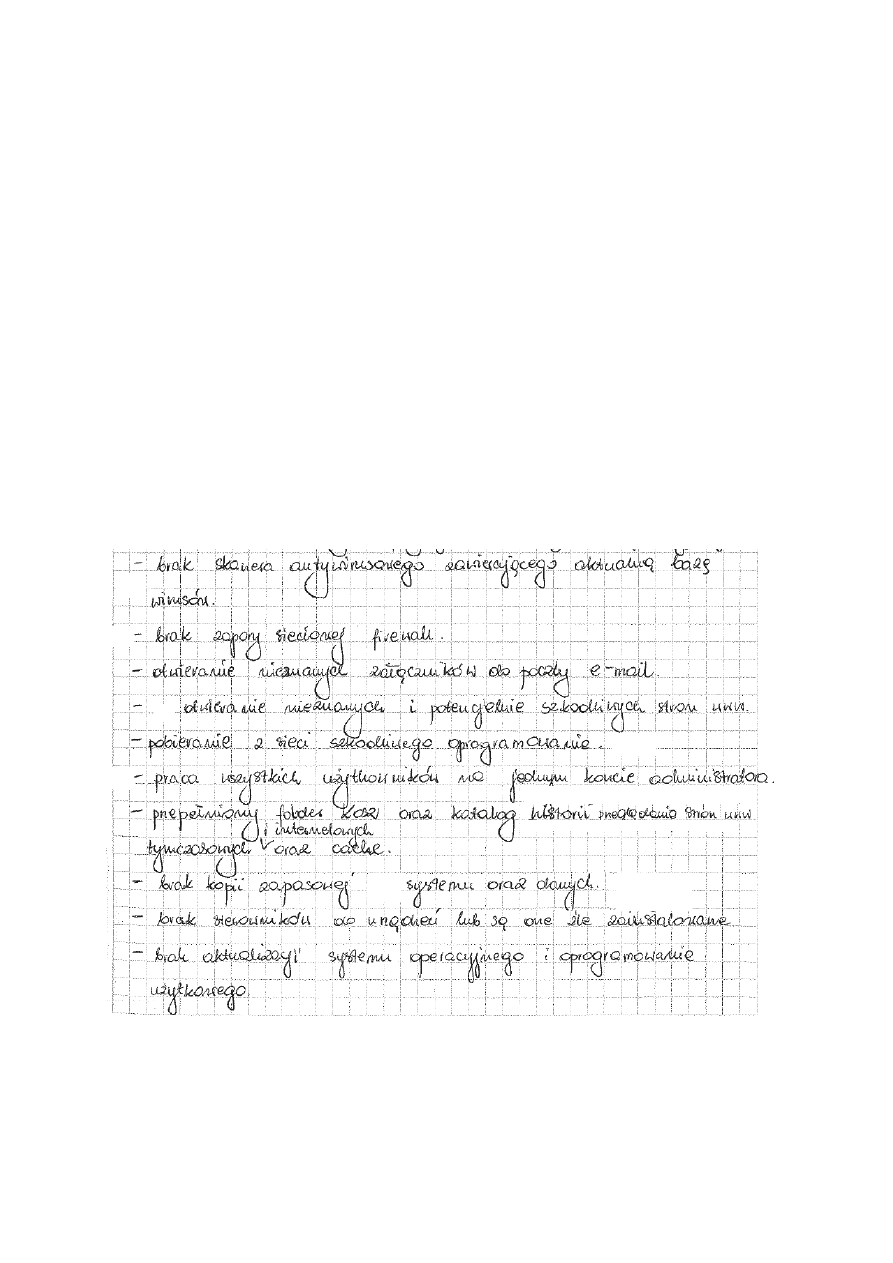

Ad. 3. Na podstawie treści zadania oraz opisu działania komputera zdający

formułowali prawdopodobne przyczyny usterki. W większości opisów znajdowały

się stwierdzenia:

P

raca użytkowników na wspólnym koncie z uprawnieniami administratora lub

brak odpowiednio

skonfigurownych kont użytkowników.

Zainfekowanie komputera szkodliwymi programami typu: wirus, spyware lub

brak zainstalowanego oprogramowania antywirusowego.

Brak aktualizacji systemu operacyjnego.

W

yłączenie zapory firewall.

B

łędy na dysku, pofragmentowany dysk.

B

łędy w rejestrze

Przykład:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

7

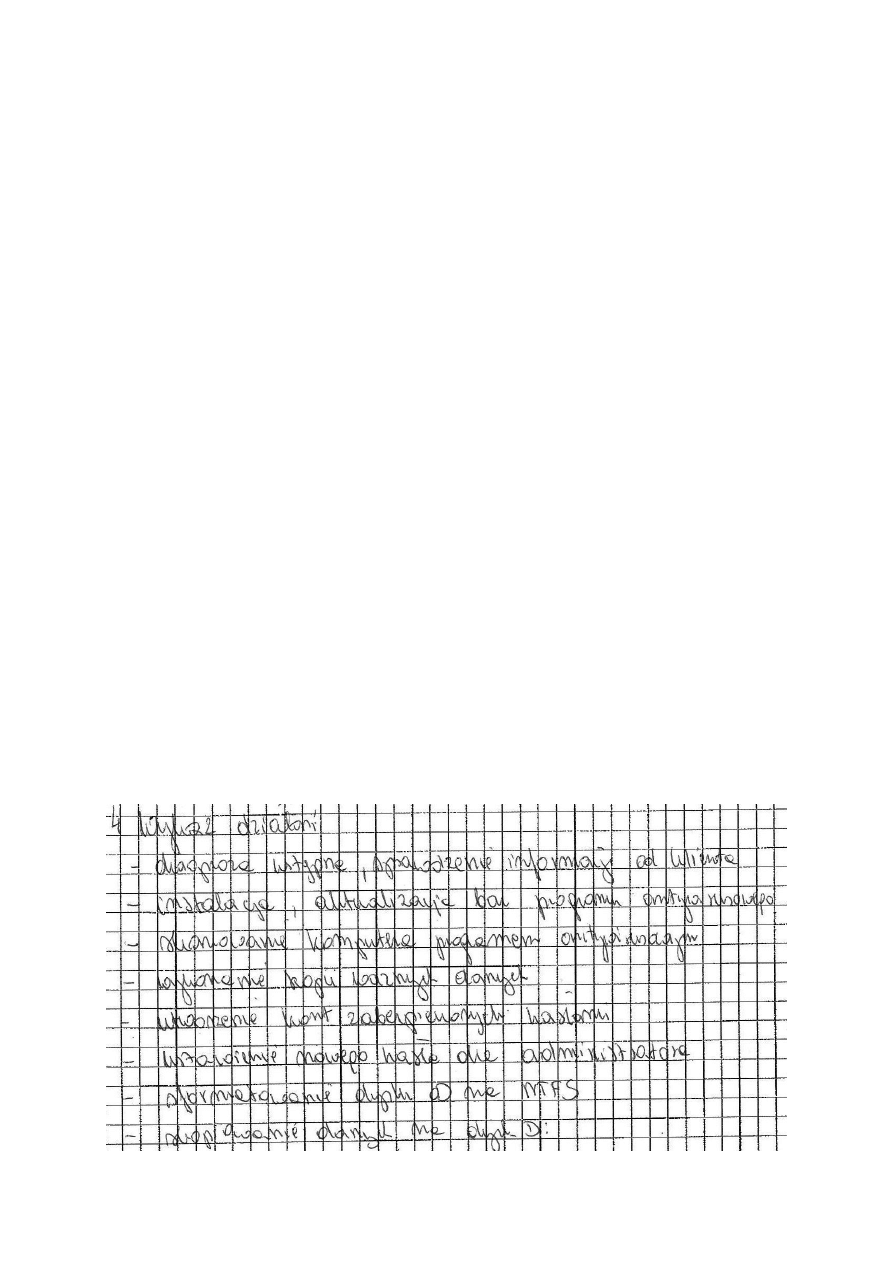

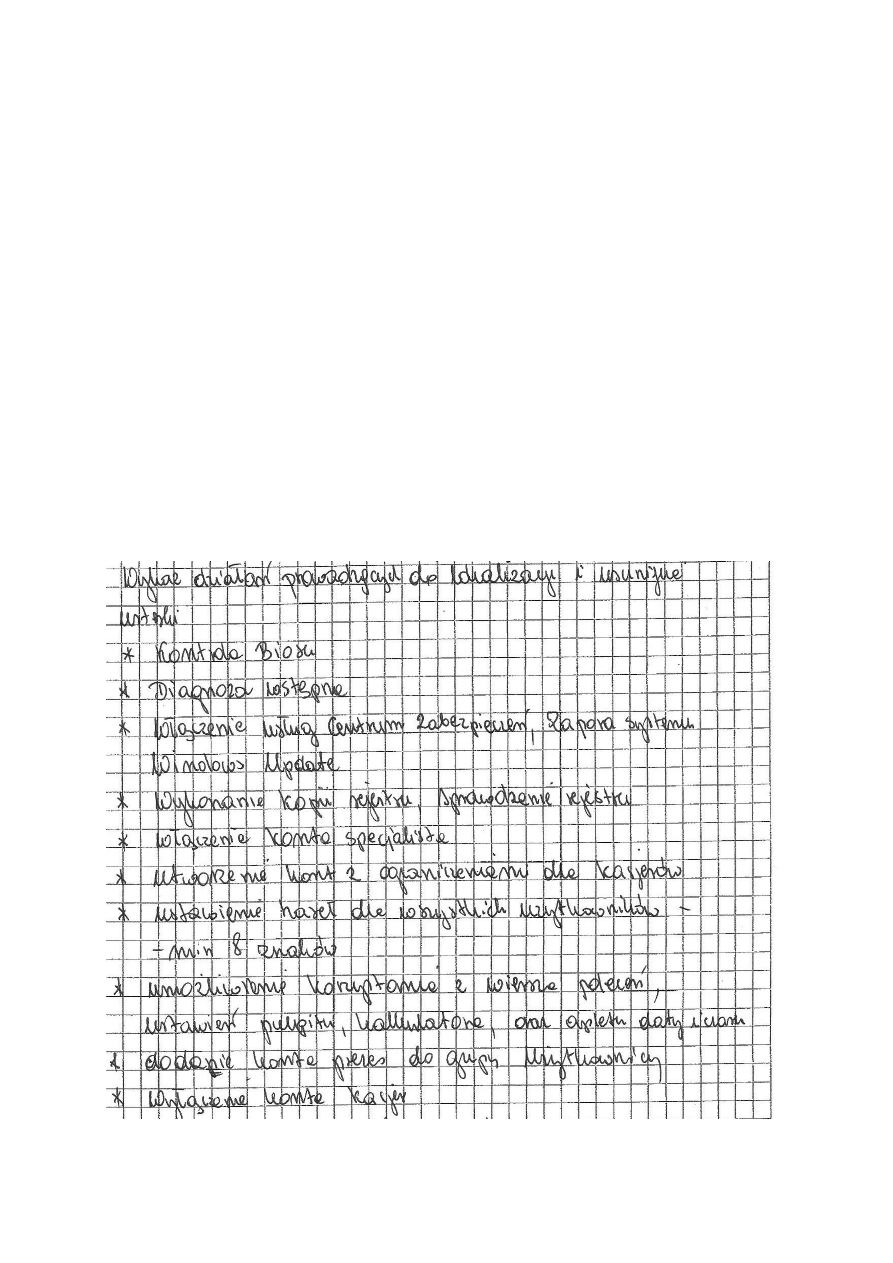

Ad. 4. Po przeanalizowaniu prawdopodobnych przyczyn usterki należało przystąpić

do zaplanowania i

przedstawienia wykazu działań prowadzących do zlokalizowania

i

usunięcia usterki systemu komputerowego. Aby prawidłowo zrealizować ten punkt

zdający planowali:

Diagnozę systemu lub kontrolę ustawień BIOS.

Uruchomienie komputera w trybie awaryjnym.

Zainstalowanie programu antywirusowego.

Zaktualizowanie baz wirusów programu antywirusowego.

Przeskanowanie systemu programem antywirusowym

w celu usunięcia

szkodliwych programów.

Wykonanie kopii bezpieczeństwa folderów wymienionych w zadaniu.

Utworzenie nowych kont użytkowników systemu komputerowego.

Zabezpieczenie nowych kont użytkowników hasłami.

Zmianę hasła na koncie administratora.

Konwersja dysku D:

do systemu umożliwiającego nadanie praw dostępu.

Przypisanie odpowiednich uprawnień dla użytkowników do określonych

folderów na dysku D:.

Poprawę stabilności systemu komputerowego poprzez: defragmentację dysku,

czyszczenie dysku, kontrolę rejestru, aktualizację systemu operacyjnego.

Przykład:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

8

Ad. 5. Najtrudniejszą część zadania stanowiło wykonanie naprawy systemu

komputerowego

oraz

przedstawienie

r

ejestru

wykonywanych

czynności

prow

adzących do usunięcia usterek systemu komputerowego, potwierdzonych

wydrukowanymi zrzutami obrazów z ekranu monitora. Zrzuty ekranu należało

prawidłowo podpisać oraz rozmieścić na stronie zgodnie z wymaganiami określonymi

w zadaniu.

Oto przykłady prawidłowych zrzutów ekranu komputera:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

9

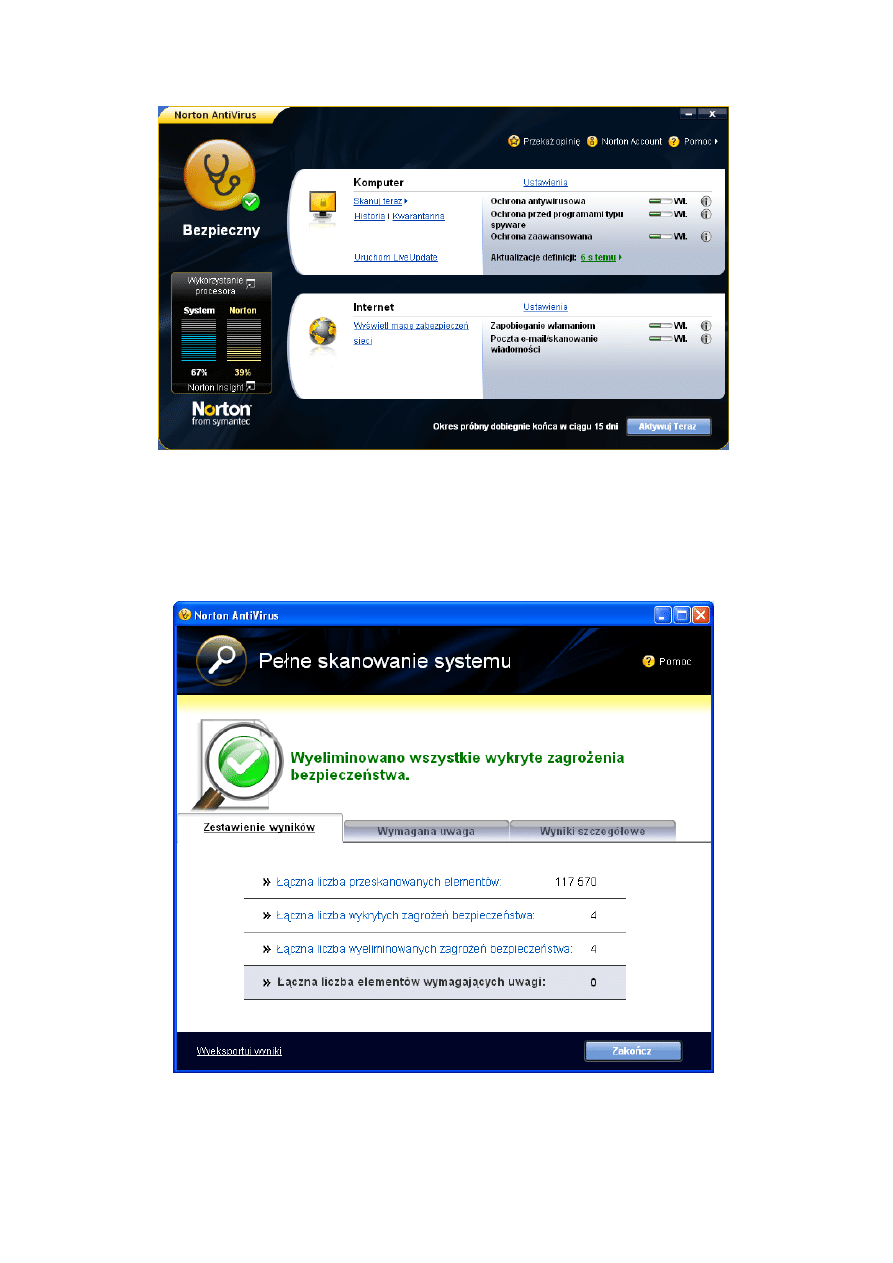

Zainstalowano oprogramowanie antywirusowe Norton AntiVirus 2009

i

zaktualizowano bazę wirusów do najnowszej wersji. Program antywirusowy

domyślnie jest uruchomiony w tryb automatycznych aktualizacji i tryb

monitora.

Wykonano Pełne skanowanie systemu w poszukiwaniu wirusów oraz

wyeliminowano wszystkie infekcje.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

10

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

11

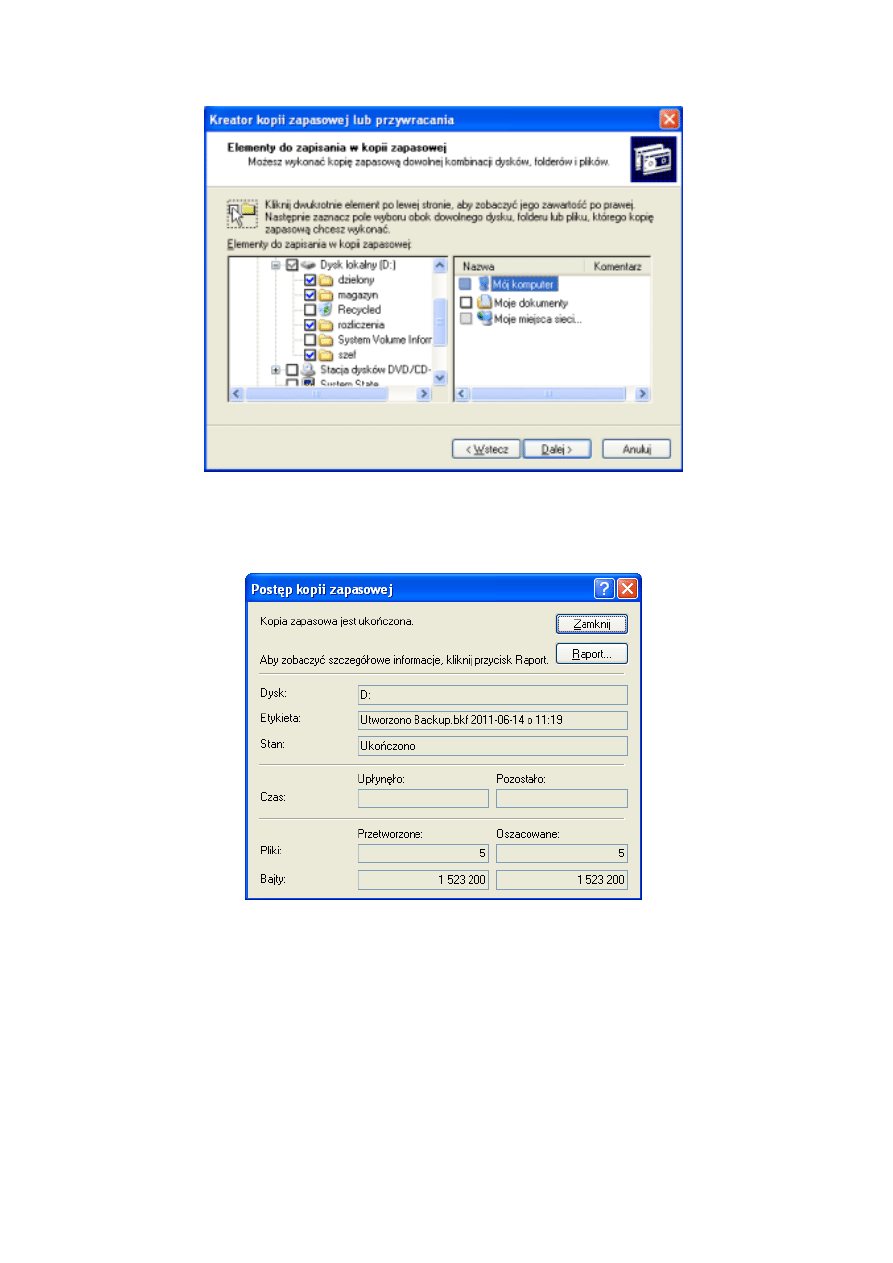

Wybrano foldery: dzielony, magazyn, rozliczenia i szef do zapisania w kopii

zapasowej.

Wykonano kopię zapasową folderów: szef, rozliczenia, magazyn i dzielony.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

12

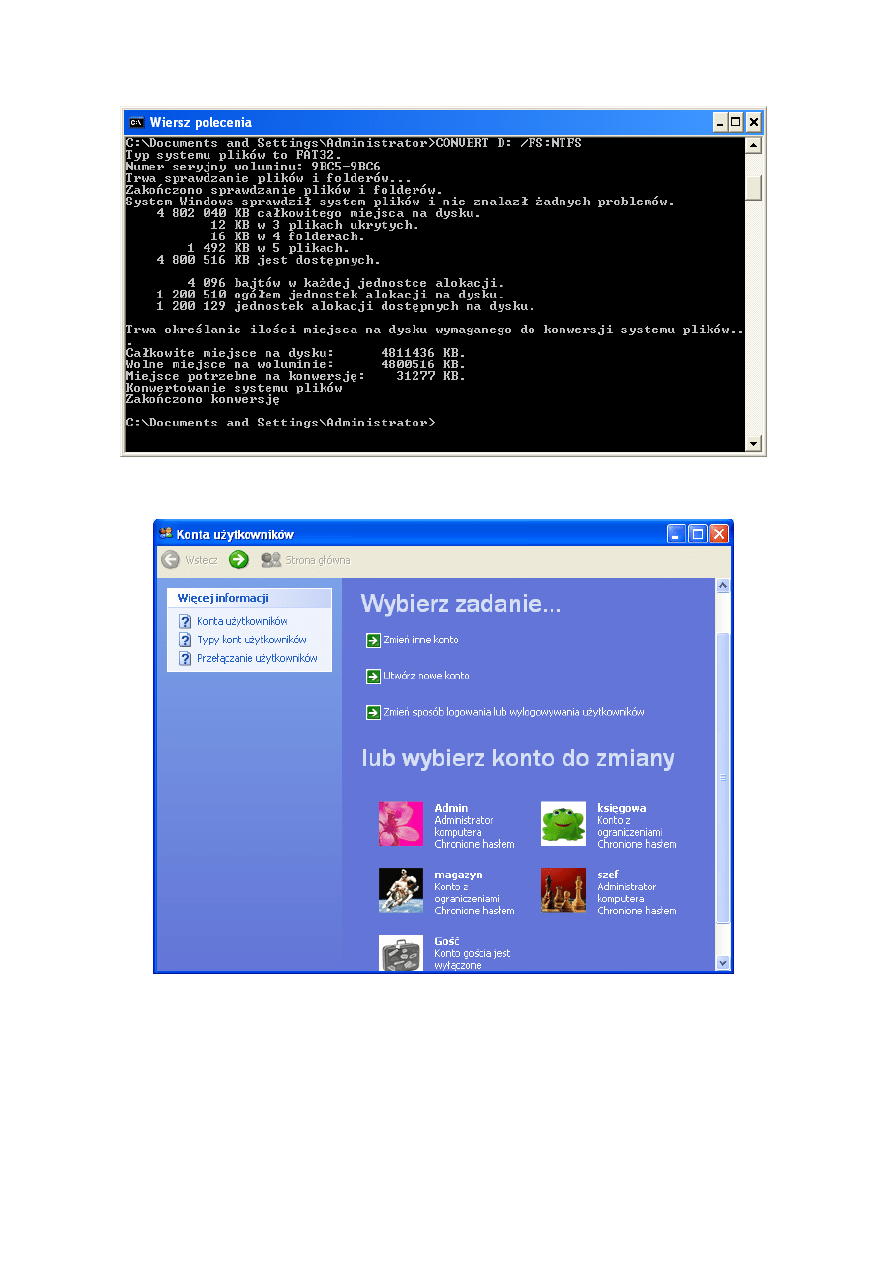

Dokonano konwersji systemu plików na partycji D z systemu FAT 32 na

system NTFS.

Utworzono konta dla użytkowników zabezpieczone hasłami. Konta: księgowa i

magazyn

– konta z ograniczeniami, konto szef – administrator komputera

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

13

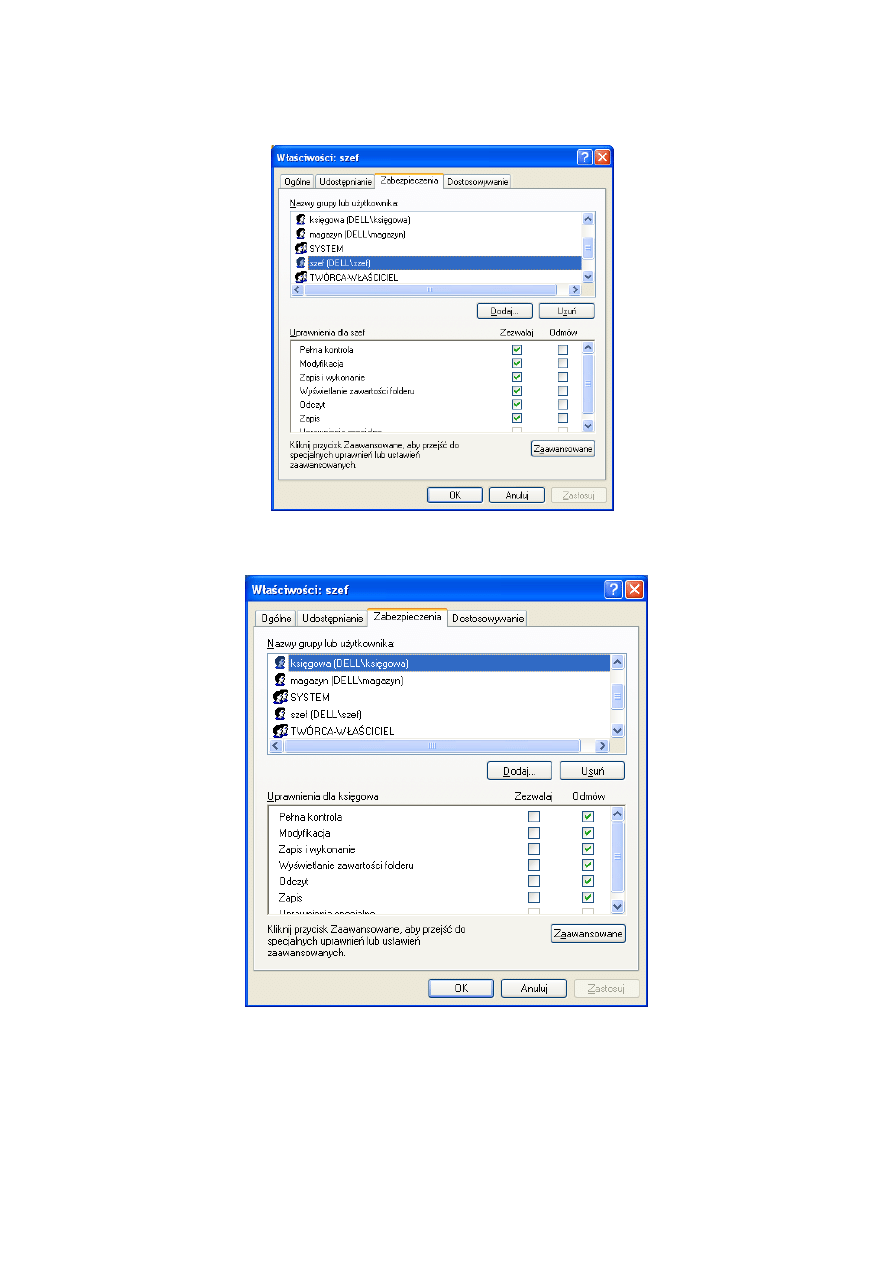

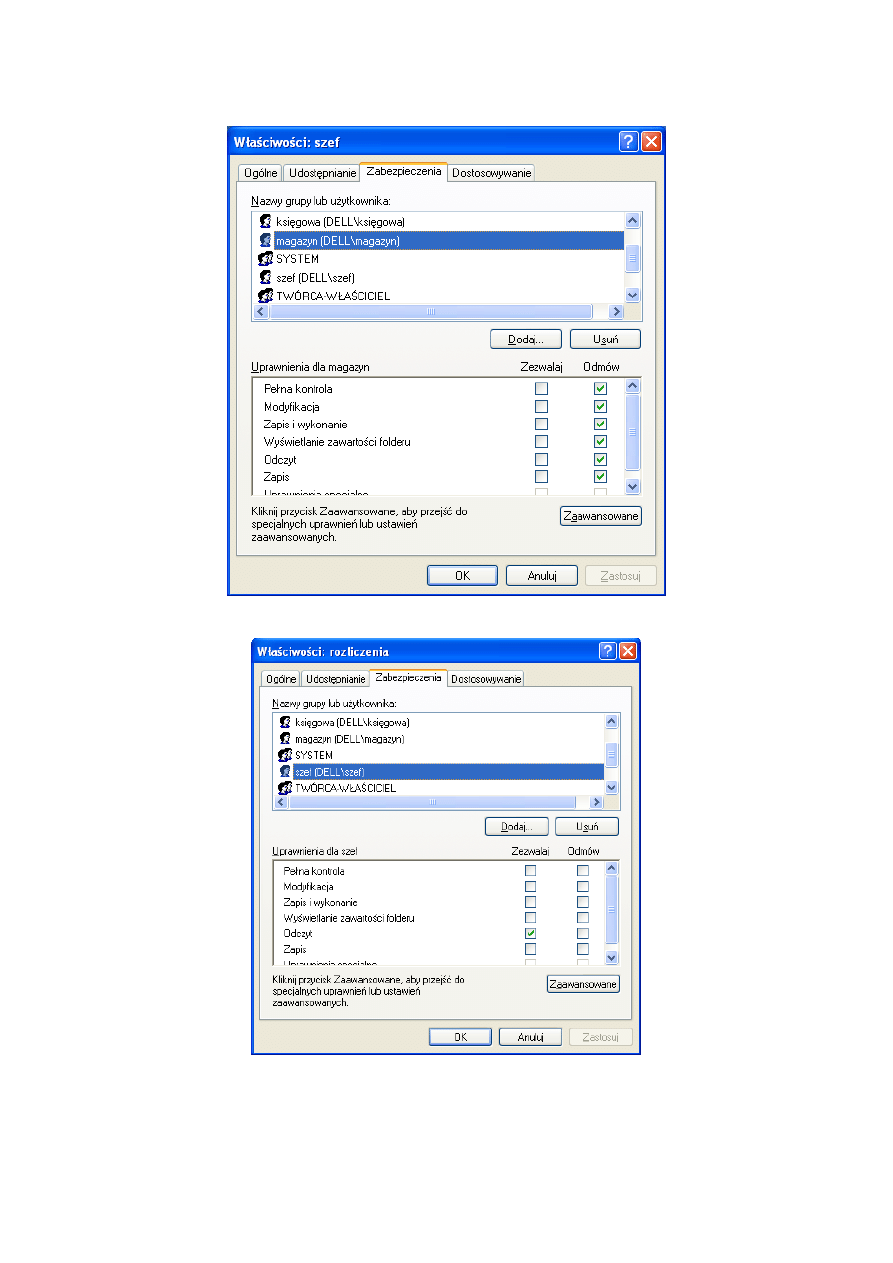

Ustawiono uprawnienia do folderu: szef dla konta: szef na Pełna kontrola.

Ustawiono uprawnienia do folderu: szef dla konta: księgowa na Odmowa

dostępu .

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

14

Ustawiono uprawnienia do folderu: szef dla konta: magazyn na Odmowa

dostępu .

Ustawiono uprawnienia do folderu: rozliczenia dla konta: szef na Odczyt.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

15

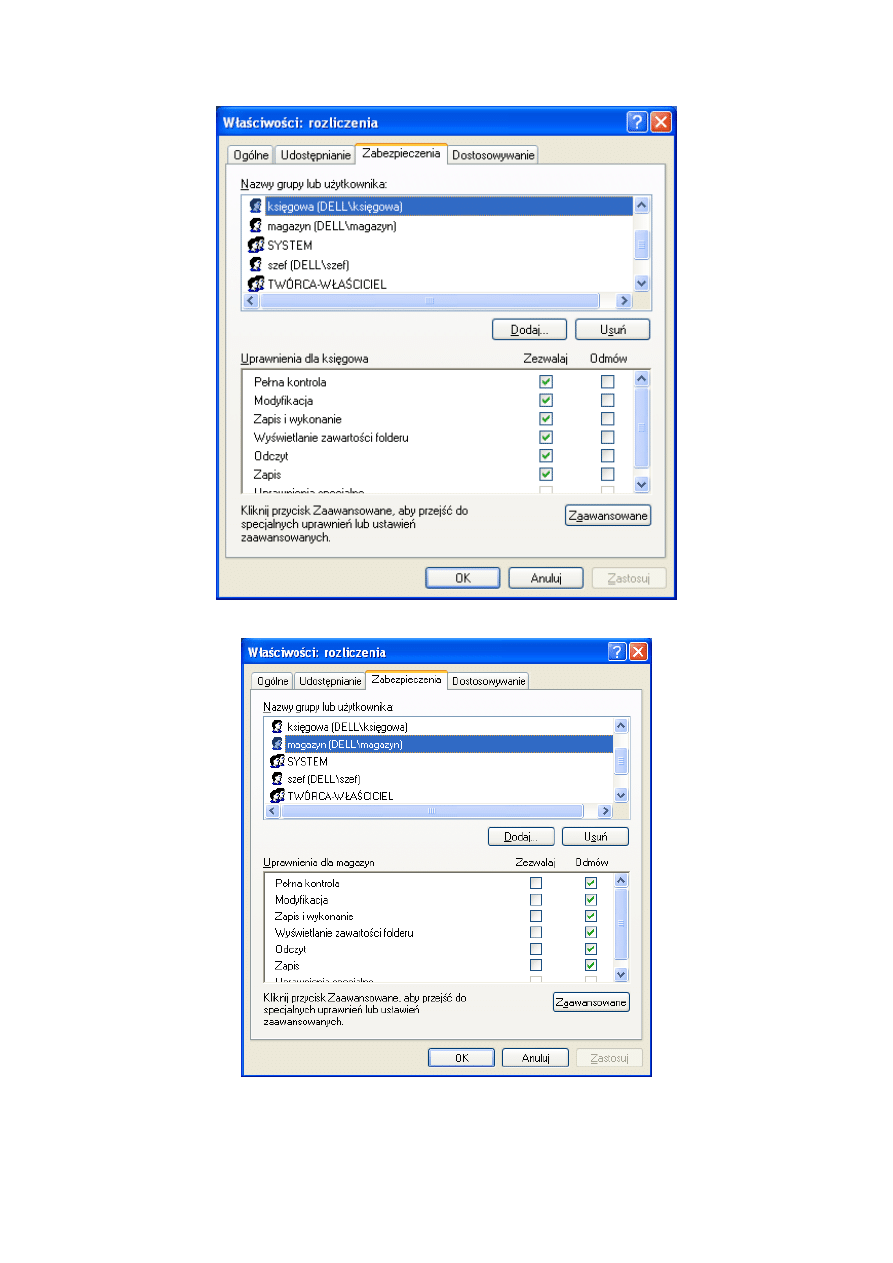

Ustawiono uprawnienia do folderu: rozliczenia dla konta: księgowa na Pełna

kontrola.

Ustawiono uprawnienia do folderu: rozliczenia dla konta: magazyn na

Odmowa dostępu.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

16

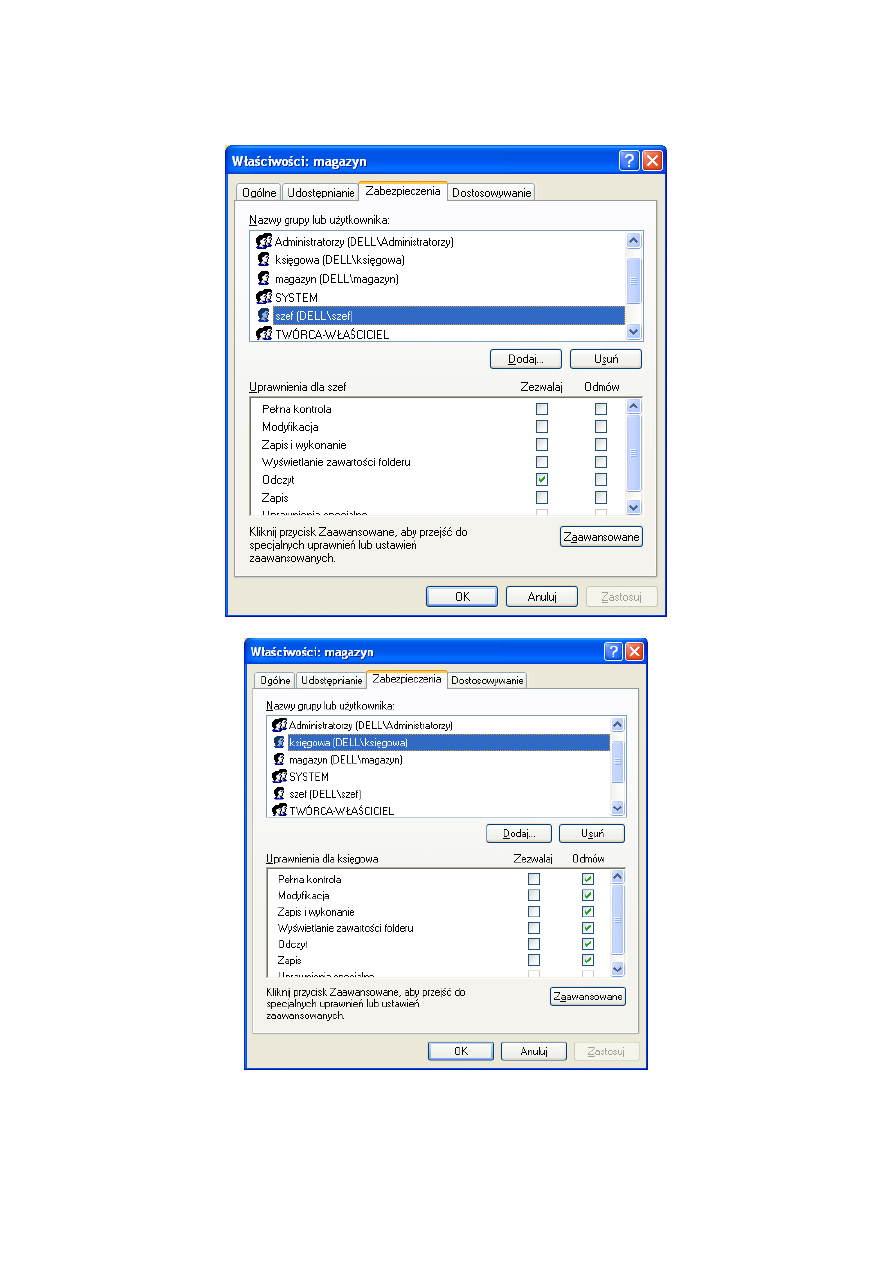

Ustawiono uprawnienia do folderu: magazyn dla konta: szef na Odczyt.

Ustawiono uprawnienia do folderu: magazyn dla konta: księgowa na Odmowa

dostępu.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

17

Ustawiono uprawnienia do folderu: magazyn dla konta: magazyn na Pełna

kontrola.

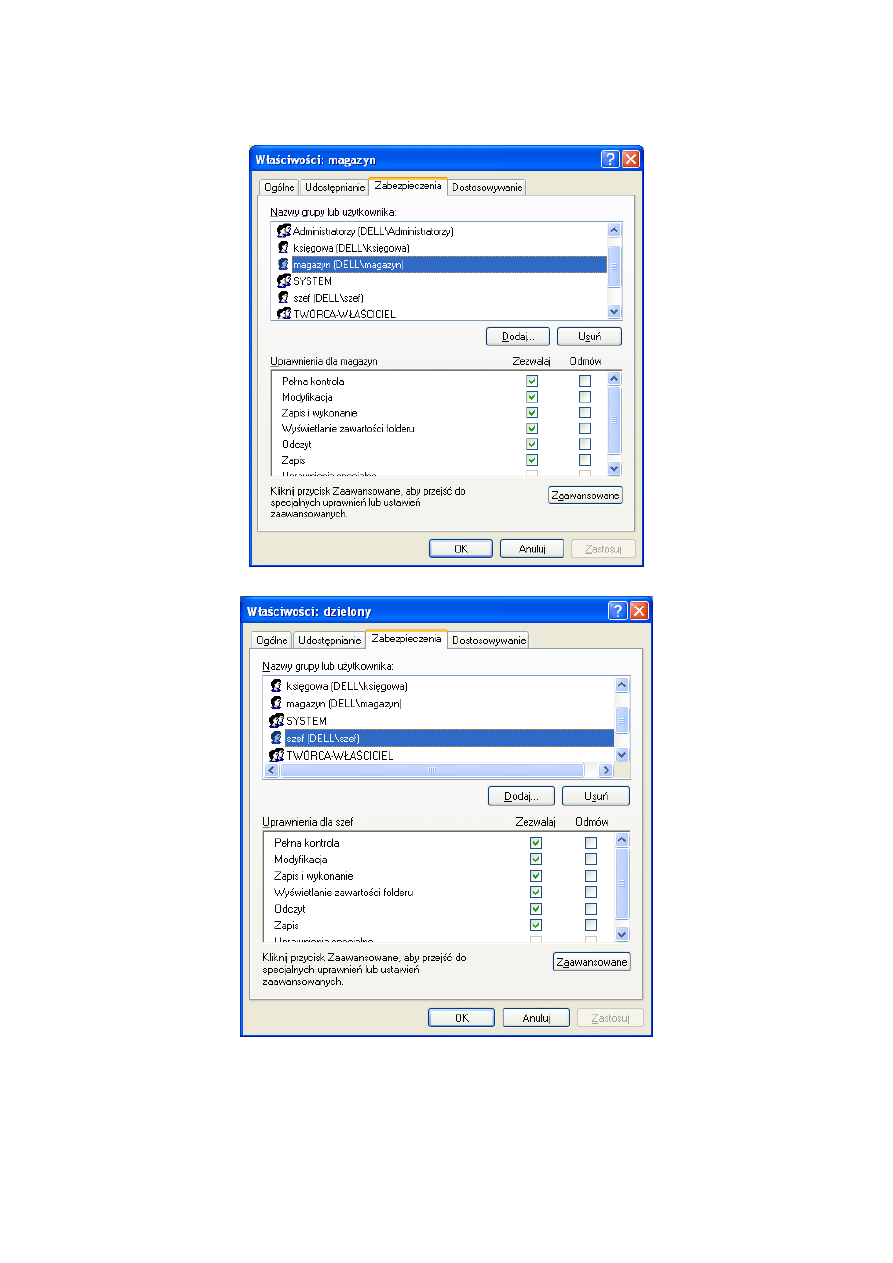

Ustawiono uprawnienia do folderu: dzielony dla konta: szef na Pełna kontrola.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

18

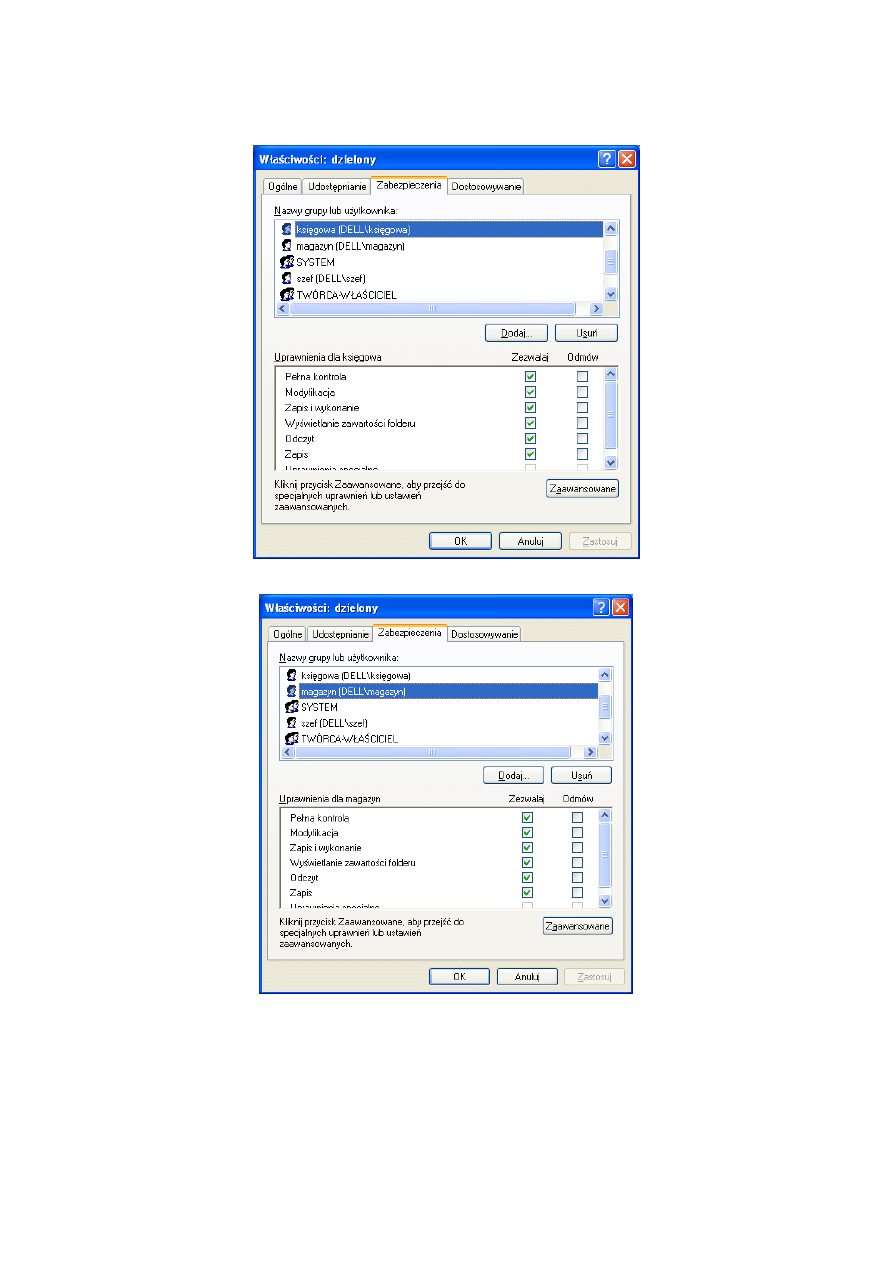

Ustawiono uprawnienia do folderu: dzielony dla konta: księgowa na Pełna

kontrola.

Ustawiono uprawnienia do folderu: dzielony dla konta: magazyn na Pełna

kontrola.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

19

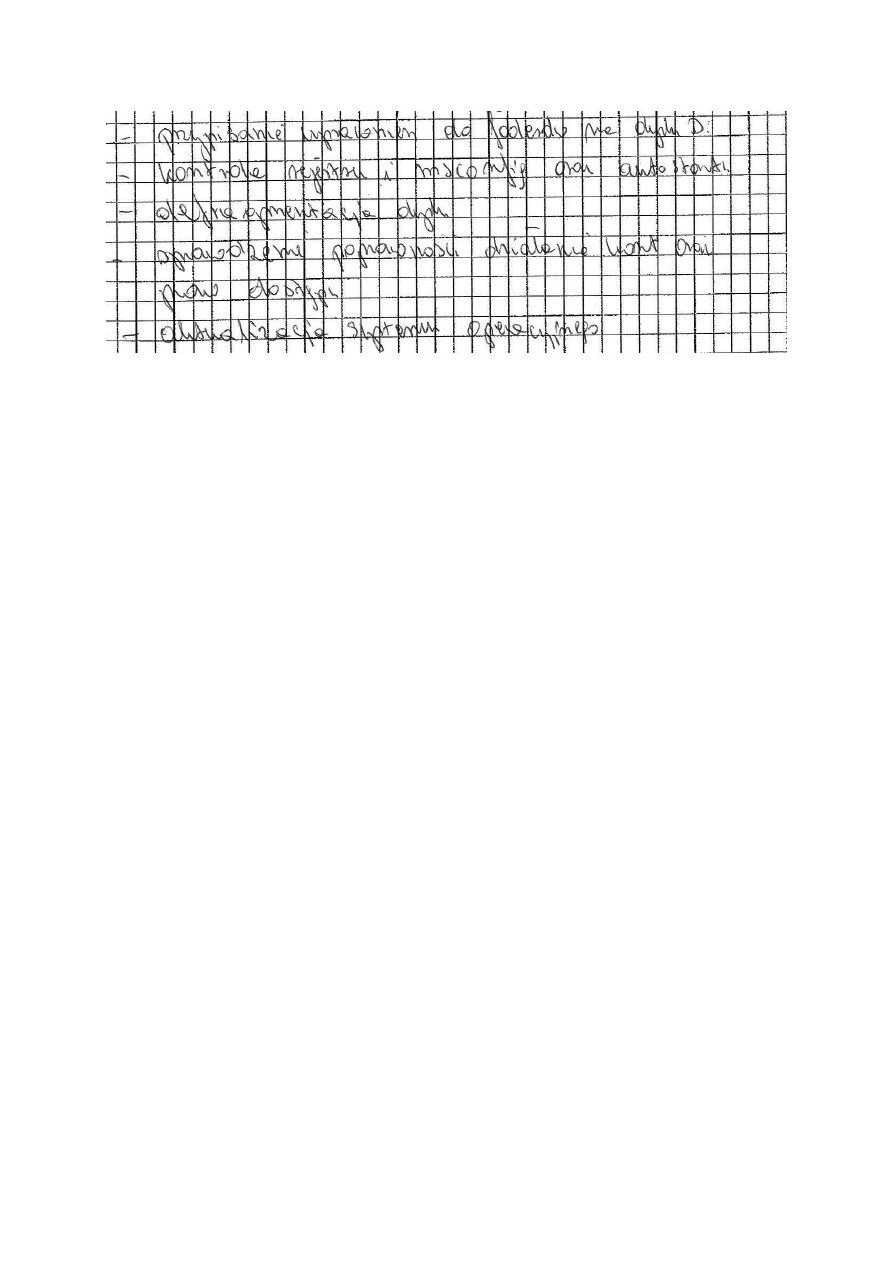

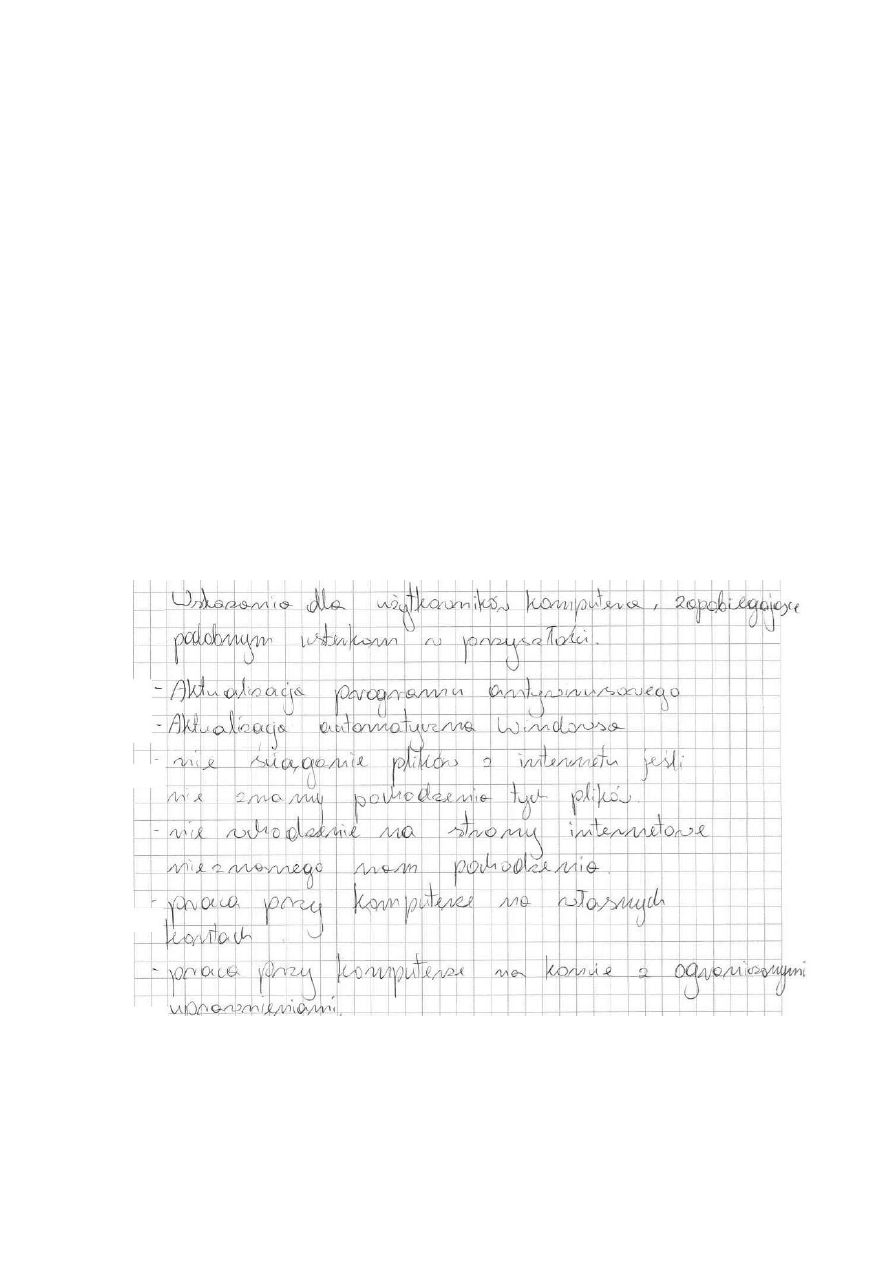

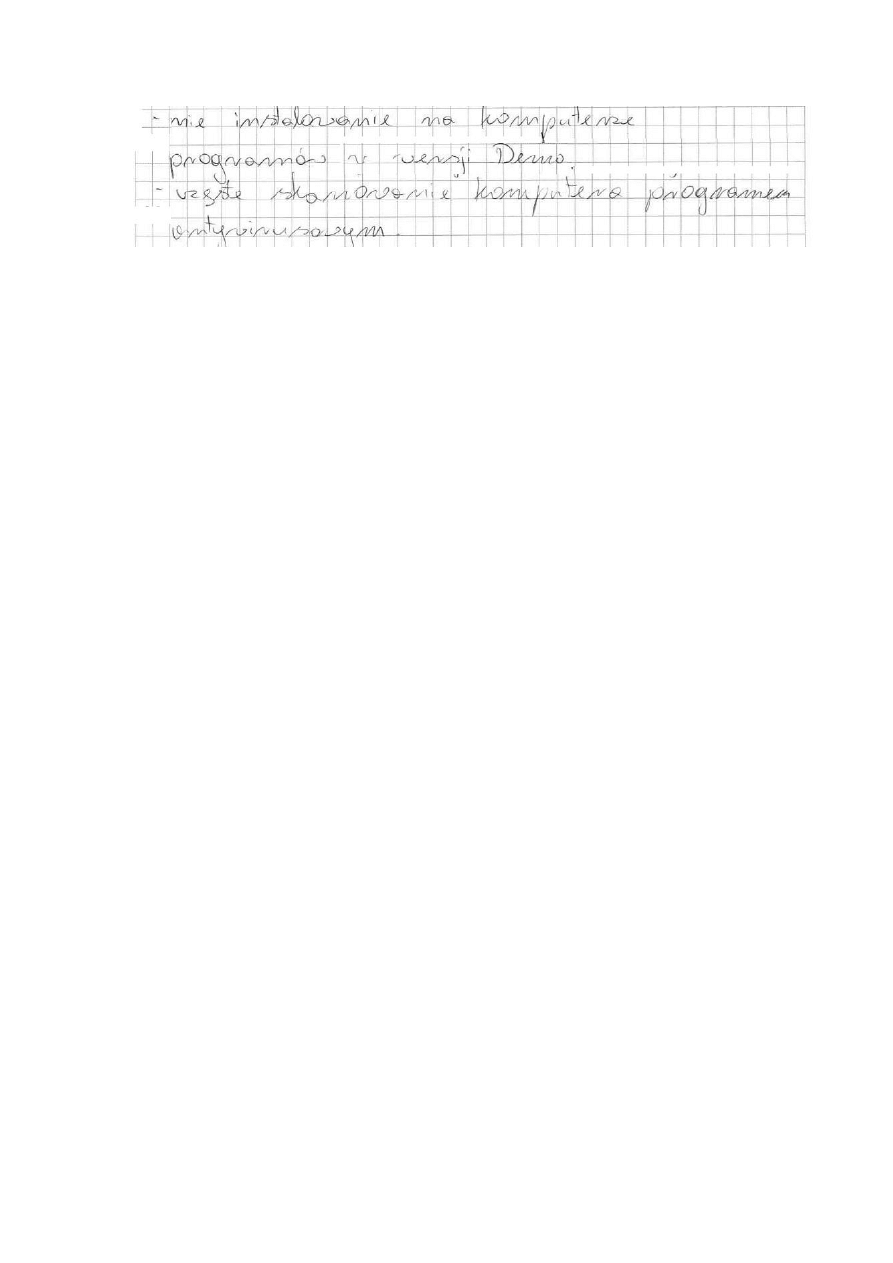

Ad. 6. Następny element podlegający ocenie to wskazania dla użytkownika

komputera zapobiegające podobnym usterkom w przyszłości. Zdający zalecali

użytkownikom systemu komputerowego:

Korzystać z programu antywirusowego tj. skanować system w poszukiwaniu

wirusów i aktualizować bazy wirusów.

Korzystać z program typu firewall.

Aktualizować system operacyjny.

Do codziennej pracy korzystać z konta bez uprawnień administracyjnych.

Świadomie korzystać z Internetu i nośników danych, tj. nie otwierać

załączników poczty niewiadomego pochodzenia, nie instalować podejrzanego

oprogramowania, unikać niebezpiecznych stron internetowych

Wykonywa

ć kopie zapasowych danych

Przykład:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

20

UWAGA!

W przykładach pozostawiono oryginalną pisownię i sformułowania zdających.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

21

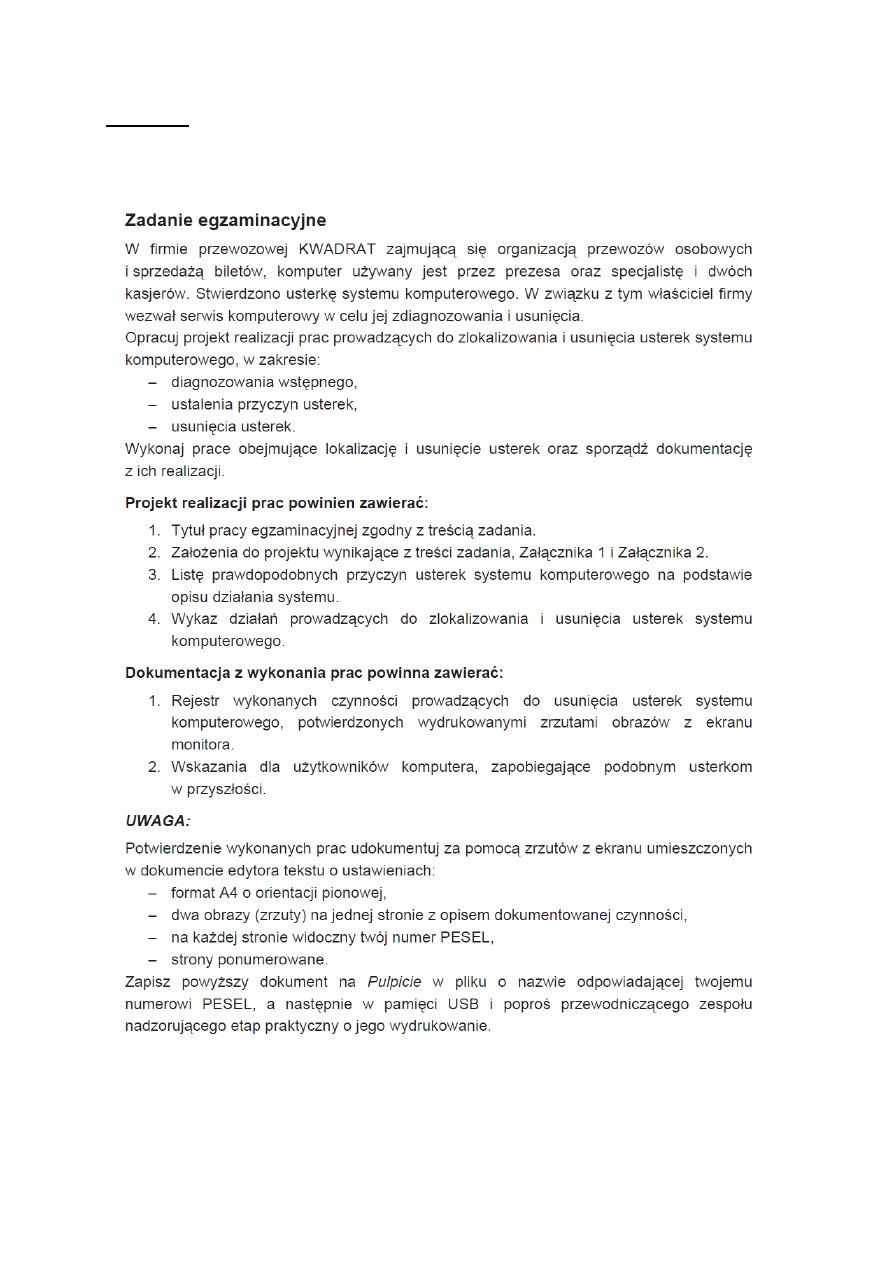

Zadanie 5

Treść zadania:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

22

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

23

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

24

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

25

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

26

Komentarz do zadania:

Ocenie podlegały następujące elementy projektu:

7.

Tytuł pracy egzaminacyjnej.

8.

Założenia do projektu.

9. Lista prawdopodobnych przyczyn usterki systemu komputerowego.

10.

Wykaz działań prowadzących do lokalizacji i usunięcia systemu

komputerowego.

11.

Rejestr wykonywanych czynności prowadzących do usunięcia usterek

systemu komputerowego, potwierdzonych wydrukowanymi

zrzutami obrazów

z ekranu monitora.

12.

Wskazania dla użytkownika komputera zapobiegające podobnym usterkom

w

przyszłości.

Ad. 1. Większość zdających poprawnie sformułowała tytuł pracy egzaminacyjnej,

który zgodnie z treścią zadania mógł mieć postać:

Tytuł zawierał zatem informacje o diagnostyce (lokalizacji) usterki systemu

komputerowego oraz

o jej usunięciu (naprawie systemu komputerowego).

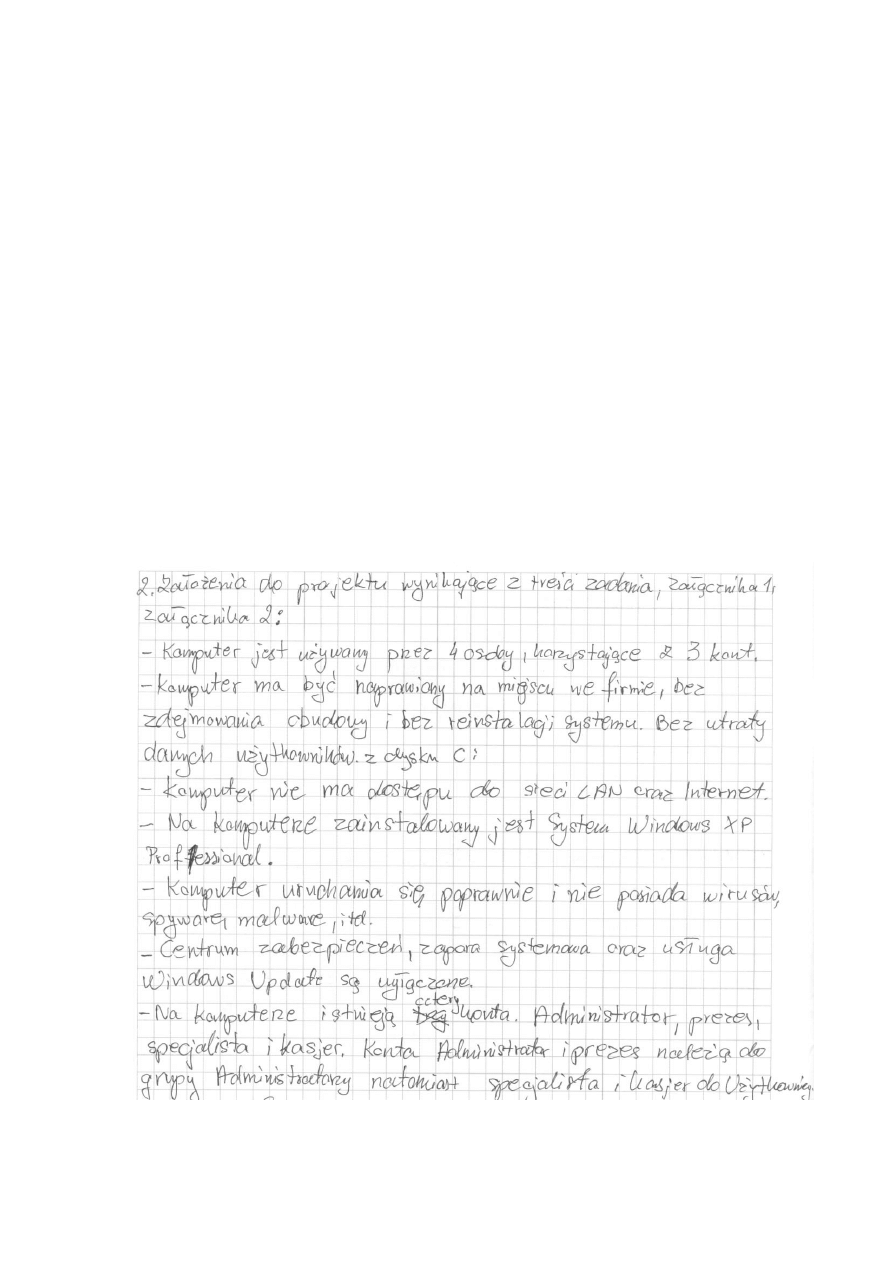

Ad. 2. Zdający, na podstawie treści zadania oraz informacji przekazanych przez

pracownika firmy

– załącznika do zadania, wskazywali następujące założenia do

projektu:

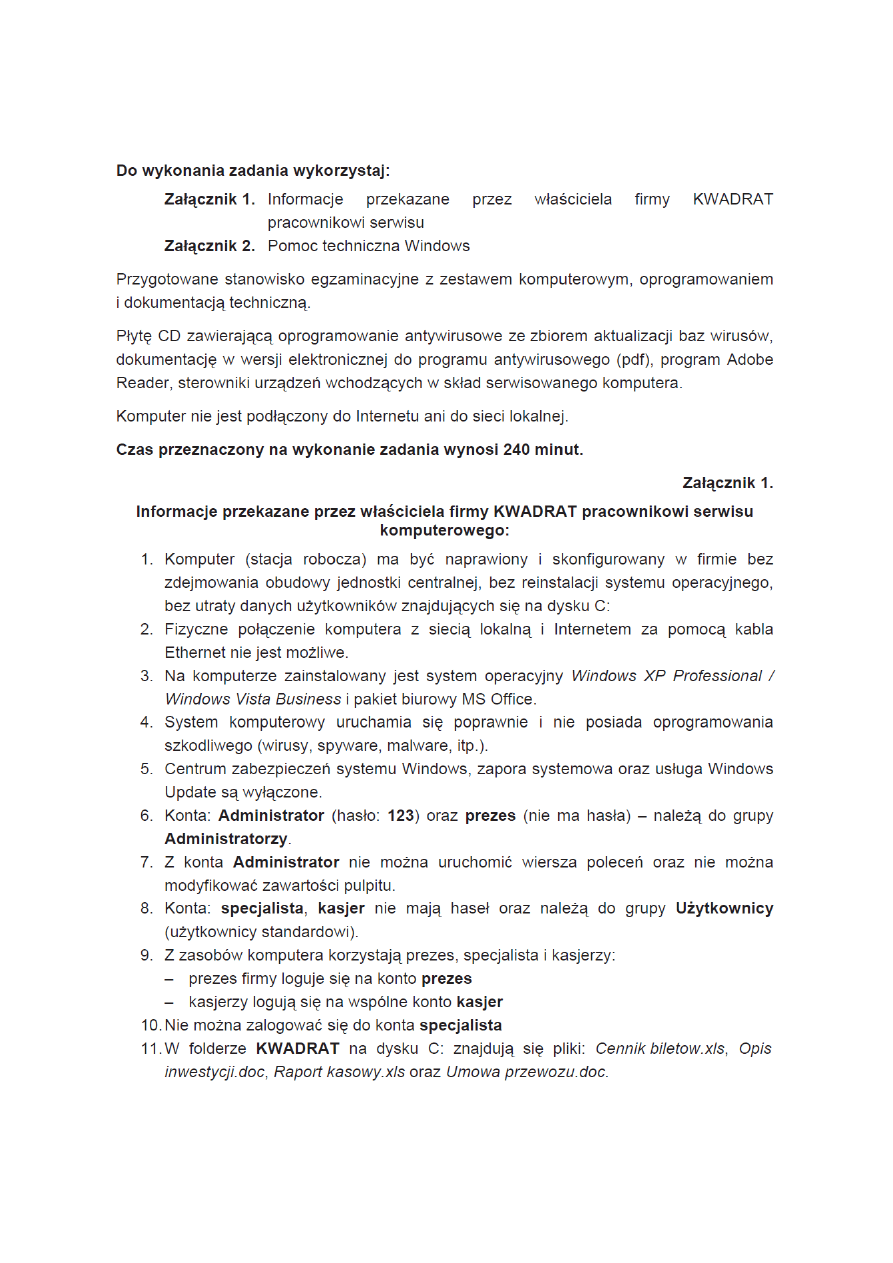

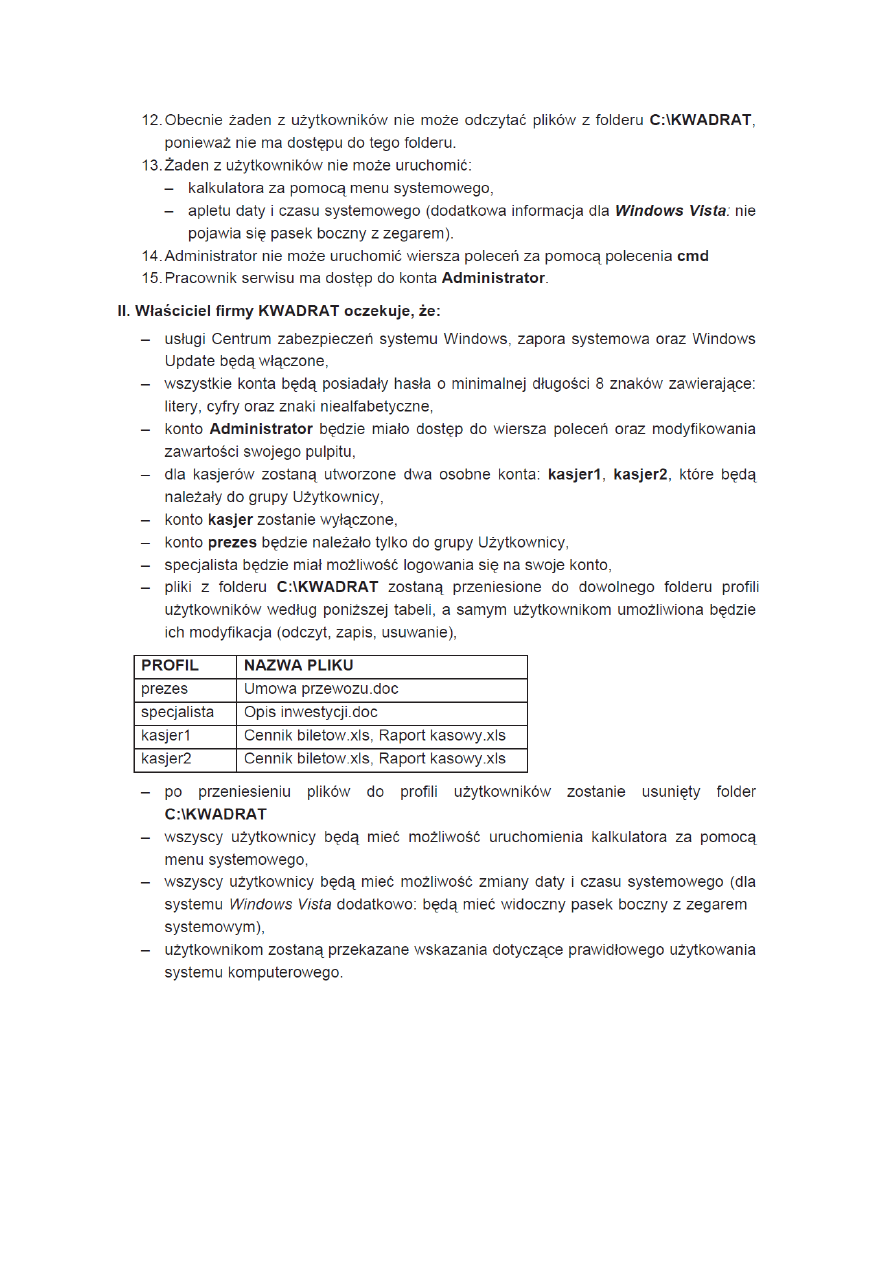

Naprawa ma być wykonana w firmie bez zdejmowania obudowy jednostki

centralnej, bez reinstalacji systemu operacyjnego i bez utraty danych

użytkowników

System komputerowy ur

uchamia się poprawnie, nie posiada oprogramowania

szkodliwego (wirusy, spyware, malware, itp.)

Centrum zabezpieczeń systemu Windows jest wyłączone

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

27

Konto prezes

należy do grupy Administratorzy

Z konta Administrator

nie można uruchomić wiersza poleceń i nie można

modyfikować zawartości pulpitu

Konta: specjalista, kasjer

są bez haseł oraz należą do grupy Użytkownicy

(użytkownicy standardowi)

Kasjerzy logują się na wspólne konto kasjer

Nie można zalogować się do konto specjalista

Żaden z użytkowników nie może odczytać plików z folderu C:\KWADRAT

Żaden z użytkowników nie może uruchomić Kalkulatora

Użytkownicy nie mogą ustawiać daty i czasu systemowego, nie mają paska

bocznego na swoim pulpicie

Wszystkie konta muszą mieć hasła o minimalnej długości 8 znaków

Przyk

ład:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

28

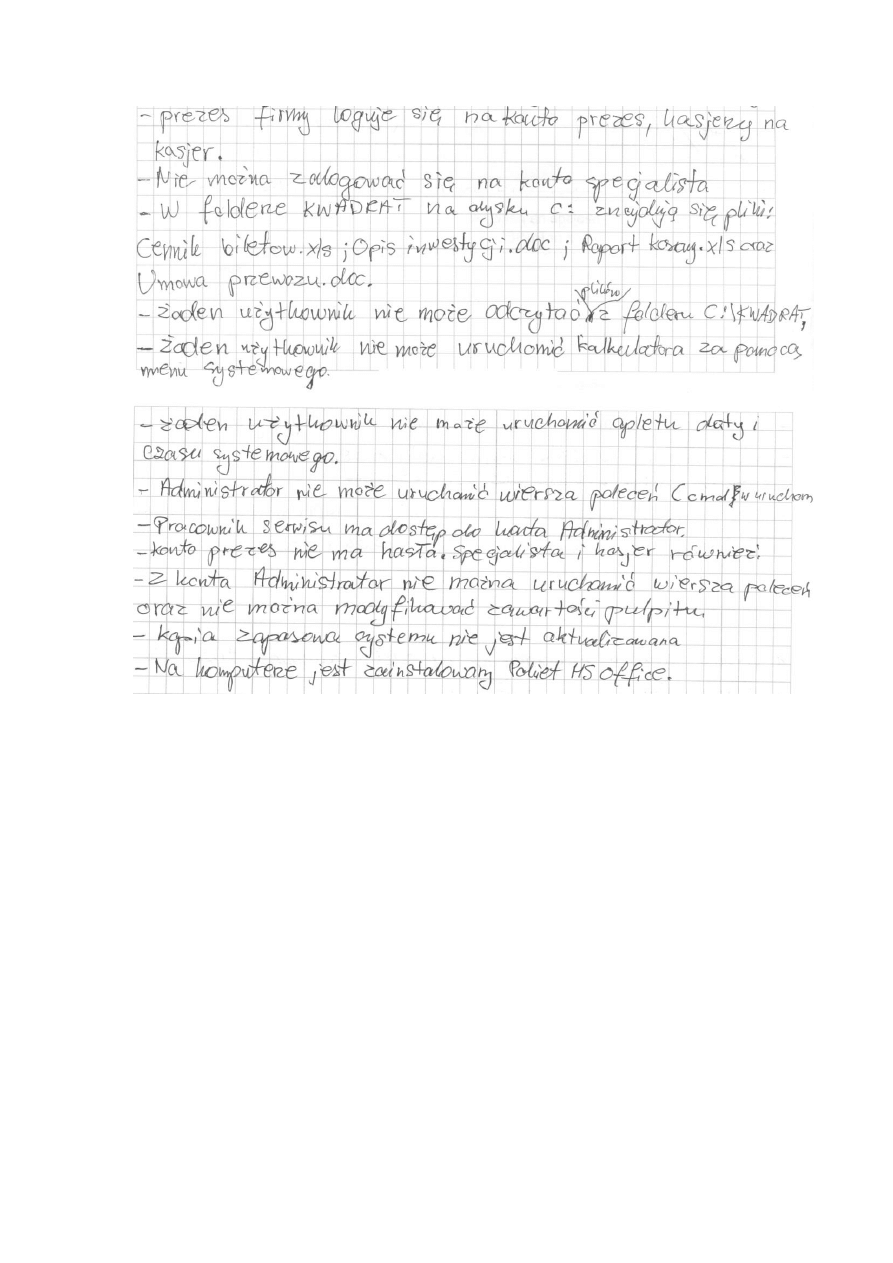

Ad. 3. Na podstawie treści zadania oraz opisu działania komputera zdający

formułowali prawdopodobne przyczyny usterki. W większości opisów znajdowały

się stwierdzenia:

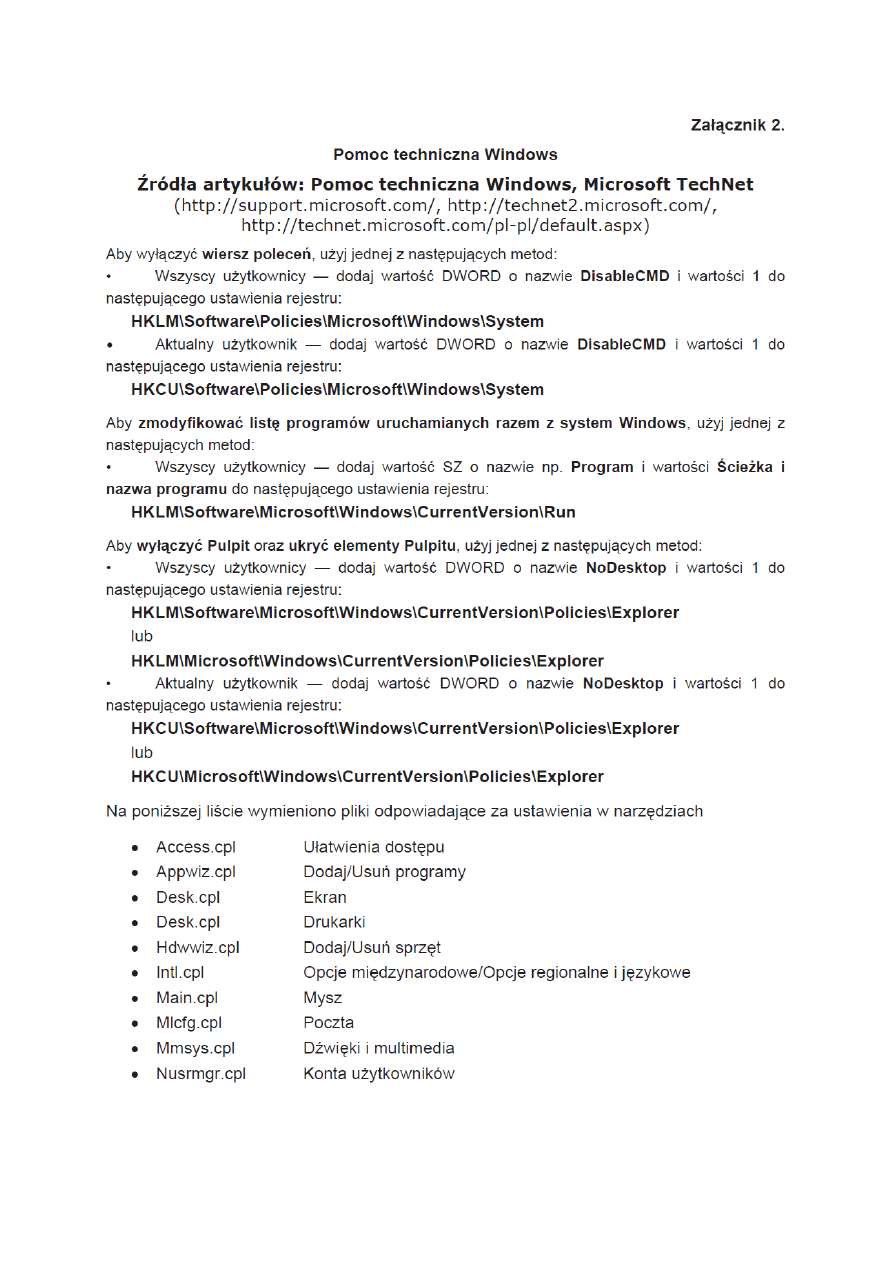

Błędne ustawienia Centrum Zabezpieczeń lub uszkodzony Rejestr Windows

Brak haseł do kont

Brak

osobnych kont dla użytkowników

K

onta są nieprawidłowo skonfigurowane

Brak uprawnień do uruchamiania wiersza poleceń

Brak uprawn

ień do otwierania lub modyfikacji folderu C:\KWADRAT

Usunięty lub uszkodzony program Kalkulator

B

rak odpowiednich uprawnień do programu Kalkulator w menu systemowym

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

29

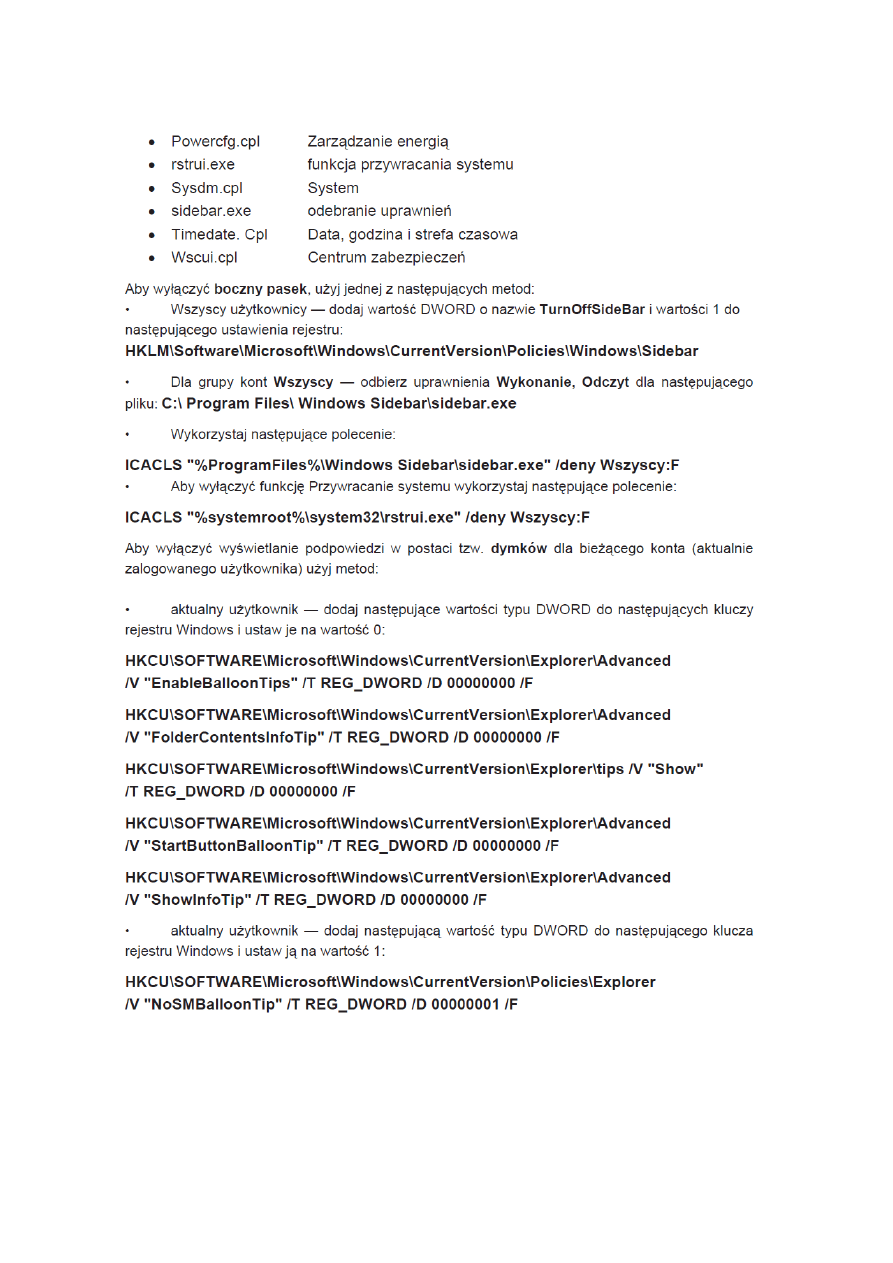

Brak uprawnień do modyfikacji daty i czasu lub niewłaściwie skonfigurowane

właściwości paska bocznego systemu Windows

Przykład:

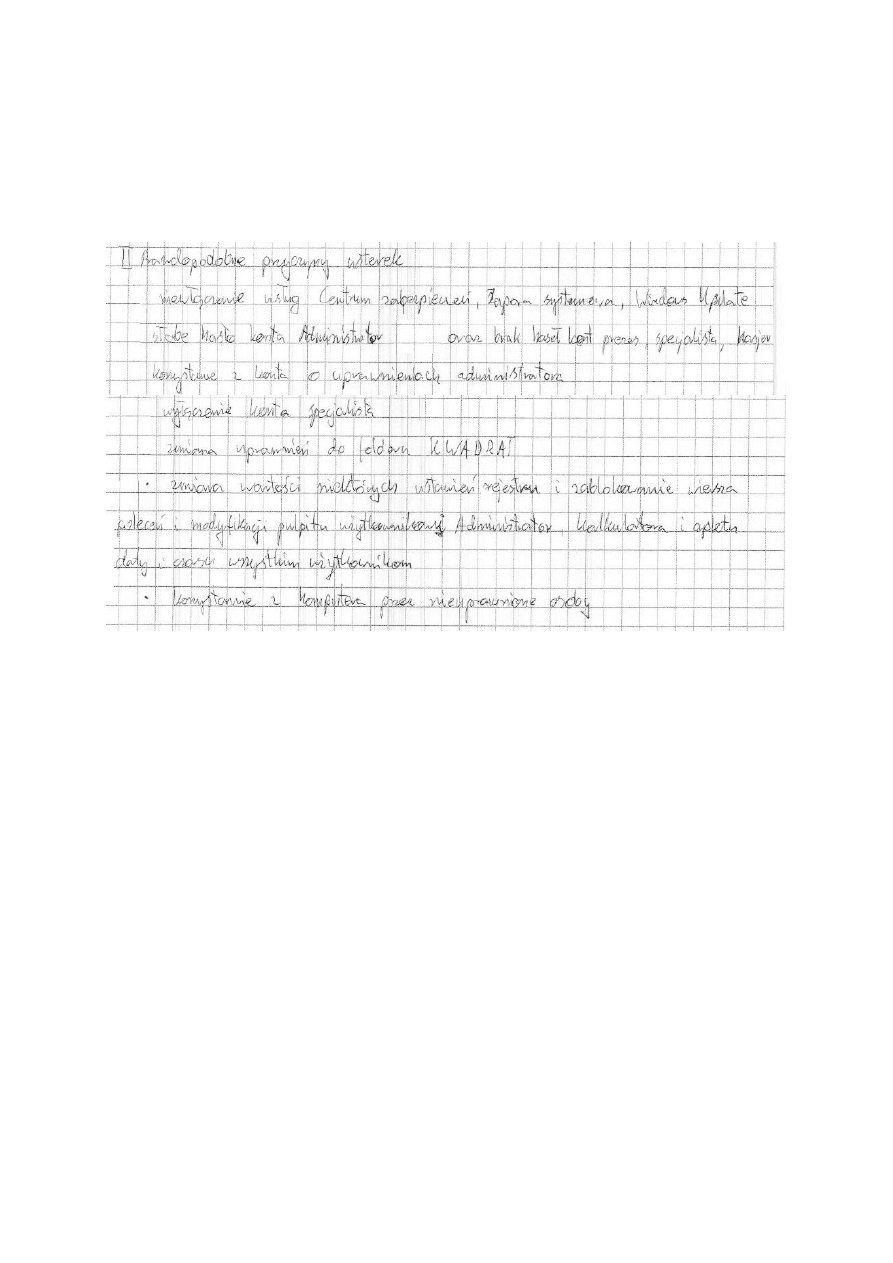

Ad. 4. Po przeanalizowaniu prawdopodobnych przyczyn usterki należało przystąpić

do zaplanowania i

przedstawienia wykazu działań prowadzących do zlokalizowania

i

usunięcia usterki systemu komputerowego. Aby prawidłowo zrealizować ten punkt

zdający planowali:

Diagnozę systemu

K

ontrolę ustawień BIOS

Sprawdzenie rejestru Windows

Wykonanie kopii rejestru lub systemu

Włączenie usługi Zapora systemowa

Włączenie usługi Windows Update

Utworzenie dwóch osobnych kont z ograniczeniami dla kasjerów

Wyłączenie konta kasjer

Sprawdzenie lub włączenie konta specjalista

Usunięcie konta prezes z grupy Administratorzy

Ustawienie dla kont haseł o minimalnej długości 8 znaków

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

30

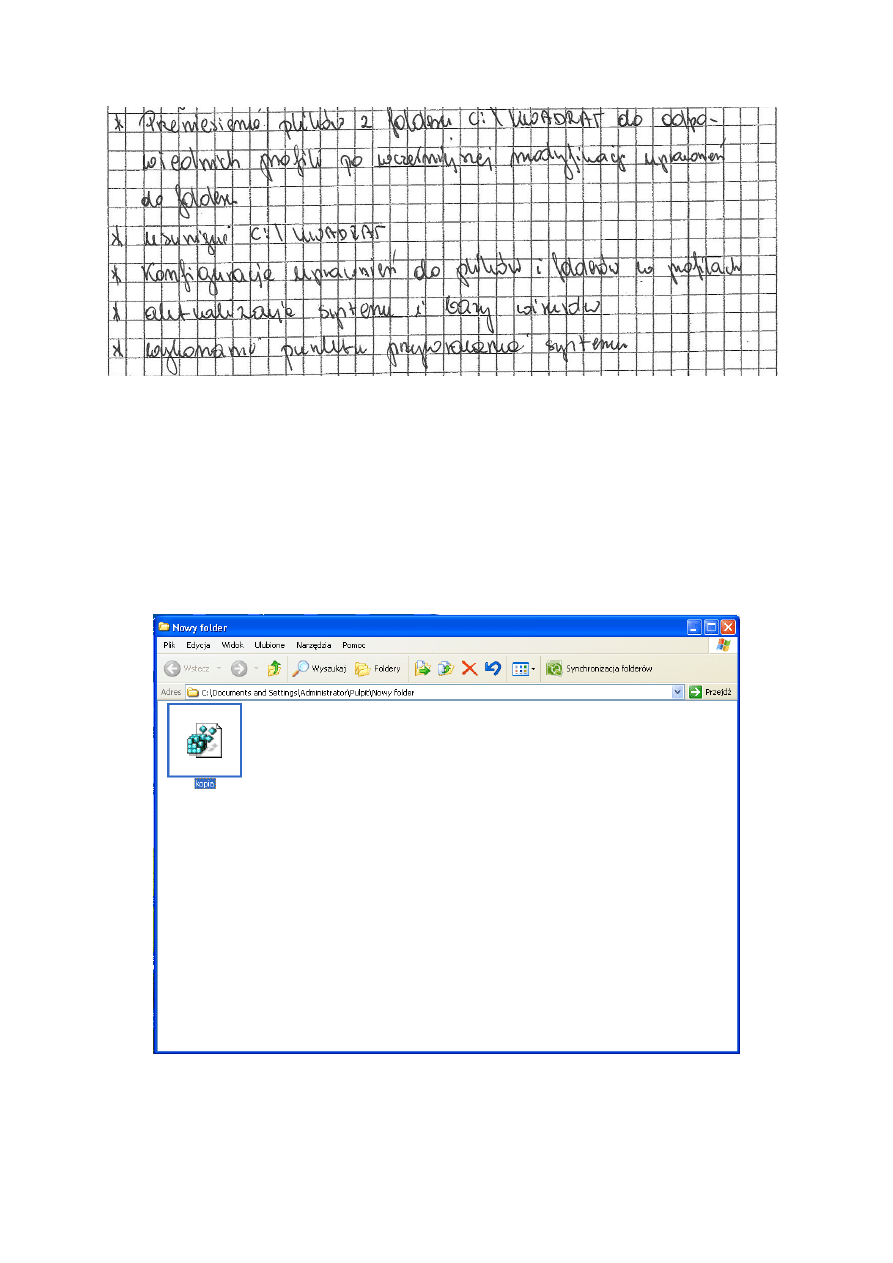

Sprawdzenie lub ustawienie uprawnień lub kluczy rejestru pozwalających

uruchomić wiersz poleceń przez Administratora

Sprawdzenie lub ustawienie uprawnień do pulpitu

P

rzejęcie na własność folderu C:\KWADRAT

Przeniesienie lub skopiowanie plik

ów z folderu C:\KWADRAT do

odpowiednich profili użytkowników

Usunięcie folderu C:\KWADRAT

Nadanie uprawnień modyfikacji do plików w odpowiednich profilach

użytkowników

Sprawdzenie lub ustawienie uprawnień do programu Kalkulator

Sprawdzenie ustawień apletu Data i czas lub paska bocznego systemu

Windows i

przywrócenie możliwości zmiany daty i czasu

Przykład:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

31

Ad. 5. Najtrudniejszą część zadania stanowiło wykonanie naprawy systemu

komputerowego

oraz

przedstawienie

rejestru

wykonywanych

czynności

prowadzących do usunięcia usterek systemu komputerowego, potwierdzonych

wydrukowanymi zrzutami obrazów z ekranu monitora. Zrzuty ekranu należało

prawidłowo podpisać oraz rozmieścić na stronie zgodnie z wymaganiami określonymi

w zadaniu. Oto przykłady prawidłowych zrzutów ekranu komputera:

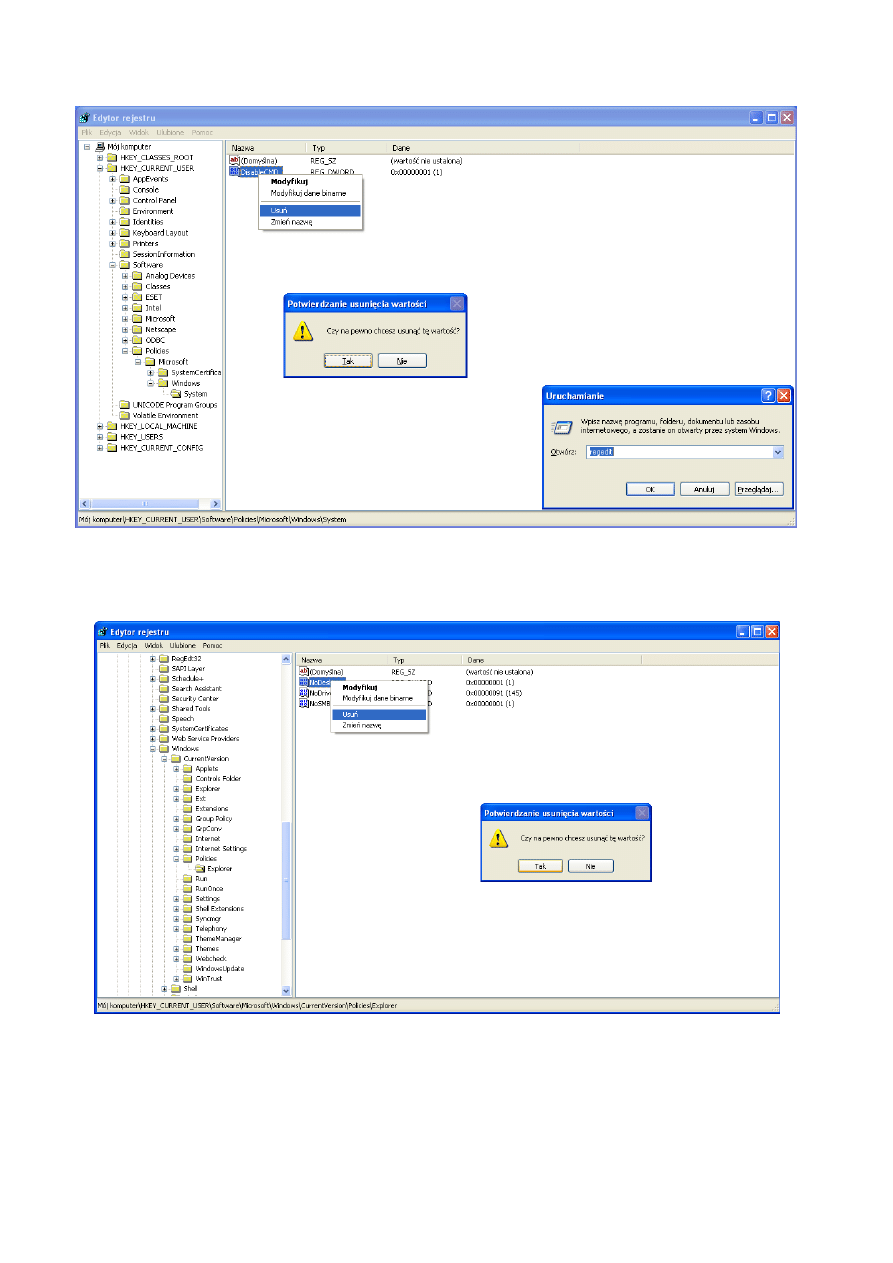

Wykonano kopię zapasową rejestru

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

32

Usuwanie wpisu rejestru ograniczającego dostęp do wiersza poleceo.

Usuwanie wpisu rejestru ograniczającego modyfikację pulpitu.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

33

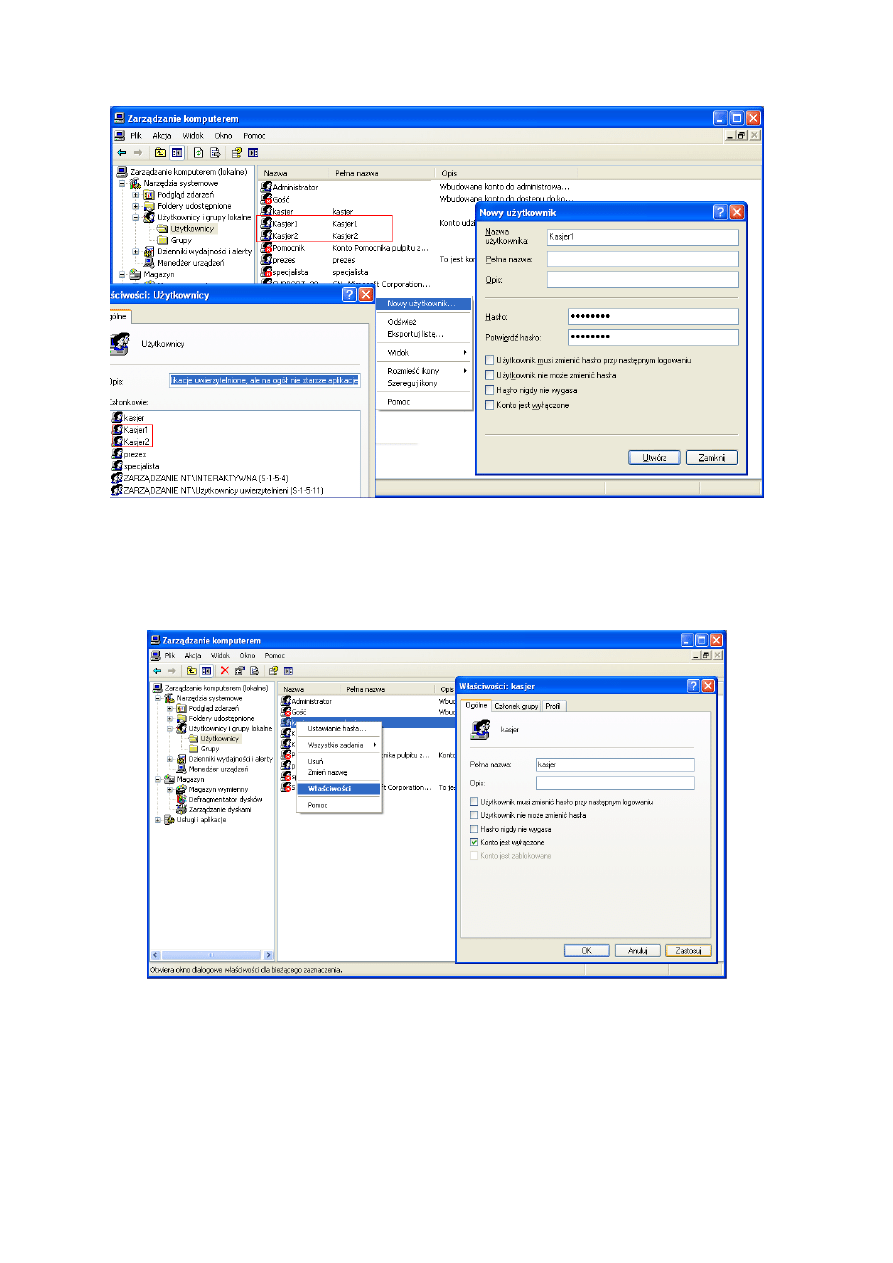

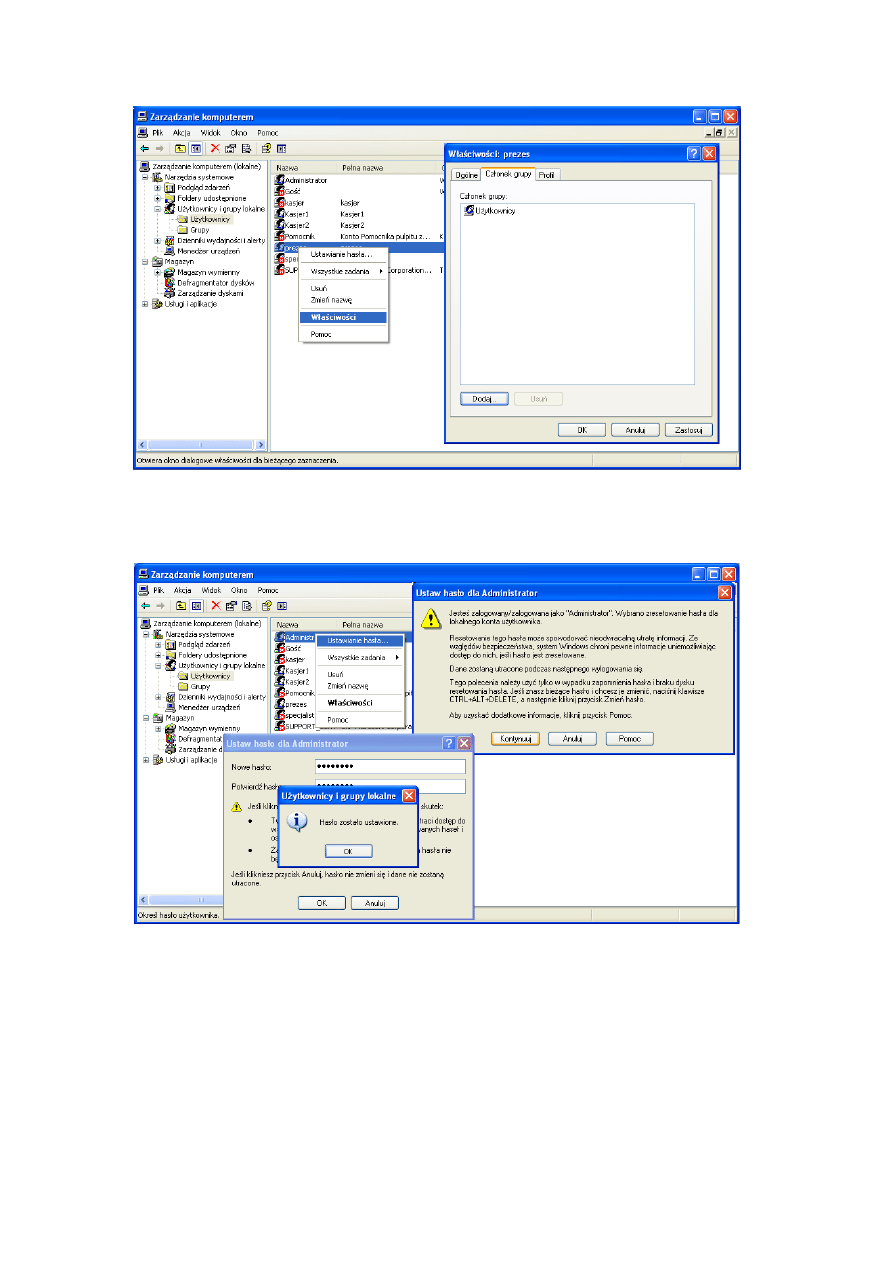

Tworzenie kont użytkowników Kasjer1 i Kasjer2.

Wyłączanie konta Kasjer.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

34

Usuwanie przynależności konta prezes z grupy Administratorzy.

Zmiana hasła dla konta Administrator, prezes i specjalista.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

35

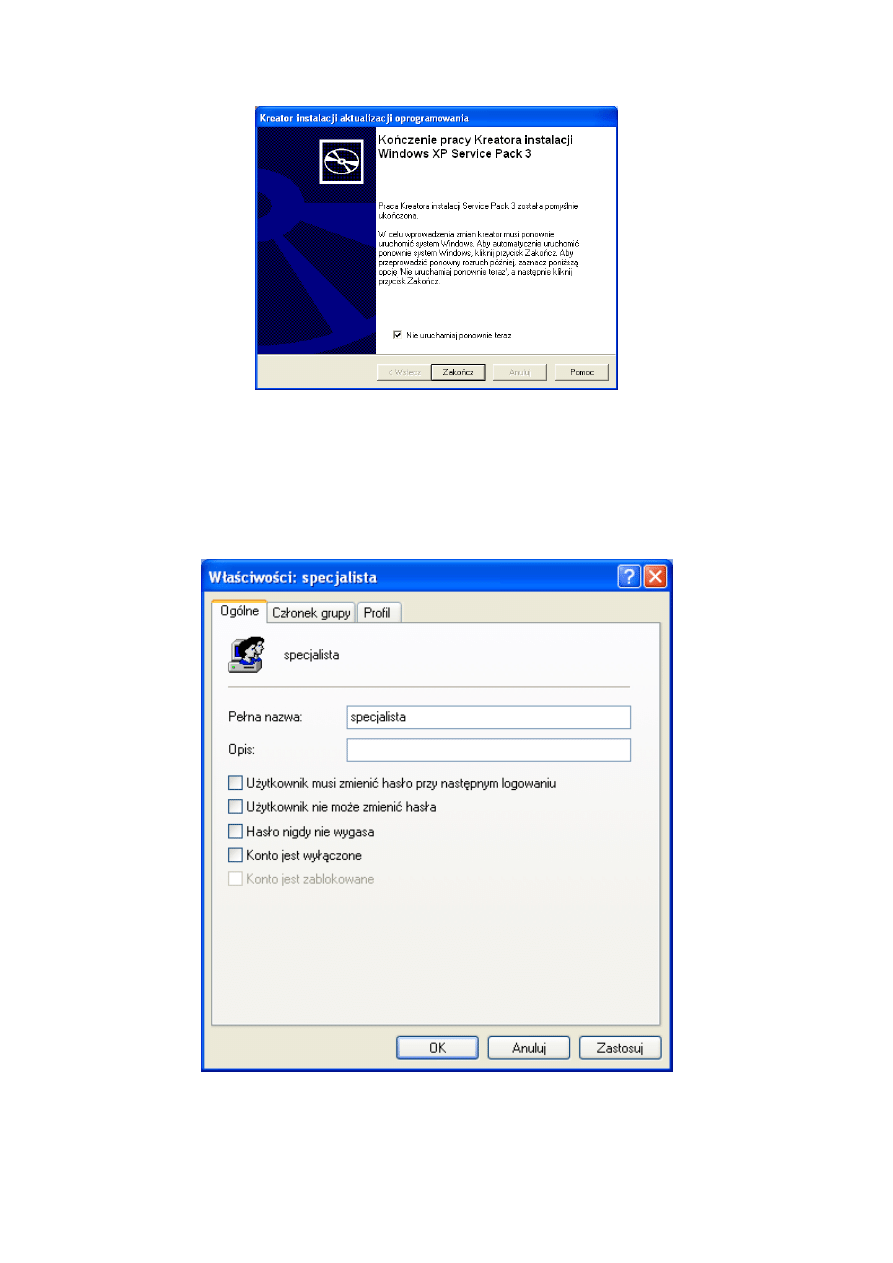

Instalacja Service Pack 3.

Włączenie konta specjalista.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

36

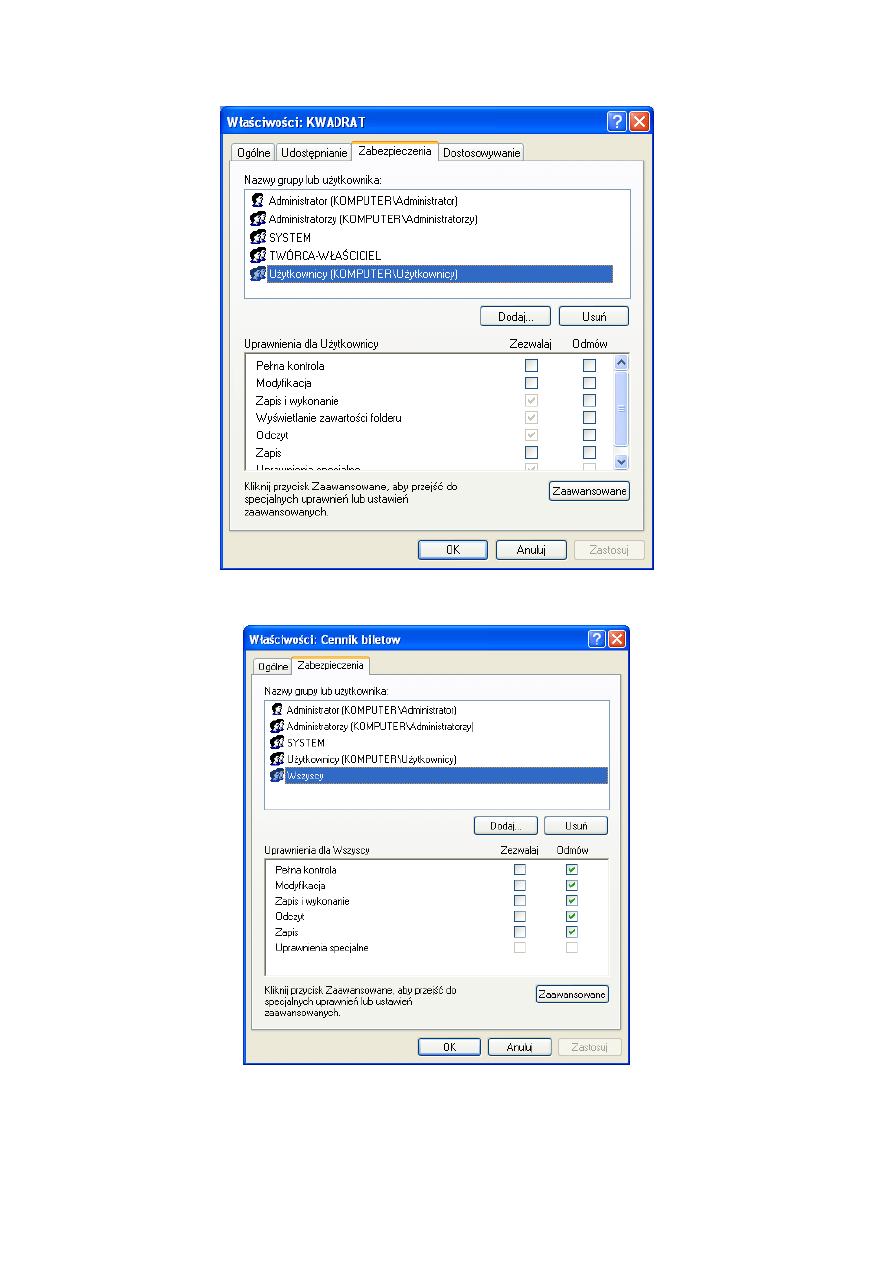

Usuwanie ograniczeo do folderu KWADRAT na dysku C: dla grupy Użytkownicy

Usuwanie ograniczeo dla kolejnych plików: Cennik biletów.xls, Raport kasowy.xls,

Umowa przewozu.doc, Opis inwestycji.doc,

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

37

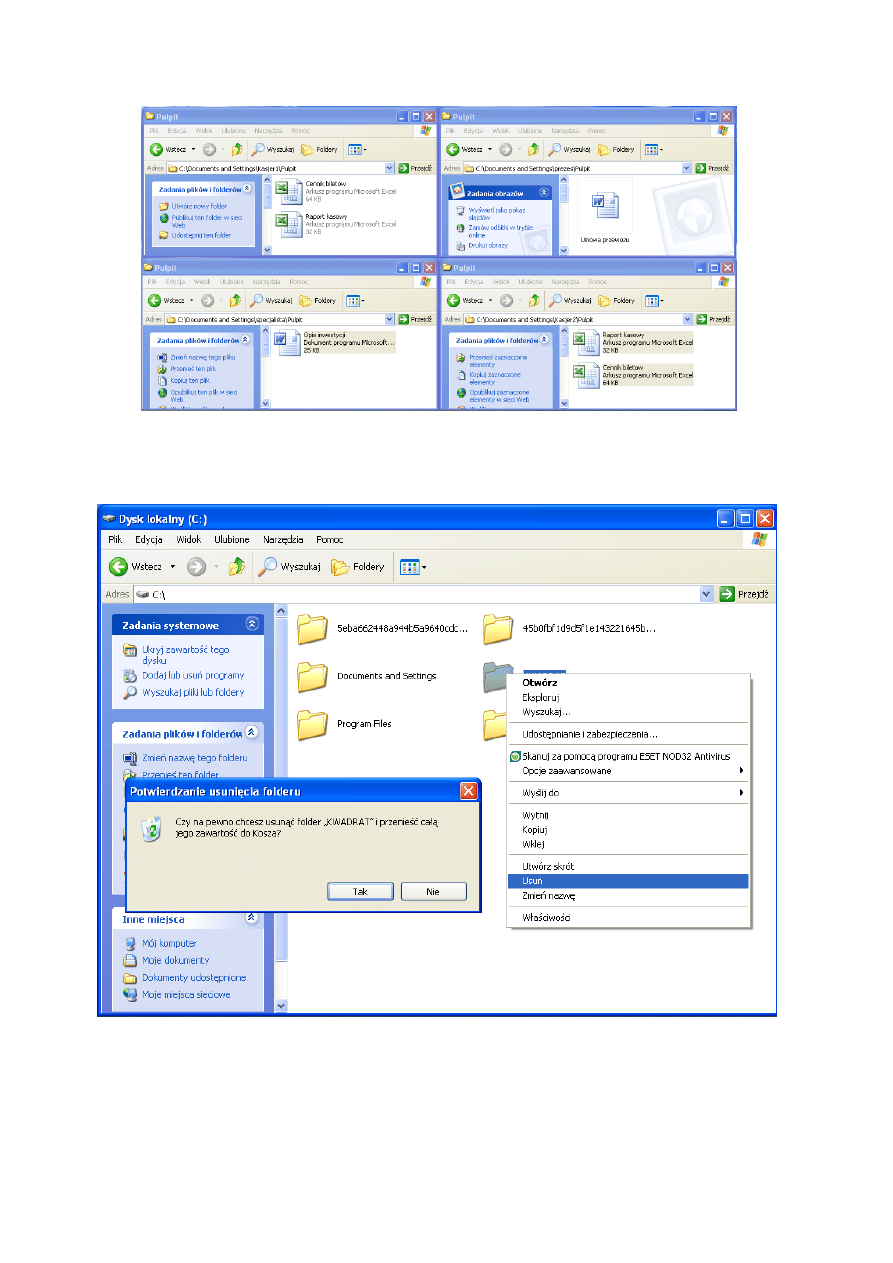

Przeniesienie plików z folderu KWADRAT do folderów użytkowników.

Usuwanie folderu KWADRAT.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

38

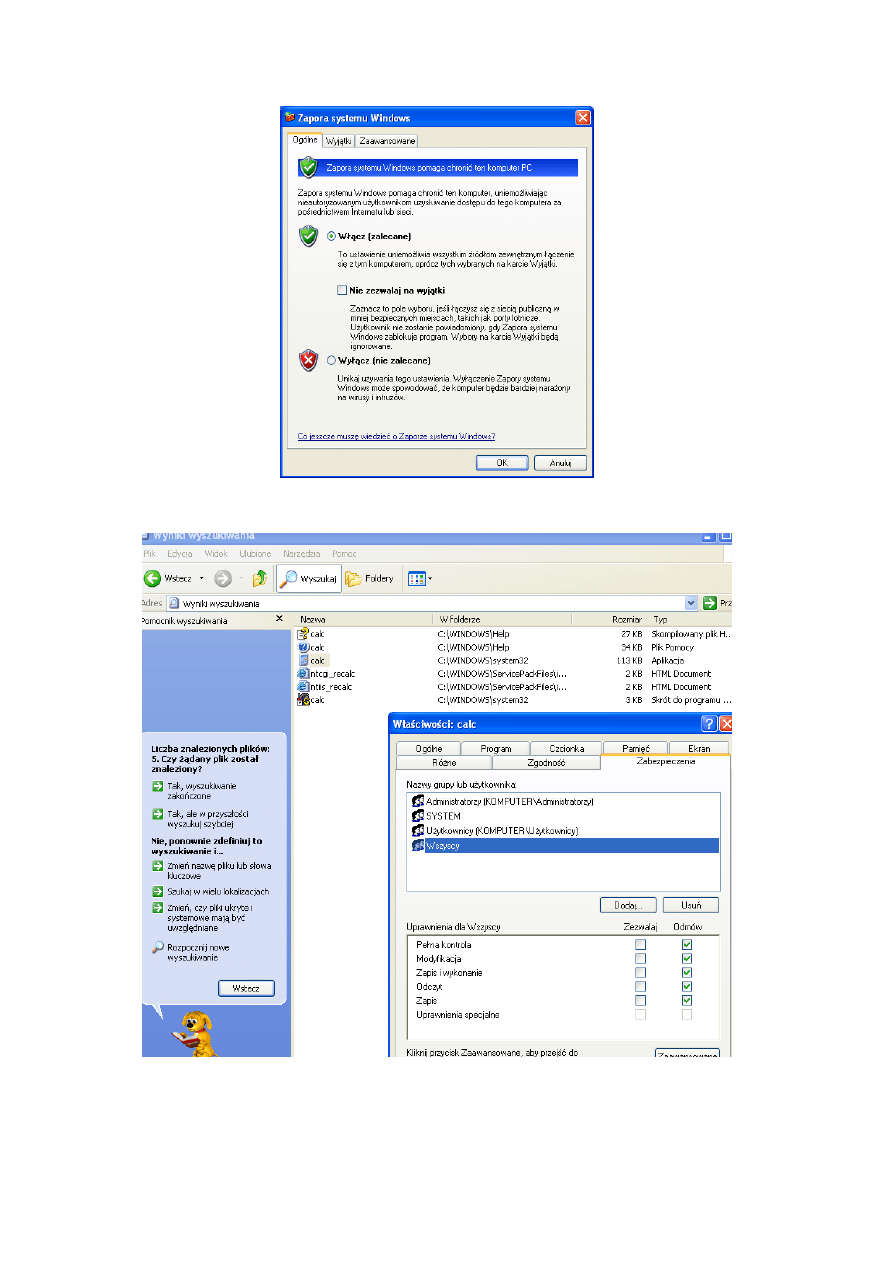

Włączenie zapory systemowej.

Usunięcie ograniczeo dla kalkulatora.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

39

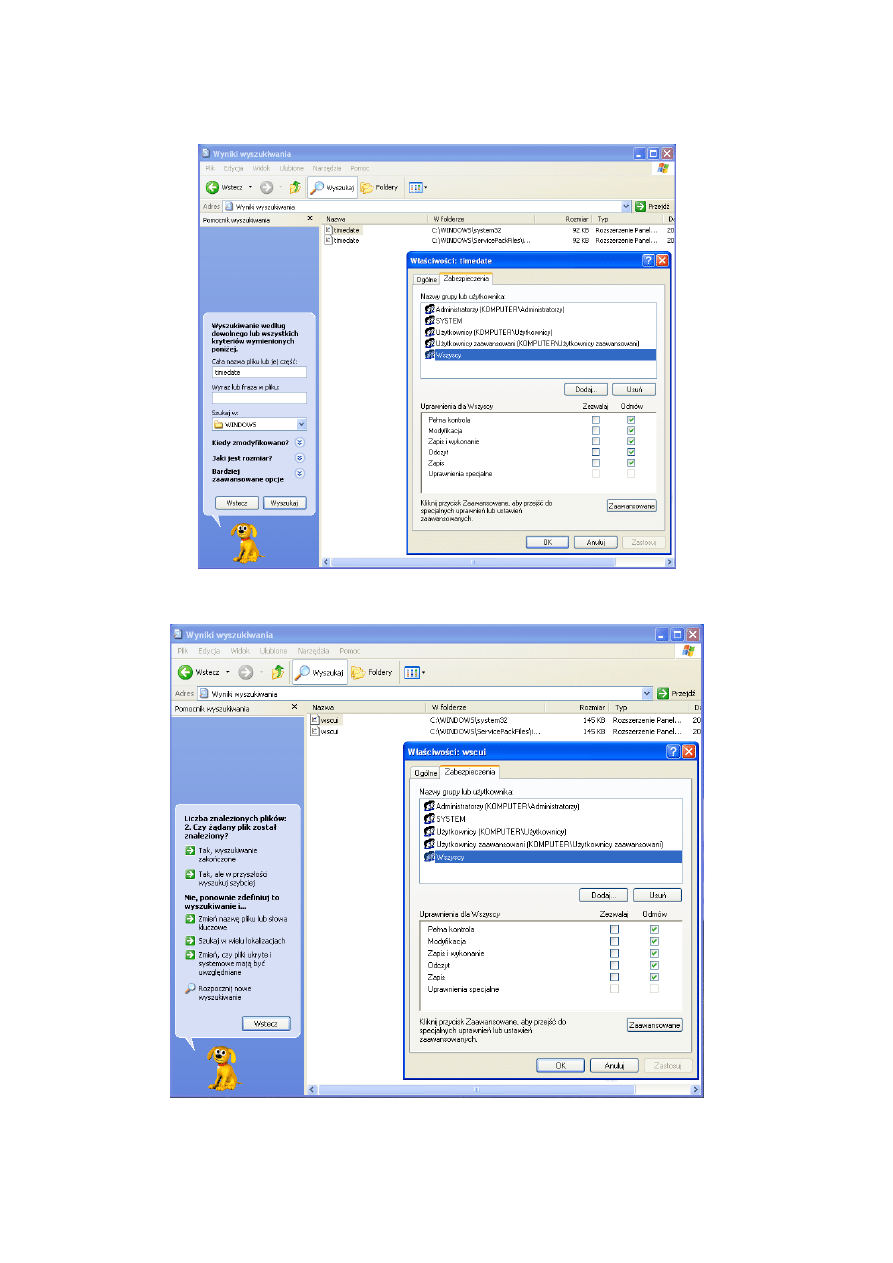

Usunięcie ograniczeo dla apletu daty i czasu

Usunięcie ograniczeo dla Centrum Zabezpieczeo

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

40

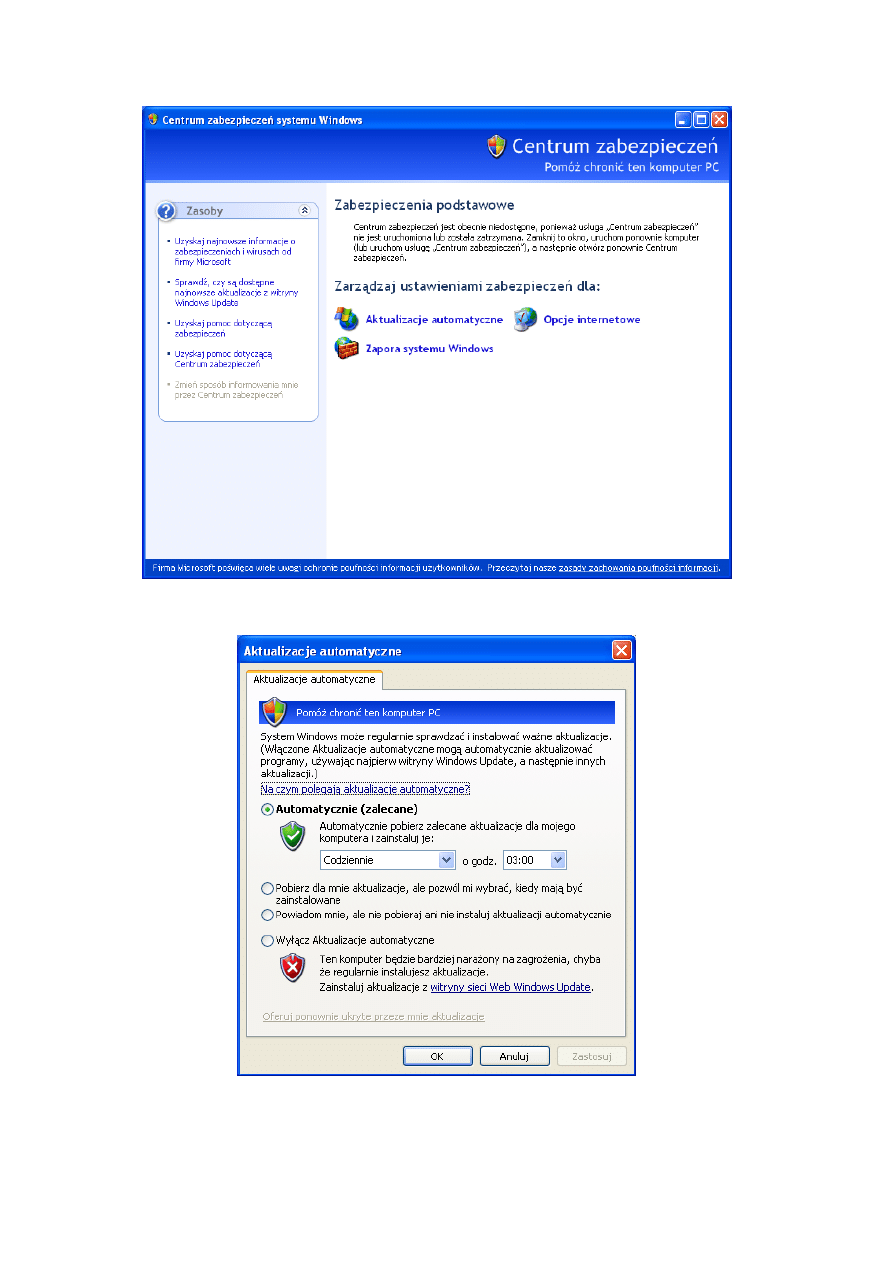

Uruchomienie Centrum Zabezpieczeo.

Włączenie aktualizacji automatycznych.

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

41

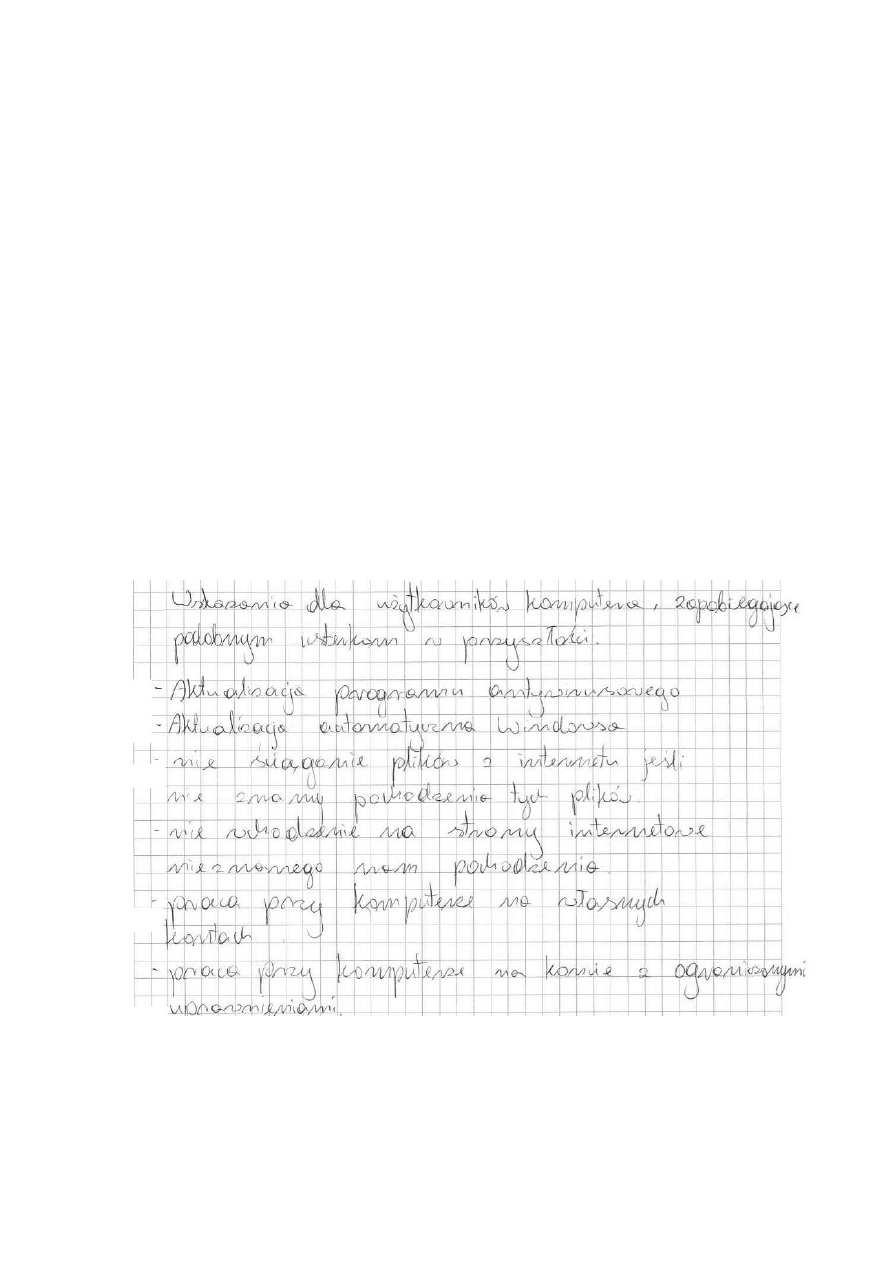

Ad. 6.

Następny element podlegający ocenie to wskazania dla użytkownika

komputera za

pobiegające podobnym usterkom w przyszłości. Zdający zalecali

użytkownikom systemu komputerowego:

Korzystać z programu antywirusowego tj. skanować system w poszukiwaniu

wirusów i aktualizować bazy wirusów.

Korzystać z program typu firewall.

A

ktualizować system operacyjny.

D

o codziennej pracy korzystać z konta bez uprawnień administracyjnych.

Świadomie korzystać z Internetu i nośników danych, tj. nie otwierać

załączników poczty niewiadomego pochodzenia, nie instalować podejrzanego

oprogramowania, unika

ć niebezpiecznych stron internetowych

Wykonywa

ć kopie zapasowych danych

Przykład:

Komentarz

technik informatyk 312[01]

czerwiec 2011r.

42

UWAGA!

W przykładach pozostawiono oryginalną pisownię i sformułowania zdających.

Wyszukiwarka

Podobne podstrony:

electraplan cennik 01 06 2011 excel-1

electraplan cennik 01 06 2011 excel 1

312[01] 06 122 Karta pracy egzaminacyjnej

312[01] 06 122 Arkusz egzaminac Nieznany (2)

ogrz test 01 06 2011

23. p społeczna 01.06.2011, Psychologia, Semestr VI, Psychologia społeczna

prezentacja frito lays strat konkur z dnia 01 06 2011

312[01] 06 122 Arkusz egzaminacyjny

2011 06 312 01 oX 112 pisemny t inf

2011 06 312 01 oX 112 pisemny t inf

Program nauczania Technik Informatyk 312[01] 2004 06 04

MPLP 312;313 06.05.2011;18.05.2011(1)

Program nauczania Technik Informatyk 312[01] 2004 06 04

2011 01 06 Antagonizmy między ONR ABC a RNR

2011 01 06 Kobieta nie patrzy ofierze w oczy

więcej podobnych podstron