32

HAKIN9

ATAK

2/2010

C

o jakiś czas w mediach można

usłyszeć o nowych sposobach na

wydobycie pieniędzy z bankomatów.

Czy to poprzez zeskanowanie i wytworzenie

kopii karty czy to przez kradzież jej

właścicielowi. W taki czy inny sposób kartę

zdobyć można zawsze, jednak pozostaje

kwestia kodu PIN, bez którego sama karta na

niewiele się przyda.

Istnieją różne sposoby pozwalające

zdobyć kod PIN, od nakładki na klawiaturę

numeryczną bankomatu po instalację

mikro kamer, pozwalających zarejestrować

naciskane klawisze. Od niedawna pojawił się

jeszcze jeden, nieco bardziej wyrafinowany

sposób. Wszystko za sprawą PS/2

protocol keyboard sniffer, czyli narzędzia

pozwalającego przechwycić uderzenia

w poszczególne klawisze na klawiaturze

PS/2, analizując sygnały uziemienia w sieci

elektrycznej.

Nie ma tu znaczenia zastosowanie HSM,

czy też aktualność aplikacji Diebold. Sposób

ten został przedstawiony przez włoskich

ekspertów od zabezpieczeń na konferencji

Black Hat, która odbywała się w Las Vegas.

Zgodnie z zapewnieniami specjalistów

Andrea Braisani i Daniele Bianco, zespołowi

specjalistów wykorzystujących skonstruowane

urządzenie udało się przechwycić kody

PIN wpisywane we włoskich bankomatach

bez użycia kamer czy jakichkolwiek innych

MARIUSZ GIBKI

Z ARTYKUŁU

DOWIESZ SIĘ

jak wykorzystać sieć

elektryczną jako źródło

prywatnych informacji innych

osób,

z jakich elementów składa

się urządzenie służące do

podsłuchiwania w sieci

elektrycznej.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawy elektrotechniki

i zagadnień dotyczących

zjawiska elektromagnetyzmu i

przepływu prądu elektrycznego,

znać podstawy budowy

komputerów i urządzeń

peryferyjnych.

urządzeń wideo, a jedynie przy wykorzystaniu

gniazdka elektrycznego. Dostępna staje

się więc jeszcze jedna metoda skimmingu.

Określenia skimming używa się do określenia

ataków typu Man in the middle, służących do

wykradania danych dotyczących wszelkiego

rodzaju kart płatniczych i kredytowych.

Najpopularniejszą metodą tego typu ataku

jest zastosowanie dodatkowego urządzenia

montowanego na szczelinie służącej

do wprowadzania karty do bankomatu.

Atak pozwala na skopiowanie paska

magnetycznego karty i stworzenia jej kopii,

kod PIN w takim ataku rejestrowany jest

mikrokamerą.

Eksploracja dotycząca obszaru

emisji elektromagnetycznej była jednym

z najbardziej egzotycznych, a zarazem

najciekawszych elementów dotyczących

zagadnień bezpieczeństwa informatycznego.

Już pod koniec lat 60-tych i początku lat 70-

tych udowodniono, iż każde urządzenie, przez

które przepływa prąd elektryczny, jest źródłem

promieniowania elektromagnetycznego.

Dotyczy to zarówno samych urządzeń jak np.

komputera czy bankomatu, jak i przewodów

jakimi te urządzenia są połączone z źródłem

zasilania. Przepływ danych generuje

promieniowanie elektromagnetyczne o

określonej częstotliwości, głównie przez

monitor – bez różnicy czy jest to monitor CRT

czy LCD. Promieniowanie emitowane jest

Stopień trudności

Elektro-skimming –

elektryczne wycieki

informacji

Twój PIN i osobiste informacje wędrują w sieci elektrycznej

i można je odczytać. Czy wiesz jak niewiele potrzeba, by

podejrzeć co wpisujesz na komputerze? Elektro-skimming

czyli podsłuch klawiatury przez sieć elektryczną stał się

faktem.

33

HAKIN9

ELEKTRO-SKIMMING

2/2010

również przez porty, gniazda, skanery i

inne urządzenia. Sygnał emitowany jest

również do sieci energetycznej, z której

zasilanie czerpie dane urządzanie, a

każdy z tych sygnałów niesie w sobie

określoną informację. Wystarczy ją tylko

odczytać.

W celu zapewnienia bezpieczeństwa

na zlecenie Pentagonu została

sformułowana norma TEMPEST (ang.

Temporary Emanation and Spurious

Transmission). Norma ta określa

środki bezpieczeństwa wymagane

dla urządzeń przetwarzających dane,

mające znaczenie dla bezpieczeństwa

narodowego Stanów Zjednoczonych.

Na przestrzeni lat standard ten był

wielokrotnie zmieniamy i publikowany

pod różnymi nazwami ( NAG1A, FS222,

NACSIM 5100, NSCD). Zarówno normy,

jak i technologia wytwarzania sprzętu

oznaczonego klasą TEMPEST, są

ściśle tajne, ale w pod koniec lat 70-

tych zezwolono na produkcję sprzętu

oznaczonego tą klasą producentom

prywatnym. Skrótem TEPEST określona

jest również technologia umożliwiająca

przechwytywanie obrazu z monitora

na podstawie promieniowania

elektromagnetycznego (Transient

ElectroMagnetic Pulse Emanation

Standard). Realizowany jest również

projekt Open Source o nazwie EckBox

umożliwiający samodzielne zbudowanie

urządzania przechwytującego obraz

z monitora. Strona projektu: http:

//eckbox.sourceforge.net/polish/

index.html.

Włoscy eksperci pracowali nad

badaniami dwóch rodzajów ataku:

• Przechwytywanie naciśniętych

klawiszy na klawiaturze PS/2.

• Podsłuch klawiatury laptopa

poprzez optyczne pobieranie energii

mechanicznej.

W tym artykule przedstawione zostaną

techniki wykorzystania stosunkowo

niedrogiego sprzętu, którym można

samodzielnie wykonać podsłuch,

przechwytujący naciśnięcia klawiszy na

klawiaturze. Techniki tu przedstawione

w dużej mierze opierają się na znanych

już metodach, a celem tej publikacji jest

pokazanie jak niewiele wysiłku i nakładu

finansowego potrzeba, by umożliwić

dostęp do informacji, które powinny

być bezpieczne. Sygnalizujemy fakt, iż

badania prowadzone w opisanym przez

włoskich specjalistów materiale trwały

około tygodnia i już dawały wymierne

rezultaty. Jaki wynik można zatem

osiągnąć przy większym nakładzie

finansowym, jakim dysponują np.

agencje wywiadowcze czy organizacje

przestępcze? Ważne więc jest ogólne

uświadomienie tych niekonwencjonalnych

możliwych dróg wycieku informacji i

konsekwencji, jakie za sobą niosą.

Teoria pierwszego ataku

• Pin 1 – dane (Data),

• Pin 3 – uziemienie (Ground),

• Pin 4 – + 5 V DC,

• Pin 5 – zegar (Clock),

• Pin 2/6 – nieużywane (Unused).

Złącze PS/2 używane jest w celu

podłączenia klawiatury i myszy do

systemu komputerowego typu PC. Jest

to port komunikacyjny opracowany

przez firmę IBM i jest odmianą portu

szeregowego. Więcej na temat samego

łącza znajduje się pod adresem: http:

//www.computer-engineering.org/

ps2protocol/.

Przewody umieszczone są

bardzo blisko siebie i oddziałują

wzajemnie na siebie promieniowaniem

elektromagnetycznym. Istnieje więc

teoria, iż wyciek danych pojawia

się, gdyż pole elektromagnetyczne

przewodu danych (PIN 1) przenosi się

na przewód uziemienia ( PIN 3). Przewód

uziemienia wraz z osłoną kierowany

jest do źródła zasilania (gniazdko

elektryczne), a dalej połączenie

przechodzi do całej sieci elektrycznej w

danej sieci energetycznej. W momencie

naciskania klawiszy następują zmiany

pola elektromagnetycznego. Zmiany

te są również przesyłane dalej do

sieci elektrycznej, które mogą zostać

przechwycone i odczytane. W tym

miejscu dochodzi jeszcze czynnik

zakłóceń spowodowanych wahaniami

zasilania i pracą innych urządzeń

w sieci, które trudno zidentyfikować,

ale jeżeli takie zakłócenia w ogóle

występują, mogą powodować jeszcze

większe wycieki informacji z danej sieci.

Częstotliwości sygnału, jaki emitowany

jest przez klawiatury typu PS/2, jest

niższa od jakiegokolwiek innego sygnału

co sprawia, iż staje się on łatwy do

odfiltrowania z wszystkich odebranych

sygnałów. Istnieją udokumentowane

przypadki, omawiające problem wycieku

informacji tą drogą, ale nie prowadzono

nad tym tematem większych badań.

Jednak ostatnio w wyniku wielu

niezależnych doświadczeń dotyczących

podsłuchiwania sieci poprzez

uziemienie stwierdzono, że wspólne

�

�

�

�

�

�

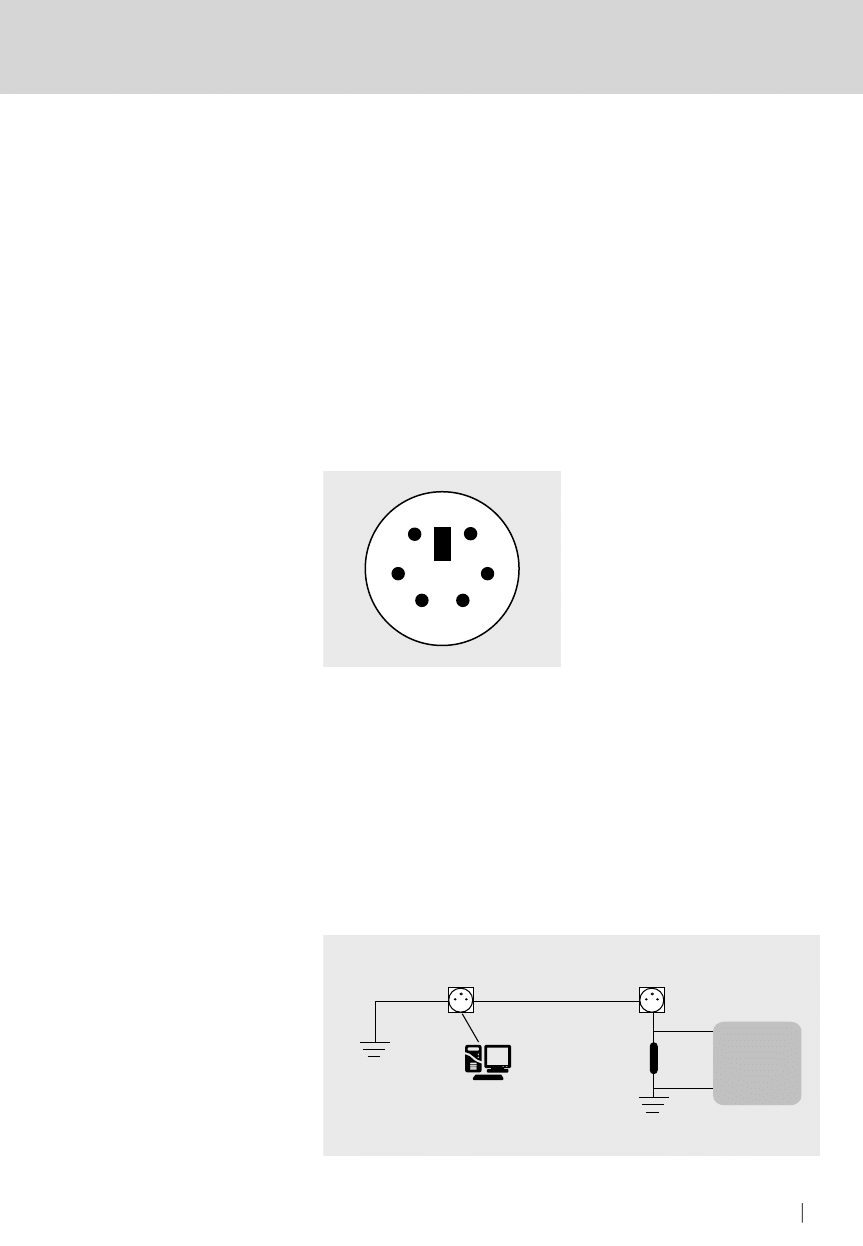

Rysunek 2.

Schemat zestawu do podsłuchu uziemienia

����������

��������

��������

��������

��������

���

�����������������

��������

�

������

�

����������

���������������

��������������

����������

ATAK

34

HAKIN9 2/2010

uziemienie może działać jak antena.

Z tego też względu atak na sygnał

PS/2 jest bardzo atrakcyjny i trudny do

wykrycia. Główną zaletą jest również

seryjność danych. Każde naciśnięcie

klawisza powoduje przesłanie 1 bitu

informacji w danej jednostce czasu,

a całość przesyłana jest w ramce, na

którą składa się 11 – 12 bitów. Jak już

wspomniano częstotliwość sygnału

PS/2 jest bardzo niska i mieści się w

granicach 10 – 16,7 Khz.

Przykładowa ramka danych wygląda

następująco :

{ Początek ( 1bit) | Dane (8 bitów) |

Parytet (1 bit) | Stop ( 1 bit) | ack

(1 bit) }

Dla przykładu podsłuchane naciśnięcie

klawisza litery B przedstawia się

następująco:

{ 0 | 01001100 | 0 | 1 }

Aby wykonać atak przy wykorzystaniu

uziemienia sieci, należy użyć

specjalnie zmodyfikowanego przewodu

zasilającego, który podłączamy

blisko gniazdka zasilającego. Na

przewód stanowiący sondę składają

się dwa haczyki, które zaczepiamy na

przewodzie uziemienia. W zestaw musi

również wchodzić system uziemienia

sondy, czyli kolejny przewód, jaki można

zaczepić np. do rur kanalizacyjnych,

które znajdują się w każdej łazience

(np. jeżeli atak przeprowadzany

jest w hotelu). Następnie należy

dokonać pomiaru różnicy potencjałów

występujących na poszczególnych

końcówkach rezystora, który również

wchodzi w skład zestawu.

Z odczytanych sygnałów, które

można zarejestrować w sposób

pokazany na schemacie (Rysunek

2), należy jeszcze odfiltrować te

pochodzące z PS/2. W celu uzyskania

filtracji można zastosować proste

filtry pracujące w zakresie 1-20 Khz.

Zastosowanie filtru jest tylko jednym

z możliwych sposobów filtracji,

oczywiście należy zastosować taką

metodę by uzyskać jak najlepsze efekty.

W przygotowanym na konferencję Black

Hat materiale użyto filtra FIR. FIR filter

(ang. Finite Impulse Response filter),

czyli filtr o skończonej odpowiedzi

impulsowej to rodzaj nierekursywnego

filtru cyfrowego. Polski skrót jakim

oznaczany jest ten filtr to SOI. W

działaniu oznacza to tyle, że reakcja na

wyjściu tego układu na pobudzenie o

skończonej długości fali jest również

skończona (przez długość pobudzenia

i odpowiedzi rozumiemy tu długość

odcinka czasu, dla którego próbki

sygnału przyjmują wartości niezerowe).

Aby warunek ten mógł być spełniony,

w filtrach tego typu nie występuje pętla

sprzężenia zwrotnego, co przedstawia

poniżej schemat.

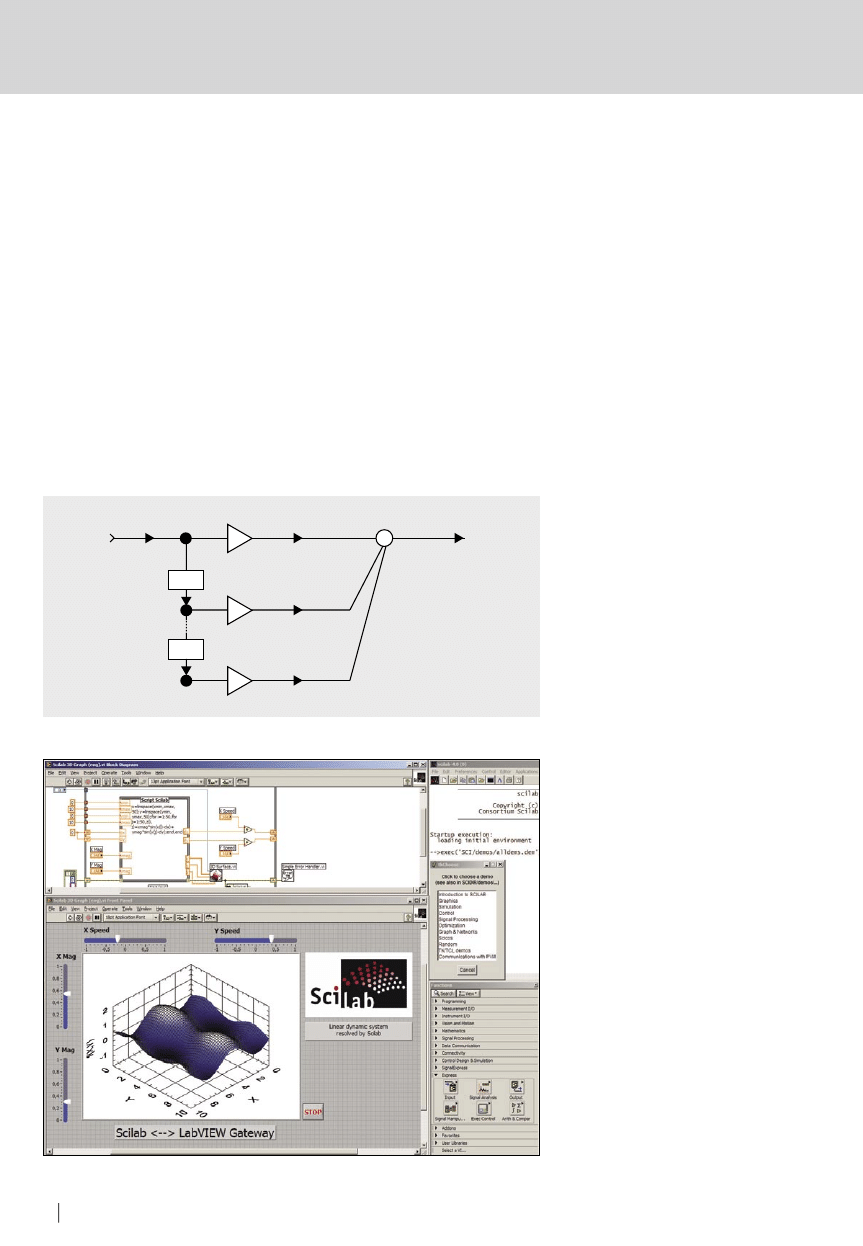

Do obliczeń natomiast posłużono

się darmowym oprogramowaniem

Scilab. Jest to stworzony w 1990 przez

francuski narodowy instytut badań

w dziedzinie komputerów (INRIA)

program naukowy, służący do obliczeń

numerycznych. Aplikacja porównywana

jest do komercyjnego MATLaba.

Oficjalna strona pakietu : http://

www.scilab.org/.

Pierwsze próby przeprowadzane

były w laboratorium fizyki jądrowej.

Sieć takiej instytucji zawiera w sobie

dużo więcej sygnałów dodatkowych

(szumów) niż przeciętna standardowa

instalacja stosowana w budynkach

mieszkalnych, przez co wymaga

większych korekcji błędów. Badania

przeprowadzone w tak trudnych

warunkach są doskonałym przykładem

Rysunek 4.

Scilab – przykładowy zrzut ekranowy

Rysunek 3.

Schemat filtra FIR (źródło: Wikipedia)

�

�

�

�

�

�

���

���

�

��

�

��

�

ATAK

36

HAKIN9 2/2010

przedstawiającym skuteczność

tego rodzaju ataku, szczególnie

jeżeli atak będzie przeprowadzany w

standardowych warunkach. Testowo

pomiar wykonany był w odległości

1, 5, 10 i 15 metrów od urządzenia,

jakie miało być szpiegowane. W

wszystkich przypadkach przy użyciu

oscyloskopu dało się zmierzyć

wahania pola elektrycznego, jakie

występowało w sieci uziemienia.

Pomimo iż sygnał zawierał mnóstwo

sygnałów niezawierających żadnych

informacji spowodowanych topologią

sieci, jaka występuje w laboratorium

fizyki jądrowej, udało się bez większych

trudności przy użyciu filtra FIR

odfiltrować sygnał, emitowany przez

klawiaturę typu PS/2. Wyniki pomiarów

były bardzo zbliżone, niezależnie

od odległości, w jakiej dokonywano

nasłuchu. W tym miejscu należy

również wspomnieć, że współczynnik

tłumienia drutu wykonanego z miedzi

ma znaczenie w przypadku wyższych

częstotliwości niż te, które mierzone

są w przypadku PS/2. To jeszcze

bardziej podnosi skuteczność ataku z

większych odległości. Podsumowując

można śmiało powiedzieć, że wyciek

informacji poprzez sieć elektryczną

jest jak najbardziej możliwy i podsłuch

taki można wykonać przy niskich

nakładach finansowych. Nasuwa się

również oczywisty wniosek, że przy

wykorzystaniu bardziej

profesjonalnego i droższego sprzętu o

większej czułości atak tego typu

mógłby być z powodzeniem

przeprowadzony z dużo większej

odległości.

Przykładowy scenariusz

ataku

Jak mógłby wyglądać atak przy

wykorzystaniu przedstawionej

metody? Wybieramy cel ataku

– osoba korzystająca z komputera

znajdująca się w tym samym budynku

co atakujący (hotel, miejsce pracy

itp.). Atakujący musi podpiąć się do

tej samej sieci elektrycznej, do której

podpięty jest komputer, mający być

celem ataku. Łatwo można zrobić to w

hotelu, wybierając pokój pod lub nad

pokojem ofiary. Gdy znajdzie się już

dogodne miejsce, można przystąpić

do działania prowadzącego do

zdobycia informacji. Należy pamiętać,

że celem może być również bankomat

znajdujący się w tym samym budynku

co atakujący i podłączony do tej samej

sieci elektrycznej. Dobrą informacją

dla atakującego jest również fakt, iż

obierając za cel bankomat informacje,

jakie będzie trzeba odfiltrować

to z reguły 4 cyfry kodu PIN, więc

filtracja ogranicza się do 10 znaków

numerycznych. Trudnością jaką

może napotkać atakujący jest fakt, iż

użytkownik może skorzystać z laptopa

pracującego na baterii, nie podłączając

go do żadnej sieci elektrycznej.

Jak się uchronić?

Najprostszym sposobem jest

wykorzystanie innego źródła zasilania

sprzętu niż sieć elektryczna budynku,

w jakim się znajdujemy. Łatwo można

to zrealizować korzystając z laptopa,

ale jak wiadomo jest to rozwiązanie

czasowe. Innym sposobem jest

zastosowanie nadajników sygnału o

wartościach 20-30 Khz, imitujących

działanie PS/2 montowanych np.

za wtyczką klawiatury lub wprost

w instalacji sieci elektrycznej

pokrywających się z możliwymi do

odfiltrowania sygnałami PS/2. Być

może na tę chwilę zagrożenie nie

jest jeszcze tak poważne, jednak

łatwość wykonania potrzebnego

zestawu służącego do elektro-

skimmingu i jego cena może sprawić,

że w krótkim czasie organizacje

przetwarzające cenne informacje

spotkają się z tego rodzaju problemem.

Czy warto już dziś zastanowić się

nad możliwością uchronienia się

przed takim zagrożeniem? Należy

wziąć pod uwagę koszt eksperta od

zabezpieczeń i potrzebnych urządzeń

zabezpieczających i porównać go z

możliwymi stratami, jakie mogą się

zdarzyć, jeżeli komuś uda się

wykraść informacje stosując elektro-

skimming.

Podsumowanie

Podsumowując, ku przestrodze

interesujący może być fakt prostoty

metody i wielkość szkód, jakich można

dokonać zdobywając informację

dotyczącą PIN-u bankomatowego,

czy też loginu i hasła do serwisu

bankowego oraz innych cennych

informacji, jakie przekazujemy

drogą elektroniczną, wpisując je z

klawiatury komputera. Nie chodzi tu

już o podsłuchanie rozmów przez

komunikator internetowy żony, męża czy

sąsiadki. Metoda ta daje możliwość

zdobycia zdecydowanie bardziej

prywatnych i cennych informacji

osobistych, dzięki którym atakujący

może podszyć się pod tożsamość

swojej ofiary. Wystarczy wyobrazić sobie

fakt, gdy jednego dnia dokonujemy

przelewu internetowego za zakupy w

sieci, a następnego płacąc kartą w

markecie dowiadujemy się, że nie ma

środków na koncie. Gdzie zgłosić tego

typu zdarzenie i jak udowodnić, że

logujący się do serwisu użytkownik to

nie my sami?

Bibliografia

• Materiały konferencji Black Hat – BHUSA09 Barisani KeyStrokes PAPER,

• Joe McNamara, The Complete, Unofficial TEMPEST Information Page

• Wikipedia.com

Mariusz Gibki

Specjalista IT, programista baz danych, pasjonat

technologii informatycznych i zagadnień

bezpieczeństwa informatycznego. W wolnym

czasie twórca stron WWW i programista aplikacji

komputerowych w językach (C#.NET, VB.NET).

Kontakt z autorem: mariusz.gibki@gmail.com.

Wyszukiwarka

Podobne podstrony:

2011 02 Elektronika dla informatyków Niedoskonałość kondensatorów

kl3 inst 02, Elektrotechnika, Downloads

78 Nw 02 Elektronarzedzia

02-elektrotechnika samochodowa, Instrukcje BHP, XV - MECHANIKA I LAKIERN. SAMOCH

generacje komp dla ucznia, Elektronika i Telekomunikacja, informatyka

typy danych, Elektronika i Telekomunikacja, informatyka

KONWENCJE 03-2010, wersja elektroniczna 03-2010

Funkcje mat i operatory, Elektronika i Telekomunikacja, informatyka

Krzywe rozsyłu światłości, wojtek studia, Automatyka, studia 2010, Oświettlenie elektryczne

Lampy rtęciowe, wojtek studia, Automatyka, studia 2010, Oświettlenie elektryczne

Elektronika, ćw 2, INFORMATYKA semestr 3

PRZEGLAD ROCZNY 03-2010, wersja elektroniczna 03-2010

5. napięci zmienne, protokol cw5, WYDZIAŁ ELEKTRONKI TELEKOMUNIKACJI I INFORMATYKI

2011 01 Elektronika dla informatyków

Zagadnienia do egzaminu 2009...2010 roku, Elektrotechnika I stopień PWSZ Leszno, SEM IV, urządzenia,

zagadnienia 2011, Politechnika Poznańska, Elektrotechnika, Semestr I, Informatyka wykład

więcej podobnych podstron