Pytania na Informatykę

Opisać topologię sieci komputerowych

Rodzaje sieci komputerowych (WAN, LAN, MAN, VPN, itd.)

Podział sieci rozległych pod względem technologii i topologii budowy sieci rozległych

Definicje dotyczące bezpieczeństwa informacji

Polityka bezpieczeństwa informatycznego

Opisać relacyjny model bazy danych (Powiązanie tabel, encji relacjami, klucz sztuczny, itp., wiele-do-jednego, jeden-do-jednego, wiele-do-wielu)

Związki encji (co to encja, co zawiera, typy związków)

Opisać cykle życia projektu informatycznego (faza inicjacji, wykonanie oprogramowania, itp.)

Na czym polega zarządzanie projektem informatycznym (zakres, czas, zasoby, środki)

Ad 1.

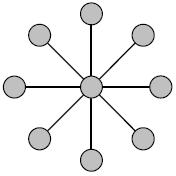

Topologia - układ i sposób połączeń między komputerami w sieciach komputerowych. Najbardziej znane topologie to gwiazda (star), pierścień (ring) lub magistrala (bus).

Topologia gwiazdy (ang. star network) - sposób połączenia komputerów w sieci komputerowej, charakteryzująca się tym, że kable sieciowe połączone są w jednym wspólnym punkcie, w którym znajduje się koncentrator lub przełącznik.

Topologia gwiazdy zawiera serwer i łączący do niego pozostałe elementy sieci hub (koncentrator). Większość zasobów znajduje się na serwerze, którego zadaniem jest przetwarzać dane i zarządzać siecią. Pozostałe elementy tej sieci nazywamy terminalami - korzystają one z zasobów zgromadzonych na serwerze. Same zazwyczaj mają małe możliwości obliczeniowe. Zadaniem huba jest nie tylko łączyć elementy sieci, ale także rozsyłać sygnały, a także wykrywać kolizje w sieci. Nadawane przez hub sygnały samoczynnie znikają.

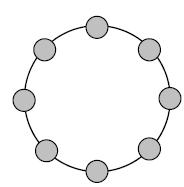

Topologia pierścieniowa

Topologię pierścienia tworzy jeden zamknięty pierścień składający się z węzłów oraz połączeń między nimi, gdzie każdy węzeł połączony jest wyłącznie z dwoma sąsiadującymi węzłami.

Aby w topologii pierścieniowej informacje mogły przepływać, każda stacja musi przekazywać je do stacji sąsiedniej. Zatem każda stacja włączona do pierścienia widzi wszystkie sygnały pochodzące od innych stacji.

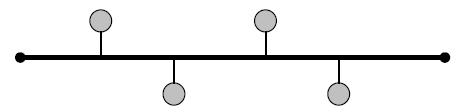

Topologia szyny (liniowa, magistrala)

W topologii szyny wszystkie węzły połączone są bezpośrednio do jednego współdzielonego łącza. Uszkodzenie (przerwanie) współdzielonego łącza powoduje, że wszystkie urządzenia tracą ze sobą komunikację. W topologii tej wszystkie urządzenia sieciowe widzą wszystkie sygnały pochodzące od innych urządzeń włączonych do współdzielonego łącza.

Ad 2.

Sieć komputerowa:

Podsystem transmisji danych w systemach informatycznych

System umożliwiający wymianę danych między dwoma lub więcej komputerami

Rodzaje sieci komputerowych:

Lokalne sieci komputerowe (LAN - Local Area Network) - najmniej rozległa postać sieci komputerowej, zazwyczaj ogranicza się do jednego budynku lub kilku pobliskich budynków (np. bloków na osiedlu). Technologie stosowane w sieciach lokalnych można podzielić na rozwiązanie oparte na przewodach (kable miedziane, światłowody) lub komunikacji radiowej (bezprzewodowe). W sieciach lokalnych przewodowych najczęściej używaną technologią jest Ethernet (za pośrednictwem kart sieciowych i urządzenia pośredniczącego huba tzw. koncentratora funkcję tę może pełnić również switch.). Czasem są to takie urządzenia, jak np. port szeregowy, port równoległy czy port podczerwieni. W sieciach lokalnych bezprzewodowych najczęściej używaną technologią jest WLAN, zwany także WiFi, określony standardami IEEE 802.11. Sieci lokalne podłączone są często do Internetu wspólnym łączem, takim jak SDI (obecnie coraz rzadziej stosowane), DSL, ADSL lub coraz częściej modemem kablowym od dostawcy TV kablowej.

Metropolitalna (miejskia) sieć komputerowa (MAN -Metropolitan Area Network) to duża sieć komputerowa, której zasięg obejmuje aglomerację lub miasto. Tego typu sieci używają najczęściej połączeń światłowodowych do komunikacji pomiędzy wchodzącymi w jej skład rozrzuconymi sieciami LAN. Sieci miejskie są budowane przede wszystkim przez duże organizacje rządowe, edukacyjne lub prywatne, które potrzebują szybkiej i pewnej wymiany danych pomiędzy punktami w ramach miejscowości bez udziału stron trzecich. Przykładem sieci miejskich są sieci budowane przez ośrodki akademickie, które oprócz łączenia budynków uniwersyteckich w ramach kampusu muszą także połączyć ośrodki poza głównymi zabudowaniami. Takie sieci mają też połączenia WAN do innych uniwersytetów oraz często do Internetu. Do technologii używanych przy budowaniu takich sieci należą ATM, FDDI, SMDS oraz ostatnio Gigabit Ethernet. Tam gdzie niemożliwe jest użycie połączeń światłowodowych często stosuje się bezprzewodowe połączenia radiowe, laserowe lub podczerwone.

Rozległe sieci komputerowe (WAN - Wide Area Network) - sieć komputerowa o dużym zasięgu. Sieć rozległą łączą miliony komputerów na całej Ziemi, przesyłając informacje z szybkościami przeciętnymi 64 Kb/s (20-500 Kb/s, w sieciach eksperymentalnych nawet rzędu kilku Gb/s).

Informacje w WAN są przekazywane za pośrednictwem zbioru linii komunikacyjnych, łączących przełączniki pakietów, do których są podłączone komputery macierzyste. Sieci rozległe mają duże opóźnienia: od 0, 1 do 0, 5 s.

Największą i najpopularniejszą siecią rozległą jest sieć Internet.Sieci prywatne - (VPN - Virtual Private Network ) - korporacyjne - Sieci VPN pozwalają w sposób bezpieczny łączyć ze sobą sieci i komputery z wykorzystaniem niezaufanego i niebezpiecznego medium, jakim jest np. Internet, linie dzierżawione czy łącza radiowe.Transmisja pomiędzy poszczególnymi sieciami i komputerami odbywa się poprzez szyfrowane i zabezpieczone wieloma mechanizmami wirtualne „tunele”

Sieci międzyorganizacyjne

Sieci publiczne

Funkcje sieci komputerowych:

Wykorzystanie wspólnych zasobów sieciowych

Komunikowanie się użytkowników między sobą

Operowanie na tych samych danych

Rozpowszechnianie informacji

Prowadzenie działalności handlowej i usługowej

Ad 3.

Sieci WAN służą najczęściej połączeniu sieci lokalnych. Budowane są głównie po to, by użytkownicy znajdujący się w odległych miejscach mogli błyskawicznie wymieniać informacje i korzystać z zasobów różnych sieci lokalnych. Obecnie sieci rozległe maja najszersze zastosowanie w e-administracji”, „e-biznesie” itp. Umożliwiają im błyskawiczną wymianę danych, dostęp do danych, informacji i potrzebnego oprogramowania itp.

Rozwiązania do budowy połączeń dla sieci rozległych:

Łącza dial-up

ISDN - Integrated Services Digital Network

Linie dedykowane

Własna sieć prywatna

VAN - Value-Added Network

VPN - Virtual Private Network

Technologie budowy sieci rozległych:

X.25

Frame Relay

ATM (Asynchronous Transfer Mode)

Łącza satelitarne

Sieci WAN można podzielić także z uwagi na stosowane w nich kombinacje urządzeń transmisyjnych. Poszczególne architektury, zwane topologiami to:

Każdy-z-każdym

Pierścień

Gwiazda

Układy oczkowe

Wielowarstwowe

Hybrydowe

4.Definicje bezpieczeństwa informacji są to zasady które trzeba spełniać by zapewnić bezpieczeństwo informacji

Definicje bezpieczeństwa informacji(1)

a.rozliczalność- właściwość zapewniająca, że działania podmiotu mogą być przypisane w sposób jednoznaczny tylko temu podmiotowi (ISO 7498-2: 1989) accountability

b.autentyczność-właściwość zapewniająca, że tożsamość podmiotu lub zasobu jest taka, jak deklarowana. Autentyczność dotyczy takich podmiotów jak: użytkownicy, procesy, systemy i informacja authenticity

c.dostępność- właściwość bycia dostępnym i możliwym do wykorzystania na żądanie, w założonym czasie, przez autoryzowany podmiot (ISO 7498-2: 1989) availability

d.poufność-: właściwość zapewniająca, że informacja nie jest udostępniana lub ujawniana nieautoryzowanym osobom, podmiotom lub procesom (ISO 7498-2: 1989) confidentiality

Definicje bezpieczeństwa informacji(2)

a.niezawodność: właściwość oznaczająca spójne, zamierzone zachowanie i skutki reliability

b.integralność systemu: właściwość polegająca na tym, że system realizuje swoją zamierzoną funkcję w nienaruszony sposób, wolny od nieautoryzowanej manipulacji, celowej lub przypadkowej system integrity

c.integralność danych: właściwość zapewniająca, że dane nie zostały zmienione lub zniszczone w sposób

nieautoryzowany (ISO 7498-2: 1989) data integrity

Definicje bezpieczeństwa informacji(3)

a.bezpieczeństwo systemu informatycznego: wszystkie aspekty związane z definiowaniem, osiąganiem i utrzymywaniem poufności, integralności, dostępności, rozliczalności, autentyczności i niezawodności IT security

b.polityka bezpieczeństwa instytucji w zakresie systemów informatycznych:

zasady, zarządzenia i procedury, które określają, jak zasoby - włącznie z informacjami wrażliwymi - są zarządzane, chronione i dystrybuowane w instytucji i jej systemach informatycznych IT security Policy

Inne definicje związane z bezpieczeństwem informacji:

a.poufność:zapewnienie dostępu do informacji tylko osobom upoważnionym;

b.integralność:zapewnienie dokładności i kompletności informacji oraz metod jej przetwarzania;

c.dostępność:zapewnienie, że osoby upoważnione mają dostęp do informacji i związanych z nią aktywów wtedy, gdy jest to potrzebne.

5

POLITYKA BEZPIECZEŃSTWA INFORMACJI TO:

Praktyki i procedury regulujące sposób zarządzania, ochrony i dystrybucji informacji danych osobowych wewnątrz organizacji, mechanizmy zmniejszające ryzyko naruszenia przepisów o ochronie danych oraz ograniczające następstwa ewentualnego ich naruszenia.

ZARZĄDZENIA PBI:

Zgodnie z art. 36 ust. 2 oraz art. 39a ustawy z dnia 29 sierpnia 1997 r. o ochronie danych osobowych (tekst jednolity: DzU 2002 r. nr 101 poz. 926 ze zm.) polityka bezpieczeństwa odnosi się kompleksowo do problemu zabezpieczania zarówno danych osobowych

przetwarzanych tradycyjnie, jak i danych przetwarzanych w systemach informatycznych u administratora danych oraz u odbiorców danych.

CEL PBI:

Celem PB w organizacji jest określenie zasad ochrony informacji, określenie odpowiedzialności i zaangażowania kierownictwa, doprecyzowanie zadań osób funkcyjnych i użytkowników ale również:

• Uniemożliwienie nieautoryzowanego dostępu do danych osobowych gromadzonych i przetwarzanych w jednostce.

• Ograniczenie ryzyka błędu ludzkiego, kradzieży, oszustwa lub niewłaściwego użytkowania zasobów.

• Zapewnienie odpowiedniej świadomości użytkowników.

• Zapewnienie bezawaryjnego i bezpiecznego działania urządzeń przetwarzania informacji.

ZAKRES OBOWIĄZYWANIA PBI:

Przepisy PBI obowiązują wszystkich użytkowników, bez względu na formę zatrudnienia, rodzaj wykonywanej pracy, wymiar czasu oraz zajmowane stanowisko.

Problematyka PBI obejmuje również takie zagadnienia jak zakres odpowiedzialności administratora danych oraz administratora bezpieczeństwa informacji.

DOKUMENTY PBI

1.Dokument PBI przygotowywany jest na piśmie. Wyznacza granice oraz procedury postępowania użytkowników, a także ich odpowiedzialność w sytuacji naruszeń bezpieczeństwa. Powinien także zawierać „deklarację” zaangażowania kierownictwa w procesie przygotowania instytucji do zarządzania bezpieczeństwem informacji.

Dokument powinien opisywać przypadki naruszenia bezpieczeństwa systemów, pozwolić na ocenę i udokumentowanie nieprawidłowości oraz zapewnić właściwy sposób postępowania przy przetwarzaniu danych osobowych.

2. Przy tworzeniu dokumentu PBI należy wziąć pod uwagę takie zagadnienia

jak:

• ochrona danych osobowych i prywatności osób, ochronę dokumentów instytucji, prawo własności intelektualnej,

• odpowiedzialność związaną z bezpieczeństwem informacji,

• edukację i szkolenia użytkowników,

• wsparcie i zaangażowanie kadry kierowniczej,

• zgłaszanie przypadków naruszenia bezpieczeństwa,

• upowszechnienie PBI wśród wszystkich pracowników.

Wyszukiwarka