www.hakin9.org

hakin9 Nr 9/2007

60

Bezpieczna firma

W

iele organizacji, pomimo licznych za-

grożeń zarówno wewnętrznych jak i

zewnętrznych, stosuje nadal niesfor-

malizowane metody ochrony informacji. Jed-

nakże, w związku z rosnącym znaczeniem

bezpieczeństwa informacji w kontaktach han-

dlowych, coraz częściej certyfikacja na zgod-

ność z normą PN-ISO/IEC 27001:2007 sta-

je się wymogiem formalnym przy zawieraniu

kontraktów z partnerami handlowymi, podob-

nie jak powszechny już wymóg potwierdzenia

certyfikatem zgodności z wymaganiami norm

serii ISO 9000 czy ISO 14000. Obecnie coraz

więcej organizacji zauważa potrzebę solidnego

podejścia do zarządzania bezpieczeństwem

informacji. Praktyka wskazuje, że tylko kom-

pleksowe podejście do bezpieczeństwa infor-

macji, obejmujące nie tylko bezpieczeństwo te-

leinformatyczne, lecz także bezpieczeństwo fi-

zyczne, osobowe, jak również prawne, wydaje

się być najlepszym rozwiązaniem. Zakres nor-

my (Rozdz. 1, pkt. 1.1 i pkt. 1.2) określa rodza-

je organizacji, w których norma PN-ISO/IEC

27001 może mieć zastosowanie, jak również

informuje o wymaganiach dotyczących wdro-

żenia zabezpieczeń dostosowanych do potrzeb

pojedynczych organizacji lub ich części znajdu-

jących się w dalszych rozdziałach normy. Wy-

magania opisane w normie PN-ISO/IEC 27001

są ogólne i przeznaczone do stosowania we

wszystkich organizacjach, niezależnie od ty-

pu, rozmiaru i charakteru przedsięwzięć bizne-

sowych, jakie reprezentują. Określa jednak, że

System zarządzania bezpieczeństwem infor-

macji powinien zostać zaprojektowany (zgod-

nie z wymaganiami normy) tak, aby zapewnić

adekwatne i proporcjonalne zabezpieczenia,

które odpowiednio chronią aktywa informacyj-

ne, oraz tak, aby uzyskać zaufanie zaintereso-

Wdrożenie Systemu

Zarządzania Informacji

Artur Kostowski

stopień trudności

Informacja to jeden z kluczowych zasobów firmy, jest zasadniczym

aktywem wspierającym rozwój i sukces niemal każdej organizacji.

Utrata walorów niematerialnych przedsiębiorstwa, przybierających

postać niechronionych informacji, prowadzi najczęściej do spadku

zaufania kontrahentów i klientów, często też może zagrażać

stabilności firmy i utraty osiąganej przez lata pozycji.

Z artykułu dowiesz się

• jak szybko i skutecznie wprowadzić System za-

rządzania bezpieczeństwem informacji,

• co to jest i na czym polega cykl PDCA,

• jakie polskie normy stanowią najlepsze prakty-

ki w zakresie zapewnienia bezpieczeństwa in-

formacji w instytucji.

Co powinieneś wiedzieć

• znać podstawowe wymagania dotyczące bez-

pieczeństwa informacji.

Zarządzanie bezpieczeństwem – wdrożenie w instytucji

hakin9 Nr 9/2007

www.hakin9.org

61

wanych stron. Według branży, naj-

częściej System zarządzania bez-

pieczeństwem informacji przyjmo-

wany jest przez firmy telekomunika-

cyjne, finansowe, doradcze i produk-

cyjne. Często w zakresie ISO 27001

certyfikują się także agendy rządo-

we, firmy z branży informatycznej i

infrastrukturalnej.

Elementy

bezpieczeństwa

informacji

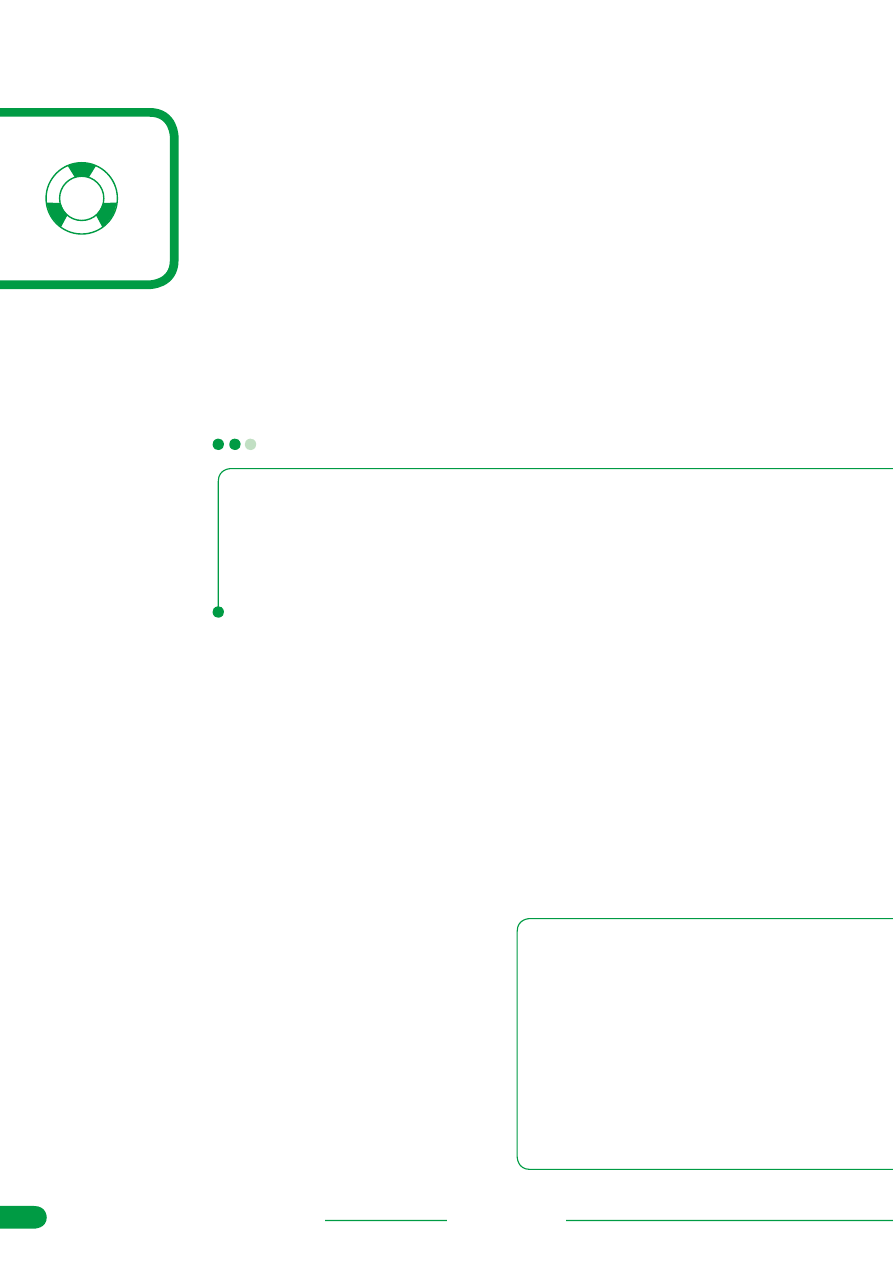

System zarządzania bezpieczeń-

stwem informacji (SZBI) – to część

całościowego systemu zarządzania,

oparta na podejściu wynikającym z ry-

zyka biznesowego, odnosząca się do

ustanawiania, wdrażania, eksploata-

cji, monitorowania, utrzymywania i do-

skonalenia bezpieczeństwa informa-

cji w organizacji. System zarządzania

obejmuje strukturę organizacyjną, po-

litykę, zaplanowane działania, zakresy

odpowiedzialności, praktyki, procedu-

ry, procesy i zasoby. Podstawowym,

najczęściej używanym skrótem Sys-

temu zarządzania bezpieczeństwem

informacji jest SZBI, chociaż dopusz-

czalny jest także angielski skrót ISMS

9 (ang. Information Security Manage-

ment System). SZBI jest wprowadza-

ny, by skutecznie realizować potrze-

by wszystkich stron zainteresowanych

działalnością organizacji, np. klientów,

udziałowców, akcjonariuszy, władze

państwowe, pracowników, dostaw-

ców (Rysunek 1). Celem Systemu za-

rządzania bezpieczeństwem informa-

cji jest zapewnienie ciągłości organi-

zacji, zapobieganie i minimalizowanie

ewentualnych strat. Reasumując, Sys-

tem zarządzania bezpieczeństwem in-

formacji ma zagwarantować organiza-

cji i wszystkim zainteresowanym stro-

nom zachowanie poufności, integral-

ności i dostępności informacji.

Wymagania (normy)

Podstawową normą międzynaro-

dową zawierającą wymagania dla

systemów zarządzania bezpieczeń-

stwem informacji jest:

Norma PN-ISO/IEC 27001: 2007

Technika informatyczna – Techniki

bezpieczeństwa – Systemy zarzą-

dzania bezpieczeństwem informacji

– Wymagania.

• Jest to norma, według której jed-

nostki uprawnione (akredytowa-

ne) przeprowadzają proces oce-

ny i certyfikacji. Norma definiuje

System zarządzania bezpieczeń-

stwem informacji (SZBI). Powi-

nien on stanowić część składową

systemu zarządzania instytucją

i być oparty na podejściu wyni-

kającym z ryzyka biznesowego.

Norma zaleca podejście syste-

mowe oparte na ciągłym dosko-

naleniu zgodnie z cyklem PDCA

(ang. Plan-Do-Check-Act) obej-

mującym: ustanowienie, wdro-

żenie, eksploatację, monitorowa-

nie, przegląd, a także utrzymanie

i doskonalenie SZBI.

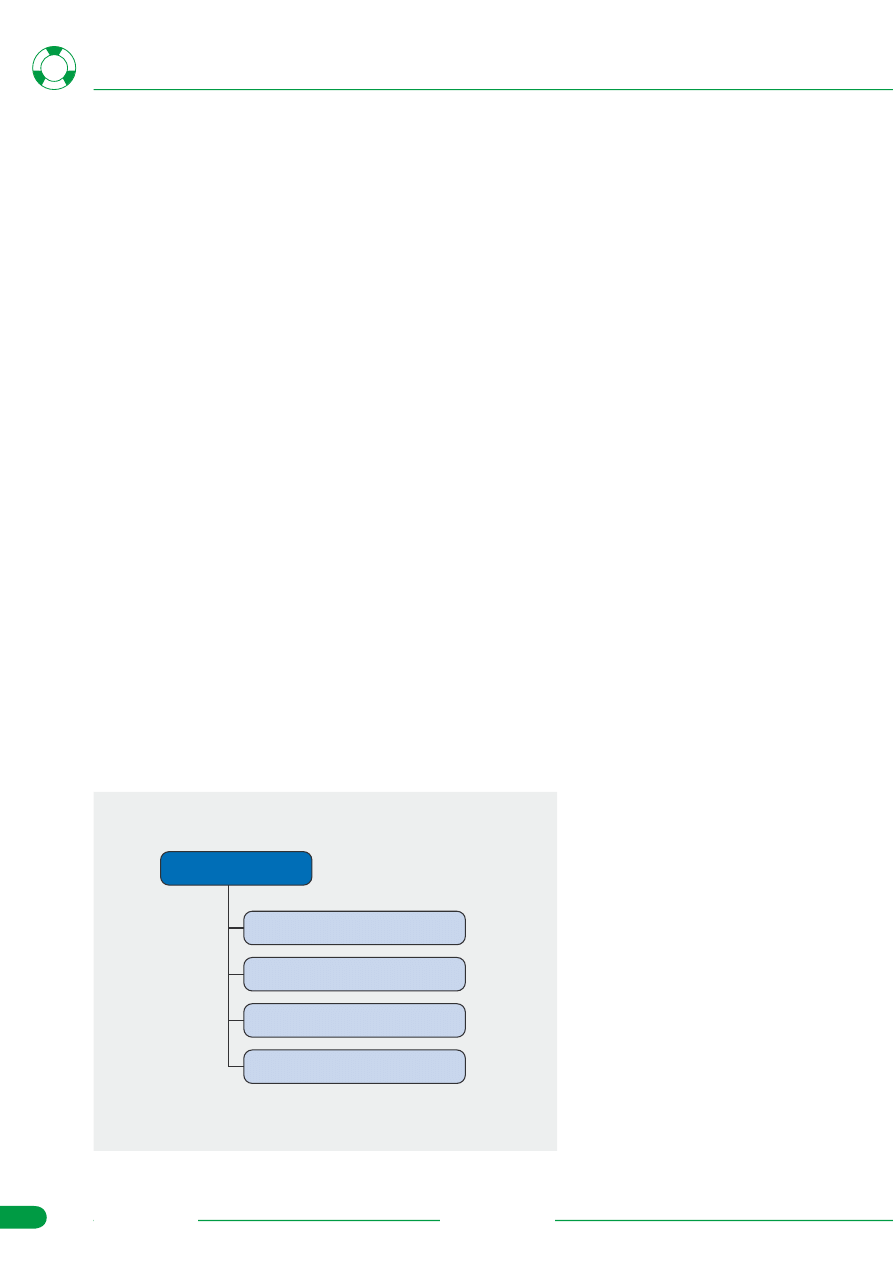

Rysunek 1.

Mikrootoczenie i makrootoczenie przedsiębiorstwa. Źródło: G.

Gierszewska, M. Romanowska, Analiza strategiczna przedsiębiorstwa, PWE

1995, str. 33

ekonomiczne

polityczne

społeczne

technologiczne

międzynarodowe

prawne

demograficzne

dostawcy

klienci

konkurenci istniejący

i potencjalni

MAKROOTOCZENIE

PRZEDSIĘ-

BIORSTWO

OTOCZENIE

KONKURENCYJNE

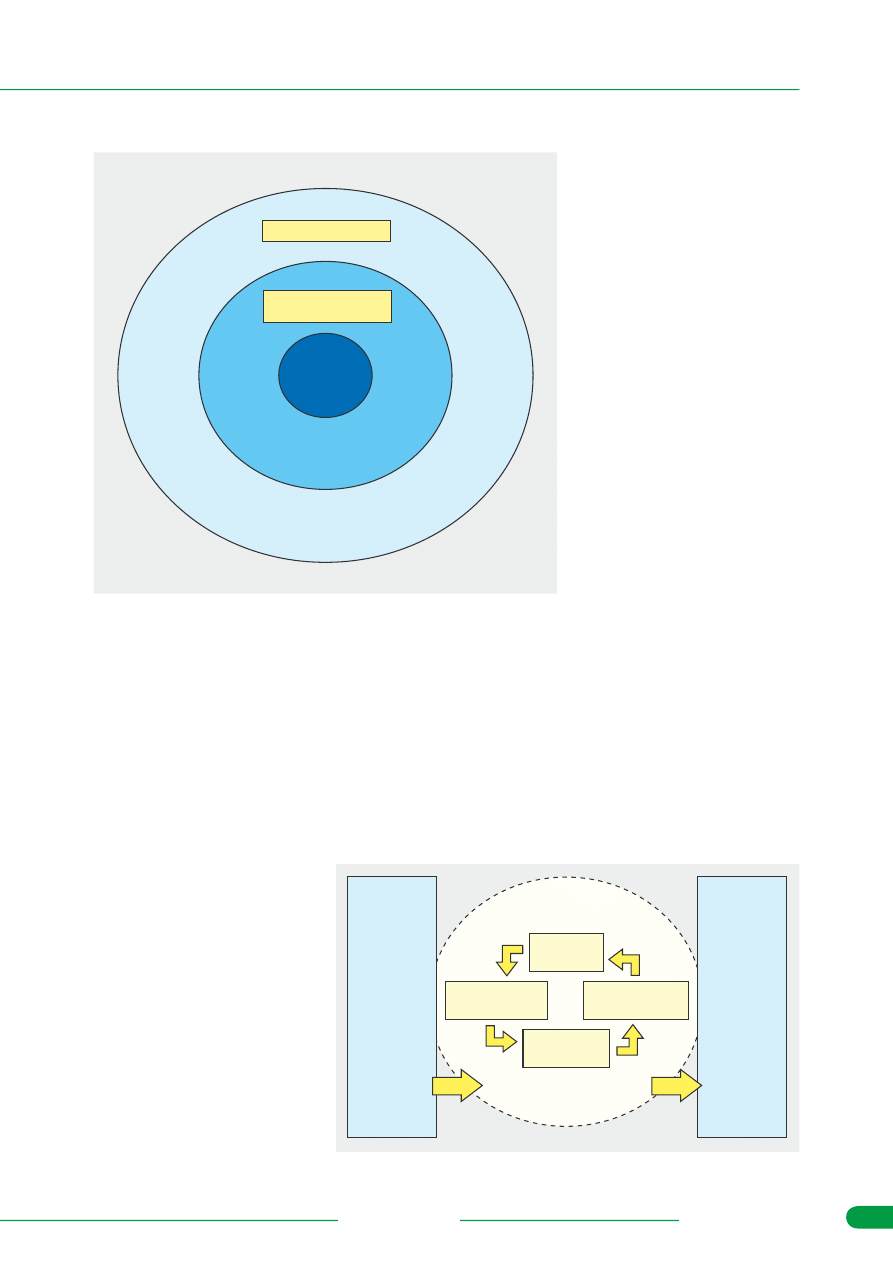

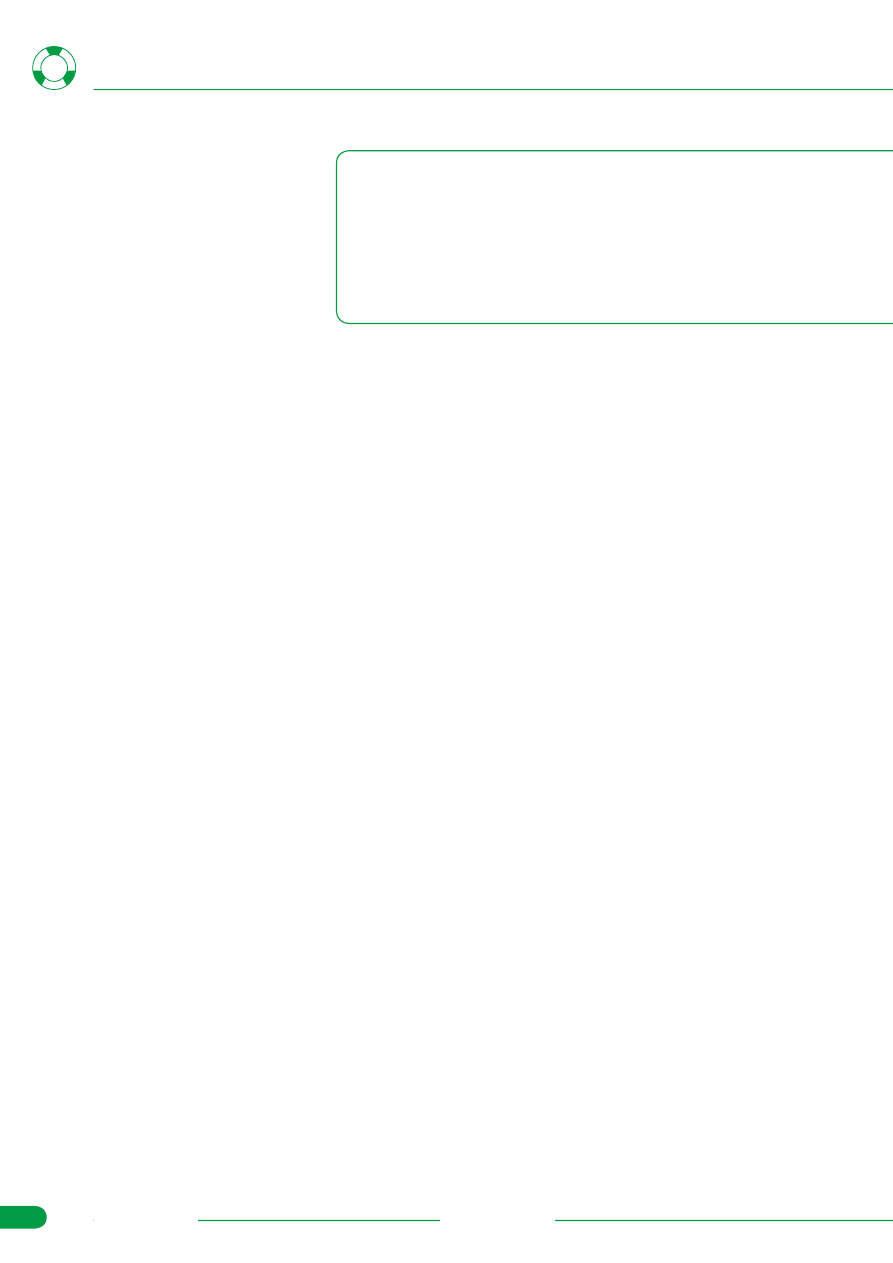

Rysunek 2.

Model PDCA stosowany w procesach SZBI

Wykonuj

(Do)

Działaj

(Act)

Utrzymanie

i doskonalenie ISMS

Wdrożenie

i eksploatacja ISMS

Planuj

(Plan)

Sprawdzaj

(Check)

Ustanowienie

ISMS

Monitorowanie

i przegląd ISMS

Wymagania

i oczekiwania

dotyczące

bezpieczeństwa

informacji

Zainteresowane

strony

Zarządzanie

bezpieczeństwem

informacji

Zainteresowane

strony

hakin9 Nr 9/2007

www.hakin9.org

Bezpieczna firma

62

• Norma PN-ISO/IEC 17799: 2007

Technika informatyczna – Tech-

niki bezpieczeństwa – Praktycz-

ne zasady zarządzania bezpie-

czeństwem informacji

Norma stanowi swego rodzaju prze-

wodnik (opis, wytyczne) dla firm, któ-

re chcą wdrożyć u siebie system bez-

pieczeństwa informacji tak, aby był

skuteczny. Celem normy jest wdroże-

nie mechanizmów zarządzania, któ-

re zapewnią, że bezpieczeństwo in-

formacji będzie istotnym elementem

funkcjonowania organizacji. Norma

dotyczy wszystkich obszarów bez-

pieczeństwa: fizycznego i środowi-

skowego, osobowego, IT, zarządza-

nia ciągłością działania i zapewnie-

nia zgodności z przepisami prawa.

Przygotowanie

do certyfikacji

Tworzenie, wdrażanie i eksploatowa-

nie Systemu zarządzania bezpieczeń-

stwem informacji wg PN-ISO/IEC

27001 odbywa się w cyklu składają-

cym się z czterech etapów: Planuj,

Wykonuj, Sprawdź, Działaj (PDCA)

(Rysunek 2). Norma opisuje te etapy

w sposób następujący:

• Planuj – Ustanowienie Polityki

bezpieczeństwa informacji. Obej-

muje cele, zakres stosowania,

procesy i procedury odpowiada-

jące zarządzaniu ryzykiem oraz

zwiększające bezpieczeństwo in-

formacji, tak, aby uzyskać wyni-

ki zgodne z ogólnymi zasadami

i celami instytucji. Jest to z całą

pewnością najtrudniejszy i – obok

opracowywania

dokumentacji

– najbardziej pracochłonny etap

wdrożenia SZBI.

• Wykonuj – Wdrożenie i eksplo-

atacja polityki bezpieczeństwa

informacji, zabezpieczeń, proce-

sów i procedur.

• Sprawdź – Szacowanie oraz

– tam, gdzie musi mieć zastoso-

wanie – pomiar wykonania pro-

cesów w odniesieniu do polityki

bezpieczeństwa informacji. Etap

ten obejmuje cele i praktyczne

doświadczenia oraz przekazy-

wanie najwyższemu kierownic-

twu wyników przeglądu.

• Działaj – Podejmowanie działań

korygujących i zapobiegawczych

w oparciu o wyniki przeglądu re-

alizowanego przez najwyższe

kierownictwo w celu osiągnięcia

stałego doskonalenia SZBI.

Poszczególne etapy modelu PDCA

są opisane w rozdziale 4.2 (Wdro-

żenie i eksploatacja SZBI) normy

PN-ISO/IEC 27001. W wymienionym

rozdziale opisane są działania, które

organizacja powinna podjąć na każ-

dym z czterech etapów. Poniżej opi-

szemy bardziej szczegółowo dzia-

łania organizacji w poszczególnych

etapach cyklu PDCA:

Planuj

– Ustanowienie SZBI

Celem działań podejmowanych na

tym etapie jest opracowanie wytycz-

nych do stworzenia rozwiązań i me-

chanizmów umożliwiających osią-

gnięcie przez organizację odpo-

wiedniego poziomu bezpieczeństwa.

Wdrażanie SZBI powinno rozpocząć

się od zdefiniowania zakresu, jakie-

go będzie dotyczyć SZBI. Następ-

nie należy określić i udokumento-

wać Politykę bezpieczeństwa infor-

macji. Zgodnie z normą PN-ISO/IEC

27001 ma to być dokument ogólny,

który wyznacza ogólny kierunek i za-

sady działania w odniesieniu do bez-

pieczeństwa informacji. Częścią Po-

lityki bezpieczeństwa informacji mu-

si być stworzenie odpowiedniej struk-

tury organizacyjnej, która zapew-

ni osiągnięcie zaplanowanych ce-

lów nadrzędnych organizacji, ponie-

waż wyznacza ona kierunek działa-

nia w zakresie bezpieczeństwa infor-

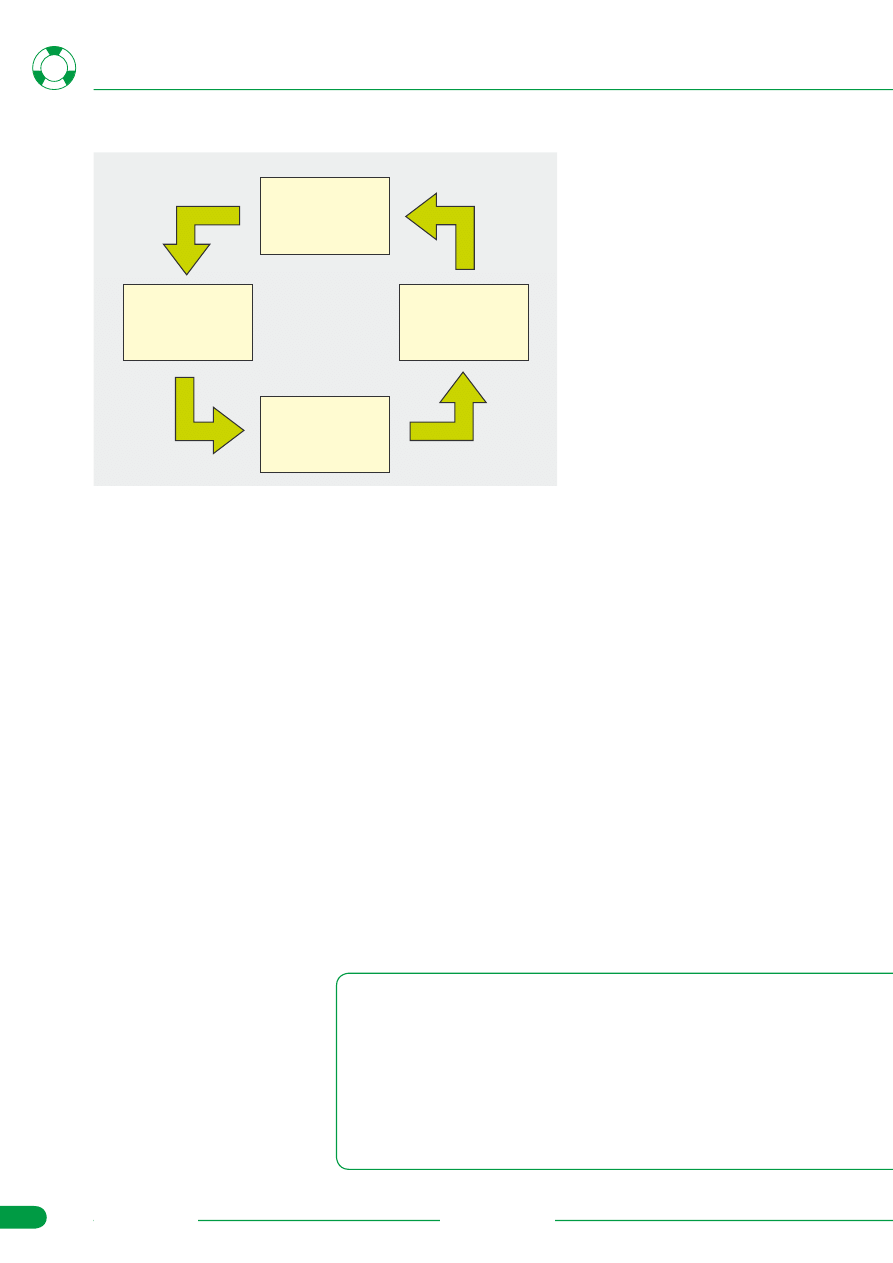

Rysunek 3.

Filozofia funkcjonowania systemu zarządzania

bezpieczeństwem informacji w oparciu o analizę ryzyka. Źródło: M. Borucki,

J. Łuczak (red.), Zarządzanie bezpieczeństwem informacji, str. 63

OCENA RYZYKA

UTRATY

INFORMACJI

WDROŻENIE PLANU

MINIMALIZACJI

RYZYKA UTRATY

INFORMACJI

OPRACOWANIE

PLANU

MINIMALIZACJI

RYZYKA UTRATY

INFORMACJI

MONITOROWANIE

PLANU

MINIMALIZACJI

RYZYKA UTRATY

IFORMACJI

Terminologia

• poufność zapewnienie dostępu do informacji tylko osobom upoważnionym. utrzy-

manie poufności wymaga, aby informacja nie była dostępna komukolwiek, kto nie

ma odpowiednich uprawnień,

• integralność – zapewnienie dokładności i kompletności informacji, i metod jej prze-

twarzania,

• dostępność – zapewnienie, że użytkownicy mogą korzystać z każdego zasobu in-

formacyjnego organizacji, kiedykolwiek i gdziekolwiek jest on potrzebny, zgodnie

ze stosownymi przywilejami.

Zarządzanie bezpieczeństwem – wdrożenie w instytucji

hakin9 Nr 9/2007

www.hakin9.org

63

macji w danej organizacji. Najważ-

niejszym elementem ustanowienia

Polityki bezpieczeństwa informa-

cji jest przyjęcie i zaakceptowanie

jej przez najwyższe kierownictwo w

organizacji. W praktyce najczęściej

próby takie podejmują działy telein-

formatyczne, rzadziej – inne jednost-

ki organizacyjne. Wsparcie i koordy-

nacja najwyższego kierownictwa or-

ganizacji pozwoli skoordynować pra-

ce nad wdrożeniem SZBI i zapewni

akceptację przez pracowników. Poli-

tyka bezpieczeństwa informacji po-

winna brać pod uwagę: wymagania

biznesowe dotyczące danej organi-

zacji w odniesieniu do obszaru jej

działania, wielkość i strukturę orga-

nizacyjną, typ konkurencji, wymaga-

nia prawne (bariery prawne), kryte-

ria zarządzania ryzykiem w organi-

zacji oraz metody i techniki jakie bę-

dą wykorzystywane podczas anali-

zy i zarządzania ryzykiem. Po zdefi-

niowaniu Polityki bezpieczeństwa in-

formacji należy zdefiniować obszar

analizy ryzyka i przeprowadzić samą

analizę ryzyka. Ważne jest, aby pro-

ces zarządzania ryzykiem (jak rów-

nież sama analiza ryzyka) był proce-

sem powtarzalnym i ciągle doskona-

lonym zgodnie z zasadą PDCA. Nor-

ma wymaga od organizacji zdefinio-

wania i opisania procesu analizy ry-

zyka oraz wyznaczenie kryteriów ak-

ceptowania ryzyka, nie narzucając

konkretnej metody analizy ryzyka,

a wymagając jedynie, by ten proces

był opisany i powtarzalny. Kolejnym

etapem wdrażania SZBI jest prze-

prowadzenie analizy ryzyka zgodnie

z ustanowioną procedurą czy kryte-

riami przez organizację, gdyż ocena

ryzyka utraty informacji jest jednym z

najważniejszych elementów wdraża-

nia i utrzymania SZBI. Okazuje się,

że na podstawie jej wyników ustalić

można, jakie środki kontroli bezpie-

czeństwa należy wdrożyć lub jakie

procedury organizacja winna opra-

cować. Jednocześnie analiza ryzyka

powinna polegać na rzeczywistych i

wiarygodnych informacjach. Oczy-

wiście na potrzeby niniejszego arty-

kułu nie będą omawiane szczegóło-

wo techniki analizy ryzyka, gdyż mo-

gą one z pewnością stanowić treść

odrębnych rozważań. Należy jednak

zawsze pamiętać, że tylko profesjo-

nalna analiza ryzyka pozwoli wdro-

żyć skuteczny SZBI. Następnym kro-

kiem organizacji, po zidentyfikowaniu

ryzyka, jest określenie trybu postę-

powania z każdym z wykrytych ry-

zyk. W SZBI możemy ograniczać ry-

zyka przez zastosowanie odpowied-

nich zabezpieczeń, przenosić ryzyka

(np. poprzez ubezpieczenie), unikać

ryzyka i akceptować ryzyka (nie ma

elementów ryzyka pozbawionych za-

grożeń wewnętrznych jak i zewnętrz-

nych – tzw. ryzyko szczątkowe, czyli

takie, które pozostaje po postępowa-

niu z ryzykiem) (Rysunek 3).

Należy pamiętać, że jednym z

najważniejszych celów wdrożenia

SZBI powinno być także zapewnie-

nie ciągłości działania organizacji. Z

tego też powodu warto przeprowa-

dzić analizę ciągłości działania (Bu-

siness Impact Analysis – BIA), po-

przez określenie strategii organizacji

w sytuacji wystąpienia zagrożeń.

Ostatnim etapem procesu usta-

nowienia SZBI jest uzyskanie akcep-

tacji kierownictwa, o czym mowa jest

w Rozdziale 4.2.1. (Akceptacja kie-

rownictwa dla proponowanych ryzyk

szczątkowych oraz autoryzacja kie-

rownictwa dla wdrożenia i eksploatacji

SZBI) i Rozdziale 5 Normy (Odpowie-

dzialność kierownictwa za zarządza-

nie i zapewnienie zasobów oraz szko-

lenie, uświadomienie i kompetencje).

Materialnymi produktami powstający-

mi na tym etapie są dokumenty:

• wytyczne do tworzenia Polityki

bezpieczeństwa informacji,

• program budowy Polityki bezpie-

czeństwa informacji,

• plan postępowania z ryzykiem.

Reasumując, ten etap cyklu – usta-

nowienie SZBI – kończyć się winien:

• określeniem zakresu SZBI (pro-

cesy, organizacja itp.),

• określeniem celu stosowania za-

bezpieczeń opartych o rezultaty

i wnioski wynikające z procesów

szacowania i postępowania z ry-

zykiem, np. wymagań bizneso-

wych, wymagań nadzoru czy wy-

magań prawnych w odniesieniu

do bezpieczeństwa informacji,

• udokumentowaną deklaracją po-

lityki SZBI,

• określeniem procedury i za-

bezpieczenia wspomagającego

SZBI,

• opisem metodyki szacowania ry-

zyka i planem postępowania z ry-

zykiem (zidentyfikować właściwe

zagrożenia, zidentyfikować i za-

klasyfikować aktywa organizacji

oraz ich wartość),

• udokumentowaniem procedury po-

trzebnej organizacji do zapewnie-

nia skutecznego planowania, eks-

ploatacji i sterowania procesami

bezpieczeństwa informacji oraz

opisempomiarów skuteczności za-

bezpieczeń,

• wyborem odpowiednich zabez-

pieczeń z Aneksu A Normy,

• udokumentowaną Deklaracją Sto-

sowania (dokument, w którym

opisano cele zabezpieczenia oraz

zabezpieczenia, które odnoszą

się i mają zastosowanie w SZBI

danej organizacji).

Norma PN-ISO/IEC 27001 narzuca

minimalną zawartość dokumentacji

Cykl Deminga

Filozofia jakości Wiliama E. Deminga (1900-93) wyrosła na doświadczeniach sukce-

su japońskiego przemysłu i totalnej krytyki amerykańskich metod zarządzania. Zosta-

ła ona na skalę masową zastosowana w Japonii w latach 50–tych XX wieku, a rezul-

tatem tego jest ekspansja japońskich produktów na niemal wszystkie rynki świata. De-

ming uznał, że proces tworzenia jakości produktu czy usługi zależy zarówno od robot-

ników, jak i menedżerów, przy czym 94% wszystkich problemów jakościowych w orga-

nizacji powstaje z winy kierownictwa, które musi zaangażować się w zarządzanie jako-

ścią i zapewnienie jakości przy współpracy z pracownikami. Podstawę wszystkich za-

sad Deminga stanowiła zasada ciągłego udoskonalania, znana dziś pod nazwą Cyklu

Deminga, Koła Deminga lub po prostu PDCA.

hakin9 Nr 9/2007

www.hakin9.org

Bezpieczna firma

64

SZBI w postaci udokumentowanych

procedur, co według zapisu zawar-

tego w Uwadze 1 rozdz. 4.3.1 PN-

ISO/IEC 27001 oznacza, że proce-

dura ma być zdefiniowana, udoku-

mentowana, wdrożona i utrzymy-

wana. Oznacza to więc, że każdy

ustanowiony i wdrożony SZBI po-

winien zawierać odniesienie co do

wymagań normy w udokumentowa-

nych procedurach przytaczanych

w tekście wymagań PN-ISO/IEC

27001.

Wykonaj – Wdrożenie

i stosowanie SZBI

Etap ten polega na wdrożeniu zabez-

pieczeń wybranych na poprzednim

etapie – Ustanawiania SZBI. Przede

wszystkim należy jednak wdrożyć

procedury zapewniające sprawne

działanie całego SZBI tzn. procedur i

zabezpieczeń związanych z:

• zarządzaniem ryzykiem,

• zarządzaniem eksploatacją i za-

sobami.

Jednym z najważniejszych elemen-

tów wdrażania i stosowania SZBI są

szkolenia mające na celu uświado-

mienie tak kierownictwu, jak i ca-

łemu personelowi organizacji, ce-

lu i korzyści płynących z wdroże-

nia SZBI.

Sprawdź –

Monitorowanie

i przegląd SZBI

Bardzo ważna cechą SZBI wg PN-

ISO/IEC 27001 jest jego zdolność

do samodoskonalenia. Żeby móc

osiągnąć taki stan we wdrożonym

SZBI, już na etapie procesu pro-

jektowania systemu muszą zostać

przewidziane mechanizmy reago-

wania na błędy systemu i incyden-

ty związane z bezpieczeństwem ak-

tywów w organizacji oraz procedu-

ry okresowych przeglądów SZBI.

Proces definicji takich działań wi-

nien być inicjowany i realizowany

nie tylko jeśli taki przypadek zaist-

nieje, lecz również jeśli występuje

hipotetyczne prawdopodobieństwo

wystąpienia określonej niepożąda-

nej sytuacji. Efektem ciągłego mo-

nitorowania SZBI są działania za-

pobiegawcze, które świadczą o pra-

widłowym zaprojektowaniu mecha-

nizmów doskonalenia systemu. Do

podstawowych narzędzi monitoro-

wania SZBI należą:

• przeglądy skuteczności działania

SZBI,

• przeglądy raportów ryzyka ak-

ceptowalnego,

• audyty wewnętrzne SZBI,

• przeglądy SZBI dokonywane

przez kierownictwo.

Działaj: Utrzymanie

i doskonalenie SZBI

Kolejny element, który jest często

zaniedbywany przez organizacje,

to utrzymanie i doskonalenie SZBI.

Procedury dotyczące reagowania

na błędy, incydenty oraz niezgod-

ności wykryte na drodze przeglądów

muszą skutkować podjęciem działań

korygujących lub zapobiegawczych.

Procedury działań korygujących po-

winny być dokładnie udokumento-

wane. Należy zwrócić uwagę, że to

działania korygujące wraz z korektą

są elementem usuwającym przyczy-

nę niezgodności oraz jej skutki. War-

te jest podkreślenia, że najczęściej

system zarządzania stwarza więcej

problemów podczas jego prawidło-

wego utrzymania, niż na etapie jego

ustanowienia i wdrożenia.

Każde z opisanych powyżej

działań cyklu PDCA jest wymaga-

ne przez normę, aby wdrażany w or-

ganizacji SZBI mógł spełniać jej wy-

magania.

Wybór organizacji

certyfikującej

Organizacja certyfikująca jest stro-

ną trzecią, która ocenia efektywność

SZBI i wydaje certyfikat stwierdzają-

cy spełnienie wymagań normy. Jak

praktyka wskazuje, dobór organiza-

cji certyfikujących jest dość skompli-

kowany.

Bez wątpienia osoby podejmują-

ce decyzję wyboru organizacji certy-

fikującej winny wziąć pod uwagę ta-

kie czynniki, jak doświadczenie ze-

społu audytorskiego, cenę, poziom

świadczonych usług, opinię na ryn-

ku i zasięg działania. Kluczową spra-

wą jest wybór organizacji certyfikują-

cej, która reprezentuje markę znaną

z rzetelności i solidności.

Do chwili obecnej w Polsce prze-

prowadzono około 20 akredytowa-

nych certyfikacji na zgodność z wy-

maganiami BS 7799-2 i ISO 27001,

przy prawie 3300 certyfikacji na

świecie (dane z początku 2007 r.).

Warto jednak podkreślić, że licz-

ba organizacji chcących certyfiko-

wać się w ISO 27001 stale rośnie

(do 2004 r. liczba organizacji z cer-

tyfikatem systemu bezpieczeństwa

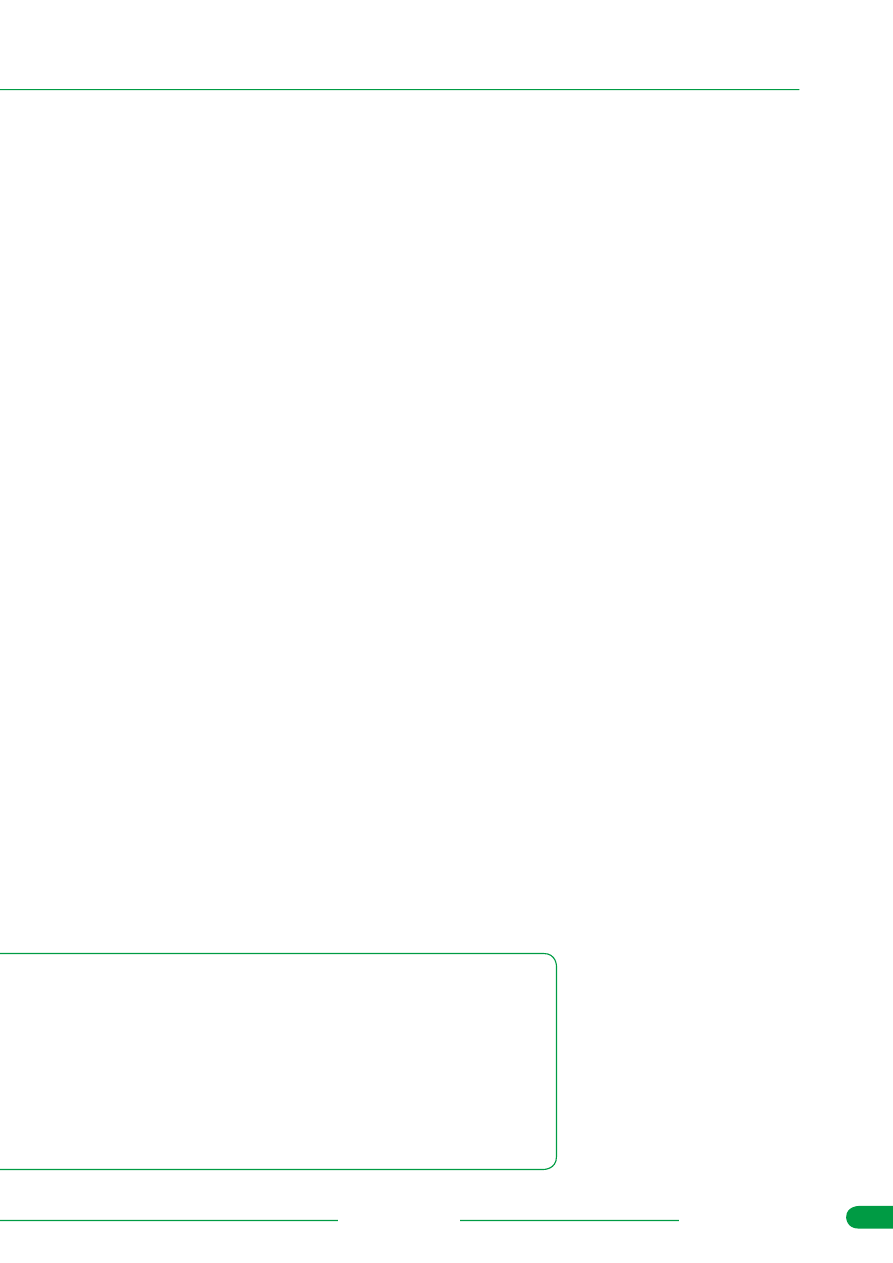

Rysunek 4.

Etapy prac jednostki certyfikującej

ETAPY CERTYFIKACJI

ETAP0 – PRZYGOTOWANIE

ETAP1 – AUDIT DOKUMENTACJI

ETAP2 – AUDIT WDROŻENIA

ETAP3 – DECYZJA

hakin9 Nr 9/2007

65

informacji w Polsce wynosiła zaled-

wie trzy).

Etapy certyfikacji SZBI

Po wdrożeniu Systemu zarządza-

nia bezpieczeństwem informacji or-

ganizacja, po uprzednim stwierdze-

niu gotowości do certyfikacji, wy-

stępuje do jednostki certyfikującej z

wnioskiem o przeprowadzenie audy-

tu certyfikacyjnego. Jednostka certy-

fikująca przeprowadza ocenę syste-

mu na zgodność z wymaganiami nor-

my ISO27001 i podejmuje decyzję o

formalnym spełnieniu kryteriów cer-

tyfikacyjnych poprzez przyznanie i

wydanie stosownego certyfikatu. W

przypadku niespełniania wymagań

normy, organizacji oczywiście odma-

wia się przyznania certyfikatu. Firmy

certyfikujące świadczą swoje usłu-

gi zgodnie z międzynarodowymi wy-

tycznymi określonymi w dokumen-

cie (przewodniku) ISO/IEC Guide 62:

1996, europejskiej normie EN-45012:

1998 Wymagania ogólne dotyczące

jednostek prowadzących ocenę oraz

certyfikację/rejestrację systemów ja-

kości, która jest podstawą Polskiej

Normy PN-EN 45012:2000.

Sprawdzanie, czy system jest

zgodny z normą odbywa się w for-

mie kilku – kilkunastodniowego au-

dytu (liczba dni zależy od wielkości

organizacji i stopnia złożoności reali-

zowanych procesów). Należy w tym

miejscu wspomnieć, że audyt syste-

mu zarządzania jakością to niezależ-

na ocena, która pozwala stwierdzić,

czy i w jakim stopniu system zarzą-

dzania firmą funkcjonuje oraz czy

jest zgodny z przyjętą normą i in-

nymi obowiązującymi wymagania-

mi i przepisami prawnymi. Poniżej

przedstawiamy skrótowo poszcze-

gólne etapy prac jednostki certyfiku-

jącej (Rysunek 4).

Etapy certyfikacji:

Etap 0 – Przygotowanie

• przygotowanie programu audytu

SZBI,

• ocena Deklaracji Stosowania,

• analiza przygotowanej przez or-

ganizację analizy ryzyka.

Omawiany etap związany jest z

wprowadzeniem firmy certyfikującej

do audytowanej organizacji. Ograni-

cza się do przeprowadzenia spotka-

nia z kadrą zarządzająca i kluczowy-

mi managerami odpowiedzialnymi za

wyniki i procesy oceny ryzyka. Wni-

kliwie oceniana jest także Deklaracja

Stosowania oraz omawiany jest har-

monogram przeprowadzanego audy-

tu. Etap 0 trwa najczęściej od 1 do 2

dni i odbywa się w siedzibie klienta.

Etap 1 – Audyt dokumentacji

SZBI

Etap 1 to przede wszystkim ocena

dokumentacji SZBI w siedzibie klien-

ta (trwa 1-2 dni). Główne zadania au-

dytorów to formalne sprawdzenie wy-

maganej dokumentacji i porównanie

jej z wymaganiami Normy. Sprawdza-

ny jest także nadzór nad dokumenta-

cją oraz jej dostępność. Szczegółowo

jest także dokonywany przegląd tre-

ści wybranej próby dokumentacji we-

wnętrznej certyfikowanej organizacji.

Etap 2 – Audyt wdrożenia

SZBI

• ocena skuteczności wybranych

zabezpieczeń,

Literatura

• Tomasz Polaczek, Audyt bezpieczeństwa informacji w praktyce, Wydawnictwo HE-

LION, 2006,

• Jacek Łuczak (red.), Zarządzanie bezpieczeństwem informacji, Oficyna Współ-

czesna, 2004,

• Donald L. Pipki, Bezpieczeństwo informacji. Ochrona globalnego przedsiębior-

stwa, Wydawnictwo Naukowo-Techniczne, 2002,

• Norma PN ISO/IEC 27001:2007,

• Norma PN ISO/IEC 17779:2007.

hakin9 Nr 9/2007

www.hakin9.org

Bezpieczna firma

66

• ocena wdrożenia SZBI,

• ocena efektów SZBI (Cykl

PDCA).

Etap ten to głównie ocena przez au-

dytorów wdrożeń i skuteczności wy-

branych zabezpieczeń oraz bada-

nie funkcjonowania systemu zarzą-

dzania w praktyce (wyniki przeglą-

du systemu zarządzania, wyniki au-

dytów wewnętrznych, ocena ryzyk,

skuteczność działań korygujących i

zapobiegawczych). Etap 2 trwa od

kilku do kilkudziesięciu dni (w zależ-

ności od wielkości certyfikowanej or-

ganizacji) i odbywa się poprzez prze-

prowadzanie wywiadów z kluczowy-

mi pracownikami organizacji.

Etap 3 – Decyzja i

(nie)wydanie certyfikatu

Po certyfikacji następuje Audyt nad-

zoru i Audyt wznawiający.

Audyt nadzoru pozwala ocenić

skuteczność funkcjonowania SZBI

oraz skuteczność wybranych przez

organizację zabezpieczeń. Odbywać

się winien co najmniej raz na 6 mie-

sięcy (5 nadzorów przez 3 lata cer-

tyfikacji). Z kolei audyt wznawiający,

który obejmuje wszystkie obszary

posiadanego certyfikatu, skupia się

przede wszystkim wokół przygoto-

wania nowego programu audytu na

następne 3 lata oraz weryfikacji za-

kresu skuteczności wybranych za-

bezpieczeń i przyjęciu zmian w sys-

temie zarządzania. Certyfikat zgod-

ności z normą ISO 27001 potwier-

dza, że System zarządzania bezpie-

czeństwem informacji został w da-

nej organizacji sprawdzony i okazał

się zgodny ze standardem stanowią-

cym zbiór najlepszych praktyk w za-

kresie bezpieczeństwa przetwarza-

nych informacji. Certyfikat trzeciej

strony wydany przez niezależną jed-

nostkę certyfikującą stanowi dowód,

że audytowana organizacja podjęła

niezbędne działania, żeby zabezpie-

czyć informacje przez siebie prze-

twarzane.

Korzyści

z wdrożenia SZBI

Wśród oczywistych korzyści wynika-

jących z wdrożenia Systemu zarzą-

dzania bezpieczeństwem informacji

należy wymienić:

• uzyskanie przez organizację wia-

rygodnego poziomu bezpieczeń-

stwa informacji,

• wzrost bezpieczeństwa działania

organizacji,

• wzrost wiarygodności organiza-

cji w relacjach z kontrahentami

(uzyskanie przewagi nad konku-

rencją),

• ograniczenie ryzyka utraty, znie-

kształcenia, niepowołanego do-

stępu do zasobów informacyj-

nych,

• możliwość zdefiniowania i ocenę

ryzyk biznesowych organizacji

oraz, w miarę możliwości, prze-

ciwdziałanie ich powstaniu,

• podniesienie świadomości pra-

cowników w zakresie bezpie-

czeństwa informacji.

Podsumowanie

Jak pokazuje praktyka, wdrożenie

SZBI nie zagwarantuje 100% bez-

pieczeństwa, ale często pomaga w

stałym podwyższaniu poziomu bez-

pieczeństwa informacji w sposób

efektywny i planowy. SZBI zapew-

nia organizacjom odpowiedni po-

ziom ciągłości działania, pomaga

minimalizować ewentualne straty w

wyniku występowania incydentów

bezpieczeństwa oraz powoduje sto-

sowanie efektywnych działań w sto-

sunku do nakładów ponoszonych na

jego wdrożenie i utrzymanie.

Należy jednak zwrócić uwagę

na fakt, że duża część organizacji

zarządza informacją, która powin-

na być chroniona lub zabezpieczo-

na, ale nie są w tym kierunku po-

dejmowane żadne działania zarząd-

cze. Chodzi tutaj zwłaszcza o orga-

nizacje, które przetwarzają informa-

cje nie tyle stricte biznesowe, ale in-

ne informacje chronione przez pra-

wo (np. urzędy państwowe, jednost-

ki samorządu terytorialnego, są-

dy, szpitale itp.). W obowiązującym

w kraju prawodawstwie funkcjonu-

je kilka ustaw dotyczących bezpo-

średnio lub pośrednio ochrony infor-

macji, m. in.:

• Ustawa z dnia 22 stycznia 1999 r.

o ochronie informacji niejawnych

(Dz. U. z 2005 r. Nr 196 poz.

1631 z późn. zm.).

• Ustawa z dnia 29 sierpnia 1997

r. o ochronie danych osobowych.

(Dz. U. z 2002 r. Nr 101 poz. 926

z późn. zm.).

• Ustawa z dnia 27 lipca 2001 r. o

ochronie baz danych (Dz. U. z

2001 r. Nr 128 poz. 1402 z późn.

zm.).

• Ustawa z dnia 16 kwietnia 1993

r. o zwalczaniu nieuczciwej kon-

kurencji (Dz. U. z 2003 r. Nr 153,

poz. 1503 z późn. zm.).

• Ustawa z dnia 6 września 2001 r.

o dostępie do informacji publicz-

nej (Dz. U. z 2001 r. Nr 112, poz.

1198 z późn. zm).

Ustawy te narzucają organizacjom

tryb postępowania z chronionymi

informacjami zgodnie z przepisami

ustaw, w związku z czym możemy

spodziewać się w najbliższym cza-

sie zwiększonego zainteresowania

ustanowieniem i wdrożeniem Syste-

mu zarządzania bezpieczeństwem

informacji w wielu instytucjach pań-

stwowych i samorządowych. To z

pewnościądobry prognostyk dla firm

zajmujących się wdrażaniem i certy-

fikacją SZBI. l

O autorze

Artur Kostowski – prawnik i socjolog, doktorant Instytutu Organizacji i Zarządzania w

Przemyśle ORGMASZ w Warszawie. Specjalista w zakresie tworzenia dokumenta-

cji i procedur bezpiecznego przetwarzania informacji, zgodnie z normami prawnymi i

międzynarodowymi. Audytor systemów zarządzania jakością i systemu zarządzania

bezpieczeństwem informacji, mediator gospodarczy. Redaktor portalu internetowego

www.ochronainformacji.pl.

Kontakt z autorem, e-mail: a.kostowski@ochronainformacji.pl

Wyszukiwarka

Podobne podstrony:

Projekt wdrożenia systemu zarządzania jakością

Korzysci z wdrozenia systemu zarządzania środowiskowego

Opracowanie i wdrożenie Systemu Zarządzania Jakością było dużym wysiłkiem organizacyjnym

HONDA 2007 Fit Security System User s Information

informatyczne systemy zarzadzan Nieznany

informatyczne systemy zarządzania

Zarządzanie informacją - systemy CRM, ŚCIĄGI Z RÓŻNYCH DZIEDZIN, zarzadzanie

system zarządzania bazami danych access, Pomoce naukowe, studia, informatyka

Informatyczne systemy zarządzania, =======1=======

2007 10 Audyt systemów informatycznych

09 Zarządzanie informacją i obiegiem dokumentów

4 Systemy zarządzania bezpieczeństwem informacji

17-09-2005 Wstęp do informatyki Systemy Liczbowe, Systemy Liczbowe

metody29, W ujęciu organizacji i zarządzania, struktura jest systemem przetwarzającym informacje na

Informatyczne systemy zarządzania

2007 04 Analiza ryzyka – Zarządza nie Bezpieczeństwem Informacji

więcej podobnych podstron