56

OBRONA

HAKIN9 5/2009

D

ane osobowe w rozumieniu ustawy o

ochronie danych osobowych są to wszelkie

informacje dotyczące zidentyfikowanej

lub możliwej do zidentyfikowania osoby fizycznej.

Pod pojęciem bezpieczeństwa danych osobowych

należy rozumieć ochronę poufności, rozliczalności

i integralności danych osobowych bez względu na

sposób ich przetwarzania, tradycyjny (manualny)

czy też w systemie informatycznym. Bezpieczeństwo

danych osobowych należy zapewnić przed

rozpoczęciem oraz w trakcie przetwarzania

danych osobowych. Obowiązek ochrony danych

osobowych spoczywa na administratorze danych.

Administratorem danych w rozumieniu ustawy jest:

organ, jednostka organizacyjna, podmiot lub osoba,

decydująca o celach i środkach przetwarzania

danych osobowych. Zgodnie z art. 36 ust. 1

ustawy, administrator danych jest obowiązany

zastosować środki techniczne i organizacyjne

zapewniające ochronę danych osobowych

odpowiednią do zagrożeń oraz kategorii danych

objętych ochroną. Przepisy ustawy enumeratywnie

wskazują zagrożenia związane z przetwarzaniem

danych osobowych. Dane osobowe należy

zabezpieczyć przed ich udostępnieniem osobom

nieupoważnionym, zabraniem przez osobę

uprawnioną, przetwarzaniem z naruszeniem ustawy

oraz zmianą, utratą, uszkodzeniem lub zniszczeniem.

W celu nadzorowania przestrzegania zasad ochrony

danych osobowych w organizacji wyznacza się

administratora bezpieczeństwa informacji (ABI). ABI

odpowiada między innymi za: nadzór nad zakresem

ANDRZEJ GUZIK

Z ARTYKUŁU

DOWIESZ SIĘ

co powinien zawierać dokument

polityki bezpieczeństwa danych

osobowych oraz poznasz

zasady jego opracowywania.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawowe zasady

ochrony danych osobowych.

dostępu osób upoważnionych do przetwarzania

danych osobowych, nadzór nad sposobem

przetwarzania danych osobowych w systemach

informatycznych, za kontrolę zgodności systemu

informatycznego z wymaganiami określonymi w

przepisach prawa oraz za reakcję na incydenty

naruszenia bezpieczeństwa danych osobowych.

Jak wynika z praktyki audytorskiej oraz z

ostatniego sprawozdania z działalności GIODO (za

2007 rok) instytucje nie radzą sobie z obowiązkiem

zabezpieczenia danych osobowych, wynikającym

z art. 36 – 39 ustawy (Rozdział 5 – Zabezpieczenie

danych), w tym z obowiązkiem prowadzenia

dokumentacji opisującej sposób przetwarzania

danych osobowych oraz zastosowanych środków

technicznych i organizacyjnych, które mają zapewnić

ochronę przetwarzanych danych osobowych.

Polityka bezpieczeństwa danych osobowych stanowi

podstawowy dokument opisujący sposób i zasady

przetwarzania danych osobowych u administratora

danych. Od dokumentacji przetwarzania danych

osobowych najczęściej rozpoczyna się kontrola u

administratora danych. W praktyce obserwuje się

dwie tendencje: albo dokumentacja opracowana

przez administratora danych jest zbyt lakoniczna, nie

zawiera wszystkich wymaganych informacji, albo

jest zbyt szczegółowa (zawiera za dużo szczegółów

technicznych). Częstym błędem jest publikacja

ww. dokumentacji na stronie WWW administratora

danych w zakładce BIP (Biuletyn Informacji

Publicznej). W tym miejscu warto zauważyć, że

sposób zabezpieczenia danych osobowych

Stopień trudności

Polityka

ochrony danych

osobowych

Polityka bezpieczeństwa, oprócz wymagań wynikających z przepisów

prawa, powinna uwzględniać zalecenia Generalnego Inspektora

Ochrony Danych Osobowych w tym zakresie oraz wymagania

polskich norm dotyczących bezpieczeństwa informacji.

57

POLITYKA BEZPIECZEŃSTWA

HAKIN9

5/2009

stanowi tajemnicę administratora danych

i wymaga zachowania poufności. Dostęp

do szczegółów, zgodnie z zasadą wiedzy

koniecznej, powinien mieć wąski krąg osób

– tylko osoby uprawnione i upoważnione.

Rozporządzenie Ministra Spraw

Wewnętrznych i Administracji z dnia 29

kwietnia 2004 r. w sprawie dokumentacji

przetwarzania danych osobowych oraz

warunków technicznych i organizacyjnych,

jakim powinny odpowiadać urządzenia

i systemy informatyczne służące do

przetwarzania danych osobowych (Dz. U.

z 2004 r. Nr 100, poz. 1024), konkretyzuje

ten obowiązek. Na dokumentację

przetwarzania danych osobowych składa

się polityka bezpieczeństwa oraz instrukcja

zarządzania systemem informatycznym

służącym do przetwarzania danych

osobowych. W starym rozporządzeniu, już

nieobowiązującym (Rozporządzenie Ministra

Spraw Wewnętrznych i Administracji z dnia

3 czerwca 1998 roku w sprawie określenia

podstawowych warunków technicznych i

organizacyjnych, jakim powinny odpowiadać

urządzenia i systemy informatyczne służące

do przetwarzania danych osobowych – Dz.

U. Nr 80, poz. 521, z późn. zm.) była mowa

jeszcze o instrukcji postępowania w sytuacji

naruszenia ochrony danych osobowych.

Dobra praktyka wskazuje na potrzebę

opracowania takiej instrukcji, choć prawo tego

nie wymaga. Problem naruszenia ochrony

danych osobowych jest zbyt poważny, aby

sprawę tę pozostawić bez uregulowania,

chyba że zasady te określono w innym

dokumencie (w polityce bezpieczeństwa

danych osobowych lub instrukcji zarządzania

systemem informatycznym służącym do

przetwarzania danych osobowych).

Administrator danych ma obowiązek

opracowania polityki bezpieczeństwa w

formie pisemnej zawsze, bez względu na to,

czy przetwarza dane osobowe w sposób

manualny, czy w systemie informatycznym.

Natomiast instrukcję zarządzania systemem

informatycznym służącym do przetwarzania

danych osobowych opracowuje się w

przypadku, gdy dane osobowe przetwarza się

tylko przy użyciu systemów informatycznych.

Polityka bezpieczeństwa, o której mowa

w rozporządzeniu, dotyczy grupy informacji

– danych osobowych. W odróżnieniu od

polityki bezpieczeństwa informacji, o której

mowa w polskiej normie PN-ISO/IEC 17799:

2007 Technika informatyczna – Techniki

bezpieczeństwa – Praktyczne zasady

zarządzania bezpieczeństwem informacji,

w literaturze przedmiotu używa się pojęcia

polityka bezpieczeństwa danych osobowych.

Paragraf 4 rozporządzenia enumeratywnie

wylicza, co powinien zawierać dokument

polityki bezpieczeństwa. Na dokument ten

składają się wykazy i tabele opisujące: obszar

przetwarzania danych osobowych, zbiory

danych osobowych, strukturę zbiorów danych

osobowych, sposób przepływu danych

pomiędzy systemami informatycznymi

oraz środki organizacyjne i techniczne

zapewniające ochronę przetwarzanych

danych osobowych. Należy zauważyć,

że wyżej wymienione rozporządzenie

określa minimalne wymagania w zakresie

bezpieczeństwa danych osobowych.

Administrator danych może dodatkowo

zastosować inne środki ochrony w celu

zapewnienia bezpieczeństwa przetwarzania

danych osobowych, niż to wynika z wymagań

określonych w ustawie i rozporządzeniu

MSWiA.

Zdaniem autora, wymagania określone w

rozporządzeniu powinny stanowić załączniki

do polityki bezpieczeństwa. Natomiast

dokument polityki bezpieczeństwa powinien

zgodnie z definicją polityki, zawartą w normie

terminologicznej, (PN-I-02000: 2002 Technika

informatyczna – Zabezpieczenia w systemach

informatycznych – Terminologia) zawierać

zbiór praw, reguł i wskazówek praktycznych

regulujących sposób zarządzania, ochrony

i dystrybucji informacji wrażliwej. W naszym

przypadku danych osobowych.

Norma PN-ISO/IEC 17799 zaleca,

aby dokument polityki bezpieczeństwa

informacji zawierał deklarację zaangażowania

kierownictwa i określał podejście organizacji

do zarządzania bezpieczeństwem

informacji. Według normy, dokument polityki

bezpieczeństwa informacji powinien zawierać

w szczególności:

• definicję bezpieczeństwa informacji,

jego ogólne cele, zakres oraz znaczenie

bezpieczeństwa jako mechanizmu

umożliwiającego współużytkowanie

informacji,

• oświadczenie o intencjach kierownictwa,

potwierdzające cele i zasady

bezpieczeństwa informacji w odniesieniu

do strategii i wymagań biznesowych,

• strukturę wyznaczania celów stosowania

zabezpieczeń i zabezpieczeń, w tym

strukturę szacowania i zarządzania

ryzykiem,

• krótkie wyjaśnienie polityki

bezpieczeństwa, zasad, norm i wymagań

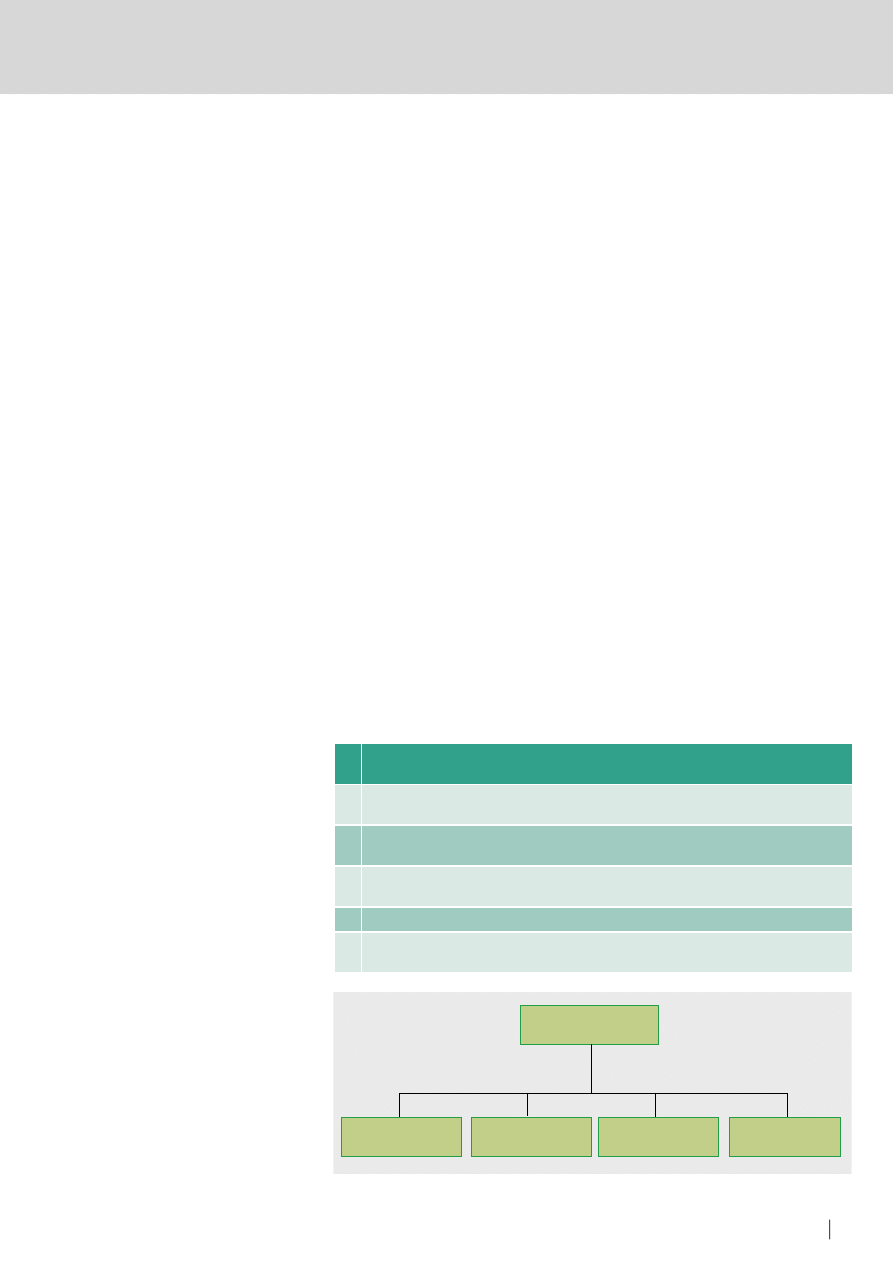

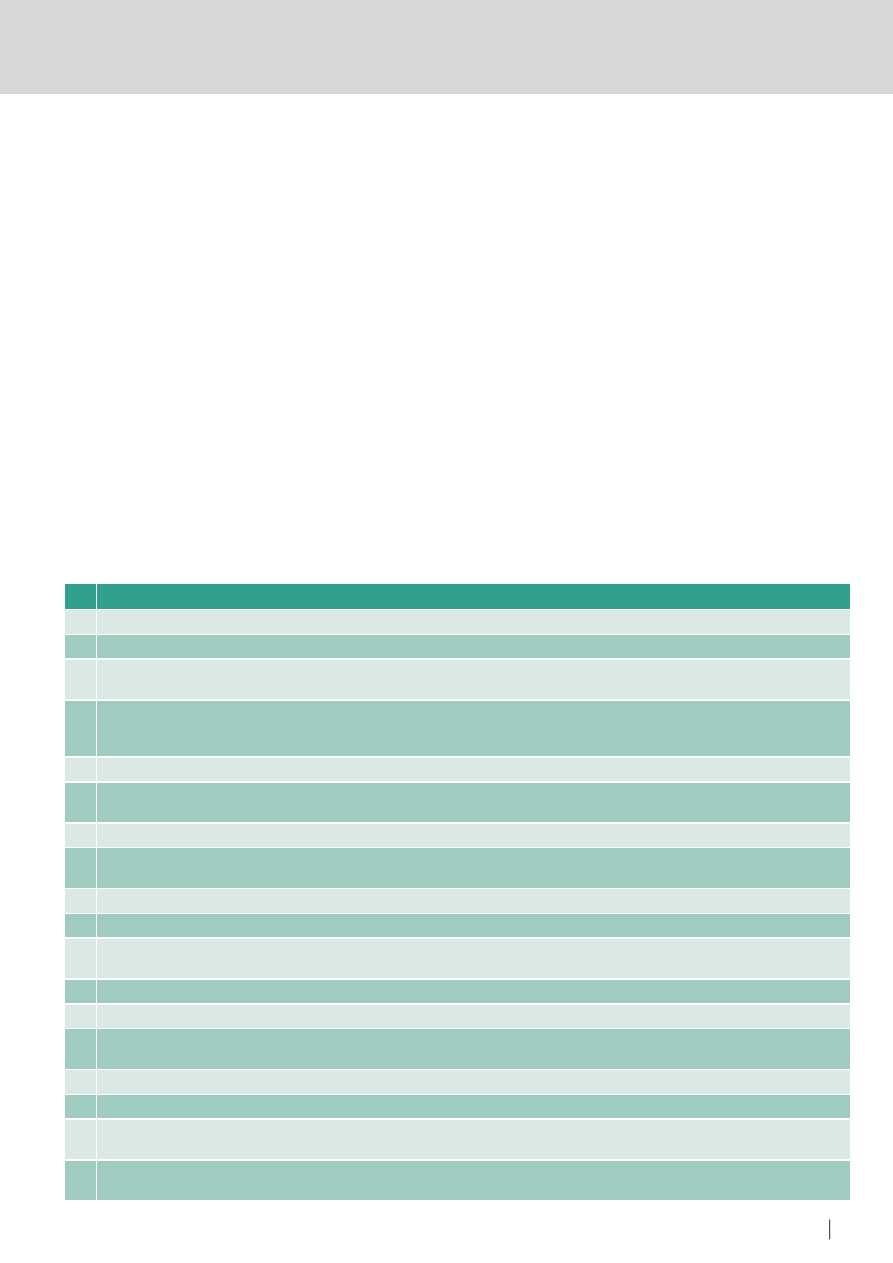

Tabela 1.

Zawartość dokumentu Polityka bezpieczeństwa danych osobowych wg przepisów prawa

Lp

Polityka bezpieczeństwa

danych osobowych wg przepisów prawa

1

Wykaz budynków, pomieszczeń lub części pomieszczeń, tworzących obszar,

w których przetwarzane są dane osobowe

2

Wykaz zbiorów danych osobowych wraz ze wskazaniem programów zastosowanych

do przetwarzania tych danych

3

Opis struktury zbiorów danych wskazujący zawartość poszczególnych pól

informacyjnych i powiązania między nimi

4

Sposób przepływu danych pomiędzy poszczególnymi systemami

5

Określenie środków technicznych i organizacyjnych niezbędnych dla zapewnienia

poufności, integralności i rozliczalności przetwarzanych danych

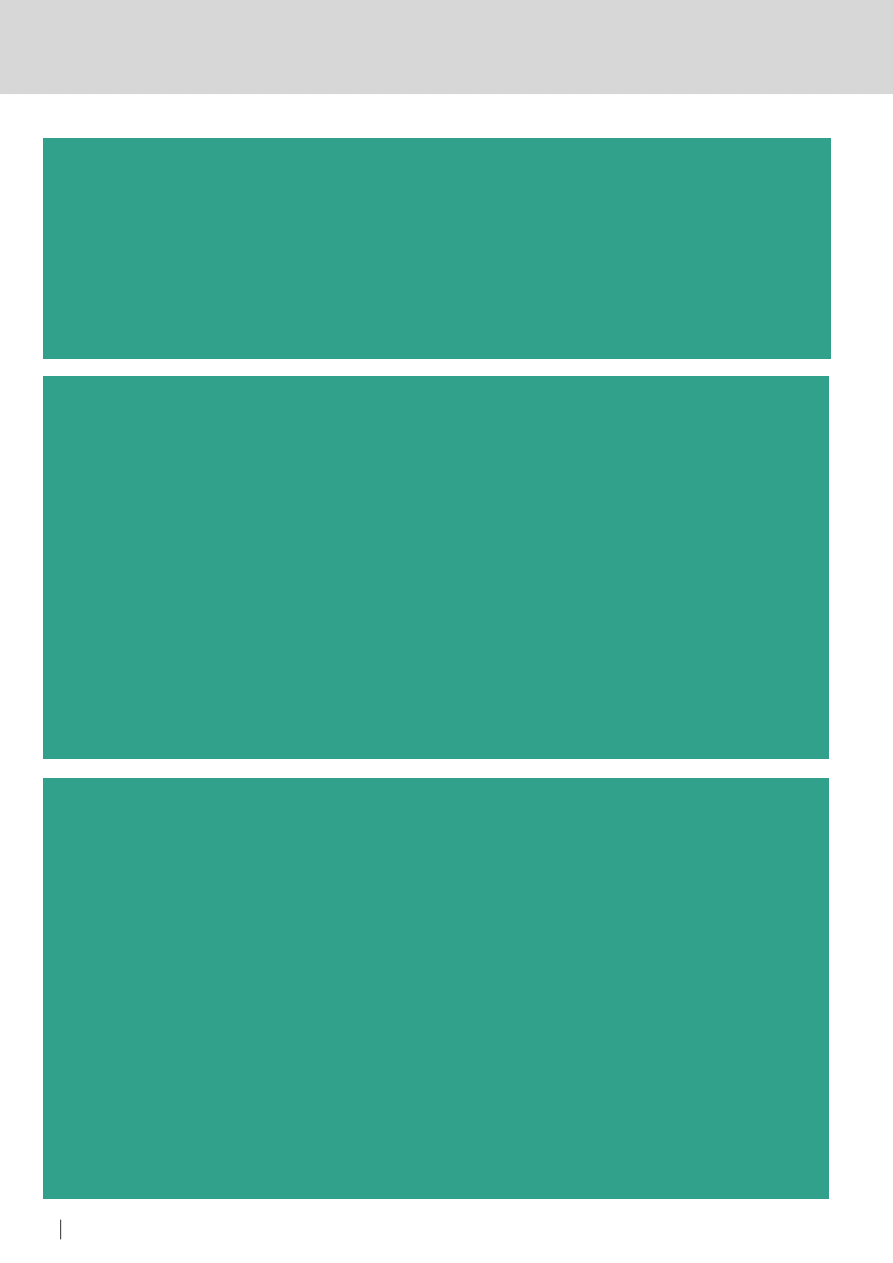

Rysunek 1.

Hierarchia polityk bezpieczeństwa

���������

�������������������������

�����������������������

����������������

�����������������������

����������������������

�����������������������

���������������������

����

��������

OBRONA

58

HAKIN9 5/2009

POLITYKA BEZPIECZEŃSTWA

59

HAKIN9

5/2009

zgodności mających szczególne

znaczenie dla organizacji:

• zgodność z prawem, regulacjami

wewnętrznymi i wymaganiami

wynikającymi z umów,

• wymagania dotyczące kształcenia,

szkoleń i uświadamiania w dziedzinie

bezpieczeństwa,

• zarządzanie ciągłością działania

biznesowego,

• konsekwencje naruszenia polityki

bezpieczeństwa,

• definicje ogólnych i szczególnych

obowiązków w odniesieniu do

zarządzania bezpieczeństwem informacji,

w tym zgłaszania incydentów związanych

z bezpieczeństwem informacji,

• odsyłacze do dokumentacji mogące

uzupełniać politykę, np. bardziej

szczegółowych polityk bezpieczeństwa i

procedur dotyczących poszczególnych

systemów informatycznych lub

zalecanych do przestrzegania przez

użytkowników zasad bezpieczeństwa.

Polityka bezpieczeństwa informacji jest

polityką nadrzędną, dotyczy wszystkich grup

informacji przetwarzanych w organizacji:

danych osobowych, informacji biznesowych

(informacji stanowiących tajemnice

przedsiębiorstwa), informacji niejawnych

i innych tajemnic prawnie chronionych.

Natomiast polityka bezpieczeństwa danych

osobowych jest polityką bezpieczeństwa

drugiego poziomu, dotyczy grupy informacji

– danych osobowych.

Na podmiotach, które realizują zadania

publiczne ciąży dodatkowy obowiązek

opracowania polityki bezpieczeństwa

dla systemów teleinformatycznych

(PBSI) używanych przez ten podmiot do

realizacji zadań publicznych. Zgodnie z

Rozporządzeniem Rady Ministrów z dnia

11 października 2005 roku w sprawie

minimalnych wymagań dla systemów

informatycznych (Dz. U. Nr 212, poz. 1766),

przy opracowywaniu PBSI należy uwzględniać

postanowienia polskich norm z zakresu

bezpieczeństwa informacji (głównie ISO

17779). Powyższa polityka powinna odnosić

się również do systemów informatycznych,

w których przetwarza się dane osobowe.

Jest to polityka bezpieczeństwa trzeciego

poziomu (poziom pierwszy stanowi polityka

bezpieczeństwa informacji, poziom drugi

natomiast stanowią polityki bezpieczeństwa

grup informacji, w tym polityka

bezpieczeństwa danych osobowych).

Załącznikiem do PBSI powinna

być wówczas instrukcja zarządzania

systemem informatycznym służącym do

przetwarzania danych osobowych, która

konkretyzuje zasady przetwarzania danych

osobowych przetwarzanych w systemie

informatycznym. Instrukcja ta razem z polityką

bezpieczeństwa danych osobowych składa

się na dokumentację przetwarzania danych

osobowych.

Dokumentację bezpieczeństwa

opracowuje się po przeprowadzeniu

analizy zagrożeń i ryzyka z uwzględnieniem

warunków charakterystycznych dla jednostki

organizacyjnej, w której dane osobowe

mają być przetwarzane. Analizy ryzyka

można dokonać stosując na przykład

metody opisane w raporcie technicznym

ISO/IEC TR 13335-3 Technika informatyczna

– Wytyczne do zarządzania bezpieczeństwem

systemów informatycznych Część 3: Techniki

zarządzania bezpieczeństwem systemów

informatycznych. Raport ten przedstawia

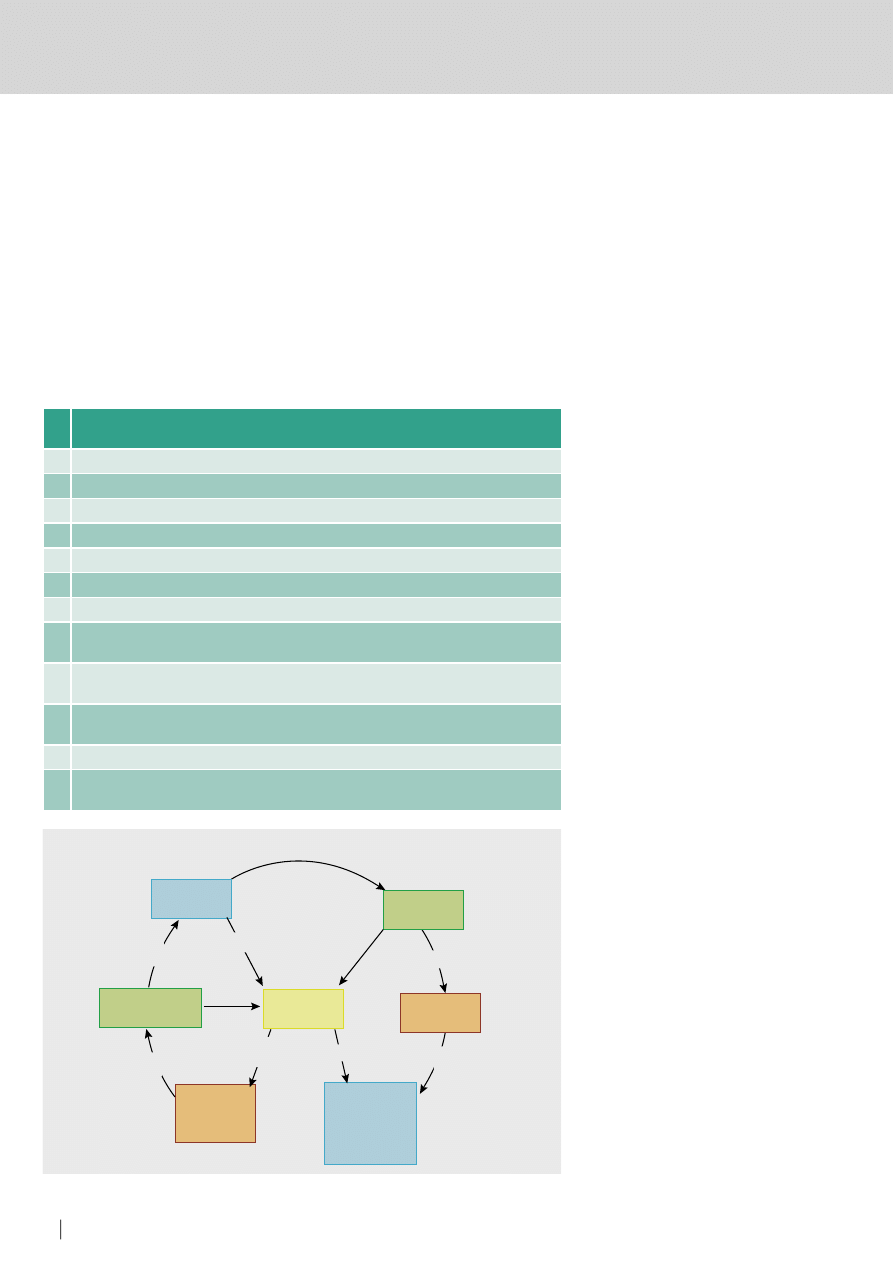

Tabela 2.

Zawartość dokumentu Polityka bezpieczeństwa danych osobowych wg

dobrych praktyk

Lp

Polityka bezpieczeństwa

danych osobowych wg dobrych praktyk

1

Podstawa prawna

2

Cel i zakres dokumentu

3

Postanowienia administratora danych

4

Struktura zarządzania ochroną danych osobowych

5

Zasady ochrony danych osobowych

6

Odpowiedzialność za ochronę danych osobowych

7

Zakres rozpowszechnienia dokumentu

8

Załącznik nr 1 – Wykaz budynków, pomieszczeń lub części pomieszczeń,

tworzących obszar, w których przetwarzane są dane osobowe

9

Załącznik nr 2 – Wykaz zbiorów danych osobowych wraz ze wskazaniem

programów zastosowanych do przetwarzania tych danych

10 Załącznik nr 3 – Opis struktury zbiorów danych wskazujący zawartość

poszczególnych pól informacyjnych i powiązania między nimi

11 Załącznik nr 4 – Sposób przepływu danych pomiędzy poszczególnymi systemami

12 Załącznik nr 5 – Określenie środków technicznych i organizacyjnych niezbędnych

dla zapewnienia poufności, integralności i rozliczalności przetwarzanych danych

Rysunek 2.

Zarządzanie ryzykiem

������

��������������

����������

���������

����������

�������

��������

�����������������

��������������

����������

�����������

������������

����������

��������

������

���������

�����������

�����

��������

�����

����������

�����������

����������

�������

��������

����������

OBRONA

58

HAKIN9 5/2009

POLITYKA BEZPIECZEŃSTWA

59

HAKIN9

5/2009

cztery warianty podejścia do analizy

ryzyka: podejście podstawowego poziomu

bezpieczeństwa, podejście nieformalne,

szczegółową analizę ryzyka i podejście

mieszane. Podstawowa różnica pomiędzy

nimi dotyczy stopnia szczegółowości analizy

ryzyka.

W oparciu o wyniki analizy ryzyka

dobiera się zabezpieczenia. Zastosowane

zabezpieczenia powinny być efektywne

kosztowo i uwzględniać wymagania

wynikające z przepisów prawa, wymagania

biznesowe i wymagania z analizy ryzyka.

Ryzyko, jakie powstaje po wprowadzeniu

zabezpieczeń nazywamy ryzykiem

szczątkowym.

Polityka bezpieczeństwa danych

osobowych powinna zawierać w

szczególności dane określone w

rozporządzeniu. Przy jej konstruowaniu

należy również uwzględnić zalecenia

Generalnego Inspektora Ochrony

Danych Osobowych – Wytyczne w

zakresie opracowania i wdrożenia

polityki bezpieczeństwa oraz opcjonalnie

zapisy rozdziału 7.2 – Polityka

bezpieczeństwa instytucji w zakresie

systemów informatycznych i załącznika

A – Przykładowy spis treści polityki

bezpieczeństwa instytucji w zakresie

systemów informatycznych raportu

technicznego ISO/IEC TR 13335-3.

Dobrą praktyką stosowaną przez

niektórych administratorów danych jest

opracowanie w postaci załączników do ww.

dokumentacji wzorów innych dokumentów, np.

wzorów: umowy powierzenia przetwarzania

danych osobowych, ewidencji osób

upoważnionych do przetwarzania danych

osobowych, upoważnienia do przetwarzania

danych osobowych, dokumentu zapoznania

się z dokumentacją bezpieczeństwa

przetwarzania danych osobowych i

zobowiązania do przestrzegania przepisów

prawa i regulacji wewnętrznych administratora

danych, świadectwa potwierdzającego udział

w szkoleniu z zakresu danych osobowych itp.

Oprócz opracowania dokumentu

polityki bezpieczeństwa, na administratorze

danych spoczywa obowiązek jej

wdrożenia. Przez wdrożenie należy

rozumieć opublikowanie i zapoznanie

osób zatrudnionych przy przetwarzaniu

danych osobowych z jej postanowieniami,

np. przekazanie im spersonalizowanych

wyciągów z ww. dokumentacji. Dobrą

praktyką jest zorganizowanie przeszkolenia

osób upoważnionych do przetwarzania

danych osobowych oraz podpisanie

przez te osoby zobowiązania do

przestrzegania zasad ochrony danych

osobowych. Nie należy zapominać o

okresowym przeglądzie ww. dokumentacji

i dostosowaniu jej do pojawiających się

nowych zagrożeń i zmian środowiska

eksploatacji, warunków technicznych i

organizacyjnych.

W niniejszym artykule autor ograniczył

się jedynie do przedstawienia zasad

opracowywania polityki bezpieczeństwa

zgodnie z wymogami wynikającymi z

przepisów prawa.

Obszar przetwarzania

danych osobowych

Definiując obszar przetwarzania danych

osobowych należy mieć na uwadze wszystkie

pomieszczenia, w których przetwarza się

dane osobowe w sposób tradycyjny, jak i przy

użyciu systemu informatycznego, tzn. wykonuje

się operacje na danych osobowych, takie

jak: zbieranie, utrwalanie, przechowywanie,

opracowywanie, zmienianie, udostępnianie i

usuwanie. W związku z tym, należy wskazać

pomieszczenia, w których zlokalizowane

są zbiory danych tradycyjne (dokumenty

źródłowe, kartoteki, skorowidze, wykazy i inne

zbiory ewidencyjne), pomieszczenia, w których

zlokalizowany jest sprzęt informatyczny służący

do przetwarzania danych osobowych: serwery,

macierze dyskowe, stacje robocze, inne

urządzenia komputerowe, jak i pomieszczenia,

w których przechowuje się nośniki danych:

papierowe (dokumentację papierową,

tabulogramy, wydruki), nośniki elektroniczne

(taśmy, dyski, płyty) oraz pomieszczenie

archiwum, magazynki, gdzie składowany jest

uszkodzony sprzęt i nośniki danych, skrytki

bankowe, gdzie przechowywane są kopie

zapasowe itp.

W przypadku, gdy dostęp do zbiorów

danych przetwarzanych w systemach

informatycznych za pośrednictwem sieci

telekomunikacyjnej mają inne podmioty, w

polityce bezpieczeństwa należy uwzględnić

również informacje o tych podmiotach

(nazwę podmiotu, siedzibę, pomieszczenia,

w których przetwarza się dane osobowe).

Wymóg ten dotyczy podmiotów, które mają

szerszy zakres uprawnień niż wgląd tyko

do swoich własnych danych lub danych

udostępnionych publicznie.

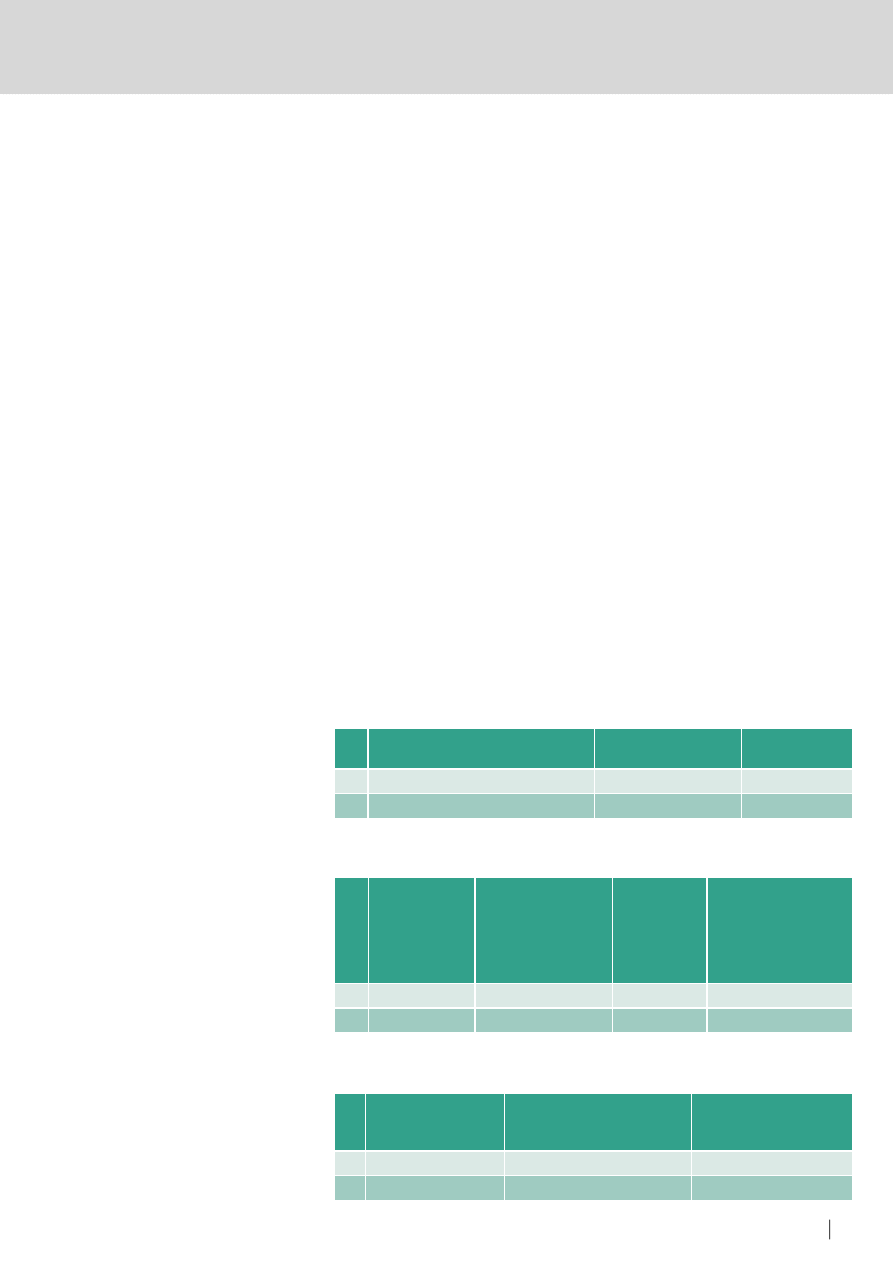

Tabela 3.

Wykaz budynków, pomieszczeń lub części pomieszczeń, tworzących obszar, w

którym przetwarzane są dane osobowe

Lp.

Jednostka

organizacyjna/adres

Budynek

Numer

pomieszczenia

1

2

3

4

Tabela 4.

Wykaz zbiorów danych osobowych wraz ze wskazaniem programów

zastosowanych do przetwarzania tych danych

Lp.

Nazwa

zbioru danych

Sposób

przetwarzania/

nazwa systemu

informatycznego/

nazwa modułu

programowego

Lokalizacja

zbioru

danych

Miejsce

przetwarzania

danych/budynek/nr

pomieszczenia/

nazwa komputera/

nazwa urządzenia

1

2

3

4

5

Tabela 5.

Opis struktury zbiorów danych wskazujący zawartość poszczególnych pól

informacyjnych i powiązania między nimi

Lp Nazwa zbioru

danych

Opis struktury zbioru

danych/opis pól

informacyjnych

Nazwa systemu

informatycznego

1

2

3

4

OBRONA

60

HAKIN9 5/2009

POLITYKA BEZPIECZEŃSTWA

61

HAKIN9

5/2009

Wykaz zbiorów danych osobowych

W polityce bezpieczeństwa należy również

wskazać wszystkie zbiory danych oraz nazwy

programów (systemów informatycznych)

używanych do ich przetwarzania.

W przypadku rozbudowanych systemów

informatycznych należy również wskazać

nazwy modułów programowych. Wykaz

zbiorów danych osobowych powinien

być sporządzony tak szczegółowo, aby

zawierał precyzyjną lokalizację zbioru

danych oraz miejsca przetwarzania danych

z dokładnością do nazwy komputera

lub innego urządzenia służącego do

przetwarzania danych osobowych, np.

macierz dyskowa, biblioteka optyczna

(budynek, numer pomieszczenia, numer

inwentarzowy sprzętu komputerowego).

Ewidencja ta dotyczy zarówno zbiorów

danych, programów, jak i modułów

programowych używanych do ich

przetwarzania.

Opis struktury zbiorów danych

W tej części polityki bezpieczeństwa należy

opisać strukturę wszystkich zbiorów danych i

zakres informacji zgromadzonych w każdym

zbiorze, które przetwarza administrator

danych. Opis ten można przedstawić

w postaci formalnej, np. w tabelach, w

postaci graficznej lub w postaci opisowej.

Opis struktury zbiorów danych powinien

zawierać opis wszystkich pól informacyjnych

oraz powiązania pomiędzy nimi. Opisy

poszczególnych pól informacyjnych powinny

jednoznacznie wskazywać kategorie

danych w nich przechowywanych. Wymóg

wskazania powiązań pomiędzy polami

informacyjnymi należy rozumieć jako

wymóg wskazania wszystkich tych danych,

które poprzez występujące relacje można

skojarzyć z określoną osobą fizyczną.

Opis ten powinien być przedstawiony

w sposób czytelny i zrozumiały. Nie

jest konieczne przedstawianie pełnej

dokumentacji struktury zbioru danych z

wyszczególnieniem oryginalnych nazw

poszczególnych pól informacyjnych, kluczy

rekordów itp.

Sposób przepływu

danych osobowych

W tym punkcie polityki bezpieczeństwa

należy przedstawić powiązania, sposób

przepływu danych pomiędzy poszczególnymi

systemami informatycznymi i zbiorami

danych w nich przetwarzanych. Nie

jest wymagany tutaj szczegółowy opis

techniczny. Najistotniejsze jest wskazanie

zakresu przesyłanych danych, podmiotów,

do których są one przekazywane oraz

ogólne informacje na temat sposobu ich

przesyłania (Internet, poczta elektroniczna,

inne rozwiązania). W opisie sposobu

przepływu danych należy przedstawić

informacje o danych, które przenoszone są

pomiędzy systemami w sposób manualny,

przy wykorzystaniu zewnętrznych nośników

danych, lub półautomatycznie za pomocą

funkcji teletransmisji (eksport/import danych).

Z opisu tego powinna wynikać kategoria

przetwarzanych danych osobowych w

systemach informatycznych (dane zwykłe,

dane wrażliwe), sposób wymiany danych

pomiędzy systemami, a zwłaszcza, czy

systemy te połączone są z siecią publiczną

oraz wynikający z tych uwarunkowań poziom

bezpieczeństwa przetwarzania danych

osobowych.

Środki techniczne i organizacyjne

ochrony danych osobowych

Przepisy prawa nakładają na

administratora danych szereg obowiązków.

Administrator danych jest obowiązany

m. in. zastosować odpowiednie środki

techniczne i organizacyjne adekwatne

do zagrożeń i kategorii przetwarzanych

danych osobowych. W tej części polityki

bezpieczeństwa należy opisać dla każdego

zbioru danych (systemu informatycznego)

wdrożone środki techniczne i organizacyjne

w celu zapewnienia bezpieczeństwa

przetwarzanych danych osobowych, środki

dla zapewnienia poufności, integralności

i rozliczalności danych osobowych.

Zastosowane środki powinny wynikać

z analizy zagrożeń (ryzyk) związanych z

przetwarzaniem danych osobowych oraz

z przyjętego poziomu bezpieczeństwa

przetwarzania danych osobowych w

Tabela 6.

Sposób przepływu danych pomiędzy poszczególnymi systemami

Lp.

Nazwa

zbioru

danych

(1)

Nazwa systemu

informatycznego

(1)

Sposób

przepływu/

kierunek

przepływu

pomiędzy (1)

i (2)

Nazwa

zbioru

danych

(2)

Nazwa systemu

informatycznego

(2)

1

2

3

4

5

6

Tabela 7.

Określenie środków technicznych i organizacyjnych niezbędnych dla zapewnienia

poufności, integralności i rozliczalności przetwarzanych danych

Lp Nazwa zbioru danych/nawa

systemu informatycznego

Środki organizacyjne

Środki techniczne

1

2

3

4

Tabela 8.

Środki techniczne

Lp

Lista środków technicznych

1

kontrola dostępu do urządzeń systemu lub sieci teleinformatycznej oraz do

zasobów programowych (hasło do BIOS-u, hasło wygaszacza ekranu, hasło

logowania do systemu operacyjnego, hasło logowania do aplikacji, hasło sieciowe)

2

program antywirusowy (aktualizowana na bieżąco baza sygnatur wirusów)

3

uaktualniane na bieżąco oprogramowanie systemowe i użytkowe

4

kopie zapasowe zbiorów danych oraz programów służących do przetwarzania

danych

5

awaryjne zasilanie zestawów komputerowych, na których przetwarza się dane

osobowe

6

szyfrowanie danych osobowych przetwarzanych na komputerach przenośnych

7

szyfrowanie danych osobowych przesyłanych przez sieć publiczną

8

zapora ogniowa

9

system wykrywania intruzów

OBRONA

60

HAKIN9 5/2009

POLITYKA BEZPIECZEŃSTWA

61

HAKIN9

5/2009

konkretnym systemie informatycznym.

Niezbędne jest zapewnienie minimalnych

środków bezpieczeństwa dla przyjętego

poziomu bezpieczeństwa (podstawowego,

podwyższonego lub wysokiego) zgodnie

z wymogami określonymi w załączniku

do rozporządzenia. Środki te powinny

jednocześnie zapewniać rozliczalność

działań (osób i systemów) związanych z

przetwarzaniem danych osobowych.

Wśród środków technicznych

służących do ochrony danych osobowych

można wymienić m. in. środki: sprzętowe,

programowe (oprogramowanie

systemowe, użytkowe, narzędziowe) oraz

telekomunikacyjne (oprogramowanie

urządzeń teletransmisji).

Wśród środków organizacyjnych

służących do ochrony danych

osobowych należy wymienić przede

wszystkim: opracowanie i wdrożenie

dokumentacji przetwarzania danych

osobowych, wyznaczenie administratora

bezpieczeństwa informacji, wydanie

upoważnień do przetwarzania danych

osobowych, przydzielenie identyfikatorów,

zorganizowanie przeszkolenia dla osób

zatrudnionych przy przetwarzaniu danych

osobowych itp.

Kontrola i audyt danych osobowych

Problematyka kontroli przetwarzania i ochrony

danych osobowych uregulowana została w

ustawie o ochronie danych osobowych w

sposób ogólny. Ustawa zawiera stosunkowo

niewiele przepisów z tego zakresu. Kontrola ta

może być realizowana przez różne podmioty.

Najczęściej jednak mamy do czynienia

z kontrolą instytucjonalną, sprawowaną

przez organ ochrony danych osobowych

– Generalnego Inspektora Ochrony Danych

Osobowych (GIODO). Wówczas celem

kontroli jest ustalenie stanu faktycznego

w zakresie przestrzegania przez podmiot

kontrolowany przepisów o ochronie danych

osobowych oraz udokumentowanie

dokonanych ustaleń.

Oprócz kontroli instytucjonalnej możemy

jeszcze wyróżnić kontrolę indywidualną,

zgodnie z art. 32 ust. 1 ustawy – sprawowaną

przez osoby, których dane dotyczą,

kontrolę funkcjonalną – sprawowaną przez

podmioty przetwarzające dane osobowe

(administratora danych, administratora

bezpieczeństwa informacji, podmioty

przetwarzające dane osobowe na

zlecenie) oraz kontrolę uzupełniającą

- sprawowaną przez inne podmioty (sądy

administracyjne na podstawie art. 21 ust.

2 ustawy oraz podmioty niewskazane w

przepisach ustawy, np. prokuratura, sądy

powszechne, Trybunał Konstytucyjny,

Europejski Trybunał Praw Człowieka,

Europejski Trybunał Sprawiedliwości, Rzecznik

Praw Obywatelskich oraz niektóre organy

administracji publicznej).

Tabela 9.

Środki organizacyjne

Lp

Lista środków organizacyjnych

1

wydane upoważnienia do przetwarzania danych osobowych (określony zakres dostępu do danych osobowych)

2

przydzielone identyfikatory

3

przeszkoleni pracownicy zatrudnieni przy przetwarzaniu danych osobowych (z przepisów prawa i przepisów wewnętrznych

o ochronie danych osobowych)

4

opracowane i wdrożone uregulowania wewnętrzne dotyczące ochrony danych osobowych (polityka bezpieczeństwa danych

osobowych, instrukcja zarządzania systemem informatycznym służącym do przetwarzania danych osobowych, procedury

eksploatacyjne, itp.)

5

opracowane procedury przekazywania urządzeń i nośników zawierających dane osobowe poza obszar przetwarzania danych

6

opracowane procedury oznakowania, przechowywania i niszczenia nośników zawierających dane osobowe (obowiązek

stosowania niszczarek)

7

opracowane procedury likwidacji urządzeń zawierających dane osobowe

8

określone zasady sprzątania pomieszczeń, w których przetwarza się dane osobowe (sprzątanie realizowane w godzinach pracy

i pod nadzorem)

9

opracowane procedury pobierania/zdawania kluczy do pomieszczeń, w których przetwarza się dane osobowe

10

wyznaczone pomieszczenia do przetwarzania danych osobowych (na podstawie analizy ryzyka)

11

zainstalowane zabezpieczenia mechaniczne w pomieszczeniach, w których przetwarza się dane osobowe (kraty, rolety

antywłamaniowe, atestowane zamki, pełne drzwi)

12

zapewniony nadzór nad komputerami przenośnymi, na których przetwarza się dane osobowe

13

oznakowane komputery, na których przetwarza się dane osobowe

14

dane osobowe przetwarzane są na wydzielonych stanowiskach komputerowych lub w wydzielonych sieciach lokalnych

(w przypadku systemów sieciowych), które nie są podłączone do sieci publicznej

15

zapewniona jest kontrola dostępu do pomieszczeń, w których przetwarza się dane osobowe

16

konserwacja i naprawy sprzętu komputerowego przeprowadzane są pod nadzorem osoby upoważnionej

17

przeprowadzana jest okresowo analiza ryzyka zabezpieczenia danych osobowych przetwarzanych manualnie i elektronicznie

w systemach informatycznych

18

monitorowany jest stan ochrony danych osobowych, a w szczególności sposób reagowania na incydenty związane z naruszeniem

bezpieczeństwa przetwarzania danych osobowych

OBRONA

62

HAKIN9 5/2009

Nieprawidłowości w zakresie

przetwarzania danych osobowych wynikające z kontroli GIODO

• nieopracowanie i niewdrożenie polityki bezpieczeństwa danych osobowych,

• nieopracowanie i niewdrożenie instrukcji zarządzania systemem informatycznym służącym do przetwarzania danych osobowych,

• dokument polityki bezpieczeństwa danych osobowych nie spełnia wymagań wynikających z rozporządzenia,

• dokument instrukcji zarządzania systemem informatycznym służącym do przetwarzania danych osobowych nie spełnia wymagań wynikających

z rozporządzenia,

• niewyznaczenie administratora bezpieczeństwa informacji

• nienadanie upoważnień osobom dopuszczonym do przetwarzania danych osobowych,

• nieprowadzenie ewidencji osób upoważnionych do przetwarzania danych osobowych,

• niezgłoszenie do rejestracji zbiorów danych osobowych,

• rozwiązania organizacyjne i techniczne nie zapewniają ochrony przetwarzanych danych osobowych odpowiedniej do zagrożeń oraz kategorii

danych objętych ochroną,

• systemy informatyczne służące do przetwarzania danych osobowych nie spełniają wymogów o charakterze technicznym,

• niezapewnienie mechanizmów kontroli dostępu do danych osobowych,

• niedopełnienie wobec osób, których dane dotyczą obowiązku informacyjnego wynikającego z art. 24 ust. 1 ustawy o ochronie danych

osobowych,

• niewykonywanie kopii zapasowych zbiorów danych oraz programów służących do przetwarzania danych osobowych,

• zbieranie danych osobowych pracowników w szerszym zakresie niż to wynika z przepisów kodeksu pracy,

• udostępnianie danych osobowych osobom nieupoważnionym.

Podstawowe pojęcia związane z ochroną danych osobowych

• dane osobowe – wszelkie informacje dotyczące zidentyfikowanej lub możliwej do zidentyfikowania osoby fizycznej,

• administrator danych – organ, jednostka organizacyjna, podmiot lub osoba, decydująca o celach i środkach przetwarzania danych osobowych,

• administrator bezpieczeństwa informacji – osoba nadzorująca przestrzeganie zasad ochrony danych osobowych,

• zbiór danych – każdy posiadający strukturę zestaw danych o charakterze osobowym, dostępny według określonych kryteriów, niezależnie od

tego, czy zestaw ten jest rozproszony lub podzielony funkcjonalnie,

• przetwarzanie danych – jakiekolwiek operacje wykonywane na danych osobowych, takie jak: zbieranie, utrwalanie, przechowywanie,

opracowywanie, zmienianie, udostępnianie i usuwanie, a zwłaszcza te, które wykonuje się w systemach informatycznych,

• system informatyczny – zespół współpracujących ze sobą urządzeń, programów, procedur przetwarzania informacji i narzędzi programowych

zastosowanych w celu przetwarzania danych,

• zabezpieczenie danych w systemie informatycznym – wdrożenie i eksploatacja stosownych środków technicznych i organizacyjnych

zapewniających ochronę danych przed ich nieuprawnionym przetwarzaniem,

• hasło – ciąg znaków literowych, cyfrowych lub innych, znany jedynie osobie uprawnionej do pracy w systemie informatycznym,

• identyfikator użytkownika – ciąg znaków literowych, cyfrowych lub innych jednoznacznie identyfikujących osobę upoważnioną do przetwarzania

danych osobowych w systemie informatycznym,

• uwierzytelnianie – działanie, którego celem jest weryfikacja deklarowanej tożsamości podmiotu,

• poufność danych – właściwość zapewniająca, że dane nie są udostępniane nieupoważnionym podmiotom,

• rozliczalność – właściwość zapewniająca, że działania podmiotu mogą być przypisane w sposób jednoznaczny tylko temu podmiotowi,

• integralność danych – właściwość zapewniająca, że dane osobowe nie zostały zmienione lub zniszczone w sposób nieautoryzowany,

• usuwanie danych – zniszczenie danych osobowych lub taka ich modyfikacja, która nie pozwoli na ustalenie tożsamości osoby, której dane dotyczą,

• raport – przygotowane przez system informatyczny zestawienia zakresu i treści przetwarzanych danych,

• teletransmisja – przesyłanie informacji za pośrednictwem sieci telekomunikacyjnej,

• sieć publiczna – publiczna sieć telekomunikacyjna wykorzystywana głównie do świadczenia publicznie dostępnych usług telekomunikacyjnych.

Podstawy prawne

• Ustawa z dnia 29 sierpnia 1997 roku o ochronie danych osobowych (tekst jedn. Dz. U. z 2002 r. Nr 101, poz. 926 z późn. zm.),

• Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania danych

osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do

przetwarzania danych osobowych (Dz. U. z 2004 r. Nr 100, poz. 1024),

• Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r. w sprawie wzoru zgłoszenia zbioru do rejestracji

Generalnemu Inspektorowi Ochrony Danych Osobowych (Dz. U. z 2004 r. Nr 100, poz. 1025),

• Zalecenia Generalnego Inspektora Ochrony Danych Osobowych:

• Wytyczne w zakresie opracowania i wdrożenia polityki bezpieczeństwa,

• ABC bezpieczeństwa danych osobowych przetwarzanych przy użyciu systemów informatycznych.

POLITYKA BEZPIECZEŃSTWA

63

HAKIN9

5/2009

Oprócz ww. kontroli w praktyce możemy spotkać się z

audytami zgodności przetwarzania danych osobowych z

przepisami o ochronie danych osobowych. Problematyka

audytu w omawianym zakresie nie doczekała się dotąd

regulacji prawnej. Audyty zgodności przeprowadzane

są na ogół przez firmy audytorskie. Audyty te wykazują

szereg nieprawidłowości związanych z procesem

przetwarzania danych osobowych. W celu samodzielnego

przygotowania się administratora danych do takiego

audytu lub ewentualnej kontroli przez inspektorów GIODO,

można skorzystać z opracowania Stowarzyszenia ISACA

(Stowarzyszenie do spraw audytu i kontroli systemów

informatycznych) Wytycznej zarządzania i nadzoru nad

systemami informatycznymi pod kątem zgodności z

ustawą o ochronie danych osobowych – UODO Survival

Kit 2.1 dostępnej pod adresem: https://www.isaca.org.pl/

index.php?m=show&id=247.

Polecam korzystanie z powyższego opracowania

w codziennej pracy z danymi osobowymi. Wytyczne te

przeznaczone są dla wszystkich osób zainteresowanych

zapewnieniem zgodności działania systemów

informatycznych z ustawą. Największym atutem powyższego

opracowania jest lista pytań kontrolnych.

Pomocny tutaj może być również brytyjski podręcznik

audytu ochrony danych (ang. Data Protection Audit Manual),

w którym opisana została metodologia prowadzenia audytu.

Podręcznik ten jest dostępny na stronie internetowej: http:

//www.ico.gov.uk/upload/documents/library/data_protection/

detailed_specialist_guides/ data_protection_complete_audit_

guide.pdf. Integralną częścią podręcznika są listy kontrolne,

które stanowią przydatną pomoc przy przeprowadzaniu

audytu.

Podsumowanie

Przepisy prawa określają minimalne wymagania związane

z zawartością dokumentu polityka bezpieczeństwa danych

osobowych. Administrator danych może dodatkowo

zastosować inne środki ochrony w celu zapewnienia

bezpieczeństwa przetwarzania danych osobowych niż to

wynika z wymagań określonych w ustawie i rozporządzeniu

MSWiA. Oprócz nich należy uwzględnić zalecenia

Generalnego Inspektora Ochrony Danych Osobowych

dotyczące Wytycznych w zakresie opracowania i wdrożenia

polityki bezpieczeństwa oraz polskie normy dotyczące

bezpieczeństwa informacji, które stanowią źródło tzw. dobrych

praktyk, a w szczególności: PN-ISO/IEC 17799: 2007 Technika

informatyczna – Techniki bezpieczeństwa – Praktyczne zasady

zarządzania bezpieczeństwem informacji i PN-ISO/IEC 27001:

2007 Technika informatyczna – Techniki bezpieczeństwa

– Systemy zarządzania bezpieczeństwem informacji

– Wymagania.

Andrzej Guzik

Audytor systemu zarządzania bezpieczeństwem informacji i systemu

zarządzania jakością. Specjalista w zakresie ochrony informacji prawnie

chronionych, redaktor portalu www.ochronainformacji.pl

Kontakt z autorem: a.guzik@ochronainformacji.pl

Wyszukiwarka

Podobne podstrony:

Polityka bezpieczeństwa informacji, abi-ochrona danych osobowych

Załącznik nr 1 Polityka bezpieczeństwa w zakresie ochrony danych osobowych 0

Sprawozdanie Kościelnego Inspektora Ochrony Danych Osobowych 2018 05 02 2019 06 06

BLD ochrona danych osobowych VI ppt

GIODO, abi-ochrona danych osobowych

Ochrona danych osobowych a bezpieczeństwo informacji, Studia, Ochrona własności intelektualnej

Administracyjnoprawna ochrona danych osobowych

ochrona danych osobowych adm pol

BLD ochrona danych osobowych II ppt

Ochrona danych osobowych po now Nieznany

Ochrona danych osobowych prezentacja

BLD ochrona danych osobowych III ppt

Ochrona danych osobowych i informacji niejawnych ćwiczenia

Pytania egzaminacyjne2, Administracja-notatki WSPol, Ochrona danych osobowych i informacji niejawnyc

8-oświadczenie dotyczące ochrony danych osobowych (2)

057 Ustawa o ochronie danych osobowych

generalny inspektor ochrony danych osobowych referat

więcej podobnych podstron