BEZPIECZEŃSTWO W TRANSAKCJACH FINANSOWYCH

Do głównych atrybutów bezpieczeństwa bankowości elektronicznej wyróżnia się:

Poufność informacji (confidentiality) to takie przekształcenie informacji, aby była ona niemożliwa do

odczytania przez inną osobę poza właściwym odbiorcą

Autentyfikacja - stwierdzanie autentyczności (authentication) polega na upewnieniu się, że nadawca jest

tym, za kogo (za co) się podaje.

Integralność danych (integrity) polega na upewnieniu się, że w trakcie transmisji zawartość przesyłki nie

została naruszona - czyli, że nikt nie przechwycił np. naszego listu, nie zmienił jego zawartości i nie odesłał go

do nas.

Niezaprzeczalność nadania (non-repudiation) to usługa chroniąca przed możliwością wyparcia się przez

nadawcę wysłania określonej informacji. Usługa niezaprzeczalności dostarcza dowodu co do integralności

informacji i autentyczności nadawcy.

dostępność – wyraża się w gwarancji stałego dostępu do systemów bankowości elektronicznej,

niezawodność – poprawne i bezawaryjne działanie systemu, spełniający potrzeby klientów

1

.

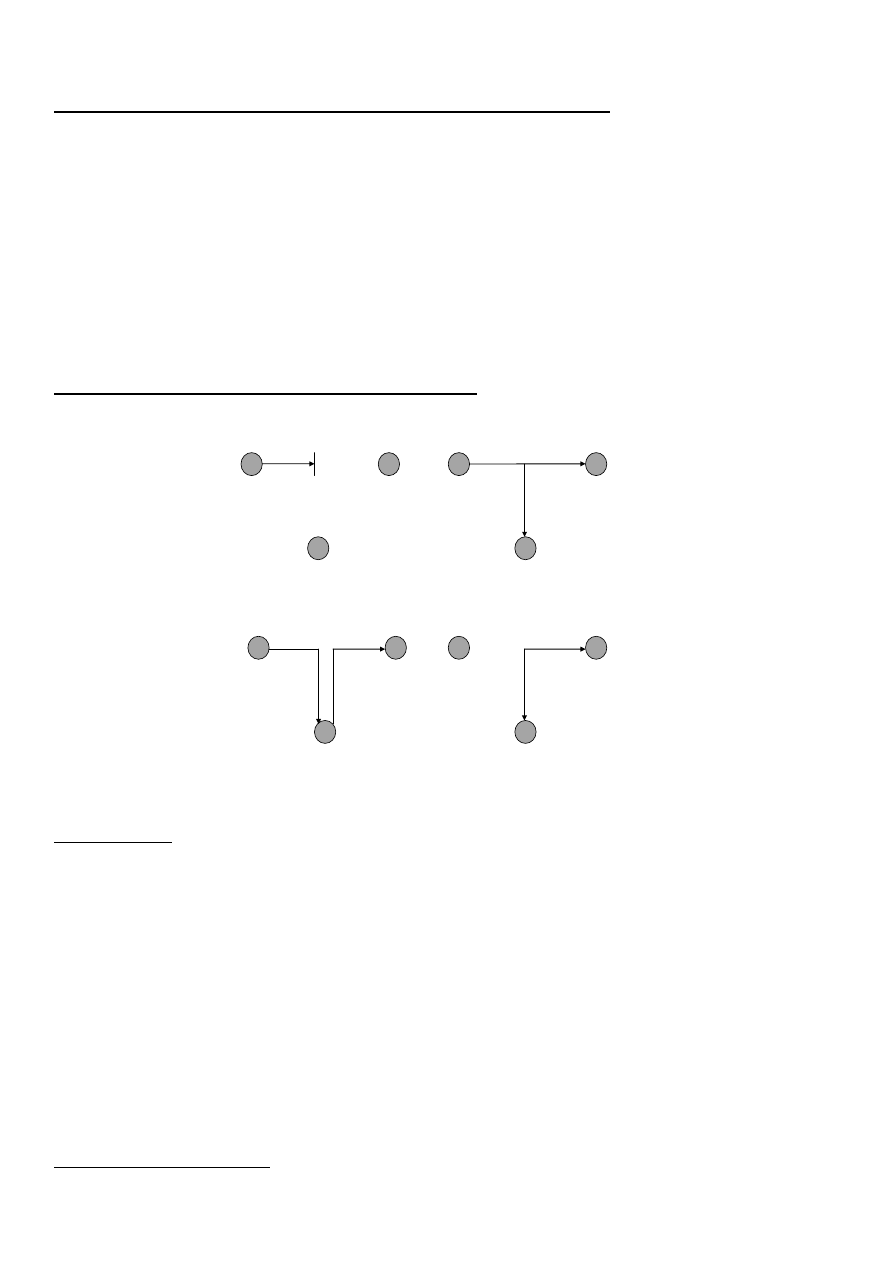

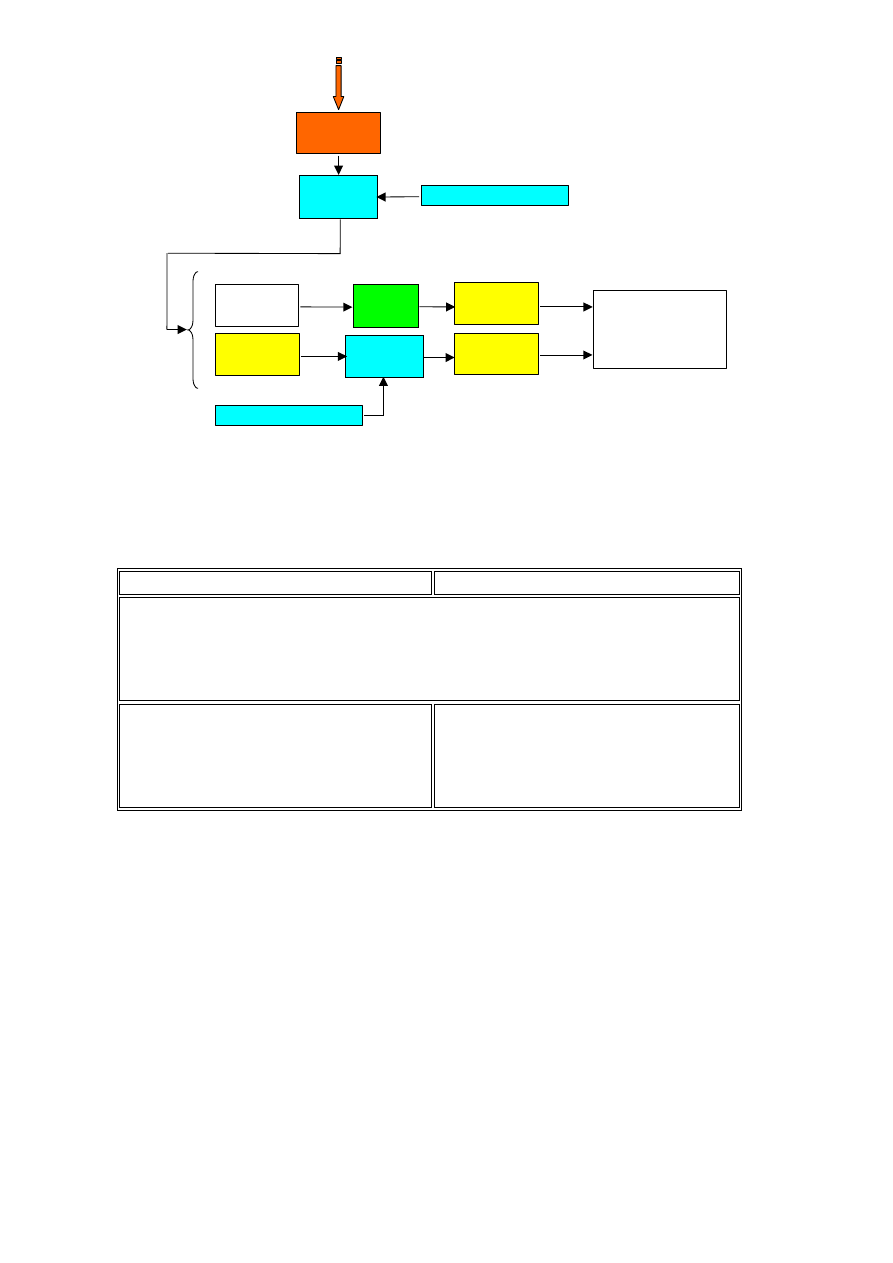

Źródła ataków na bezpieczeństwo systemów informatycznych

Źródło: D. Wawrzyniak: Bezpieczeństwo bankowości elektronicznej [w] Praca zbiorowa pod red. A. Gospodarowicza:

Bankowość elektroniczna, Warszawa 2005

Wyróżnić można:

Zagrożenia ze strony serwera prowadzą do przejęcia lub zniszczenia jego zasobów.

Głównie za pomocą różnorakich programów wkraczających w systemy informatyczne - bakterie, robaki i

konie trojańskie.

Bakterie używane są w celu powielania się, które niszczy system w skutek jego zablokowania, robaki

przenoszą się z systemu do systemu i pozostawiają bakterie i wirusy. Z kolei konie trojańskie naruszają

bezpieczne działanie systemu najczęściej poprzez wykradanie haseł, udając przy okazji dokonanie

bezpiecznych operacji.

Zagrożeniem serwera jest także bomba logiczna, czyli ukryty fragment programu specjalnie uruchamiany w

ustalonym czasie lub po zakończeniu określonej czynności.

Serwerom zagrażają także wejścia umożliwiające ominięcie zabezpieczeń, zwane inaczej furtkami, ataki na

bazy danych, sabotaż komputerowy oraz cyberterroryzm.

Niebezpieczne są również działania ze strony personelu banku, czyli błędy i niedociągnięcia pracowników

banku a także nieuczciwość osób administrujących system.

Niebezpieczeństwo dla serwera stwarzają zagrożenia losowe i środowiskowe, tj. powodzie, pożary, burze,

awarie zasilania, kurz.

1

Por. P. Laskowski: Bezpieczeństwo elektronicznych operacji bankowych. Wałbrzyska Wyższa Szkoła Zarządzania i

Przedsiębiorczości, Wałbrzych 2008, s. 194

Źródło

informacji

Źródło

informacji

Źródło

informacji

Źródło

informacji

Miejsce

przeznaczenia

informacji

Miejsce

przeznaczenia

informacji

Miejsce

przeznaczenia

informacji

Miejsce

przeznaczenia

informacji

PRZERWANIE

PRZECHWYCENIE

MODYFIKACJA

PODROBIENIE

Zagrożenia ze strony klienta przede wszystkim wiążą się z procedurami logowania się do systemu i z pracą z

wykorzystaniem oprogramowania.

Dyskredytacja zabezpieczeń dostępu do systemu, czyli ujawnienie loginu, hasła, kodu PIN, listy haseł

jednorazowych oraz innych, najczęściej poprzez sprawdzenie wszystkich możliwości. Zjawisko to nosi nazwę

krackingu.

Klient może stać się ofiarą phishingu, oszustwa polegającego na wysłaniu maila do klienta z prośbą o

zalogowanie się na podrobionej, bardzo podobnej stronie banku.

Stosowanie niewystarczających zabezpieczeń pełnego dostępu do rachunku.

Zainstalowanie błędnego oprogramowania lub też użytkowanie oprogramowania niezgodnie z

przeznaczeniem.

Zagrożenia wspólne serwera i klienta

Sniffing polega na podsłuchiwaniu lub podglądaniu, dzięki któremu można poznać treść przekazywanych

danych. Spoofing - podszywanie się pod inny komputer, który należy do danej sieci, przejmując tym samym

całą sesję użytkownika wraz z maszyną.

Network snooping opiera się na badaniu parametrów sieci, zwłaszcza w aspekcie stosowanych zabezpieczeń.

Ataki Domain Name System związane są z zajęciem przez jednego użytkownika dzielonych zasobów,

odcinając tym samym dostęp dla pozostałych użytkowników.

Atak man-in-the-middle definiuje się jako monitorowanie połączenia przez nieupoważnioną osobę, która

pośredniczy w transmisji danych pomiędzy serwerem i klientem.

Aspekty prawne ochrony informacji

Ustawa o ochronie danych osobowych - obowiązek ochrony praw i wolności człowieka, poszanowania jego

prywatności. Ustawa definiuje ważne pojęcia występujące w bankowości elektronicznej, takie jak zbiór

danych, utrwalanie, przechowywanie, opracowywanie, zmienianie, udostępnianie, usuwanie, przetwarzanie,

administrator danych.

Prawo Bankowe - w rozumieniu tej ustawy tajemnica bankowa obejmuje wszystkie wiadomości dotyczące:

czynności umowy i osób będących stroną umowy (zarówno w fazie negocjacji, zawarcia jak i realizacji

umowy), osób, które nie będąc stroną umowy wykonały czynności pozostające w związku z zawarciem takiej

umowy.

Kodeks pracy - zobowiązuje wszystkich pracowników mających dostęp do informacji do zachowania w

tajemnicy informacji, które mogłyby narazić pracodawcę na szkodę.

Kodeks karny - zawiera zagadnienia o ściganiu przestępstw komputerowych, w tym przestępstw przeciwko

ochronie informacji, mieniu, bezpieczeństwu powszechnemu, wiarygodności dokumentów. W kodeksie

karnym uwzględniono przestępstwa związane z bezpieczeństwem elektronicznym takie jak hacking

komputerowy (nieuprawnione wejście do systemu przez naruszenie zabezpieczeń), podsłuch komputerowy

(bezprawne przechwycenie informacji za pomocą nowoczesnych urządzeń technicznych), bezprawne

niszczenie informacji (usuwanie, zmiana, utrudnianie osobie uprawnionej korzystanie z informacji), sabotaż

komputerowy (zakłócanie, paraliż funkcjonowania systemów informatycznych mających istotne znaczenie

dla państwa i jego obywateli), oszustwo komputerowe (osiągnięcie korzyści majątkowej, wyrządzenie szkody

przez wpływ na automatyczne przetwarzanie, gromadzenie lub przesyłanie informacji) i fałszerstwo

komputerowe (polega na przerabianiu lub podrabianiu dokumentów zapisanych w formie elektronicznej).

Ustawa o usługach płatniczych - zasady wydawania i używania kart płatniczych oraz różnych form pieniądza

elektronicznego zostały zawarte w ustawie o elektronicznych instrumentach płatniczych. Ustawa ta zawiera

ważne regulacje odnoszące się do odpowiedzialności poszczególnych podmiotów transakcji.

Ustawa o podpisie elektronicznym - warunki stosowania podpisu elektronicznego, skutki prawne jego

stosowania, zasady świadczenia usług certyfikacyjnych oraz zasady nadzoru nad podmiotami oferującymi

takie usługi

Sposoby zabezpieczenia informacji

kryptografię,

podpis cyfrowy,

środki kontroli dostępu (fizyczne, techniczne, programowe)

Ad. KRYPTOGRAFIA

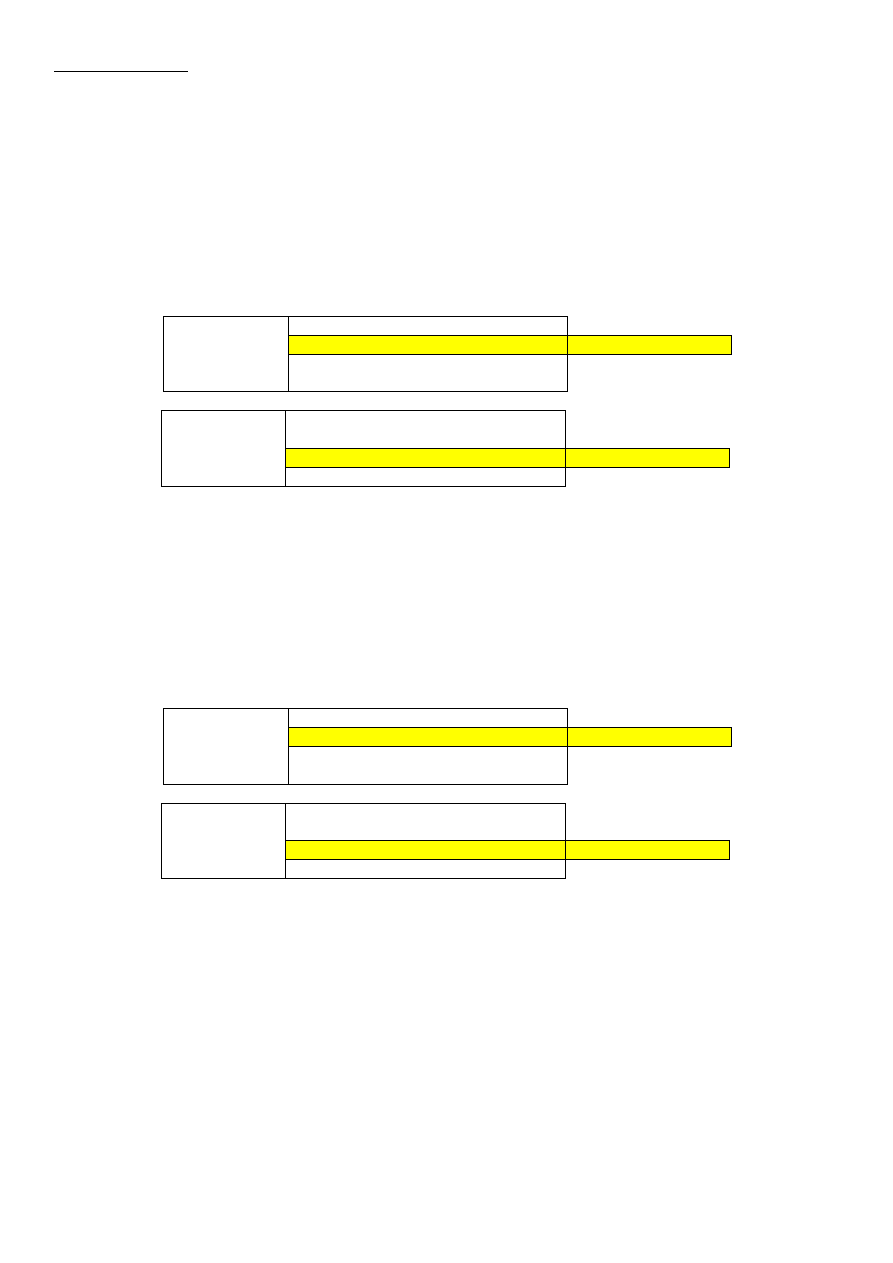

ALGORYTMY KLUCZA SYMETRYCZNEGO (KLUCZA POUFNEGO)

W tej metodzie ten sam klucz używany jest zarówno do szyfrowania danych jak i do ich rozkodowania. Ponieważ

używany jest ten sam klucz do obu czynności musi on być utrzymywany w "wielkim" sekrecie.

ZALETA: stosunkowo niski nakład obliczeń ponoszonych na szyfrowanie i rozkodowanie nawet dużych plików.

WADA: konieczność dostarczenia klucza wszystkim zainteresowanym, co może doprowadzić do jego

przechwycenia w przypadku przesyłania poprzez sieć publiczną.

Jednym z najbardziej znanych algorytmów klucza prywatnego (symetycznego) jest DES - Data Encryption Standard

wdrożony w 1978 roku przez IBM dla Narodowego Biura Standardów USA (National Institute of Standards and

Technology - NIST). Używa 56-bitowego klucza i bitów parzystości.

NADAWCA

TEKST JAWNY

algorytm szyfrujący

tajny klucz

TEKST ZASZYFROWANY

(poufny)

ODBIORCA

TEKST ZASZYFROWANY

(poufny)

algorytm deszyfrujący

tajny klucz

TEKST JAWNY

ALGORYTMY KLUCZA ASYMETRYCZNEGO (PUBLICZNO-PRYWATNEGO)

W przeciwieństwie do metody klucza poufnego komunikujące się ze sobą strony używają dwu różnych kluczy -

jednego do zaszyfrowania przesyłki, drugiego do jej rozkodowania. Nazwa "klucz publiczny" wzięła się stąd, że

algorytmy te bazują na generowaniu klucza przez każdą ze stron i ich wymianie za pośrednictwem sieci publicznej

bez utraty poufności, bowiem klucz publiczny staje się użyteczny jedynie w przypadku posiadania sekretnego,

znanego tylko lokalnie, klucza prywatnego.

Najbardziej znanym algorytmem klucza publicznego jest RSA - opracowany przez Ronalda Rivesta, Adi Shamira i

Leonarda Adlemana na uniwersytecie MIT. Siła algorytmu bazuje na złożoności problemu rozkładu dużych liczb

naturalnych na czynniki pierwsze.

NADAWCA

TEKST JAWNY

algorytm szyfrujący

jawny klucz odbiorcy

TEKST ZASZYFROWANY

(poufny)

ODBIORCA

TEKST ZASZYFROWANY

(poufny)

algorytm deszyfrujący

tajny klucz odbiorcy

TEKST JAWNY

PODWÓJNE UŻYCIE KODOWANIA ASYMETRYCZNEGO

NADAWCA

TEKST JAWNY

(nie autentyfikowany ani poufny)

algorytm szyfrujący (podpis cyfrowy)

tajny klucz nadawcy

TEKST PODPISANY

(autentyfikowany ale nie poufny)

algorytm szyfrujący

jawny klucz odbiorcy

TEKST ZASZYFROWANY

(autentyczny i poufny)

ODBIORCA

TEKST ZASZYFROWANY

algorytm deszyfrujący

tajny klucz odbiorcy

TEKST ODSZYFROWANY

(przed autentyfikacją)

algorytm deszyfrujący (sprawdzanie podpisu)

jawny klucz nadawcy

TEKST JAWNY

(po potwierdzeniu autentyczności)

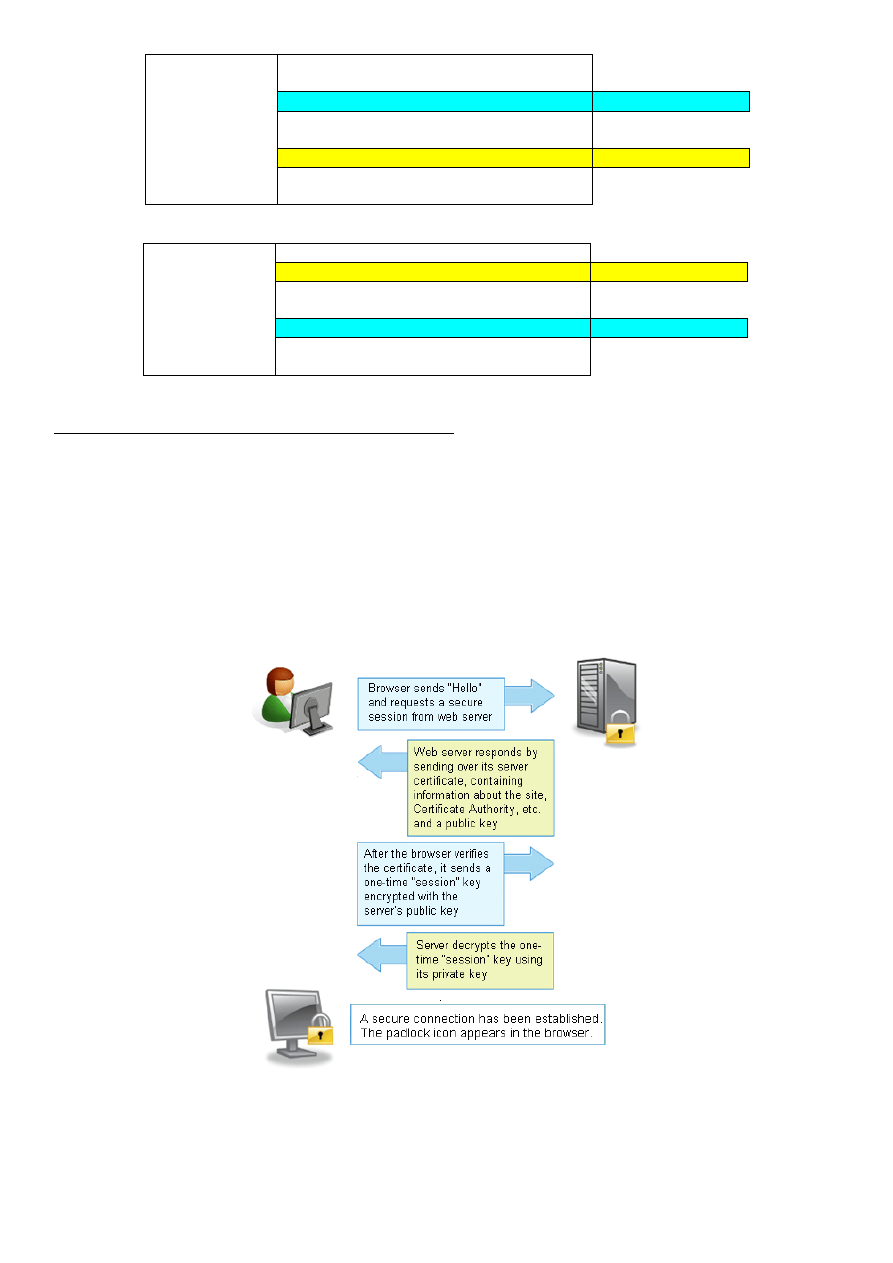

Secure Socket Layer (SSL) - szyfrowana transmisja na www

Podstawy SSL - SSL jest protokołem sieciowym używanym do bezpiecznych połączeń internetowych. Został

opracowany przez firmę Netscape i powszechnie go przyjęto jako standard szyfrowania na WWW.

Normalnie strony z serwerów oraz formularze do serwera są przesyłane przez sieć otwartym tekstem, który

stosunkowo łatwo przechwycić (szczególnie w sieci lokalnej). Jeśli serwer używa protokołu SSL do komunikacji z

przeglądarką, wówczas informacja w obie strony (między serwerem www i przeglądarką) jest przesyłana przez sieć w

sposób zaszyfrowany.

SSL realizuje szyfrowanie, uwierzytelnienie serwera (ewentualnie użytkownika również) i zapewnienie integralności

oraz poufności przesyłanych informacji. W momencie nawiązania połączenia z bezpieczną (stosującą protokół SSL)

stroną www następuje ustalenie algorytmów oraz kluczy szyfrujących, stosowanych następnie przy przekazywaniu

danych między przeglądarką a serwerem www.

Algorytmy w SSL - SSL jest tylko protokołem, w którym stosuje się różne algorytmy szyfrujące.

Algorytm asymetryczny z kluczem publicznym i prywatnym serwera WWW (np. algorytm RSA). Ten algorytm

jest używany w czasie inicjacji połączenia SSL: przeglądarka generuje losowo klucz prywatny symetryczny (dla

następnego algorytmu), szyfruje go z użyciem klucza publicznego serwera i przesyła go do serwera, serwer za

pomocą swojego klucza prywatnego asymetrycznego odczytuje klucz prywatny symetryczny.

Algorytm symetryczny z kluczem prywatnym (np. RC-4). Kiedy już przeglądarka oraz serwer posiadają ten

sam klucz prywatny, rozpoczyna się komunikacja. Cała transmisja danych między serwerem i przeglądarką

jest szyfrowana za pomocą klucza prywatnego symetrycznego. Jeden klucz jest używany podczas jednej sesji,

w następnej sesji zostaje wygenerowany już nowy klucz prywatny.

Funkcja skrótu (np. MD-5) używana do generowania podpisów cyfrowych dla przesyłanej informacji. Podpisy

zapewniają integralność przesyłanej informacji. Jeśli ktoś spróbuje zmienić dane w trakcie transmisji, to

zostanie to wykryte.

Moc szyfrowania - Ważną sprawą dla bezpieczeństwa zaszyfrowanych informacji jest długość używanych kluczy (np.

128 bitów). Im klucze są dłuższe, tym trudniej jest informacje odszyfrować. Powszechnie się uważa, że:

dla kluczy asymetrycznych: 512 - to zbyt mało, 768 - stosunkowo bezpiecznie, 1024 - silne bezpieczeństwo.

dla kluczy symetrycznych: 40 - to zbyt mało, 56 - stosunkowo bezpiecznie, 128 - silne bezpieczeństwo.

Łamanie kluczy metodą brute force (sprawdzanie po kolei możliwych kluczy).

Złamanie klucza 40 bitowego zajęło 3 godziny sieci komputerów.

Złamanie klucza 56 bitowego (w algorytmie RC5) zajęło 250 dni w ramach jednego z projektów

. Eksperyment został przeprowadzony przez sieć komputerów

Złamanie klucza 128 bitowego zajęłoby 1 bilion x 1 bilion lat (za pomocą pojedynczego superkomputera).

Oznaczenia SSL - Połączenie się ze stroną WWW poprzez SSL jest oznaczane w przeglądarkach następująco:

https://

W obu przeglądarkach aktualny adres zaczyna się od https://.

W Internet Explorer, w prawej części paska stanu jest wyświetlana kłódka. Kilkając kłódkę można zobaczyć

certyfikat autentyczności danej strony. W dymku nad kłódką wyświetlana jest informacja o długości klucza

symetrycznego.

Przeglądarki WWW: SSL 128 czy 40?

Długość klucza użyta w SSL zależy od dwóch elementów:

Rodzaju certyfikatu SSL serwera.

Przeglądarki WWW i jej możliwości szyfrowania.

Zawsze jest używany klucz o maksymalnej długości, która jest obsługiwana przez oba elementy.

https://www.securitynet.pl/detection

Ad. PODPIS CYFROWY

DEFINICJA PODPISU CYFROWEGO WG PN-I-02000 (POLSKA NORMA)

"Przekształcenie kryptograficzne danych umożliwiające odbiorcy danych sprawdzenie autentyczności i integralności

danych oraz zapewniające nadawcy ochronę przed sfałszowaniem danych przez odbiorcę."

Cztery główne warunki podpisu cyfrowego:

uniemożliwienie podszywanie się innych pod daną osobę (uwierzytelnienie osoby, autentyfikacja),

zapewnienie wykrywalności wszelkiej zmiany w danych transakcji (integralność transakcji),

zapewnienie niemożliwości wyparcia się podpisu przez autora,

umożliwienie weryfikacji podpisu przez osobę niezależną.

Podpis cyfrowy to nic innego jak kilkanaście ciekawych bajtów dołączonych do transakcji.

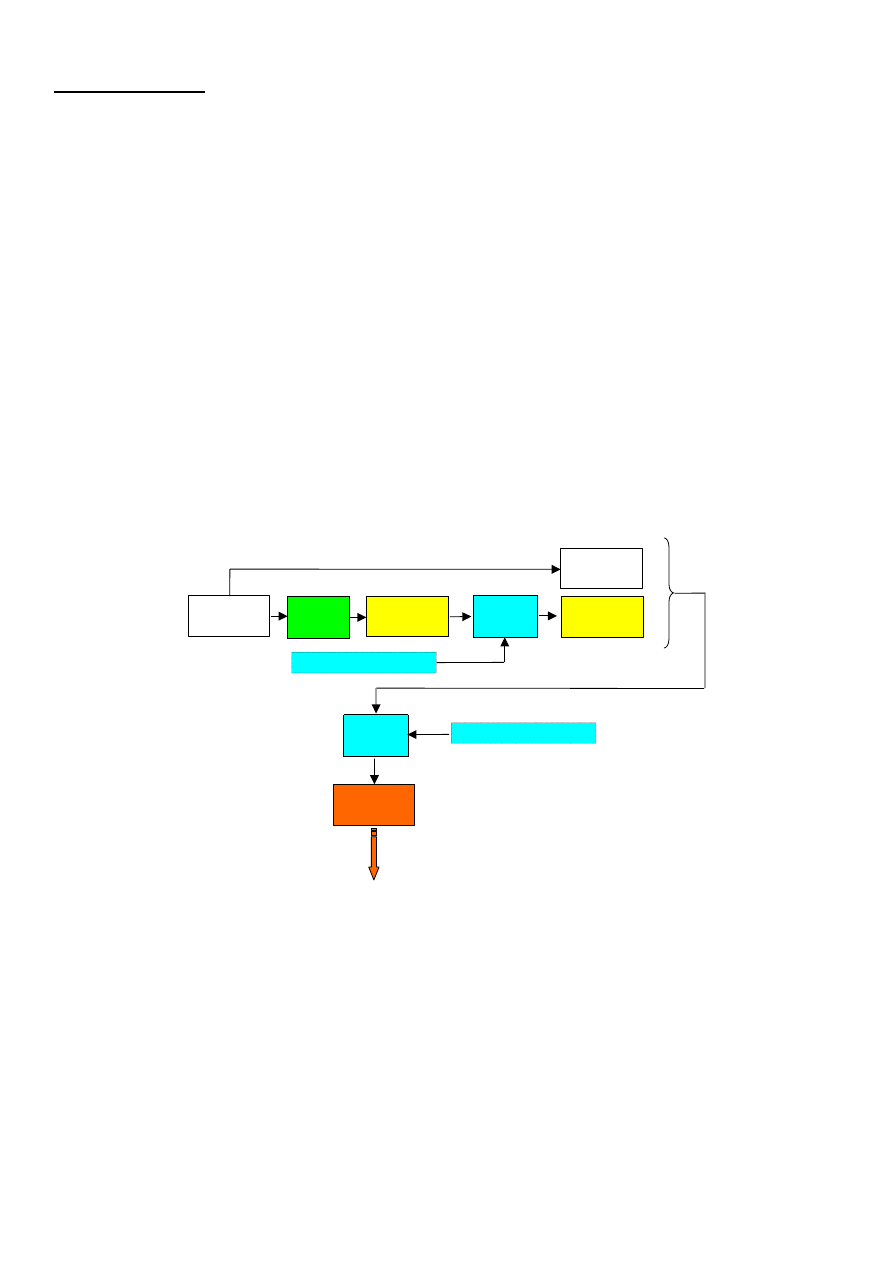

DZIAŁANIE PODPISU CYFROWEGO

Wygenerowanie podpisu odbywa się następująco.

Wszystkie dane operacji (np. kwota przelewu, numery rachunków) są formatowane w ciąg bitów.

Na podstawie sformatowanych danych algorytm haszujący generuje unikalną krótką wartość hash (np.

algorytm MD5 generuje wartość 128-bitową).

Hash jest szyfrowany za pomocą klucza prywatnego użytkownika (np. algorytmem RSA).

Zaszyfrowana wartość hash jest podpisem cyfrowym danej transakcji. Wszystko to powinno odbywać się na

komputerze użytkownika (czyli w środowisku WWW może to robić applet),

Dane operacji wraz z elektronicznym podpisem, po zaszyfrowaniu kluczem publicznym banku, są

transmitowane do serwera banku.

W serwerze banku następuję weryfikacja prawdziwości podpisu.

Cała wiadomość jest odszyfrowywana kluczem prywatnym banku

Na podstawie sformatowanych danych operacji generowany jest hash A.

Podpis cyfrowy jest odszyfrowany za pomocą klucza publicznego użytkownika i otrzymana wartość to hash B.

Jeśli obie wartości hash są równe, to podpis jest prawidłowy, a operacja zostaje wykonana.

wiadomość

źródłowa

funkcja

skrótu

skrót

wiadomości

funkcja

kodowania

podpis

elektroniczny

wiadomość

źródłowa

klucz prywatny nadawcy

klucz publiczny odbiorcy

funkcja

kodowania

KANAŁ

ELEKTRONICZNY

przesyłka

zaszyfrowana

NADAWCA WIADOMOŚCI

generowanie podpisu

©Tomasz Zieliński

Certyfikat udzielany kluczowi klienta zapewnia jego autentyczność, powoduje jego uwierzytelnienie.

Certyfikaty wydawane są przez zaufane Urzędy Certyfikacji (ang. Certification Authority - CA).

Algorytm haszujący zapewnia, że wszelkie modyfikacje w danych transakcji zostaną wykryte.

Zaszyfrowanie wartości hash uniemożliwa jednoczesne zmiany w danych transakcji i odpowiednie do tych

zmian podrobienie podpisu cyfrowego.

Podpis tradycyjny

Podpis cyfrowy

Przypisany jednej osobie

Niemożliwy do podrobienia

Uniemożliwiający wyparcie się go przez autora

Łatwy do weryfikacji przez osobę niezależną

Łatwy do wygenerowania

Związany nierozłącznie z

dokumentem

Taki sam dla wszystkich dokumentów

Stawiany na ostatniej stronie

dokumentu

Może być składowany i przesyłany

niezależnie od dokumentu

Jest funkcją dokumentu

Obejmuje cały dokument

KRYPTOGRAFICZNE KARTY ELEKTRONICZNE (SMARTCARD)

Kryptograficzne karty elektroniczne posiadają sprzętowe wspomaganie podpisu cyfrowego i zapewniają

bezpieczne przechowywanie klucza prywatnego.

Najbardziej newralgicznym elementem systemu z podpisem cyfrowym jest tajność klucza prywatnego. Jego

wykradnięcie umożliwia podszywanie się pod innego użytkownika. Klucz zapisany w karcie nie wydostaje się

nigdy na jej zewnątrz, gdyż generowanie podpisu cyfrowego następuje wewnątrz mikroprocesora karty,

która ma zaszyte algorytmy kryptograficzne.

Dodatkowo każde użycie karty wymaga podania hasła.

CERTYFIKACJA

Podstawowe problemy związane ze stosowaniem infrastruktury klucza publiczno-prywatnego związane są z:

koniecznością zorganizowania „katalogu”, w którym mogłyby być przechowywane publiczne klucze

wszystkich użytkowników sieci (niemożliwym jest bowiem w praktyce, aby wszyscy użytkownicy

przechowywali te klucze na „własną rękę”)

brakiem pewności co do rzetelności danych użytkownika legitymującego się danym kluczem publicznym (czy

na przykład bank czy sklep funkcjonujące w Internecie są faktycznie tymi, za co się podają)

Nad rozwiązaniem tych problemów czuwać może Urząd ds. Certyfikacji Depozytów (Certification Authority) będący

funkcja

dekodowania

klucz prywatny odbiorcy

podpis

elektroniczny

wiadomość

źródłowa

funkcja

skrótu

klucz publiczny nadawcy

skrót (1)

wiadomości

skrót (2)

wiadomości

skrót (1) = skrót (2)

TAK – podpis zgodny

NIE – podpis niezgodny

przesyłka

zaszyfrowana

ODBIORCA WIADOMOŚCI

weryfikowanie podpisu

©Tomasz Zieliński

funkcja

dekodowania

KANAŁ

ELEKTRONICZNY

głównym ogniwem Infrastruktury Kluczy Publicznych (Public Key Infrastructure)

Jego zadaniem, jako „zaufanej strony trzeciej” jest generowanie par kluczy dla każdego użytkownika i wystawianie

certyfikatów poświadczających, jakim kluczem publicznym należy się posługiwać przy weryfikacji podpisu

wykonanego przez wskazaną osobę. Dla funkcjonowania PKI istotnym staje się prawne umocowanie instytucji

dokumentu elektronicznego i podpisu elektronicznego. W niektórych państwach podjęto prace legislacyjne nad

podpisem elektronicznym.

Bezpieczeństwo korzystania z PKI wynika z faktu, iż podpis elektroniczny powinien być weryfikowany przez użycie

powiązanego z kluczem prywatnym klucza publicznego nadawcy, do którego dołączony jest certyfikat wystawiony

przez zaufaną stronę trzecią (wystawcę certyfikatu). Certyfikat jest zaświadczeniem o przyznaniu publicznego klucza

podpisu osobie fizycznej, zawierającym także inne niezbędne informacje.

Czynności wystawcy certyfikatu są wykonywane na podstawie licencji uzyskanej od kompetentnych władz

administracyjnych. Na wystawcy certyfikatu spoczywa obowiązek jednoznacznego zidentyfikowania osoby

ubiegającej się. Przyznanie publicznego klucza weryfikacji podpisu osobie zidentyfikowanej potwierdza się przez

wydanie certyfikatu tego klucza.

Wystawca powinien podjąć środki uniemożliwiające falsyfikację danych zawartych w certyfikatach. Przede wszystkim

jednak musi zagwarantować tajność prywatnych kluczy podpisu. Nie mogą one być przechowywane u wystawcy

certyfikatów.

Certyfikat klucza podpisu powinien zawierać co najmniej:

nazwisko (nazwę) właściciela klucza podpisu,

przypisany publiczny klucz weryfikacji podpisu,

algorytm (tj. szyfr), z którym powinien być używany jawny klucz publiczny i klucz tajny przy wykonywaniu i

weryfikacji podpisu,

określenie zakresu stosowania klucza podpisu,

datę początkową i końcową ważności certyfikatu,

numer certyfikatu,

nazwisko (nazwę) wydającego certyfikat,

algorytm, z którym jest stosowany publiczny klucz wydającego certyfikat, bo podpis wystawcy musi także

podlegać weryfikacji.

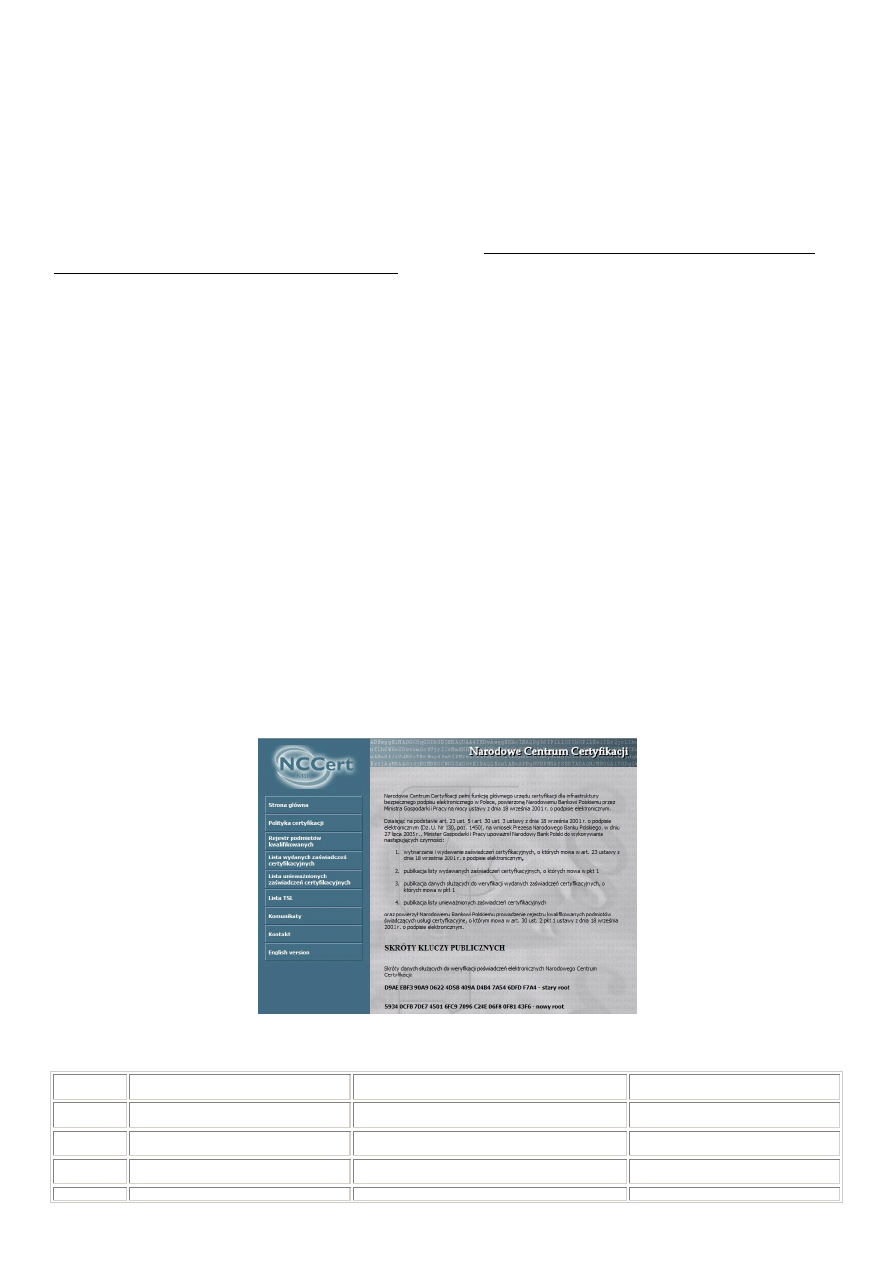

http://www.centrast.pl/ncc/home.aspx

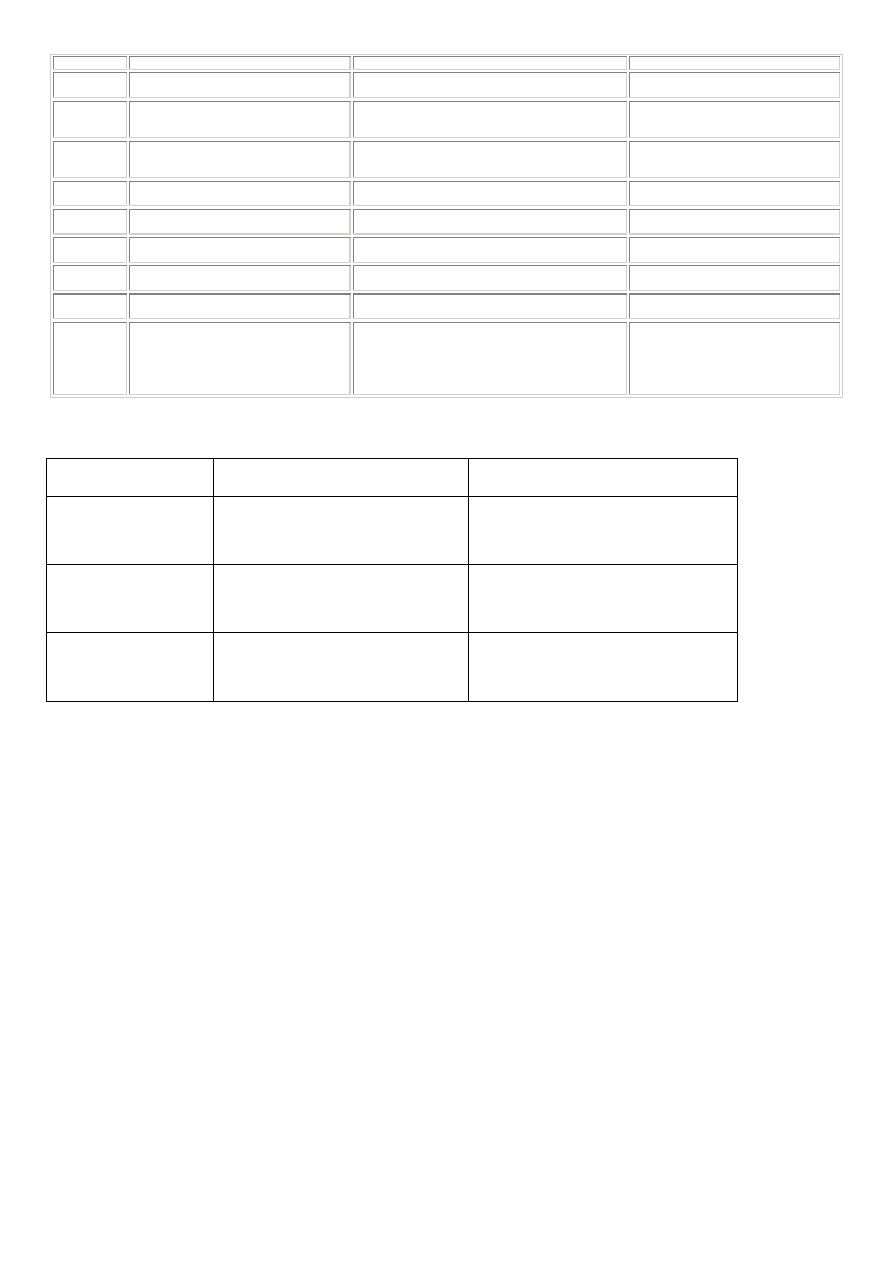

REJESTR KWALIFIKOWANYCH PODMIOTÓW ŚWIADCZĄCYCH USŁUGI CERTYFIKACYJNE (luty 2014)

Numer

wpisu

Nazwa podmiotu

Rodzaj świadczonych usług

Czas dokonania wpisu

11.

Spółka z ograniczoną odpowiedzialnością

Wydawanie kwalifikowanych certyfikatów

04 kwietnia 2011 r.,godz. 15:30:00

12.

Spółka z ograniczoną odpowiedzialnością

Poświadczanie ważności certyfikatów

Znakowanie czasem

04 kwietnia 2011 r., godz. 15:30:00

04 kwietnia 2011 r.,godz. 15:30:00

13.

Spółka z ograniczoną odpowiedzialnością

Wydawanie kwalifikowanych certyfikatów

30 grudnia 2013 r., godz. 15:30:00

6.

Wydawanie kwalifikowanych certyfikatów

21 marca 2003 r., godz. 13:00:00

Spółka Akcyjna

Znakowanie czasem

13 września 2005 r., godz. 1:16:00

8.

Spółka z ograniczoną odpowiedzialnością

Wydawanie kwalifikowanych certyfikatów

21 września 2009 r.,godz. 11:30:00

3.

POLSKA WYTWÓRNIA PAPIERÓW

WARTOŚCIOWYCH

Wydawanie kwalifikowanych certyfikatów

14 lutego 2003 r.,godz. 15:00:00

5.

Znakowanie czasem

14 marca 2003 r.,godz. 15:00:00

9.

Wydawanie kwalifikowanych certyfikatów

21 września 2009 r.,godz. 11:30:00

10.

Poświadczanie ważności certyfikatów

Znakowanie czasem

21 września 2009 r.,godz. 11:30:00

21 września 2009 r.,godz. 11:30:00

4.

Spółka z ograniczoną odpowiedzialnością

Wydawanie kwalifikowanych certyfikatów

14 lutego 2003 r.,godz. 15:30:00

7.

Spółka z ograniczoną odpowiedzialnością

Znakowanie czasem

17 sierpnia 2004 r.,godz. 13:30:00

1.

Wydawanie kwalifikowanych certyfikatów

Wydawanie kwalifikowanych certyfikatów atrybutów

31 grudnia 2002 r.,godz. 12:00:00

13 września 2007 r.,godz. 10:00:00

2.

Znakowanie czasem

Weryfikowanie statusu certyfikatów w trybie on-line

Walidacja danych

Poświadczenie odbioru i przedłożenia

Poświadczenie depozytowe

Poświadczenie rejestrowe i repozytoryjne

24 stycznia 2003 r., godz. 12:00:00

17 października 2006 r., godz. 12:00:00

17 października 2006 r., godz. 12:00:00

17 października 2006 r.,godz. 12:00:00

5 stycznia 2007 r.,godz. 10:00:00

5 stycznia 2007 r.,godz. 10:00:00

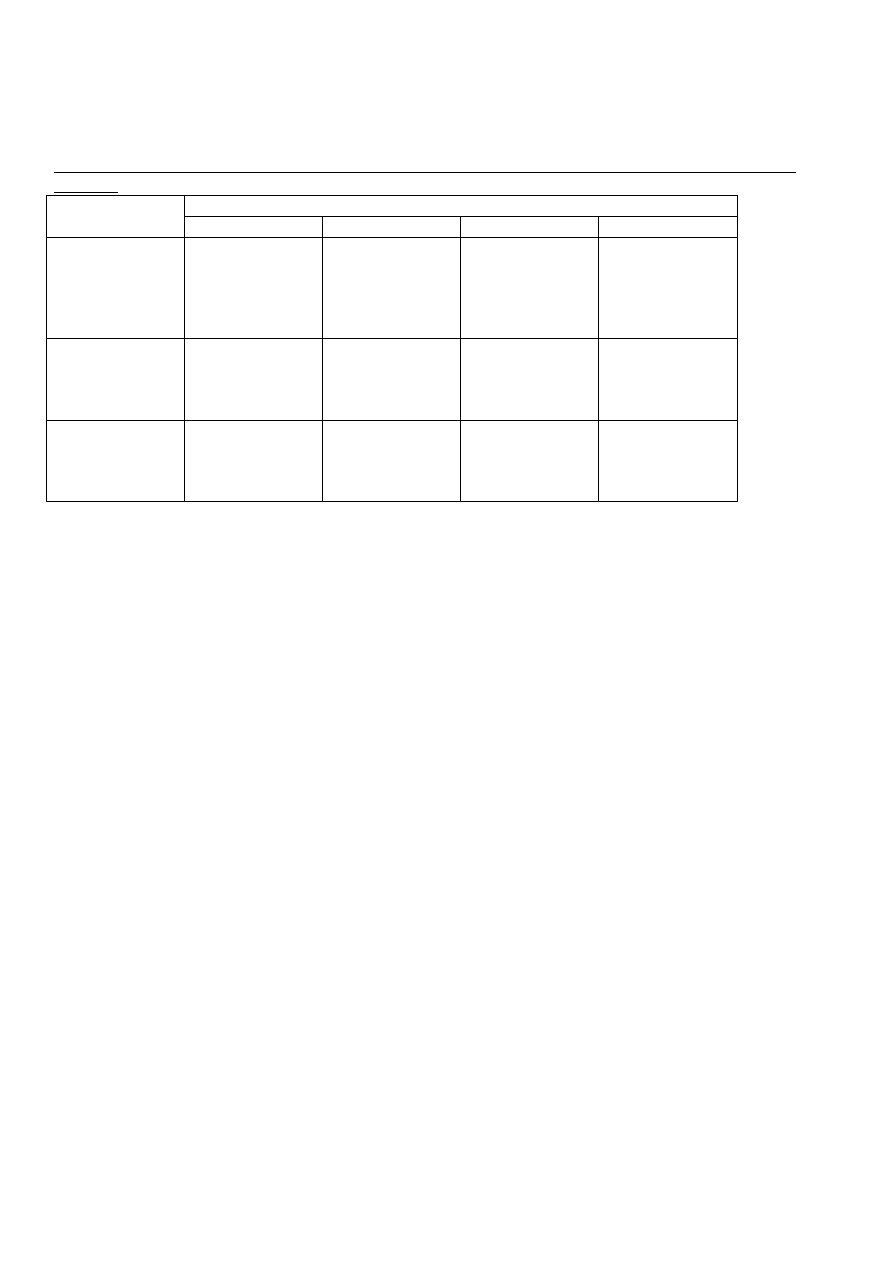

Ad. ŚRODKI KONTROLI DOSTĘPU

Metoda

uwierzytelniania

Zalety

Wady

Co użytkownik zna

Łatwość implementacji

Wygoda użytkownika

Brak możliwości udowodnienia prawa

własności

Co użytkownik ma

Wysokie koszty techniczne

Trudności podrobienia kart

Brak możliwości udowodnienia prawa

własności

Awarie kart

Kim użytkownik jest

Duża efektywność wynikająca z cech

człowieka

Wygoda użytkowania

Bardzo wysokie koszty urządzeń

rozpoznających

Źródło: D. Wawrzyniak: Bezpieczeństwo bankowości elektronicznej [w] Praca zbiorowa pod red. A. Gospodarowicza:

Bankowość elektroniczna, Warszawa 2005

Hasła dostępu - Wygenerowanie odpowiedniego hasła winno być oparte na dobraniu stosownej długości

znaków oraz liczebności grup znaków. Natomiast właściwe stosowanie hasła wyraża się w okresowych

systematycznych jego zmianach i jego nieujawnianiu. Wyróżnia się uwierzytelnianie słabe, cechujące się

następującymi atrybutami: niezmienne w czasie, o przeciętnej długości 6-10 znaków, łatwością

zapamiętania. Nieco lepsze jest uwierzytelnianie silne oparte na hasłach jednorazowych, typu wyzwanie –

odpowiedź. Instrumentami tego typu uwierzytelniania są tokeny i karty haseł jednorazowych.

Systemy biometryczne - polegają one na zautomatyzowanej weryfikacji poprzez rozpoznanie cech

człowieka. Istotą działania metod biometrycznych jest analiza cech fizycznych i behawioralnych. Wśród cech

fizycznych człowieka badanych w metodach biometrycznych znajdują się tęczówka oka, siatkówka, linie

papilarne, układ naczyń krwionośnych na dłoni lub przegubie ręki, kształt dłoni, kształt ucha, twarz, rozkład

temperatury na twarzy, kształt i rozmieszczenie zębów, kod DNA.

Środki fizyczne, nie będące elementami systemu informatycznego banku. Grupa tego rodzaju zabezpieczeń

składa się z sejfów, alarmów, urządzeń przeciwwłamaniowych, zamków kodowych, urządzeń

klimatyzacyjnych, rozwiązań architektonicznych, urządzeń ochrony przeciwpożarowej, pomieszczeń

specjalnie przygotowanych do działania komputerów oraz strażników.

Środki techniczne stanowią rozwiązania sprzętowe związane z informatyką i wykorzystujące technologie

informatyczne, oddziałując bezpośredni sposób na bezpieczeństwo - karty magnetyczne i mikroprocesorowe,

urządzenia biometryczne, serwery Proxy, urządzenia podtrzymujące zasilanie, sprzętowe blokady dostępu do

klawiatur, dysków, urządzenia chroniące przed emisją ujawniającą, dublowanie okablowania, centrów

obliczeniowych i baz danych.

Technologie środków programowych oparte są na wykorzystaniu oprogramowania systemowego bądź

aplikacyjnego - dzienniki systemowe, programy śledzące, mechanizmy rozliczania, programy antywirusowe,

antyspamowe, antyszpiegowskie, zapory ogniowe, zapory sieciowe, programy do wykrywania słabych haseł,

kody korekcyjne.

Legalność oprogramowania i posiadane certyfikaty.

Metody zabezpieczeń w bankowości elektroniczne mają różne znaczenie w zależności od rodzaju dostępu do

rachunku

Rodzaj dostępu

Poziom bezpieczeństwa

słaby

niewystarczający

wystarczający

wzorowy

Aktywny

Szyfrowanie

Proste

uwierzytelnianie

Szyfrowanie

Proste i silne

uwierzytelnianie

(nieidealne)

Szyfrowanie

Proste i silne

uwierzytelnianie

(brak zastrzeżeń)

Szyfrowanie

Proste i silne

uwierzytelnianie

(brak zastrzeżeń)

Podpis cyfrowy

Półaktywny

Proste

uwierzytelnianie

Szyfrowanie

proste

uwierzytelnianie

(nieidealne)

Szyfrowanie

Proste

uwierzytelnianie

(brak zastrzeżeń)

Szyfrowanie

Proste i silne

uwierzytelnianie

(brak zastrzeżeń)

Pasywny

Brak

zabezpieczeń

Proste

uwierzytelnianie

Szyfrowanie

Proste

uwierzytelnianie

Szyfrowanie

Proste i silne

uwierzytelnianie

(brak zastrzeżeń)

Źródło: J. Grzywacz: Bankowość elektroniczna w działalności przedsiębiorstwa, Szkoła Główna Handlowa, Warszawa

2004

Wyszukiwarka

Podobne podstrony:

Bezpieczeństwo transakcji finansowych wykład 01 04 15r

Bezpieczeństwo transakcji finansowych opracowanie

Bezpieczeństwo transakcji internetowych

bezpieczeństwo transakcji prezentacja

bezpieczenstwo transakcji dokonywanych przez internet

lista 3 bezpieczeństwo- podstawy finansów, - bezpieczeństwo wewnętrzne, Podstawy Finansów

Terminowe transakcje finansowe

Wykład 1. Problem regulacji i bezpieczeństwa systemu finansowego, Analiza i rating sektora finansowe

2008 07 Bezpieczne instytucje finansowe

Bankowość elektroniczna dla klientów indywidualnych w tym bezpieczeństwo transakcji elektronicznych

E commerce bezpieczeństwo transakcji internetowych

Organizacja sieci bezpieczeństwa systemu finansowego

rozliczenia- transakcje sciaga, Finanse i bankowość, finanse cd student

Lista 7 wartosc pieniadza w czasie, - bezpieczeństwo wewnętrzne, Podstawy Finansów

Lista 4BW, - bezpieczeństwo wewnętrzne, Podstawy Finansów

lista 6 BW analiza progu rentownosci, - bezpieczeństwo wewnętrzne, Podstawy Finansów

20030918163408, Rynek kapitałowy, część rynku finansowego obejmująca ogół transakcji instrumentami f

ubezpieczenia, Praca magisterska, Rynek finansowy jest miejscem na którym dochodzi do zawierania tra

więcej podobnych podstron